TRAPS

Advanced Endpoint Protection

O Traps da Palo Alto Networks substitui antivírus tradicionais com prevenção

de vários métodos; uma combinação patenteada de malware desenvolvida

com uma finalidade e métodos de prevenção de exploração que protegem os

usuários e endpoints contra ameaças conhecidas e desconhecidas. O Traps

evita violações de segurança, em vez de detecção de violação e resposta

a incidentes depois que ativos importantes já foram comprometidos.

Traps Advanced Endpoint Protection:

• previne violações cibernéticas ao

bloquear preventivamente malwares

conhecidos e desconhecidos,

explorações e ameaças de dia zero.

• protege e habilita os usuários a

conduzir suas atividades diárias

e usar tecnologias baseadas na

web sem preocupação com as

ameaças cibernéticas conhecidas

ou desconhecidas.

• automatiza a prevenção

reprogramando-se de forma

autônoma usando inteligência de

ameaças adquirida do WildFire.

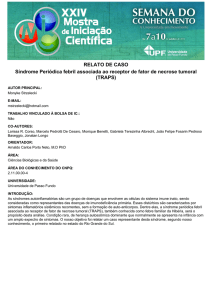

Políticas de substituição

de administrador

Editor confiável

A maioria das organizações implanta uma mistura de soluções de segurança

para proteger seus sistemas de endpoint, incluindo uma ou mais soluções

antivírus tradicionais. Com a proliferação de ferramentas gratuitas e de baixo

custo, os agentes de ameaças podem agora gerar ataques novos e exclusivos

que se esquivam de antivírus baseados em assinatura. As soluções atuais de

segurança de endpoint e antivírus não podem proteger os usuários e sistemas

contra ataques evasivos, desconhecidos ou de dia zero.

A proteção avançada de endpoint do Traps™ da Palo Alto Networks®, com sua

combinação exclusiva dos métodos mais eficientes de prevenção de exploração

e malware e com finalidade exclusiva, evita ameaças conhecidas e desconhecidas

antes que elas comprometam um endpoint.

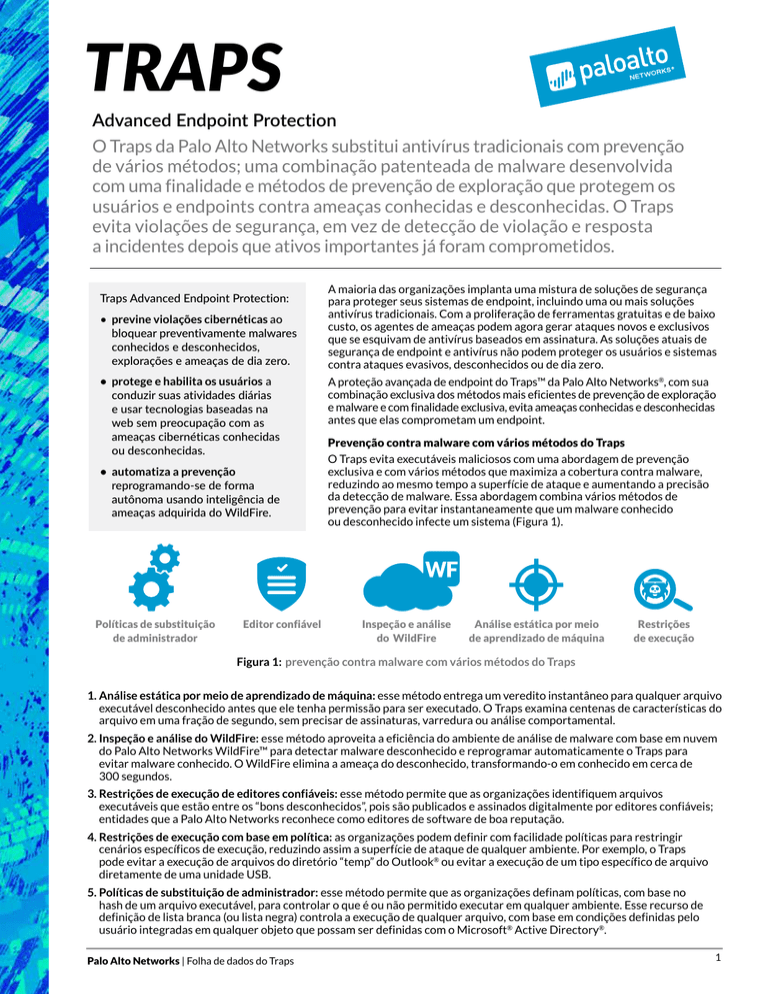

Prevenção contra malware com vários métodos do Traps

O Traps evita executáveis maliciosos com uma abordagem de prevenção

exclusiva e com vários métodos que maximiza a cobertura contra malware,

reduzindo ao mesmo tempo a superfície de ataque e aumentando a precisão

da detecção de malware. Essa abordagem combina vários métodos de

prevenção para evitar instantaneamente que um malware conhecido

ou desconhecido infecte um sistema (Figura 1).

Inspeção e análise

do WildFire

Análise estática por meio

de aprendizado de máquina

Restrições

de execução

Figura 1: prevenção contra malware com vários métodos do Traps

1.Análise estática por meio de aprendizado de máquina: esse método entrega um veredito instantâneo para qualquer arquivo

executável desconhecido antes que ele tenha permissão para ser executado. O Traps examina centenas de características do

arquivo em uma fração de segundo, sem precisar de assinaturas, varredura ou análise comportamental.

2.Inspeção e análise do WildFire: esse método aproveita a eficiência do ambiente de análise de malware com base em nuvem

do Palo Alto Networks WildFire™ para detectar malware desconhecido e reprogramar automaticamente o Traps para

evitar malware conhecido. O WildFire elimina a ameaça do desconhecido, transformando-o em conhecido em cerca de

300 segundos.

3.Restrições de execução de editores confiáveis: esse método permite que as organizações identifiquem arquivos

executáveis que estão entre os “bons desconhecidos”, pois são publicados e assinados digitalmente por editores confiáveis;

entidades que a Palo Alto Networks reconhece como editores de software de boa reputação.

4.Restrições de execução com base em política: as organizações podem definir com facilidade políticas para restringir

cenários específicos de execução, reduzindo assim a superfície de ataque de qualquer ambiente. Por exemplo, o Traps

pode evitar a execução de arquivos do diretório “temp” do Outlook® ou evitar a execução de um tipo específico de arquivo

diretamente de uma unidade USB.

5.Políticas de substituição de administrador: esse método permite que as organizações definam políticas, com base no

hash de um arquivo executável, para controlar o que é ou não permitido executar em qualquer ambiente. Esse recurso de

definição de lista branca (ou lista negra) controla a execução de qualquer arquivo, com base em condições definidas pelo

usuário integradas em qualquer objeto que possam ser definidas com o Microsoft® Active Directory®.

Palo Alto Networks | Folha de dados do Traps

1

Qualquer arquivo executável que seja considerado malicioso

e impedido de executar no endpoint será colocado em

quarentena em um repositório protegido acessível somente

aos administradores do sistema. Os administradores do Traps

podem analisar os arquivos em quarentena, excluí-los ou

restaurá-los ao local original em seus respectivos endpoints,

se for necessário.

Prevenção contra malware com vários métodos do Traps

O Traps usa uma abordagem totalmente nova e exclusiva

para evitar explorações. Em vez de se concentrar nos milhões

de ataques individuais ou nas vulnerabilidades de software

subjacentes, o Traps se concentra nas técnicas de exploração

centrais usadas por todos os ataques baseados em exploração.

Cada exploração deve usar uma série dessas técnicas de

exploração para subverter um aplicativo com êxito. O Traps

renderiza essas técnicas bloqueando-as no momento em que

são executadas. As organizações que usam o Traps podem

executar qualquer aplicativo, incluindo aqueles desenvolvidos

internamente e os que não recebem mais suporte de

segurança, sem a ameaça iminente ao seu ambiente.

O Traps implementa uma abordagem de vários métodos para

a prevenção de exploração, combinando várias camadas de

proteção para bloquear técnicas de exploração (Figura 2):

que usam tecnologias obsoletas ou resposta humana aos

alertas não são mais suficientes ou escaláveis. Apenas uma

plataforma que consolida, automatiza e integra nativamente

múltiplas tecnologias preventivas pode garantir a prevenção

de ataques avançados, direcionados e evasivos.

A integração nativa do Traps com a Plataforma de segurança

de última geração da Palo Alto Networks permite que as

organizações compartilhem de forma contínua a crescente

inteligência de ameaça adquirida de milhares de clientes

corporativos nas redes e nos terminais para coordenar a

prevenção e a resposta. A reprogramação automática e a

conversão de inteligência de ameaças em prevenção elimina

a oportunidade de um invasor usar malware desconhecido

e avançado para infectar um sistema. Um invasor pode usar

cada parte de um malware, no máximo, uma vez, em qualquer

lugar do mundo e só tem alguns segundos para atacar antes

que o WildFire o torne totalmente ineficaz.

Requisitos do sistema e suporte da plataforma

O Traps protege sistemas que não receberam o patch em

qualquer plataforma que execute o Windows®: desktops,

servidores, sistemas de controle industrial, componentes de

Virtual Desktop Infrastructure (VDI), máquinas virtuais (VM)

e sistemas integrados (Figura 3).

Sistemas operacionais

Prevenção

de corrupção

de memória

Prevenção

de falha

lógica

Prevenção de

execução de

código malicioso

Figura 2: Prevenção contra malware com vários

métodos do Traps

1.Prevenção de corrupção de memória: o Traps evita as

técnicas de exploração que manipulam os mecanismos de

gerenciamento de memória normal do sistema operacional

para o aplicativo que abre o arquivo de dados danificado

que contém a exploração.

2.Prevenção de falha lógica: o Traps reconhece e bloqueia as

técnicas de exploração que permitem que uma exploração

manipule os mecanismos normais de execução e do

processo do aplicativo do sistema operacional.

Windows XP (32 bits, SP3 ou posterior)

Windows Vista (32 bits, 64 bits, SP1 ou posterior; modo FIPS)

Windows 7 (32 bits, 64 bits, RTM e SP1; modo FIPS; todas as

edições, exceto Home)

Windows Embedded 7 (Standard e POSReady)

Windows 8 (32 bits, 64 bits)

Windows 8.1 (32 bits, 64 bits; modo FIPS)

Windows Embedded 8.1 Pro

Windows 10 Pro (32 bits e 64 bits)

Windows 10 Enterprise LTSB

Windows Server 2003 (32 bits, SP2 ou posterior)

Windows Server 2003 R2 (32 bits, SP2 ou posterior)

Windows Server 2008 (32 bits, 64 bits; modo FIPS)

Windows Server 2008 R2 (32 bits, 64 bits; modo FIPS)

Windows Server 2012 (todas as edições; modo FIPS)

Windows Server 2012 R2 (todas as edições; modo FIPS)

Ambientes virtuais

VMware ESX

Citrix XenServer

3.Prevenção de execução de código malicioso: na maioria

dos casos, o objetivo final da exploração é executar

comandos do invasor que são incorporados no arquivo

de exploração. Esse método de prevenção reconhece

as técnicas de exploração que permitem que o código

malicioso do invasor seja executado e as bloqueia antes

que tenham sucesso.

Virtual Desktop Infrastructure

Plataforma de segurança de última geração

Com o custo cada vez menor da eficiência de computação,

os agentes de ameaças podem lançar ataques cada vez mais

numerosos e sofisticados com muito mais facilidade do que

antes. Camadas desconexas de segurança e soluções pontuais

Volume de tempo de execução

4401 Great America Parkway

Santa Clara, CA 95054

Principal:+1.408.753.4000

Vendas:+1.866.320.4788

Suporte:+1.866.898.9087

www.paloaltonetworks.com

VMware Horizon View

Oracle Virtualbox

Microsoft Hyper-V

Citrix XenDesktop

Plataformas físicas

SCADA

Tablets Windows

Carga de CPU de 0,1%

50 MB de RAM

ATM

POS

250 MB de espaço em disco

Figura 3: Requisitos do sistema e suporte da plataforma

© 2016 Palo Alto Networks, Inc. Palo Alto Networks é uma marca registrada

da Palo Alto Networks. Uma lista de nossas marcas registradas pode ser

encontrada em http://www. paloaltonetworks.com/company/trademarks.html.

Todas as outras marcas aqui mencionadas podem ser marcas registradas de suas

respectivas empresas. pan-traps-ds-071416