1

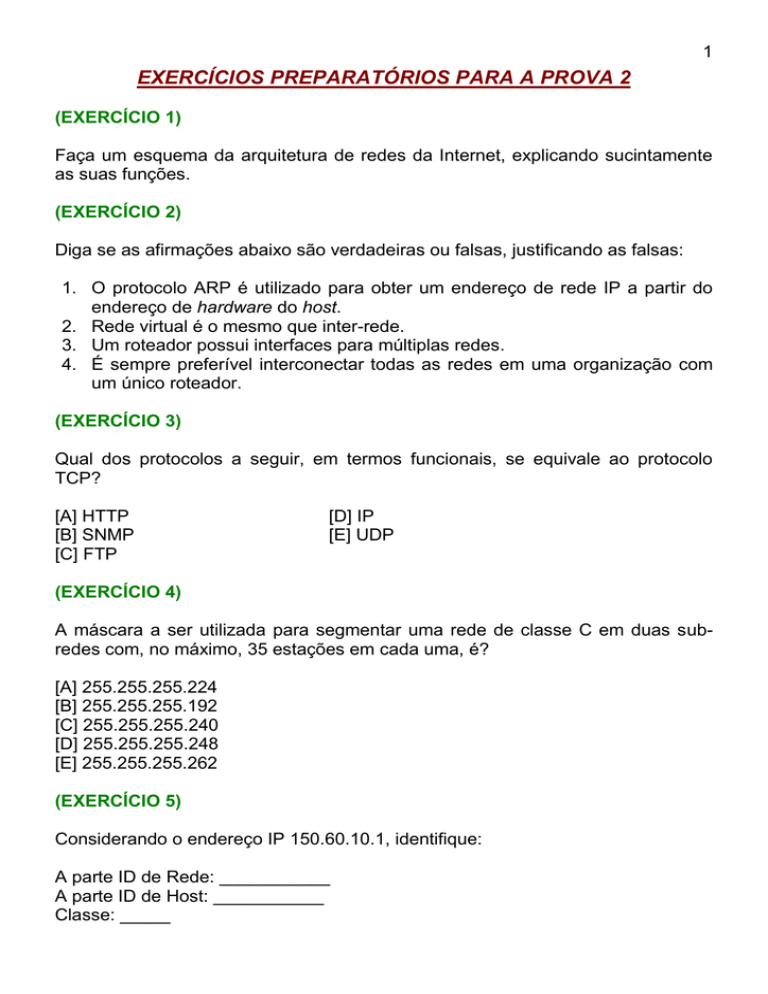

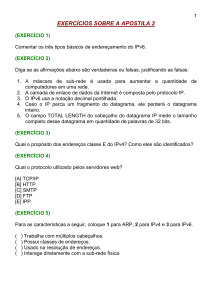

EXERCÍCIOS PREPARATÓRIOS PARA A PROVA 2

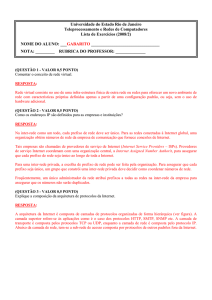

(EXERCÍCIO 1)

Faça um esquema da arquitetura de redes da Internet, explicando sucintamente

as suas funções.

(EXERCÍCIO 2)

Diga se as afirmações abaixo são verdadeiras ou falsas, justificando as falsas:

1. O protocolo ARP é utilizado para obter um endereço de rede IP a partir do

endereço de hardware do host.

2. Rede virtual é o mesmo que inter-rede.

3. Um roteador possui interfaces para múltiplas redes.

4. É sempre preferível interconectar todas as redes em uma organização com

um único roteador.

(EXERCÍCIO 3)

Qual dos protocolos a seguir, em termos funcionais, se equivale ao protocolo

TCP?

[A] HTTP

[B] SNMP

[C] FTP

[D] IP

[E] UDP

(EXERCÍCIO 4)

A máscara a ser utilizada para segmentar uma rede de classe C em duas subredes com, no máximo, 35 estações em cada uma, é?

[A] 255.255.255.224

[B] 255.255.255.192

[C] 255.255.255.240

[D] 255.255.255.248

[E] 255.255.255.262

(EXERCÍCIO 5)

Considerando o endereço IP 150.60.10.1, identifique:

A parte ID de Rede: ___________

A parte ID de Host: ___________

Classe: _____

2

(EXERCÍCIO 6)

Conceituar host.

(EXERCÍCIO 7)

Comentar uma razão do porquê os projetistas do protocolo IP decidiram dividir os

endereços IP em prefixo e sufixo.

(EXERCÍCIO 8)

Suponha que um datagrama passa por N roteadores em uma viagem através de

uma inter-rede. Quantas vezes o datagrama é encapsulado?

(EXERCÍCIO 9)

Embora um remetente possa evitar a fragmentação, usando datagramas

pequenos, os remetentes raramente o fazem. Por que?

(EXERCÍCIO 10)

Qual é o número máximo de fragmentos que podem resultar de um único

datagrama? Explique.

(EXERCÍCIO 11)

Dos motivos abaixo, qual deles foi o que levou os projetistas do IP a não

utilizarem a forma de endereçamento de hardware?

[A] Os endereços de hardware são administrados localmente.

[B] Os endereços de hardware são pequenos para todos os hosts do mundo.

[C] Os endereços de hardware não identificam redes.

[D] Os endereços de hardware não são padronizados.

[E] Os endereços de hardware não possuem valores especiais para broadcasting,

por exemplo.

(EXERCÍCIO 12)

Se um datagrama contém uma opção de 8 bits e um valor de dados de 8 bits, que

valores serão encontrados nos campos de cabeçalho H.LEN e TOTAL LENGTH?

3

(EXERCÍCIO 13)

Diga se as afirmações abaixo são verdadeiras ou falsas, justificando as falsas:

1. O protocolo PPP pode ser usado em redes locais do tipo barramento em

configuração ponto-multiponto.

2. A camada sessão possui como uma das suas funções a sincronização.

(EXERCÍCIO 14)

Correlacione as funções da primeira coluna com as camadas na segunda coluna.

[1] Roteamento

[2] Detecção de erros

[3] Compressão

[4] Gerência de diálogo

[

[

[

[

] Enlace de dados

] Sessão

] Rede

] Apresentação

(EXERCÍCIO 15)

Diga se as afirmações abaixo são verdadeiras ou falsas, justificando as falsas:

1. Conversor é um tipo de roteador.

2. A ISO definiu cinco classes para a camada de transporte com base nas

aplicações utilizadas.

3. Compressão de imagem é uma função típica da camada de apresentação.

(EXERCÍCIO 16)

O que se entende por cabeamento estruturado?

(EXERCÍCIO 17)

Correlacione os padrões ou protocolos da primeira coluna com as camadas na

segunda coluna.

[1] MHS

[2] EIA/TIA 568

[3] PPP

[4] X25

[

[

[

[

] Física

] Enlace de dados

] Rede

] Aplicação

(EXERCÍCIO 18)

Explique o que é um gateway, mencionando a sua diferença para ponte e

roteador.

4

(EXERCÍCIO 19)

Dados o polinômio corretor G(x) = x3 + x + 1 e a seqüência de bits de informação

1110101, forneça a seqüência de bits a ser transmitida, conforme a técnica de

detecção de erros CRC.

(EXERCÍCIO 20)

Observe a seqüência de caracteres com os códigos abaixo, em uma

comunicação. Dê o código do caractere resultado do cálculo da paridade

longitudinal.

35H 6FH 71H A9H 1BH 50H 4EH

(EXERCÍCIO 21)

Diga se as afirmações abaixo são verdadeiras ou falsas, justificando as falsas:

1. O protocolo HDLC é um protocolo orientado a bit padronizado pela ISO com

funções de enlace de dados.

2. Roteamento é uma função típica da camada de transporte.

(EXERCÍCIO 22)

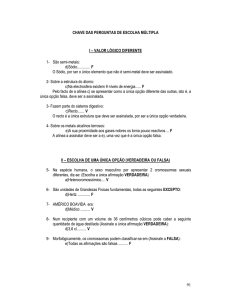

Qual das opções a seguir não constitui um método de detecção de erros?

[A] CRC

[B] VRC

[C] LRC

[D] Checksum

[E] BCC

(EXERCÍCIO 23)

Correlacione os equipamentos da primeira coluna com as funções na segunda

coluna feitas entre dois segmentos de redes.

[1] Hub

[2] Switch

[3] Repetidor

[4] Gateway

[

[

[

[

] Amplifica o sinal.

] Replica a mensagem para todas as estações.

] Usado para acessar a Internet.

] Replica a mensagem apenas para o segmento de rede onde

se encontra a estação destino da mensagem.

5

(EXERCÍCIO 24)

Esclarecer a diferença entre algoritmo de roteamento estático e dinâmico.

(EXERCÍCIO 25)

Qual das funções abaixo não faz parte da camada de transporte?

[A] Gerência de conexão.

[B] Controle de fluxo.

[C] Controle de congestionamento.

[D] Multiplexação.

[E] Transferência de dados expressos.

(EXERCÍCIO 26)

Diga se as afirmações abaixo são verdadeiras ou falsas, justificando as falsas:

1. O IPv6 funciona com um único cabeçalho base.

2. O campo HOP LIMIT no IPv6 corresponde ao campo FRAGMENT OFFSET no

IPv4.

3. Diferentemente do IPv4, o cabeçalho base do IPv6 possui um tamanho fixo.

4. Os endereços de anycast são utilizados para fazer a comunicação de áudio e

vídeo em tempo real no IPv6.

(EXERCÍCIO 27)

Explicar as classes de endereços do IPv6.

(EXERCÍCIO 28)

O que se entende por MTU do caminho?

[A] O maior tamanho de MTU no caminho percorrido pelo datagrama

remetente até o destinatário.

[B] O menor tamanho de MTU no caminho percorrido pelo datagrama

remetente até o destinatário.

[C] O maior tamanho de MTU no caminho percorrido pelo datagrama

roteador de uma rede até o seu host destino nessa mesma rede.

[D] O menor tamanho de MTU no caminho percorrido pelo datagrama

roteador de uma rede até o seu host destino nessa mesma rede.

[E] Soma de todos os MTUs no caminho percorrido pelo datagrama

remetente até o destinatário.

desde o

desde o

desde o

desde o

desde o

6

(EXERCÍCIO 29)

Quais são as diferenças da fragmentação no IPv4 e no IPv6?

(EXERCÍCIO 30)

Citar um motivo que levou os projetistas do IPv6 a trabalhar com múltiplos

cabeçalhos.

(EXERCÍCIO 31)

Como seria representado o seguinte endereço IPv6 E12C::6A em notação

decimal pontilhada?

(EXERCÍCIO 32)

Diga se as afirmações abaixo são verdadeiras ou falsas, justificando as falsas:

1. Acessar vários serviços ao mesmo tempo é uma das características dos

servidores.

2. As requisições dos clientes devem ser identificadas na inter-rede.

3. O RARP utiliza um endereço de hardware para identificar o equipamento.

4. O DHCP pode atribuir endereço para um equipamento de rede de duas

formas: Configuração manual e Configuração automática.

(EXERCÍCIO 33)

Explique o estado SELECIONA do cliente DHCP.

(EXERCÍCIO 34)

Diga se as afirmações abaixo são verdadeiras ou falsas, justificando as falsas:

1. Enchimento de Tráfego consiste de uma técnica de ataque caracterizada pelo

envio maciço de informações a um servidor.

2. Controle de Roteamento é um mecanismo de segurança que consiste em

permitir que apenas os usuários autorizados tenham acesso ao sistema.

7

(EXERCÍCIO 35)

Faça o cálculo do algoritmo de criptografia RSA para codificar a mensagem ABA.

Considere para os cálculos p = 3; q =11; d = 7 e e = 3. Considere também a

tabela de codificação de letras a seguir e as fórmulas c = Pe mod n; n =p*q e P =

cd mod n.

A B C D E F

1 2 3 4 5 6

G H I

7 8 9

J K L M N O P Q R S T U V W X Y Z

10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26

Exponha a decodificação dos dados.

(EXERCÍCIO 36)

Explicar o que seria o Registro de Eventos.

(EXERCÍCIO 37)

Criptografe a mensagem “TRANSMITIR CODIGO”, usando o exemplo das cifras

de transposição (vista em aula). A chave a ser usada é BOLA.

(EXERCÍCIO 38)

O que seria correto afirmar sobre a criptografia assimétrica?

[A]

[B]

[C]

[D]

[E]

Normalmente é utilizada na Assinatura Digital.

O método DES seria um exemplo de tal criptografia.

Evita a destruição da informação.

Método bastante complexo, mas com um processamento rápido.

Usado exclusivamente em redes TCP/IP.