78

fantasTIC

Rui Montenegro | Manuel Gomes

TESTES DE AVALIAÇÃO 10

DOMÍNIO 4

A

SUBDOMÍNIO 1

PESQUISA DE INFORMAÇÃO

1.

A pesquisa de informação leva, muitas vezes, à necessidade de aplicar funções

avançadas de um motor de pesquisa.

1.1.Que expressão terias de digitar na caixa de pesquisa do Google se pretendesses pesquisar:

a) Exatamente a palavra tecnologia?

b) A palavra tecnologia no site jn.pt?

c) O tempo na tua localidade?

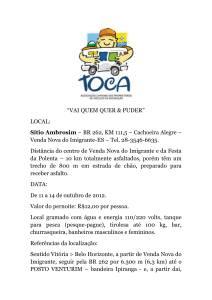

2.Analisa a informação sobre Pitágoras, que poderás encontrar em dois sítios da

Internet, dos quais são apresentados dois excertos.

Sítio da Internet A: http://kdfrases.com/autor/pitagoras

Referência do artigo:

sem referência.

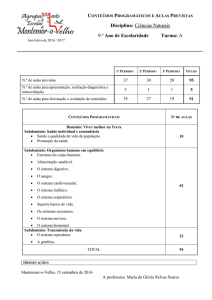

Sítio da Internet B: http://www.infopedia.pt/$teorema-de-pitagoras

Referência do artigo: teorema de

Pitágoras. In Infopédia [Em linha].

Porto: Porto Editora, 2003-2014.

[Consultado a 2014-01-16].

Disponível na www: <URL: http://

www.infopedia.pt/$teorema-depitagoras>.

1

TESTES DE AVALIAÇÃO 10

4

fantasTIC

DOMÍNIO 4

SUBDOMÍNIO 1

PESQUISA DE INFORMAÇÃO

78

2.1.Sabendo que o teu objetivo é realizar um trabalho que enquadre Pitágoras no âmbito da

matemática, indica a informação (sítio A ou B) que seria mais pertinente selecionar. Justifica.

2.2.Indica que informação (sítio A ou B) garante um maior grau de credibilidade e qualidade.

Justifica.

2.3.Se pretendesses usar e adaptar a informação, o que terias de garantir de forma a não

cometeres plágio?

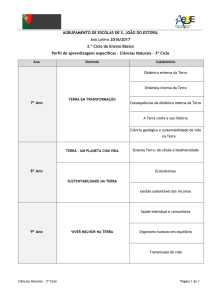

3. A

nalisa com atenção a informação que se segue, que mostra a evolução do número

de subscritores de serviços de armazenamento na Internet.

3.1.Indica a tendência de adoção do serviço de armazenamento na Internet por parte dos

utilizadores.

3.2. Refere duas vantagens que o serviço de armazenamento de dados na Internet pode trazer

aos utilizadores.

3.3. Quando crias uma conta num serviço de armazenamento de dados na Internet, deves

proteger a tua informação. Para tal, é necessário criar uma password segura. Indica alguns

cuidados a ter na criação de uma palavra-passe segura.

3.4. Ao utilizares serviços de armazenamento para partilhares ficheiros com terceiros, deves ter

cuidado para não infetares o teu computador com algum tipo de vírus. Refere um tipo de

vírus que pode ser disseminado através da partilha de ficheiros e caracteriza-o.

3.5. Refere dois indícios de que o computador pode estar infetado por um vírus informático.

3.6. Refere de que forma podes defender-te de um vírus de computador.

4. M

uitas vezes recebemos correio eletrónico com promoções ou grandes vantagens.

Para acedermos a elas, temos de fornecer os dados pessoais. Este tipo de mensagens

são, normalmente, fraudulentas.

2

TESTES DE AVALIAÇÃO 10

4

fantasTIC

DOMÍNIO 4

SUBDOMÍNIO 1

PESQUISA DE INFORMAÇÃO

78

4.1.Indica a designação dos esquemas criados para roubar os dados de um utilizador.

4.2.Refere dois exemplos de atuação que se deve ter, de forma a protegermo-nos contra

esquemas de roubo de dados.

5. H

oje em dia podemos encontrar vantagens no comércio eletrónico, pois é possível

encontrar produtos provenientes dos mais diversos locais do mundo, muitas vezes a

preços competitivos.

5.1.Refere dois cuidados a ter no comércio eletrónico.

3

TESTES DE AVALIAÇÃO 10

4

Resolução

fantasTIC

DOMÍNIO 4

SUBDOMÍNIO 1

PESQUISA DE INFORMAÇÃO

78

1.1. a) “tecnologia”; b) “tecnologia” site:jn.pt; c) Por exemplo: tempo Lisboa

2.1. A do sítio B. A informação veiculada em B é mais adequada ao objetivo, pois fala do contributo de Pitágoras para a

matemática com o teorema homónimo, enquanto no sítio A a informação diz respeito à vertente filosófica do autor.

2.2. O sítio B. Aqui é possível verificar a proveniência da informação, podendo ser aferida a sua atualidade, assim como a

fidedignidade da sua proveniência. O sítio A não apresenta referências. Não é, pois, possível verificar a credibilidade do

autor do sítio, a atualidade da informação, além desta ser acompanhada por publicidade.

2.3. Teria de se verificar a existência de uma licença Creative Commons que permitisse a partilha e adaptação da informação e

fazer a citação da fonte.

3.1. Verifica-se uma tendência crescente em termos de adoção do serviço.

3.2. Os dados podem estar disponíveis em qualquer local, desde que exista uma ligação à Internet, e em várias plataformas.

Existem vários serviços que permitem armazenamento gratuito, sem necessidade de investimento em hardware.

3.3. Devem ser combinadas letras, números e símbolos, de forma a aumentar a complexidade da password, que deve conter 8

ou mais caracteres e não deve ser partilhada com terceiros.

3.4. Por exemplo o Spyware, que pode alterar a configuração do computador ou recolher dados e informações pessoais.

3.5. Por exemplo, o computador apresentar erros consecutivos e encontrar-se mais lento que o normal.

3.6. Por exemplo, instalando um software antivírus e uma firewall.

4.1. Phishing.

4.2. Por exemplo, não introduzir informações pessoais ou financeiras diretamente em formulários provenientes de e-mails ou

janelas pop-up e não clicar em links apresentados em mensagens.

5.1. Por exemplo, fazer uma pesquisa prévia na Internet sobre o site antes de efetuar uma compra, de forma a conhecer a

opinião de outros utilizadores, e verificar se o site usa ligações seguras.

4