Complemento - 1

Complemento de Informática - INSS - Cód.: 1235

Material desenvolvido com base no EDITAL Nº 1 – INSS, DE

22 DE DEZEMBRO DE 2015 - NOÇÕES DE INFORMÁTICA:

6 Noções básicas de segurança e proteção: vírus,

worms e derivados.

Em relação ao Windows 7 é importante mencionar alguns

elementos de segurança presente no navegador Internet

Explorer, como por exemplo o Filtro SmartScreen.

1. Filtro SmartScreen

Ajuda a proteger contra ameaças

online. Projetado para ajudar a proteger contra as ameaças

da Web e de engenharia social, em constante evolução.

Com o Filtro do SmartScreen, podemos navegar com mais

confiança, sabendo que terá melhor proteção se for o alvo

de um desses tipos de ataques. O Filtro do SmartScreen

ajuda a combater es-sas ameaças com um conjunto de

ferramentas sofisticadas:

• Proteção antiphishing — para filtrar ameaças de sites

impostores destinados a adquirir informações pessoais,

como nomes de usuários, senhas e dados de cobrança.

• Reputação de aplicativo — para remover todos os

avisos desnecessários de arquivos conhecidos e mostrar

avisos importantes para downloads de alto risco.

• Proteção antimalware — para ajudar a impedir que

softwares potencialmente perigosos se infiltrem no seu

computador.

Se um site mal-intencionado for detectado, o Internet

Explorer bloqueará o site inteiro, quando apropriado. Ele

também pode fazer um “bloqueio cirúrgico” do malware

ou do phishing hospedado em sites legítimos, bloqueando

páginas mal-intencionadas sem afetar o restante do site.

O Filtro do Smartscreen também funciona com o Gerenciador de Download para ajudar a proteger você contra

downloads mal-intencionados. Os downloads possivelmente arriscados são bloqueados de imediato. Depois, o Gerenciador de Download identifica claramente os programas

com maior risco para que você possa tomar uma decisão

esclarecida para excluir, executar ou salvar o download.

Obs.: O SmartScreen é diferente do Bloqueador de Pop-ups

SmartScreen verifica se há ameaças à sua segurança nos sites que você visita e nos arquivos que baixa. O

Bloqueador de Pop-ups limita a maioria dos pop-ups nos

sites, os quais, geralmente, são anúncios e nem sempre

são mal-intencionados. Fonte de pesquisa: http://windows.

microsoft.com/pt-br/windows7/smartscreen-filter-frequently-asked-questions-ie9

Em relação direta ao edital o elemento vírus e worm.

2. Vírus

é um programa ou parte de um programa de

computador, normalmente malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros

programas e arquivos. Para que possa se tornar ativo e dar

continuidade ao proces-so de infecção, o vírus depende

da execução do programa ou arquivo hospedeiro, ou seja,

para que o seu computador seja infectado é preciso que

um programa já infectado seja executado.

http://cartilha.cert.br/malware/

3. Worm

é um programa capaz de se propagar automaticamente através de redes, enviando cópias de si

mesmo de com-putador para computador. Diferente do

vírus, o worm não embute cópias de si mesmo em outros

programas ou arquivos e não necessita ser explicitamente

executado para se propagar. Sua propagação se dá através

da exploração de vulnerabilidades existentes ou falhas na

configuração de softwares instalados em computadores.

Fonte de pesquisa: Cartilha cert.

Outros quesitos que podem ser elemento da prova em

relação ao edital quando menciona derivados.

4. Trackware

programa independente ou aplicativos

anexados que rastreiam o caminho de um usuário na

Internet e envia informações para um sistema de destino.

Por exemplo, o aplicativo pode ser descarregado de um

website, mensagens de e-mail ou software de mensagem

instantânea. Ele pode então obter informações confidenciais relacionadas ao comportamento do usuário. Fonte de

pesquisa: http://www2.eerp.usp.br/si/seguranca/manuais/

savcclnt.pdf

5. Hoaxes

Boatos (hoaxes) são e-mails que possuem

conteúdos alarmantes ou falsos e que, geralmente, têm

como reme-tente ou apontam como autora da mensagem

alguma instituição, empresa importante ou órgão governamental. Através de uma leitura minuciosa deste tipo de

e-mail, normalmente, é possível identificar em seu conteúdo

mensagens absurdas e muitas ve-zes sem sentido. Dentre

os diversos boatos típicos, que chegam às caixas postais de

usuários conectados à Internet, podem-se citar as correntes,

pirâmides, mensagens sobre pessoas que estão prestes

a morrer de câncer, entre outras. Histórias deste tipo são

criadas não só para espalhar desinformação pela Internet,

mas também para outros fins maliciosos.

6. Firewall

É constituído pela combinação de “software

e hardware”, utilizados para dividir e controlar o acesso entre redes de computadores. Um tipo especifico e o “firewall

pessoal”, que e um é software ou programa utilizado para

proteger um computador contra acessos não autorizados

vindos da Internet.

Funcionalidade de um firewall pessoal

Se alguém ou

algum programa suspeito tentar se conectar ao seu computador, um firewall bem configurado entra em ação para

bloquear tentativas de invasão, podendo barrar também o

acesso a backdoors, mesmo se já estiverem instalados em

seu computador. Alguns programas de firewall permitem

analisar continuamente o conte-údo das conexões, filtrando

vírus de e-mail, cavalos de troia e outros tipos de malwares,

antes mesmo que os antivírus entrem em ação. Também

existem pacotes de firewall que funcionam em conjunto

com os antivírus, provendo um maior nível de segurança

para os computadores onde são utilizados.

Um antivírus não é capaz de impedir o acesso a um

backdoor instalado em um computador. Já um firewall bem

configurado pode bloquear o acesso a ele. Além disso, um

firewall poderá bloquear as tentativas de invasão ao seu

computador e possibili-tar ˜ a identificação das origens

destas tentativas.

Fonte: http://cartilha.cert.br/sobre/old/cartilha_seguranca_3.1.pdf

Comitê Gestor da Internet no Brasil = www.cgi.br

Central de Concursos

2 - Complemento

7. Backdoors

Programas que permitem o retorno de

um invasor a um computador comprometido, utilizando serviços criados ou modificados para este fim, normalmente um

atacante procura garantir uma forma de retornar a um computador com-prometido, sem precisar recorrer aos métodos

utilizados na realização da invasão. Na maioria dos casos,

também é intenção do atacante poder retornar ao computador

comprometido sem ser notado. (http://cartilha.cert.br/sobre/

old/cartilha_seguranca_3.1.pdf ) item 8.4 da cartilha

8. Vírus Stealth

São programas maliciosos que utilizam técnicas diversas para tentar evitar sua detecção por

softwa-res antivírus. Exemplos de vírus mais conhecidos

com este comportamento são: Natas e o Brain. Vírus que

alteram seu próprio código para não serem encontrados

no seu computador. Vírus “invisível” que usa uma ou

mais técnicas para evitar detec-ção. Considerados vírus

polimórficos onde são capazes de criar uma nova variante

a cada execução.

9. Botnets

são redes formadas por computadores

infectados com bots. Estas redes podem ser compostas

por centenas ou milhares de computadores. Um invasor

que tenha controle sobre uma botnet pode utiliza-la para

aumentar a potencia de seus ataques, por exemplo, para

enviar centenas de milhares de e-mails de phishing ou

spam, desferir ataques de negação de serviço, etc. Botnet

é uma rede formada por centenas ou milhares de computadores zumbis e que permite potencializar as ações danosas

executadas pelos bots.

10. Bot

e um programa capaz se propagar automaticamente, explorando vulnerabilidades existentes ou falhas

na configura-ção de softwares instalados em um computador. Adicionalmente ao worm, dispõe de mecanismos

de comunicação com o invasor, permitindo que o bot seja

controlado remotamente. Fonte de pesquisa: http://cartilha.

cert.br/malware/

https://www.microsoft.com/pt-br/security/resources/botnet-whatis.aspx

11. Sniffer

Dispositivo ou programa de computador

utilizado para capturar e armazenar dados trafegando em

uma rede de computadores. Pode ser usado por um invasor

para capturar informações sensíveis (como senhas de usuários), em casos onde estejam sendo utilizadas conexões

inseguras, ou seja, sem criptografia.

Obs.: Interceptação de tráfego (Sniffing)

Interceptação de tráfego, ou sniffing

é uma técnica que

consiste em inspecionar os dados trafegados em redes de

computa-dores, por meio do uso de programas específicos

chamados de sniffers. Esta técnica pode ser utilizada de

forma: Legítima: por administradores de redes, para detectar problemas, analisar desempenho e monitorar atividades

maliciosas relativas aos computadores ou redes por eles

administrados. Maliciosa: por atacantes, para capturar informações sensíveis, como senhas, números de cartão de

crédito e o conteúdo de arquivos confidenciais que estejam

trafegando por meio de conexões inseguras, ou seja, sem

criptografia. Note que: as informações capturadas por esta

técnica são armazenadas na forma como trafegam, ou seja,

informações que trafegam criptografadas apenas serão

úteis ao atacante se ele conseguir decodificá-las. Fonte:

http://cartilha.cert.br/ataques/

12. Rootkit

Um rootkit é semelhante a uma ferramenta

de hacker. Um invasor usa um rootkit para obter acesso em

nível de administrador a um computador. Estas ferramentas

são geralmente difíceis de detectar e são instaladas pela

decodificação de uma senha ou através de uma vulnerabilidade conhecida.

Semelhante a uma ferramenta de hacker. Um invasor usa

essa ferramenta para obter acesso em nível de administrador a um computador. Estas ferramentas são geralmente

difíceis de detectar e são instaladas pela decodificação de

uma senha ou atra-vés de uma vulnerabilidade conhecida

para acessar um computador remoto. Outras palavras, rootkits é um conjunto de progra-mas que tem como finalidade

esconder e assegurar a presença de um invasor em um

computador comprometido.

Fonte: http://www.symantec.com/pt/br/security_response/

glossary/define.jsp?letter=r&word=rootkit

13. Phishing

É um tipo de fraude eletrônica projetada para

roubar informações valiosas. Como funciona: uma pessoa mal

intencionada envia uma mensagem eletrônica, um e-mail,

uma mensagem em redes sociais, com o intuito de INDUZIR

o recep-tor a fornecer informações valiosas, como senhas,

números de documentos, números de cartões, enfim. (acontecem com men-sagem). Considerada uma tentativa de coletar

informações pessoais e financeiras ilegalmente enviando-se

uma mensagem que parece ser de uma empresa conhecida

e confiável. Uma mensagem de phishing normalmente inclui

pelo menos um link para uma site falso, desenvolvido para

imitar o site de um negócio legítimo e tentar o destinatário a

fornecer as informações que possam ser usadas para roubo

de identidade ou roubo financeiro on-line.

Fonte: http://www.symantec.com/pt/br/security_response/

glossary/define.jsp?letter=p&word=phishing

14. Pharming

Uma forma de fraude on-line em que os

pharmers confiam nos mesmos sites falsos e no roubo de

informa-ções confidenciais para perpetrar fraudes on-line

que são, entretanto, mais difíceis de detectar de várias

maneiras porque não se baseiam na aceitação da vítima

de uma mensagem de “isca”.

Fonte: http://www.symantec.com/pt/br/security_response/

glossary/define.jsp?letter=p&word=pharming

Obs.: O usuário é INDUZIDO a baixar e executar arquivos

que permitam o roubo futuro de informações ou o acesso

não autori-zado ao sistema da vítima, podendo até mesmo

redirecionar a página de instituição financeira para os sites

falsificados. (acon-tecem com a navegação)

15. Spam

Termo usado para se referir aos e-mails não

solicitados, que geralmente são enviados para um

grande número de pessoas. Fonte: Cartilha Cert.

16. Keylogger

é um programa capaz de capturar e armazenar as teclas digitadas pelo usuário no teclado de um

computa-dor. Um keylogger pode capturar e armazenar as

teclas digitadas pelo usuário. Dentre as informações capturadas podem estar o texto de um e-mail, dados digitados na

declaração de Imposto de Renda e outras informações sensíveis, como senhas bancá-rias e números de cartões de crédito.

17. Screenlogger

Forma avançada de keylogger, capaz

de armazenar a posição do cursor e a tela apresentada

no monitor, nos momentos em que o mouse é clicado, ou

armazenar a região que circunda a posição onde o mouse

é clicado. Fonte: http://cartilha.cert.br/

Central de Concursos

Complemento - 3

18. Negação de serviço (DoS e DDoS Denial of Service)

é uma técnica pela qual um atacante utiliza um computador para tirar de operação um serviço, um computador ou

uma rede conectada à Internet. Quando utilizada de forma

coordenada e distribuída, ou seja, quando um conjunto

de computadores é utilizado no ataque, recebe o nome

de negação de serviço distribu-ído, ou DDoS (Distributed

Denial of Service).

O objetivo destes ataques não é invadir e nem coletar

informações, mas sim exaurir recursos e causar indisponibilidades ao alvo. Quando isto ocorre, todas as pessoas que

dependem dos recursos afetados são prejudicadas, pois ficam

impossibilitadas de acessar ou realizar as operações desejadas.

Nos casos já registrados de ataques, os alvos ficaram

impedidos de oferecer serviços durante o período em que

eles ocorreram, mas, ao final, voltaram a operar normalmente, sem que tivesse havido vazamento de informações

ou comprometimento de sis-temas ou computadores.

Ataques de negação de serviço podem ser realizados por

diversos meios, como: I - pelo envio de grande quantidade

de requisições para um serviço, consumindo os recursos

necessários ao seu funcionamento (processamento, número de conexões simultâneas, memória e espaço em disco,

por exemplo) e impedindo que as requisições dos demais

usuários sejam atendidas; II-pela geração de grande tráfego

de dados para uma rede, ocupando toda a banda disponível

e tornando indisponível qualquer acesso a computadores ou

serviços desta rede; III - pela exploração de vulnerabilidades

existentes em programas, que podem fazer com que um

determinado serviço fique inacessível.

Nas situações onde há saturação de recursos, caso

um serviço não tenha sido bem dimensionado, ele pode

ficar inoperante ao tentar atender as próprias solicitações

legítimas. Por exemplo, um site de transmissão dos jogos da

Copa de Mundo pode não suportar uma grande quantidade

de usuários que queiram assistir aos jogos finais e parar de

funcionar. Fonte: http://cartilha.cert.br/ataques/

Observações Finais:

1ª.Engenharia Social as práticas utilizadas para obter

acesso a informações importantes ou sigilosas em organizações ou sistemas por meio da enganação ou exploração

da confiança das pessoas. Para isso, o golpista pode se

passar por outra pessoa, assumir outra personalidade, fingir que é um profissional de determinada área, etc. É uma

forma de entrar em organizações que não necessita da

força bruta ou de erros em máquinas. Explora as falhas de

segurança das próprias pessoas que, quando não treinadas

para esses ataques, podem ser facilmente manipuladas.

Compreende a inaptidão dos indivíduos manterem-se atualizados com diversas questões pertinentes a tecnologia da

informática, além de não estarem conscientes do valor da

informática que eles possuem e, portanto, não terem preocupação em proteger essa informação conscientemente.

destinatário da mensa-gem possa verificar sua origem e

integridade. A assinatura digital garante que um conjunto

de dados (mensagem ou arquivo) realmente provém de

determinado remetente e não foi adulterado após o envio.

4ª. Captcha

O método que ficou conhecido como Teste

de Turing - consiste em uma conversa entre dois seres

humanos e um computador. Todos eles são colocados

em ambientes isolados. Se um mediador não conseguir

identificar qual dos três é o computador então se diz que

o computador foi aprovado no teste. O sistema de captcha

funciona como uma espécie de teste de Turing reverso, ou

seja, a própria máquina propõe uma questão que, presumivelmente, somente um ser humano será capaz de responder

corretamente. As captchas mais conhecidas são as imagens

distorcidas de um código alfanumérico. Embora pareça mais

simples criar um resultado “visual” que, certamente, será

extremamente difícil para programadores quebrarem o seu

código específico. (imagem abaixo)

Fonte de pesquisa: http://www.tecmundo.com.br/curiosidade/2861-o-que-e-captcha-.htm

OUTRA CONVERSA SOBRE FIREWALL E WINDOWS

DEFENDER E BITLOCKER

No Windows 10 pela primeira vez,

o Windows Defender está ativado e trabalhan¬do para

proteger seu computador procurando por software mal-intencionado. Ele será desativado automaticamente se você

instalar outro aplicativo de antivírus. O Windows Defender

usa proteção em tempo real para examinar tudo que você

baixa ou executa em seu computador. Você pode desativar

a proteção em tempo real tempora-riamente se for necessário. Presente nas edições Home, Pro e posteriores.

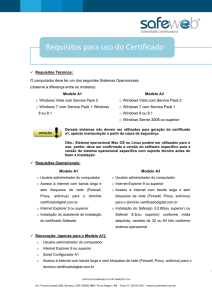

2ª.Certificação Digital = Digital Certification

É a

atividade de reconhecimento em meio eletrônico que se

caracteriza pelo estabelecimento de uma relação única,

exclusiva e intransferível entre uma chave de criptografia

e uma pessoa física, jurídica, máquina ou aplicação. Esse

reconhecimento é inserido em um Certificado Digital, por

uma Autoridade Certificadora.

3ª. Assinatura Digital = Digital Signature

Transformação de uma mensagem eletrônica através da aplicação

de uma função matemática e da criptografia do seu resultado com a Chave Privada do remetente, de modo que o

Fonte: http://windows.microsoft.com/pt-br/windows-10/

getstarted-protect-your-pc

Central de Concursos

4 - Complemento

O Firewall do Windows

pode ajudar a notificar o usuário caso um vírus ou

worm tente se conectar ao computador. Ele também pode

impedir que vírus, worms e hackers baixem aplicativos

potencialmente prejudiciais em seu computador. Se outro

firewall estiver presen-te na máquina, o firewall do Windows

será desativado.

Presente nas edições Home, Pro e posteriores.

modelado para que o usuário faça quantas varreduras forem necessárias sem prejudicar outras tarefas que esteja

executando simultaneamente.

Fonte: http://windows.microsoft.com/pt-br/windows/security-essentials-download

Atenção!!! Pode notificar – pode impedir – mas não age

como um antivírus.

Fonte: http://windows.microsoft.com/pt-br/windows-8/how-protect-pc-from-viruses

Quais são as situações que um firewall NÃO pode impedir?

• Vírus de e-mail

Os vírus de e-mail são anexos às mensagens de e-mail. O firewall NÃO pode determinar o conteúdo

das mensagens e, portanto, não pode protegê-lo contra esses

tipos de vírus. O usuário deve usar um programa antivírus para

examinar e excluir anexos sus-peitos de uma mensagem de

e-mail antes de abri-la. Mesmo tendo um programa antivírus,

não devemos abrir um anexo de e-mail se não estiver completamente certo de que ele é seguro.

• Tentativas de phishing

Phishing é uma técnica usada

para induzir usuários de computador a revelar informações

pessoais ou financeiras, como uma senha de conta bancária. Uma tentativa de phishing online comum começa com

um e-mail recebido de uma fonte aparen-temente confiável,

mas que, na verdade, orienta os destinatários a fornecerem informações para um site fraudulento. O firewall não

pode determinar o conteúdo das mensagens de e-mail e,

portanto, não pode protegê-lo contra esse tipo de ataque.

Fonte:http://windows.microsoft.com/pt-br/windows/firewall-faq#1TC=windows-7

Observação: No Windows 7 podemos ter a presença de um

antivírus da Microsoft disponível gratuitamente. Vejamos:

BitLocker do Windows

Criptografia de

Unidade de Disco BitLocker para proteger arquivos em

uma unidade de disco. A unidade toda, isto é, com todo

seu conteúdo, será protegida. Ainda, o BitLocker ajuda a

impedir que hackers acessem os arquivos do sistema para

des-cobrir sua senha ou acessem sua unidade removendo-a

fisicamente de seu computador e instalando-a em outro.

Importante 1: O BitLocker pode criptografar a unidade

na qual o Windows está instalado (a unidade do sistema

operacional), assim como unidades de dados fixas (como

discos rígidos internos).

Importante 2: Para criptografia de unidades externas usaremos o BitLocker To Go para ajudar a proteger todos os

arquivos armazenados em unidades de dados removíveis

(como discos rígidos externos ou unidades flash USB).

Edições do Windows 10 que possuem o BitLocker:

Edições Pro, Enterprise, Education e no Windows 7 nas

edições Ultimate e Enterprise.

Fonte: https://www.microsoft.com/pt-br/WindowsForBusiness/Compare e http://windows.microsoft.com/pt-br/

windows-8/bitlocker-drive-encryption

Questões Aplicadas por CESPE (os números das questões são das provas oficiais)

Superior Tribunal de Justiça – Conhecimentos

básicos para o cargo 1 – Aplicação: 27/9/2015

39. O Windows 7 foi lançado em quatro versões, cada uma

direcionada a um público específico. A versão Starter possibilita a encriptação de dados mediante o uso do recurso

conhecido como BitLocker.

O Microsoft Security Essentials

é o antivírus gratuito da Microsoft que fornece proteção

completa para o Windows contra todos os tipos de ameaças

virtuais, como vírus, spywares, trojans, rootkists e outros

malwares. Ele ainda oferece monitoramento em tempo real

e uma pode-rosa ferramenta de scan.

Precisa de o usuário BAIXAR O SOFTWARE – NÃO VEM

INSTALADO.

Um dos destaques apresentados na nova versão foram

recursos extras que possibilitam rodar o antivírus sem se

preocupar em que o seu computador fique lento. Ele foi

43. Os hoaxes são conhecidos como histórias falsas recebidas por email, muitas delas de cunho dramático ou

religioso, com o objetivo de atrair a atenção da pessoa e

então direcioná-la para algum sítio, oferecendo-lhe algo ou

solicitando-lhe que realize alguma ação que possa colocar

em risco a segurança de seus dados.

Central de Concursos

Complemento - 5

Tribunal de Contas da União Especialidade: Técnica Administrativa - Aplicação: 9/8/2015

40. O vírus do tipo stealth, o mais complexo da atualidade, cuja principal característica é a inteligência, foi criado para agir

de forma oculta e infectar arquivos do Word e do Excel. Embora seja capaz de identificar conteúdos importantes nesses

tipos de arquivos e, posteriormente, enviá-los ao seu criador, esse vírus não consegue empregar técnicas para evitar sua

detecção durante a varredura de programas antivírus.

41. O firewall é capaz de proteger o computador tanto de ataques de crackers quanto de ataques de vírus.

MINISTÉRIO DO PLANEJAMENTO, ORÇAMENTO E GESTÃO - Aplicação: 30/8/2015

A respeito da figura acima apresentada, do Internet Explorer 11 e de segurança da informação, julgue os itens a seguir.

41. Para ativar o recurso Filtro SmartScreen do Internet Explorer 11, na barra de comandos, o usuário deve clicar o botão

, apontar para Filtro SmartScreen no menu apresentado e clicar em Ativar Filtro SmartScreen.

Adaptada: Anulada – redação prejudicada

42. Trackwares são programas que rastreiam a atividade do sistema, reúnem informações do sistema ou rastreiam os

hábitos do usuário, retransmitindo essas informações a organizações de terceiros.

Tribunal Regional Eleitoras/GO –- Analista Judiciário e Técnico Judiciário - Aplicação: 01/03/2015

Acerca de procedimentos de segurança julgue o item subsecutivo.

36. Quanto à segurança da informação, sugere-se que se crie um disco de recuperação do sistema, assim como se

desabilite a autoexecução de mídias removíveis e de arquivos anexados.

38. Botnet é uma rede formada por inúmeros computadores zumbis e que permite potencializar as ações danosas

executadas pelos bots, os quais são programas similares ao worm e que possuem mecanismos de controle remoto.

Superior Tribunal de Justiça - CARGO 16 - Aplicação: 27/9/2015

25. Atualmente, um dos procedimentos de segurança mais adotados pelos sítios é chamado de captcha. As captchas mais

conhecidas são as imagens distorcidas de um código alfanumérico. Esse mecanismo é considerado bastante seguro, mas

não impede totalmente que alguns programas automatizados preencham formulários na Web como se fossem uma pessoa

reali-zando, por exemplo, um cadastro em um sítio de compras.

Central de Concursos

6 - Complemento

TELECOMUNICAÇÕES BRASILEIRAS S.A – TELEBRAS - Aplicação: 15/11/2015

No que se refere à segurança da informação, julgue o seguinte item.

50. Sniffers são programas aparentemente inofensivos cuja principal característica é utilizar a técnica de mascaramento.

A técni-ca em questão permite, por exemplo, que um sniffer seja anexado a um jogo, que, por sua vez, ao ser instalado

em um compu-tador, coletará informações bancárias do usuário.

FUNDAÇÃO UNIVERSIDADE DE BRASÍLIA - Aplicação: 9/8/2015

Julgue os itens que se seguem, referentes a Internet e segurança da informação.

47. A função da autoridade certificadora é emitir certificado digital de usuários da Internet.

48. O phishing é um procedimento que possibilita a obtenção de dados sigilosos de usuários da Internet, em geral, por

meio de falsas mensagens de email.

50. As cópias de segurança do ambiente Windows podem ser feitas por meio da ferramenta de assistente de backup, a

qual oferece ao usuário opções de escolha de itens para serem copiados, como, por exemplo, pastas e arquivos pessoais

ou, ainda, todas as informações do computador.

Outras Questões – órgãos diferentes

1. (TST 2012 – com adaptação) Vírus de computador e outros programas maliciosos (Malwares) agem de diferentes

formas para infectar e provocar danos em computadores. O Malware que age no computador capturando as ações e as

informações do usuário é denominado spyware.

2. (LIQUIGÁS 2012 – com adaptação) O tipo de código malicioso que utiliza a rede como forma de disseminação, normalmen-te explorando vulnerabilidades em sistemas remotos, é chamado de worm.

(MPE/AP 2012 – com adaptação) Códigos maliciosos (malwares) são programas que objetivam executar ações danosas

e atividades maliciosas em um computador. Neste contexto encontram-se bots e bootnets. Sobre os quais julgue os itens

subse-quentes:

3. Botnet é um software malicioso de monitoramento de rede que tem a função de furtar dados que transitam pela rede e,

normalmente, tornar a rede indisponível disparando uma grande carga de dados direcionados ao servidor da rede.

4. Bot é um programa que dispõe de mecanismos de comunicação com o invasor e possui um processo de infecção e

propagação igual ao do vírus, ou seja, não é capaz de se propagar automaticamente.

5. Algumas das ações maliciosas que costumam ser executadas por intermédio de botnets são: ataques de negação de

serviço, propagação de códigos maliciosos, coleta de informações de um grande número de computadores, envio de spam

e camufla-gem da identidade do atacante.

(MPE/AP 2012 - com adaptação) Sobre spyware é correto afirmar:

6. Keylogger é um programa spyware capaz de capturar e armazenar as teclas digitadas pelo usuário. Sua ativação não

pode ser condicionada a uma ação prévia do usuário, como o acesso a um site de Internet Banking.

7. Screenlogger é um tipo de spyware capaz de armazenar a posição do cursor e a tela apresentada no monitor nos momentos em que o mouse é clicado, ou a região que circunda a posição onde o mouse é clicado. É bastante utilizado por

atacantes para capturar as teclas digitadas pelos usuários em teclados virtuais.

(PCDF - aplicação: 10/11/2013) Diversos protocolos são utilizados em uma comunicação pela Internet, mas apenas alguns

deles contribuem para a segurança da comunicação. A esse respeito, julgue o item seguinte.

8. Os protocolos TLS (Transport Layer Security) e SSL (Secure Sockets Layer) possuem propriedades criptográficas que

permi-tem assegurar a confidencialidade e a integridade da comunicação.

Central de Concursos

Complemento - 7

Central de Concursos