Enviado por

gustavoagibert.curitiba

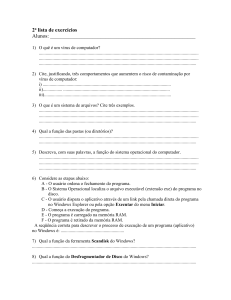

Fundamentos de sistemas operacionais Abraham Silberschatz