CESPE/UNB

INFORMÁTICA PARA O CESPE/UNB

•LICENÇAS DE SOFTWARES

•UNIDADES DE MEDIDA

•BACKUP

•SEGURANÇA DA INFORMAÇÃO

•TECLAS DE ATALHO

•NOÇÕES DE TRABALHO EM REDE

•INTERNET

•CORREIO ELETRÔNICO

Era da Informação e do Conhecimento,

tal como está sendo identificada, a

civilização contemporânea faz uso

intensivo da tecnologia; entretanto,

ainda não conseguiu vencer o desafio

de universalizar sua utilização.

UNIDADE I

Prof. Robson Áquila

CESPE/UNB

O exemplo de localização de sites que

permitam a compra e venda de

computadores via Internet refere-se ao

comércio eletrônico (e-commerce),

atividade que, utilizando-se dos muitos

recursos disponíveis na Web, expandiuse significativamente nos últimos anos.

• Liberdade nº 0 Æ A liberdade para executar o

programa, para qualquer propósito.

• Liberdade nº 1 ÆA liberdade de estudar

como o programa funciona, e adaptá-lo para

as suas necessidades.

• Liberdade nº 2 Æ A liberdade de

redistribuir cópias de modo que você

possa ajudar ao seu próximo.

• Liberdade nº 3 Æ A liberdade de

aperfeiçoar o programa, e liberar os seus

aperfeiçoamentos, de modo que toda a

comunidade se beneficie

Definição de Software Livre

Um software é considerado como livre

quando atende aos quatro tipos de

liberdade para os usuários do software

definidas pela Free Software

Foundation.

SOFTWARE LIVRE E COPYLEFT

• Licenças como a GPL contêm um conceito

adicional, conhecido como Copyleft, que

se baseia na propagação dos direitos. Um

software livre sem copyleft pode ser

tornado não-livre por um usuário, caso

assim o deseje. Já um software livre

protegido por uma licença que ofereça

copyleft, se distribuído, deverá ser sob a

mesma licença, ou seja, repassando os

direitos.

• Associando os conceitos de copyleft e

software livre, programas e serviços

derivados de um código livre devem

obrigatoriamente permanecer com uma

licença livre (os detalhes de quais

programas, quais serviços e quais

licenças são definidos pela licença original

do programa). O usuário, porém,

permanece com a possibilidade de não

distribuir o programa e manter as

modificações ou serviços utilizados para si

próprio.

PRF/2008 – CESPE/UNB

Com relação a software livres, suas

licenças de uso, distribuição e

modificação, assinale a opção

correta, tendo como referência as

definições e os conceitos atualmente

empregados pela Free Software

Foundation.

C) Toda licença de software livre deve

estabelecer a liberdade de que esse software

seja, a qualquer momento, convertido em

software proprietário e, a partir desse

momento, passem a ser respeitados os

direitos de propriedade intelectual do códigofonte do software convertido.

SOFTWARE LIVRE E SOFTWARE EM

DOMÍNIO PÚBLICO

• Software livre é diferente de software em

domínio público.

• O primeiro, quando utilizado em

combinação com licenças típicas (como

as licenças GPL e BSD), garante a autoria

do desenvolvedor ou organização.

• O segundo caso acontece quando se

passam os anos previsto nas leis de cada

país de proteção dos direitos do autor e

este se torna bem comum.

A) Todo software livre deve ser desenvolvido

para uso por pessoa física em ambiente com

sistema operacional da família Linux,

devendo haver restrições de uso a serem

impostas por fornecedor no caso de outros

sistemas operacionais.

B) O código-fonte de um software livre pode

ser adaptado ou aperfeiçoado pelo usuário,

para necessidades próprias, e o resultado de

aperfeiçoamentos desse software pode ser

liberado e redistribuído para outros usuários,

sem necessidade de permissão do

fornecedor do código original.

D) Quando a licença de um software livre

contém cláusula denominada copyleft,

significa que esse software, além de livre, é

também de domínio público e, dessa forma,

empresas interessadas em comercializar

versões não-gratuitas do referido software

poderão fazê-lo, desde que não haja

alterações nas funcionalidades originais do

software.

E) Um software livre é considerado software

de código aberto quando o seu códigofonte está disponível em sítio da Internet

com designação .org, podendo, assim, ser

continuamente atualizado, aperfeiçoado e

estendido às necessidades dos usuários,

que, para executá-lo, devem compilá-lo

em seus computadores pessoais.

Essa característica garante a

superioridade do software livre em face

dos seus concorrentes comerciais

proprietários.

DELEGADO DE POLÍCIA CIVIL – MG (OUT/2008)

Questão 68

Com o avanço da internet, atualmente

existem diversos tipos de programas que

impedem o bom funcionamento de um

sistema e, por isso, podem ser considerados

como nocivos. Assinale a única alternativa

que NÃO faz parte dessa classificação.

A) Adware

B) Freeware

C) Trojan

D) Vírus

DELEGADO – PC/MG – 2008 Questão 67

"As licenças que acompanham software livre

fazem uso da legislação de copyright para

impedir utilização não-autorizada, mas essas

licenças definem clara e explicitamente as

condições sob as quais cópias, modificações

e redistribuições podem ser efetuadas para

garantir as liberdades de modificar e

redistribuir o software assim licenciado".

Esse texto se refere a:

A) Copyleft.

B) GPL.

C) Linux.

D) Open Source.

DELEGADO DE POLÍCIA CIVIL – MG (OUT/2008)

Questão 70

Qual chave ou conjunto de chaves

enviamos ao servidor de chaves PGP

para possibilitar aos demais usuários

verificarem a autenticidade de um

documento eletrônico ou para

possibilitar a encriptação do mesmo?

A) Chave privada

B) Chave privada e pública

C) Chave única

D) Chave pública

PERITO CRIMINAL (PC-MG) OUT/2008 (caderno1) Questão 53

PERITO CRIMINAL (PC-MG) OUT/2008 (caderno1)Questão 51

A criptografia simétrica é um método de

codificação que utiliza

A) chaves públicas e privadas para

encriptar e desencriptar as mensagens.

B) duas chaves privadas para encriptar e

desencriptar as mensagens.

C) duas chaves públicas para encriptar e

desencriptar a mesma mensagem.

D) uma única chave para encriptar e

desencriptar as mensagens.

“ O mecanismo digital utilizado para

fornecer confiabilidade, tanto sobre a

autenticidade de um determinado

documento como sobre o remetente do

mesmo" refere-se a

A) assinatura digital.

B) encriptação simétrica.

C) pendrive.

D) servidor de proxy.

Múltiplos do Byte

10101001

Temos, então um número binário, onde cada símbolo (zero ou

um) representam um dígito binário; ou em inglês BInary digiT.

(BIT). A um conjunto de 8 bits temos uma unidade maior

denominada BYTE. Assim,

•

•

•

•

•

KiloByte: Unidade equivalente a 1.024 bytes

MegaByte: Unidade equivalente a 1.024 KB

GigaByte: Unidade equivalente a 1.024 MB

TeraByte: Unidade equivalente a 1.024 GB

PetaByte: Unidade equivalente a 1.024 TB

Na prática, 1 Byte corresponde a um caracter, ou seja, uma

letra, um número, um ponto, uma vírgula, ou até mesmo um

espaço em branco digitado.

UNIDADES DE MEDIDA

1.000.000.000.000

KB

MB

GB

TB

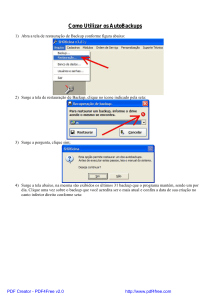

BACKUP – UM ROTEIRO BÁSICO

DEFINICÃO: cópia de segurança que visa

proteger a integridade dos dados em caso de

acidentes que poderiam comprometê-los.

PROCEDIMENTOS:

• O backup deve ser feito sempre em 2 ou 3

vias iguais, armazenadas em lugares

distintos.

• É uma rotina totalmente indispensável.

• Deve-se escolher a mídia mais segura para

efetuá-lo.

Tipos de backup

• Backup diário

Copia apenas os arquivos que sofreram

alterações, ou foram criados na data da

execução do backup.

• Backup cópia

Copia apenas os arquivos especificados

pelo usuário.

Tipos de backup

Tipos de backup

• Backup total

Copia todos os dados, incluindo arquivos

de todas as unidades de disco rígido.

Cada arquivo é marcado como tendo sido

submetido a backup; ou seja, o atributo de

arquivamento é desmarcado ou redefinido.

Uma fita atualizada de backup total pode

ser usada para restaurar um servidor

completamente em um determinado

momento.

• Backup incremental

• Copia todos os dados que foram alterados

desde o backup total ou incremental mais

recente. Você deve usar uma fita de backup

total (não importa há quanto tempo ela tenha

sido criada) e todos os conjuntos de backups

incrementais subseqüentes para restaurar um

servidor. Um backup incremental marca todos

os arquivos como tendo sido submetidos a

backup; ou seja, o atributo de arquivamento é

desmarcado ou redefinido.

Tipos de backup

Questão sobre backup -TRE – MG - 2005

• Backup diferencial

Copia os dados que foram alterados

desde o último backup total. Você precisa

de uma fita de backup total e da fita

diferencial mais recente para executar

uma restauração completa do sistema. Ele

não marca os arquivos como tendo sido

submetidos a backup (ou seja, o atributo

de arquivamento não é desmarcado).

Por recomendação da auditoria, foram

adotados procedimentos de Backup de

arquivos dos computadores.

A fim de evitar a interrupção dos

trabalhos, em caso de sinistro, foi

recomendado principalmente que:

Questão sobre backup -TRE – MG - 2005

A) os computadores sejam mantidos

desligados, após o expediente, e somente

as cópias do sistema operacional sejam

mantidas em locais geograficamente

distintos e vigiadas 24 horas por dia.

B) sejam feitas semanalmente cópias de

arquivos e que estas sejam guardadas, de

preferência, em um mesmo local para

agilizar a retomada.

Questão sobre backup -TRE – MG - 2005

C) Os computadores permaneçam

ligados, ininterruptamente, e apenas as

cópias dos arquivos de programas sejam

mantidas em locais geograficamente

distintos e vigiadas 24 horas por dia.

D)Sejam feitas diariamente cópias de

arquivos e que estas sejam guardadas, de

preferência, em um mesmo local para

agilizar a retomada.

Questão sobre backup -TRE – MG - 2005

E) Sejam feitas regularmente cópias de

segurança dos arquivos e que estas sejam

mantidas em locais geograficamente

distintos.

MALWARES

• O termo Malware é originado da contração de

“malicious software”, e identifica qualquer

programa desenvolvido com o propósito de

causar dano a um computador, sistema ou

redes de computadores. O Malware pode ser

classificado de acordo com a maneira como é

executado, como se replica e pelo que faz. A

classificação não é perfeita porque estas

funções frequentemente se sobrepõem e as

diferenças nem sempre são óbvias.

TIPOS DE MALWARES

TIPOS DE MALWARES

• Os dois tipos mais comuns de Malware

são os vírus e os vermes (worms).

• Ambos têm em comum a capacidade de

se auto-replicarem, ou seja, podem

divulgar cópias para outros computadores

ou sistemas. Nem todos os programas

que se auto-replicam são maliciosos;

existem aplicações que utilizam este

recurso para criar cópias de segurança.

• Para serem classificados como vírus ou

vermes, pelo menos algumas destas

cópias devem estar habilitadas a replicarse, criando uma rede de distribuição que

propaga o Malware.

• A diferença conceitual entre um vírus e um

verme é que este último opera

independente de outros arquivos ou

programas, enquanto o primeiro depende

de um hospedeiro para ser distribuído.

TIPOS DE MALWARES

• Vírus: Os vírus utilizam vários tipos de

hospedeiros. Na sua origem os vírus

residiam em arquivos executáveis e setores

de boot de disquetes, posteriormente

contaminaram documentos com macros em

scripts e atualmente estão embutidos em

anexos de e-mails, que dependem da

curiosidade do usuário para serem ativados.

• Os vírus se propagam quando o arquivo

hospedeiro (programa ou documento) é

transferido de um computador para outro.

TIPOS DE MALWARES

• Vermes (Worms): Os vermes digitais são

semelhantes aos vírus, mas não dependem

de hospedeiros para replicarem-se. Eles

modificam a operação do sistema operacional

do computador infectado para serem

inicializados como parte do processo de boot.

Para replicarem-se, os vermes exploram

vulnerabilidades do sistema alvo ou usam

algum tipo de engenharia social para

convencerem as vítimas a acionar a sua

execução.

• .

TIPOS DE MALWARES

• Cavalos de Tróia: Um Cavalo de Tróia

(Trojan) é um programa malicioso que se

disfarça de programa legítimo. Cavalos de

Tróia não se replicam automaticamente e

são espalhados anexados a programas

úteis. Cavalos de Tróia podem portar

outros malware, como vírus e vermes, em

uma variante que é chamada de

“droppers”.

TIPOS DE MALWARES

• Backdoor: Um Backdoor é um software

que permite o acesso a um computador

evitando os procedimentos normais de

autenticação.

• Backdoors podem transformar o sistema

infectado em um Zumbi para o envio de

spams.

TIPOS DE MALWARES

TIPOS DE MALWARES

• Spyware: São softwares que coletam e

enviam informações (padrões de

navegação nos casos mais benignos ou

número de cartão de crédito nos casos

mais malignos) sobre os usuários ou, mais

precisamente, sobre a atividade do

computador, normalmente sem notificação

explícita ao usuário. A propagação dos

Spywares é semelhante a dos Cavalos de

Tróia.

geralmente é combinado com um

aplicativo hospedeiro que é fornecido

gratuitamente desde que o usuário concorde

em aceitar o adware. Como os aplicativos

adware geralmente são instalados depois de

o usuário ter concordado com um acordo de

licenciamento que declara a finalidade do

aplicativo,

nenhuma

transgressão

é

cometida. Entretanto, propagandas pop-up

podem se tornar um aborrecimento e, em

alguns

casos,

podem

degradar

o

desempenho do sistema.

ADWARE:

TIPOS DE MALWARES

TIPOS DE MALWARES

• Exploits: São códigos que visam explorar

uma vulnerabilidade conhecida. Exploits

não são necessariamente maliciosos,

muitos são projetados por pesquisadores

de segurança para comprovar que a

vulnerabilidade existe, entretanto, eles são

um componente comum em programas

maliciosos.

• Rootkit: São programas inseridos depois

de um atacante conseguir controlar o

computador. Incluem frequentemente

funções para ocultar indícios, excluindo

registros de Log e disfarçando os

procedimentos usados no ataque. Rootkits

podem incluir Backdoors, que permitem ao

atacante voltar quando julgar conveniente,

ou Exploits, servindo como apoio para

atacar outros sistemas.

•

TIPOS DE MALWARES

TIPOS DE MALWARES

• Rootkit: Rootkits competentes são difíceis

de identificar porque eles atuam no nível

de Kernel para ocultar a sua presença.

Existe um consenso na comunidade de

segurança de que se um sistema foi

comprometido por um Rootkit, o mais

sensato a fazer é reformatar todo o

ambiente e reinstalar o sistema, porque é

virtualmente impossível ter certeza que

todos os seus componentes foram

removidos.

• Keylogger: Software que registra toda a

atividade do teclado em um arquivo, que

pode ser enviado para um provável atacante.

Alguns Keyloggers são espertos o suficiente

para registrar apenas as informações

digitadas quando o usuário conecta com um

site seguro. Por amostrar as teclas que estão

sendo digitadas, o Keylogger pode capturar

números de contas, senhas e outras

informações, antes delas serem processadas

(criptografadas) por dispositivos de

segurança.

TIPOS DE MALWARES

MALWARES

• Dialers: Programas que substituem o número

de telefone de uma ligação discada por um

outro, quase sempre uma ligação à longa

distância, para ataques tipo “Man-in-theMidle”. Dialers podem ser programados para

realizarem chamadas em horários não

ortodoxos (04:00 da manhã) para transferirem

informações coletadas no computador durante

o dia.

OBS: PARA O CESPE/UNB, NENHUM MÉTODO

DE PROTEÇÃO É 100% SEGURO.

CIFRA DE CÉSAR

Em criptografia, a Cifra de César, também

conhecida como cifra de troca ou ainda código

de César, é uma das mais simples e conhecidas

técnicas de encriptação. É um tipo de cifra de

substituição em que cada letra do texto é

substituída por outra, que se apresenta no

alfabeto abaixo dela um número fixo de vezes.

Por exemplo, com uma troca de 3 posições, A

seria substituído por D, B viraria E e assim por

diante. O nome do método teve origem numa

técnica semelhante usada por Júlio César para se

comunicar com os seus generais.

CIFRA DE CÉSAR

CIFRA DE CÉSAR

Normal:

abcdefghijklmnopqrstuvwxyz

Cifrado:

DEFGHIJKLMNOPQRSTUVWXYZABC

Para criptografar uma mensagem,

simplesmente observe cada letra da

mensagem na linha "Normal" e escreva a

letra correspondente da linha "Cifrado". Para

decriptografar, faça o contrário.

CIFRA DE CÉSAR

Normal:

A ligeira raposa marrom saltou sobre o

cachorro cansado

Cifrado:

D OLJHLUD UDSRVD PDUURP

VDOWRX VREUH R FDFKRUUR

FDQVDGR

OBJETIVOS DO CERTIFICADO

DIGITAL

O que é certificado digital

• O certificado digital é um documento

eletrônico que contém informações que

identificam uma pessoa, uma máquina ou

uma instituição na Internet.

• Autoridade Certificadora.

• chaves criptográficas (pública e privada)

CRIPTOGRAFIA SIMÉTRICA

•

•

•

•

Autenticidade

Integridade

Não repúdio

Confidencialidade

CRIPTOGRAFIA ASSIMÉTRICA

ASSINATURA DIGITAL

CHAVE

PRIVADA DE

PAULO

CHAVE

PÚBLICA DE

PAULO

1. Estabeleça a diferença entre Hardware e

software; exemplifique.

2. Qual a unidade de medida utilizada para

determinar a resolução máxima de uma

impressora?

3. Qual a função do MODEM? Que nome

as Bancas Examinadoras utilizam para

representá-lo nas provas?

4. Como se mede a velocidade de um

modem e como isto aparece nas Bancas

Examinadoras

5. O que é uma conexão DIAL-UP? E

Banda Larga?

6. Qual o nome do procedimento utilizado

na Internet para transferirmos um arquivo

do servidor para o nosso hd?

7. E Caso a transferência se dê do

computador local para o servidor na

Internet?

8. O que é um LINK? Que outro nome é

utilizado nas provas ?

9. Que software usamos para navegação

pela WEB? Cite os dois mais comuns.

10. Quais são os gerenciadores de correio

eletrônico (e-mails) mais conhecidos e

qual deles aparece nas provas?

11. Quais os tipos principais de REDES DE

COMPUTADOR existentes?

12. Como podemos dividir as arquiteturas

básicas de uma rede?

13. O que é um PROTOCOLO DE REDE?

14. Qual o protocolo utilizado pelos

computadores na Internet?

15. O que vem a ser uma INTRANET?

16. O que significa uma rede tipo Wireless?

17. Quais os principais tipos de Wireless?

BANDA LARGA

TECNOLOGIA 3G

POWER LINE COMMUNICATIONS (PLC)

• 2- Questão 8 (TRE/AL – 2005)

• Considerando a figura ilustrada acima,

julgue:

• A instrução contida no campo indica que a

página mostrada, por ser do tipo .htm,

contém figuras associadas a hyperlinks,

ou seja, ao se clicar uma figura contida

nessa janela, será executado um

aplicativo referente ao hyperlink.

TIPOS DE REDES DE COMPUTADORES

TIPOS DE REDES DE COMPUTADORES

• LAN (Local Area Network, ou Rede Local).

É uma rede onde seu tamanho se limita a

apenas um prédio.

• MAN (Metropolitan Area Network, ou rede

metropolitana). A MAN é uma rede onde

temos por exemplo, uma rede farmácia,

em uma cidade, onde todas acessam uma

base de dados comum.

• WAN (Wide Area Network, ou rede de

longa distância). Uma WAN integra

equipamentos em diversas localizações

geográficas, envolvendo diversos países e

continentes como a Internet.

• CAN (Campus Area Network, ou rede

campus). Uma rede que abrange uma

área mais ampla, onde pode-se conter

vários prédios dentro de um espaço

continuos ligados em rede.

INTRANETS

INTRANETS

Intranet

A Intranet é uma rede interna baseada no

protocolo IP que se caracteriza pelo uso

das tecnologias Word Wide Web no

ambiente privativo da empresa

DIFERENÇA ENTRE INTERNET E INTRANET

EXTRANET

• Extranet

É o nome dado a um conjunto de intranets

interligadas através da internet.

VPN´s

Uma Rede Particular Virtual (Virtual

Private Network - VPN) é uma rede de

comunicações privada normalmente

utilizada por uma empresa ou um conjunto

de empresas e/ou instituições, construída

em cima de uma rede de comunicações

pública (como por exemplo, a Internet).

A internet é um conjunto de tecnologias usado

para a globalização da comunicação

(externa), enquanto a intranet aplica essas

tecnologias dentro de uma organização,

possibilitando a sua comunicação interna.

VPN´s

• VPNs seguras usam protocolos de

criptografia por tunelamento que fornecem

a confidencialidade, autenticação e

integridade necessárias para garantir a

privacidade das comunicações requeridas.

Quando adequadamente implementados,

estes protocolos podem assegurar

comunicações seguras através de redes

inseguras.

QUESTÕES 15 e 16

REDE SEM FIO AD-HOC

QUESTÕES 15 e 16

REDE SEM FIO INFRAESTRUTURA

QUESTÕES 15 e 16

REDE SEM FIO : TIPOS

802.11b

802.11a

802.11g

2.4GHz

5GHz

2.4GHz

11Mbps

54Mbps

54Mbps

100-300m

30-100m

100-300m

WIMAX:

• 2,45 GHZ

• 1GB/S A 10GB/S

• ALCANCE: CERCA DE 5OKM

"Obsoleta" com

Aplicações

A mais

a chegada do específicas/estautilizada hoje

11g

bilidade

TRE/AL : QUESTÃO 3

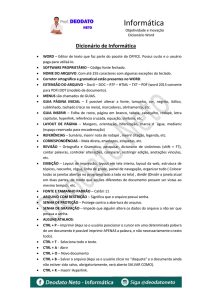

TECLAS DE ATALHO

FUNÇÃO

SHIFT + TECLAS DE MOVIMENTO

Seleção de textos

SHIFT + DEL

Exclui um arquivo sem passar pela lixeira

ESC

Cancelamento de ações

INSERT

Inserção/sobreposição

DELETE

Apaga um caracter à direita do cursor

CTRL + DELETE

Apaga uma palavra à direita do cursor

BACK SPACE

Apaga um caracter à esquerda do cursor

CTRL + BACK SPACE

Apaga uma palavra à esquerda do cursor

HOME

Move o cursor para o início da linha

END

Move cursor para o final da linha

CTRL+HOME

Move o cursor para o início do

documento

TECLAS DE ATALHO

FUNÇÃO

CTRL+END

Final do documento

PAGE UP

Rola uma tela para cima

PAGE DOWN

Rola uma tela para baixo

CTRL+PAGE UP

Início da página anterior

CTRL+PAGE DOWN

Início da página seguinte

PRINT SCREEN

Copia a tela para a área de transferência

ALT + PRINT SCREEN

Copia a janela ativa para a área de

transferência

SCROLL LOCK

Congela a posição do cursor em uma

planilha do Excel

TECLAS DE ATALHO

FUNÇÃO

CTRL+ENTER

Insere uma quebra de página no

CTRL + ALT + DELETE

Word o gerenciador de tarefas

Invoca

CTRL + B

Salva um documento no Office

ALT + F4

Fechar a janela ativa

CRTL + T (Ms-Office)

Selecionar tudo

CTRL + A ( janela do windows ).

Selecionar todos os itens da janela

CTRL + A ( Ms-Office)

Abrir documento

CTRL + V

Colar

CTRL + Z

Desfazer

CTRL + SETA À ESQUERDA

Início da palavra anterior

CTRL + N (Ms-Office)

Negrito

CTRL + C

Copia uma seleção

CTRL + X

Recorta uma seleção

TECLAS DE ATALHO

FUNÇÃO

TECLAS DE ATALHO

FUNÇÃO

CTRL + I (Ms-Office)

Itálico

ALT + TAB

Alterna entre janelas abertas

CTRL + S (Ms-Office)

Sublinhado

ALT + ESC

Alterna entre janelas abertas sem

CTRL+SETA À DIREITA

Início da palavra seguinte

CTRL+ SETA ACIMA (WORD)

Início do parágrafo anterior

CTRL+ SETA ABAIXO (WORD)

Início do parágrafo seguinte

exibir nenhum tipo de caixa de

diálogo

CTRL + TAB

Alterna entre as guias de uma janela

CTRL + SETA PARA CIMA (Excel) Início da coluna atual

SHIFT+TAB

Oposto de TAB

CTRL + SETA PARA BAIXO

Final da coluna atual

CTRL + ESC

Menu iniciar

(Excel)+ P

CTRL

Imprimir

- Avança uma tabulação

- Move o cursor para a célula à

direita em uma tabela

- Avança para o próximo campo e um

formulário

F1

Ajuda

F2

Renomear arquivo

F5

Atualizar

F7

Ferramenta de ortografia e gramática

TAB

TECLAS DE ATALHO

FUNÇÃO

F12 (WORD)

Salvar como (MsOffice)

ALT+SHIFT+S

Salvar Como (BrOffice)

SHIFT + F3 (EXCEL)

Exibe a caixa de diálogo de funções

SHIFT + F3 (WORD)

Alterna entre maiúsculas e

minúsculas

ESTRUTURA DE UM ENDEREÇO ELETRÔNICO

‐ Só são permitidas letras minúsculas;

‐ sem acentos;

‐ sem caracteres especiais (ç, por exemplo)

PROVEDOR

PAÍS

‐ sem espaços em branco.

Pode‐se usar:

[email protected]

letras de “a” a “z”;

números de 0 a 9;

hifem ( ‐ )

underline ( _ )

ponto ( . )

Alice envia sua chave pública para todos,

inclusive Bob.

Bob cifra a mensagem com a chave pública de

Alice e a envia. Alice, por sua vez, recebe o

texto criptografado e o decifra utilizando

sua chave privada.

LOGIN

DOMÍNIO

“AT”

A)

ANP (2008)

Um funcionário precisa encontrar um

documento Microsoft Word 2003

(extensão doc) disponibilizado na Internet

por sua empresa. Sabendo-se que o título

do documento é Impactos Ambientais na

Baía de Guanabara e que o documento

possui as palavras-chave ecossistema e

petróleo, qual a forma mais eficaz de

encontrar esse documento utilizando o site

de busca http://www.google.com?

B)

C)

D)

E)

(A) Impactos Ambientais na Baía de Guanabara

ecossistema petróleo

(B) Impactos Ambientais na Baía de Guanabara

ecossistema petróleo filetype:doc

(C) “Impactos Ambientais na Baía de Guanabara

ecossistema petróleo”

(D) “Impactos Ambientais na Baía de

Guanabara”ecossistema petróleo filetype:doc

(E) “Impactos Ambientais na Baía de Guanabara” ecossistema -petróleo filetype:doc

• Um usuário que não possui privilégios de

administrador deseja visualizar o texto de um

documento Microsoft Word 2003 escrito utilizando

as cores de fonte verde, azul, amarela e preta. O

documento não possui tabelas, figuras, nem

quaisquer outros recursos de edição disponíveis

no Microsoft Word. Entretanto, o computador que

o usuário está utilizando, com sistema

operacional Windows XP e acesso à Internet, não

possui nenhuma versão do Microsoft Word

instalada. Qual ação gera a melhor visualização

do documento?

A) Instalar o Word Imager e abrir o arquivo

utilizando esse software.

D) Gerar um documento PDF através do

comando doctopdf no prompt do MS-DOS

e visualizar esse arquivo utilizando o

Acrobat Reader.

B) Fazer upload do arquivo e exibi-lo

utilizando o Google Docs (disponível em

http://docs.google.com).

C) Modificar a extensão do arquivo de doc

para txt e, depois, abri-lo utilizando o

software Bloco de Notas do Windows XP.

E) Gerar uma imagem do documento

utilizando o Microsoft Paint e, depois, abrir

a imagem utilizando o mesmo software.

![[Escolha a data] Seu Nome Completo Brasileiro, solteiro, ?? anos](http://s1.studylibpt.com/store/data/001849757_1-6b4a312d5aeb46867d667aaf7c06dd3f-300x300.png)