Programação de bases de

dados para páginas Web

Insegurança informática

20

minutos

(in)Segurança Informática

24 de Novembro de 2005

Almedina,

Almedina, Gaia

• Tempo mé

médio para um computador, ligado à

Internet e sem protecç

protecção (sem antiví

antivírus,

firewall e antianti-spyware),

spyware), ser infectado ou

“atacado”

atacado”.

©2005 Pedro Remoaldo

©2005 Pedro Remoaldo

1

©2005 Pedro Remoaldo

Insegurança informática

Insegurança informática

Ameaç

Ameaças permanentes

Ameaç

Ameaças permanentes

• Microsoft reconhece falha de seguranç

segurança que

afecta Windows XP e Windows 2000

(18/11/2005)

Notí

Notícias (tek.sapo.pt)

tek.sapo.pt)

• Portugal entre os paí

países mais infectados pelo

Sober.AH (23/11/2005)

• Certificaç

Certificação de downloads de software quer

garantir seguranç

segurança aos utilizadores (18/11/2005)

• Ataques informá

informáticos dirigemdirigem-se cada vez mais

a programas de protecç

protecção da informaç

informação

(23/11/2005)

• Programa de desinstalaç

desinstalação da XPC da Sony

coloca PCs em perigo (17/11/2005)

• Falha de seguranç

segurança crí

crítica detectada no iTunes

afecta utilizadores do Windows (21/11/2005)

©2005 Pedro Remoaldo

2

• Sony recolhe CDs com protecç

protecção antianti-cópia

(15/11/2005)

3

©2005 Pedro Remoaldo

Insegurança informática

Insegurança informática

100% de Seguranç

Segurança é Utopia

Bugs e falhas – vulnerabilidades

4

• Todas as aplicaç

aplicações (em maior ou menor grau)

possuem falhas de seguranç

segurança:

• Windows versus Macintosh versus Linux

• Internet Explorer versus Firefox

• Messenger

• Skype

• Microsoft Word, Microsoft Outlook

• Aparecem vá

várias novas vulnerabilidades todos

os dias (http://www.securityfocus.com

(http://www.securityfocus.com//bid)

bid)

©2005 Pedro Remoaldo

5

©2005 Pedro Remoaldo

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

6

1

Programação de bases de

dados para páginas Web

Insegurança informática

Malware

Malware – malicious

malicious software

software

Tipos

• Tipo de software desenhado para controlar ou

danificar o sistema operativo de um computador

sem a autorizaç

autorização ou conhecimento do respectivo

utilizador.

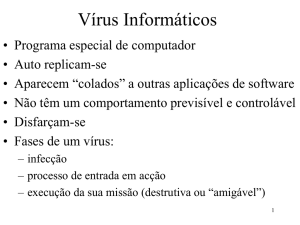

• Vírus

• Worms

• Trojan

• Backdoor

• Depois de instalado é muito difí

difícil de remover

exigindo aplicaç

aplicações especí

específicas.

• Spyware

• Key Logger

• Dialers

• Browser Hijacker

©2005 Pedro Remoaldo

7

©2005 Pedro Remoaldo

Insegurança informática

Insegurança informática

Ameaç

Ameaças principais

Incó

Incómodos

• Spam

• Como se proteger Æ AntiAnti-spam

• Scam

• Como se proteger Æ Bom senso

• Phishing

• Como se proteger Æ Bom senso e alguns

cuidados

• Hoaxes/

Hoaxes/e-esparrelas

• Como se proteger Æ Bom senso

• Roubo de identidade (identity

(identity theft)

theft)

• Como se proteger Æ Muitos cuidados e

alguma sorte

• Vírus/Worms

/Trojans

rus/Worms/Trojans

• Como se proteger Æ Antiví

Antivírus

• Hackers/Acessos não autorizados

• Como se proteger Æ Firewall

• Spyware

• Como se proteger Æ AntiAnti-spyware

©2005 Pedro Remoaldo

9

©2005 Pedro Remoaldo

Insegurança informática

Vírus

Vírus

Propagaç

Propagação

• É um programa que se autoauto-replica anexandoanexando-se a

outros programas ou documentos.

10

• Um ví

vírus apenas se pode transmitir quando se

partilham ficheiros contaminados:

• A maior parte dos ví

vírus são apenas incomodativos,

mas alguns tem efeitos destruidores nos ficheiros

de dados.

• Alguns são activados em determinados dias (time

(time

bombs)

bombs) ou quando o utilizador efectua alguma

acç

acção especí

específica (logic

(logic bombs)

bombs)

©2005 Pedro Remoaldo

8

¾

Atravé

Através de uma rede de computadores ou da Internet;

¾

Atravé

Através de disquetes, discos, CDs ou outro suporte

amoví

amovível.

• Alguns ví

vírus recebidos atravé

através de ee-mail conseguem

propagarpropagar-se atravé

através do envio para os endereç

endereços

existentes no livro de endereç

endereços ou para os endereç

endereços

existentes nas mensagens de ee-mail recebidas.

11

©2005 Pedro Remoaldo

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

12

2

Programação de bases de

dados para páginas Web

Vírus

Vírus

Propagaç

Propagação

Propagaç

Propagação

• Os ví

vírus utilizam muitas vezes as mensagens de ee-mail

para se propagar.

• Para identificar

possí

possíveis

ficheiros

infectados, deve

desactivar a

opç

opção Hide

extensions for

known file types

[Ocultar

extensões para

tipos de ficheiro

conhecidos].

• Os utilizadores infectam o computador quando abrem

ficheiros anexos que possuam as extensões, .exe,

.exe,

.com,

.com, .scr,

scr, .bat ou .pif que correspondem a

ficheiros executá

executáveis.

veis.

©2005 Pedro Remoaldo

13

©2005 Pedro Remoaldo

Vírus

Vírus

Protecç

Protecção

Protecç

Protecção

• Para limpar um computador de uma infecç

infecção de um

vírus devedeve-se instalar um antiví

antivírus.

• Os antiví

antivírus utilizam normalmente dois programas

para implementarem estas té

técnicas:

• Estes programas utilizam sobretudo duas té

técnicas

para detectar ví

vírus:

¾

¾

Examinam ficheiros existentes em disco à

procura de “assinaturas”

assinaturas” de ví

vírus que se

encontram num “dicioná

dicionário”

rio”;

Analisam comportamentos suspeitos de qualquer

programa.

©2005 Pedro Remoaldo

15

¾

Para examinar os ficheiros o utilizador deve

executar um programa que faz o scanning.

scanning. Esta

actividade deve ser efectuada periodicamente, de

forma “manual”

manual” ou “automá

automática”

tica”.

¾

Para analisar comportamentos suspeitos deve

estar sempre activo o programa que efectua esta

aná

análise.

©2005 Pedro Remoaldo

Vírus

Vírus

Protecç

Protecção

Protecç

Protecção

• Depois de identificar um ví

vírus, um programa

antí

antívírus pode executar qualquer uma das

seguintes operaç

operações:

• DeveDeve-se actualizar permanentemente os “motores”

motores”

dos antiví

antivírus bem como os respectivos

“dicioná

dicionários”

rios” de ví

vírus.

¾

Tentar “limpar”

limpar” o ficheiro infectado, removendo o

vírus;

¾

Colocar o ficheiro em quarentena, de forma a que

não possa ser utilizado;

¾

Eliminar o ficheiro infectado, caso não seja

possí

possível remover o ví

vírus.

©2005 Pedro Remoaldo

14

16

• A maior parte dos programas antiví

antivírus possuem

uma opç

opção que permite automatizar este processo,

verificando a existência de actualizaç

actualizações

regularmente, em computadores ligados à Internet.

17

©2005 Pedro Remoaldo

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

18

3

Programação de bases de

dados para páginas Web

Vírus

Vírus

Protecç

Protecção

Vírus e worms famosos

• Antiví

Antivírus existentes no mercado:

• 2005 – Zotob (worm)

worm)

• Norton AntiVirus da Symantec

• 2004 – Sasser,

Sasser, Witty e MyDoom (worm)

worm)

• VirusScan da McAfee

• 2003 – Sober,

Sober, Sobig,

Sobig, Blaster,

Blaster, SQL slammer worm

• Titanium Antivirus da Panda Software

• 2001 – Klez,

Klez, Nimda,

Nimda, Code Red

• Antivirus da Kaspersky

• 2000 – VBS/Loveletter

VBS/Loveletter – ILOVEYOU (worm

(worm))

• AntiAnti-Virus da F-Secure

• PCPC-cillin Internet Security da Trend Micro

©2005 Pedro Remoaldo

19

©2005 Pedro Remoaldo

Vírus

Vírus

Vírus famosos – Sobig

Vírus famosos – Sobig

• O Sobig na variante F, apareceu em Agosto de

2003 e foi um dos ví

vírus de computador mais

problemá

problemáticos da Histó

História, tendo infectado

milhões de computadores.

20

• Dado que funcionava també

também como Cavalo de

Tró

Tróia existiam utilitá

utilitários que tinham de ser

utilizados para o remover.

• PropagavaPropagava-se atravé

através de ficheiros anexos a

mensagens de ee-mail que utilizavam té

técnicas

de engenharia social para serem abertos pelos

utilizadores.

• Recolhia endereç

endereços de correiocorreio-electró

electrónico no

computador infectado e enviaenvia-se a si pró

próprio

para esses endereç

endereços.

©2005 Pedro Remoaldo

21

©2005 Pedro Remoaldo

Vírus

Insegurança informática

Vírus famosos – Blaster

Worm

22

• Ao contrá

contrário de um ví

vírus um worm não necessita de

se “agarrar”

agarrar” a um programa para se propagar.

• Impedia o acesso à Internet e reinicia o

computador, apresentando a seguinte

mensagem:

• São normalmente autó

autónomos com capacidade para

se aproveitarem das ligaç

ligações em rede ou à Internet

existentes na maior parte dos computadores.

• Podem eliminar ficheiros ou enviar documentos

atravé

através de ee-mail, ou mesmo tornar o computador

ou a Internet mais lenta devido à sua propagaç

propagação.

• Actualmente são utilizados para instalarem

backdoors em computadores infectados, criando

assim computadores zombie.

zombie.

©2005 Pedro Remoaldo

23

©2005 Pedro Remoaldo

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

24

4

Programação de bases de

dados para páginas Web

Worm

Insegurança informática

Protecç

Protecção

Trojan horses/Cavalo

horses/Cavalo de Tró

Tróia

• UtilizamUtilizam-se antiví

antivírus para proteger um computador

de infecç

infecções/ataques de worms.

worms.

• Um cavalo de Tró

Tróia é um programa com propó

propósitos

malé

maléficos que se disfarç

disfarça de um programa legí

legítimo.

• Ao contrá

contrário dos ví

vírus, muitos dos cavalos de Tró

Tróia

não se autoauto-replicam.

replicam.

• São sobretudo “veí

veículos”

culos” para efectuar

espionagem num computador (atravé

(através de

keyloggers,

keyloggers, por exemplo) ou para a instalaç

instalação de

um backdoor de forma a transformar um

computador num zombie.

©2005 Pedro Remoaldo

25

©2005 Pedro Remoaldo

Trojan horses/Cavalo

horses/Cavalo de Tró

Tróia

Trojan horses/Cavalo

horses/Cavalo de Tró

Tróia

Como se propagam

Protecç

Protecção

• Sítios Web – apenas pela visita de certos sites pode

ser infectado (por exemplo, via controlos ActiveX,

ou explorando vulnerabilidades dos browsers),

mesmo que recorra a browsers mais seguros como

o Mozilla Firefox e o Opera (neste caso, se o

suporte de Java estiver activado).

• UtilizamUtilizam-se antiví

antivírus e programas de antianti-spyware

para proteger um computador de infecç

infecções/ataques

de cavalos de Tró

Tróia.

ia.

• Mensagens instântaneas – Alguns programas de

instant messaging têm problemas graves de

seguranç

segurança.

• Tenha cuidado com ficheiros executá

executáveis que

tenham sido descarregados de serviç

serviços P2P como

o Kazaa,

Kazaa, o Edonkey ou o Emule.

26

• Existem programas especí

específicos para a detecç

detecção de

cavalos de Tró

Tróia.

• Correio electró

electrónico – Normalmente o mé

método mais

usual para o computador ser infectado, atravé

através de

ficheiros anexos.

©2005 Pedro Remoaldo

27

©2005 Pedro Remoaldo

Trojan horses/Cavalo

horses/Cavalo de Tró

Tróia

Insegurança Informática

Protecç

Protecção

Backdoor

• Evite receber ficheiros anexos em mensagens

instantâneas ou no IRC.

28

• Num computador, uma backdoor é um mé

método

que permite “enganar”

enganar” a autenticaç

autenticação de

utilizadores quando se pretende aceder

remotamente a um computador atravé

através da

Internet.

• Evite abrir ficheiros anexos de mensagens de ee-mail

que sejam provenientes de pessoas que

desconhece, ou caso sejam provenientes de

pessoas que conhece, não tenham um assunto ou

conteú

conteúdo que referencie esses anexos.

• A backdoor fica escondida e maior parte das

vezes não é detectada.

• Pode ser um programa instalado legitimamente

(Back Orifice)

Orifice) ou pode ser uma modificaç

modificação de

um programa legí

legítimo.

©2005 Pedro Remoaldo

29

©2005 Pedro Remoaldo

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

30

5

Programação de bases de

dados para páginas Web

Insegurança Informática

Insegurança informática

Backdoor

Windows Update

• Muitos worms,

worms, como o Sobig e o Mydoom

instalam uma backdoor no computador

infectado.

• http://windowsupdate.microsoft.com

http://windowsupdate.microsoft.com

• É necessá

necessário utilizar o Internet Explorer para se

poder transferir actualizaç

actualizações do Windows

dado que o Windows Update utiliza um controlo

ActiveX e apenas o Internet Explorer suporta

este tipo de controlos.

controlos.

• Muitas vezes as backdoors são instaladas para

os spammers poderem enviar mensagens de eemail do computador infectado, não revelando

assim a verdadeira origem das mesmas.

©2005 Pedro Remoaldo

31

©2005 Pedro Remoaldo

Insegurança informática

Insegurança informática

Windows Update

Windows Update

32

• Para se descarregar e instalar novas

caracterí

características ou aplicaç

aplicações é necessá

necessário fazer

prova da legalidade do Windows instalado.

• Para versões pirata do Windows apenas

permite a transferência de correcç

correcções de falhas

de seguranç

segurança.

©2005 Pedro Remoaldo

33

©2005 Pedro Remoaldo

Insegurança informática

Insegurança informática

Windows Update

Windows Update – Genuine Validation

34

• O Meu Computador

[My Computer]

Computer]

• Propriedades

[Properties]

Properties]

• Actualizaç

Actualizações

automá

automáticas

[Automatic Updates]

Updates]

©2005 Pedro Remoaldo

35

©2005 Pedro Remoaldo

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

36

6

Programação de bases de

dados para páginas Web

Insegurança informática

Insegurança informática

Windows XP – Security Center

Windows XP – Security Center

• Todos os programas [All

[All Programs]

Programs]

• Acessó

Acessórios [Accessories

[Accessories]]

• Ferramentas do sistema [System

[System Tools]

Tools]

• Centro de seguranç

segurança [Security

[Security Center]

Center]

• Ou Painel de Controlo [Control

[Control Panel]

Panel] Æ

Centro de seguranç

segurança [Security

[Security Center]

Center]

©2005 Pedro Remoaldo

37

©2005 Pedro Remoaldo

Spyware

Spyware

Ameaç

Ameaça

Ameaç

Ameaça

• Spyware é um termo gené

genérico utilizado para

software que efectua certos comportamentos

como,

• Embora o termo sugira software que espia o

utilizador, é utilizado para identificar software que

subverte a operaç

operação de um computador para o

benefí

benefício de uma outra pessoa ou empresa.

• apresentar anú

anúncios (pop

(pop--up),

up),

• Muitas vezes o spyware é instalado no seu

computador atravé

através de aplicaç

aplicações legais e

perfeitamente inofensivas.

• recolher/roubar informaç

informação pessoal,

• controlar a actividade do utilizador na Internet

(para propó

propósitos de marketing),

• LembreLembre-se que, se utilizar o Internet Explorer,

pode ser “infectado”

infectado” por spyware apenas

visitando um sí

sítio Web.

• ou alterar a configuraç

configuração do computador,

geralmente sem a autorizaç

autorização do dono do

computador.

©2005 Pedro Remoaldo

38

39

©2005 Pedro Remoaldo

Spyware

Spyware

Ameaç

Ameaça

Sinais de infecç

infecção

40

• Vê anú

anúncios em janelas de poppop-up,

up, mesmo quando

não está

).

está ligado à Internet (adware

(adware).

• Quando abre o browser,

browser, a pá

página inicial é uma

página diferente da que tinha definido como

página inicial.

• Aparece uma nova barra de ferramentas no

browser,

browser, que é muito difí

difícil de remover.

• O computador demora mais tempo do que o

habitual para efectuar certas tarefas.

©2005 Pedro Remoaldo

41

• Tem mais problemas com o computador (crashes

(crashes))

do que o habitual.

©2005 Pedro Remoaldo

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

42

7

Programação de bases de

dados para páginas Web

Spyware

Spyware

Sinais de infecç

infecção

Como proteger o computador

• Comportamentos estranhos do seu computador

podem ser provocados por spyware:

spyware:

1. Utilize pelo menos dois programas antianti-spyware.

spyware.

ExecuteExecute-os periodicamente, assegure que estão

actualizados e de vez em quando mude de

programa.

• Não consegue executar um programa;

• Quando clica num link,

link, este não funciona;

2. Impeç

Impeça a actualizaç

actualização do spyware existente no

seu computador. Instale uma firewall e bloqueie

todas as tentativas de acesso à Internet por parte

de programas que desconheç

desconheça.

• O seu browser fecha inesperadamente ou fica

bloqueado;

• O seu computador demora muito tempo a

arrancar;

3. Efectue regularmente có

cópias de seguranç

segurança dos

seus ficheiros de dados.

dados.

• Componentes do Windows não funcionam.

©2005 Pedro Remoaldo

43

©2005 Pedro Remoaldo

Spyware

Spyware

Como proteger o computador

Como proteger o computador

4. AssegureAssegure-se que todo o seu software está

está

actualizado, especialmente o sistema operativo

(Windows Updates).

Updates).

6. Navegue e transfira programas de uma forma

mais segura:

44

• Apenas transfira programas de sites que

conheç

conheça e em que confie;

5. Ajuste as configuraç

configurações de seguranç

segurança do seu

browser para um valor adequado. A Microsoft

recomenda, para o Internet Explorer, um valor de

Medium para a Internet zone.

zone.

• Leia todos os avisos de seguranç

segurança, licenç

licenças

de utilizaç

utilização e polí

políticas de privacidade que

estejam associados com qualquer software

que transfira para o seu computador.

• Tenha cuidado com os programas de partilha

de ficheiros P2P, como o Kazaa,

Kazaa, Emule,

Emule, etc.

©2005 Pedro Remoaldo

45

©2005 Pedro Remoaldo

Spyware

Spyware

Como remover

Programas antianti-spyware

• Para remover spyware do seu computador deverá

deverá

utilizar um programa antianti-spyware.

spyware.

• AdAd-Aware da Lavasoft (http://www.lavasoft.de

http://www.lavasoft.de//). A

versão SE Personal Edition é gratuita.

• Muitas vezes é necessá

necessário remover manualmente

entradas no Registry,

Registry, e eliminar ficheiros e pastas

relacionados com a infecç

infecção/spyware

ão/spyware..

• Spybot – Search and Destroy (http://www.safer

http://www.safer-networking.org/

networking.org/). Gratuito.

46

• SpywareBlaster da Javacool Software

(http://www.javacoolsoftware.com

http://www.javacoolsoftware.com//). Gratuito.

• Muitos sites,

sites, incluindo os das principais empresas

de antiví

antivírus e antianti-sypware fornecem muitas vezes

informaç

informação para remover determinado spyware.

spyware.

• Spy Sweeper da Webroot Software

(http://www.webroot.com

http://www.webroot.com//). Pago ($29.95).

• Microsoft Antispyware (antigo GiantAntiSpyware,

GiantAntiSpyware,

futuro Microsoft Defender)

©2005 Pedro Remoaldo

47

©2005 Pedro Remoaldo

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

48

8

Programação de bases de

dados para páginas Web

Firewalls

Firewalls

Hackers/Crackers

O que são?

são?

• Se tem um computador ligado à Internet, ele

será

será alvo de um “ataque”

ataque” por parte de um

Hacker.

• Uma firewall pessoal é software que controla a

comunicaç

comunicação entre um computador e uma rede

ou a Internet.

• Embora seja imprová

improvável que os Hackers visem

especificamente o seu computador, isso não

significa que eles o deixem em paz, se por

acaso o encontrarem quando estiverem à

procura de ví

vítimas/alvos na Internet.

• Autoriza ou nega as comunicaç

comunicações baseandobaseandose numa polí

política de seguranç

segurança definida pelo

utilizador.

©2005 Pedro Remoaldo

49

©2005 Pedro Remoaldo

50

Firewalls

Firewalls

Ataques – Registo do Personal Firewall Plus

Programas – Personal Firewalls

• Algumas das firewalls existentes no mercado:

• Norton Personal Firewall da Symantec

• Personal Firewall Plus da McAfee

• ZoneAlarm da ZoneLabs (existe uma

versão gratuita)

• A maior parte das empresas que produzem antiantivírus també

também produzem firewalls (Panda Software,

Kaspersky,

Kaspersky, F-Secure,

Secure, Trend Micro)

©2005 Pedro Remoaldo

51

©2005 Pedro Remoaldo

Firewalls

Firewalls

Windows Firewall

Windows Firewall

52

• Todos os programas [All

[All Programs]

Programs]

• Acessó

Acessórios [Accessories

[Accessories]]

• Comunicaç

Comunicações [Communications

[Communications]]

• Ligaç

Ligações de rede [Network

[Network Connections]

Connections]

• Ligaç

Ligação à Internet

• Propriedades [Properties

[Properties]] – botão direito do rato

• Avanç

Avançadas [Advanced

[Advanced]]

©2005 Pedro Remoaldo

53

©2005 Pedro Remoaldo

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

54

9

Programação de bases de

dados para páginas Web

Firewalls

Firewalls

Testar uma firewall

Zombies

¾

ShieldsUP!

www.grc.com/x/ne.dll?bh0bkyd2)

/x/ne.dll?bh0bkyd2)

ShieldsUP! (https://

https://www.grc.com

¾

LeakTest (http://grc.com

(http://grc.com//lt/

lt/leaktest.htm)

leaktest.htm)

¾

FireHole (http://keir.net

(http://keir.net//firehole.html)

firehole.html)

¾

OutBound (http://www.hackbusters.net

(http://www.hackbusters.net//ob.html)

ob.html)

¾

PC Flank (http://www.pcflank.com

(http://www.pcflank.com))

¾

Port Detective (http://www.portdetective.com

(http://www.portdetective.com))

• Muitos donos de computadores zombie não têm a

percepç

percepção que os seus sistemas são zombies ou

que tenha acontecido qualquer ataque de um

hacker.

• Os seus dados pessoais podem ser inú

inúteis, mas o

seu computador pode ser um recurso valioso.

• Estes programas permitem verificar se a firewall está

está a

proteger o seu computador.

©2005 Pedro Remoaldo

• São computadores ligados à Internet que foram

“penetrados”

penetrados” por um hacker, um ví

vírus, ou um

cavalo de Tró

Tróia, e que executam acç

acções malé

maléficas

sobre o comando de um hacker.

55

©2005 Pedro Remoaldo

Firewalls

Firewalls

Zombies

Zombies

• Os computadores zombie infectados,

predominantemente PCs com Windows, são

actualmente o mé

método mais utilizado para difundir

spam,

spam, sobretudo por email.

56

• Mas os computadores zombie infectados são

sobretudo utilizados para efectuar ataques

DDOS (distributed

(distributed denialdenial-ofof-service)

service) em que um

site deixa de poder “funcionar”

funcionar” pela sua largura

de banda ser completamente utilizada do site

vítima ou pela sobrecarga com pedidos.

• Entre 50 a 80% de todo o spam a ní

nível mundial é

actualmente enviado por computadores zombie.

• Isto permite que os spammers evitem a detecç

detecção,

e permite a reduç

redução dos seus custos, dado que os

donos dos computadores zombie é que “pagam”

pagam”

os envios de mensagens.

©2005 Pedro Remoaldo

57

©2005 Pedro Remoaldo

Insegurança Informática

Spam

Spam

Exemplo

58

• O Spam é a utilizaç

utilização de comunicaç

comunicações

electró

electrónicas para enviar mensagens não

solicitadas (normalmente publicidade) de forma

maciç

maciça.

• A forma mais comum de envio de spam é

atravé

através do correio electró

electrónico.

• A utilizaç

utilização de regras nos programas de

correio electró

electrónico bem como o software antiantispam permitem minimizar esta ameaç

ameaça.

©2005 Pedro Remoaldo

59

©2005 Pedro Remoaldo

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

60

10

Programação de bases de

dados para páginas Web

Insegurança Informática

Scam

Scam

Exemplo

• São mensagens que pretendem enganar

intencionalmente as pessoas de forma a obter

ganhos financeiros.

• Não existem programas que permitam evitar os

scams.

scams.

• Deve por isso ter muito bom senso e não cair

em contoscontos-dodo-vigá

vigário.

rio.

©2005 Pedro Remoaldo

61

©2005 Pedro Remoaldo

Insegurança Informática

Phishing

Phishing

Exemplo

62

• É uma forma de “engenharia social”

social”

caracterizada por tentativas de descobrir, de

forma fraudulenta, informaç

informação sensí

sensível, como

palavraspalavras-passe e nú

números de cartão de cré

crédito.

• Para o fazerem, os “phishers”

phishers” fazemfazem-se passar

por pessoas conhecidas ou por empresas

idó

idóneas (por exemplo, bancos).

©2005 Pedro Remoaldo

63

©2005 Pedro Remoaldo

Insegurança Informática

Roubo de identidade

Roubo de identidade/Identity

identidade/Identity Theft

Falhas de seguranç

segurança

• Corresponde à usurpaç

usurpação da identidade de

outra pessoa, normalmente para aceder às

finanç

finanças dessa pessoa ou para a incriminar em

algum crime.

• O roubo de identidade é normalmente o resultado

de graves falhas de seguranç

segurança:

• As té

técnicas para obter informaç

informação variam entre

as menos sofisticadas, como roubar correio ou

mexer no lixo, roubar informaç

informação pessoal de

bases de dados computorizadas até

até ao acesso

não autorizado a empresas que armazenam

grandes quantidades de informaç

informações pessoais

(como os bancos).

©2005 Pedro Remoaldo

64

65

¾

As empresas que possuem informaç

informação pessoal

forneceram essa informaç

informação a indiví

indivíduos ou

outras empresas, ou foram alvo de um ataque

informá

informático;

¾

Roubo de nú

números de cartão de cré

crédito e

respectivos portadores;

¾

Os utilizadores fornecerem inadvertidamente

informaç

informação confidencial a terceiros (por exemplo,

atravé

através de té

técnicas de phishing)

phishing)

©2005 Pedro Remoaldo

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

66

11

Programação de bases de

dados para páginas Web

Roubo de identidade

Insegurança Informática

Instant Messaging

Hoaxes/Urban Legends/ELegends/E-esparrelas

• Um dos roubos de identidade

mais comuns (mas mesmo

assim, menos problemá

problemáticos),

é o que acontece quando se

utiliza um programa de

mensagens instantâneas

(Instant Messaging)

Messaging) num local

público e se activa a opç

opção

“Iniciar sessão

automaticamente”

automaticamente”.

• Um hoax é uma tentativa de enganar as

pessoas fazendofazendo-as acreditar que algo que é

completamente falso é real.

• Normalmente um hoax é criado por brincadeira

(para embaraç

embaraçar as pessoas, por exemplo) e

não tem propó

propósitos de obter um retorno

financeiro.

• Os hoaxes polí

políticos às vezes têm o propó

propósito

de ridicularizar ou expor polí

políticos ou

instituiç

instituições pú

públicas.

• Qualquer pessoa que utilize posteriormente esse

computador poderá

poderá usurpar a identidade do utilizador

inicial.

©2005 Pedro Remoaldo

67

©2005 Pedro Remoaldo

Hoaxes

Hoaxes

Exemplo – a famosa oferta de telefones da Nokia

Protecç

Protecção

• Circula periodicamente um hoax que promete

um telemó

telemóvel gratuito a quem enviar a

mensagem para 8 a 20 pessoas (chain

(chain--letter):

letter):

68

• A única forma de evitar os hoaxes é ter bom

senso e não acreditar em tudo o que nos

enviam, nomeadamente ofertas fantá

fantásticas!

• Em caso de dú

dúvida devedeve-se consultar os sí

sítios

que possuem informaç

informação sobre os

hoaxes/

hoaxes/urban legends mais correntes.

©2005 Pedro Remoaldo

69

©2005 Pedro Remoaldo

Hoaxes

Rootkits

Sítios com informaç

informação

Rootkits

• McAfee – Virus Hoaxes

(http://us.mcafee.com

(http://us.mcafee.com//virusInfo/

virusInfo/default.asp?id=hoaxes)

default.asp?id=hoaxes)

70

• Um rootkit é um conjunto de ferramentas de

software utilizadas por hackers/crackers

hackers/crackers depois

de obterem acesso a um computador;

• Symantec Security Response – Hoax Page

(http://www.symantec.com

(http://www.symantec.com//avcenter/

avcenter/hoax.html)

hoax.html)

• Estas ferramentas são colocadas no sistema

comprometido pelo intruso e são utilizadas

para esconder processos que estejam a ser

executados, ficheiros ou dados do sistema

(logs e logins),

logins), que permitem a um intruso

manter o acesso a um sistema, sem

conhecimento do utilizador do mesmo.

• HoaxHoax-Slayer (www.hoaxwww.hoax-slayer.com)

slayer.com)

• BigHoaxes (www.bighoaxes.com)

www.bighoaxes.com)

• Urban Legends and Folklore (urbanlegends.about.com)

urbanlegends.about.com)

• BreakTheChain (www.breakthechain.org)

www.breakthechain.org)

©2005 Pedro Remoaldo

71

©2005 Pedro Remoaldo

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

72

12

Programação de bases de

dados para páginas Web

Rootkits

Rootkits

Rootkits

Rootkits

• Os utilitá

utilitários que são escondidos por um

rootkit incluem as “backdoors”

backdoors” que permitem

ao intruso aceder subsequentemente ao

sistema de forma mais fá

fácil.

• Recentemente, algum spyware e mesmo

software DRM utilizado por CDs começ

começaram a

utilizar tecnologia rootkit para se esconderem

de software antianti-spyware tornando assim a sua

remoç

remoção/desinstalaç

ão/desinstalação extremamente difí

difícil.

• Outros utilitá

utilitários que o intruso pode usar

incluem sniffers e keyloggers.

keyloggers.

• Nos últimos dias começ

começou a falarfalar-se muito

deste tipo de ameaç

ameaça quando se descobriu que

a Sony/BMG estava a incluir um rootkit nos

CDs áudio de forma a proteger os direitos de

autor (DRM – Digital Rights Management).

Management).

• O computador pode ser utilizado mais tarde

para efectuar ataques a outros computadores

do tipo (D)DOS, envio de spam,

spam, etc.

etc.

©2005 Pedro Remoaldo

73

©2005 Pedro Remoaldo

Rootkits

Rootkits

Rootkits – como detectá

detectá-los

Rootkits – como removêremovê-los

• Iniciar o computador com uma disquete, CDCDROM ou USB de arranque e correr um antiví

antivírus

que detecte rootkits ou um programa especí

específico

(como o BlackLight da F-Secure ou o Rootkit

Revealer da Sysinternals)

Sysinternals)

©2005 Pedro Remoaldo

• Devido ao facto de serem muito difí

difíceis de

detectar e de remover, a soluç

solução mais

adequada é fazer uma có

cópia de seguranç

segurança dos

dados (o ideal é já ter uma) e reinstalar o

sistema operativo.

75

©2005 Pedro Remoaldo

Insegurança informática

Insegurança informática

Redes wireless

Telefones móveis

• A maior parte dos utilizadores que possuem

uma rede wireless em casa para acesso à

Internet não possuem nenhum tipo de

seguranç

segurança.

• Muito fá

fácil de “instalar”

instalar” conteú

conteúdos.

• Instalar protocolos de seguranç

segurança – WEP (Wired

(Wired

Equivalent Privacy)

Privacy) e WPA (Wi

(Wi--Fi Protected

Access).

• Num telemó

telemóvel, para que um ví

vírus seja

“instalado”

instalado”, é necessá

necessário que o utilizador aceite

fazêfazê-lo.

• Alterar as configuraç

configurações bá

básicas das redes –

SSID (Service

(Service Set Identifier),

Identifier), utilizar

encriptaç

encriptação, filtragem por MAC Address,

Address,

utilizar endereç

endereços IP fixos.

• Nunca aceitar ficheiros de outro telemó

telemóvel, a

não ser que a troca de ficheiros tenha sido

combinada com o dono do outro telemó

telemóvel.

©2005 Pedro Remoaldo

74

76

• O telemó

telemóvel tem mais funcionalidades: acesso

à Internet, UMTS, Java, Bluetooth,

Bluetooth, MMS, …

77

©2005 Pedro Remoaldo

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

78

13

Programação de bases de

dados para páginas Web

Telefones móveis

Precauções

Vírus

• Os novos computadores ou os computadores

em que o sistema operativo é instalado são os

mais vulnerá

vulneráveis.

• Em Abril de 2005 foi identificado o ví

vírus

Fontal.A que afecta telemó

telemóveis da Serie 60 da

Nokia (que possuem o sistema operativo

Symbian).

Symbian).

• Se ligar à Internet um computador que não

tenha instaladas as actualizaç

actualizações da Microsoft,

nem possua um antiví

antivírus, uma firewall e um

antianti-spyware instalados, será

será infectado em

média em menos de 20 minutos.

• Por isso antes de ligar um computador à

Internet certificacertifica-se que tem todos esses

programas instalados e as actualizaç

actualizações mais

recentes da Microsoft.

©2005 Pedro Remoaldo

79

©2005 Pedro Remoaldo

80

Precauções

• Utilize de forma correcta o seu antiví

antivírus e assegureassegurese que ele é actualizado regularmente.

• Instale uma firewall fiá

fiável.

• Efectue periodicamente có

cópias de seguranç

segurança dos

seus dados e dos ficheiros de sistema.

• Actualize periodicamente as aplicaç

aplicações de software

e o sistema operativo com as actualizaç

actualizações

disponibilizadas pelas empresas respectivas.

• Actue sempre com cautela quando receber

mensagens de correio electró

electrónico que possuem

ficheiros anexos.

©2005 Pedro Remoaldo

81

© 2005 - Pedro Remoaldo. Qualquer reprodução deste manual, incluindo fotocópia, só pode ser efectuada com autorização

expressa do autor.

14