PROCESSO SELETIVO PARA ESTAGIÁRIOS DE TECNOLOGIA DA INFORMAÇÃO

PROVA OBJETIVA DE CONHECIMENTOS ESPECÍFICOS

INSTRUÇÕES AO CANDIDATO

1. Preencha cuidadosamente o cartão de respostas, indicando seu nome e número de

inscrição. Ao assinalar a alternativa faça-o de forma a preencher toda a Ietra escolhida.

2. Não será substituído, o cartão de respostas e as rasuras e questões em branco serão

consideradas erradas.

3. Não deixe de assinar a folha de presença, pois a falta de assinatura,

mesmo se

apresentado o cartão de respostas, implicará na exclusão do processo seletivo.

4. A prova terá duração de 4 (quatro) horas, contadas da autorização dos fiscais de sala para

o início da prova.

5. Você poderá, ao final das 3 (três) primeiras horas de prova, levar o seu caderno de

questões. Se pretender entregara cartão de respostas antes de completadas 03 (três)

horas de duração da prova, devera deixar os cadernos de provas objetiva e subjetiva com

o fiscal de mesa, mas poderá pegar o seu gabarito, com a utilização do papel recado que

lhe será fornecido pelo fiscal de sala;

6. Nos dois dias seguintes ao de realização da prova (entre 14 e 18h), você poderá obter seu

caderno de questões na sede da Procuradoria da República no Estado do Pará;

7.

Antes de iniciar a prova: verifique atentamente o caderno de questões, afim de verificar

eventual problema de impressão.

8. A prova objetiva será composta por 40 (quarenta) de múltipla escolha de conhecimentos

específicos, elaboradas em consonância com o programa constante no Anexo II deste

Edital. Cada questão objetiva terá 5 (cinco) alternativas, indicadas pelas letras

"A","B","C","D" e"E", devendo o candidato marcar apenas uma delas. A nota em cada

questão das provas objetivas, feita com base na marcação das folhas de respostas, será

igual a 01 (um) ponto, caso a resposta do candidato seja em concordância com o gabarito

oficial definitivo, num total de 40 (quarenta) pontos.

9. Não será permitido ao candidato utilizar qualquer meio de consulta a textos, legislação ou

jurisprudência, apontamento ou qualquer outro material durante a realização das provas,

bem como o uso de celulares e outros aparelhos eletrônicos.

10. Tenha Calma ao ler as questões e boa prova.

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

1) Inicialmente, julgue os seguintes itens a respeito de comandos do SQL:

I – INSERT INTO é o comando utilizado para inserir dados em uma tabela.

II – DELETE FROM é o comando usado sempre para deletar completamente um banco

de dados.

III – DISTINCT é uma cláusula que combinada com SELECT, INSERT, UPDATE e

DELETE não exibe registros duplicados de uma tabela.

IV – ORDER BY é uma condição que permite sortear os registros no resultado de uma

consulta e pode ser combinada com SELECT, INSERT, UPDATE e DELETE.

V – UPDATE é o comando que permite atualizar um ou mais registros em uma tabela.

Após, marque abaixo a única alternativa em que todas as proposições são verdadeiras:

a) O item I está certo, o item II não está certo, não é verdade que o item III está certo,

é falso que o item IV está errado e, por fim, é mentira que o item V não está certo.

b) O item I não está errado, o item II não está certo, não é verdade que o item III está

certo, é falso que o item IV está certo e, por fim, é mentira que o item V não está

certo.

c) O item I está errado, o item II está correto, não é verdade que o item III está errado,

é falso que o item IV está certo e, por fim, é mentira que o item V está errado.

d) O item I não está errado, o item II não está certo, não é verdade que o item III está

errado, é falso que o item IV está certo e, por fim, é mentira que o item V não está

certo.

e) O item I está certo, o item II não está correto, não é verdade que o item III não está

errado, é falso que o item IV está certo e, por fim, é mentira que o item V está

certo.

2) Analise os seguintes itens a respeito do Plone/Zope:

P é um Sistema de Gerenciamento de Conteúdo (CMS) utilizado para construir um web

site.

Q é um poderoso utilitário que auxilia na instalação, criação ou atualização de scripts

ligados ao Plone, Zope e Python.

R é considerado um complemento empacotado do Plone.

S é um framework baseado na linguagem de programação Python utilizado para construir

aplicações web seguras.

T é uma ferramenta pronta para uso, tem forma de caixa editável, pode estar localizada

na barra lateral direita ou esquerda da interface de usuário do Plone e alguns exemplos

dela incluem calendário de eventos, exibição de notícias do site, menu de navegação,

enquete e buscas no site.

As letras S, T, R, P e Q correspondem, respectivamente, a apenas uma opção abaixo,

assinale-a:

a) Plone, Buildout, Egg, Zope e Portlet

b) Buildout, Plone, Zope, Portlet e Egg

c) Portlet, Egg, Zope,Buildout e Plone

d) Zope, Portlet, Egg, Plone e Buildout

e) Egg, Plone, Buildout, Portlet e Zope

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

3) Um técnico de informática digitou como root no shell do Linux os seguintes comandos:

tar zxf Plone-4.3.2-UnifiedInstaller.tar.gz

cd Plone-4.3.2-UnifiedInstaller

./install.sh zeo

Sobre esses comandos, marque a alternativa correspondente a tudo que foi realizado:

a) Foi realizada a instalação parcial do Plone 4.3.2 em modo stand alone.

b) Foi extraído o arquivo do Plone 4.3.2 para a pasta de mesmo nome, depois foi feita

a verificação da integridade do arquivo e instalado o Plone 4.3.2 em modo stand

alone.

c) Foi copiado o arquivo do Plone para a pasta Plone-4.3.2-UnifiedInstaller e instalado

o utilitário zeo.

d) Foi removida a instalação anterior do Plone, copiada e instalada a nova versão

zeo.

e) Foi descompactado o arquivo Plone-4.3.2-UnifiedInstaller e após acessar sua

pasta, instalado o Plone 4.3.2 em modo zeo.

4) Leia o texto abaixo:

Um banco de dados relacional é uma coleção de informações relacionadas,

organizadas em (1). Cada (1) armazena dados em (2). Os dados destas(destes) (2) estão

divididos em (3), as(os)(o) (1) são(é) organizadas(organizados)(organizado) em (4) de

banco de dados, que são áreas onde os usuários podem armazenar suas próprias

tabelas. Um usuário pode conceder (5) a outros usuários para que eles possam acessar

outras(outro) (1).

Um ponto importante a ser lembrado é que as informações que compõem um

banco de dados são diferentes do sistema usado para acessar essas informações. O

Software usado para acessar um banco de dados é conhecido como (6).

Evidentemente, todo banco de dados precisa ter um modo de inserir e extrair

dados, preferencialmente usando uma linguagem comum, entendida por todos os bancos.

O(Os)(As) (6) implementa uma linguagem padrão conhecida como Structured Query

Language ou SQL. (Adaptado de: PRICE, Jason. Oracle Database 11G SQL: Domine

SQL e PL/SQL no banco de dados Oracle. Editora Bookman. Porto Alegre, RS. 2008. p.

30-32).

Em seguida, marque corretamente a opção que contém a ordem em que se apresentam

os itens abaixo com o respectivo número de cada termo acima:

a) tabelas, linhas, colunas, esquemas, permissões, Sistema de Gerenciamento de

Banco de Dados.

b) tabelas, esquemas, linhas, colunas, permissões, Sistema de Gerenciamento de

Banco de Dados.

c) esquemas, tabelas, linhas, colunas, permissões, Sistema de Gerenciamento de

Banco de Dados.

d) Sistema de Gerenciamento de Banco de Dados, tabelas, linhas, colunas,

permissões, esquemas.

e) Sistema de Gerenciamento de Banco de Dados, tabelas, linhas, colunas,

esquemas, permissões.

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

5) A linguagem SQL usa uma sintaxe relativamente simples e apresenta cinco tipos de

instruções a saber:

Instruções de consulta, DML(Data Manipulation Language), DDL(Data Definition

Language), TC (Transaction Control) e DCL (Data Control Language).

Nas alternativas abaixo, assinala aquela em que todos os itens são comandos da DDL

a) INSERT, UPDATE, SELECT, DELETE

b) ALTER, CREATE, REVOKE, GRANT

c) RENAME, CREATE, DROP, ALTER

d) SAVEPOINT, REVOKE, UPDATE, GRANT

e) DROP, TRUNCATE, COMMIT, ROLLBACK

6) A linguagem Java foi desenvolvida pela empresa Sun Microsystems na década de 90.

Baseado nos seus conhecimentos dessa linguagem de programação, analise as

seguintes proposições a respeito dela:

(01) Um arquivo .java pode conter mais de uma classe public.

(02) Um comentário que começa com // é chamado de comentário de uma única linha.

(04) Os caracteres de espaço em branco fora dos strings são ignorados pelo compilador.

(08) A palavra-chave class introduz uma definição de classe sendo logo após seguida

pelo nome da classe.

(16) Java é case sensitive.

(32) Aplicativos Java começam a executar no método main.

(64) A palavra-chave extends, seguida por um nome de classe, indica a classe da qual

uma nova classe herda.

Some os números em parênteses de todas as proposições verdadeiras e marque a única

alternativa abaixo correspondente a esse total:

a) 63

b) 95

c) 105

d) 114

e) 126

7) Analise as proposições abaixo sobre Java:

(64) Supondo int c = 3, d = 5; c += 7; d -= 4; teremos c =7 e d = -4.

(32) Operadores ++ e -- são chamados de operadores unários.

(16) O compilador usa instruções import para localizar classes necessárias para compilar

programas java.

(08) Toda variável deve ser declarada com um nome e um tipo de dados antes de poder

ser utilizada.

(04) Variáveis do tipo int armazenam números inteiros.

(02) Tipos como int, float, double e char são usualmente chamados de tipos primitivos

de dados.

(01) Os operadores =!, => e =< são chamados de operadores de igualdade.

Some os números em parênteses de todas as proposições verdadeiras e marque a única

alternativa abaixo correspondente a esse total:

a) 03

b) 15

c) 46

d) 62

e) 126

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

8) Das alternativas abaixo, assinale a única incorreta:

a) Herança é uma forma de reutilização de sofware em que novas classes são criadas

a partir de classes existentes, absorvendo seus atributos e comportamentos e

sofisticando-os com capacidades que as novas classes exigem. Em outras

palavras, as heranças, que são princípios de orientação a objetos, permitem o

compartilhamento de atributos e métodos pelas classes e são usadas com o intuito

de se reaproveitar código ou comportamento generalizado ou especializar

operações ou atributos.

b) Com a herança simples, uma classe é derivada de uma superclasse. Java suporta

a noção de interfaces ou o uso de herança múltipla, mas não ambas

simultaneamente. As interfaces são a melhor opção, pois ajudam Java a alcançar

muitas das vantagens de herança múltipla sem os problemas associados dessa

última.

c) O polimorfismo permite-nos escrever programas de uma forma geral para tratar

uma ampla variedade de classes relacionadas existentes e ainda a serem

especificadas. Assim, o polimorfismo torna fácil adicionar novos recursos a um

sistema. Herança e Polimorfismo são técnicas eficazes para lidar com a

complexidade de software.

d) Ao criar uma nova classe, em vez de escrever completamente novas variáveis de

instância e métodos de instância, o programador pode determinar que a nova

classe deve herdar as variáveis de instâncias e métodos de instância de uma

superclasse definida previamente. A nova classe é referida como uma subclasse.

Cada subclasse torna-se uma candidata a ser uma superclasse para alguma

subclasse futura.

e) A superclasse direta de uma subclasse é a superclasse da qual a subclasse

explicitamente herda (através da palavra-chave extends). Uma superclasse

indireta é herdada de dois ou mais níveis acima na hierarquia da classe.

9) Das alternativas abaixo sobre acessibilidade em páginas web, assinale a única que

está em desacordo com as recomendações de acessibilidade definidas pela W3C:

a) Coibir o controle sobre as alterações temporais do conteúdo pelo usuário:

Assegurar que não haja interrupção momentânea ou definitiva do movimento,

intermitência, transcurso ou atualização automática de objetos ou páginas por parte

do usuário.

b) Fornecer mecanismos de navegação claros: Fornecer mecanismos de navegação

coerentes e sistematizados – informações de orientação, barras de navegação,

mapa do site – para aumentar as probabilidades de uma pessoa encontrar o que

procura em um dado site.

c) Assegurar a clareza e a simplicidade dos documentos: Assegurar a produção de

documentos claros e simples, para que sejam mais fáceis de compreender.

d) Utilizar soluções de transição: Utilizar soluções de acessibilidade transitórias, para

que as tecnologias de apoio e os navegadores mais antigos funcionem

corretamente.

e) Não recorrer apenas à cor: Assegurar a percepção do texto e dos elementos

gráficos quando vistos sem cores.

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

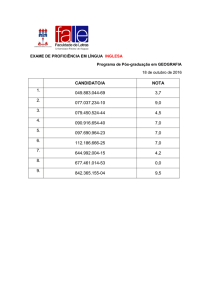

10) Foram criadas as tabelas no MYSQL para o PSE/2013 conforme a seguir:

CREATE TABLE `candidato` (`ID_CANDIDATO` int(11) NOT NULL auto_increment,

`NOME` varchar(45) default NULL, `CPF` varchar(11) NOT NULL default '',

`NASCIMENTO_DT` date default NULL, `SEXO` char(1) default NULL, `E_MAIL`

varchar(45) default NULL, `ENDERECO` varchar(100) default NULL, PRIMARY KEY

(`ID_CANDIDATO`), UNIQUE KEY `cpf_ind` (`CPF`), KEY `candidato_FKIndex1`

(`ENDERECO_MUNICIPIO`), KEY `candidato_FKIndex2` (`NASCIMENTO_MUNICIPIO`),

KEY `candidato_FKIndex3` (`RG_UF`), CONSTRAINT `candidato_ibfk_1` FOREIGN KEY

(`RG_UF`) REFERENCES `uf` (`ID_UF`), CONSTRAINT `candidato_ibfk_2` FOREIGN

KEY (`ENDERECO_MUNICIPIO`) REFERENCES `municipio` (`ID_MUNICIPIO`) ON

DELETE NO ACTION ON UPDATE NO ACTION, CONSTRAINT `candidato_ibfk_3`

FOREIGN

KEY

(`NASCIMENTO_MUNICIPIO`)

REFERENCES

`municipio`

(`ID_MUNICIPIO`) ON DELETE NO ACTION ON UPDATE NO ACTION) ENGINE=InnoDB

AUTO_INCREMENT=4811 DEFAULT CHARSET=latin1;

CREATE TABLE `candidato_curso` (`ID_CANDIDATO` int(11) NOT NULL default '0',

`ID_CURSO` int(11) unsigned NOT NULL default '0', `ANO_INGRESSO` int(2) unsigned

default NULL, `SEMESTRE_INGRESSO` int(2) unsigned default NULL, PRIMARY KEY

(`ID_CANDIDATO`,`ID_CURSO`),

KEY

`candidato_has_curso_FKIndex1`

(`ID_CANDIDATO`),

KEY

`candidato_has_curso_FKIndex2`

(`ID_CURSO`),

CONSTRAINT

`candidato_curso_ibfk_1`

FOREIGN

KEY

(`ID_CANDIDATO`)

REFERENCES `candidato` (`ID_CANDIDATO`) ON DELETE NO ACTION ON UPDATE

NO ACTION, CONSTRAINT `candidato_curso_ibfk_2` FOREIGN KEY (`ID_CURSO`)

REFERENCES `curso` (`ID_CURSO`) ON DELETE NO ACTION ON UPDATE NO

ACTION) ENGINE=InnoDB DEFAULT CHARSET=latin1;

CREATE TABLE `curso` (`ID_CURSO` int(11) unsigned NOT NULL auto_increment,

`ID_IE` int(11) NOT NULL default '0', `NOME` varchar(100) default NULL, PRIMARY KEY

(`ID_CURSO`), KEY `curso_FK_ID_IE` (`ID_IE`),

CONSTRAINT `curso_ibfk_1` FOREIGN KEY (`ID_IE`) REFERENCES `ie` (`ID_IE`) ON

DELETE

NO

ACTION

ON

UPDATE

NO

ACTION)

ENGINE=InnoDB

AUTO_INCREMENT=66 DEFAULT CHARSET=latin1;

CREATE TABLE `ie` (`ID_IE` int(11) NOT NULL auto_increment, `SIGLA` varchar(20)

default NULL, `NOME` varchar(200) default NULL, `ENDERECO` varchar(100) default

NULL, `CONTATO` varchar(45) default NULL, `CONTATO_FONE` varchar(8) default

NULL, `ATIVO` tinyint(1) unsigned default NULL, PRIMARY KEY

(`ID_IE`))

ENGINE=InnoDB AUTO_INCREMENT=26 DEFAULT CHARSET=latin1;

CREATE TABLE `pse` (`ID_PSE` int(11) NOT NULL auto_increment, `DT_EDITAL` date

default NULL, `NOME` varchar(100) default NULL, `STATUS` varchar(20) default NULL,

`DT_INICIAL` date default NULL, `DT_FINAL` date default NULL, `SIGLA` varchar(12)

default NULL, PRIMARY KEY (`ID_PSE`)) ENGINE=InnoDB AUTO_INCREMENT=26

DEFAULT CHARSET=latin1;

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

CREATE TABLE `pse_candidato` (`ID_PSE` int(11) NOT NULL default '0',

`ID_CANDIDATO` int(11) NOT NULL default '0', `NUM_INSCRICAO` int(6) default NULL,

`INSCRICAO_DT` date default NULL, PRIMARY KEY (`ID_PSE`,`ID_CANDIDATO`), KEY

`pse_has_candidato_FKIndex1`

(`ID_PSE`),

KEY

`pse_has_candidato_FKIndex2`

(`ID_CANDIDATO`), CONSTRAINT `pse_candidato_ibfk_1` FOREIGN KEY (`ID_PSE`)

REFERENCES `pse` (`ID_PSE`) ON DELETE NO ACTION ON UPDATE NO ACTION,

CONSTRAINT

`pse_candidato_ibfk_2`

FOREIGN

KEY

(`ID_CANDIDATO`)

REFERENCES `candidato` (`ID_CANDIDATO`) ON DELETE NO ACTION ON UPDATE

NO ACTION) ENGINE=InnoDB DEFAULT CHARSET=latin1;

Depois de devidamente feita a carga de dados, deseja-se uma consulta do PSE de TI

(pse_candidato.id_pse=1) que retorne apenas o nome dos candidatos, o nome do curso

que estão fazendo, o semestre que estão estudando e o nome da universidade que estão

matriculados, ordenado primeiramente pelo nome da universidade e, em seguida, pelo

nome do candidato. Marque a alternativa que atende plenamente a essas exigências:

a) SELECT can.nome Nome, c.nome Curso, cc.semestre_ingresso Semestre, i.nome

Universidade FROM candidato can, candidato_curso cc, curso c, ie i, pse p,

pse_candidato pc WHERE can.id_candidato = cc.id_candidato AND cc.id_curso =

c.id_curso AND c.id_ie = i.id_ie AND p.id_pse = pc.id_pse AND pc.id_pse='1'

ORDER BY Universidade, Nome;

b) SELECT can.nome Nome, c.nome Curso, cc.semestre_ingresso Semestre, i.nome

Universidade FROM candidato can, candidato_curso cc, curso c, ie i, pse p,

pse_candidato pc WHERE cc.id_curso = c.id_curso AND c.id_ie = i.id_ie AND

p.id_pse = pc.id_pse AND pc.id_candidato =can.id_candidato OR pc.id_pse=1

GROUP BY Universidade, ORDER BY Nome.

c) SELECT can.nome Nome, c.nome Curso, cc.semestre_ingresso Semestre, i.nome

Universidade FROM candidato can, candidato_curso cc, curso c, ie i, pse p,

pse_candidato pc WHERE can.id_candidato = cc.id_candidato AND cc.id_curso =

c.id_curso AND c.id_ie = i.id_ie AND p.id_pse = pc.id_pse AND pc.id_candidato =

can.id_candidato AND pc.id_pse=1 ORDER BY Universidade, Nome;

d) SELECT can.nome Nome, c.nome Curso, cc.semestre_ingresso Semestre, i.nome

Universidade FROM candidato can, candidato_curso cc, curso c, ie i, pse p,

pse_candidato pc WHERE can.id_candidato = cc.id_candidato AND cc.id_curso =

c.id_curso AND c.id_ie = i.id_ie AND p.id_pse = pc.id_pse AND pc.id_pse=1

HAVING Universidade FIRST Nome SECOND;

e) SELECT can.nome Nome, c.nome Curso, cc.semestre_ingresso Semestre, i.nome

Universidade FROM candidato can, candidato_curso cc, curso c, ie i, pse p,

pse_candidato pc WHERE can.id_candidato = cc.id_candidato AND cc.id_curso =

c.id_curso AND c.id_ie = i.id_ie AND p.id_pse = pc.id_pse AND pc.id_candidato =

can.id_candidato AND pc.id_pse like '1' ORDER BY universidade, nome;

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

11) A respeito de SOA e Web Services, analise as proposições abaixo:

I – Arquitetura Orientada a Serviços (SOA) é um software mantido pela Apache Software

Foundation com a finalidade de implementar um modelo conceitual de arquitetura que

propõe a representação das funcionalidades de um sistema através de serviços, que

podem ser consumidos por aplicações diferentes através de interfaces bem definidas,

legíveis do ponto de vista dos negócios e independente da plataforma de

desenvolvimento das aplicações.

II – Um Web Service é um sistema de software projetado para permitir interoperabilidade

na interação entre máquinas através de uma rede. É descrito através de uma interface

padronizada que disponibiliza um serviço em uma rede de computadores, geralmente a

Internet. Uma vez descrito na forma padrão e catalogado, o serviço se torna um

componente de software totalmente reutilizável, permitindo a comunicação e a

interoperabilidade entre aplicações e plataformas heterogêneas.

III – Os Web Services estão baseados em XML, são fortemente acoplados, definem

serviços de granularidade fina e possibilitam chamadas síncronas e assíncronas.

IV – Os serviços Web são descritos e acessados utilizando uma notação padronizada de

XML que cobre todos os detalhes necessários para interagir com o serviço, descrevendo

as funcionalidades, a localização, o modo de invocação e os protocolos utilizados para

isso.

V – O tripé XML que mantém a arquitetura de implementação dos serviços Web está

focada em três elementos: WSDL (Web Service Description Language) – um formato XML

que permite a descrição dos serviços; SOAP (Simple Object Access Protocol) – um

protocolo para comunicação que encapsula os dados transferidos no formato XML; e

UDDI (Universal Description, Discovery, and Integration) – um catálogo de serviços para

publicar e descobrir metadados sobre serviços Web, permitindo que aplicações

descubram estes metadados tanto em tempo de projeto quanto de execução.

Após, marque abaixo a única alternativa em que todas as proposições são verdadeiras:

a) O item I está certo, o item II não está certo, não é verdade que o item III está certo,

é falso que o item IV está errado e, por fim, é mentira que o item V não está certo.

b) O item I não está errado, o item II não está certo, não é verdade que o item III está

certo, é falso que o item IV está certo e, por fim, é mentira que o item V não está

certo.

c) O item I está errado, o item II não está errado, é verdade que o item III está errado,

é falso que o item IV está errado e, por fim, é mentira que o item V está errado.

d) O item I não está certo, o item II está certo, não é verdade que o item III está certo,

é falso que o item IV está certo e, por fim, é mentira que o item V não está certo.

e) O item I está errado, o item II não está errado, não é verdade que o item III não

está errado, é falso que o item IV está certo e, por fim, é mentira que o item V não

está errado.

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

12) Sobre a Governança de TI, analise os itens a seguir:

I – é a capacidade organizacional exercida pela alta direção, gerência de negócios e

gerência de TI para controlar a formulação e implementação da estratégia de TI e, com

isso, assegurar o alinhamento entre negócios e TI.

II – é um framework de boas práticas de gestão em tecnologia de informação, mantido

pelo ISACA – Information Systems Audit and Control Association) e se divide em quatro

domínios com dois objetivos cada e 34 processos. Os domínios são: Planejar e Organizar,

Adquirir e Implementar, Entregar e Manter e Monitorar e Avaliar.

III – é o framework mais adotado no mundo para ITSM – IT Service Management, ele é

utilizado para a identificação, planejamento, entrega e suporte de serviços de TI para o

negócio, que aliás, ele defende que estejam sempre alinhados. Assim, este descreve as

melhores práticas para ITSM e provê um framework para a governança de TI.

IV – é um modelo de integração da maturidade da capacidade de desenvolver projetos de

sistemas, tem como propósito estabelecer um guia para melhorar o processo da

organização e sua capacidade para gerenciar o desenvolvimento, aquisição e

manutenção de produtos e serviços e está divido em cinco fases a saber: Inicial,

Gerenciado, Definido, Quantitativamente Gerenciado e Em Otimização.

V – é um subconjunto do abrangente conjunto de conhecimentos em gerenciamento de

projetos. O conhecimento de gerenciamento de projetos descrito nesse guia consiste em:

Definição do ciclo de vida do projeto, grupos de processos de gerenciamento de projetos

e áreas de conhecimento.

Em seguida, relacione corretamente a ordem dos itens acima com o respectivo número de

cada termo abaixo:

(1) Governança de TI (2) COBIT

(3) ITIL

(4) PMBOK

(5) CMMI

Após, marque a opção em que todos os relacionamentos estão INCORRETOS:

a) I1, II2, III3, IV4, V5

b) I1, II2, III3, IV5, V4

c) I2, II1, III5, IV3, V4

d) I2, II4, III5, IV3, V1

e) I3, II2, III5, IV1, V4

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

13) Leia o texto a seguir:

X é uma metodologia para gerenciar o desenvolvimento ágil de projetos de

software. X não é um processo ou uma técnica para construir produtos; em vez disso, é

um framework dentro do qual você pode empregar vários processos ou técnicas. O X

deixa claro a eficácia relativa das práticas de gerenciamento e desenvolvimento de

produtos, de modo que você possa melhorá-las.

X é fundamentado nas teorias empíricas de controle de processo, ou empirismo e

emprega uma abordagem iterativa e incremental para aperfeiçoar a previsibilidade e o

controle de riscos.

Três pilares apoiam a implementação de controle de processo empírico:

transparência, inspeção e adaptação.

Na transparência, aspectos significativos do processo devem estar visíveis aos

responsáveis pelos resultados. Esta transparência requer aspectos definidos por um

padrão comum para que os observadores compartilharem um mesmo entendimento do

que está sendo visto.

Na inspeção, os usuários X devem, frequentemente, inspecionar os artefatos X e o

progresso em direção ao objetivo, para detectar indesejáveis variações. Esta inspeção

não deve, no entanto, ser tão frequente a ponto de atrapalhar a própria execução das

tarefas. As inspeções são mais benéficas quando realizadas de forma diligente por

inspetores especializados no trabalho a se verificar.

Na adaptação, se um inspetor determina que um ou mais aspectos de um processo

desviou para fora dos limites aceitáveis, e que o produto resultado será inaceitável, o

processo ou o material sendo produzido deve ser ajustado. O ajuste deve ser realizado o

mais breve possível para minimizar mais desvios.

O X prescreve quatro oportunidades formais para inspeção e adaptação, são elas:

reunião de planejamento da Sprint, reunião diária, reunião de revisão da Sprint e

retrospectiva da Sprint.

O Time X é composto pelo Product Owner, a Equipe de Desenvolvimento e o X

Master.

A letra “X” deverá ser substituída corretamente e apenas por um termo abaixo, assinale-o:

a) SCRUM

b) SCRAM

c) SCRAWL

d) SCREW

e) SCREAM

14) Apresenta sete níveis de maturidade (principal diferença em relação aos outros

padrões de processo): A – Em Otimização; B – Gerenciado quantitativamente; C –

Definido; D – Largamente Definido; E – Parcialmente Definido; F – Gerenciado; G –

Parcialmente Gerenciado.

Estamos falando do:

a) RUP

b) MPS-BR

c) CMMI

d) CMM

e) PMBOK

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

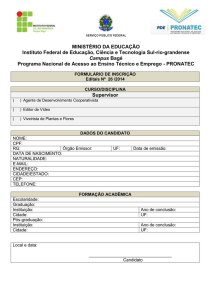

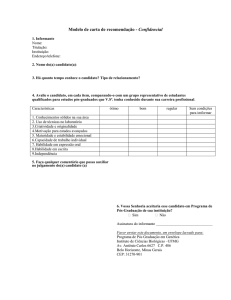

15) Analise os dois códigos abaixo:

Código A:

Código B:

A seguir, assinale a alternativa correta:

a) Em ambos os códigos foi utilizada a técnica de programação estruturada.

b) Em ambos os códigos foi utilizada a técnica de programação orientada a objetos.

c) No código B foi utilizada a técnica de programação estruturada e no A a orientada a

objetos.

d) No código A foi utilizada a técnica de programação estruturada e no B a orientada a

objetos.

e) Não é possível definir a técnica de programação (estruturada ou orientada a

objetos) usada em A e B.

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

16) Analise os códigos abaixo:

Código A:

body{ background-color:#d0e4fe; }

h1{ color:orange;

text-align:center; }

p{

font-family:"Times New Roman";

font-size:20px; }

Código B:

<!DOCTYPE html>

<html>

<body>

document.write("<h1>PSE DE TECNOLOGIA DA INFORMAÇÃO</h1>");

document.write("<p>BOA SORTE</p>");

</body>

</html>

Código C:

<!DOCTYPE html>

<html>

<body>

<h1>PSE DE TECNOLOGIA DA INFORMAÇÃO</h1>

<p>BOA SORTE</p>

</body>

</html>

Código D:

<!DOCTYPE html>

<html>

<body>

<?

echo "PSE DE TECNOLOGIA DA INFORMAÇÃO";

?>

</body>

</html>

A seguir, assinale a alternativa correta:

a) Dentre todos os códigos acima, há pelo menos dois usando javascrip.

b) A linguagem PHP está presente em pelo menos dois códigos acima.

c) Há pelo menos dois scripts dentre os códigos acima.

d) É possível encontrar pelo menos duas linguagens de marcação nos códigos acima.

e) Há pelo menos dois códigos usando linguagem de folhas de estilo dentre os acima.

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

17) Podemos destacar alguns objetivos do tuning de banco de dados abaixo, exceto:

a) fazer com que as aplicações sejam executadas mais rapidamente.

b) criticar os dados a serem inseridos ou atualizados no banco.

c) diminuir o tempo de resposta de consultas.

d) melhorar o desempenho geral das transações de inserção, atualização e exclusão.

e) diminuir o tempo de resposta de transações.

18) Abaixo temos várias estruturas de controle do PHP, exceto:

a) function

b) switch

c) foreach

d) break

e) include

19) Leia o texto a seguir:

A criptografia está intimamente relacionada com a segurança dos dados, assumindo um

papel cada vez mais importante devido à grande quantidade de informações que são

movimentadas e a utilização crescente da rede de computadores.

A criptografia X é a mais antiga. Utiliza-se somente de uma chave, a qual está

vinculada ao processo de cifragem e decifragem.

Na criptografia Y é utilizado um par de chaves, uma delas a pública, podendo ser

amplamente conhecida, e a outra, a privada, conhecida apenas por seu proprietário.

Ambas independentes e complementares.

Z é a pessoa encarregada de fornecer os pares de chaves. É uma entidade

independente e legalmente habilitada para exercer a função de distribuidor das chaves,

além de poder consultá-las a qualquer tempo, certificando que determinada pessoa é a

titular da assinatura digital da chave pública e da correspectiva chave privada.

Z, Y, e X devem ser trocadas, respectivamente, por:

a) assimétrica, simétrica e autoridade certificadora.

b) simétrica, assimétrica e autoridade certificadora.

c) autoridade certificadora, estrangeira e primária.

d) autoridade certificadora, estrangeira e primária.

e) autoridade certificadora, assimétrica e simétrica.

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

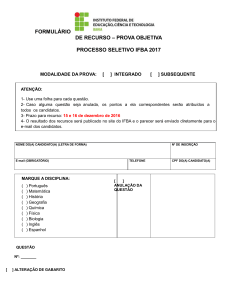

20) A tirinha abaixo ilustra uma cena entre o programador e o atendente, qual alternativa

melhor a explica:

Fonte: http://vidadeprogramador.com.br/tag/suporte/page/5/

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

a) O programador liga para o

suporte querendo configurar seu

aplicativo no host apropriado e é

atendido por Alonsohost avisando

que o Apache não está instalado

naquela

máquina,

mas

o

problema será resolvido com a

troca do PHP pelo MySQL.

b) O programador liga para o

suporte querendo configurar o

Apache, como este não está

instalado, ele pergunta qual

Servidor de Aplicação é usado. A

resposta que ele esperava ouvir

poderia

ser qualquer uma

dessas: Glassfish, Jboss, Tomcat,

WebSphere, WebLogic, Zope ou

Plone, e não PHP ou MySQL.

c) É notável a falta de expertise do

atendente, pois ele não sabe o

que é um servidor de aplicação,

mas o programador conseguirá

configurar o Apache se for feita a

instalação do MySQL e do PHP

pelo atendente.

d) O programador, por falta de

expertise para configurar o

Apache, solicitou esse serviço a

Alonsohost, mas este não

atenderá ao chamado por não

poder instalar o Apache ou

qualquer outro servidor de

aplicação, exceto o PHP e o

MySQL.

e) O programador requer acesso ao

Apache para configurar sua

aplicação, mas o atendente, sem

expertise, apresenta respostas

inconsistentes a ponto de deixar

o programador estupefato.

21) Indique a alternativa que contém uma camada descrita no modelo de referência

TCP/IP:

a) Camada lógica.

b) Camada de aplicação.

c) Camada de sessão.

d) Camada de apresentação.

e) Camada física.

22) Julgue os itens a seguir, marcando-os com V (Verdadeiro) ou F (Falso).

( ) O HTML, desde sua primeira versão, permite o uso de formulários em páginas web,

sendo esse um dos recursos responsáveis por disseminar o uso da Internet no mundo

todo.

( ) “SOA”, “A” e “CNAME” são exemplos de parâmetros de um servidor DNS que não

mais serão utilizados com o IPv6.

( ) Embora largamente utilizada atualmente, a persistência é uma característica do

protocolo HTTP que não existia em sua versão original.

( ) No modelo de referência TCP/IP não estão presentes todas as camadas descritas no

modelo de referência OSI.

Assinale a alternativa que possui a sequência correta

a) F, V, V, V

b) V, F, V, F

c) F, F, V, V

d) V, V, F, F

e) F, V, V, F

23) Assinale a alternativa correta.

a) A prevenção à contaminação por vírus não pode ser realizada por meio da utilização de

antivírus no computador que se deseja proteger.

b) Um servidor de correio eletrônico bem configurado deve permitir que qualquer usuário

da Internet possa utilizá-lo sem restrições.

c) Na auditoria de uma rede de computadores, não podem ser verificados os serviços e

portas de seus servidores. Para essa verificação, não podem ser usadas ferramentas

classificadas como scanners de vulnerabilidade.

d) Para a prevenção de ataques do tipo DoS, é obrigatório o aumento do tamanho da fila

de conexão combinado com a diminuição do valor do tempo limite de conexão.

e) Todas as alternativas estão incorretas.

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

24) Os algoritmos de criptografia assimétricos utilizam:

a) Duas chaves privadas diferentes, sendo uma para cifrar e outra para decifrar.

b) Duas chaves, sendo uma privada para cifrar e outra pública para decifrar.

c) Duas chaves, sendo uma privada para decifrar e outra pública para cifrar.

d) Três chaves, sendo uma para cifrar, uma para decifrar e outra para resgate da senha

de cifragem.

e) Três chaves, sendo uma para cifrar, uma para decifrar e outra para resgate da senha

de decifragem.

25) “São softwares que monitoram o uso do computador, podendo ser usados

legitimamente, mas que também estão associados ao roubo de informações”. Essa

definição refere-se aos:

a) Worms.

b) Spywares.

c) Trojan

d) Hijackers.

e) Rootkit

26) “A técnica ______________ consiste basicamente em apresentar ao usuário uma

página falsa, muito similar a verdadeira, com o objetivo, por exemplo, de induzi-lo a

instalar um software do tipo _____________ que captura as informações digitadas no

teclado, como login e senha, e as envia ao atacante.”

Assinale a alternativa que melhor preenche as lacunas, respectivamente.

a) phishing scam / keylogger

b) spoofing / hijacker

c) DDoS / trojan

d) engenharia social / worm

e) força bruta / spyware

27) No sistema operacional Linux, indique o comando que permite agendar a execução de

um programa para uma data e/ou horário pré-determinado.

a) fstab

b) sleep

c) cron

d) ps

e) crontab

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

28) Sobre o protocolo TCP/IP, assinale a alternativa correta.

a) O chamado three way handshaking ocorre ao final de cada conexão TCP e é

obrigatório para o encerramento das mesmas.

b) O estado ESTABLISHED representa o estado normal para transferência de dados.

c) Servidores que não possuam processos em estado LISTENING podem receber novas

conexões.

d) O estado FIN WAIT indica que uma das partes ainda tem dados a transmitir.

e) O estado CLOSED indica que o servidor não está mais recebendo novas conexões.

29) “O RAID nível _________ implementa o espelhamento de disco e para tal são

necessários no mínimo ________ discos. Já o RAID nível ________ possibilita tolerância

a falhas ao distribuir as informações de paridade dos dados ao longo de, no mínimo,

_________ discos.

Assinale a alternativa que melhor preenche as lacunas, respectivamente.

a) 1 / 2 / 5 / 3

b) 1 / 1 / 5 / 2

c) 0 / 3 / 4 / 2

d) 0 / 2 / 5 / 2

e) 2 / 1 / 4 / 3

30) A característica da criptografia que impede que um remetente negue ter enviado

determinada mensagem é:

a) confidencialidade

b) integridade

c) disponibilidade

d) irretratabilidade

e) autenticação

31) No sistema operacional Windows, um dos comandos, e sua respectiva opção, que

pode ser utilizado para listar a tabela de rotas da estação é:

a) netstat -r

b) route -p

c) netsh show

d) ipconfig /all

e) tracert -d

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

32) Acerca de certificação digital, relacione o conceito à esquerda com a descrição

exemplificativa à direita.

1) Caminho de certificação

( ) Processo de emissão de certificados digitais.

2) Infraestrutura de chaves públicas

( ) Encadeamento lógico que permite verificar a

validade de um certificado de usuário final de

volta até a sua entidade emissora original.

3) Certificação digital

( ) Transformação de uma mensagem eletrônica

através da aplicação de uma função matemática.

4) Assinatura digital

( ) As técnicas, a arquitetura, a organização e as

práticas e procedimentos que suportam a

operação de um sistema de certificação.

Marque a alternativa que contem a associação correta.

a) 1 / 4 / 2 / 3

b) 2 / 1 / 4 / 3

c) 4 / 2 / 3 / 1

d) 3 / 1 / 4 / 2

e) 3 / 4 / 1 / 2

33) Software que pode ser utilizado tanto em ambiente Windows quanto Linux e que

fornece informações sobre possíveis portas abertas e programas em execução em um

host remoto:

a) wireshark

b) nmap

c) tcpdump

d) sniffer

e) netstumbler

34) A respeito de segurança da informação, assinale a alternativa correta.

a) A adequada proteção dos documentos em papel implica a inexistência de

procedimentos que cubram os aspectos de cópia, armazenamento e descarte seguro do

documento.

b) Assim como documentos em papel, as mídias de computador não precisam ser

controladas nem fisicamente protegidas.

c) Em comparação com os documentos em papel, os documentos eletrônicos podem ser

mais facilmente adulteráveis se não estiverem protegidos por controles adequados.

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

d) Ameaças físicas, como incêndios e enchentes, não devem ser consideradas no

processo de segurança da informação pois tratam-se de casos de força maior, alheios ao

ambiente tecnológico.

e) Uma vez que haja a necessidade de transportar mídias para fora das instalações,

aquelas não devem sujeitar-se a procedimentos de proteção devido à natureza pública do

transporte.

35) Indique o recurso que, implementando o conceito de ponto único de entrada e saída

de informações, protege a rede contra acessos não autorizados.

a) DMZ

b) bridge

c) firewall

d) gateway

e) roteador

36) No servidor web Apache, o módulo utilizado para permitir conexões seguras ao

servidor é o:

a) mod_ssl

b) mod_rewrite

c) mod_tsl

d) mod_cgi

e) mod_proxy

37) Um servidor web Apache pode responder por mais de um nome de domínio no

mesmo host. Indique o parâmetro que NÃO está diretamente relacionado a essa

configuração.

a) <VirtualHost>

b) ServerName

c) ServerAlias

d) ServerPath

e) ServerTokens

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA

38) Indique a característica INCORRETA, relacionada ao Novell Open Enterprise Server.

a) possui suporte a virtualização KVM e XEN.

b) pode permitir acesso ao servidor de arquivos a partir de uma rede externa à instituição.

c) pode permitir acesso ao servidor de impressão a partir de uma rede externa à

instituição.

d) possui recursos de gerência do servidor através de um navegador web.

e) possui serviço de diretório proprietário, não dando suporte ao protocolo LDAP.

39) Sobre tecnologias frame relay e ATM, assinale a alternativa correta.

a) Uma diferença entre as tecnologias ATM e frame relay é que apenas primeira é

orientada a conexão enquanto a segunda não.

b) Uma vez que não são orientadas a conexão, as redes ATM não precisam enviar um

pacote de configuração da conexão antes de iniciar o envio de dados.

c) Uma célula ATM consiste de três campos: cabeçalho, dados do usuário e checksum

d) A rede ATM tem seu próprio modelo de referência, diferente do modelo TCP/IP.

e) Uma vez iniciada a transmissão de dados em uma rede ATM, estes podem seguir

diversos caminhos para chegar ao seu destino.

40) Sobre a tecnologia Ethernet, assinale a alternativa correta.

a) O padrão Ethernet é relativamente novo e sua utilização está restrita a nichos de

mercado.

b) Estações com diferentes velocidades de acesso à rede precisam ser previamente

configuradas antes de serem efetivamente conectadas ao switch, não havendo

possibilidade de configuração automática.

c) O protocolo CSMA/CA é a base de funcionamento de uma rede Ethernet cabeada pois

se preocupa em evitar uma colisão ao invés de detectá-la.

d) A chamada rajada de quadros é uma característica que permite a um transmissor

enviar uma sequência de vários quadros em uma única transmissão.

e) Redes Gigabit Ethernet não podem ser utilizadas com cabos UTP.

91 3299 0100 - www.prpa.mpf.gov.br

Rua Domingos Marreiros, 690, Umarizal - CEP 66055-210 - Belém/PA