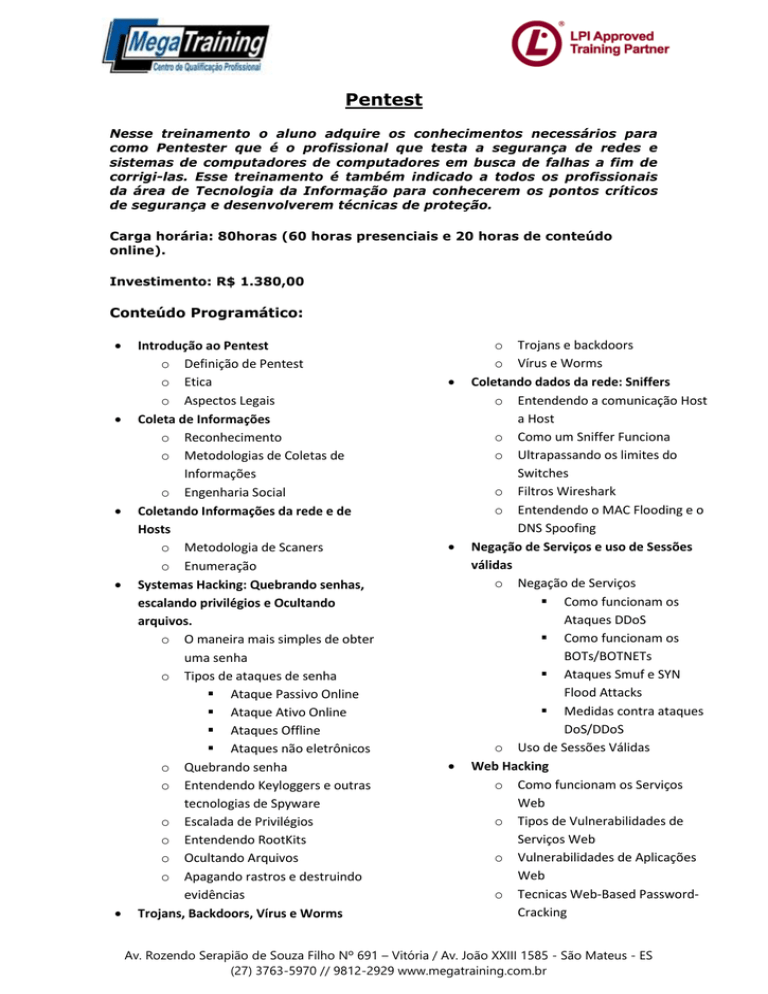

Pentest

Nesse treinamento o aluno adquire os conhecimentos necessários para

como Pentester que é o profissional que testa a segurança de redes e

sistemas de computadores de computadores em busca de falhas a fim de

corrigi-las. Esse treinamento é também indicado a todos os profissionais

da área de Tecnologia da Informação para conhecerem os pontos críticos

de segurança e desenvolverem técnicas de proteção.

Carga horária: 80horas (60 horas presenciais e 20 horas de conteúdo

online).

Investimento: R$ 1.380,00

Conteúdo Programático:

Introdução ao Pentest

o Definição de Pentest

o Etica

o Aspectos Legais

Coleta de Informações

o Reconhecimento

o Metodologias de Coletas de

Informações

o Engenharia Social

Coletando Informações da rede e de

Hosts

o Metodologia de Scaners

o Enumeração

Systemas Hacking: Quebrando senhas,

escalando privilégios e Ocultando

arquivos.

o O maneira mais simples de obter

uma senha

o Tipos de ataques de senha

Ataque Passivo Online

Ataque Ativo Online

Ataques Offline

Ataques não eletrônicos

o Quebrando senha

o Entendendo Keyloggers e outras

tecnologias de Spyware

o Escalada de Privilégios

o Entendendo RootKits

o Ocultando Arquivos

o Apagando rastros e destruindo

evidências

Trojans, Backdoors, Vírus e Worms

o Trojans e backdoors

o Vírus e Worms

Coletando dados da rede: Sniffers

o Entendendo a comunicação Host

a Host

o Como um Sniffer Funciona

o Ultrapassando os limites do

Switches

o Filtros Wireshark

o Entendendo o MAC Flooding e o

DNS Spoofing

Negação de Serviços e uso de Sessões

válidas

o Negação de Serviços

Como funcionam os

Ataques DDoS

Como funcionam os

BOTs/BOTNETs

Ataques Smuf e SYN

Flood Attacks

Medidas contra ataques

DoS/DDoS

o Uso de Sessões Válidas

Web Hacking

o Como funcionam os Serviços

Web

o Tipos de Vulnerabilidades de

Serviços Web

o Vulnerabilidades de Aplicações

Web

o Tecnicas Web-Based PasswordCracking

Av. Rozendo Serapião de Souza Filho Nº 691 – Vitória / Av. João XXIII 1585 - São Mateus - ES

(27) 3763-5970 // 9812-2929 www.megatraining.com.br

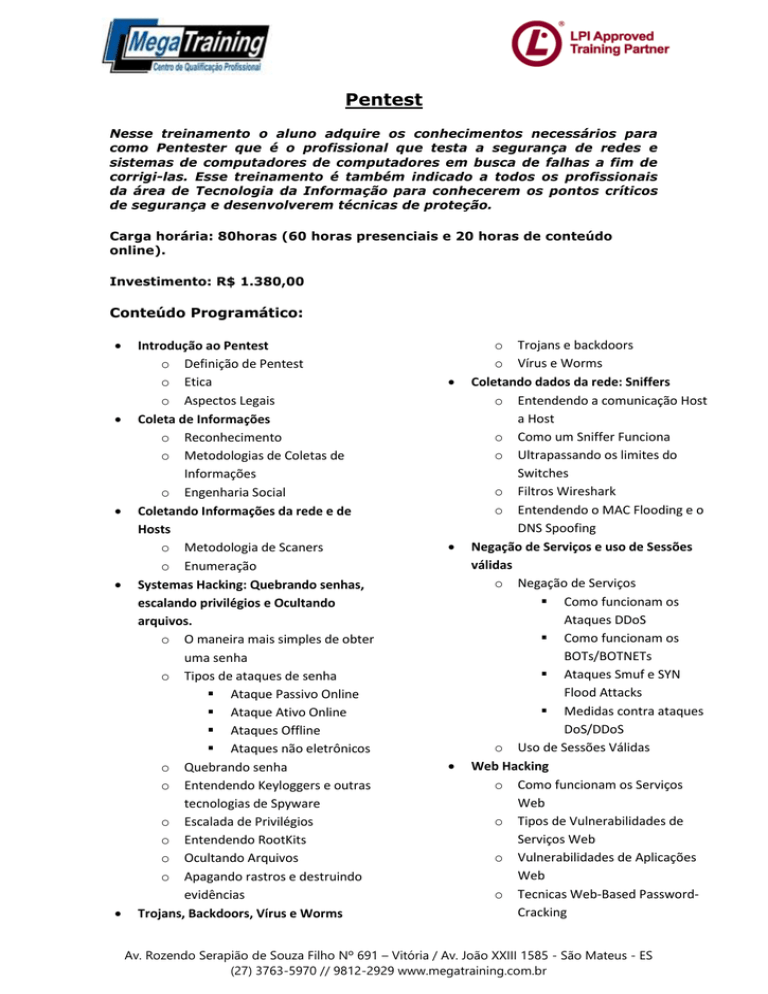

Ataques a aplicações

o SQL Injecion

Encontrando uma

Vulnerabilidade SQL

Inection

A finalidade do SQL

Inection

Usando Strings Dinamicas

para SQL Inection

Contramedidas para SQL

Injecion

o Buffer Overflows

Tipos de Buffer

Overflows e Métodos de

detecção

Contramedidas para

Buffer Overflow

Wireless Hacking

o Wi-Fi e Ethernet

o Téacnicas de quebra de

autenticação

o Usando Wireless Sniffers para

localizar SSIDs

o Filtro de MAC e MAC Spoofing

o Access Point

o Técnicas Hacking Wireless

o Segurança de Redes Wirless

Segurança Física

o Componentes da Segurança

Física

o Entendendo a Segurança Física

o Contramedidas para segurança

física

Ignorando Sistemas de Segurança

o Tipos de Intrusion Detection

System e técnicas de fuga

o Tipos de Firewall e Tecnicas para

sair de HoneyPots

Criptografia

o Criptografia e Técnicas de

Encriptação

o Obtendo as chaves pública e

privadas

o Algorítimos de Criptografia

Executando o Pentest

o Definição dos aspectos de

Segurança

o Pentest – Testando a segurança

Passos do Pentest

A estrutura Legal do

Pentest

Ferramentas de Pentest

o Executando o Pentest

Av. Rozendo Serapião de Souza Filho Nº 691 – Vitória / Av. João XXIII 1585 - São Mateus - ES

(27) 3763-5970 // 9812-2929 www.megatraining.com.br

![01-02 Introdução aos Bancos de Dados [Modo de Compatibilidade]](http://s1.studylibpt.com/store/data/001009699_1-0734be449bb94e184e4d49f0b933f556-300x300.png)