A

N

A

EM

0

0

8

0

S

canal estúdio aulas

Técnico e Analista Judiciário

de 7 a 11 de dezembro das 19 às 21 horas

Direito Administrativo

Direito Constitucional

Paulo Machado

Marcos Pacco

Léo Matos

Informática

Lei de Organização Judiciária

Segunda

Terça

Quarta

Quinta

Sexta

Vinícius Soares

Gramática

www.estudioaulas.com.br

Adriane Souza

Informática | Léo Matos

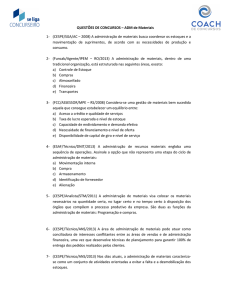

EXERCÍCIOS

Julgue os itens a seguir.

1. (Cespe/Telebras/2015) Sniffers são programas apa‑

rentemente inofensivos cuja principal característica

é utilizar a técnica de mascaramento. A técnica em

questão permite, por exemplo, que um sniffer seja

anexado a um jogo, que, por sua vez, ao ser instalado

em um computador, coletará informações bancárias

do usuário.

2. (Cespe/TJ‑CE/2014) Spyware é um programa ou

dispositivo que monitora as atividades de um sis‑

tema e transmite a terceiros informações relativas

a essas atividades, sem o consentimento do usuário.

Como exemplo, o keylogger é um spyware capaz

de armazenar as teclas digitadas pelo usuário no

teclado do computador.

3. (Cespe/FUB/2015) Os Sniffers, utilizados para mo‑

nitorar o tráfego da rede por meio da interceptação

de dados por ela transmitidos, não podem ser utili‑

zados por empresas porque violam as políticas de

segurança da informação.

4. (Cespe/MPOG/2015) Trackwares são programas que

rastreiam a atividade do sistema, reúnem informa‑

ções do sistema ou rastreiam os hábitos do usuário,

retransmitindo essas informações a organizações

de terceiros.

5. (Cespe/TCU/2015) O vírus do tipo stealth, o mais

complexo da atualidade, cuja principal característica

é a inteligência, foi criado para agir de forma oculta

e infectar arquivos do Word e do Excel. Embora seja

capaz de identificar conteúdos importantes nesses

tipos de arquivos e, posteriormente, enviá‑los ao seu

criador, esse vírus não consegue empregar técnicas

para evitar sua detecção durante a varredura de

programas antivírus.

6. (Cespe/MPU/2013) No Microsoft Word, é possível

combinar e automatizar comandos por meio do

recurso de gravação de macros.

7. (Cespe/CNJ/2013) Vírus de macro infectam arquivos

criados por softwares que utilizam linguagem de

macro, como as planilhas eletrônicas Excel e os

documentos de texto Word. Os danos variam de

alterações nos comandos do aplicativo à perda total

das informações.

8. (Cespe/CNJ/2013) Vírus de script registram ações

dos usuários e são gravados no computador quando

da utilização de um pendrive infectado.

9. (Cespe/MTE/2014) Os antivírus são ferramentas ca‑

pazes de detectar e remover os códigos maliciosos

de um computador, como vírus e worms. Tanto os ví‑

rus quanto os worms são capazes de se propagarem

automaticamente por meio da inclusão de cópias

de si mesmo em outros programas, modificando‑os

e tornando‑se parte deles.

É proibido reproduzir ou comercializar

10. (Cespe/Telebras/2015) O principal recurso utilizado

pelo ataque smurf é o comando SCP, por meio do

qual se enviam vários pacotes simultâneos a um

único computador, tornando‑o inoperante.

11. (Cespe/Iema‑ES) Os ataques de negação de serviços

(DoS) são utilizados para paralização temporária dos

serviços de máquinas em uma rede. O ataque pode

ser embasado no excesso de tráfego direcionado a

um computador ou no esgotamento do processa‑

mento de um servidor por outros meios.

12. (Cespe/FUB/2015) O endereço IPv6 tem 128 bits e

é formado por dígitos hexadecimais (0-F) divididos

em quatro grupos de 32 bits cada um.

13. (Cespe/TJ‑CE/2014) Os domínios na Internet são

identificados por meio de um sistema de nomeação

chamado de DNS, que identifica tipos de organiza‑

ções e também pode se referir aos locais geográficos

em que se encontram os servidores.

14. (Cespe/FUB/2015) O phishing é um procedimento

que possibilita a obtenção de dados sigilosos de

usuários da Internet, em geral, por meio de falsas

mensagens de e‑mail.

15. (Cespe/TJ‑CE/2014) Um tipo específico de phishing,

técnica utilizada para obter informações pessoais

ou financeiras de usuários da Internet, como nome

completo, CPF, número de cartão de crédito e se‑

nhas, é o pharming, que redireciona a navegação do

usuário para sítios falsos, por meio da técnica DNS

cache poisoning.

16. (Cespe/FUB/2015) A topologia de uma rede refe‑

re‑se ao leiaute físico e lógico e ao meio de conexão

dos dispositivos na rede, ou seja, como estes estão

conectados. Na topologia em anel, há um compu‑

tador central chamado token, que é responsável por

gerenciar a comunicação entre os nós.

17. (Cespe/MEC/2015) Nas redes em estrela, se houver

rompimento de um cabo, consequentemente toda

a rede parará de funcionar.

18. (Cespe/FUB/2015) O cabo coaxial, meio físico de

comunicação, é resistente à água e a outras subs‑

tâncias corrosivas, apresenta largura de banda

muito maior que um par trançado, realiza conexões

entre pontos a quilômetros de distância e é imune

a ruídos elétricos.

19. (Cespe/FUB/2015) Tamanho físico, tecnologia de

transmissão e topologia são critérios utilizados para

classificar as redes de computadores.

20. (Cespe/CBMC‑ES) Na criptografia simétrica são uti‑

lizadas duas chaves: uma para cifrar a mensagem

e outra para decifrar a mensagem.

21. (Cespe/FUB/2015) A assinatura digital não garante

a integridade da informação; sua função é garantir

apenas a autenticidade da informação.

22. (Cespe/TRT‑ES/2013) A assinatura digital garante a

confidencialidade da transmissão da informação.

3www.estudioaulas.com.br

Informática | Léo Matos

23. (Cespe/CEF) A autoridade de registro recebe as

solicitações de certificados dos usuários e as envia

à autoridade certificadora que os emite.

24. (Cespe/TCE‑RN/2015) No Internet Explorer 11,

o bloqueador de pop‑ups e o filtro SmartScreen,

no que diz respeito à segurança, são semelhantes

e têm as mesmas funcionalidades.

25. (Cespe/Suframa/2014) No Microsoft Internet

Explorer 11, os recursos Proteção contra Rastre‑

amento e Do Not Track permitem que o usuário

proteja sua privacidade ao limitar as informações

que podem ser coletadas por terceiros a partir de

sua navegação, e que expresse suas preferências

de privacidade para os sítios que visite.

26. (Cespe/Telebras/2015) Versões recentes do Mozilla

Firefox permitem adicionar tags às páginas dos

sítios favoritos, de modo que, com esse recurso,

o usuário pode acessar o endereço de determinado

sítio digitando apenas a tag, sendo possível tam‑

bém adicionar mais de uma tag para cada página

favorita.

27. (Cespe/Telebras/2015) Os possíveis benefícios

relacionados ao uso da computação em nuvem

nas organizações incluem a economia de energia

elétrica.

28. (Cespe/STJ/2015) O que diferencia uma nuvem

pública de uma nuvem privada é o fato de aquela

ser disponibilizada gratuitamente para uso e esta

ser disponibilizada sob o modelo pay‑per‑usage

(pague pelo uso).

29. (Cespe/STJ/2015) O Windows 7 foi lançado em

quatro versões, cada uma direcionada a um público

específico. A versão Starter possibilita a encripta‑

ção de dados mediante o uso do recurso conhecido

como BitLocker.

30. (Cespe/Detran‑ES/2012) As bibliotecas, no Windo‑

ws 7, gerenciam arquivos, mas não os armazenam,

embora tenham a capacidade de monitorar as

pastas que contêm os itens, permitindo que os

arquivos sejam acessados e organizados de várias

maneiras.

31. (Cespe/STJ/2015) No Windows 7, uma das opções

de configuração que pode ser definida para a

Lixeira é fazer que um arquivo apagado por um

usuário seja imediatamente excluído do sistema,

eliminando‑se dessa forma, o envio dessa arquivo

à Lixeira.

32. (Cespe/FUB/2015) Caso o usuário, ao abrir um

documento do Word 2013, altere o modo de exi‑

bição para Rascunho, objetos como cabeçalhos e

rodapés, por exemplo, não serão mostrados e ele

terá acesso somente ao texto do documento.

33. (Cespe/MPU/2013) No Microsoft Excel, a função SE

pode avaliar uma condição e retornar um valor, se

a condição for verdadeira, ou retornar outro valor,

se a condição for falsa.

34. (Cespe/MEC/2015) Caso um usuário deseje salvar

um arquivo como modelo de texto do BrOffice

Writer, o arquivo será criado com a extensão ODF.

É proibido reproduzir ou comercializar

35. (Cespe/MPOG/2015) Os resultados apresentados

nas células do segmento de coluna de F3 a F8

podem ter sido obtidos mediante a execução da se‑

guinte sequência de operações: selecionar a região

F3:F8 (deixando a célula F3 ativa); digitar a fórmula

=PROCV(E3;$A$11:$C$15;3;FALSO);

anotações

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

4www.estudioaulas.com.br

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

...................................................................................

SCRN 708/709 Bloco B lote 09, Entrada 30, Sobreloja, Asa Norte

(61) 3033 8475 | 3447 3633

www.estudioaulas.com.br

Taguatinga: (61) 3024-3060

QSA 25 – Pistão Sul – Taguatinga – Ao lado do Posto ALE

Ceilândia: (61) 2194-8032

QNN 02 – Lote 04 – Ceilândia Sul – Ao lado do Subway

Asa Norte: (61) 4103-2526

SCRN 708/709 Bloco B Entrada 30 – 1° e 2° Andar – Asa Norte

Águas Claras: (61) 3597-8003

Avenida Pau Brasil, Lote 06, Loja 09, Edifício E Business

Guará: (61) 3381-0204

QE 04 – Conj. E Lote 174 Guará 01 DIB (Entrada do Colégio JK entre a QE 04 e QI 08)

www.espacocampus.com.br