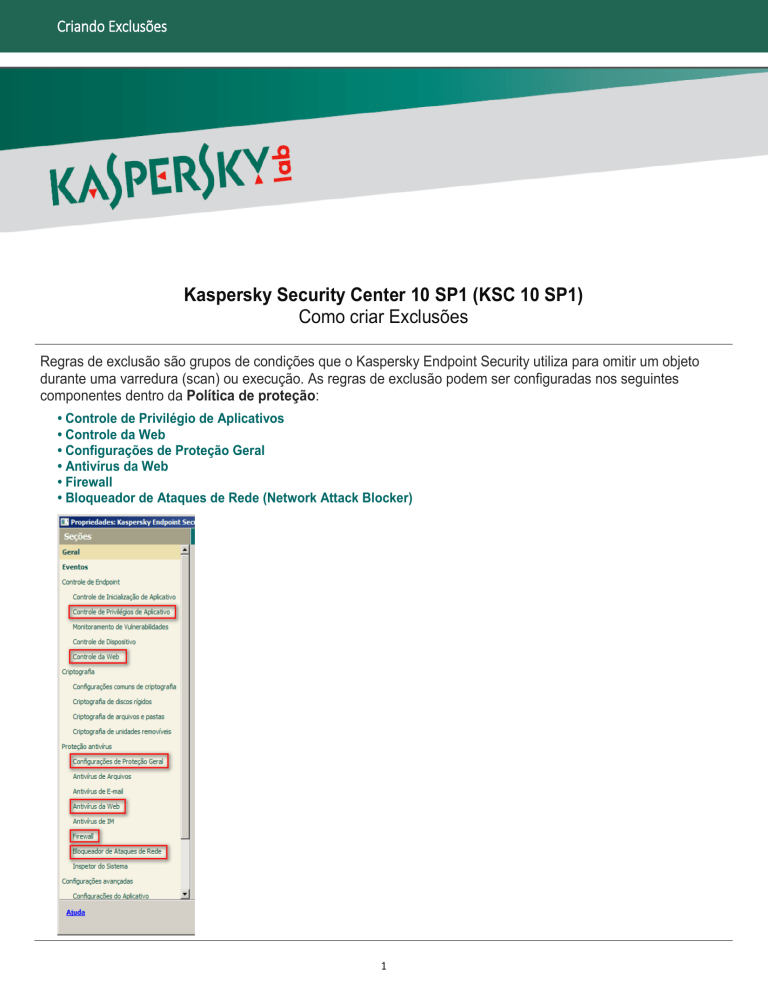

Criando Exclusões

Kaspersky Security Center 10 SP1 (KSC 10 SP1)

Como criar Exclusões

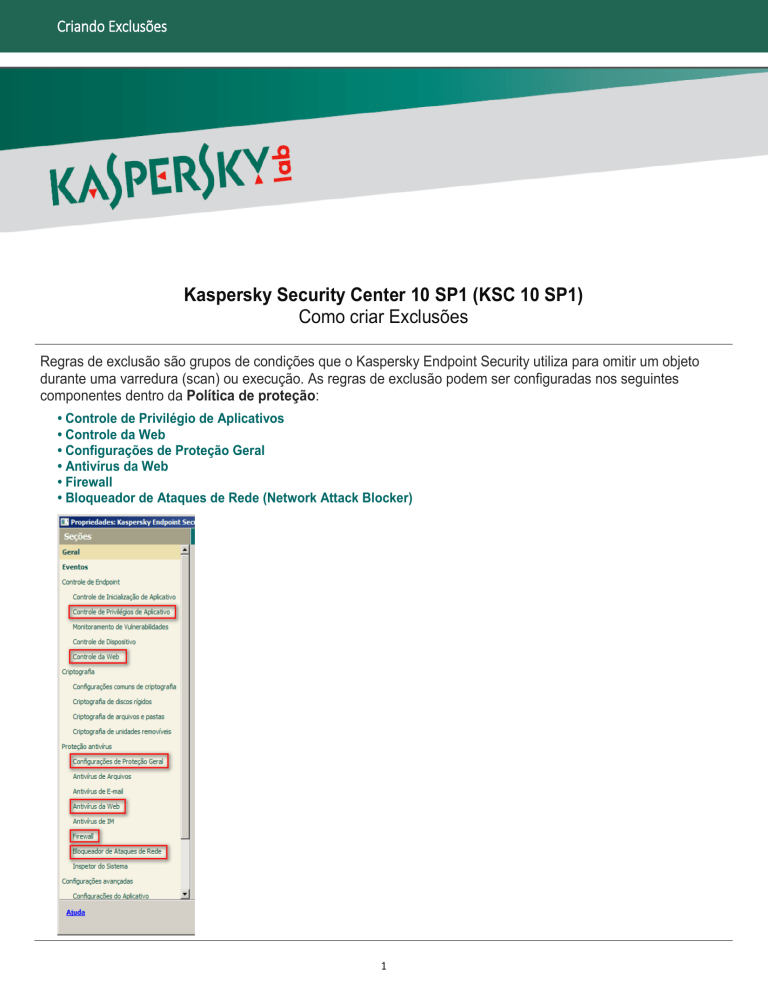

Regras de exclusão são grupos de condições que o Kaspersky Endpoint Security utiliza para omitir um objeto

durante uma varredura (scan) ou execução. As regras de exclusão podem ser configuradas nos seguintes

componentes dentro da Política de proteção:

• Controle de Privilégio de Aplicativos

• Controle da Web

• Configurações de Proteção Geral

• Antivírus da Web

• Firewall

• Bloqueador de Ataques de Rede (Network Attack Blocker)

1

Criando Exclusões

Para mostrar o "Controle de Privilégios de Aplicativos" e "Control da Web", faça o seguinte:

1. Abra o console do KSC e clique em “Servidor de Administração”.

2. Clique em "Configurar funcionalidade exibida na interface do usuário", abaixo à direita:

3. Marque a opção "Exibir configurações de controle de Endpoint":

2

Criando Exclusões

Conteúdo

Controle de Privilégios de Aplicativo ______________________________________________ 4

Firewall ___________________________________________________________________________ 8

Regras de pacotes de rede ______________________________________________________ 8

Redes __________________________________________________________________________ 9

Regras de controle de aplicativos ______________________________________________ 9

Configurações de Proteção Geral ___________________________________________________ 10

Bloqueador de Ataques de Rede (Network Attack Blocker) ____________________________ 12

Antivírus da Web __________________________________________________________________ 13

Controle da Web ___________________________________________________________________ 14

Exemplos de como utilizar regras para a crição de mascaras de rede: _______________ 16

3

Criando Exclusões

Controle de Privilégios de Aplicativo (Application Privilege Control)

Este componente controla a atividade dos aplicativos logo depois de ser executados, incluído acesso aos

recursos protegidos (como arquivos, pastas ou chaves de registro) usando regras de controle de aplicativos.

Estas regras são um conjunto de restrições aplicadas às diferentes ações do aplicativo sobre o sistema

operacional e aos direitos para acessar os recursos do computador.

1. Clique no primeiro botão “Configurações…” sob "Regras de aplicativos"

2. Na janela que abre a aba "Regras de controle de aplicativos" estará selecionada.

3. Clique em "+ Adicionar".

4. Procure o aplicativo pelo nome ou fornecedor (pode usar curingas, p. ex. *explorer* e *microsoft*) e clique o

botão Atualizar; logo selecione o grupo “Confiáveis”:

Na versão KSC 10 SP1, as informações sobre arquivos executáveis vêm desabilitada por padrão no produto.

Devido a isso a pesquisa acima não trará resultado nenhum, mesmo quando é solicitado para listar todos os

aplicativos disponíveis.

4

Criando Exclusões

Para “popular” o KSC com as informações dos arquivos executáveis seguir os seguintes passos:

a) Criar um subgrupo abaixo de Computadores Gerenciados.

b) Mover um computador que será usado como referência para obter essas informações.

c) Criar uma política neste grupo e desativar a configuração abaixo nas propriedades da política e aperte

em “Aplicar”.

d) Ative a opção abaixo e aperte “OK”.

5

Criando Exclusões

e) Crie uma tarefa específica para o computador de referência apertando com o botão direito do mouse no

computador -> Todas as tarefas -> Criar tarefa.

f) Digitar o nome desejado na tarefa e clique em Avançar.

g) Selecione o tipo de tarefa conforme imagem abaixo e clique em Avançar.

h) Caso a aplicação esteja localizada em uma pasta diferente das que já vem listadas, favor adicionar e

clique em Avançar.

i) Clique em Avançar mais duas vezes.

j) Selecione a opção abaixo e clique em “Concluir/Finalizar”.

k) Aguarde a tarefa criada finalizar.

l) Ao completar, repita o passo 4. Caso apareça a aplicação desejada você pode deletar a tarefa criada,

pode mover o computador de volta para o grupo que se encontrava e delete o grupo criado.

6

Criando Exclusões

5. Caso seja necessário adicionar um recurso (arquivos) no sistema para não ser protegido por este módulo.

Repetir o passo 1 clicando no segundo botão “Configurações...”. Na janela que abre a aba "Recursos de

proteção" estará selecionada.

6. Clicar no botão “Exclusões...” acima à direita.

7. Na janela que abre clicar em “+ Adicionar”

8. Selecionar “Arquivo ou pasta”

9. Clicar em “Procurar...” para escolher na sua rede ou PC a pasta que deve ser excluída;

10.Clicar em OK em todas as janelas até fechar a Política;

11.Aguarde até a política ser aplicada em toda a rede e tente rodar o aplicativo.

Esta configuração pode ser feita na interface local do KES se não houver política gerenciando o computador.

7

Criando Exclusões

Firewall

O Firewall detecta todas as conexões de rede do computador e fornece um relatório de endereços IP, mostrando

o status padrão da conexão. O componente Firewall filtra toda a atividade de rede segundo as regras da mesma.

Regras de firewall | Regras de pacotes de rede

1. As Regras de pacotes de rede forçam restrições nos pacotes de rede, sem importar qual o programa.

Essas regras restringem o tráfego de rede que entra e sai através das portas específicas do protocolo de

dados selecionado. Clique em "Configurações..." sob " Regras de firewall"

2. Selecione a aba "Regras de pacotes de rede" e clique em "+ Adicionar"

3. Escolha a Ação (Permitir, Bloquear, Por regras de aplicativos);

4. Escolha o protocolo (si for necessário);

5. Escolha a Direção do pacote (Entrada, Saída,...);

6. Escolha as Portas remotas e/ou locais se for o caso;

7. Escolha o tipo de Endereço [IP] (Qualquer endereço, Endereço de subrede, Endereços da lista);

8. Coloque a nova regra na parte superior da lista segundo seja a prioridade desejada para ela;

8

Criando Exclusões

Regras de firewall | Regras de controle de aplicativos

As regras de controle de aplicativos definem restrições à atividade de rede para um aplicativo. Elas analisam

não somente as características do pacote de rede, mas também o aplicativo específico para o qual o pacote é

dirigido ou que emitiu o pacote.

1. Navegue para a aba "Regras de controle de aplicativos".

2. Clique em "+ Adicionar" e encontre o aplicativo pelo nome ou fornecedor (pode usar máscara, p.ex.

*explorer* ou *microsoft*).

3. Abaixo à direita, selecione a categoria do grupo para o qual irá pertencer o aplicativo e clique OK.

4. Caso não apareça nenhuma aplicação, favor verificar a sessão “Controle de Privilégio de Aplicativos” na

página 4 deste documento.

*** As “Regras de pacotes de rede” têm MAIOR prioridade do que as “Regras de controle de aplicativos”. Se

as duas regras estiverem configuradas para o mesmo tipo de atividade da rede, a atividade da rede é feita

segundo as “Regras de pacotes de rede”.***

*** As Regras de Control de Aplicativos são configuradas do mesmo jeito que no Controle de Privilégios de

Aplicativos.***

Regras de firewall | Redes disponíveis

Aqui são definidas as redes confiáveis na qual o PC não está exposto a ataques ou tentativas de acesso não

autorizado. O Firewall permite qualquer atividade de rede dentro das redes com esse estado.

1. Clique em "Configurações…" na seção "Redes disponíveis".

2. Clique em "+ Adicionar" para definir sua rede local ou subredes como redes confiáveis.

9

Criando Exclusões

Configurações de Proteção Geral (General Protection Settings)

O módulo “Configurações de Proteção Geral” inclui a configuração do início do antivírus, uma lista de

categorias de ameaças detectáveis, e a lista de todos os componentes de proteção que não deseja aplicar:

Antivírus de Arquivos, Antivírus de E-mail, Antivírus da Web, Controle de Privilégios de Aplicativo, tarefas de

análise e Inspetor do Sistema (System Watcher).

1. Clique em "Configurações..." sob "Zona de exclusão e confiável"

2. Selecione a aba "Aplicativos confiáveis".

3. Clique em "+ Adicionar", escreva o caminho dos aplicativos e escolha a atividade que não deseja

restringir.

10

Criando Exclusões

Regras de exclusão

As regras de exclusão permitem que você especifique arquivos e pastas e os nomes de objetos que

aparecem na Enciclopédia de vírus, que serão excluídos da verificação por todos ou alguns componentes

do Kaspersky Endpoint Security.

1. Clique na aba "Regras de exclusão".

2. Clique em "+ Adicionar" e selecione a opção "Arquivo ou pasta".

3. Clique no link "selecionar arquivo ou pasta…" sob "Descrição da regra (clique nos itens...)"

4. Escreva o caminho da pasta do aplicativo/objeto ou clique em “Procurar…”.

11

Criando Exclusões

Bloqueador de Ataques de Rede (Network Attack Blocker)

Este componente analisa o tráfego que entra na rede para atividade típica de ataques de rede. Ao detectar

um ataque dirigido a um computador, KES bloqueia a atividade de rede do equipamento agressor.

1. Clique em "Exclusões ..." sob "Configurações do Bloqueio de ataque de rede" (se quiser, é possível

mudar o tempo de bloqueio).

2. Clique em "+ Adicionar" e escreva o endereço IP do host ou o da subrede que não deseja bloquear.

*** Se a máscara não é especificada, será automaticamente adicionado “/32” (255.255.255.255):

12

Criando Exclusões

Antivírus da Web (Web Antivírus)

O Antivírus da Web inspeciona o tráfego que entra e sai do computador dos URLs com protocolos HTTP e

FTP e controla a lista de endereços de websites maliciosos ou de phishing. O Antivírus da Web intercepta e

verifica a presença de vírus e outras ameaças de cada página web ou arquivo que é acessado pelo usuário

ou aplicativo através do protocolo HTTP ou FTP.

1. Clique em "Configurações ..." sob "Nível de segurança"

2. Clique na aba "URLs confiáveis".

3. Marque a opção "Não verificar o tráfego da Web de URLs confiáveis:" e clique em "+ Adicionar".

4. Escreva o URL do website confiável.

• Você pode escrever o endereço completo do website: www.kaspersky.com

• Também pode usar máscara ao invés do endereço: *Kaspersky*

Para exemplos de máscaras (masks) veja este KB: http://support.kaspersky.com/8244

13

Criando Exclusões

Controle da Web (Web Control)

O Controle da Web permite o controle de acesso a recursos da Web segundo o conteúdo e a localidade deles.

1. Clique em "+ Adicionar" sob "Configurações do Controle da Web".

2. Especifique o nome da regra.

3. Selecione o tipo de conteúdo que será aplicado à regra:

• Qualquer conteúdo: bloquear/permitir todo tráfego sem verificar o tipo de dados/conteúdo no website;

• Por categorias de conteúdo: bloquear/permitir todo tráfego relacionado ao tipo de dados/conteúdo:

Pornografia

Software ilegal

Drogas

Violência

Linguagem explícita

Armas

Jogos

Salas de bate-papo & Fóruns

Webmail

Lojas virtuais

Redes sociais

Procura de trabalho

Servidores proxy anônimos

Pagamentos com cartão de crédito

Jogos casuais

14

Criando Exclusões

Banners

• Por tipos de dados: bloqueia/permite determinados tipos de dados no website:

Vídeo

Dados de som

Arquivos de Office

Arquivos executáveis

Arquivos

Arquivos de gráficos

• Por categorias de conteúdo e tipos de dados: bloqueia/permite alguns tipos de dados segundo um

determinado conteúdo no site.

*** Esta opção combina os filtros de "Por categorias de conteúdo" e "Por tipos de dados".

4. Selecione os sites (ou endereços) em que aplicará esta regra. Pode especificar:

• “Para endereços individuais” como facebook.com ou yahoo.com.

• “Para todos os endereços", sem especificar um em particular.

*** Pode especificar os endereços usando a mesma sintaxe como no componente Antivírus da Web.

5. Especifique o(s) usuário(s) ou grupos em que aplicará a regra. Se você não seleciona esta opção, a regra

irá aplicar a "todos".

6. Selecione a Ação que irá aplicar: "Permitir", "Bloquear" ou "Avisar".

7. Especifique o horário em que a regra irá aplicar usando a opção "Programação da regra". Se clicar em

“Configurações”, os quadrinhos coloridos representam horas em que a regra será aplicada.

8. Logo depois que a regra foi criada, coloque-a em qualquer posição na lista de regras.

*** Do mesmo jeito que qualquer outra Access Control List, a regra na parte superior aplicará com mais alta

prioridade. Isto quer dizer que se uma regra na parte superior bloqueia um website específico, e outra regra

mais abaixo permite o acesso, o site será bloqueado.

15

Criando Exclusões

*** Se certifique de que nenhuma outra exclusão sob qualquer nível maior ou menor na hierarquia está sendo

aplicada nos computadores no grupo em que foi configurada alguma destas exclusões. Adicionalmente, se

certifique de configurar as exclusões nos componentes habilitados.

*** As exclusões não precisam ser configuradas em todos os componentes de proteção.

*** Em alguns casos, una aplicativo confiável pode ser configurado no "Control de Privilégios de Aplicativos".

Alguns exemplos para a criação de máscaras de endereços:

No.

MÁSCARA de ENDEREÇO

ENDEREÇO a VERIFICAR

1

*.example.com

http://www.abc.example.com

2

http://www.*.example.com

http://www.abc.example.com

3

www.example.com

http://www.example.com

https://www.example.com

4

example.com

http:// www.example.com

5

http://example.com/

http://www.example.com/abc

6

http://example.com/*

http://example.com

7

“example.com”

http://www.example.com

8

“http:// www.example.com”

http://www.example.com/abc

9

“http:// www.example.com/”

http://www.example.com/abc

10

www.example.com/abc/123

http://www.example.com/abc

16