MPU

Prof. Rafael Araújo

Exercícios

Com relação à segurança da informação, julgue

os próximos itens.

1- A criptografia pode prover confidencialidade,

integridade, autenticidade e disponibilidade.

2- Uma aplicação típica da esteganografia é prover

privacidade em VPN.

3- A criação de cópias de segurança é um

procedimento básico para a continuidade do

negócio e recuperação de desastres.

4- Cópias de segurança devem ser testadas

periodicamente para verificar o estado do seu meio

de suporte e devem ser guardadas em local distinto

das instalações onde se encontram os dados nelas

gravados.

5- Em um sistema de chave pública, a chave de

codificação criptográfica pode ser publicada. É

normalmente denominada chave pública. Essa

publicação torna-se possível porque não se pode

chegar às chaves privadas a partir de suas

correspondentes chaves públicas.

6- Quando se envia um e-mail importante, pode-se

utilizar o certificado digital para assinar

"digitalmente" a mensagem, de modo a assegurar

ao destinatário a origem do e-mail e que este não

foi adulterado entre o envio e o recebimento.

7- A Irretratabilidade é a propriedade de evitar a

negativa de autoria de transações por parte do

usuário, garantindo ao destinatário o dado sobre a

autoria da informação recebida.

8- Uma das finalidades da assinatura digital é evitar

que alterações feitas em um documento passem

sem ser percebidas. Nesse tipo de procedimento, o

documento original não precisa estar criptografado.

9- A assinatura digital facilita a identificação de uma

comunicação, pois baseia-se em criptografia

simétrica de uma única chave.

10 - Quando um usuário com assinatura digital

envia e-mail para um destinatário, a mensagem

será assinada por uma chave pública do

destinatário, para garantir que seja aberta apenas

pelo destinatário.

11- Uma desvantagem dos aplicativos da suíte BR

Office, em relação aos da suíte Microsoft Office, é

não possuir suporte a assinaturas digitais nem exibir

certificados digitais criados para os usuários.

12- O destinatário de uma mensagem assinada

utiliza a chave pública do remetente para garantir

que essa mensagem tenha sido enviada pelo

próprio remetente.

13- Os vírus de e-mail são anexados às mensagens

enviadas e o firewall, ao determinar o conteúdo da

mensagem, pode, portanto, proteger o computador

contra esses tipos de vírus.

14- A autoridade certificadora raiz emite certificados

para usuários de mais alto nível de sigilo em uma

organização com uma chave de criptografia de 128

bits.

Atualizada 23/07/2010

Informática

Criptografia e Malwares

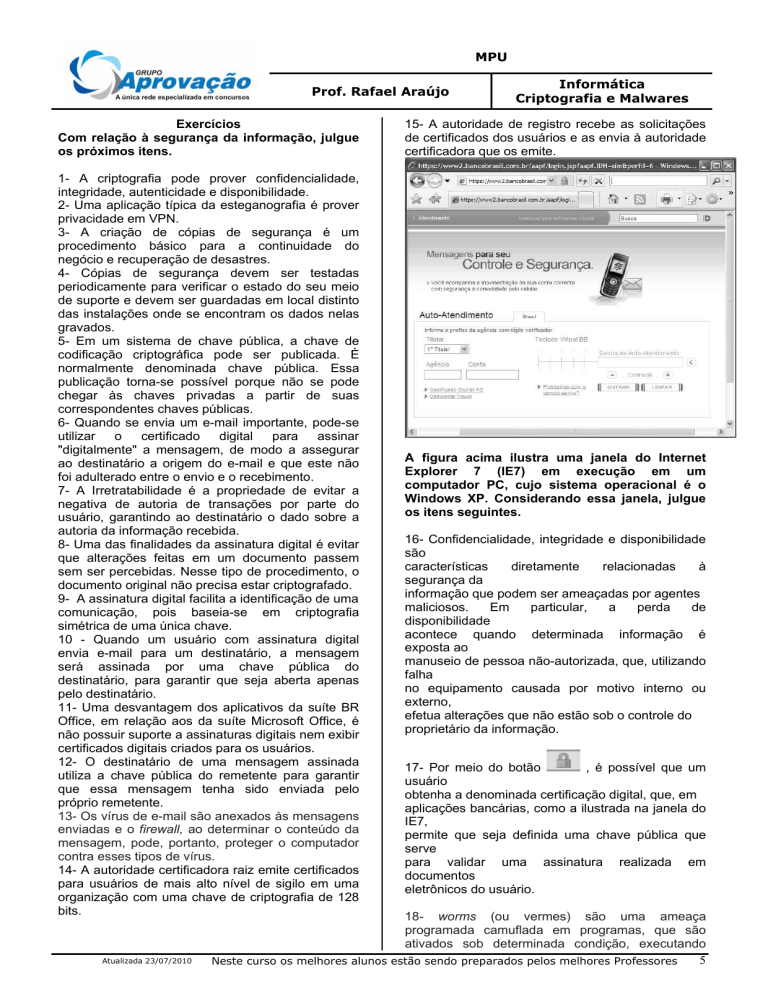

15- A autoridade de registro recebe as solicitações

de certificados dos usuários e as envia à autoridade

certificadora que os emite.

A figura acima ilustra uma janela do Internet

Explorer 7 (IE7) em execução em um

computador PC, cujo sistema operacional é o

Windows XP. Considerando essa janela, julgue

os itens seguintes.

16- Confidencialidade, integridade e disponibilidade

são

características

diretamente

relacionadas

à

segurança da

informação que podem ser ameaçadas por agentes

maliciosos.

Em

particular,

a

perda

de

disponibilidade

acontece quando determinada informação é

exposta ao

manuseio de pessoa não-autorizada, que, utilizando

falha

no equipamento causada por motivo interno ou

externo,

efetua alterações que não estão sob o controle do

proprietário da informação.

17- Por meio do botão

, é possível que um

usuário

obtenha a denominada certificação digital, que, em

aplicações bancárias, como a ilustrada na janela do

IE7,

permite que seja definida uma chave pública que

serve

para validar uma assinatura realizada em

documentos

eletrônicos do usuário.

18- worms (ou vermes) são uma ameaça

programada camuflada em programas, que são

ativados sob determinada condição, executando

5

Neste curso os melhores alunos estão sendo preparados pelos melhores Professores

MPU

Prof. Rafael Araújo

Informática

Criptografia e Malwares

funções que alteram o comportamento do software

hospedeiro.

19- Um Spyware é um programa que recolhe

informações sobre o usuário e sobre seus costumes

na Internet e transmite estas informações a uma

entidade externa na Internet sem o conhecimento

ou consentimento do usuário. Diferem dos cavalos

de Tróia por não terem como objetivo que o sistema

do usuário seja dominado ou manipulado.

6

Atualizada 23/07/2010

Neste curso os melhores alunos estão sendo preparados pelos melhores Professores