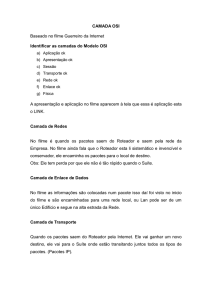

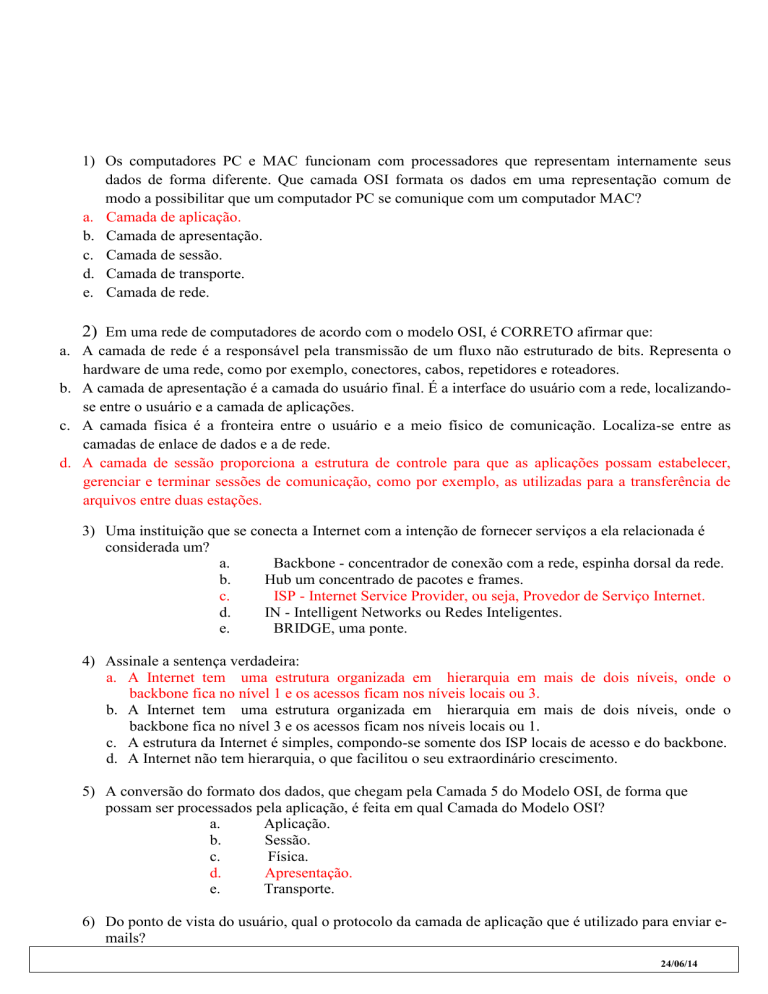

1) Os computadores PC e MAC funcionam com processadores que representam internamente seus

dados de forma diferente. Que camada OSI formata os dados em uma representação comum de

modo a possibilitar que um computador PC se comunique com um computador MAC?

a. Camada de aplicação.

b. Camada de apresentação.

c. Camada de sessão.

d. Camada de transporte.

e. Camada de rede.

2) Em uma rede de computadores de acordo com o modelo OSI, é CORRETO afirmar que:

a. A camada de rede é a responsável pela transmissão de um fluxo não estruturado de bits. Representa o

hardware de uma rede, como por exemplo, conectores, cabos, repetidores e roteadores.

b. A camada de apresentação é a camada do usuário final. É a interface do usuário com a rede, localizandose entre o usuário e a camada de aplicações.

c. A camada física é a fronteira entre o usuário e a meio físico de comunicação. Localiza-se entre as

camadas de enlace de dados e a de rede.

d. A camada de sessão proporciona a estrutura de controle para que as aplicações possam estabelecer,

gerenciar e terminar sessões de comunicação, como por exemplo, as utilizadas para a transferência de

arquivos entre duas estações.

3) Uma instituição que se conecta a Internet com a intenção de fornecer serviços a ela relacionada é

considerada um?

a.

Backbone - concentrador de conexão com a rede, espinha dorsal da rede.

b.

Hub um concentrado de pacotes e frames.

c.

ISP - Internet Service Provider, ou seja, Provedor de Serviço Internet.

d.

IN - Intelligent Networks ou Redes Inteligentes.

e.

BRIDGE, uma ponte.

4) Assinale a sentença verdadeira:

a. A Internet tem uma estrutura organizada em hierarquia em mais de dois níveis, onde o

backbone fica no nível 1 e os acessos ficam nos níveis locais ou 3.

b. A Internet tem uma estrutura organizada em hierarquia em mais de dois níveis, onde o

backbone fica no nível 3 e os acessos ficam nos níveis locais ou 1.

c. A estrutura da Internet é simples, compondo-se somente dos ISP locais de acesso e do backbone.

d. A Internet não tem hierarquia, o que facilitou o seu extraordinário crescimento.

5) A conversão do formato dos dados, que chegam pela Camada 5 do Modelo OSI, de forma que

possam ser processados pela aplicação, é feita em qual Camada do Modelo OSI?

a.

Aplicação.

b.

Sessão.

c.

Física.

d.

Apresentação.

e.

Transporte.

6) Do ponto de vista do usuário, qual o protocolo da camada de aplicação que é utilizado para enviar emails?

24/06/14

A) POP

B) SMTP

C) DHCP

D) SMNP

E) IMAP

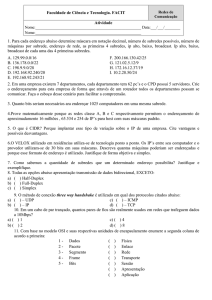

7) Considere as seguintes especificações de uma LAN Ethernet:

♦ Velocidade (throughput): 10Gbps

♦ Custo médio: muito caro

♦ Conectores: exige mão de obra treinada no uso de ferramenta específica

♦ Monomodo, comprimento máximo do cabo: até 40Km

♦ Monomodo: um feixe de luz gerado por laser

Analisando estas características, podemos afirmar que estas são características de que camada do

modelo de referência da Internet?

a. Física

b. Enlace

c. Rede

d. Transporte

e. Aplicação

8) Considere as seguintes especificações de uma LAN:

♦ Endereço MAC: DD:EC:BC:45:7B:34

♦ Técnica de acesso: CSMA/CD

♦ Deteção de erro: quadro descartado

Analisando estas características, podemos afirmar que estas são características de que camada do

modelo de referência da Internet?

a. Física

b. Enlace

c. Rede

d. Transporte

e. Aplicação

9) Sobre topologias físicas e lógicas em redes de computadores é CORRETO afirmar que:

a) A topologia lógica é sempre igual á topologia física.

b) Uma topologia física estrela é representada por uma comunicação ponto-a-ponto.

c) Uma topologia lógica em barramento pode ser obtida usando uma topologia física em estrela.

d) Topologias lógicas são representadas por conexões multiponto.

10) Se considerarmos a topologia da LAN Ethernet mostrata na figura abaixo, podemos afirmar que:

a. Suas topologias física e lógica são em estrela

b. Suas topologias física e lógica são em barramento

c. Sua topologia física é em estrela e sua topologia lógica em barramento

d. Sua topologia física é em barramento e sua topologia lógica em estrela

e. Sua topologia física é em estrela e sua topologia lógica em árvore

11) Se considerarmos a topologia da LAN Fast Ethernet mostrada na figura abaixo, podemos afirmar

que:

24/06/14

a.

b.

c.

d.

e.

Suas topologias física e lógica são em estrela

Suas topologias física e lógica são em barramento

Sua topologia física é em estrela e sua topologia lógica em barramento

Sua topologia física é em barramento e sua topologia lógica em estrela

Sua topologia física é em estrela e sua topologia lógica em árvore

12) Se dois dispositivos idênticos, por exemplo, dois switches, precisam ser ligados um ao outro, qual o

cabo correto para isso?

A) Console.

B) Direto.

C) Crossover.

D) Rollover.

E) Coaxial.

13) A função de comutação em uma rede de comunicação de dados refere-se à alocação dos recursos da

rede para a transmissão pelos diversos dispositivos conectados. Com relação à comunicação via

comutação por circuito é CORRETO afirmar que:

a) Pressupõe a existência de um caminho dedicado de comunicação entre duas estações.

b) Dispensa a determinação e alocação de uma rota entre as estações.

c) Esta forma de comunicação é a que se utiliza para permitir a troca de informações entre os

roteadores ligados à Internet.

d) É um serviço ilimitado quanto à quantidade de conexões estabelecidas entre estações, o que

evita a formação de fila de mensagens aguardando transmissão.

14) A XP Telecom recentemente tomou a decisão de substituir as suas redes de telecomunicação

convencionais, incluindo aí a rede de voz, links dedicados e acesso à Internet, por uma rede única,

consolidada, baseada no protocolo IP. Usando os seus conhecimentos de comutação por circuitos e

por pacotes, analise os motivos que levaram a empresa a efetivar esta mudança:

I - Na comutação por circuito era necessário fazer armazenamento temporário em nós (comutadores)

intermediários, o que introduzia custos adicionais a empresa.

II - A comutação por pacotes dá todas as garantias necessárias ao adequado funcionamento dos serviços,

não permitindo atrasos na rede.

III - O custo alto para manutenção das duas redes separadas, uma para voz e outra só para dados.

IV - A comutação de pacotes é mais eficiente, pois compartilha recursos por demanda e evita o

desperdício de banda alocada e não utilizada.

V - Para transmitir voz faz-se necessária a divisão da informação em pacotes de dados.

Estão corretas APENAS as afirmações:

a) I, III e V

b) III e V

c) I, II e IV

d) III e IV

15) Considere uma LAN de 10Mbps Ethernet interligada a um roteador. O roteador tem um enlace de

saída de 1 Mbps para a Internet, consistindo de 10 circuitos de 100Kbps. A LAN suporta 35 hosts

(usuários). Quando em atividade, a aplicação de cada host gera tráfego em rajadas, de forma que a

probabilidade de 10 hosts estarem em atividade simultaneamente, transmitindo dados, pode ser

considerada desprezível.

24/06/14

a. No caso do uso de comutação de pacotes, quantos dos 35 hosts poderão estar em atividade

simultaneamente?35

b. Agora considere comutação de circuitos, quantos dos 35 hosts podem estar em atividade

simultaneamente? 10

16) Suponha a rede de comutação de pacotes mostrada na figura abaixo. Suponha que a taxa de

transmissão de cada host seja R1 e que a taxa de transmissão entre os dois roteadores seja R2.

Suponha que os atrasos de processamento nodal, de fila e de propagação sejam desprezíveis. Qual o

tempo necessário para um host enviar um pacote de tamanho L até o roteador B?

AT = L/R1 + L/R2

17) Em redes modernas de comutação de pacotes, a máquina de origem segmenta mensagens longas da

camada de aplicação (por exemplo, uma imagem ou um arquivo de música) em pacotes menores e

os envia pela rede. A máquina destinatária, então, monta novamente os pacotes restaurando a

mensagem original. Denominamos esse processo segmentação de mensagem. A Figura abaixo

ilustra o transporte fim-a-fim de uma mensagem com e sem segmentação. Considere que uma

mensagem de 300 bits de comprimento tenha de ser enviada da origem ao destino. Suponha que a

velocidade de cada enlace da seja 10bps. Ignore atrasos de propagação, de fila e de processamento.

a. Considere o envio da mensagem da origem ao destino sem segmentação (figura a). Tendo em

mente que cada comutador usa comutação de pacotes do tipo armazena-e-reenvia, qual é o

tempo total para levar a mensagem da origem ao destino?

24/06/14

AT= L/R = 300b/10b = 30 s x 3 = 90s

b. Agora suponha que a mensagem seja segmentada em 10 pacotes (figura b), cada um com 30bits

de comprimento. Quanto tempo demorará para transmitir toda a mensagem da origem ao

destino?

L/R= 30b/10b = 3s

= 36 s

SPP + (E*QPR)

9+3*9

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

18) Em uma transmissão entre um satélite e a estação-base na Terra, a distância entre eles é de

36.000km. A cada minuto o satélite tira uma foto digital e envia à estação-base. O enlace (link) de

microondas utilizado tem taxa de transmissão de 10Mbps. Suponha o envio de uma foto que tem

15Mbits, cujo arquivo é enviado inteiro, através do link. Qual o atraso fim-a-fim (atraso de

transmissão + atraso de propagação) para esta transmissão? Admita uma velocidade de propagação

de 2,4 x 108 metros por segundo.

a) 1,15 segundo

b) 1,50 segundo

c) 1,65 segundo

d) 3,00 segundos

e) 3,55 segundos

19) As redes corporativas implementadas em prédios de diferentes estados do mesmo país, são

classificadas como:

A) WAN

B) VLAN

C) LAN

D) MAN

E) WLAN

20) Os usuários em uma rede precisam conduzir os negócios através da Internet. Qual protocolo você

irá instalar na rede para permitir que os usuários se comuniquem através da Internet?

A) IPX/SPX.

B) TCP/IP.

C) AppleTalk.

D) NetBEUI.

E) TCP/UDP

21) A utilização do conceito de tamanho de janela é uma característica de qual protocolo?

A) TCP

B) UDP

24/06/14

C) DHCP

D) Telnet

E) DNS

22) Assinale como verdadeiro ou falso:

( V ) O protocolo TCP oferece um serviço de transporte confiável à camada de aplicação.

( V ) O protocolo UDP é apropriado para aplicações que toleram algum nível de perda de pacotes.

( V ) Os protocolos TCP e UDP detectam se há erro nos segmentos, e no caso de erro, descartam o

segmento.

( V ) O protocolo IP detecta se há erro nos pacotes, e no caso de erro, descarta o pacote.

( V ) O protocolo IP não oferece um serviço de entrega confiável ao TCP.

23) Para navegar na Web, precisamos converter o nome do servidor Web, tal como www.exemplo.com,

em um endereço IP. Que protocolo de aplicação faz esta função?

a. SMTP

b. FTP

c. DHCP

d. HTTP

e. DNS

24) Ao ligar um computador em uma LAN, o computador recebe um endereço IP dinâmico. Que

protocolo de aplicação tem esta função?

A) FTP

B) HTTP

C) DHCP

D) DNS

E) TCP

25) Ao fazer um download de um arquivo da Internet, houve uma redução na taxa de download devido

a um congestionamento na rota da Internet. Qual destes protocolos, no host servidor, teria entre sua

funções tomar ações para diminuir o congestionamento da rede, usando que mecanismo?

a. FTP, fazendo uma pausa

b. FTP, encerrando a conexão

c. TCP, diminuindo o tamanho da janela de transmissão

d. TCP, retransmitindo os pacotes descartados

e. IP, avisando a origem do congestionamento

26) Ao responder a uma requisição de página de um navegador Web, o servidor Web enviou a página

Web como resposta. Porém, o datagrama IP foi perdido na nuvem de roteadores da Internet. Neste

cenário, que protocolo é responsável pelo reenvio do pacote perdido?

A) IP

B) TCP

C) UDP

D) HTTP

E) Aplicação Web

27) Suponha que em um dado momento um roteador de uma rota na Internet sofra um grande

congestionamento. Suponha que exista uma rota alternativa não congestionada. Caso o roteador

queira usar esta rota alternativa, que camada seria responsável por refazer dinamicamente a tabela de

roteamento?

a. Camada de enlace

b. Camada de rede

c. Camada de transporte

d. Camada de aplicação

24/06/14

e. Não é possível criar dinamicamente uma nova rota

28) Em um host, colocamos em execução o navegador Web e o protocolo FTP. Ou seja, ao mesmo

tempo que estamos baixando um arquivo, estamos navegando pela Web. O host estará então

recebendo simultaneamente pacotes destinados tanto à aplicação Web quanto à aplicação FTP.Que

informação o protocolo TCP usará para identificar a que aplicação entregar cada um dos pacotes

recebidos?

a. Número do processo

b. Endereço MAC

c. Endereço IP

d. Número da porta

e. Número da sessão

29) Sobre protocolos de aplicação da Internet é CORRETO afirmar que:

a) o protocolo de aplicação principal para transmitir páginas Web de um servidor para um

navegador Web é o DNS.

b) o FTP é um protocolo de aplicação onde é possível o acesso concorrente de vários clientes a

um servidor.

c) uma mensagem enviada pelo protocolo de aplicação HTTP é encapsulada na camada de

transporte pelo protocolo UDP.

d) o SMTP especifica como uma mensagem eletrônica é passada de uma máquina para outra, e

também, como o correio é armazenado na máquina receptora.

30) As aplicações sensíveis ao atraso, como a telefonia pela Internet, rodam tipicamente sobre:

a. TCP

b. HTTP

c. UDP

d. FTP

31) Quanto aos endereços das redes Ethernet, assinale a única opção CORRETA:

a) são usados nas redes WAN, para determinar o caminho dos dados pela rede.

b) possuem 32 bits de comprimento.

c) são alterados quando um dispositivo Ethernet é adicionado ou movido da rede.

d) são considerados endereços físicos.

32) A comunicação entre um computador e um teclado envolve transmissão:

A) simplex

B) half-duplex

C) full-duplex

D) complexa

E) duplex

33) Se em uma rede com 10 hosts for usada para atender a dois departamentos com 5 hosts cada um,

para otimizar a rede, qual o equipamento concentrador é o mais indicado?

A) Hub

B) Bridge

C) Roteador

D) Switch com recurso de VLAN

E) Modem

34) Sobre a segmentação de uma rede, por um switch, podemos afirmar que:

A) Ela diminui a quantidade de domínios de colisão.

B) Ela diminui o tamanho dos domínios de colisão.

C) Ela mantém os domínios de colisão.

D) Ela diminui os domínios de broadcast.

E) Ela aumenta os domínios de broadcast.

24/06/14

35) Quanto à existência de domínio de colisão, qual afirmação pode ser feita sobre a topologia mostrada

na figura abaixo? Assuma que a comunicação entre os servidores e o switch seja full-duplex:

servidor

servidor

switch

hub

hub

hub

a) Existe um domínio de colisão.

b) Existem dois domínios de colisão.

b) São exibidos três domínios de colisão.

c) São exibidos quatro domínios de colisão.

d) Existem cinco domínios de colisão.

36) Em um escritório de contabilidade, temos 8 micros ligados em um HUB. Analisando essa situação diga

quantos domínios de colisão temos nessa rede?

A) 3

B) 8

C) 5

D) 1

E) 2

37) Analise a figura e responda: Considerando que o comutador (Switch) conhece em que porta está cada uma

das estações, Se a estação A enviasse um pacote para a estação K e ao mesmo tempo a Estação F enviasse uma

pacote para a estação G ocorreria uma colisão? Justifique a sua resposta.

Sim. Pois os Hubs

só trabalham em

sentido semi

duplex, ou seja se

quando os dois

computadores

mandassem os

pacotes ocorreria

colisão

38) Suponha que um usuário esteja utilizando um aplicação de mensagem instantânea (como o Windows

Messenger – Microsoft@). Neste tipo de aplicação, servidores necessitam rastrear os endereços IP dos usuários,

24/06/14

e mapear os contatos online. Entretanto, as mensagens de usuário para usuário são enviadas diretamente entre

as máquinas comunicantes. A arquitetura de aplicações de redes que melhor caracteriza este cenário é:

a) Arquitetura P2P

b) Arquitetura Híbrida

c) Arquitetura Cliente-servidor

d) Arquitetura de Camadas

39) A Internet é construída sobre uma coleção de redes, montadas a partir de diferentes tecnologias de enlace de

dados. Qual grupo reúne as tecnologias de rede usadas como enlace de dados nas redes IP:

a) X.25, Frame Relay, TCP.

b) UDP, Token Ring, Bluetooth.

c) WiFi, Ethernet, HTTP.

d) DNS, ATM, Frame Relay.

e) Frame Relay, Ethernet, ATM.

40) O gerenciamento de desempenho tenta monitorar e controlar a rede para garantir que ela esteja rodando da

forma mais eficiente possível. Para isso, faz-se necessário quantificar o desempenho de uma rede usando

quantidades mensuráveis como:

a) Escalabilidade e tráfego

b) Tempo de resposta e throughput

c) Capacidade e confiabilidade

d) Segurança e throughput

41) Sobre o endereço IP, é INCORRETO afirmar que:

A) Possuí 32 bits.

B) É chamado de notação decimal por pontos.

C) Identifica um Host de forma única.

D) A versão mais utilizada em pequenas redes á a IPv4.

E) Podem existir dois iguais dentro da mesma Rede, desde que haja um Roteador.

42) Em uma rede com três Roteadores, o gateway de um Host será sempre:

A) A interface do Roteador de sua Rede.

B) A interface do Roteador da Rede de Destino.

C) O próprio IP.

D) Não há necessidade de um Gateway em uma Rede que utiliza Roteador.

E) O roteador que está entre as duas redes formados pelos outros 2 roteadores.

43) O endereço IP de um computador na Internet tem 32 bits e é representado por 4 números decimais

separados por ponto, onde cada número decimal corresponde a 1 Byte. Considere o endereço IP

200.23.16.1, qual sua representação em binário?

a.

b.

c.

d.

e.

11001000

11001000

11001000

11001100

11001000

00110111

00010111

00010111

00010111

00010111

00010000

00010000

00011000

00010000

00011000

00000001

00000001

00000001

00000001

00000001

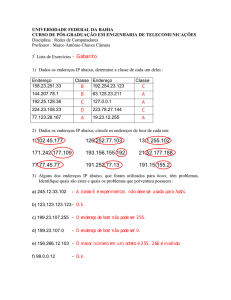

44) Uma interface de roteador recebeu o endereço IP 172.13.190.166 com a máscara 255.255.255.248. A qual

rede o endereço IP pertence?

a) 172.13.190.0

b) 172.13.190.128

c) 172.13.190.160

d) 172.13.190.168

e) 172.13.190.248

24/06/14

45) Uma interface de um roteador recebeu um pacote com o endereço IP 131.108.0.195. Sua máscara de rede é

255.255.255.128. Este pacote é endereçado a qual host desta rede?

a. Host 1

b. Host 67

c. Host 128

d. Host 195

e. Host 254

46) Uma interface de roteador recebeu o endereço IP 131.108.2.130, cuja máscara é 255.255.255.128. A

qual rede e a qual host o endereço IP pertence?

a) rede 131.108.2.0 e host 130

b) rede 131.108.2.0 e host 128

c) rede 131.108.2.128 e host 2

d) rede 131.108.2.130 e host 2

47) Aplicando a máscara de sub-rede /24 ao endereço IP 192.23.16.28, encontramos o seguinte host:

a. 16

b. 23

c. 24

d. 28

e. 192

48) Aplicando a máscara de rede /23 ao endereço IP 194.234.3.23, encontramos a seguinte rede:

a. 194.234.0.0

b. 194.234.1.0

c. 194.234.2.0

d. 194.234.3.0

e. 194.234.3.23

49) Dado o endereço 200.100.50.31 255.255.255.240, podemos afirmar que esse endereço é:

A) O endereço de Broadcast.

B) O endereço de um Host.

C) O endereço da Rede.

D) O endereço da Sub-Rede.

E) Não é possível definir apenas com as informações dadas.

50) Se um equipamento realizar uma operação AND com o endereço 200.100.50.17 255.255.255.240, podemos

afirmar que esse endereço pertence à rede:

A) 200.100.50.0

B) 200.100.50.8

C) 200.100.50.16

D) 200.100.50.17

E) 200.100.50.7

51) Sabendo-se que uma rede possui o endereço de classe C 221.200.15.0, responda as perguntas abaixo:

a. Qual a seria a mascará que permitiria dividir a rede de forma que cada sub-rede tivesse que ter 26

hosts?

255.255.255.224

b. Em quantas sub-redes a rede poderia ser divida?

16

CCT0008

Prof Luciano Oquendo

24/06/14

52) Considere um rede de classe C, e a necessidade de uma empresa de dez sub-redes. Considere que o

administrador deseja ter muitos endereços disponíveis para hosts tantos quantos forem possíveis. Qual das

máscaras de subnet seguintes deveria ser usada?

A) 255.255.255.192

B) 255.255.255.192

C) 255.255.255.240

D) 255.255.255.248

E) 255.255.255.128

53) Para o seguinte endereço IP:

Determine:

ip host 10101100.00011001.01110010.11111010

márcara 11111111.11111111.00000000.00000000

10101100.00011001.00000000.00000000

ip da rede 172.25.0.0

broadcast 172.25.255.255

bist de host 16

numero de hosts 2^16=65534

54) Para o seguinte endereço IP:

A) Determine:

172.30.0.0

172.30.255.255

16

65534

B) Determine:

CCT0008

Prof Luciano Oquendo

24/06/14

172.30.1.0

172.30.1.255

8

254

C) Determine:

192.168.10.0

192.168.10.255

8

254

D) Determine:

172.17.0.0

172.17.255.255

16

65534

55) Sobre o roteamento estático e dinâmico na Internet, analise as seguintes afirmações:

I – Os protocolos de roteamento foram concebidos porque a Internet necessita de tabelas de roteamento

dinâmicas.

II – No roteamento estático, o administrador introduz em uma tabela a rota para cada destino.

III – Um uso apropriado para o roteamento dinâmico é em uma rede grande.

IV – Em uma tabela estática as entradas são feitas dinamicamente.

Estão corretas APENAS as afirmações:

a) II, III e IV

b) I e III

c) I, II e III

d) III e IV

CCT0008

Prof Luciano Oquendo

24/06/14

56) Considere dois host interligados a um roteador. Um host é interligado ao roteador por cabo metálico

constituindo um enlace de 60m. O outro host é interligado ao roteador por rádio constituindo um enlace de

80m. Via cabo metálico uma mensagem de 1Kbytes se propaga a uma velocidade de 200.000Km/s. Via

rádio uma mensagem de 1Kbytes se propaga a uma velocidade de 300.000Km/s. Se as mensagens saem ao

mesmo tempo dos hosts e se propagam até os respectivos roteadores, considerando o tempo de propagação

podemos afirmar:

a. A mensagem que se propaga via cabo chega mais rápida que a mensagem que se propaga via rádio.

b. A mensagem que se propaga via rádio chega mais rápida que a mensagem que se propaga via cabo.

c. A mensagem que se propaga via cabo chega no mesmo tempo que a mensagem que se propaga via

rádio.

d. Não é possível afirmar somente com estes dados.

24/06/14