Indústria de Cartão de Pagamento

Questionário de Auto-Avaliação

Como Preencher o Questionário

O questionário está dividido em seis seções. Cada seção se concentra em uma área específica de

segurança, com base nos requerimentos incluídos no Padrão PCI de Segurança dos Dados. Para as

perguntas onde N/A está marcado, uma breve explicação deverá ser anexada.

Relatório do Questionário

As informações abaixo devem ser incluídas com o questionário de auto-avaliação e os resultados do

scan de perímetro do sistema:

Informações da Organização

NOME CORPORATIVO:

MARCA(S) DE

FANTASIA:

NOME DO CONTATO:

TÍTULO:

TELEFONE:

E-MAIL:

NÚMERO APROXIMADO DE TRANSAÇÕES/CONTAS TRABALHADAS POR ANO:

Favor incluir uma breve descrição do seu negócio.

Explique o papel do seu negócio no fluxo de pagamento. Como e com que capacidade o seu negócio

armazena, processa e/ou transmite os dados do portador de cartão?

Listar todos os Prestadores de Serviços Externos

Processador:

Portal:

Web Hosting

Carro de Compras:

Co-Localidade:

Outro:

Listar o software/hardware do Ponto de Venda (POS) em uso:

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

1

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Classificando a Avaliação

Depois de completar cada seção da avaliação, os usuários devem preencher os quadrados de

classificação da seguinte forma:

EM CADA SEÇÃO SE…

TODAS as perguntas foram

respondidas com “sim” ou “N/A”

DEPOIS, A CLASSIFICAÇÃO DA SEÇÃO É …

Verde - O estabelecimento ou prestador de serviço é

considerado como cumpridor na parte da auto-avaliação

referente ao Padrão PCI de Segurança dos Dados.

Nota: Se “N/A” for marcado, anexar uma breve explicação.

ALGUMA pergunta foi respondida

com “não”

Vermelho – O estabelecimento ou prestador de serviço não é

considerado como cumpridor. Para alcançar o cumprimento,

o(s) risco(s) devem ser resolvidos e a auto-avaliação deve ser

refeita para demonstrar o cumprimento.

Seção 1:

Verde

Vermelho

Seção 4:

Verde

Vermelho

Seção 2:

Verde

Vermelho

Seção 5:

Verde

Vermelho

Seção 3:

Verde

Vermelho

Seção 6:

Verde

Vermelho

Verde

Vermelho

Avaliação Global:

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

2

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Construa e Mantenha uma Rede Segura

Exigência 1: Instale e mantenha uma configuração de firewall para proteger os dados

DESCRIÇÃO

RESPOSTA

1.1

Todos os routers, switches, pontos de acesso wireless, e

configurações de firewall estão seguros e em conformidade com

padrões documentados de segurança?

Sim

Não

1.2

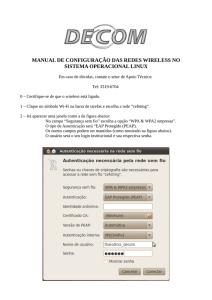

Se a tecnologia wireless está sendo usada, o acesso à rede é

limitado a dispositivos autorizados?

Sim

Não

1.3

As mudanças no firewall necessitam de autorização e as

mesmas são registradas?

Sim

Não

1.4

Um firewall é usado para proteger a rede e limitar o tráfego que

é exigido para conduzir o seu negócio?

Sim

Não

1.5

Filtros de entrada e saída foram instalados em todos os border

routers para evitar a personificação com endereços de IP

falsos?

Sim

Não

1.6

As informações da conta do cartão de pagamento são

armazenadas em um banco de dados local situado na rede

interna (não a DMZ) e protegidas por uma firewall?

Sim

Não

1.7

Se a tecnologia wireless estiver sendo usada, existem firewalls

de perímetro entre as redes wireless e o ambiente do cartão de

pagamento?

Sim

Não

N/A

1.8

Cada computador ou dispositivo portátil com conexão direta à

Internet tem um firewall pessoal e um software antivírus

instalados?

Sim

Não

N/A

1.9

Os servidores de web localizados em um segmento da rede de

acesso público estão separados da rede interna por um firewall

(DMZ)?

Sim

Não

1.10

O firewall está configurado para traduzir (ocultar) endereços

internos de IP, utilizando a tradução do endereço da rede

(NAT)?

Sim

Não

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

N/A

3

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Construa e Mantenha uma Rede Segura

Exigência 2: Não use as senhas padrões de sistema e outros parâmetros de segurança

fornecidos pelos prestadores de serviços

DESCRIÇÃO

RESPOSTA

2.1

As configurações padrão de segurança do prestador de serviço

foram modificadas no sistema de produção antes de levar o

sistema à produção?

Sim

Não

2.2

As contas e senhas padrão do prestador de serviço foram

desativadas ou modificadas nos sistemas de produção antes de

levar o sistema à produção?

Sim

Não

2.3

Se a tecnologia wireless estiver sendo usada, as configurações

padrão do prestador de serviço foram modificadas (ex: chaves

WEP, SSID, senhas, SNMP community strings, desativação das

de transmissões)?

Sim

Não

N/A

2.4

Se a tecnologia wireless estiver sendo usada, a tecnologia do

Wi-Fi Protected Access (WPA) foi implementada para a

codificação e autenticação quando capacitada a operar o WPA?

Sim

Não

N/A

2.5

Todos os sistemas de produção (servidores e componentes da

rede) foram fortalecidos através da remoção de todos os

serviços e protocolos desnecessários instalados pela

configuração padrão?

Sim

Não

2.6

As comunicações seguras e codificadas são usadas para a

administração remota de sistemas de produção e aplicativos?

Sim

Não

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

N/A

4

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Proteja os Dados do Portador de Cartão

Exigência 3: Proteja os Dados Armazenados

DESCRIÇÃO

RESPOSTA

3.1

Os dados confidenciais do portador de cartão são descartados

com segurança quando não são mais necessários?

Sim

Não

3.2

É proibido armazenar o conteúdo completo de qualquer trilha da

tarja magnética (no verso do cartão, em um chip, etc.) no banco

de dados, arquivos de registro, ou produtos do ponto de

vendas?

Sim

Não

3.3

É proibido armazenar o código de validação do cartão (valor de

três dígitos impresso no painel de assinatura do cartão) no

banco de dados, arquivos de registro, ou produtos do ponto de

vendas?

Sim

Não

3.4

Todos os dígitos do número da conta, com exceção dos quatro

últimos, são ocultos quando os dados do portador de cartão são

exibidos?

Sim

Não

3.5

Os números das contas (em bancos de dados, registros,

arquivos, mídia de back-up, etc.) são armazenados com

segurança — por exemplo, através de codificação ou

truncagem?

Sim

Não

3.6

Os números de contas são depurados antes de entrarem no

registro de auditoria?

Sim

Não

Exigência 4: Codifique a transmissão dos dados do portador de cartão e as informações

importantes que transitam nas redes públicas

DESCRIÇÃO

RESPOSTA

4.1

As transmissões dos dados confidenciais do portador de cartão

são codificados em redes públicas através da SSL ou outros

métodos aceitáveis pela indústria?

Sim

Não

4.2

Se a SSL é usada para a transmissão dos dados confidenciais

do portador de cartão, a versão 3.0 com codificação de 128-bit

está sendo utilizada?

Sim

Não

N/A

4.3

Se a tecnologia wireless estiver sendo usada, a comunicação

codificada está usando o Wi-Fi Protected Access (WPA), VPN,

SSL de 128-bit, ou WEP?

Sim

Não

N/A

4.4

Se a tecnologia wireless estiver sendo usada, o WEP de 128-bit

e tecnologias adicionais de codificação estão sendo usadas, e

está sendo feita a rotatividade trimestral das chaves WEP

compartilhadas?

Sim

Não

N/A

4.5

A codificação é usada na transmissão de números de contas via

e-mail?

Sim

Não

N/A

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

5

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Mantenha um Programa de Administração da Vulnerabilidade

Exigência 5: Use e atualize regularmente o software ou programas antivírus

DESCRIÇÃO

5.1

Há um scanner de vírus instalado em todos os servidores e em

todas as workstations, e é feita a atualização regular do scanner

de vírus?

RESPOSTA

Sim

Não

Exigência 6: Desenvolva e mantenha sistemas e aplicativos seguros

DESCRIÇÃO

RESPOSTA

6.1

Os sistemas de desenvolvimento, teste, e produção são

atualizados com os mais recentes patches de segurança

lançados pelos prestadores de serviço?

Sim

Não

6.2

O processo de desenvolvimento de software ou de aplicativo é

baseado na melhor prática da indústria e a segurança das

informações está incluída ao longo de todo o ciclo do processo

de desenvolvimento do software (SDLC)?

Sim

Não

N/A

6.3

Se os dados da produção forem usados com o propósito de

teste ou desenvolvimento, os dados confidenciais do portador

de cartão são depurados antes da utilização?

Sim

Não

N/A

6.4

Todas as mudanças no ambiente de produção e aplicativos são

formalmente autorizadas, planejadas, e registradas antes de

serem implementadas?

Sim

Não

6.5

As diretrizes comumente aceitas pela comunidade de segurança

(tais com o grupo da Open Web Application Security Project

www.owasp.org) foram levadas em conta no desenvolvimento

dos aplicativos para a web?

Sim

Não

6.6

Ao autenticar através da Internet, o aplicativo é desenhado para

evitar que usuários desonestos tentem descobrir os números

das contas dos usuários existentes?

Sim

Não

N/A

6.7

Os dados confidenciais do portador de cartão são armazenados

em cookies seguros ou codificados?

Sim

Não

N/A

6.8

Os controles estão implementados no lado do servidor para

evitar a SQL injection e outro bypass nos controles de input no

lado do cliente?

Sim

Não

N/A

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

N/A

6

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Implemente Medidas Rígidas de Controle ao Acesso

Exigência 7: Restrinja o acesso aos dados a apenas aqueles que necessitam conhecêlos para a execução dos trabalhos

DESCRIÇÃO

7.1

O acesso aos números das contas dos cartões de pagamento é

restrito aos usuários que para a execução de uma tarefa exijam

tal acesso?

RESPOSTA

Sim

Não

Exigência 8: Atribua um ID único para cada pessoa que possua acesso ao computador

DESCRIÇÃO

RESPOSTA

8.1

É exigido que todos os usuários autentiquem, pelo menos, um

nome de usuário único e uma senha?

Sim

Não

8.2

Se os funcionários, administradores ou terceiros acessam a

rede de um local remoto, o software de acesso remoto (tais

como PCAnywhere, dial-in, ou VPN) está configurado com um

nome de usuário único, uma senha, com codificação e outras

características de segurança ativadas?

Sim

Não

8.3

Todas as senhas nos dispositivos e sistemas da rede estão

codificadas?

Sim

Não

8.4

Quando um funcionário sai da companhia, as contas dos

usuários e senhas trabalhadas por este funcionário são

imediatamente canceladas?

Sim

Não

8.5

Todas as contas dos usuários são revisadas em bases

regulares para assegurar que não existam contas

desconhecidas ou desatualizadas?

Sim

Não

8.6

As contas dos não clientes que não são usadas por um longo

período de tempo (contas inativas) são automaticamente

desativadas no sistema após um período pré-determinado?

Sim

Não

8.7

As contas usadas pelos prestadores de serviço para

manutenção remota são ativadas apenas durante o tempo

necessário?

Sim

Não

8.8

As contas de grupo, compartilhadas ou genéricas e senhas são

proibidas para os usuários não clientes?

Sim

Não

8.9

É exigido que os usuários não clientes mudem as suas senhas

em bases regulares pré-estabelecidas?

Sim

Não

8.10

Há uma política de senha para os usuários não clientes que

obrigue o uso de senhas fortes e evite a re-entrada de senhas

utilizadas anteriormente?

Sim

Não

8.11

Há um mecanismo para bloquear uma conta que evite que um

usuário desonesto obtenha acesso a uma conta através de

diversas tentativas de entrar diferentes senhas ou por força

bruta?

Sim

Não

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

N/A

N/A

7

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Implemente Medidas Rígidas de Controle ao Acesso

Exigência 9: Restrinja ao máximo o acesso físico aos dados do portador de cartão

DESCRIÇÃO

RESPOSTA

9.1

Há diversos controles de segurança física (tais como crachás,

acompanhantes, armadilhas) em funcionamento que possam

evitar que indivíduos não autorizados tenham acesso às

instalações?

Sim

Não

9.2

Se for usada a tecnologia wireless, o uso dos pontos de acesso

wireless, portais wireless e dispositivos wireless portáteis é

restringido?

Sim

Não

9.3

Os equipamentos (tais como servidores, workstations, laptops, e

unidades de disco) e mídia contendo os dados do portador de

cartão encontram-se fisicamente protegidos contra o acesso não

autorizado?

Sim

Não

9.4

Todos os dados do portador de cartão impressos em papel ou

recebidos via fax são protegidos contra o acesso não

autorizado?

Sim

Não

9.5

Existem procedimentos instalados para administrar a

distribuição segura, a disposição da mídia de back-up e outras

mídias contendo os dados confidenciais do portador de cartão?

Sim

Não

9.6

Todos os dispositivos que contêm os dados do portador de

cartão encontram-se devidamente inventariados e

armazenados?

Sim

Não

9.7

Os dados do portador de cartão são eliminados ou destruídos

antes que sejam fisicamente eliminados (por exemplo, por

picotador de papel ou degaussing da mídia de back-up)?

Sim

Não

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

N/A

8

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Acompanhe e Teste Regularmente as Redes

Exigência 10: Acompanhe e monitore todo o acesso aos recursos da rede de dados do

portador de cartão

DESCRIÇÃO

RESPOSTA

10.1

Todos os acessos aos dados do portador de cartão, incluindo o

acesso root/administração, estão registrados?

Sim

Não

10.2

Os registros de controle de acesso contêm tentativas de login

bem-sucedidas, sem sucesso e acesso a registros de auditoria?

Sim

Não

10.3

Todos os relógios e horários do sistema crítico estão

sincronizados, e os registros incluem carimbos de data e de

hora?

Sim

Não

10.4

Os logs de firewall, router, pontos de acesso wireless, e do

servidor de autenticação são regularmente revisados para o

tráfego não autorizado?

Sim

Não

10.5

Os logs de auditoria são segurados, têm o seu back-up feito, e

guardados pelo menos três meses on-line e um ano off-line para

todos os sistemas críticos?

Sim

Não

Exigência 11: Teste regularmente os sistemas e os processos de segurança

DESCRIÇÃO

RESPOSTA

11.1

Se for usada a tecnologia wireless, periodicamente é utilizado

um analisador de wireless para identificar todos os dispositivos

wireless?

Sim

Não

11.2

Um scan da vulnerabilidade ou teste de penetração é executado

em todos os aplicativos de Internet e sistemas antes dos

mesmos irem para a produção?

Sim

Não

11.3

É usado na rede um sistema de detecção de uma invasão ou

prevenção de invasão?

Sim

Não

11.4

Os alertas de segurança do sistema de detecção de uma

invasão ou prevenção de invasão (IDS/IPS) são continuamente

monitorados, e as mais recentes assinaturas IDS/IPS

instaladas?

Sim

Não

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

N/A

9

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Mantenha uma Política de Segurança da Informação

Exigência 12: Mantenha uma política que atenda à segurança da informação

DESCRIÇÃO

RESPOSTA

12.1

As políticas de segurança das informações, incluindo as

políticas de controle de acesso, aplicativo e desenvolvimento de

sistema, segurança operacional, da rede e física, são

formalmente documentadas?

Sim

Não

12.2

As políticas de segurança e outras informações de segurança

relevantes são disseminadas a todos os usuários do sistema

(incluindo os prestadores de serviços, contratados, e parceiros

de negócio)?

Sim

Não

12.3

As políticas de segurança das informações são revisadas pelo

menos uma vez por ano e atualizadas de acordo com a

necessidade?

Sim

Não

12.4

Os papéis e responsabilidades em relação à segurança das

informações foram claramente definidos dentro da companhia?

Sim

Não

12.5

Há uma conscientização sobre a segurança das informações e

programas de treinamento atualizados e acessíveis a todos os

usuários do sistema?

Sim

Não

12.6

É exigido que os funcionários assinem um contrato declarando

que leram e compreenderam as políticas e procedimentos de

segurança?

Sim

Não

12.7

Uma investigação do background (tal como uma verificação do

histórico de crédito e folha criminal, dentro dos limites da lei

local) é feita para todos os funcionários com acesso aos

números das contas?

Sim

Não

12.8

Todos os terceiros com acesso aos dados confidenciais do

portador de cartão estão contratualmente obrigados a cumprir

com os padrões de segurança da associação de cartão?

Sim

Não

12.9

Um plano de resposta a um incidente de segurança está

formalmente documentado e disseminado às pessoas

responsáveis adequadas?

Sim

Não

12.10

Os incidentes de segurança são relatados à pessoa responsável

pela investigação da segurança?

Sim

Não

12.11

Há uma equipe de resposta ao incidente pronta a ser acionada

em caso de um comprometimento dos dados do portador de

cartão?

Sim

Não

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

10

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Glossário

TERMO

DEFINIÇÃO

Adquirente

Um membro da associação de cartões que inicia e mantém relações com os

estabelecimentos que aceitam cartões Visa ou MasterCard.

Ameaça

Uma condição que pode fazer com que as informações ou recursos de

processamento das informações sejam intencionalmente ou acidentalmente

perdidos, modificados, expostos, tornados inacessíveis ou afetados em detrimento

da organização.

Análise de Risco

Também conhecido como avaliação de risco, um processo que sistematicamente

identifica os recursos valiosos do sistema e ameaças àqueles recursos, quantifica

perdas por exposição (ex: potencial de perda) com base em freqüências estimadas

e custos da ocorrência e (opcionalmente) recomenda como alocar recursos para

estabelecer medidas para minimizar a exposição total.

Autenticação

O processo de verificação da identidade de um objeto ou processo.

Autenticação de

Dois Fatores

Autenticação que exige que os usuários apresentem duas credenciais – algo que os

mesmos possuam (ex: smartcards ou tokens de hardware), e algo que eles

conheçam (ex: uma senha). Para ter acesso a um sistema, os usuários devem

apresentar os dois fatores.

Autorização

A concessão do acesso ou outros direitos a um usuário, programa ou processo.

Back-up

A cópia duplicada dos dados feita com o objetivo de arquivo ou para proteção contra

danos ou perda.

Banco de Dados

Um formato estruturado para organizar e manter informações que possam ser

facilmente recuperadas. Um exemplo simples de um banco de dados é uma tabela

ou uma planilha.

Busca de Conta

Um método para determinar as contas de usuários existentes com base em

tentativas e erros. Dar informações em demasia em uma mensagem de erro pode

divulgar informações com as quais um atacante possa penetrar mais facilmente ou

comprometer o sistema.

Chave

Em codificação, a chave é um valor aplicado através do uso de um algoritmo a um

texto não codificado para produzir um texto codificado. O comprimento da chave

geralmente determina o grau de dificuldade para a decodificação do texto em uma

determinada mensagem.

Codificação

O processo de conversão das informações a uma forma ininteligível a qualquer

pessoa, com exceção dos possuidores de uma chave específica de codificação. O

uso da codificação protege as informações entre os processos de codificação e de

decodificação (o contrário de codificação), contra a divulgação não autorizada.

Código de

Validação do

Cartão

O valor de três dígitos impresso no painel de assinatura de um cartão de pagamento

usado para verificar transações de cartão ausente. No pagamento com um cartão

MasterCard isto é chamado de CVC2. No pagamento com um cartão Visa isto é

chamado de CVV2.

Comprometimento

Uma invasão a um sistema de computadores onde uma divulgação não autorizada,

modificação ou destruição dos dados do portador de cartão tenha ocorrido.

Console

Uma tela ou teclado que permite o acesso e controle do servidor/mainframe em um

ambiente de rede.

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

11

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Glossário

TERMO

DEFINIÇÃO

Consumidor

Indivíduo que compra bens e/ou serviços.

Contas Padrão

Uma conta de login do sistema que tenha sido predefinida em um sistema adquirido

de terceiros para permitir o acesso inicial quando o sistema é colocado pela primeira

vez em funcionamento.

Controle de

Acesso

Avalia o limite de acesso às informações ou fontes de processamento das

informações das pessoas ou aplicativos autorizados.

Controle Duplo

Um método de preservação da integridade de um processo que exige que diversos

indivíduos tomem uma ação independente antes que certas transações sejam

completadas.

Cookies

Uma série de dados permutados entre um servidor e um navegador de web para

manter uma sessão. Os cookies podem conter as preferências e informações

pessoais do usuário.

Dados

Confidenciais do

Portador de Cartão

Dados cuja divulgação não autorizada pode ser usada em uma transação

fraudulenta. Eles incluem o número da conta, os dados da tarja magnética,

CVC2/CVV2 e a data de vencimento.

Dados da Tarja

Magnética (Track

Data)

Dados codificados na tarja magnética usados para a autorização durante uma

transação de cartão presente. As entidades não podem reter os dados completos da

tarja magnética após a autorização da transação. Especificamente, depois da

autorização, os códigos de serviço, dados discricionários/CVV e os dados

reservados à Visa devem ser descartados; entretanto, os número da conta, data de

vencimento e nome devem ser extraídos e mantidos.

Dados da

Transação

Dados relacionados a um pagamento eletrônico.

Dados do Portador

de Cartão

Todos os dados identificadores do portador de cartão e relacionamento com o

Membro (ex: número da conta, data de vencimento, dados fornecidos pelo Membro,

outros dados recolhidos pelo estabelecimento/agente, etc). Este termo também se

refere a outros dados pessoais do portador de cartão (ex: endereços, números de

telefone, etc).

DBA

Doing Business As. Os níveis de validação do cumprimento são baseados no

volume das transações de um DBA ou cadeia de lojas (não de uma corporação que

possui diversas cadeias).

Depuração

Processo de apagar os dados de um arquivo, um dispositivo; ou modificar os dados

para que aqueles dados não possam ser de valor para os atacantes.

Divisão das

Responsabilidades

A prática de dividir as etapas em uma função do sistema entre vários indivíduos

para evitar que um único indivíduo corrompa o processo.

DMZ (zona

desmilitarizada)

Uma rede inserida entre uma rede privada e em uma rede pública com o propósito

de fornecer um nível adicional de segurança.

Endereço de IP

Um endereço de IP é um código numérico que identifica de forma única um

computador em particular na Internet.

Entrada

Tráfego entrando na rede.

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

12

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Glossário

TERMO

DEFINIÇÃO

Firewall

Hardware e/ou software que protege as fontes de uma rede de usuários de outras

redes. Tipicamente, uma empresa com uma intranet que permita que os seus

funcionários tenham acesso à Internet devem possuir um firewall para evitar que

estranhos possam acessar as suas fontes privativas de dados.

Host

O principal hardware onde está o software.

ID do Usuário

Uma série de caracteres que são usados para identificar de forma única cada

usuário de um sistema.

IP Spoofing

Uma técnica usada para conseguir acesso não autorizado a computadores, de onde

o intruso envia mensagens a um computador com um endereço de IP indicando que

a mensagem vem de um host reconhecido.

ISO 8583

Um padrão estabelecido para a comunicação entre sistemas financeiros.

Log de Auditoria

Um registro cronológico das atividades do sistema que é suficiente para possibilitar

a reconstrução, revisão e exame da seqüência de ambientes e atividades

envolvendo ou levando a uma operação, um procedimento ou um evento em uma

transação do seu início ao resultado final. Algumas vezes se refere especificamente

como um registro da auditoria de segurança.

Monitoração

Um acompanhamento da atividade em uma rede.

Número de Conta

O número do cartão de pagamento (crédito ou débito) que identifica o emissor e a

conta do portador de cartão em particular.

Oficial de

Segurança

Pessoa que tem a responsabilidade principal pelos assuntos relacionados à

segurança da organização.

Patch

Um trabalho de reparo rápido em uma parte da programação. Problemas

invariavelmente ocorrerão ou serão encontrados durante um teste de distribuição de

um software beta do produto ou um período de experimentação e depois que o

produto é formalmente lançado. Um patch é a solução imediata que é fornecida aos

usuários.

Patrimônio

Informações ou recursos de processamento de informações de uma organização.

Penetração

O ato de bypass com sucesso os sistemas de segurança de um sistema.

Política

Regras a nível organizacional que controlam o uso aceitável de recursos de

computação, práticas de segurança e orientam o desenvolvimento de

procedimentos operacionais.

Política de

Segurança

O conjunto de leis, regras, e práticas que regulam como uma organização

administra, protege e distribui informações confidenciais.

Portador de Cartão

O cliente para quem foi emitido um cartão ou o indivíduo autorizado a usar o cartão.

Procedimento

Um procedimento fornece a descrição da política a qual se aplica. É o “como fazer”

da política. Um procedimento orienta a organização em como a política deve ser

levada a efeito.

Protocolo

Um método aprovado de comunicação usado dentro das redes. Uma especificação

que descreve as regras e procedimentos que os produtos devem seguir para

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

13

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Glossário

TERMO

DEFINIÇÃO

executar atividades em uma rede.

Rede

Uma rede representa dois ou mais computadores conectados de forma a que

possam compartilhar informações.

Router

Um router é uma parte do hardware ou software que conecta duas ou mais redes.

Um router funciona como um classificador e intérprete quando examina e passa

informações aos seus destinos adequados. Os routers de software são algumas

vezes chamados de portais (gateways).

Saída

Tráfego saindo da rede.

Scan da

Vulnerabilidade

Uma ferramenta automatizada que checa as vulnerabilidades nos sistemas de um

estabelecimento ou de um prestador de serviço. Os scans identificam

vulnerabilidades de sistemas operacionais, serviços e dispositivos que podem ser

utilizados por hackers para atacar a rede privativa da companhia.

Scan de Perímetro

do Sistema

Uma ferramenta automatizada que checa remotamente os sistemas de um

estabelecimento ou de um prestador de serviço em busca de vulnerabilidades. Este

teste não intrusivo envolve a exploração dos sistemas externos baseados em

endereços do protocolo de Internet (IP) e relatórios de serviços disponíveis à rede

externa (ex: serviços disponíveis à Internet). Os scans identificam vulnerabilidades

em sistemas operacionais, serviços e dispositivos que poderiam ser usados por

hackers para atacar a rede privativa da companhia.

Segurança das

Informações

Proteção das informações com o propósito de confidencialidade, integridade e

disponibilidade.

Senha

Uma série de caracteres que serve para autenticar um usuário.

Senha Padrão

A senha na administração do sistema ou em contas de serviço quando um sistema

é enviado do fornecedor, normalmente associado com a conta padrão. Contas e

senhas padrão são publicadas e muito conhecidas.

Servidor

Um computador que atua como um prestador de algum tipo de serviço a outros

computadores, tais como comunicações de processamento, armazenamento de

arquivos ou facilidade de impressão.

Sistemas de

Detecção de

Invasão

Um sistema de detecção de invasão (IDS) inspeciona todas as atividades que

entram e saem da rede e identifica padrões suspeitos que podem indicar um ataque

à rede ou ao sistema por parte de alguém tentando invadir ou comprometer um

sistema.

SQL injection

Uma forma de ataque a um website que contenha um banco de dados no qual o

atacante executa comandos SQL não autorizados se aproveitando de um código

não seguro de um sistema conectado à Internet. Os ataque do tipo SQL injection

são usados para roubar as informações de um banco de dados no qual os dados

normalmente não estariam disponíveis e/ou não dariam acesso aos computadores

host de uma organização através do computador que está hospedando o banco de

dados.

SSL

Um padrão estabelecido da indústria que codifica o canal entre um navegador e um

servidor de web para assegurar a privacidade e a confiabilidade dos dados

transmitidos através deste canal.

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

14

Padrão de Segurança dos Dados da Indústria de Cartão de Pagamento

Glossário

TERMO

DEFINIÇÃO

Tamper-resistance

Um sistema é reconhecido como tamper-resistant se o mesmo é difícil de modificar

ou subverter, mesmo por um atacante que possua acesso ao sistema.

Teste de

Penetração

Investigação orientada à segurança de sistema ou rede de computadores que busca

vulnerabilidades que um atacante pode explorar. O teste envolve uma tentativa de

penetrar no sistema para que as vulnerabilidades encontradas possam ser

reportadas e os passos para a melhora de segurança possam ser sugeridos.

Token

Um dispositivo que executa autenticação dinâmica.

Tradução do

Endereço da Rede

(NAT)

A tradução do endereço de um Protocolo de Internet (endereço de IP) usado em

uma rede para um endereço de IP diferente conhecido por outra rede.

Truncagem

A prática de remover um segmento de dados. Comumente, apenas quando os

números da conta estão truncados, os primeiros 12 dígitos são deletados, deixando

somente os últimos 4 dígitos.

Usuários Não

Clientes

Qualquer usuário, excluindo os clientes consumidores, que tenha acesso aos

sistemas incluindo, mas não limitado a, funcionários, administradores e prestadores

de serviço externo.

Vírus

Um programa ou série de códigos que pode se autocopiar e causar a modificação

ou destruição do software ou dos dados.

Vulnerabilidade

Uma debilidade nos procedimentos do sistema de segurança, desenho do sistema,

implementação ou controles internos que poderia ser explorada com o propósito de

violar a política de segurança do sistema.

Versão 1.0 15 de dezembro de 2004

© 2004 Visa U.S.A. Inc.

15