Pesquisadores dos EUA criam

protocolo

para

descongestionar redes Wi-Fi

Protocolo

WiFox,

desenvolvido

por

pesquisadores

Universidade Estadual da Carolina do Norte, pode

facilmente incorporado aos roteadores existentes.

da

ser

Três pesquisadores da Universidade Estadual da Carolina do

Norte desenvolveram um protocolo de software capaz de gerir

melhor os volumes de dados em roteadores WiFi de alto tráfego.

O trabalho “WiFox: Scaling Wi-Fi Performance for Large

Audience Environments”, foi elaborado pelos estudantes de

doutorado Jeongki Min e Arpit Gupta, e o professor de ciência

da computação Injong Rhee.

A especificação IEEE 802.11 permite que dispositivos clientes

ligados a um ponto de acesso WiFi partilhem o mesmo canal de

transmissão. Mas o tráfego de downlink suplanta o tráfego de

uplink, causando perdas de pacotes e saturando o ponto de

acesso, explicam os pesquisadores neste paper.

“Vários fatores resultam na degradação do desempenho do WiFi

para grandes audiências, e na nossa análise percebemos que a

assimetria no tráfego é a grande culpada,” escreveram os

pesquisadores.

O protocolo desenvolvido por eles, chamado WiFox, monitora o

tráfego e implementa uma “prioridade”, quando um roteador está

em perigo de sobrecarga de tráfego, explicam. E pode ser

incorporado em roteadores já em uso através da atualização do

software.

Até agora o WiFox foi testado com cargas de 25 e 45

dispositivos clientes ligados a um ponto de acesso. O roteador

usado foi capaz de responder, em média, quatro vezes mais

rápido do que um similar em uma rede sem o protocolo.

Curiosamente, o rendimento aumentou conforme os pesquisadores

incrementavam o número de utilizadores na rede. Eles

detectaram um aumento de rendimento da ordem de 700%, com 45

utilizadores, e de 400%, com 25 utilizadores.

A equipa de pesquisa deverá apresentar o trabalho no próximo

mês, entre os dias 10 e13 de dezembro, durante a conferência

CoNEXT ACM 2012, em Nice, na França.

Fonte: Computer World

Internet, intranet e extranet

o que são, e quais as

diferenças?

Internet

Qual empresa hoje não conta com um computador conectado a

internet? A necessidade da informação criou a internet que

hoje conhecemos. Assim como destruição as guerras trazem

avanços tecnológicos em velocidade astronômica, foi o caso da

internet que surgiu na guerra fria em 1960 a 1970. O governo

norte-americano queria desenvolver um sistema para que seus

computadores militares pudessem trocar informações entre si,

de uma base militar para outra e que mesmo em caso de ataque

nuclear os dados fossem preservados. Seria uma tecnologia de

resistência. Foi assim que surgiu então a ARPANET, o

antecessor da Internet.

Após isto o projeto da internet era coligar universidades para

que fosse possível uma transmissão de dados de forma mais

eficaz, rápida e segura. No Brasil a internet iniciou em 1988

quando no Laboratório Nacional de Computação Científica

(LNCC), localizado no Rio de Janeiro, conseguiu acesso à

Bitnet, através de uma conexão de 9 600 bits por segundo

estabelecida com a Universidade de Maryland.

Definição de internet:

A definição de internet é um conglomerado de redes locais

espalhadas pelo mundo, o que torna possível e interligação

entre os computadores utilizando o protocolo de internet. A

internet é uma das melhores formas de pesquisa hoje

encontrada, de fácil acesso e capacidade de assimilação do que

é buscado. Em março de 2007 foi feito um senso que divulgou

que cerca de 16,9% da população mundial utiliza internet, ou

seja, cerca de 1,1 bilhão de pessoas, hoje este valor deve ser

maior devido à grande taxa de crescimento da internet no ano

de 2008.

Para que serve:

A internet serve como um dos principais meios de comunicação

inventados pelo homem. A capacidade de transmitir dados à

longa distância faz com que a internet tenha milhões de

adeptos diários. Com a internet se pode transmitir texto,

fotos, vídeos, fazer ligações por voz ou vídeo com pessoas do

outro lado do mundo instantaneamente.

INTRANET

As empresas estão cada vez mais necessitando de centralização

das informações, métodos de comunicação interna para reduzir

custos. A intranet possibilita tudo o que a própria internet

dispõe. Porém a principal diferença entre ambas é que a

intranet é restrita a um certo público. Há restrição de

acesso, por exemplo, por uma empresa, ou seja, todos os

colaboradores da empresa podem acessar a intranet com um nome

de usuário e senha devidamente especificados pela coordenação

da empresa.

A intranet ainda possibilita você a utilizar mais protocolos

de comunicação, não somente o HTTP usado pela internet.

Geralmente o acesso a intranet é feito em um servidor local em

uma rede local chamada de LAN sigla da língua inglesa que

significa Local Area Network (rede de acesso local) instalada

na própria empresa.

Definição de intranet:

A intranet é um espaço restrito a determinado público

utilizado para compartilhamento de informações restritas.

Geralmente utilizado em servidores locais instalados na

empresa.

EXTRANET

A extranet seria uma extensão da intranet. Funciona igualmente

como a intranet, porém sua principal característica é a

possibilidade de acesso via internet, ou seja, de qualquer

lugar do mundo você pode acessar os dados de sua empresa. A

idéia de uma extranet é melhorar a comunicação entre os

funcionários e parceiros além de acumular uma base de

conhecimento que possa ajudar os funcionários a criar novas

soluções.

Comparativo entre as tecnologias:

INTERNET INTRANET EXTRANET

Acesso restrito

Comunicação instantânea

Comunicação externa

Compartilhamento de impressoras

Compartilhamento de dados

Rede local (LAN)

Fonte: Oficina da Net

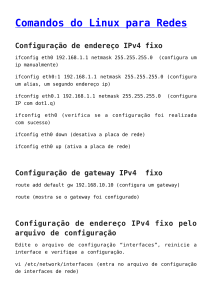

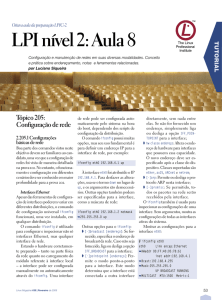

Comandos do Linux para Redes

Configuração de endereço IPv4 fixo

ifconfig eth0 192.168.1.1 netmask 255.255.255.0

ip manualmente)

(configura um

ifconfig eth0:1 192.168.1.1 netmask 255.255.255.0 (configura

um alias, um segundo endereço ip)

ifconfig eth0.1 192.168.1.1 netmask 255.255.255.0

(configura

IP com dot1.q)

ifconfig eth0 (verifica se a configuração foi realizada

com sucesso)

ifconfig eth0 down (desativa a placa de rede)

ifconfig eth0 up (ativa a placa de rede)

Configuração de gateway IPv4

fixo

route add default gw 192.168.10.10 (configura um gateway)

route (mostra se o gateway foi configurado)

Configuração de endereço IPv4 fixo pelo

arquivo de configuração

Edite o arquivo de configuração “interfaces”, reinicie a

interface e verifique a configuração.

vi /etc/network/interfaces (entra no arquivo de configuração

de interfaces de rede)

#Configuração IPv4 fixo na eht0

#allow-hotplug eth0 (Quando o kernel detecta a interface

física faz com que mesma levante. Está comentada e não

habilitada. Pode ser utilizada ao invéz de “auto”)

auto eth0

(configuração é iniciada após o restart)

iface eth0 inet static

(configura ainterface eth0 para ip

estático)

address 192.168.1.1 (configura o endereço ip)

netmask 255.255.255.0 (configura a masrcara)

broadcast 192.168.1.255 (configura o endereço de bradcast)

gateway 192.168.1.254 (configura o endereço de gateway)

dns-domain Lan_Senac-ti_FNS (nome da rede)

dns-nameservers 192.168.11.1 (endereço do dns)

ifconfig eth0 (verifica se a configuração foi realizada com

sucesso)

route (mostra se o gateway foi configurado)

Verificar o status fisíco da interface de

rede

mii-tool -v (mostra se há conectividade na NIC)

Verificar as conexões de internet ativas

netstat -putan

Verificar os processos ativos

ps aux

Configuração de endereço IPv4 dinâmico

(dhcp)

dhclient eth0

(configura um ip dinâmicamente por dhcp)

Configuração de endereço IPv4 dinâmico

(dhcp) pelo arquivo de configuração

Edite o arquivo de configuração “interfaces”, reinicie a

interface e verifique a configuração.

vi /etc/network/interfaces (entra no arquivo de configuração

de interfaces de rede)

# Configuração IPv4 dinâmico na eht0

auto eth0

iface eth0 inet dhcp

dhcp)

(configura ainterface eth0 para cliente

/etc/init.d/networking restart (reinicia as interfaces de

rede)

ifconfig eth0 (verifica se a configuração foi realizada com

sucesso)

route (verifica se o gateway foi configurado)

Alteração de um endereço MAC

ifconfig eth0 hw ether 00:90:F5:75:16:27 (altera o endereço

MAC da interface eth0)

Configuração de uma interface para o modo

promíscuo

ifconfig eth0 promisc (configura a interface eth0 para o modo

promíscuo)

ifconfig eth0 -promisc (desativa o modo promíscuo)

ifconfig eth0 | grep -i PROMISC (verifica e interface eth0

está em modo promíscuo)

Configuração de endereço IPv6 fixo

ip -6 addr add 200::1/64 dev eth0

com mascara /64 manualmente)

(configura um ipv6 200::1

ip -6 addr del 200::1/64 dev eth0

com mascara /64 manualmente)

(configura um ipv6 200::1

ifconfig eth0 (verifica se a configuração foi realizada com

sucesso)

ifconfig eth0 down (desativa a placa de rede)

ifconfig eth0 up (ativa a placa de rede)

ping6 ::1 (faz um icmp para o endereço ipv6 de loopback ::1,

equivalente ao 127.0.0.1 do ipv4)

Configuração de endereço IPv6 fixo pelo

arquivo de configuração

Edite o arquivo de configuração “networking”, reinicie a

interface e verifique a configuração.

vi /etc/network/interfaces (entra no arquivo de configuração

de interfaces de rede)

# Configuração IPv6 fixo na eht0

auto eth0

iface eth0 inet6 static (configura ainterface eth0 para ip

estático)

address 200::1 (configura o endereço ip)

netmask 64 (configura a masrcara)

gateway 200::2 (configura o endereço de gateway)

/etc/init.d/networking restart (reinicia as interfaces de

rede)

ifconfig eth0 (verifica se a configuração foi realizada com

sucesso)

ip -6 route show (verifica se o gateway foi configurado)

Todos os comandos postados aqui são baseados na

distribuição Debian

Fonte: TI Redes – Via Oficina da Net

Como funciona um Firewall

Toda a facilidade trazida pelo aumento do acesso à Internet

também serviu para tornar os computadores menos seguros,

transformando o uso de um firewall em uma regra básica de

defesa. Embora não seja o produto mágico que deixará a sua

rede 100% protegida, ele é essencial na difícil tarefa de

evitar problemas de segurança. Porém, antes de utilizar essa

ferramenta é preciso entender como ela funciona.

O firewall é o caminho que toda informação de uma rede local

precisa passar e ser fiscalizada antes de entrar ou sair. Uma

explicação mais clara sobre o funcionamento dele foi dada pelo

desenvolvedor Andrew Tanenbaum no livro “Redes de

computadores”. Nele, o autor afirma que a ferramenta é apenas

uma adaptação moderna de uma antiga forma de segurança

medieval: cavar um fosso profundo em torno do castelo. Esse

recurso forçava todos aqueles que quisessem ingressar ou

partir da fortaleza a percorrer por uma única ponte levadiça,

onde poderiam ser revistados por guardas.

Ao forçar a verificação de toda informação que entra ou sai do

computador para a rede, o firewall fecha o cerco a qualquer

tentativa de invasão. Ele basicamente tranca todas as portas

de acesso, que são os canais por onde os serviços conversam

entre si, ao PC e a partir daí somente computadores e portas

autorizadas podem ter comunicação. Esses movimentos serão

registrados para serem analisados posteriormente.

O melhor modo de manter a rede e o computador protegido é

configurar o firewall para que ele bloqueie o máximo de portas

possíveis e deixar apenas o que estiver realmente sendo usado.

Para conseguir essa meta, a pessoa que o administra deve

conhecer bem os conceitos de Internet, a própria rede fisíca e

a ferramenta utilizada, além de sustentar um constante

monitoramento dos registros feitos pelo firewall.

Como um firewall não pode simplesmente fechar todas as portas

– pois o computador perderia sua utilidade -, o administrador

dele fica responsável por determinar quais poderão ficar

abertas. Com isso, ele irá capturar todas as informações que

entram ou saem da rede e irá liberar ou bloqueiar os pacotes

(conjunto de informações) somente depois de comparar os dados

com as diretivas de segurança. Felizmente, essa é uma tarefa

que ele faz muito bem e rapidamente.

Atualmente existem firewalls pessoais, que são instalados

individualmente em cada computador, mesmo que isso adicione

mais segurança. O ideal é que seja colocado um entre a rede

local e a externa. É muito importante enfatizar que o uso dele

não é nenhuma garantia de proteção, e tampouco deve servir

como desculpa para deixar de usar um antivírus ou qualquer

outra ferramenta que ajude

computadores e da rede.

a

melhorar

a

defesa

dos

Fonte: TechTudo

O que é um NAS (Network

Attached Storage)?

A sigla que dá nome ao produto já exemplifica bem a sua

função. NAS (Network Attached Storage) ou Armazenamento

conectado à rede, em tradução livre, é um servidor dedicado ao

armazenamento de arquivos dentro de uma rede. O aparelho

possui, logicamente, entrada para cabo de internet e os

arquivos podem ser acessados de qualquer lugar com o endereço

IP associado ao NAS. Embora tenha CPU, placa-mãe, memória, e

seja possível executar softwares no produto, ele não foi

desenvolvido para tarefas computacionais. Inclusive vem,

geralmente, sem teclado ou monitor.

O dispositivo consiste em comportar discos rígidos que serão

os responsáveis por armazenar todos os dados. O número de

repartições para HDs depende do modelo. Nos que possuem portas

USB é possível ainda a conexão de outros dispositivos de

armazenamento, como pen drives e HDs portáteis. O NAS possui

suporte à tecnologia RAID (Redundant Arrays of Independent

Disks), que centraliza a responsabilidade de disponibilizar os

arquivos em uma rede, liberando recursos de outros servidores

da mesma rede, que são responsáveis por outras tarefas. A

tecnologia também permite a fragmentação dos arquivos e o

envio de cada “pedaço” para um HD diferente disponível no NAS.

Assim, quando o arquivo for acessado, todos os discos irão

trabalhar simultaneamente para executar a ação, proporcionando

maior rapidez no processo.

Enquanto o SAN (Storage Area Network), normalmente usado em

grandes redes de computadores, só armazena os dados e deixa ao

cliente a tarefa de lidar com o sistema de arquivos, o NAS

oferece tanto o armazenamento quanto o próprio sistema de

arquivos. A principal diferença entre o NAS e o SAN é que o

primeiro fornece protocolos de arquivo, enquanto o outro

fornece protocolos de camada.

O Network Attached Storage utiliza os protocolos NFS,

populares em sistemas UNIX, ou CIFS/SMB (Common Internet File

System/Server Message Block) em ambientes Windows, assim como

o tradicional FTP. Os dispositivos NAS de uso doméstico são

baseados em processadores baratos rodando uma versão embarcada

do Linux. Algumas alternativas open source permitem

implementações caseiras de NAS, como o FreeNAS, o Openfiler e

o NASLite.

Os NAS tiveram o preço reduzido nos últimos anos com a

popularização de redes domésticas, retirando os aparelhos do

gênero do mundo corporativo e trazendo para o uso pessoal.

Alguns pontos negativos também cercam o aparelho. O suporte a

vários protocolos e à reduzida camada do CPU e sistema

operacional fazem com o que o dispositivo possua mais

limitações do que um sistema DAS/FC. Se um NAS estiver

carregado com muitos usuários e operações de E/S, ou

executando uma tarefa que exija muito do processador, ele

alcança suas limitações. Enquanto um sistema de servidores

comuns é facilmente melhorado com um ou mais servidores no

cluster (aglomerado de computadores que funcionam como um só,

com um mesmo sistema), o NAS é limitado ao seu próprio

hardware.

Fonte: Adrenaline

Protocolo

limite

IPv4

atinge

seu

São Paulo – O protocolo de navegação IPv4, desenvolvido nos

anos 1960 e adotado como padrão em 1981, atingiu seu limite de

navegação. Dessa forma, não será mais possível obter novos

endereços de IP utilizando o formato.

O IP é o número que identifica cada dispositivo conectado à

rede.

O anúncio foi feito pelo Ripe NCC, consórcio de organizações

de internet que regula o setor na Europa.

“Quando a internet foi projetada, parecia improvável que o

número de endereços IP seria um problema. Entretanto, o limite

do IPv4 foi ficando claro ao longo dos anos”, declarou o

diretor do consórcio, Axel Pawlik.

Baseado em 32 bits, o IPv4 possui limite de 4,3 bilhões de

combinações de endereços. Com o advento de smartphones e

tablets, essa capacidade se tornou insuficiente.

Agora, o antigo protocolo passa a ser substituído pelo IPv6,

capaz de oferecer 340 undecilhões (ou 3.4×10 elevado a 38) de

combinações. A mudança não deve afetar os usuários.

Fonte: INFO

Wi-Fi: veja cinco dicas para

aumentar a segurança de sua

conexão sem fio à internet

Montar uma rede Wi-Fi em casa já não é nenhum mistério. O

acesso à banda larga fixa está cada vez mais acessível (os

planos mais baratos ficam em torno de R$ 30). Comprar um

roteador sem fio, para compartilhar o sinal, também não exige

grandes gastos (um modelo simples custa R$ 60). Mas não ter

uma rede segura pode causar grande dor de cabeça ao usuário.

As consequências podem ir do mau funcionamento da rede

ocasionado por “ladrões de Wi-Fi” à invasão de computadores.

O UOL Tecnologia ouviu especialistas que ensinam — de forma

simples — como deixar uma rede sem fio menos vulnerável a

ataques (ou aproveitadores). Confira a seguir.

Tenha

uma

rede

criptografia

com

senha

e

com

Usar criptografia em um roteador significa que as informações

de quem acessa aquela rede sem fio estarão codificadas — os

dados não serão identificados facilmente em caso de

interceptação. Seria como se alguém tentasse pegar uma

extensão do telefone e não conseguisse entender nada, pois as

pessoas estão falando em uma linguagem de código.

Apesar da definição complicada, todos os roteadores sem fio

contam com opções de criptografia (há diversos tipos). O mais

comum é o padrão de criptografia WPA2. Para ativá-lo, o

usuário deve acessar as configurações do roteador (assista no

vídeo) e definir uma senha (de no mínimo oito caracteres). “Ao

criar a senha, é importante que o usuário procure misturar

letras e números para deixá-la mais segura”, aconselha Nestor

de Oliveira, coordenador do curso de hardware da Impacta. Veja

aqui como criar uma senha segura.

COMO FAZER:

Saiba como instalar roteador para usar rede Wi-Fi em casa

Troque com frequência a senha da internet

sem fio

A medida não se aplica nos casos de pessoas que vivem sozinhas

e que são as únicas usuárias. No entanto, a partir do momento

que há mais acessos (sobretudo de terceiros) é recomendável

mudar com certa frequência. Essa ação de caráter preventivo é

boa até para que ninguém consiga se conectar automaticamente

ao roteador, roubando link de internet. “Ficar

disponibilizando a senha de Wi-Fi para os outros é como

liberar a senha de banco”, alerta Taciano Pugliesi, diretor de

produtos da D-Link (fabricante de roteadores).

Dependendo do nível de segurança, é possível que a pessoa que

acesse a rede doméstica possa visualizar ou modificar arquivos

de computadores desta mesma rede.

Como fazer: Acesse as configurações do roteador, escolha a

opção Wireless e altere a senha — o passo a passo para mudar a

senha que libera a internet está detalhado na parte finaldeste

vídeo.

Mude a senha padrão de acesso ao roteador

Todos os roteadores contam com uma senha para configuração do

aparelho. O comportamento normal de quem tem rede Wi-Fi é

deixar os valores padrão (geralmente o usuário de login é

admin e a senha também). O problema é que a senha padrão de

cada roteador está disponível na internet em páginas como

o routerpasswords.com. Lembre-se: esta é a senha para

configuração do roteador, não a senha para acessar a rede sem

fio.

Com a senha padrão em mãos, um usuário mal-intencionado pode

conectar um cabo de rede ao roteador e tomar conta da rede,

configurando o aparelho para limitar a internet para o próprio

dono do aparelho, por exemplo.

Como fazer: ao acessar as configurações do roteador (veja no

vídeo), há um menu chamado Setup, Set Password (definir senha)

ou Administration — depende do modelo de roteador. Lá, o

usuário deve procurar pelo campo router password (senha do

roteador) e mudar o campo password (senha).

“Esconda a rede Wi-Fi”

O SSID é um conjunto de caracteres que dá nome a uma rede.

Quando o nome de tal rede é “visitantes” ou “hotel” significa

que este é o SSID dela. Por padrão, todos os roteadores deixam

o nome da rede exposto. Basta ter um dispositivo portátil

(smartphone, tablet ou laptop) para saber que existe uma rede

sem fio em determinado local.

No entanto, por questão de segurança, é possível esconder a

rede, tornando-a acessível apenas para quem souber que existe

uma rede naquele local (ou seja, se o dono disser e ceder o

login e senha).

Como fazer: O processo para esconder varia de roteador para

roteador, mas em linhas gerais esta especificação fica em

Configurações Wireless e pode ser encontrada com os nomes

“Hide your network” (Esconder sua rede), Enable SSID Broadcast

(Emitir difusão SSID – neste caso, a opção deve ser

desmarcada) ou Hide SSID (Esconder SSID). Com esta opção

ativada, os dispositivos só poderão se conectar depois de

configurada neles a nova rede.

Desligue o roteador quando não estiver

usando

É recomendado desligar o roteador durante o período que

ninguém usa. “Além de economizar energia, pode evitar que

usuários mal-intencionados tentem burlar a rede”, diz

Pugliese. Aliás, se não há rede ativa, não há nem tentativa de

ataque.

Microsoft

lança

Server 2012

Windows

São Paulo – A Microsoft lançou nesta terça-feira (04) o

Windows Server 2012, sistema operacional usado especialmente

por corporações e provedores de serviços.

Segundo a empresa, o sistema operacional foi desenvolvido para

trabalhar com as principais aplicações usadas na área de

computação em nuvem e outros 200 serviços comercializados pela

Microsoft por meio da plataforma Azure.

O Windows Server 2012 também ganhou uma página na internet

com conteúdo personalizado. Nela, é possível assistir aos

vídeos que mostram técnicas sobre o sistema operacional e

enviar mensagens para especialistas que trabalham para a

Microsoft.

É possível baixar uma versão de testes do Windows Server 2012

válida por 180 dias. Os requisitos mínimos são: processador de

1,4 GHz e 64 bits, 512 MB de memória RAM, 32 GB de espaço em

disco, leitor de DVD, acesso à internet e monitor com

resolução mínima de 800 x 600 pixels.

O sistema operacional conta com tradução para o chinês

(simplificado), inglês, francês, alemão, italiano, japonês,

russo e espanhol.

Em agosto deste ano, a empresa também liberou a versão

gratuita do Windows 8 Enterprise.

Fonte: INFO

O que é VoIP e como funciona?

VoIP, ou Voz sobre Protocolo de Internet, é um método que

consiste em transformar sinais de áudio analógicos, como os de

uma chamada telefônica, em dados digitais que podem ser

transmitidos através da Internet ou de qualquer outra rede de

computadores baseada em IP (Protocolo de Internet). Uma das

vantagens que isso pode trazer é que uma conexão de Internet

pode se tornar uma maneira de fazer ligações telefônicas

gratuitamente, embora geralmente apenas para outro sistema

VoIP. Diversos softwares que tem essa finalidade estão

disponíveis de graça, o mais famoso deles é o Skype.

Surgido ainda no início da década de 1990, mas se tornando

notório apenas após a popularização da Internet banda larga, o

VoIP pode funcionar de duas formas. A primeira é quando uma

ligação é feita de um computador para outro computador. Nesse

caso, tudo que é falado no headset ou no microfone é

transformado em informação binária e transmitido através da

Internet. A segunda forma é quando a ligação é feita para um

telefone ou celular convencional. Neste caso a voz também é

transformada em informação, que passa pela Internet até chegar

às centrais telefônicas, onde é transformada em sinais

analógicos, que

convencionais.

é

o

sinal

recebido

pelos

telefones

Exemplo de ATA (adaptador

telefônico)

Quem utiliza um aparelho telefônico comum pode usufruir do

sistema VoIP, caso tenha contratado o serviço junto a uma

operadora. Para isso basta que ele utilize um dispositivo

chamado ATA (adaptador telefônico analógico), que é uma

espécie de conversor analógico-digital. Ele pega o sinal

analógico do telefone e converte em dados digitais para

transmissão pela Internet.

Numa ligação VoIP, ao tirar o telefone do gancho, um sinal é

enviado ao ATA, que o recebe e envia um sinal de discagem,

sabendo assim que há uma conexão ativa com a Internet. Quando

o número do telefone desejado é discado, os tons são

convertidos pelo ATA em dados digitais que são armazenados

temporariamente. Os dados do número telefônico são enviados na

forma de uma solicitação para o processador de chamadas da

operadora VoIP, que verifica os dados para certificar-se de

que estão em um formato válido, e determina para onde mapear o

número telefônico, que ao ser mapeado é traduzido como um

endereço IP. Os dois aparelhos, nos dois lados da chamada, são

então conectados. Um sinal é enviado para o ATA do número que

receberá a chamada, fazendo o aparelho tocar, e quando ele for

atendido, uma sessão é estabelecida entre os dois lados.

Durante a conversa, os sistemas transmitem pacotes,

convertidos pelos ATAs no sinal analógico de áudio que você

ouve. Ao desligar, o circuito entre o ATA e o telefone é

fechado, encerrando a sessão.

Além dos aparelhos analógicos convencionais, existem também os

telefones IP, parecidos em tudo com um telefone comum, fora

pelo fato de utilizarem conectores RJ-45 (os mesmos das placas

de rede de computadores) ao invés dos conectores telefônicos

padrão RJ-11. Os telefones IP conectam-se diretamente ao

roteador e contêm todo o hardware e software integrado para

fazer uma ligação IP, eliminando a necessidade da utilização

de um ATA para essa finalidade.

Fonte: Tech Tudo

Padrão

Ethernet

poderá

alcançar

1

Terabit

por

segundo

Os padrões de transmissão de dados estão em constante

evolução, algumas vezes pelas mãos de cientistas japoneses ou

pelos próprios pesquisadores do IEEE, organização que

padroniza tudo em torno dessa tecnologia. Essa organização

formou um grupo que planeja melhorar o padrão Ethernet, que

atualmente tem um limite de até 100 Gigabits por segundo.

Agora o IEEE propôs a criação de um padrão Ethernet capaz de

alcançar velocidades de até 1 Terabit por segundo.

A motivação para a criação do padrão é bem simples. O IEEE

percebeu que a cada 18 meses o tráfego da rede dobra e por

isso os padrões de transmissão de dados precisam ser criados

para acompanhar e suprir a necessidade de novos equipamentos

de rede. John D’Ambrosia, o líder do grupo criado para

padronizar a próxima versão do Ethernet, disse em entrevista à

CNET que existem duas opções: ou criam o padrão com velocidade

de 400 Gigabits por segundo ou 1 Terabit por segundo.

Parece moleza, certo? Vamos com o padrão mais rápido, porque

não? Só que não é tão simples assim. D’Ambrosia explica que o

padrão de 400 Gigabits é tecnicamente e economicamente viável

de ser criado, por isso tem mais apelo para grandes empresas

criadoras de equipamento de rede. Já o padrão com velocidade

de 1 Terabit por segundo é um pouco mais complicado, pode não

ser tão barato assim e o único apoio que ele tem é de clientes

afoitos por comprarem e usarem equipamentos que permitem essa

velocidade.

O grupo vai, então, tentar chegar num consenso entre os dois

padrões e lançar a novidade para as fabricantes de

equipamentos. E seria melhor que eles conseguissem isso antes

de 2015, que é quando o IEEE estima que o tráfego total vai

ser 10 vezes maior do que era em 2010.

Fonte: Tecnoblog