UNIVERSIDADE FEDERAL DE MATO GROSSO

COORDENAÇÃO DE ENSINO DE GRADUAÇÃO EM

SISTEMAS DE INFORMAÇÃO

RELATÓRIO DE ESTÁGIO SUPERVISIONADO

IMPLANTAÇÃO E ADMINISTRAÇÃO DE GERENCIADOR

DE ANTIVÍRUS EM AMBIENTE CORPORATIVO

KELVYN YAGO DA SILVA ZANATO

CUIABÁ – MT

2016

UNIVERSIDADE FEDERAL DE MATO GROSSO

COORDENAÇÃO DE ENSINO DE GRADUAÇÃO EM

SISTEMAS DE INFORMAÇÃO

RELÁTORIO DE ESTÁGIO SUPERVISIONADO

IMPLANTAÇÃO E ADMINISTRAÇÃO DE GERENCIADOR

DE ANTIVÍRUS EM AMBIENTE CORPORATIVO

KELVYN YAGO DA SILVA ZANATO

Relatório

apresentado

ao

Instituto

de

Computação da Universidade Federal de

Mato Grosso, para obtenção do título de

Bacharel em Sistemas de Informação.

CUIABÁ – MT

2016

UNIVERSIDADE FEDERAL DE MATO GROSSO

COORDENAÇÃO DE ENSINO DE GRADUAÇÃO EM

SISTEMAS DE INFORMAÇÃO

KELVYN YAGO DA SILVA ZANATO

Relatório de Estágio Supervisionado apresentado à Coordenação do Curso de Sistemas

de Informação como uma das exigências para obtenção do título de Bacharel em

Sistemas de Informação da Universidade Federal de Mato Grosso

Aprovado por:

Prof. Dr. Luís Cézar Darienzo Alves

Instituto de Computação

(ORIENTADOR)

Felipe de Paulo Coelho

Becker Consultoria

(SUPERVISOR)

Prof. Dr. Roberto Benedito de Oliveira Pereira

Instituto de Computação

(CONVIDADO)

DEDICATÓRIA

Dedico este trabalho aos meuspais, pois sem o esforço e o incentivo

deles a seguir por este caminho não chegaria onde estou hoje.

AGRADECIMENTOS

Agradeço primeiramente a Deus pela benção da vida, pela saúde e por

iluminar meu caminho.

Aos meus pais e familiares pela educação, pelos ensinamentos e por não

medirem esforços para oferecer-me as melhores condições de estudos.

A Becker Consultoria pela oportunidade que ofereceram não somente de

ampliar meus conhecimentos, mas também pelo apoio e incentivos que fazem

evoluir tanto pessoal quanto profissionalmente.

Aos amigos e colegas de faculdade pela amizade obtida, pelo apoio nos

estudos, e pela diversão gerada ao longo do período de graduação.

Aos professores, mestres e doutores do Instituto de Computação por todo

o conhecimento e experiências compartilhadas, pelos elogios, incentivos e

críticas.

SUMÁRIO

LISTA DE FIGURAS ............................................................................................................... 7

LISTA DE TABELAS .............................................................................................................. 8

LISTA DE SIGLAS E ABREVIATURAS ............................................................................ 9

RESUMO .................................................................................................................................. 10

INTRODUÇÃO ....................................................................................................................... 11

1. REVISÃO DE LITERATURA .................................................................................... 13

1.1 Segurança da Informação ......................................................................................... 13

1.2 Vulnerabilidades, Ameaças e Riscos ........................................................................ 13

1.3 Políticas de Segurança .............................................................................................. 13

1.4 Ataques ..................................................................................................................... 14

1.5 Malwares e seus tipos ............................................................................................... 15

1.6 Antivírus ................................................................................................................... 17

1.6.1 Porque o antivírus precisa ser atualizado ........................................................... 18

1.6.2 No que consiste uma assinatura de malware .................................................... 18

1.6.3 O que é a quarentena ......................................................................................... 18

1.6.4 O que é uma lista branca ................................................................................... 18

1.6.5 O que é a proteção em tempo real ..................................................................... 19

2. MATERIAIS, TÉCNICAS E MÉTODOS ................................................................. 20

2.1 Apresentação ............................................................................................................ 20

2.2 Hardware ................................................................................................................. 21

2.3 Symantec Endpoint Protection®.............................................................................. 22

2.4 Definição das políticas ............................................................................................. 23

2.5 Instalação do SEPM ................................................................................................. 24

2.6 Instalação do cliente do SEP .................................................................................... 27

2.7 Acompanhamento e refinamento das políticas ........................................................ 30

2.7.1 Política de proteção contra vírus e spyware....................................................... 32

2.7.2 Controle de dispositivos e aplicativos ............................................................... 33

2.7.3 LiveUpdate......................................................................................................... 34

2.7.4 Política de exceções ........................................................................................... 35

2.7.5 Rotina de backup ............................................................................................... 35

2.7.6 Configurações adicionais ................................................................................... 36

2.8 Informações sobre licenças ...................................................................................... 38

3. RESULTADOS.............................................................................................................. 40

4. DIFICULDADES ENCONTRADAS .......................................................................... 43

5. CONCLUSÕES ............................................................................................................. 44

6. REFERÊNCIAS BIBLIOGRÁFICAS ....................................................................... 45

ANEXOS ............................................................................................................................. 47

Anexo A – Script de backup ........................................................................................... 47

Anexo B – Tarefa de backup de arquivos do Windows .................................................. 47

7

LISTA DE FIGURAS

Figura 1- Diagrama do RAID 1. ..................................................................................... 21

Figura 2- Inserção das informações da empresa, senha, e-mail e parceiros. .................. 25

Figura 3 - Configuração de comunicação com servidor de e-mail. ................................ 25

Figura 4 - Resumo das configurações do servidor. ........................................................ 26

Figura 5 - LiveUpdate em execução. .............................................................................. 27

Figura 6 - Tela de login do console. ............................................................................... 27

Figura 7 - Assistente de implementação do cliente. ....................................................... 29

Figura 8 - Recursos do novo pacote criado. ................................................................... 30

Figura 9 - Organização das estações em grupos. ............................................................ 31

Figura 10 - Lista das estações configuradas. .................................................................. 31

Figura 11 - Lista de servidores integrados...................................................................... 32

Figura 12 - Agendamento da verificação nos servidores. .............................................. 32

Figura 13 - Agendamento da verificação nas estações. .................................................. 33

Figura 14 - Regras disponíveis para controle de aplicativos e dispositivos. .................. 34

Figura 15 - Agendamento de execução do LiveUpdate para as estações. ...................... 34

Figura 16 - Agendamento do servidor para download de atualizações do LiveUpdate. 35

Figura 17 - Lista de exceções disponíveis. ..................................................................... 35

Figura 18 - Rotina de backup. ........................................................................................ 36

Figura 19 - Armazenamento do backup. ........................................................................ 36

Figura 20 - Configuração de mensagens personalizadas. ............................................... 37

Figura 21 - Exemplo de mensagem personalizada. ........................................................ 37

Figura 22 - Configuração de senha do cliente global. .................................................... 38

Figura 23 - Informação sobre licença atual. ................................................................... 38

Figura 24 - Diagrama lógico de comunicação cliente-servidor. ..................................... 40

Figura 25 - Status do Endpoint nos computadores. ........................................................ 41

8

LISTA DE TABELAS

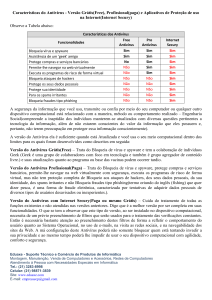

Tabela 1 - Resumo comparativo entre os códigos maliciosos. ....................................... 17

Tabela 2- Especificações do Servidor ............................................................................ 21

Tabela 3- Lista de proteções disponíveis.. ...................................................................... 23

Tabela 4 - Malwares detectados na rede. ........................................................................ 41

9

LISTA DE SIGLAS E ABREVIATURAS

AD

Active Directory

HD

Hard Disk

MT

Mato Grosso

IP

Internet Protocol

IPS

Intrusion Prevention System

RAID

Redundant Array of Inexpensive Drives

SATA

Serial Advanced Technology Attachment

SEP

Symantec Endpoint Protection®

SEPM

Symantec Endpoint Protection Manager®

SO

Sistema Operacional

TI

Tecnologia da Informação

URL

Uniform Resource Locator

USB

Universal Serial Bus

10

RESUMO

Este relatório descreve as atividades realizadas durante o período de

estágio. Demonstrando os conceitos de vírus, malwares, trojans, entre outros e

funcionalidade de Antivírus, tentando justificar a necessidade da falta de proteção

a qual todas as informações de uma empresa estão sujeitas e a importância de

investir em tipos de proteções usados em servidores e computadores de pequenas

e médias empresas para a prevenção de infecções de malwares. Para isso,

apresenta a experiência obtida na participação de um projeto de implantação do

Antivírus Symantec realizado pela empresa Becker Consultoria, além de

contribuir com a escolha por um software de Antivírus que ajude na necessidade

das empresas, e também dos usuários comuns. Para tornar o caminho da instalação

e gerenciamento mais fáceis, e também demonstrar informações a respeito das

alternativas das várias opções de configurações possíveis do software, foi usado

uma linguagem objetiva e ilustrações que facilitam no entendimento do leitor.

11

INTRODUÇÃO

Na sociedade contemporânea, ao mesmo tempo em que as informações são

consideradas um dos principais patrimônios de uma organização, as mesmas estão sob o

constante risco de ataques (MÉDICE, 2013). Enquanto a velocidade e a eficiência em

todos os processos de negócios significam uma vantagem competitiva no mercado, a falta

de segurança nos meios que habilitam a velocidade e a eficiência pode resultar em grandes

prejuízos e falta de novas oportunidades de negócios. O mundo da segurança é marcado

pela evolução contínua, no qual novos ataques têm como resposta novas formas de

proteção, que levam ao desenvolvimento de novas técnicas de ataques, de maneira que

um ciclo é formado. De acordo com (NAKAMURA, GEUS. 2007), alguns fatores podem

ser considerados para que a preocupação com a segurança contínua seja justificada:

a) Entender a natureza dos ataques é fundamental: é preciso entender que muitos

ataques são resultado da exploração de vulnerabilidades, as quais passam a existir

decorrente de falhas no projeto, erros de configuração e administração ou na

implementação de um protocolo, aplicação, serviço ou sistema;

b) Aumento da conectividade resulta em novas possibilidades de ataques: a

facilidade de acesso traz como consequência o aumento de novos curiosos e

também da possibilidade de disfarce que podem ser usados nos ataques. Além

disso, novas tecnologias, principalmente os novos protocolos de comunicação

móvel, alteram o paradigma de segurança;

c) Existência tanto de ataques direcionados quanto de ataques oportunistas:

apesar de a maioria dos ataques registrados ser oportunistas, ou seja, de maneira

aleatória, os ataques direcionados também existem em grande número. Esses

ataques direcionados podem ser considerados mais perigosos, pois, existindo a

intenção de atacar, a estratégia pode ser cuidadosamente pensada, estudada e

executada de modo a explorar o elo mais fraco da organização. Esses são,

geralmente, os ataques que resultam em maiores prejuízos e perdas. Isso pode ser

observado também pelo nível de agressividade dos ataques. Quanto mais

agressivo é o ataque, maior é o nível de esforço dispensado em um ataque a um

alvo específico;

12

d) A defesa é mais complexa do que o ataque: para o cracker, basta que ele consiga

explorar apenas um ponto de falha da organização, sendo que, na falha de uma

determinada técnica, ele pode tentar explorar outras, até que seus objetivos sejam

atingidos. Já para as organizações, a defesa é mais complexa, pois exige que todos

os pontos sejam defendidos. O esquecimento de um único ponto impacta

diretamente na segurança dos demais pontos.

e) Aumento dos crimes digitais: o que não pode ser subestimado são os indícios de

que os crimes digitais estão se tornando cada vez mais organizados. As

comunidades criminosas contam, atualmente, com o respaldo da própria Internet,

que permite que limites geográficos sejam transpostos, oferecendo possibilidades

de novos tipos de ataques. Além disso, a legislação para crimes digitais ainda está

na fase da infância em muitos países, o que acaba dificultando uma ação mais

severa para a inibição dos crimes.

Para diminuir os riscos e ameaças que possam explorar as vulnerabilidades de

qualquer sistema, este trabalho descreve a execução de um projeto de implantação de

antivírus, realizado pela Becker Consultoria em prestação de serviço a um cliente.

Este relatório está dividido em quatro partes: a primeira, Revisão de Literatura, tem

por objetivo definir os objetos de estudo do estágio, como malwares e antivírus. A

segunda parte Materiais, Técnicas e Métodos explica-se a forma que se aplicou as

ferramentas e métodos, além de mostrar configurações e informações. A terceira parte

Resultados, mostra alguns relatórios obtidos através das implementações realizadas. E a

última parte, dificuldades encontradas, encontra-se as dificuldades ao aplicar este trabalho

como implantação, softwares defasados, entre outros, e as conclusões do relatório.

13

1. REVISÃO DE LITERATURA

Neste capítulo será apresentado aspectos conceituais que serviram como base para

o desenvolvimento das atividades descritas no relatório. Considerando que as atividades

realizadas no estágio estão contidas nos princípios de segurança da informação, este

capítulo apresentará uma breve descrição de cada um dos conceitos envolvidos.

1.1

Segurança da Informação

Segurança da Informação compreende a proteção das informações, sistemas, e

todos os ativos de uma organização contra desastres, erros (intencionais ou não) e

manipulação não autorizada, objetivando a redução da probabilidade e do impacto de

incidentes de segurança. A segurança da informação é obtida como resultado da

implementação de um conjunto de controles, compreendendo políticas, processos,

procedimentos, estruturas organizacionais e funções de hardware e software (COELHO;

ARAUJO; BEZERRA, 2014).

1.2

Vulnerabilidades, Ameaças e Riscos

De acordo com (COELHO; ARAUJO; BEZERRA, 2014), tem-se os seguintes

conceitos:

Vulnerabilidade são falhas que permitem o surgimento de deficiências na

segurança geral de computador ou da rede;

Ameaça é qualquer evento que explore as vulnerabilidades, causando

potencial de um incidente indesejado, que pode resultar em um dano para o

sistema ou organização;

Risco é a combinação da probabilidade de um evento ocorrer e de suas

consequências para a organização.

1.3

Políticas de Segurança

Política de segurança da informação é um conjunto de diretrizes apoiado por

normas e procedimentos, que determinam as regras e práticas a serem seguidas para

assegurar a segurança da informação, de acordo com o ramo de negócio e requisitos

legais, contratuais e regulamentares aplicáveis a todo o escopo da organização.

14

É através da política de segurança que se definirá as diretrizes, os limites, as

responsabilidades e os objetivos dos controles que deverão ser implementados e

implantados para garantir os requisitos de proteção da segurança da informação na

organização (COELHO; ARAUJO; BEZERRA, 2014).

1.4

Ataques

De acordo com (COELHO; ARAUJO; BEZERRA, 2014), ataque é qualquer tipo

de ação que comprometa a segurança de uma organização. Existem duas formas de

ataques:

Passivos: baseados em escutas e monitoramento de transmissões, com o intuito de

obter informações que estão sendo transmitidas. A escuta de uma conversa

telefônica é um exemplo dessa categoria.

Ativos: envolvem modificações de dados, criação de objetos falsificados ou

negação de serviço. Por exemplo a queda de disponibilidade de um servidor.

Além disso, há quatro modelos de ataques possíveis:

Interrupção: quando um ativo é destruído ou torna-se indisponível (ou

inutilizável), caracterizando um ataque contra a disponibilidade. Exemplo, a

destruição de um HD.

Interceptação: quando um ativo é acessado por um objeto não autorizado (pessoa,

programa ou computador), caracterizando um ataque contra a confidencialidade.

Exemplo, cópia não autorizada de arquivos.

Modificação: quando um ativo é acessado por um objeto não autorizado e ainda

este ativo é alterado, caracterizando um ataque contra a integridade. Exemplo,

mudar valores em um arquivo de dados.

Fabricação: quando um objeto não autorizado insere dados falsificados em um

ativo, caracterizando um ataque contra a autenticidade. Exemplo, inclusão de

registros em um arquivo.

Um outro tipo de ataque conhecido é o ataque de exploit de dia zero (ZETA). Ele

ocorre quando uma vulnerabilidade for descoberta no software, antes do lançamento da

correção para esta vulnerabilidade. Organizações vulneráveis a esses exploits podem

empregar diversos meios de detecção, incluindo redes locais virtuais (LANs) para

proteger dados transmitidos, aplicando um firewall e usando um sistema Wi-Fi seguro

15

para se proteger de ataques de malware que exploram as vulnerabilidades dessas redes.

(KASPERSKY, 2015).

1.5

Malwares e seus tipos

O termo malware é proveniente do inglês malicious software; é um software

destinado a se infiltrar em um sistema de computador alheio de forma ilícita, com o

intuito de causar algum dano ou roubo de informações, sendo elas confidenciais ou não

(BitDefender, 2013). Abaixo demonstra-se as principais características dos malwares

mais conhecidos:

Adware: normalmente é um aplicativo que exibe ou baixa sem autorização,

anúncios na tela do computador. Em muitos casos, esse malware vem incorporado a

softwares e serviços. Um exemplo o Skype que mostra propagandas de seus

desenvolvedores;

Backdoor: é, na verdade, uma porta de entrada para malwares. São falhas no

sistema operacional ou em aplicativos que permitem que crackers tenham controle

remoto sobre o equipamento infectado. Por exemplo transmissão de arquivos.

Bots: são programas capazes de se propagar utilizando brechas nos softwares em

um computador. Permitem comunicação com o invasor, e, portanto, são controlados

remotamente. Por exemplo enviar mensagens de spam, disseminar vírus, atacar

computadores e servidores, roubar informações bancárias e sigilosas;

Cavalo de Tróia (Trojan): é um programa que, além de executar as funções para

as quais foi aparentemente projetado, também executa outras funções, normalmente

maliciosas, e sem o conhecimento do usuário. Por exemplo ativar webcam, ligar

microfone, entre outros;

Keyloggers: capturam e armazenam as teclas digitadas no computador infectado.

Assim, as informações de um e-mail ou senhas inseridas, por exemplo, correm riscos;

Spywares: designa uma categoria de malwares que têm como objetivo principal

monitorar as atividades de um sistema e enviar os dados e as informações coletadas para

terceiros. Por exemplo monitoramento de URLs acessadas enquanto o usuário navega na

internet;

Rootkits: é um conjunto de programas que permite que um invasor se esconda e

tenha acesso contínuo ao computador infectado. Esses programas, de modo geral,

16

dificultam a localização do invasor, pois o escondem em usuários e backdoors, por

exemplo;

Vírus: é um programa ou parte de um programa de computador, normalmente

malicioso, que se propaga inserindo cópias de si mesmo e se tornando parte de outros

programas e arquivos. Para que possa se tornar ativo e dar continuidade ao processo de

infecção, o vírus depende da execução do programa ou arquivo hospedeiro, ou seja, para

que o computador seja infectado é preciso que um programa infectado seja executado.

Por exemplo, transforma os arquivos de um disco removível em atalho;

Worms: é um tipo de malware capaz de se propagar automaticamente por meio de

redes, enviando cópias de si para outros computadores, a partir de brechas e falhas em

softwares instalados incorretamente.

Cada tipo de código malicioso possui características próprias que o define e o

diferencia dos demais tipos, como forma de obtenção, forma de instalação, meios usados

para propagação e ações maliciosas mais comuns executadas nos computadores

infectados. Para facilitar a classificação e a conceituação, a Tabela 1 apresenta um resumo

comparativo das características de cada tipo (CERT.br. 2015).

Códigos Maliciosos

Vírus Worm Bot Trojan Spyware Backdoor Rootkit

Como é obtido:

Recebido automaticamente pela rede

✔

✔

Recebido por e-mail

✔

✔

✔

✔

✔

Baixado de sites na Internet

✔

✔

✔

✔

✔

Compartilhamento de arquivos

✔

✔

✔

✔

✔

Uso de mídias removíveis infectadas

✔

✔

✔

✔

✔

Redes sociais

✔

✔

✔

✔

✔

Mensagens instantâneas

✔

✔

✔

✔

✔

Inserido por um invasor

✔

✔

✔

✔

✔

✔

Ação de outro código malicioso

✔

✔

✔

✔

✔

✔

✔

✔

✔

✔

✔

✔

Como ocorre a instalação:

Execução de um arquivo infectado

Execução explícita do código malicioso

Via execução de outro código malicioso

✔

17

Exploração de vulnerabilidades

✔

✔

✔

✔

✔

✔

✔

✔

✔

✔

Como se propaga:

Insere cópia de si próprio em arquivos

✔

Envia cópia de si próprio automaticamente

pela rede

Envia cópia de si próprio automaticamente

por e-mail

✔

Não se propaga

✔

Ações maliciosas mais comuns:

Altera e/ou remove arquivos

✔

✔

✔

Consome grande quantidade de recursos

Furta informações sensíveis

✔

Instala outros códigos maliciosos

✔

✔

✔

✔

✔

✔

✔

✔

Possibilita o retorno do invasor

✔

✔

✔

✔

Envia spam e phishing

✔

Desfere ataques na Internet

Procura se manter escondido

✔

✔

✔

✔

Tabela 1 - Resumo comparativo entre os códigos maliciosos. Fonte: CERT.br, 2015.

1.6

Antivírus

São softwares desenvolvidos para detectar, impedir e atuar na neutralização ou

remoção de programas mal-intencionados e malwares (MICROSOFT, 2012). Atualmente

existem no mercado diferentes produtos, uma vez que há diversas formas de infecção.

Assim, os antivírus se diferenciam na forma de detecção¸ funcionalidades e preço final,

entre gratuitos e pagos. Um antivírus gratuito costuma oferecer um serviço básico, sendo

encarregados de somente detectar e bloquear os malwares. No entanto, um antivírus pago

além de possuir as características do gratuito, oferece diversos outros recursos de

proteção, dentre eles pode-se destacar a detecção e remoção de um maior percentual de

ameaças e o suporte oferecido pela empresa do software, que oferece uma resposta mais

rápida em caso de problemas. De acordo com (Rohr, 2015), existem algumas questões

que todos precisam conhecer:

18

1.6.1

Porque o antivírus precisa ser atualizado

O programa antivírus tradicional funciona com o que se chama de "lista negra", ou

seja, o antivírus tem uma relação de programas que ele sabe que são maliciosos. Essa

relação de programas maliciosos é chamada de "banco de dados de assinaturas" e ela

precisa ser atualizada constantemente para que o antivírus possa identificar os programas

maliciosos mais recentes. Milhares de novos códigos prejudiciais são distribuídos

diariamente por criminosos no mundo todo, o que significa que um antivírus

desatualizado tem pouca utilidade.

1.6.2 No que consiste uma assinatura de malware

Em sua forma mais simples, a assinatura de um malware é um trecho de um

programa ou arquivo. Caso o antivírus localize esse trecho, então o programa ou arquivo

é detectado como malicioso. O nome assinatura é uma analogia às assinaturas. A

assinatura que o usuário deixa em um contrato não é propriamente o usuário, mas ela

serve para identificá-lo. O mesmo vale para as assinaturas do antivírus. A assinatura é

uma informação que o antivírus usa para identificar um arquivo malicioso; qualquer coisa

pode estar nessa assinatura, dependendo da capacidade do programa antivírus e a

necessidade em questão.

1.6.3 O que é a quarentena

A quarentena é onde o antivírus armazena os arquivos que foram identificados

como maliciosos. O antivírus não apaga imediatamente os arquivos porque existem casos

em que o antivírus gera um "alarme falso", ou seja, detecta um arquivo que não está

infectado. Ao colocar o arquivo na quarentena, o antivírus lhe dá a opção de

eventualmente recuperar o arquivo.

1.6.4 O que é uma lista branca

A "lista branca" contém os programas que são reconhecidos como bons. Quando

um sistema só permite que programas licenciados sejam usados, ele já trabalha mais ou

menos com a ideia de uma lista branca. Nos antivírus, as "listas brancas" são listas

19

auxiliares para reduzir a ocorrência de alarmes falsos e outros erros dos programas

antivírus. Em alguns contextos empresariais, o sistema de lista branca pode ser aplicado

no lugar da lista negra, proibindo que qualquer aplicativo não autorizado seja instalado e

executado.

1.6.5 O que é a proteção em tempo real

Um antivírus pode detectar programas maliciosos quando você realiza um exame

completo do seu computador. A análise em tempo real verifica os arquivos conforme eles

são lidos ou escritos. Sem ela, o antivírus não tem poder de prevenção, porque não é capaz

de detectar um vírus no momento da contaminação.

20

2. MATERIAIS, TÉCNICAS E MÉTODOS

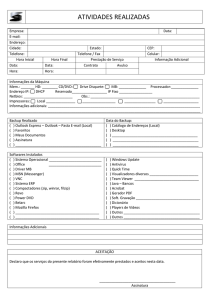

2.1 Apresentação

O estágio prático foi realizado através da empresa Becker Consultoria, situada

em Cuiabá-MT, tendo como supervisor direto o Sr. Felipe de Paulo Coelho, Diretor

Técnico e Coordenador de Projetos. Tive a oportunidade de realizar este projeto em um

dos clientes da empresa como Outsourcing1(na área de TI), ou seja, acompanhar tarefas

não apenas relacionadas com o objetivo prático deste trabalho, mas também participar

de tarefas de Help Desk de nível um.

Para fins de segurança, nenhuma informação do cliente e/ou da empresa Becker

Consultoria poderá ser revelada. Portanto, as imagens e textos citados neste relatório

conterão restrições e serão utilizados recursos de edição de imagem para garantir que

tais informações não sejam exibidas.

Conforme o título do relatório informa, o projeto inicialmente é divido em duas

partes: implantação e administração. A implantação aconteceu seguindo as melhores

práticas recomendadas pela Symantec para instalação e configuração de um Antivírus

Gerenciável para oferecer segurança contra ameaças em tempo real. A sequência de

implantação seguiu os seguintes procedimentos:

Definição das políticas;

Instalação do console de gerenciamento Symantec Endpoint Protection

Manager® (SEPM);

Instalação do software antivírus Symantec Endpoint Protection® (SEP) nas

estações clientes.

Já a sequência de administração acompanha os seguintes procedimentos:

Acompanhamento e refinamento das políticas definidas;

Relatório de Resultados.

Utilização estratégica de fontes externas de mão-de-obra de uma empresa. Ou seja, “terceirização” de

serviços.

1

21

2.2 Hardware

O gerenciador de antivírus foi instalado em um servidor disponibilizado com as

especificações de acordo com a Tabela 2:

Software

Dell/Blade Center - Nuvem

SRVAV

2x Discos SATA 500GB em RAID 1

Intel Xeon 2Ghz

4GB

Sistema

Operacional

Microsoft Windows Server 2012 R2

Serviços

Hardware

Servidor Antivírus

Marca / Modelo

Nome Host

Disco

Processador

Memória

Instalados

Symantec Endpoint Protection® 12.1.6

Tabela 2- Especificações do Servidor.

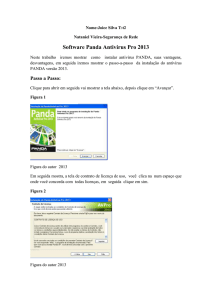

A escolha de RAID 1 para o servidor foi definida devido a quantidade de discos

disponíveis do servidor e também com o intuito de buscar segurança, uma vez que os

discos recebem as mesmas informações simultaneamente como mostra a Figura 1.

Portanto, a recuperação de uma falha é simples. Quando uma unidade falha, os dados

ainda podem ser acessados pela segunda unidade (STALLINGS, 2010).

Figura 1- Diagrama do RAID 1.

22

2.3 Symantec Endpoint Protection®

O SEP é uma solução cliente-servidor que protege laptops, desktops e servidores

em sua rede contra malwares, riscos e vulnerabilidades. O SEP combina a proteção

antivírus à proteção avançada contra ameaças para proteger de forma proativa seus

computadores-cliente contra ameaças conhecidas e desconhecidas, tais como vírus,

worms, trojans e adwares. O SEP fornece a proteção contra os ataques mais sofisticados

que passam pelas medidas de segurança tradicionais como rootkits, ataques de dia zero e

spywares (Symantec, 2015).

A proteção central da Symantec contra ameaças conhecidas e desconhecidas usa

uma abordagem de defesa em camadas. A abordagem em camadas protege a rede antes,

durante e após um ataque. A Tabela 3 descreve os tipos de proteção que o SEPM usa para

proteger a rede:

Camada Tipo de Proteção

1

2

3

Descrição

Proteção com base O firewall e o sistema de

prevenção contra intrusões

na rede

bloqueiam mais de 60% dos

malwares enquanto eles

trafegam pela rede e antes que

cheguem ao computador. Essa

defesa preliminar protege contra

downloads não solicitados,

engenharia social, programas

antivírus falsificados,

vulnerabilidades individuais do

sistema, rootkits, botnet e muito

mais.

Proteção com base Essa proteção antivírus

tradicional baseada em

em arquivos

assinaturas procura e erradica o

malware que já se alojou em um

sistema. A proteção contra vírus

e spyware bloqueia e remove

malware que chega ao

computador, usando

verificações.

Proteção com base O Insight estabelece as

em reputação

informações sobre entidades,

como sites, arquivos e endereços

IP a serem usados com eficácia

na segurança. Ameaças

Nome da Tecnologia do SEP

Proteção contra ameaças à

rede:

■ Firewall

■ IPS compatível com

protocolos

Proteção contra vírus e

spyware:

■ Proteção do navegador

Proteção contra vírus e

spyware:

■ Mecanismo do antivírus

■ Auto-Protect

■ Bloodhound

Proteção contra vírus e

spyware:

■ Classificação de reputação

de domínios

■ Reputação de arquivos

23

4

5

sofisticadas exigem o

aproveitamento da sabedoria

coletiva de mais de 200 milhões

sistemas para identificar

malwares novos e mutantes.

Proteção com base O SONAR verifica processos

em

enquanto eles são executados e

comportamento

se usam comportamentos

maliciosos para indicar a

presença de malware. O

SONAR vigia programas

durante sua execução e bloqueia

comportamentos suspeitos. O

SONAR captura ameaças

visadas e desconhecidas

monitorando agressivamente

processos de arquivo enquanto

são executados e identificam

comportamentos maliciosos.

Quando o SONAR é combinado

com o Insight, essa tecnologia

pode interromper

agressivamente as ameaças de

dia zero sem aumentar falsos

positivos.

Ferramentas de

Quando um malware consegue

reparo e correção

ultrapassar as defesas, o Power

Eraser limpa infecções de difícil

remoção e coloca o sistema

novamente online o mais

rapidamente possível. O Power

Eraser usa uma correção

agressiva em infecções de difícil

remoção.

(Insight)

■ Proteção proativa contra

ameaças (Política de proteção

contra vírus e spyware):

SONAR

Power Eraser:

■ Inicialização para limpar o

sistema operacional

■ O Power Eraser usa uma

heurística agressiva

■ Ferramentas específicas de

ameaças

Tabela 3- Lista de proteções disponíveis. Fonte: Symantec, 2015.

2.4 Definição das políticas

Neste projeto será utilizado as políticas padrões que o SEP disponibiliza em sua

instalação padrão. Tais políticas englobam os itens abaixo sendo aplicadas tanto as

estações (clientes) quanto aos servidores:

Política de firewall;

Política de prevenção contra intrusões;

Política de LiveUpdate (provedor de atualizações de grupo que permite que os

24

clientes se conectem aos provedores de atualizações em uma rede diferente);

Política de Antivírus e Antispyware;

Política de Exceção (excluir aplicativos e arquivos de serem verificados);

Proteção Endpoint e bloqueio de autorun.inf

Política de backup.

2.5 Instalação do SEPM

Para realizar a instalação do SEPM no servidor é necessário possuir o disco de

instalação ou realizar o download no site da Symantec. Após realizado o download,

extraia todo o arquivo e execute o SETUP.exe. O assistente de instalação do SEPM segue

as seguintes etapas:

1.

Revisão da sequência de eventos de instalação: Instalação do servidor de

gerenciamento e o console, configuração do servidor de gerenciamento e

criação do banco de dados.

2.

No painel Contrato de licença, aceita-se os termos do contrato de licença.

3.

No painel Pasta de destino, é definido a pasta de destino padrão ou especificada

outra pasta de destino.

4.

Finaliza-se a instalação do servidor de gerenciamento e console.

5.

Após a conclusão da instalação inicial, configura-se o servidor e o banco de

dados. Dentre os tipos de configurações disponíveis existe a Configuração

Padrão (gerenciar menos de 100 clientes e usar banco de dados interno) e a

Personalizada (gerenciar mais de 100). Já o banco de dados pode ser utilizado

entre o interno (é incorporado no SEPM, não exige configuração e suporta até

5000 clientes) e SQL Server (necessário instalar SQL Server e o cliente nativo

do mesmo, além de suportar mais de 5000 clientes). Neste projeto será utilizado

o banco de dados interno e configuração padrão.

6.

Cria-se uma conta administrador do sistema (necessária para fazer logon no

console de gerenciamento). É informado o nome da empresa, senha para o

usuário admin (padrão) e e-mail para receber as notificações do sistema. Caso

as licenças dos produtos da empresa são gerenciadas por um parceiro, pode-se

especificar suas informações para os mesmos receberem atualizações sobre

status das licenças (Figura 2).

25

Figura 2- Inserção das informações da empresa, senha, e-mail e parceiros.

7.

Esta próxima configuração é opcional: É configurado o gerenciador para

comunicação com o servidor de e-mail para receber as notificações. Pode-se

também enviar e-mail de teste para confirmar se as configurações estão corretas

(Figura 3). No mesmo instante será enviado uma mensagem de teste no e-mail

especificado.

Figura 3 - Configuração de comunicação com servidor de e-mail.

26

8.

Ficará selecionada a opção de executar o LiveUpdate (provedor de

atualizações) para coleta de dados do servidor pela Symantec, atualizando

assim as definições de vírus.

9.

Após isso será informado as definições de configuração realizadas na

instalação com informações das portas de comunicações, tipo de banco de

dados entre outros (Figura 4).

Figura 4 - Resumo das configurações do servidor.

10. Finalizou-se a instalação do SEPM. Caso selecionado para executar o

LiveUpdate (passo 8), este será executado no momento da conclusão da

instalação (Figura 5). Após o término do LiveUpdate, a tela de logon do console

aparecerá (Figura 6). Após realizar o login, pode-se começar a implementação

do cliente.

27

Figura 5 - LiveUpdate em execução.

Figura 6 - Tela de login do console.

2.6 Instalação do cliente do SEP

É necessário a instalação de um cliente do SEP em cada computador que será

protegido, seja físico ou virtual, inclusive no servidor onde está instalado o SEPM. Para

isso, deve-se preparar os computadores para a implementação do cliente e para

28

comunicação com o SEPM posterior a instalação. Também é preciso alterar todas as

configurações de firewall, além de desinstalar todos os softwares de antivírus de terceiros.

Após realizada a preparação pode-se escolher três métodos de instalação dos clientes:

Link da Web e e-mail: Os usuários recebem uma mensagem de e-mail que

contém um link para fazer o download e instalar o software-cliente. Portanto

para instalação os usuários deverão ter permissões administrativas locais em

seus computadores.

Instalação remota por envio: instala o software-cliente nos computadores

especificados. A instalação é iniciada automaticamente e não exige que o

usuário tenha permissão de administrador local.

Salvar pacote: Cria um pacote de instalação executável que é salvo no servidor

de gerenciamento e distribuídos aos clientes. Neste tipo de instalação é

necessário o usuário local ter permissões administrativas.

Além disso, pode-se escolher o conjunto de recursos que será instalado de acordo

com o nível de segurança ou desempenho dos computadores. As opções disponíveis são:

Proteção completa para clientes;

Proteção completa para servidores;

Proteção básica para servidores (recomendado para servidores com alta taxa de

transferência).

Para este projeto, será instalado o software-cliente pelo método de salvar pacote e

a proteção completa para os servidores e clientes. A instalação manual foi a escolhida,

pois, antes de proceder a instalação do SEP, era necessário retirar todos os softwares

antivírus existentes nas máquinas. Sendo assim, a intervenção manual nos computadores

já seria necessária, uma vez que não havia uma padronização de produtos utilizados,

existindo várias marcas de softwares antivírus, com procedimentos de remoção diversos,

o que inviabilizou a automação por GPOs do Active Directory (AD). Além disso, a

instalação via remoto gera uma grande quantidade de tráfego pela rede, podendo

ocasionar perda de comunicação entre o servidor e o cliente, além do risco que o usuário

possa perder todas as informações e processos que esteja trabalhando devido o

equipamento ser reiniciado ao término da instalação, entre outras ocorrências.

Na sequência é gerado os pacotes de instalação. No console, na página Início, no

menu Tarefas comuns, seleciona-se instalar cliente de proteção nos computadores. Em

Assistente de Implementação de Cliente, executa uma nova implementação de pacote.

29

Define-se o pacote para qual SO será instalado (no caso da empresa, apenas Windows),

o grupo que será aplicado o pacote (definido de acordo com a segurança e/ou

organização da empresa), conjunto de recursos (proteção completa para clientes e

servidores), configuração de instalação (padrão), opção de conteúdo e modo preferido

(computador / padrão); conforme ilustra a Figura 7. Logo após é selecionado um dos

métodos de instalação disponíveis (definido o método de salvar pacote). Feita a escolha,

especifica-se o diretório onde será salvo o pacote e sua extensão (único arquivo .exe ou

arquivos separados .msi). Será mostrada na sequencia o resumo com os recursos que o

pacote conterá (Figura 8), e então será criado os arquivos de instalação.

Figura 7 - Assistente de implementação do cliente.

Com os pacotes criados pode-se fazer a instalação dos softwares-clientes em cada

um dos computadores da organização. Para instalar basta apenas executar o arquivo

Setup.exe que o processo iniciará automaticamente. Por fim, o LiveUpdate será

executado automaticamente para busca de novas atualizações e informará ao usuário a

conclusão do processo de instalação, sendo necessário reiniciar o computador.

30

Figura 8 - Recursos do novo pacote criado.

2.7 Acompanhamento e refinamento das políticas

Após a instalação do SEP em todas as estações (desktops e servidores) da empresa,

é chegado o momento onde realiza-se a administração do gerenciador. Para isto, é preciso

conferir se todos os clientes estão instalados corretamente. Ao acessar o console de

gerenciamento do SEPM na guia “Clientes”, onde é fornecida as informações dos

computadores que foram instalados, podendo ser separados por grupos diferentes de

acordo com a política definida (Capítulo 2.4) para a organização (Figura 9).

31

Figura 9 - Organização das estações em grupos.

Exemplos de grupos que podem ser definidos, separando-os de acordo com tipo de

SO, departamentos, entre outros. Neste projeto utiliza-se duas políticas diferentes, sendo

uma para as estações clientes e outra para os servidores e aloca-se os computadores para

seus respectivos grupos (Figura 10 e 11).

Figura 10 - Lista das estações configuradas.

32

Figura 11 - Lista de servidores integrados.

O acompanhamento continua agora com a aplicação das políticas, se todas estão

funcionando conforme definido no processo de implantação. Caso seja necessário podese criar novas regras ou editar as que estão em execução, além de importa-las e exportálas de/para outro gerenciador.

2.7.1 Política de proteção contra vírus e spyware

A política de proteção contra vírus e spyware foi definida com regras de varredura

completa para as estações e servidores com as seguintes ações:

Servidores: A regra esta definida para fazer varredura completa uma vez por

semana toda sexta-feira às 19:30 com ação de limpar as ameaças ou colocar em

quarentena (Figura 12) e realizar varredura rápida diariamente no mesmo

horário.

Figura 12 - Agendamento da verificação nos servidores.

33

Estações: A regra esta definida para fazer varredura completa uma vez por

semana toda sexta-feira às 16:30 com ação de limpar as ameaças ou colocar em

quarentena (Figura 13) e realizar varredura rápida diariamente no mesmo

horário.

Figura 13 - Agendamento da verificação nas estações.

2.7.2 Controle de dispositivos e aplicativos

Nesta política restringe-se a permissão de aplicativos e recursos do sistema que

podem ser usados nos computadores. Estes controles possuem várias finalidades, tais

como impedir que malwares sequestrem aplicativos, impedir que dados sejam removidos

acidentalmente, entre outros. A única regra que será aplicada neste projeto tanto para as

estações quanto para os servidores é o bloqueio do Autorun.inf, pois o cliente que está

sendo realizado este projeto possui um servidor AD que faz o bloqueio de acesso a

dispositivos em massa como unidades USB, leitor de CD/DVD, Bluetooth, impressoras e

portas seriais / paralelas. Portanto, esta regra aplica-se aos usuários que possuem a

liberação dos dispositivos que ao serem conectados, não é executado automaticamente o

processo no qual está indicado no arquivo Autorun.inf.

34

Figura 14 - Regras disponíveis para controle de aplicativos e dispositivos.

2.7.3 LiveUpdate

Esta política ativa o agendamento dos downloads automáticos dos servidores do

LiveUpdate. As configurações de agendamento não controlam os downloads do servidor

de gerenciamento, dos provedores de atualizações do grupo ou das ferramentas de

gerenciamento de conteúdo de terceiros, ou seja, o servidor informará o cliente se existem

atualizações. Caso positivo, as atualizações podem ser estas realizadas a qualquer

momento através do LiveUpdate no computador cliente, ou automaticamente a cada 4

horas conforme a Figura 15.

Figura 15 - Agendamento de execução do LiveUpdate para as estações.

O agendamento do servidor está definido para ser executado diariamente com início

às 19:00 até 23:59, como mostra a Figura 16.

35

Figura 16 - Agendamento do servidor para download de atualizações do LiveUpdate.

2.7.4 Política de exceções

A Política de Exceções é onde se define permissões de aplicativos que estão sendo

bloqueados na rede que o antivírus não irá realizar a varredura e pode ser definida como:

aplicativos, extensões, arquivos, pastas, etc. (Figura 17). Pode-se criar duas regras de

exceções sendo uma para servidores e uma para estações, especificando-as conforme

necessidade do ambiente. Neste projeto não foi aplicado nenhum tipo de exceção.

Figura 17 - Lista de exceções disponíveis.

2.7.5 Rotina de backup

Neste projeto o backup está agendado para ser feito semanalmente toda sextafeira as 18:00 (Figura 18) e duas copias de backup são criadas na pasta padrão de

instalação (Figura 19), ou seja, no próprio servidor de gerenciamento: C:\Program

Files (x86)\Symantec\Symantec Endpoint Protection Manager\data\backup.

36

Figura 18 - Rotina de backup.

Figura 19 - Armazenamento do backup.

Como o backup está armazenado na pasta do próprio servidor, caso ocorra algum

problema com o servidor, todos os arquivos de backup serão perdidos, além das políticas

e regras criadas. Para evitar que este incidente ocorra, foi criado um script, disponível no

Anexo A, que realiza a cópia dos arquivos diretamente para o servidor de arquivos da

empresa. Para que os arquivos sejam transferidos e atualizados, foi criado no servidor de

arquivos uma tarefa básica, disponível no Anexo B, que executará o script semanalmente

junto com o backup do SEPM. Com isso, será obtido a garantia de restauração das

políticas e regras caso venha a acontecer algum incidente com o servidor do antivírus,

uma vez que o backup deste servidor estará, também, nos backups do servidor de

arquivos.

2.7.6 Configurações adicionais

O SEPM também oferece outros recursos que podem ser utilizados de acordo com

a necessidade da organização. Alguns exemplos que poderiam ser utilizados são: criar

usuários para acessar o console e atribuir funções específicas (controle de acesso ao

console), permitir ou bloquear o acesso aos consoles remotos (Web), alterar tempo

conectado no console, entre outros. Para este projeto foi utilizado apenas dois recursos

a mais que são: definir mensagem personalizada para antivírus desatualizado e proteção

de senha do cliente.

37

Na primeira configuração pode-se definir mensagens personalizadas para todas as

políticas que estiverem com alguma falha. Um exemplo aplicado neste projeto a política

de proteção contra vírus e spyware (Figura 21). Para isso, acessamos a guia “Políticas”

e seleciona a política desejada. Pode-se criar uma nova política ou editar a padrão. Na

sequência navega-se em “Opções avançadas > Diversos”, e finalmente na guia

“Notificações” (Figura 20).

Figura 20 - Configuração de mensagens personalizadas.

Figura 21 - Exemplo de mensagem personalizada.

Na segunda configuração (proteção do cliente por senha) foi habilitado a proteção

38

com senha para bloqueio nos computadores clientes para acesso a interface de usuário,

interromper o serviço, desinstalação e importar ou exportar políticas e configurações

(Figura 22). Na guia “Clientes”, selecionando o grupo que será configurado a proteção

por senha, na guia “Políticas > Políticas e configurações independentes do local >

Configurações de senha”. Selecionado a proteção desejada, e inserida a senha na caixa

de texto, sendo a mesma limitada a no máximo 15 caracteres.

Figura 22 - Configuração de senha do cliente global.

2.8 Informações sobre licenças

A Symantec disponibiliza uma licença do SEPM padrão que serve para teste válida

por 60 dias a partir da data de instalação do gerenciador (Figura 23). Caso a renovação

não seja aplicada, os serviços de atualização tanto dos servidores quanto das estações

serão interrompidos.

Figura 23 - Informação sobre licença atual.

39

Após a compra da licença, é recebido por e-mail um número de série da licença do

produto a ser inserido no gerenciador ou um arquivo de licença. O arquivo utiliza a

extensão (.slf), podendo ser ativado sem ser necessário realizar a reinstalação do

gerenciador. Para ativá-la, navega-se na guia Administrador > Licenças. No item

“Tarefas”, seleciona “Ativar Licença”. Na sequência escolhe a opção entre “Tenho um

número de série” ou “Tenho um arquivo de licença Symantec (.slf) “. É fornecido as

informações e o produto será atualizado com a nova licença.

40

3. RESULTADOS

Ao final do projeto, foi adicionada mais uma camada de proteção na rede da

organização (Figura 24), além de padronizar a utilização e gerenciamento de apenas um

antivírus, sendo que antes deste projeto ser realizado, o ambiente apresentava três tipos

de antivírus diferentes instalados: Avast, AVG e Avira.

Figura 24 - Diagrama lógico de comunicação cliente-servidor.

Após o término da instalação do SEP nos computadores e o refinamento das regras,

pode-se obter relatórios sobre o status dos computadores quanto as definições de vírus,

lista de atividades de riscos identificados pelo SEP, ameaças a rede, controle de

dispositivos e aplicativos, entre outros.

Na página inicial do console pode-se obter alguns resultados, como por exemplo o

Status de Clientes com Endpoint. Este relatório informa ao cliente a quantidade de

computadores com antivírus e o estado de cada um (Figura 25). Além de mostrar a

informação de forma resumida, indentifica quais computadores não possuem conexão

com o servidor de gerenciamento e aplicar as devidas correções.

41

Figura 25 - Status do Endpoint nos computadores.

Após a realização da primeira varredura completa, logo na primeira semana de

acompanhamento, pode-se obter o resultado do resumo de vírus e ameaças onde mostra

as informações da quantidade de vírus detectados nos computadores que teve tratamento

pelo SEP (Tabela 4). Além do servidor de gerenciamento identificar o tipo de malware,

identifica quantas vezes este malware foi descoberto, podendo existir mais de um tipo de

malware detectado em cada estação cliente/servidor. Provavelmente estes malwares já

estavam nos computadores, porém como os equipamentos possuíam antivírus gratuitos

pode acontecer de os softwares não realizarem o devido tratamento ou até mesmo não os

ter identificados.

Nome do risco

Número

%

ALS.Bursted.B

9 25,7

W32.Downadup.B

8 22,9

SearchProtect

3 8,6

Suspicious.MH690

3 8,6

Trojan.Gen.2

3 8,6

Tracking Cookies

2 5,7

WS.SecurityRisk.3

2 5,7

Adware.DealPly

1 2,9

Infostealer.Gampass

1 2,9

OptimizerPro

1 2,9

Trojan.ADH.2

1 2,9

WS.Malware.1

1 2,9

Tabela 4 - Malwares detectados na rede.

42

Além disso, é esperado diminuir a degradação do SO decorrente de infecções

causadas pelos malwares; ocasionando travamentos, perda de informações, entre outros.

E também a eliminação de vulnerabilidades do ambiente que comprometam a segurança

das informações, reduzindo o volume de atendimentos de suporte dos computadores

devido aos problemas ocasionados por estes malwares.

Outro fator importante a ser mencionado é que, após a apresentação dos relatórios

do SEPM juntamente com os relatórios de atendimentos de suporte, foi inclusa no

contrato de atendimento uma licença completa (anual) do SEP para atender todas as

estações e servidores com a máxima proteção oferecida pelo antivírus, visto que a

diretoria entendeu a necessidade da política de proteção que foi apresentada para a

proteção tanto da rede, quanto das informações da empresa. No relatório de atendimentos

de suporte apresentado temos que, antes da implantação deste projeto, haviam 11

chamados para manutenção em computadores infectados e após a implantação do projeto,

tivemos apenas um chamado.

43

4. DIFICULDADES ENCONTRADAS

Durante o período do estágio diversas dificuldades foram encontradas. A primeira

e mais importante delas foi o estudo do SEP, ou seja, além da parte de implantação do

gerenciador, as ferramentas e configurações que o software disponibiliza e finalmente a

criação das regras e políticas de acordo com a necessidade do cliente.

Outra dificuldade encontrada neste período foi a instalação nos computadores.

Neste processo além da desinstalação do antivírus antigo e instalação do SEP, logo após

é executado o LiveUpdate automaticamente, na busca de novas definições de vírus e

spyware. Ou seja, além da instalação, o tempo total de instalação depende da conexão

com a internet para atualização das definições. 60% dos computadores que o cliente

possui como patrimônio estão defasadas, o que ocasionou em uma certa lentidão no

processo de desinstalação do antivírus anterior e instalação do SEP. Normalmente nos

computadores atuais, o processo dura em torno de 15 a 25 minutos. Já nos computadores

defasados, o processo levou cerca de 30 a 40 minutos cada.

E por fim durante a fase de acompanhamento pós-implantação, surgiu também a

exclusão de alguns arquivos confiáveis que o antivírus identificou como ameaças,

colocando-os em quarentena por exemplo instalador de softwares da receita federal, entre

outros. Quando era necessário a atualização desses softwares, ao término do download

do arquivo de instalação o antivírus identificava-o como item suspeito (devido ao arquivo

ser pouco utilizado). Como os usuários não possuem permissão para adicionar estes

arquivos como itens confiáveis, fez-se necessário o acesso com uma conta administrativa,

a restauração do arquivo (em alguns dos casos realizado novamente o download dos

aplicativos), e inclusão na lista dos itens confiáveis; fazendo com que o antivírus não

verifique mais novamente a pasta e o aplicativo e identifique-o como risco.

44

5. CONCLUSÕES

Nos dias de hoje, pode-se afirmar que as redes e computadores não são imunes à

ameaças e que, também, não existem softwares que possam fornecer toda a proteção

necessária contra todas as ameaças. Por isso, é importante ficar atento em cada detalhe

para que não seja surpreendido com perdas de dados e danos ao sistema. Um malware

sempre se propaga o máximo possível até iniciar um evento para o qual foi construído.

Porém, é comum o aparecimento de alguns sintomas quando a rede/computador está

infectada como por exemplo: mensagens, músicas ou imagens.

O projeto implantado na empresa além de oferecer segurança extra a rede e aos

computadores, permitiu à empresa gerenciar recursos que permitem detectar vários

eventos que venham a ocorrer e que prejudique a integridade dos dados, equipamentos,

entre outros.

Com este trabalho concluído e com o ambiente melhor estruturado, pode-se mostrar

os resultados obtidos antes não vistos com tanta atenção e, através dos resultados, iniciar

outros projetos necessários que ampliem a segurança e a prevenção contra acidentes ou

imprevistos, uma vez que novas tecnologias surgem diariamente e é parte do trabalho do

profissional de TI estar sempre informado sobre novas ameaças e trazer formas de

prevenção para seus clientes.

O próximo passo a ser sugerido ao cliente será um sistema de backup em nuvem,

pois no cenário atual todas as informações são armazenadas em um servidor físico

localizado na própria empresa. Além da facilidade de expansão do armazenamento e da

alta disponibilidade, este tipo de solução reduz o risco contra eventos de catástrofes que

possam comprometer a integridade física dos dados, além de reduzir o investimento no

parque computacional.

No entanto, é necessário destacar que ao utilizar soluções em nuvem, faz-se

necessário ampliar a atenção com a privacidade dos dados, aplicando um forte esquema

de criptografia, uma vez que os dados de uma empresa privada passarão a serem

armazenados em um ambiente público, apesar de estar protegido por um rígido contrato

de confidencialidade.

45

6. REFERÊNCIAS BIBLIOGRÁFICAS

BITDEFENDER. Malware o que é, e quais os tipos existentes: 2013. Disponível em:

<https://www.oficinadanet.com.br/post/8550-malware-o-que-e-e-quais-os-tiposexistentes>. Acesso em: 08 mar. 2016.

CERT.br. Cartilha de Segurança para Internet: 2012. Disponível em:

<http://cartilha.cert.br/malware/>. Acesso em: 11 abr. 2016.

COELHO, F. E. S; ARAUJO, L. G. S. D; BEZERRA, E. K. Gestão da Segurança da

Informação: NBR 27001 e NBR 27002. Rio de Janeiro: Escola Superior de Redes,

2014.

CORPORATION, Microsoft. O que é software antivírus: 2012. Disponível em:

<https://www.microsoft.com/pt-br/security/resources/antivirus-whatis.aspx>.

Acesso em: 11 abr. 2016.

CORPORATION, Symantec. Installation and Administration Guide SEP 12.1.6.:

2015. Disponível em: <https://support.symantec.com/pt_BR/article.DOC8645.html>.

Acesso em: 02 mar. 2016.

LAB, Kaspersky. O que é exploit de dia zero (ZETA): 2015. Disponível em:

<http://brazil.kaspersky.com/internet-security-center/definitions/zero-day-exploit >.

Acesso em: 11 abr. 2016.

MÉDICE, Roney. A importância da segurança da informação – Visão Corporativa:

2013. Disponível em: <http://www.profissionaisti.com.br/2013/07/a-importancia-daseguranca-da-informacao-visao-corporativa/>.Acesso em; 11 abr. 2016.

46

NAKAMURA, E. T; GEUS, P. L. D. Segurança de Redes em Ambientes

Cooperativos. Novatec, 2007.

ROHR, Altieres. Como funciona um programa antivírus: 2015. Disponível em:

<http://g1.globo.com/tecnologia/blog/seguranca-digital/post/g1-explica-como-funcionaum-programa-antivirus.html>. Acesso em: 11 mar. 2016

STALLINGS, William. Arquitetura e Organização de Computadores. 8. ed. São

Paulo: Pearson Prentice Hall, 2010.

47

ANEXOS

Anexo A – Script de backup

Anexo B – Tarefa de backup de arquivos do Windows