Belkasoft

Web: http://belkasoft.com

Email: [email protected]

Belkasoft Evidence Center 2014

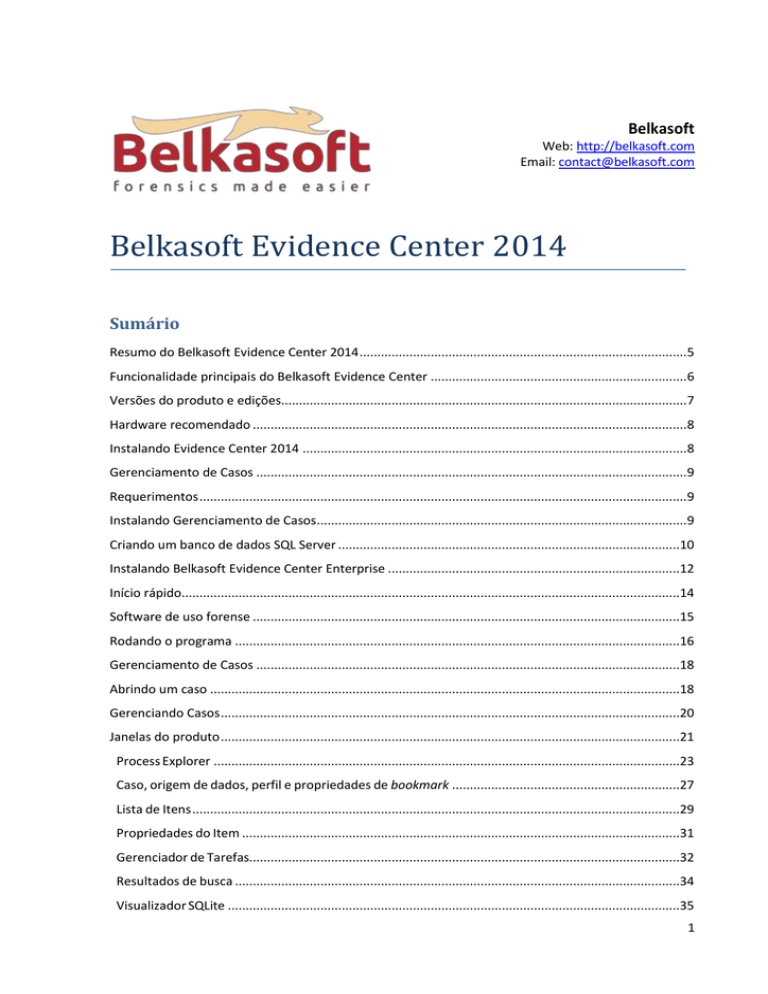

Sumário

Resumo do Belkasoft Evidence Center 2014 ............................................................................................5

Funcionalidade principais do Belkasoft Evidence Center ........................................................................6

Versões do produto e edições..................................................................................................................7

Hardware recomendado ..........................................................................................................................8

Instalando Evidence Center 2014 ............................................................................................................8

Gerenciamento de Casos .........................................................................................................................9

Requerimentos .........................................................................................................................................9

Instalando Gerenciamento de Casos........................................................................................................9

Criando um banco de dados SQL Server ................................................................................................10

Instalando Belkasoft Evidence Center Enterprise ..................................................................................12

Início rápido............................................................................................................................................14

Software de uso forense ........................................................................................................................15

Rodando o programa .............................................................................................................................16

Gerenciamento de Casos .......................................................................................................................18

Abrindo um caso ....................................................................................................................................18

Gerenciando Casos .................................................................................................................................20

Janelas do produto .................................................................................................................................21

Process Explorer ...................................................................................................................................23

Caso, origem de dados, perfil e propriedades de bookmark ................................................................27

Lista de Itens .........................................................................................................................................29

Propriedades do Item ...........................................................................................................................31

Gerenciador de Tarefas.........................................................................................................................32

Resultados de busca .............................................................................................................................34

Visualizador SQLite ...............................................................................................................................35

1

Visualizador de Registry........................................................................................................................38

Graphical Timeline ................................................................................................................................39

Grid (Textual) Timeline .........................................................................................................................41

Visualizador de Imagem e Documentos ...............................................................................................45

Visualizador Hex ...................................................................................................................................46

Navegador Web....................................................................................................................................46

Procurando por evidência ......................................................................................................................48

Extraindo evidências ..............................................................................................................................54

Extraindo históricos QQ 2009-2013 .......................................................................................................56

Opção 1 ................................................................................................................................................56

Como testar a opção 1?........................................................................................................................57

Opção 2 ................................................................................................................................................57

Como testar a opção 2?........................................................................................................................58

Opção 3 ................................................................................................................................................58

Procurando por palavra-chave ...............................................................................................................59

Bookmarking ..........................................................................................................................................61

Criando relatórios...................................................................................................................................63

Opções avançadas de relatório ..............................................................................................................65

Exportar para Evidence Reader ..............................................................................................................73

Carving and Live RAM analysis ...............................................................................................................74

O que é Carving ....................................................................................................................................74

Como iniciar o Carving..........................................................................................................................75

BelkaCarving™ ........................................................................................................................................80

Analisando arquivos de hibernação e paginação ...................................................................................82

Analisando dispositivos móveis..............................................................................................................83

Analisando documentos .........................................................................................................................86

Análise "low hanging fruits" de registro .................................................................................................90

Analisando arquivos de sistema .............................................................................................................92

Analisando bancos de dados SQLite.......................................................................................................93

Analisando a freelist do SQLite ............................................................................................................93

Analisando arquivos de transação do SQLite .......................................................................................94

Resolvendo nome MSN ..........................................................................................................................95

Gerenciamento de usuários (Apenas Enterprise) ..................................................................................95

Analisador de tráfego de rede................................................................................................................95

2

Detectando arquivos criptografados ......................................................................................................96

Informações extraídas de navegadores web..........................................................................................98

Browser passwords.................................................................................................................................98

Cálculo do Hash ......................................................................................................................................99

Codificação ...........................................................................................................................................100

Timestamps ..........................................................................................................................................102

Fusos horários ......................................................................................................................................102

Ordenação ............................................................................................................................................104

Análise de Imagens...............................................................................................................................105

Detectando rostos ..............................................................................................................................107

Detectando texto ................................................................................................................................109

Detectando pornografia .....................................................................................................................112

Detectando imagens forjadas .............................................................................................................114

Removendo imagens detectadas incorretamente:..............................................................................117

Armazenando imagens e documentos no banco de dados .................................................................117

Operações com imagens ......................................................................................................................118

Trabalhando com dados de geolocalização .........................................................................................119

Copiando arquivos para uma pasta......................................................................................................124

Copiando arquivos embutidos e anexos para pasta ............................................................................125

Filtros....................................................................................................................................................126

Gerenciando Filtros ..............................................................................................................................128

Editando propriedades do filtro ...........................................................................................................128

Análise de vídeo ...................................................................................................................................130

Janelas de Erro .....................................................................................................................................133

Opções..................................................................................................................................................135

Opções Gerais .....................................................................................................................................135

Opções de imagem .............................................................................................................................136

Opções de Vídeo .................................................................................................................................139

Mudando a pasta CaseData ................................................................................................................140

Montando imagens de disco ou de dispositivos móveis......................................................................141

Verificando atualizações ......................................................................................................................141

Recursos disponíveis ............................................................................................................................142

Limitações do modo Demonstração ....................................................................................................144

Registrando o produto..........................................................................................................................144

3

Hardware ID........................................................................................................................................144

Após a compra ....................................................................................................................................145

Tipos de Licença ...................................................................................................................................147

Por que escolher licença flutuante? ...................................................................................................148

4

Resumo do Belkasoft Evidence Center 2014

Belkasoft Evidence Center é o carro-chefe da suíte de produtos de forense digital da

Belkasoft. O produto torna mais fácil para um investigador pesquisar, analisar e compartilhar

evidências digitais localizadas em desktops, laptops, imagens forenses, memória volátil,

máquinas virtuais e em dispositivos móveis. A suíte permite a pesquisa textual completa entre

as centenas de diferentes tipos de evidência e oferece uma linha do tempo totalmente visual,

permitindo a investigadores analisar todas as atividades de usuário no sistema que ocorreram em

um determinado período de tempo.

Belkasoft Evidence Center destina-se a coletar o maior número de tipos de evidências possíveis

de maneira forense. Os tipos de evidência suportados incluem documentos office, caixas de

correio, aplicativos de dispositivos móveis, histórico de uso, arquivos de sistema e registro, arquivos

de imagem e vídeo, bancos de dados SQLite, comunicação em redes sociais, históricos de mensagens

instantâneas, sessões de navegação na Internet, webmail, dados de aplicativos P2P, aplicações em

nuvem, chats de MMORPG, arquivos criptografados, entre outros…

5

O produto é parte da família de produtos Belkasoft Acquisition & Analysis Suite. Ele pode ser

comprado separadamente ou como parte da suíte.

Funcionalidade principais do Belkasoft Evidence Center

O produto oferece, entre outros, os seguintes recursos forenses de grande importância:

Documentos Office, incluindo arquivos Microsoft Office, OpenOffice, PDF e RTF: Texto em

claro, metadados e objetos embutidos são extraídos e analisados.

Backups de dispositivos móveis, imagens UFED para Android, iPhone, iPad e Blackberry

são analisados e chamadas, SMS/iMessages e dados de aplicações são coletados.

Todos os principais clientes de e-mail são suportados incluindo Outlook, Outlook Express,

Mozilla Thunderbird, Windows Live Mail, The Bat etc.

Arquivos de imagem e vídeo são varridos e analisados para dados EXIF, pornografia,

rostos, texto "scaneado" e sinais de adulteração/modificação de imagem. Mais de 90

formatos de imagem são suportados incluindo muitos formatos RAW de câmeras.

Todos os principais navegadores web são suportados incluindo Internet Explorer,

Mozilla Firefox, Chrome, Opera, Safari, etc.

Todos os principais clientes de mensagem instantânea são suportados incluindo Skype,

MSN, Yahoo Messenger, ICQ, e muitos mais.

Mais de 150 tipos de arquivos criptografados podem ser identificados.

Arquivos de sistema tais como logs de eventos do Windows, thumbnails, thumb

cache, arquivos de registry e jumplists são suportados.

Pesquisa textual completa em todos os tipos de evidências coletadas.

Suporte nativo a bases de dados SQLite, permitindo recuperação de bases danificadas

ou parcialmente sobrescritas.

Visualizador SQLite proprietário, logo não há necessidade de uso aplicações de terceiros.

Análise de SQLite freelist, WAL e arquivo de jornal extraem evidências parcialmente

destruídas e mostram informações como SMS de iPhone e conversas Skype apagadas.

Suporte nativo a arquivos de registro do Windows permitindo recuperação de entradas

danificadas ou parcialmente sobrescritas.

Visualizador de registry proprietário permite visualização automática dentro da própria

aplicação.

6

Recuperação(“Carving”) de histórico suportado em espaço alocado, não alocado ou disco

inteiro.

Capacidade de processar arquivos com formato de codificação YEnc, tanto em espaço

alocado como arquivos apagados e também reconhecê-los em anexos de e-mails.

Análise de memória volátil (RAM) permite a extração de informações de mídias sociais

(Facebook, Twitter,…), Webmails (Gmail, Hotmail,…), dados de aplicações em nuvem

(Dropbox, Flickr,…) entre outros.

Análise BelkaCarving™ desfragmenta “dumps” de memória RAM para resultados mais

assertivos.

Versão de linha do tempo baseada em texto ou completamente visual provê habilidade de

filtrar e mostrar todas atividades de usuário e eventos de sistema de forma unificada.

Relatórios em formato texto, HTML, XML, CSV, PDF, RTF, EML, Excel e Word, com opção de

uso de poderosos componentes de edição.

Leitor de evidências gratuito permite compartilhar descobertas com colegas de trabalho

com ou sem o Belkasoft Evidence Center instalado.

Suporta montagem e interpretação de imagens Encase (E01, Ex01, L01 e Lx01), F T K ( AFF,

AD1 e AF1), X-Ways, SMART, UFED, Android, DD (RAW) e DMG, incluindo drives de

sistemas operacionais (VHD e XVA) virtualizados ou não. Suporta também arquivos de

máquinas virtuais ( .vmdk e .vdi ).

A empresa Guidance Software aprovou a integração com EnCase v.7 por meio de script

gratuito disponibilizado via download.

Capacidade de processar casos grandes (Contendo muitas caixas de e-mail de 10Gb).

Versões do produto e edições

O produto existe nas seguintes versões:

Standalone. Versão de usuário único, deve ser instalada num computador ou laptop.

Portable. Esta versão também é para um único usuário, mas pode ser rodada de um

pendrive.

Enterprise. Esta versão é multiusuário, suportando trabalho colaborativo de múltiplos

7

investigadores. Deve ser instalada num servidor e máquinas para cada usuário.

As seguintes edições estão disponíveis para versão Standalone:

Chat Analyzer

Chat & Social Analyzer

Professional

Ultimate

Hardware recomendado

Se você planeja trabalhar com casos pequenos, médios ou lidar somente com chats ou navegadores

da web e se a quantidade de dados extraídos é relativamente pequena, você pode usar sua estação

de trabalho para utilizar o produto. Não existem requisitos especiais de hardware.

O software foi testado em computadores normais e ele pode lidar com casos de até 10G de

evidência.

Se você planeja trabalhar com casos grandes ou está utilizando a versão Enterprise é recomendado

seguinte especificação de hardware:

Quanto mais RAM melhor (Recomendado pelo menos 4 GB de RAM).

CPU rápida (Um processador multi-core ou múltiplos processadores é recomendado).

Um drive SSD dedicado é recomendado para o SQL Server (ou um Hard Drive dedicado).

Instalando Evidence Center 2014

Para instalar Belkasoft Evidence Center, descompacte o arquivo que você baixou do site da Belkasoft

e execute o arquivo executável. O assistente de instalação irá guiá-lo através das etapas de

instalação.

8

Certifique-se de que o nome do fornecedor é Belkasoft OOO e responda Sim à pergunta de controle

de acesso do usuário:

Gerenciamento de Casos

A subseção seguinte só se aplica se seu Belkasoft Evidence Center vem com o componente

Gerenciamento de Casos. Caso contrário, sua configuração está completa e você pode continuar a

usar o produto.

Requerimentos

Embora o pacote de instalação vá tentar fazer tudo automaticamente, alguns passos podem não ser

permitidos em algumas circunstâncias, dependendo de configuração de computador e sistema

operacional.

Neste caso, você terá que certificar-se de que os seguintes pré-requisitos sejam atendidos:

http://belkasoft.com/bec/en/Evidence_Center_Installation.asp

Instalando Gerenciamento de Casos

Se a sua versão do Belkasoft Evidence Center vem com suporte Case Management, pode-se optar

por instalar o SQLite ou banco de dados Microsoft SQL Server. Enquanto o Microsoft SQL Server pode

9

conter mais dados e é geralmente mais poderoso, ele é uma base de dados muito mais complicada

para instalar e manter.

Depois de aceitar o contrato de licença e selecionar a pasta de instalação adequada, você será

solicitado a instalar um banco de dados. Há duas opções disponíveis atualmente:

Banco de dados SQLite - Mais simples (recomendado, não é requerido tuning)

Banco de dados MS SQL Server - Recomendado para casos grandes e se a versão a ser

instalada é Enterprise.

Por favor selecione a sua configuração para descobrir como instalar o banco de dados SQL Server:

Com conexão a Internet, sem SQL Server instalado

Com conexão a Internet, Windows em linguagem diferente do inglês

Sem conexão à internet e sem SQL Server instalado

SQL Server já instalado

Planejamento para casos grandes (maiores que 10Gb)

Tendo qualquer problema com a instalação automática do banco de dados SQL Server, verifique o

arquivo de instalação colocado na pasta C:\Users\YOUR NAME HERE\AppData\Local\Temp

\SqlSetup.log (para a seguinte C:\Users\YOUR NAME\AppData\Local\Temp\SqlSetup_1.log).

Se precisar de ajuda para instalar e utilizar o produto, por favor, envie e-mail para

[email protected], e teremos o maior prazer em ajudá-lo.

Criando um banco de dados SQL Server

Nesta página, você será solicitado a selecionar uma instância de banco de dados para trabalhar.

10

Clique em Next.

Se você selecionou o MS SQL Server, a seguinte tela será exibida. Selecione uma instância disponível

daqueles mostrados na lista e clique em Install.

11

O produto irá criar um banco de dados chamado "Case" na instância selecionada. O produto será

configurado para trabalhar com essa instância e esse banco de dados.

Instalando Belkasoft Evidence Center Enterprise

A instalação da versão Enterprise é similar à versão standalone, com apenas algumas pequenas

diferenças.

No início da instalação, você será solicitado a escolher se quer instalar o servidor ou a parte do cliente

do produto:

12

A parte do cliente não irá instalar um banco de dados local MS SQL Server, mas irá instalar algumas

bibliotecas do SQL Server para o produto para se conectar ao servidor. Portanto, se você estiver

instalando em um computador sem acesso à Internet, você terá que colocar os mesmos arquivos de

instalação

da

Microsoft

para

a

pasta

de

instalação,

conforme

descrito

no

http://belkasoft.com/bec/en/ Evidence_Center_Installation.asp, exceto para o arquivo de instalação

do SQL Server.

Na tela de configuração de banco de dados, você será solicitado a selecionar uma instância do

SQL Server disponível na sua rede local. Escolha a instância que você instalou durante a

instalação do Server (por esta razão, recomendamos a instalação do Servidor de antemão).

Se você estiver instalando o cliente primeiro, você terá que escrever manualmente o nome do

computador e da instância na caixa de texto como mostrado na imagem a seguir:

13

Você pode instalar o cliente e o servidor na mesma máquina; note, no entanto, que você vai precisar

de uma licença separada para este cliente (A licença de servidor não vai funcionar para a instalação

do cliente, mesmo se o cliente estiver na mesma máquina).

Início rápido

Após a instalação, comece a trabalhar com o produto com três passos simples:

Crie um novo caso.

Procure dados dentro da pasta sample histories em C:\Program Files (x86)\Belkasoft

Evidence Center\samples.

Veja o que o produto extrai.

14

Software de uso forense

Belkasoft está fazendo seu melhor para criar um produto que segue as regras de uma investigação

forense.

O software nunca tenta escrever em uma mídia que está sendo investigada. É totalmente

compatível com dispositivos de bloqueio de gravação e arquivos de imagem.

Para se certificar de que os dados sendo investigados não são alterados, “hashes” são calculados

para cada perfil adicionado a um caso. Você pode comparar o valor de “hash” do perfil original

com o atual a qualquer momento.

O software não pede senhas ou outras informações a respeito do usuário dono dos dados. Toda

extração e decodificação é realizada sem saber credenciais originais do usuário.

O software funciona utilizando a conta do investigador na máquina do investigador e não requer

quaisquer aplicações usadas pelo suspeito que está sendo investigado. Por exemplo, ele não é

obrigado a ter o Microsoft Outlook instalado para recuperar a história Outlook.

O software nunca se conecta à Internet e permanece totalmente operacional offline. Existem

apenas algumas exceções documentadas a esta regra, a saber:

o

Quando o software é iniciado, o Windows verifica automaticamente o seu certificado de

código de assinatura e tenta fazer uma chamada OCSP padrão para detectar se o certificado

X.509 está revogado. Isto é feito pelo Windows e não pelo software e é causado pelo fato

de que o software é assinado com certificado de autoridade conhecida. Se você bloquear

essa conexão, não vai haver problemas.

o

Extração de conversas QQ 2009-2013.

o

Mostrar fotos no Google Maps.

o

Verificação de atualizações são realizadas somente por requisição explícita.

Os resultados de extração são 100% repetíveis. Você sempre tem a opção de re-extrair dados

para garantir que os resultados são absolutamente os mesmos.

15

Rodando o programa

Selecione o programa a partir da pasta menu Iniciar onde você escolheu para instalá-lo.

Quando solicitada permissão de execução do programa pelo Controle de Acesso do Usuário do

Windows, aceitar para continuar.

A primeira tela para a versão Standalone do produto será a tela Open Case.

A primeira tela para a versão Enterprise será a tela de login. Para acessar o servidor pela primeira vez,

use o usuário caseadmin com a mesma senha (“caseadmin”). Na janela gerenciamento de usuários

que se abre quando você está conectado a um servidor, você deve criar os usuários que, em seguida,

16

serão capazes de entrar a partir de computadores clientes.

Se você não é a pessoa que instalou o servidor, você será registrado como cliente. Se este for o caso,

use o login e senha fornecidos pela pessoa que administrou a instalação do servidor.

Registrando-se (somente para versão Enterprise)

Quando você executa o produto, ele irá pedir suas credenciais a fim de proteger os dados. Você deve

possuir um nome de usuário e senha relevantes a fim de acessar os dados de casos. Você poderá ver

apenas os casos aos quais seu usuário foi concedido acesso.

Digite seu nome de usuário e senha e clique em OK.

As credenciais padrão são: usuário – caseadmin, senha – caseadmin.

17

Gerenciamento de Casos

Gerenciamento de casos é um módulo opcional, que permite a você:

Armazenar de forma confiável, todas as informações em banco de dados (SQLite ou MS SQL

Server).

Agrupar evidências por casos.

Trabalhar com múltiplos casos ao mesmo tempo.

Trabalhar com conjutos de dados totais maiores que 2Gb.

Apagar casos antigos quando não forem mais necessários.

Se você não tem o módulo de Gerenciamento de Casos, todos os dados extraídos durante a sessão

atual serão perdidos quando você fechar o produto e não estarão disponíveis na próxima execução

do programa. Antes de sair da ferramenta, você tem que gerar um relatório para evitar a extração

dos mesmos dados ou selecionar Export to Evidence Reader no menu principal. Com o gerenciador

de casos, esse não é mais um problema.

É extremamente recomendado ter gerenciamento de casos para os usuários que têm que rever a

evidência várias vezes, armazenar provas por períodos longos e para trabalhar em casos com mais de

2 GB de dados.

Abrindo um caso

Se você tiver módulo de gerenciamento de casos você deve selecionar um caso para trabalhar logo

após o produto ser iniciado.

Versão Standalone: Na janela Open Case, você verá todos os casos existentes na base de dados.

Versão Enterprise: Na janela Open Case, você verá apenas os casos que você tem acesso. Você

pode abrir um caso existente ou criar um novo. Se você clicar em Cancel, o produto irá sair.

18

Se você prefere que o produto abra o último caso você trabalhou, você pode selecionar Always

Open last case and do not show this dialog na tela Open Case.

Para criar um caso, clique no botão New. A seguinte janela será exibida:

19

Nesta janela, você pode atribuir um nome ao caso, digite seu nome no campo Investigator e atribua

uma descrição.

Importante: Certifique-se de especificar o fuso horário padrão correto para o caso. Alguns aplicativos

armazenam data/hora em hora local, enquanto outras aplicações armazenam esses dados em UTC. É

vital saber o fuso horário local para alinhar todos os eventos. Você pode fixar essa configuração para

uma fonte de dados específica ou perfil. Você também pode modificar caso fuso horário mais tarde.

Se você quiser alterar o caso que está trabalhando, clique em Open Case na barra de ferramentas do

produto:

Você pode também clicar em New Case para criar um novo caso em branco.

Gerenciando Casos

Se você tiver o módulo de gerenciamento de casos, você pode gerenciar casos utilizando a janela

Open Case. Nesta janela, você pode:

Criar um novo caso clicando no botão New

Renomear um caso selecionado clicando no botão Rename, pressionando F2 ou clicando no

item selecionado pela segunda vez.

Apagando um ou mais casos.

20

Note que você não pode excluir um caso que você está trabalhando no momento. É possível excluir

todos os casos, no momento em que o produto é iniciado e antes de abrir qualquer caso.

Enterprise: Você não pode excluir um caso se um usuário diferente está trabalhando com ele (Ex.: Se

uma extração de dados é realizada dentro desse caso).

O botão Delete será desabilitado para casos que não podem ser excluídos naquele momento.

Janelas do produto

Quando você abre um caso a janela principal é mostrada. A janela principal consiste de várias partes.

Todas as janelas filho da janela principal são altamente personalizáveis. Você pode movê-las, mostralas ou escondê-las, encaixá-las em qualquer parte da tela, organizar em qualquer ordem, agrupar

com outras janelas ou torná-las auto ocultas ou flutuantes.

Belkasoft Evidence Center suporta várias configurações de exibição. Se você tem um computador com

vários monitores é possível criar uma ou mais janelas do produto em outros monitores, tornando

assim mais fácil para trabalhar com grandes quantidades de dados.

21

Dicas de Encaixe: Você pode encaixar uma janela em qualquer lugar dentro da interface do produto.

22

Janelas Flutuantes: Você pode fazer qualquer parte da interface do usuário flutuante;

particularmente, é possível colocar a lista de itens para outro monitor.

Process Explorer

O Process Explorer exibe o conteúdo do caso. Ele organiza informações sobre o caso em forma de

uma árvore. O nó de nível superior representa o caso em si. Sob o nó caso, há subnós para fontes de

dados. Uma fonte de dados corresponde a uma única unidade, imagem de unidade, “dump” de

memória, telefone ou outro “dump” de dispositivo móvel, arquivo de máquina virtual, ou uma pasta.

Cada fonte de dados contém tipos de evidência subnós, por exemplo, todas as informações

relacionadas com o Instant Messenger serão agrupadas, por exemplo, no subnó chamado Instant

23

Messengers. Os tipos de evidência atualmente suportados são:

Navegadores

Dados Recuperados (“Carved data”)

Arquivos criptografados

Mensageiros instantâneos (“Instant messengers”)

Caixas de email

Backups de dispositivos móveis

Tráfego de rede

Documentos Office

Imagens

Arquivos de registro do Windows

Bancos de dados SQLite

Arquivos de sistema

Vídeos

Um subnó especial é chamado Bookmarks (Marcadores) e contém todos os itens que você achar

interessante. Outro subnó especial é Timeline (Linha do tempo), contendo todos os eventos dentro

de seu caso.

24

Sob nós tipo evidência há nós de perfil. Um "perfil" é uma peça de informação específica para um

determinado usuário e um determinado programa. Por exemplo, um perfil do Outlook é um arquivo

.pst que contém uma das caixas de correio do usuário. Um perfil Skype é uma pasta com alguns

arquivos Skype dentro e assim por diante.

Existem filtros disponíveis para exibir fotos, vídeos, documentos, aplicações para backups móveis

entre outros.

Nós do tipo perfil podem conter subnós filho que são específicos para um determinado tipo de

histórico. Por exemplo, perfis de mensagens instantâneas contêm contatos (“amigos" do dono desse

perfil); perfis de e-mail contêm pastas de e-mail pertencentes à caixa de correio do perfil; perfis com

fotos, vídeos e documentos contêm filtros, e assim por diante.

25

Você pode executar todas as operações com o caso, selecionando um nó e selecionando itens do

menu principal, menu de contexto ou a barra de ferramentas. Algumas das operações disponíveis

são:

Extrair dados

Criar relatórios

Buscar perfis

Carve device

Pesquisa por palavra-chave

Apagar perfil

As seguintes operações são específicas para perfis de e-mail:

Copy attachments to folder (cópia todos os anexos de todos os e-mails para uma única pasta,

tomando cuidado com arquivos de mesmo nome, renomeando-os para que eles não serão

substituídos)

As seguintes operações são específicas para perfis de documentos:

Copy files to folder. Copia todos os documentos encontrados dentro de uma fonte de dados

para uma única pasta, facilitando a revisão com uma ferramenta de terceiros.

Copy embedded files to folder. Copia todos os arquivos embutidos encontrados em todos os

documentos, tais como imagens, facilitando a revisão por uma ferramenta de terceiros.

Filters. Ajuda a filtrar documentos encontrados utilizando vários critérios, como por exemplo metadados.

As seguintes operações são específicas para perfis de Imagens e Vídeos:

Analyze pictures (Análisa imagens ou quadros-chave de vídeo para pornografia, rostos e

falsificação)

Copy files to folders (copia todas as imagens encontradas em uma única pasta, facilitando

ainda mais a revisão com uma ferramenta de terceiros; não disponível para vídeos)

Filters (ajuda a filtrar imagens encontradas imagens ou vídeos por meio de vários critérios,

como por exemplo, os metadados EXIF)

26

As seguintes operações são específicas para arquivos criptografados:

Decrypt (Decifra todos os arquivos encontrados criptografados, disponível somente se você

tiver Passware Kit Forensic instalado).

As seguintes operações são específicas para backups de dispositivos móveis:

Unpack backup (Descompacta todos os arquivos a partir de um backup em uma pasta;

disponível apenas para iPhone / iPad)

As seguintes operações são específicas para perfis de Instant Messenger e tráfego de rede:

Select encoding for a profile (Escolhe outra codificação para bate-papos; exceto messenger

- padrão)

Hide/Unhide contacts without history

Sort contacts by various criteria

Copy contact UIN or SN

Caso, origem de dados, perfil e propriedades de bookmark

A janela Properties mostra as propriedades de um item, selecionados no Process Explorer. Esta

janela é exibida para um caso, fonte de dados, perfis e bookmarks.

Para um caso e um bookmark, você pode editar o name e description. Para um perfil, você pode

editar o name e comments. Para um caso, um perfil e uma fonte de dados você pode editar

timezone. Isso é útil quando você tem várias fontes de dados de diferentes fusos-horários, por

exemplo, um disco rígido de um suspeito dos EUA e um telefone de outro suspeito da Europa.

Depois que você alterou qualquer um destes campos, as alterações serão salvas automaticamente

quando você selecionar qualquer outro campo ou nó no Case Explorer.

27

As fontes de dados têm propriedades adicionais. Se uma fonte de dados é o disco rígido, unidade

lógica ou imagem de unidade, as partições e sistemas de arquivos são mostrados na página de

propriedades:

28

Lista de Itens

A janela Item List exibe a lista de itens pertencentes a um nó selecionado no Case Explorer. Listas de

itens são mostrados para todos os dados do navegador como sites, cookies, senhas, pastas de caixas

de correio, perfis com fotos e vídeo, Instant Messenger, bookmarks, etc. Os nós podem ser

nomeados de forma diferente para diferentes fontes. Por exemplo, para mensageiros instantâneos o

nó é chamado de " Lista de mensagens”, nó imagem é chamada de "Lista de imagens" e assim por

diante.

Ao selecionar um item na lista de itens, você pode inspecionar as propriedades do item na janela

propriedades do item. Você também pode copiar um item de texto ou marcá-lo, criar relatório para

todos ou selecionados e fazer algumas outras ações específicas para um tipo particular evidência (por

exemplo, mostrar imagens selecionadas tendo as coordenadas do GPS no Google Maps).

Item List oferece suporte a classificação em ordem crescente e decrescente. Ele se lembra do último

modo de ordenação aplicada.

A lista permite que você altere as larguras das colunas e se lembre de suas últimas preferências.

Mensagens de chat, ordenadas por ordem alfabética de texto

Ao selecionar imagem, vídeo ou perfil do documento, lista de itens mostra previews de itens de

perfil, em vez de uma exibição de tabela:

29

Você pode classificar os itens, selecionando o critério dentro da caixa Sort by

30

É possível alterar o tamanho da miniatura usando o controle deslizante a direita de Sort by.

Você pode selecionar vários itens dentro de ambos os tipos de listas usando as teclas Shift ou Control

juntamente com teclas de cursor. Para selecionar todos os itens, pressione Ctrl-A.

Propriedades do Item

A janela Item Properties permite que você inspecione propriedades do item selecionado no caso de

haver apenas um item selecionado.

A aba Item text exibe o texto do item atual. Se você desejar, copie este texto, selecione qualquer

parte do texto com o mouse e pressione Ctrl-C. Para selecionar todo o texto, aperte Ctrl-A.

A aba Properties mostra todos os detalhes sobre o item. Você pode copiar os valores usando o menu

do próprio item.

31

Gerenciador de Tarefas

O Task Manager exibe o status das tarefas executadas pelo investigador como procurar perfis, extrair

ou exportar históricos, buscas no histórico, exclusão de um perfil, e assim por diante.

32

Task Manager permite parar tarefas selecionadas clicando o botão Cancel task. Você pode parar

todas as tarefas em execução clicando no botão Cancel all. Você pode ver o log de tarefas concluídas

clicando em View task log ou um duplo-clique em qualquer tarefa dentro da lista de tarefas. Você

pode cancelar múltiplas tarefas e arquivos de log aberto para várias tarefas usando a seleção

múltipla (use a tecla Shift ou Ctrl enquanto seleciona itens com o mouse ou teclado). Depois de

cancelar uma tarefa aguarde alguns segundos até que ela termine.

Existem as seguintes abas no Task Manager:

Running. Aqui você pode ver todas as tarefas executadas pelo programa.

Scheduled. Esta página contém todas as tarefas que estão esperando para serem

executadas. O programa executa apenas uma quantidade limitada de tarefas de cada vez,

tentando tirar o máximo proveito da atual configuração de hardware (por exemplo,

quantidade de CPUs e Hyper-Threading). Isto é feito para acelerar o processamento.

Enquanto as CPUs estão ocupados com tarefas em execução, todas as outras tarefas estão

esperando na fila.

Completed. Todas as tarefas concluídas são exibidas nesta página. Você pode filtrar essas

tarefas por seu estado marcando as checkboxes Success, Errors, Failed or Canceled.

Task Manager exibe os seguintes campos para uma tarefa:

Nome da tarefa (Coluna Task)

Progresso da tarefa (% completed)

Status atual da tarefa (Status)

33

Horário de início da tarefa (Time)

Tempo gasto desde o início da tarefa (Elapsed)

Você pode ajustar as larguras das colunas nesta janela. Suas preferências serão armazenadas.

Resultados de busca

A janela Search Results mostra todos os itens encontrados durante a última operação de busca. Esta

é uma lista simples de todos os itens que correspondem aos critérios de pesquisa. Ela mostra:

Ícone para um tipo de perfil de item (por exemplo, ícone do Skype)

Texto do Item (Coluna Text)

Nome do campo e em qual termo de busca foi encontrado (Coluna Field name)

Nome do Perfil

Source (fonte de dados que contém o perfil onde um termo de busca foi encontrado)

Usando janela Search Results, você pode criar relatórios ou marcar itens selecionados. Para fazer

isso, selecione os itens de interesse utilizando o mouse e as teclas Ctrl ou Shift, clicando no item de

menu correspondente.

34

Você pode ajustar as larguras das colunas nesta janela. Suas preferências serão salvas. Você pode

ainda classificar os resultados de pesquisa das colunas Field name, Profile name ou Source de forma

crescente ou decrescente clicando no cabeçalho da coluna.

Visualizador SQLite

A janela SQLite Viewer permite rever as bases de dados SQLite. Para inspecionar uma base de dados,

você pode fazer um dos seguintes procedimentos:

No Case Explorer selecionar um perfil que armazena os dados em um banco de dados

SQLite. Por exemplo, quando você seleciona um perfil Skype, SQLite Viewer será

automaticamente preenchido com os dados do banco de dados SQLite correspondente para

o perfil selecionado Skype (main.db)

35

Perfil do Skype é selecionado no Case Explorer. Visualizador SQLite mostra a base de dados do Skype

Se você fez Recuperação de dados e encontrou bancos de dados SQLite, eles serão exibidos

em uma lista de bancos de dados SQLite no nó de dados abaixo do nó Carved Data. Para

inspecionar qualquer um dos bancos de dados SQLite recuperados, selecione nó bancos de

dados SQLite no Case Explorer e na Lista de dados mostrada selecionar o item de interesse.

Você pode abrir um banco de dados SQLite arbitrária, clicando no botão Open

Na janela SQLite Viewer e especificar um caminho para o banco de dados.

A textbox Current database mostra um caminho para a base de dados SQLite exibida no momento. O

Botão Open permite a abertura de um banco de dados arbitrários. A dropdown box de nomes de

tabelas permite ver todas as tabelas do banco de dados e selecionando uma tabela para avaliar.

Na parte inferior do SQLite Viewer você pode ver um número de registros encontrados no interior da

tabela selecionada.

Uma das principais características do visualizador Belkasoft SQLite vs. visualizadores não-forense de

terceiros é a sua capacidade de mostrar áreas SQLite especiais, por exemplo, freelists, arquivos WAL

e jornal. FREELIST contém dados apagados por um usuário e é, naturalmente, extremamente

importante em uma investigação forense. Os dados de freelists são destacadas pelo fundo vermelho:

36

Banco de dados SQLite usam o mecanismo de controle por transação e parte dos dados é

armazenado em um RollbackJournal especial (antes SQLite v.3.7) ou arquivos WAL (write-ahead log)

(após SQLite v.3.7). Antes que os dados vão para o arquivo de banco de dados principal, eles são

armazenados temporariamente dentro WAL, o que significa que este arquivo pode armazenar a

versão mais real de dados. Assim, é muito importante ser capaz de rever conteúdo do WAL. O SQLite

Viewer localiza automaticamente ambos os tipos de arquivos de diário e combina dados de arquivo

de banco de dados SQLite principal com os dados destes arquivos de diário. Esses dados estão em

destaque em azul:

37

Visualizador de Registry

A janela Registry Viewer permite que você reveja o conteúdo do arquivo de registro do Windows.

Este visualizador se parece ferramenta regedit padrão da Microsoft, mas tem um grande benefício,

extremamente importante em um curso da investigação forense. Belkasoft Registry Viewer pode

mostrar registros até mesmo danificadas ou sobrescritos. Ao trabalhar com os registros recuperados

você vai encontrar quase todos eles já corrompidos. Esses arquivos não serão mostrados por regedit,

mas será perfeitamente mostrado por Belkasoft Registry Viewer:

38

Graphical Timeline

A Graphical Timeline (Linha do Tempo gráfica) mostra todos os eventos aconteceram dentro de uma

fonte de dados que estão sendo investigados. Em uma única representação gráfica do produto

combina todos os eventos do navegador, chats, tempos de arquivo como criação / alteração /

tempos de acesso, os eventos do sistema (por exemplo, a atribuição de endereço IP), e-mail e EXIF

vezes e assim por diante. Todos os eventos são agrupados pelos seguintes tipos:

Browser events.

Chat events.

File events.

Mail events.

System events.

Unknown event, for all other event types.

39

A linha do tempo gráfica se parece com o seguinte:

Na foto acima, o zoom é de 1 mês para cada barra, assim representa uma série de eventos de um

determinado tipo que ocorreram dentro de 1 mês. Você pode ampliar ou reduzir usando os botões

"+" e "-”. Botões "<<" e ">>" mostram primeiros ou últimos eventos no caso. Botões "< " e "> "

expandem a linha do tempo para esquerda ou para direita.

Você também pode alterar zoom atual, usando a roda do mouse ou clicar com o botão esquerdo do

mouse e arrastar o mouse para selecionar período de tempo para ser ampliada:

40

Por fim, o botão " <>" sincroniza seleção atual para a rede (textual) timeline. Quando você clica neste

botão, a linha do tempo será filtrada pelo período selecionado de tempo na linha do tempo gráfica,

refletindo assim, apenas os eventos ocorridos nesse período. Ao sincronizar linhas-do-tempo você

pode restringir a pesquisa quando está procurando por algumas coisas incomuns, como por exemplo

picos de comunicações de chat ou conexões Wi-Fi.

A linha do tempo em grade é sincronizada com a linha do tempo gráfica automaticamente, assim

você pode aumentar ou diminuir quantidade de dados dentro da linha do tempo gráfica, filtrando

eventos na linha do tempo em grade.

Grid (Textual) Timeline

A Linha do tempo em grade (ou linha do tempo textual ou apenas linha do tempo) melhora muito a

usabilidade do Evidence Center, exibindo todas as atividades do usuário e eventos do sistema em

uma única visão agregada. Ao usar a linha do tempo, os investigadores podem olhar rapidamente

para as atividades do usuário ao longo de um determinado período de tempo ou examinar um

41

determinado período de tempo com facilidade.

O janela da linha do tempo combina todos os eventos aconteceram dentro de um caso que estão

sendo investigados em uma exibição de grade.

Nota: um único item de dados pode ter um monte de atividades ligadas na linha do tempo. Por

exemplo, um documento do Word pode ter pelo menos 3 itens de linha do tempo: de arquivo criado,

arquivo modificado, arquivo acessado pela última vez. Assim, no total, existem mais itens na linha do

tempo do que os itens no próprio caso.

Cada evento no sistema vai refletir em uma linha separada na linha do tempo, incluindo o carimbo de

data e hora, tipo de evento, fonte de dados, tipo de evento e descrição. Cada evento tem tanto a UTC

quanto a hora local. Um desses momentos é calculado tendo em conta o fuso horário especificado ao

criar um caso (ou, se substituído, usando fuso horário de uma fonte de dados ou um perfil). Por

exemplo, se um cliente armazena os dados de envio de e-mail em UTC, o tempo local, exibido dentro

do grid será calculado usando o tempo armazenado e fuso horário local compensados.

A linha do tempo baseia-se na zona de tempo especificada para o caso, suas fontes de dados e perfis.

Se um aplicativo armazena o seu carimbo de data / hora em hora local, o horário UTC é calculado

utilizando o fuso horário especificado. Se foi utilizado tempo UTC para alguns dados, a coluna hora

local é habitada por tempo calculado, que é baseado em um fuso horário.

A linha do tempo da rede é semelhante ao seguinte:

42

A primeira coluna exibe um ícone de um tipo de item (por exemplo, chat, fotos, URL, etc.). Segunda

e terceira colunas exibem a hora local e UTC. Quarta coluna mostra uma fonte de dados, em que

este ou aquele evento vieram (por exemplo, um disco rígido ou dispositivo móvel). Quinta coluna

exibe evento, por exemplo, o tempo de modificação do arquivo, tempo de expiração do cookie, a

última vez de login ou tempo em que uma mensagem de chat é enviada ou recebida. Finalmente, a

sexta coluna exibe um texto que descreve um item, por exemplo, mensagens de bate-papo, o

caminho do arquivo ou corpo do e-mail.

Ao clicar em qualquer uma das colunas você pode classificar a grade por uma ou outra coluna.

Clicando duas vezes irá alterar a ordem (Ascendente para descendente e vice- versa).

Um caso típico terá muitos itens para serem revisados dentro do cronograma. É por isso que o

Evidence Center permite filtrar itens por qualquer coluna. Para fazer isso, clique no ícone de filtro

(funil) no cabeçalho da coluna e modifique o valor do filtro na janela mostrada:

43

Você pode filtrar por UTC ou hora local, por tipo de evento, fonte de dados e texto. Filtrando por

Tempo permite que você esconda datas vazias, tais como 1753, 0000, 1900 e outras datas "vazias"

conhecidas.

Você pode combinar esses filtros para estreitar a sua pesquisa. Para ver todos os eventos sem filtro

aplicado de novo, clique no botão Clear filter dentro da janela Create timeline filter. Quando a linha

do tempo é filtrada por essa ou aquela coluna, o ícone de filtro da coluna correspondente se torna

verde como na imagem acima. A barra de status do produto mostra uma mensagem como "516

item(s) found; Applied filter: Time (UTC) from 01.01.2000 to 31.12.2039, Some event types are not

shown" (516 itens encontrados; Filtro aplicado: Horário (UTC) de 01.01.2000 a 31.12.2039, Alguns

tipos de evento não são mostrados).

A grade da linha do tempo é sincronizada com a linha do tempo gráfica automaticamente. Quando

você aplica um novo filtro (ou limpa filtros) você pode mudar para a janela Graphical Timeline e ver

como seus filtros afeta os totais lá.

44

Visualizador de Imagem e Documentos

A janela Picture Viewer (Visualizador de Imagens) pode mostrar uma amostra da imagem, quadro chave

do vídeo ou documento selecionado na Item List. Para ver a imagem em tamanho real da imagem,

documento ou quadro chave, dê um duplo clique no item de interesse. A janela a seguir será aberta:

À direita você pode revisar os metadados do documento ou imagem selecionada, como por exemplo, as

propriedades EXIF ou propriedades do documento. Se você selecionou um documento com múltiplas

páginas, você pode navegar por todas as páginas do documento usando as teclas de PgDown/PgUp ou

usando os botões do mouse:

45

Documento PDF com múltiplas páginas

Visualizador Hex

A janela do visualizador Hex (Hex Viewer) permite que você inspecione os dados binários. Atualmente só

funciona com dados recuperados. Para revisar os dados binários recuperados, selecione qualquer item

recuperado na janela Data List e a informação será mostrada na janela Hex Viewer:

Navegador Web

Se alguma imagem possuir propriedades GPS (como aquelas tiradas de um iPhone), a janela Web Browser

(Navegador Web) vai mostrar as imagens em um mapa do Google Maps. Para isso, selecione as imagens

de interesse na Picture List e selecione o item do menu de contexto Show pictures on Google Maps:

46

Em alguns segundos, o produto vai mostrar os locais onde as imagens foram tiradas no Google Maps

dentro da janela Web Browser:

Se você mover o mouse sobre o pino (o pino vermelho marcado com “A”), o produto vai mostrar

informação sobre a imagem que foi tirada naquele local.

Nota importante: Para que essa função funcione adequadamente, o recurso necessita de uma conexão

47

ativa à internet. Sem conexão à internet, o recurso não vai funcionar. Para proteger seus dados, você pode

configurar seu firewall para permitir que o produto acesse apenas http://maps.google.com.

Se você possuir uma conexão ativa com a internet, você pode até explorar o Google Street View para ver

os locais em que a foto foi tirada:

Outra nota: Se você não possui conexão à internet, você pode usar uma máquina conectada para baixar o

produto Google Earth. Essa ferramenta não requer conexão à internet, portanto você pode instalá-lo na

máquina de investigação e usar o item do menu de contexto Show selected items on Google Earth. Por

fim, você pode gravar todos os locais de interesse selecionando o comando no menu de contexto Export

selected items to Google Earth format. Assim você pode revisar o arquivo resultante (kml) de qualquer

máquina com o Google Earth instalado. Nenhum dado do suspeito é colocado no arquivo kml, apenas as

coordenadas.

Procurando por evidência

O produto permite que você procure informações em vários locais:

Discos físicos e lógicos

Imagens de disco

Imagens de celulares/smartphones e outros dispositivos móveis

Dumps de memória

48

Arquivos de sistema como arquivos de hibernação ou paginação

Bancos de dados SQLite

$MFT and $Log

Pastas selecionadas do disco

Outras áreas importantes para investigação forense

Para iniciar uma busca, você pode fazer um dos seguintes procedimentos:

Pressionar Ctrl-Shift-F

Clicar em Search Profiles na barra de ferramentas

Selecionar Search Profiles do menu Edit

Selecionar o item Search Profiles... do menu de contexto do Case Explorer

Após isso, a janela Search profiles vai aparecer. A primeira tela permite que você selecione a fonte dos

dados:

49

As seguintes opções estão disponíveis:

Selected folder. (Pasta selecionada) Use essa opção se você sabe com certeza que a evidência

está localizada em certa pasta. Essa opção é rápida e é perfeita quando trabalhar com prazo

apertado. Se esse for o caso, você pode inspecionar rapidamente uma única pasta contendo

informações de conta do usuário, que normalmente contém a maioria dos dados.

Logical drive and Physical drive (disco lógico e disco físico). Essa opção vai realizar uma busca em

todo o disco rígido conectado ao seu computador (incluindo discos rígidos externos e dispositivos

de rede).

Drive image file (Arquivo de imagem de disco). Essa opção trabalha com imagens de disco forense

criadas por outras ferramentas forenses. Os seguintes formatos são suportados:

o

Imagens Atola (.img)

o

Imagens EnCase (E01, Ex01, L01, Lx01)

o

Imagens FTK (AFF, AFM, AFD, AD1 e AF1)

o

Recipients X-Ways

o

Imagens SMART (S01)

o

Imagens DD

50

o

Imagens DMG

No momento, arquivos de Sistema do Windows, Mac OS X, Android e *nix são suportados dentro dos

arquivos de imagem. Veja “Montando imagens” para mais informações.

Mobile device image (imagem de dispositivo móvel). Você pode adicionar dumps físicos UFED da

Cellebrite contendo informação de dispositivos Android. O produto também suporta a análise de dumps

de dispositivos móveis “chip-off”.

Virtual machine file (Arquivos de máquina virtual). O produto suporta a investigação de arquivos Virtual

PC e VMWare (.vmdk, .vdi, .vhd, .xva).

Live RAM image file (arquivo de imagem Live RAM). Use essa opção para investigar a imagem capturada

do conjunto de memória volátil do computador (dump de RAM ou dump de memória), arquivo de

hibernação ou arquivo de paginação.

A opção Add all found profiles (adicione todos os perfis encontrados) especifica se é para começar a

extração de dados imediatamente para todos os perfis identificados ou se é para rodar uma extração

manual futuramente. Você também pode optar por calcular os valores hash dos perfis identificados. Essa

operação toma tempo, portanto desmarque essa opção se você está usando outro software ou hardware

para lidar com hashes.

Quando você clica Next, você será solicitado a selecionar por que tipo de evidências procurar:

51

Você pode selecionar tudo apertando o botão Select all ou especificar tipos específicos de histórico; por

exemplo, você pode procurar por registros ou caixas de e-mail do Outlook.

Quando você clicar Next, outra janela aparecerá perguntando de quais perfis tentar recuperar arquivos

apagados (por favor, veja a seção “carving” para mais detalhes). Essa seleção não será usada se você

estiver analisando uma pasta (a menos que seja encontrado um arquivo de hibernação, paginação ou

máquina virtual seja encontrada) já que não é possível tentar recuperar uma pasta.

52

Selecione os tipos de evidência para tentar recuperar e clique em Finish. A busca irá se iniciar.

Ajustando o produto para arquivos de sistema HFS/HFS+ e ext*

Se você está rotineiramente investigando máquinas com sistema de arquivo Mac OS X ou *nix, por favor,

entre em contato com o suporte da Belkasoft para instruções adicionais sobre como melhorar o

desempenho da busca.

53

Extraindo evidências

O produto permite que você extraia vários tipos de evidência da fonte de dados, como por exemplo

imagem de disco ou dump de dispositivo móvel, sem nenhum pré-requisito (com a única exceção do

mensageiro QQ 2009-2013). Você não tem que:

Saber a senha do dono do perfil para aplicativos que pedem por senha

Estar logado como o dono do perfil

Ter um programa em particular instalado para esse ou aquele formato de dados (por exemplo,

você não tem que ter o Microsoft Office ou o Outlook para extrair arquivos do office ou e-mails)

Ter direitos de escrita no disco contendo o perfil (o produto funciona perfeitamente com

dispositivos bloqueados para escrita)

Há várias opções para extração dos dados:

Extraia automaticamente evidência selecionando Start extraction for found profiles quando

estiver procurando por perfis.

Selecione qualquer perfil e clique em Extract data na barra de ferramentas, ou selecione o item

Extract data do menu de contexto de um perfil tanto no Case Explorer quanto na opção Edit do

menu principal.

Selecione Extract data for all profiles do menu de contexto do caso, da fonte de dados ou nó do

tipo de evidência no Case Explorer.

54

Por fim, você pode extrair novamente dados de perfis que já foram processados (por exemplo, se

a primeira tentativa de extração falhou).

Quando você iniciar a extração, o Task Manager vai mostrar uma tarefa de extração para cada perfil.

Quando a extração terminar, o Task Manager indicará o status da extração e permitirá que você examine

o log de extração.

O ícone de status à esquerda do perfil no Case Explorer mostra a atual situação da extração:

Círculo cinza: a extração de dados nunca foi rodada para esse perfil.

Círculo verde: os dados foram extraídos sem nenhum erro.

Círculo vermelho: um erro fatal impediu a extração de dados (nenhum dado extraído).

Círculo amarelo: apesar de ter havido alguns erros durantes a extração de dados, alguns históricos

do perfil foram extraídos e estão disponíveis para revisão.

As principais causas para a não extração de dados são:

Algum processo travou o arquivo de dados. Isso ocorre frequentemente quando você testa o

produto num sistema ativo, por exemplo, num perfil aberto do Firefox, caixa de e-mail do Outlook

ou histórico do Skype. Se for o caso, feche os aplicativos e tente de novo.

O arquivo está corrompido.

O arquivo foi incorretamente identificado como sendo o perfil de um tipo particular, portanto

uma tentativa de analisar esse arquivo usando o formato específico não pode ter sucesso.

Configuração com o Case Management: Quando dados são extraídos com sucesso, são automaticamente

armazenados no bando de dados. É seguro fechar o produto nesse ponto.

Configuração sem o Case Management: Quando dados são extraídos com sucesso e você está prestes a

sair do produto, você será solicitado a exportar os dados para o Evidence Reader (se você ainda não tiver

feito isso). Caso contrário, a informação sobre evidência extraída será perdida.

Você extrair novamente os dados para perfis que já foram processados. Isso é útil se um perfil for mudado

(normalmente num sistema ativo ou em perfil teste já que o perfil de um suspeito nunca será modificado).

55

Extraindo históricos QQ 2009-2013

Históricos do QQ Messenger são únicos. O que separa o histórico do QQ de outros tipos de histórico é que

a extração das versões 2009-2013 requer informação adicional.

As últimas versões do QQ Messenger são muito secretos. Ao contrário de muitos outros mensageiros, QQ

2009-2013 torna impossível a extração do histórico se tudo o que você tem é o arquivo de histórico.

A lista a seguir mostra que partes você precisa ter para extrair o histórico do QQ 2009-2013 com sucesso:

O disco rígido do suspeito onde o QQ foi inicialmente instalado e onde o Windows foi incialmente

instalado e acesso à internet; ou

O resultado da ferramenta da Belkasoft QqDiagnostics, rodado no PC do suspeito enquanto ela

estava conectada à internet (essa ferramenta deve ser solicitada à Belkasoft); ou

A senha original do perfil QQ e acesso à internet.

É impossível extrair o histórico do QQ a menos que um desses pré-requisitos seja alcançado.

Particularmente, você não pode extrair o histórico sem uma conexão ativa à internet, que é necessária no

PC do investigador nas opções 1 e 3 e no PC do suspeito na opção 2.

Extração da conversa é possível se o usuário gravou a senha dele (marcou a opção “lembre minha senha”)

antes de você analisar o computador em questão ou se você sabe a senha do usuário. Por favor, note que

os dados da senha armazenada expiram algum tempo depois do último login, mesmo com a opção

“lembre minha senha” marcada, portanto você não vai conseguir recuperar o histórico se o último login

foi feito há muito tempo.

Opção 1

Você precisará indicar o seguinte no programa:

A letra do disco em que o Windows foi instalado no computador do usuário. Por exemplo, se você

conectou o disco do usuário ao seu computador e agora você tem o os discos M, N e O para os

discos lógicos desse usuário, você provavelmente deve selecionar M se M:\Windows existir lá.

A letra do disco onde o QQ foi instalado. Normalmente, é a mesma letra do disco onde o Windows

foi instalado, mas alguns usuários podem instalar o QQ Messenger em outro disco.

O arquivo Registry.db precisa existir perto do Msg2.0.db

O caminho para o registro do usuário. Esse arquivo é normalmente armazenado no seguinte

caminho: C:\Windows\System32\config\PROGRAMA. Lembre-se: é o registro do usuário, não o

seu,

portanto

use

a

letra

do

disco

dele,

no

exemplo

acima,

M:\Windows\System32\config\PROGRAMA.

56

Quando você tiver fornecido todas essas informações o produto vai tentar conectar à internet. Isso é

necessário a fim de conectar ao servidor QQ. Você terá que permitir essa conexão no seu firewall ou na

ferramenta de antivírus. A fim de proteger seu computador, você pode restringir o acesso de endereços

de IP a apenas os endereços dos servidores do QQ. A lista desses IPs pode ser obtida com a Belkasoft.

Como testar a opção 1?

Para testar a opção 1, você tem que criar o seu próprio histórico de chat como uma amostra de histórico

de outro computador (o teste não vai funcionar no seu próprio PC). Faça o seguinte:

Instale o QQ mais recente, converse um pouco.

Feche o QQ Messenger (do contrário vai trancar o histórico).

Copie

seu

registro

de

Software

usando

HoboCopy,

por

exemplo,

hobocopy

c:\windows\system32\config c:\Temp\Test software onde c:\Temp\Test é uma pasta existente.

Rode nossa ferramenta, localize o histórico e preencha os campos descritos acima, usando a cópia

do original, já que o Windows tranca o arquivo original.

Opção 2

Você vai ter que entrar o caminho para o resultado da ferramenta QqDiagnostics enquanto ele roda na

máquina fonte:

57

Como testar a opção 2?

Instale a versão mais recente do QQ em qualquer máquina e converse um pouco.

Feche o QQ Messenger e copie o Msg2.0.db para a sua máquina principal.

Na máquina fonte, tenha certeza que há conexão com a internet e rode a ferramenta

QqDiagnostics. Copie o resultado, de nome qq.dat, para sua máquina principal.

Na sua máquina principal, rode o Belkasoft Evidence Center, localize o arquivo msg2.2.db e entre

o caminho para o qq.dat quando solicitado.

Opção 3

Para a opção 3, tudo que você precisa é do arquivo Msg.2.0 do utuário, a senha do usuário e conexão à

internet:

58

Quando você tiver fornecido todas as informações o produto vai tentar conectar à internet. Isso é

necessário para conectar ao servidor QQ.

Se tudo estiver configurado corretamente, o produto será capaz de decifrar o histórico.

Procurando por palavra-chave

O produto permite que você realize vários tipos de busca nas informações do caso. Para começar uma

busca você pode tanto apertar Ctrl+F, clicar no botão Search na barra de ferramentas, escolher o item

Search... na opção Edit do menu principal ou no menu de contexto do Case Explorer.

Assim que você fizer isso, a janela Search data vai aparecer:

59

As seguintes opções de busca estão disponíveis:

Procurando por uma palavra ou frase (word or phrase) Escolha essa opção se você quer encontrar

todos os dados contendo certa palavra ou frase. A busca despreza espaços e procura por

substrings, o que significa que se você buscar pela palavra “the” a palavra “there” também será

encontrada. A busca não discerne maiúsculas e minúsculas.

Procurando por palavras de um arquivo (words from file) Escolha essa opção quando você tem

um arquivo de referência com uma lista de todas as palavras de interesse. Ter um arquivo de

referência economiza muito tempo com milhares de palavras suspeitas. Usar o arquivo de

referência permite realizar uma única busca ao invés de milhares de buscas por palavras

suspeitas.

Procurando por uma expressão regular (regular expression) Expressões regulares são uma forma

poderosa de realizar buscas complicadas. Escolha essa opção se você não sabe exatamente o que

está procurando, por exemplo, enquanto procura por e-mails ou cartões de crédito você não sabe

o endereço ou o número do cartão. Você pode usar expressões regulares para realizar a tarefa:

entre "\d{4}-\d{4}-\d{4}-\d{4}" para achar qualquer número de cartão, se houver.

Busca pré-definida (predefined search). Se você não está familiarizado com expressões regulares,

o produto oferece algumas buscas pré-definidas, tais como e-mails, CPFs, nomes humanos (para

USA, Espanha, Alemanha, Rússia e China), palavras sexuais e assim por diante. Algumas dessas

60

buscas são customizáveis. Você pode encontra-las na pasta do programa e editá-las como quiser.

Você pode realizar a busca em todos os dados do caso, especificar uma única ou múltiplas fontes na janela

do Task Manager e os resultados serão mostrados na janela Search Results.

Bookmarking

O produto permite que você marque pedaços interessantes de informação com bookmarks. Um bookmark

é uma entidade com nome e descrição, e é mostrado no nó Bookmarks do Case Explorer. Um bookmark

pode se referir a qualquer número de evidência como documentos, e-mails, dados de aplicativos de

dispositivos móveis, arquivos encriptados, URLs, e assim por diante. Um item de evidência pode pertencer

a mais de um bookmark.

Um bookmark chamado “Chat and mail evidence” contém itens de e-mail e mensageiro instantâneo

O item no bookmark é marcado com cor azul clara, para que você não o perca na lista de itens:

Para adicionar um único item ou múltiplos itens a um bookmark, selecione um ou mais itens, clique com o

botão direito do mouse neles e selecione o item de menu Bookmark selected items. Você terá a opção de

criar um novo bookmark ou adicionar itens a um já existente.

61

Você pode também arrastar e soltar os itens selecionador para um o nó Bookmarks do Case Explorer

(para criar um novo bookmark) ou qualquer bookmark já existente (para adicionar o item ao bookmark).

Arraste e solte os itens selecionados para um bookmark existente para adicionar

O menu de contexto para um item do bookmark contém a opção Go to bookmark que vai selecionar o

bookmark correspondente no Case Explorer:

O menu de contexto para um item do bookmark contém a opção Go to original item que vai selecionar o

item no perfil original.

62

Você pode realizar buscar nos bookmarks, criar relatórios baseados nos conteúdos dos bookmarks e

adicionar item aos bookmarks desde a janela Search results.

Criando relatórios

O produto permite que você crie relatórios de quase todas as partes da interface do usuário. Relatórios

estão disponíveis em vários formatos como HTML e PDF. Para gerar um relatório, selecione um dos

seguintes:

Nó do caso no Case Explorer.

Nó da fonte do caso no Case Explorer.

Nó do tipo de evidência: navegadores, dados recuperados, documentos, arquivos encriptados,

mensageiros instantâneos, caixas de e-mail, tráfego de rede, imagens, registros, arquivos de

sistema, vídeo.

Nó Timeline ou Bookmarks

Um único perfil (por exemplo, perfil de Skype)

Um único bookmark

Um o mais itens de uma lista de itens, como Lista de Documentos, URLs ou lista de Bookmark

Um ou mais itens da janela Search Results

Filtros

Contatos de Mensageiro Instantâneo

Etc.

Após isso, você pode tanto clicar em Create Report na barra de ferramentas, selecionar o item Create

Report no item Edit do menu principal ou do menu de contexto do Case Explorer.

Se você está criando um relatório para itens selecionados de uma lista de itens, você pode escolher Create

report for all items ou Create report for selected items do contexto de menu da lista de itens.

63

A janela Create Report vai aparecer.

Nessa janela você pode especificar um formato alvo e um caminho para o relatório. Atualmente, os

seguintes formatos são suportados:

CSV

DOCX

EML (para e-mails apenas)

HTML

PDF

Texto puro

RTF

XLSX

XML

64

O caixa Open report when done permite que você abra os resultados do relatório com um aplicativo

padrão. Por exemplo, se você exportou para o formato HTML, o seu navegador web padrão será aberto

mostrando o arquivo resultante.

Relatório em PDF aberto no visualizador de PDF padrão

Se você exportar para arquivos múltiplos usando Split/Group do menu Advanced options, o sumário em

HTML será aberto no navegador padrão, permitindo que você selecione manualmente qualquer dos

arquivos para exame.

Você pode ajustar várias opções para customizar seu relatório. Para isso, clique no botão Advanced

options.

Opções avançadas de relatório

Você pode customizar a aparência do relatório ajustando as opções avançadas de relatório. Para isso,

aperte o botão Advanced options na janela Create report.

Na página Formatting da janela Advanced report option você pode especificar as seguintes opções:

65

Encoding (Codificação). A opção vai definir a codificação alvo para relatórios de puro texto ou CSV.

Por exemplo, para exportar chats em chinês, você pode querer usar o UTF8 ou Chinês

Simplificado.

Item Sorting (Ordenação de itens). Você pode ordenar itens por data e horário em sentido

ascendente ou descendente.

Header and Footer text (texto de cabeçalho e de pé de página). Este texto vai aparecer no

começo e no final de cada página num relatório em PDF. Para outros tipos de relatório essa opção

é desabilitada.

Date and time formats (formato de data e hora). Há vários formatos pré-definidos, usados em

diferentes países.

Orientation (orientação). Essa opção está disponível para todos os formatos Office e especifica se

é orientação paisagem ou retrato.

Report generated by (relatório gerado por). Essa opção permite especificar o nome do usuário

que gerou o relatório.

Na página Style você pode especificar as seguintes opções:

66

Default/Custom logo (logo padrão ou customizado). Por padrão o logo da Belkasoft é inserido nos

relatórios gerados, no entanto você pode usar o logo da sua organização.

Font (fonte). Você pode selecionar a fonte específica (por exemplo, Arial), estilo (por exemplo,

itálico), tamanho da fonte, efeitos de fonte (por exemplo, sublinhado), cor da fonte, etc.

A página Split/Group permite você especificar o número de arquivos a serem gerados. As seguintes

opções estão disponíveis:

67

One file (um arquivo). Escolha essa opção se a quantidade de evidência que você está exportando

é pequena. Um arquivo muito grande pode atrasar a sua análise. Por exemplo, um arquivo HTML

de 10Mb pode fazer com que o seu navegador “engasgue” e consuma muita memória.

One file per profile/data type (um arquivo por perfil/tipo de dados). Quando gerar um relatório

para um caso, fonte de dados ou tipo de evidência, você pode optar por gerar arquivos separados

para cada perfil do caso, da fonte de dados ou do tipo de evidência.

Separate file for every contact or mail folder (arquivo separado para cada contato ou pasta de email). Escolha essa opção se você está exportando histórico de mensageiros instantâneos ou de email (essa opção é ignorada para outros tipos de dados). Um arquivo dedicado será criado e

conterá apenas os eventos de um recipiente particular de chat ou uma pasta particular de e-mail.

Split by item count (separe por número de itens). Escolha essa opção para quebrar o relatório em

vários arquivos de um dado tamanho.

One file per each date (um arquivo por cada data). Essa é uma opção diária. Escolha essa opção

quando for importante para você ver os dados que ocorreram em cada data.

A mesma página permite que você selecione o tipo de agrupamento. As seguintes opções estão

disponíveis:

Do not group (não agrupe). Neste caso você verá os eventos em linha, ordenador por data e

horário.