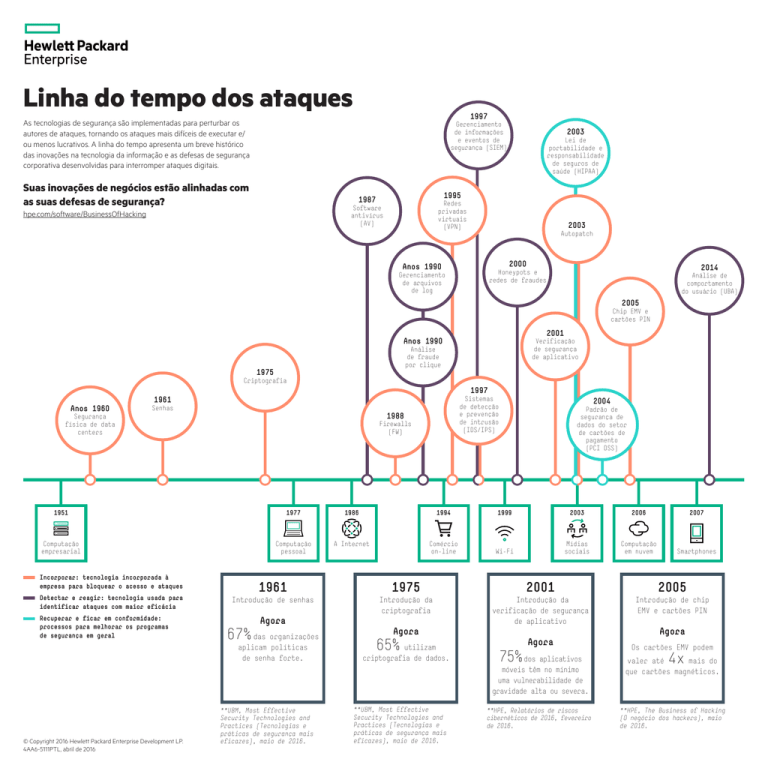

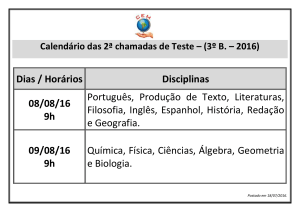

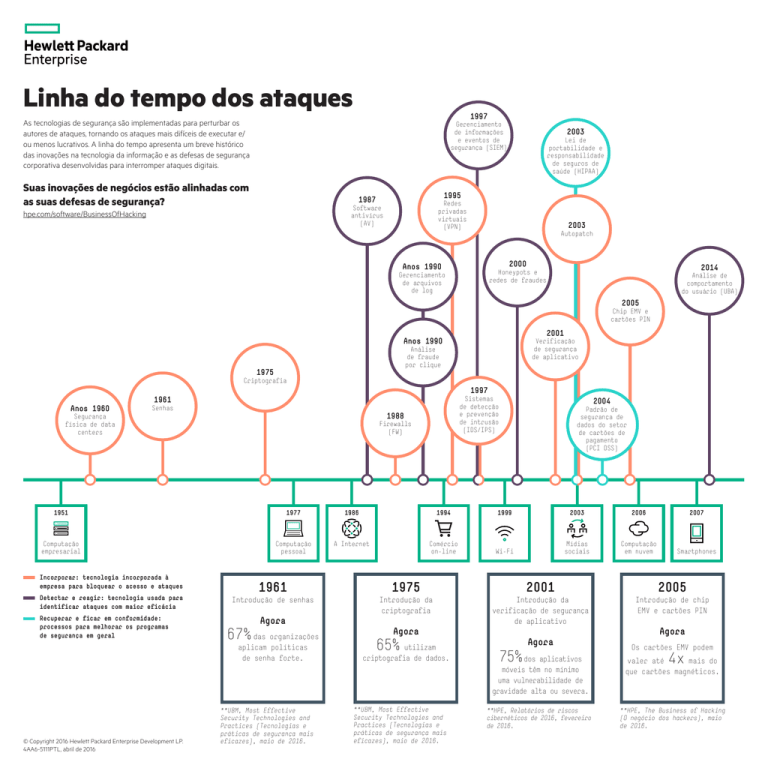

Linha do tempo dos ataques

1997

As tecnologias de segurança são implementadas para perturbar os

autores de ataques, tornando os ataques mais difíceis de executar e/

ou menos lucrativos. A linha do tempo apresenta um breve histórico

das inovações na tecnologia da informação e as defesas de segurança

corporativa desenvolvidas para interromper ataques digitais.

Gerenciamento

de informações

e eventos de

segurança (SIEM)

Suas inovações de negócios estão alinhadas com

as suas defesas de segurança?

1995

1987

Redes

privadas

virtuais

(VPN)

Software

antivírus

(AV)

hpe.com/software/BusinessOfHacking

2003

Lei de

portabilidade e

responsabilidade

de seguros de

saúde (HIPAA)

2003

Autopatch

2000

Anos 1990

2014

Honeypots e

redes de fraudes

Gerenciamento

de arquivos

de log

Análise de

comportamento

do usuário (UBA)

2005

Chip EMV e

cartões PIN

2001

Anos 1990

Verificação

de segurança

de aplicativo

Análise

de fraude

por clique

1975

Criptografia

Anos 1960

1997

Sistemas

de detecção

e prevenção

de intrusão

(IDS/IPS)

1961

Senhas

1988

Segurança

física de data

centers

Firewalls

(FW)

2004

Padrão de

segurança de

dados do setor

de cartões de

pagamento

(PCI DSS)

1951

1977

1986

1994

1999

2003

2006

2007

Computação

empresarial

Computação

pessoal

A Internet

Comércio

on-line

Wi-Fi

Mídias

sociais

Computação

em nuvem

Smartphones

Incorporar: tecnologia incorporada à

empresa para bloquear o acesso e ataques

Detectar e reagir: tecnologia usada para

identificar ataques com maior eficácia

Recuperar e ficar em conformidade:

processos para melhorar os programas

de segurança em geral

1961

1975

2001

2005

Introdução de senhas

Introdução da

criptografia

Introdução da

verificação de segurança

de aplicativo

Introdução de chip

EMV e cartões PIN

Agora

67% das organizações

aplicam políticas

de senha forte.

Agora

65%

utilizam

criptografia de dados.

Agora

75% dos aplicativos

móveis têm no mínimo

uma vulnerabilidade de

gravidade alta ou severa.

© Copyright 2016 Hewlett Packard Enterprise Development LP.

4AA6-5111PTL, abril de 2016

**UBM, Most Effective

Security Technologies and

Practices (Tecnologias e

práticas de segurança mais

eficazes), maio de 2016.

**UBM, Most Effective

Security Technologies and

Practices (Tecnologias e

práticas de segurança mais

eficazes), maio de 2016.

**HPE, Relatórios de riscos

cibernéticos de 2016, fevereiro

de 2016.

Agora

Os cartões EMV podem

4x

valer até

mais do

que cartões magnéticos.

**HPE, The Business of Hacking

(O negócio dos hackers), maio

de 2016.