Internet Segura com Firewall Virtual Para Maquinas Windows

Paulo Roberto Carvalho da Silva

Faculdade de Tecnologia SENAC Pelotas (FATEC)

Faculdade de Tecnólogo de redes de computadores

Rua Gonçalves Chaves, 602 – Centro

[email protected]

Abstract. The waste of computational power of current hosts, and the lack of

security, was a cause of development, this project in order to find a firewall

solution based on Linux to be used on Windows systems, it does not cause a

negative impact on the host PC performance using a free solution, equivalent

to proprietary software, which exercise the same function. To use Linux in

Windows the solution proposed in this project is to virtualized a Linux

distribution that contains the gateway and firewall functionality, and can be

configured

via

the

browser

of

the

host.

Resumo. O desperdício de poder computacional dos hosts atuais, e a falta de

segurança, foi motivo da elaboração, desse projeto com intuito de achar uma

solução de firewall baseado em Linux para ser usado em sistemas Windows,

que não cause um impacto negativo no desempenho do micro hospedeiro,

usando uma solução gratuita, e equivalente aos softwares proprietários que

exerçam a mesma função. Para usar Linux no Windows a solução proposta

neste projeto é virtualizar uma distribuição Linux, que contenha

funcionalidades de gateway e Firewall, e que possa ser configurada via

browser do próprio host hospedeiro.

1. Introdução

Uma visão ampla da solução que vai ser testada ajuda muito a entender o problema e o

que está sendo proposto nesse projeto. Então inicialmente, como a falta de segurança na

área de T.I atinge, atualmente roubam informações pessoais e corporativas como

documentos confidenciais como numero do cartão de credito, senhas de bancos e outros.

Atualmente os vírus estão em segundo plano ou talvez em enésimo plano, mais lesador

do que o vírus são os phishings scams, spywares, trojans, worms, keyloggers, bots,

sniffers, etc.

E para completar existe o hoax, que apenas e tão somente um boato, mas que

dependendo da situação acaba causando um grande prejuízo. O que todos têm em

comum é enviar informações uteis de volta ao seu criador, e com certeza essas

informações causarão um grande prejuízo ao detentor legal delas se caírem nas mãos de

pessoas mal intencionadas, como por exemplo, os criadores das tais pragas digitais. Na

maior parte das vezes, uma praga digital dessas que consegue entrar em um computador

envia as tais informações via internet e ou abre portas de comunicações virtuais TCP e

UDP para que o atacante entre no computador da vitima, fazendo uso do onipresente

protocolo TCP/IP.

Sem uma proteção adequada, uma porta TCP aberta em um micro equivale a um

cofre fechado apenas com a alavanca de trava, sem usar a combinação ou segredo;

Dessa forma, qualquer um pode chegar ao cofre e abrir o mesmo com extrema

facilidade. Existem outros cenários piores do que esse e até mais práticos, como as já

tão famosas páginas falsas de “home banking” de vários sites de instituições bancárias.

Para resolver ou diminuir a falta de segurança o ideal seria usar um bom firewall

que atuaria em múltiplos níveis para prover a segurança necessária, mediante

configuração prévia. Um firewall devidamente configurado é capaz de impedir ataques

indesejáveis bem como impedir que uma página alvo do link seja carregada, com isso

não vai haver o download do bot, e conseqüentemente não entrará em execução, e as

portas TCP e UDP ficarão fechadas, por exemplo. Trata-se de uma solução cujo

conceito é bem simples, mas imprescindível em um computador desktop ou rede local.

O estudo de caso vai ser realizado em ferramentas baseados no GNU/Linux

[Linux Foundation 2010] um sistema operacional que é reconhecido no mundo inteiro

por sua segurança, leveza e estabilidade. Mas atualmente ainda e comum que poucos se

aventurem a usá-lo no desktop, mesmo sabendo que é mais seguro navegar com ele do

que no Windows e é até compreensível, pois é mais fácil usar o Windows a ter que

aprender usar outro sistema.

Então, porque não usar o Linux para dar mais segurança ao Windows? É fato que

esta solução já esta presente em um grande numero de empresas, onde um computador

dedicado executa Linux faz a função de gateway e firewall para proteção da rede

interna. Isso deixa de fora aquela pessoa que tem apenas um computador ou dois e quer

navegar com tranqüilidade em sua residência. E possível ter uma segurança de um

firewall Linux mesmo tendo uma máquina baseada em Windows? Sim é possível!

Com o Vmware pode-se virtualizar em um host, uma, duas, três ou mais sistemas

operacionais de uma vez só. Nessa situação e possível executar Windows e Linux

simultaneamente, e também é possível fazer com que o sistema Linux seja o gateway e

firewall da máquina Windows, basta organizá-la em uma rede virtual. A proposta do

projeto não é usar o Linux como ambiente de produção, apenas como uma camada entre

o Windows e a internet, sem alterar as funcionalidades do Windows instalado, ou seja, o

Linux vai rodar dentro da Vmware, e esse software vai ser mais um aplicativo instalado

no desktop de sua máquina. Foram usadas algumas distribuições GNU/Linux voltados

para gateway.

Esse projeto visa aumentar a segurança em sistemas operacionais Microsoft

Windows e não e uma solução completa o uso de atinvirus e outras ferramentas de

segurança devem ser usadas como complemento da solução. Essa solução também

apresenta uma segurança superior à solução original da Microsoft. [Multicaststorm

2010].

2. Conceitos e Tecnologias

2.1. Virtualização

Em termo bem básico, virtualização e um recurso que permite rodar diversos sistemas

operacionais ao mesmo tempo dentro de outro sistema operacional hospedeiro ou até

mesmo direto em cima do hardware. A forma mais simples de entender o uso da

virtualização e com alguns exemplos:

Um caso típico atualmente um determinado micro está executando o Windows

Seven em um escritório, mas a empresa precisa executar nesse mesmo micro um

programa administrativo antigo, que só executa em Windows 98. Solução: A

virtualização permite criar um micro fictício que executa o Windows98 o qual

por sua vez, executa o programa administrativo como se este último estivesse

funcionando numa máquina física e real.

Um desenvolvedor de programas precisa testar seus produtos em diversas

situações, executando-os em diversas versões do Windows para verificar as

compatibilidades e alguns eventuais problemas. Solução: Usar um micro

hospedeiro onde executam diversas máquinas virtuais com Windows 2000, XP,

2003 e 2008 Server, além do Windows Vista e Windows Seven. Assim, numa

mesma máquina ficam contidas todas as versões de Windows que o

desenvolvedor precisa para seus testes, prontas para uso a qualquer instante,

simultaneamente ou não.

Uma empresa tem diversos servidores que executam serviços como autenticação

de usuários, servidor de internet, servidor de emails, servidor de arquivos e de

impressão. O sistema trabalha na forma 24×7(24 horas por dia, 7 dias por

semana), ou seja, nunca param. Todos estes servidores têm instalações

demoradas e difíceis de serem feitas, por isso quando precisa ser feita uma

manutenção como formatar alguma dessas máquinas o serviço ficara parado.

Solução: a empresa teria uma cópia de cada máquina virtual para cada um desses

servidores. Uma vez que uma instalação destas esteja perfeita, basta copiar um

único arquivo que fica no servidor de máquinas virtuais e este arquivo passa a

ser o backup completo daquele servidor virtual contendo sistema operacional,

configurações e todos os dados que lá estiverem. Se houver uma falha nesse

servidor, basta substituir o arquivo correspondente no servidor físico e o

servidor virtual voltará a funcionar imediatamente. E enorme o uso e as

situações em que a virtualização pode ser usada.

2.2. Ambientes para a Virtualização

Os exemplos descritos, já e possível perceber alguns dos usos da virtualização, tanto nos

servidores como nos micros pessoais. Mesmo sem perceber, mais uma citação de um

exemplo, a maioria dos servidores de internet (“Web Server”) executa dentro de

máquinas virtuais, e o mesmo pode-se dizer dos servidores de e-mail. Alguns usos mais

comuns desta técnica são:

Reduzir o custo e tamanho da Infraestrutura– A virtualização reduz o

numero de servidores físicos nos datacenters, que podem assim usar menos

espaço físico e diminuir despesas com energia elétrica e ar condicionado, além

de facilitar a administração e, com tudo isso resultar em menor custo de

propriedade (TCO).

Melhorar a flexibilidade e o tempo de resposta– Os administradores dos

datacenters gastam menos tempo em tarefas repetitivas como instalar sistema

operacional e aplicativos, atualizar, monitorar e fazer manutenções.

Facilitar Backups e melhorar a disponibilidade de aplicativos– A facilidade

para fazer e restaurar backups de sistemas inteiros diminui o tempo parado

devido às interrupções não planejadas.

Melhorar a Administração e aumentar a segurança– A virtualização permite

gerenciar e monitorar, local ou remotamente, centenas ou milhares de servidores

físicos ou virtuais. O famoso Google e um exemplo.

Padronizar o hardware e facilitar a migração– Num sistema bem planejado,

as máquinas virtuais podem mudar de servidor e continuar funcionando

normalmente, mesmo que o hardware seja completamente diferente.

Economia de energia– Esta vem sendo uma das principais bandeiras da

virtualização. Os centros de computação das empresas gastam muita energia,

não só alimentando os computadores, mas também a iluminação e

principalmente os centros de climatização. Além do aspecto ecológico também

reduz o gasto de energia elétrica, ou seja, motivação financeira, pois a energia

custará cada vez mais caro.

2.3. Tipos de Virtualização

Na atualidade existem basicamente duas estratégias de virtualização que estão se

destacando dos demais. O tipo de virtualização ou tipos de hipervisor (“hypervisor”, em

inglês), sua definição está intimamente ligada aos tipos de virtualização. Hipervisor é o

componente mais básico da virtualização, é o software que desvincula o sistema

operacional e os aplicativos de seus recursos físicos. Um hipervisor clássico tem seu

próprio Kernel e é instalado diretamente no hardware físico, ou seja, fica entre este e o

sistema operacional da máquina virtual. Mas nem todos os hipervisores são assim, na

verdade existem dois tipos básicos de hipervisores, são eles:

Tipo I – Também chamado de “nativo ou bare-metal” ou Paravirtualização. É

um software que executa diretamente numa determinada plataforma de

hardware, como se fosse um sistema operacional. Os sistemas operacionais das

máquinas virtuais executam num segundo nível por cima do hardware. Entre os

sistemas com hipervisores Tipo I estão Xen [Xen 2010], Oracle VM, L4

microkernels, Hyper-V da Microsoft.

Tipo II – Chamado de “hosted”, ou, “hospedeiro” também conhecido como

Virtualização Total, e um software que simula todo o hardware de uma máquina

e permite executar sistemas operacionais sem qualquer alteração em seus

códigos, o sistema operacional e instalado sobre esse software, e não tem

conhecimento de que estão sendo executados sobre um hardware virtual,

sistemas com hipervisor tipo II Vmware Server, Virtualpc.

Nas figuras um e dois mostra a diferença entre os dois tipos de hipervisores usados

atualmente.

Figura 1 - Virtualização Total

Figura 2 - Paravirtualização

Vmware [Vmware Inc 2010] é um software proprietário desenvolvido pela

empresa Vmware Inc. Possui uma versão gratuita para testes a qual utiliza a

técnica de Virtualização Total ou hospedada, em que a máquina virtual executa

como um aplicativo sobre um sistema operacional. Porém possui também outras

versões que utilizam a técnica de virtualização clássica, e conseqüentemente

possuem um melhor desempenho.

Windows XP [Microsoft Corporation 2010] como o Vmware também e um

software proprietário desenvolvido pela Microsoft, O Windows XP é uma

família de sistema operacional de 32 e 64 bits para uso em computadores

pessoais, incluindo computadores residenciais e de escritórios, notebooks e

media centers. O nome "XP" deriva de experiencia.

Linux [Linux Fondation 2010] Linux é o termo geralmente usado para designar

qualquer sistema operacional que utlize o núcleo(kernel) Linux. Foi

desenvolvido pelo finlandês Linus Torvalds(figura 3), inspirado no sistema

Minix.[Minix3 2010]. Oseu código fonte está disponivel sob licença

GPL(Licença Publica Geral) para qualquer pessoa que utilizar, estudar,

modificar e distribuir de acordo com os termos da licença.Na atualidade existe

várias distribuições Linux, segundo (Distrowatch 2010), existe

aproximadamente um total de 500 distribuições, pelo mundo todo.

Figura 3 – Criador do Kernel Linux, Linus Torvalds

3. Distribuições Estudadas

Como comentado anteriormente existem varias distribuições, desde distribuições para

uso pessoal até para usos mais específicos como as escolhidas para o projeto, com

funcionalidades de firewall e gateway, obviamente existem outras distribuições com a

mesma função, as distribuições que foram escolhidas por apresentarem características

distintas entre si, desde o básico de firewall e roteamento, até o mais avançado.

3.1. Endian Firewall

O Endian Firewall [Endian 2010] é uma distribuição Linux especializada em

roteamento e firewall que possui uma interface de gerenciamento unificada. É

desenvolvido por Italian Endian Srl e pela comunidade.O endian possui duas

distribuições sendo uma paga que e usada em seus produtos e outra gratuita, mantida

pela comunidade Endian. O Endian Firewall foi originalmente baseado no Ipcop, sendo

que este é uma ramificação do projeto Smoothall [Smoothwall 2010], que também e

outra distribuição de firewall e gateway muito interessante. Na figura 4 mostra a tela

principal capturada do Endian Firewall, mostrando os recurrsos de rede e sistema.

Figura 4 - Tela Sistema do Endian Firewall

3.2. Ipcop

O Ipcop [Ipcop 2010] é uma distribuição Linux que possui como foco a proteção de

redes de pequeno a médio porte, fazendo isso de maneira facilitada através de uma

interface web muito intuitiva e funcional. Este é derivado de um projeto de nome

Smoothwall e carrega até hoje, apesar de serem projetos desenvolvidos

independentemente, grandes similaridades. Essa similaridade certamente é determinante

para possibilitar que a grande maioria de Add-ons disponibilizados para Ipcop também

se encontrem disponíveis para o Smoothwall. A interface do mesmo é muito intuitiva, o

que possibilita que qualquer pessoa com um mínimo de conhecimento em redes possa

administrar as regras do Firewall. Na figura 5 mostra tela de serviços sendo executados

do Ipcop.

Figura 5 – Tela de serviços mostrando serviços que estão funcionando

3.3. Brazilfw

O BrazilFW[Brazilfw, 2010] é uma mini distribuição linux de firewall e roteador que

roda facilmente em computadores mais antigos. Suas funcções principais são

compartilhar conexões de internet e promover proteção de firewall para os

computadores conectados. O BrazilFW executa em um computadores modestos com

pelo menos 16 MB de RAM,(na versão 2.3.x.x). Não e obrigatorio disco rigido, mas se

desejar, pode naturalmente instalar um, o que é recomendado em termos de

confiabilidade e velocidade. Além disso, o Squid(Squid-cashe, 2010) está

completamente estável para uso, e somente em disco rígido. O BrazilFW foi basedo no

antigo sistema de firewall e roteamento Coyote Linux.[Coyotelinux 2010]. Na figura 6

mostra a interface de informações do sistema.

Figura 6 – Tela de informações de recursos do sistema

4. Desenvolvimento da Solução

Como a solução e baseada em máquina virtual foi escolhido como aplicativo para a

criação da mesma o Vmware Server (Vmware Inc. 2010), pois possui vasta

documentação na internet e fácil utilização, tanto a versão usada para criação das

máquinas e a realização dos testes foi usada uma versão gratuita.

Os demais softwares usados para complementar a criação da solução são descritos logo

abaixo.

Vmware Server 1.0.9

Brazilfw versão 3.0.237

Ipcop versão 1.4.21

Endian Firewall versão 2.4

As ferramentas usadas para realização dos testes foram os seguintes.

PerformanceTest: 7.0(1019)Win32 versão de avaliação.[Passmark 2010]

Nessus: versão 4.2.2 versão gratuita [Nessus 2010]

SecurityMetrics: ferramenta on-line. [ SecurityMetrics 2010]

Visando a execução dos testes foi usado um microcomputador pessoal com a seguinte

configuração:

Processador: AMD Atlhon X2 4400 de 2.3 GHz;

Memória: 2GB DDR2 800MHZ;

Disco Rígido: 500GBYTES Samsung 7200rpm SATA II;

Sistema Operacional: Windows XP com SP3 instalado e todas as atualizações;

Antivírus: Avira antivírus versão 9.0 atualizado;

As configurações do Wmware devem ser feitas após a instalação do mesmo para o

funcionamento da máquina virtual na captura de pacotes na rede. A pasta onde o

arquivo de configuração de rede se encontra é C:\Arquivos de programas\Wmware\ e

procure o utilitário vmnetcfg para desligar o servidor DHCP e NAT, pois esses serviços

não serão utilizados, a placa de rede local fica como bridge conforme figuras 7,8 e 9,

após a configuração das interfaces fica como na figura 10.

Figura 7 – Mostra a interface de rede real configurado para bridge. E desabilite o Vmnet8 que não

vai ser usada.

Figura 8 – Mostra tela do vmnetcfg com o serviço DHCP parado e desligado

Figura 9 – Tela vmnetcfg com o NAT desabilitado e parado.

Figura 10 - Duas interfaces de rede uma física outra virtual.

O método para capturar os pacotes TCP/IP do host para ser filtrado pelo firewall virtual

e entregue para a máquina real através de sua interface virtual, a configuração foi feita

conforme a figura 11.

Figura 11 – Propriedades de redes da interface real e a virtual como deve ficar para usar na

Vmware.

Uma configuração interessante e importante que deve ser feito para facilitar a entrada na

rede ou internet e deixar o Vmware carregar a máquina virtual ao ligar o computador,

pode ser usado duas maneiras a primeira normal sem autenticação, e a segunda usando

autenticação que e interessante, pois não permite mudar o comportamento da máquina

virtual ao iniciar o sistema operacional. Na figura 12 mostra tela da área de

configuração de inicialização automática.

Figura 12- Configuração da execução automática da máquina virtual ao ligar o micro.

4.1. Configurações das Maquinas Virtuais

A máquina virtual do Ipcop foi configurada da seguinte maneira.

Memória: 256MB

Disco rígido: 2GB

Processador: 1

Máquina virtual do Brazilfw usou configuração idêntica do Ipcop.

Memória: 256MB

Disco rígido: 2GB

Processador: 1

Maquina virtual Endian Firewall usou uma quantidade maior de memória para executar

melhor seus serviços com apenas 256MB não funcionou a contento:

Memória: 512MB

Disco rígido: 2GB

Processador: 1

4.2. Diferenças entre as distribuições

Endian Firewall versão 2.4 todas as ferramentas descritas vem instalados nativamente.

Firewall (ambas direções);

Rede Virtual Privada VPN;

Gateway;

VPN com OpenVPN ou Ipsec;

Web Antivírus;

Web Anti-spam;

E-Mail Antivírus;

E-Mail Anti-spam;

Transparente HTTP-Proxy;

Filtro de Conteúdo;

Ponto de Acesso sem Fio Seguro;

SIP e Suporte para VoIP;

Tradução de Endereços de Rede nat;

Multi endereços IP (apelidos|aliases);

HTTPS web interface;

Estatísticas de Conexão;

Log de tráfego na rede;

Redirecionamento de logs para servidor externo;

DHCP-Servidor;

Servidor de Tempo NTP;

Sistema de detecção de Intrusos – IDS;

ADSL-Modem Suporte;

BrazilFw versão usada para teste 3.0.237 somente ferramentas nativas, mas possui addons.

Firewall( ambas as direções);

Proxy HTTP, transparente;

Filtro de conteudo;

Ponto de acesso a sem fio;

Tradução de endereços;

Estatisticas de Conexão;

Log trafego na rede;

DHCP;

Suporte a modem ADSL limitado;

HTTPS web interface;

Console acesso ao terminal;

Ipcop versão usada 1.4.21 configuração básica que acompanha na instalação.

Firewall(ambas as direções);

HTTPS web interface;

Estastiticas de Conexão;

Servidor DHCP;

Servidor de NTP;

VPN;

Sistema de detecção de Invasão- IDS

SSH;

Add-ons são pacotes ou funcionalidades que podem ser agregadas posteriormente.

Antivírus Web;

Antivírus spam;

Antivírus POP3, SMTP;

Proxy Transparente;

Filtro de conteudo;

Anti-spam;

Logs Sistema antivírus;

Neste artigo não sera mostrado como foram instalados e como se instala as

distribuições, visto que já foram citados e pelas referencias bibliograficas, pode-se

chegar ao sites das respectivas distribuições que contem todo material necessario para

instalação e configurações avançadas.

As configurações das distribuições com exceção do Ipcop e Brazilfw foram

adicionadas novas funcionalidades para a implementação da solução, por add-nos ou

habilitadas quando o serviço vem desligado por padrão caso do Dansguardian no

Brazilfw.

5. Testes Realizados

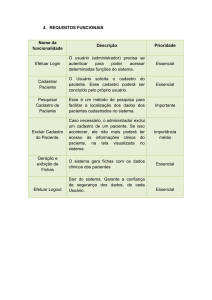

Os testes realizados foram para aferir o desempenho e a segurança do host, a realização

do teste de desempenho foi para observar como o host se comporta na presença de um

aplicativo virtual baseado em firewall e gateway sendo executado como um serviço do

Windows , já o teste de segurança mostrara o quanto o hospedeiro estará em termos de

segurança.

5.1. Procedimentos dos Testes

O procedimento para a realização dos testes de performance para as máquinas virtuais

deu-se da seguinte maneira, trinta minutos de uso do micro com tarefas corriqueiras

como acessar páginas da internet, ler e-mails atualização de antivírus etc., para depois

usar o aplicativo PerformanceTest [Passmark, 2010], cada teste de aferição com a

ferramenta o micro era desligado, por volta de cinco minutos, e religado posteriormente

usando o mesmo critério de teste usado na primeira máquina virtual, assim foi feito para

todas as máquinas virtuais.Todos os testes de performance somente o que interessava

para a proposta do projeto foi aferir o uso de memória do sistema uso de CPU e acesso

ao disco rígido, com o aplicativo podia-se escolher o tipo de componente a ser testado.

O aplicativo PerformanceTest usa como escala de pontuação geral de ponto

flutuante para o processador, para a memória e baseado em leitura e escrita no cachê e

acesso de blocos de memória, o teste de disco rígido usa como base escrita e leitura

seqüencial na mídia e leitura e escrita para procura aleatória.

O processo de teste realizado para aferir o desempenho foi o mesmo usado para

analise de segurança, somente foi feita a troca da ferramenta de teste que no caso do

teste de segurança foram utilizados duas ferramentas uma que checava as portas de

possíveis

serviços

rodando

que

foi

a

ferramenta

on-line

SecurityMetrics[Securitymetrics, 2010] e a outra fazia uma simulação de ataque e

penetração através de templates que a própria ferramenta continha a ferramenta usada

para esse caso foi Nessus 4.0 [Nessus, 2010].

Na figura 13 pode se observar uma tela teste realizado no BrazilFW com a

ferramenta SecurityMetrics.

Figura 13- Teste de portas filtradas mostrado pelo SecurityMetrics.

6. Resultados

Conforme figura 14 de comparação de desempenho foi levado em conta que o Brazilfw

não possui antivírus, motivo esse foi desligado no Endian Firewall e no Ipcop, para ser

mais justo o teste, mas foi feito outro teste com o antivírus habilitado, mas não houve

grandes diferenças como mostra a figura 15.

Os resultados na parte de segurança a ferramenta SecurityMetrics

[Securitymetrics 2010] retornou que todas as possíveis portas que possam ser invadidas

estão OK, na realidade mostra as portas como filtradas, já a ferramenta Nessus[ Nessus,

2010], não gera gráfico nessa versão por ser gratuito a paga possui um plugin de

geração de gráficos para melhor visualização dos resultados de penetração.

O Nessus referencia em quaisquer das distribuições testadas à seguinte mensagem

sobre a placa de rede, mensagem traduzida do Inglês:

“De acordo com o endereço MAC de seu adaptador de rede, o host remotoé uma

máquina virtual Vmware. Uma vez que é fisicamente acessível através da rede, que a

sua configuração corresponde à política de segurança da organização.”

Já as portas como no SecurityMetrics todas estavam seguras e filtradas, cada teste

do Nessus durava aproximadamente uma Hora pois foram ativado todos os plug-ins

conhecidos para teste de penetração como Backdoors, Firewall, SMTP problems, entre

outros.

Figura 14 - Resultado das distribuições sem usar antivírus

Figura 15 – Resultado com antivírus habilitado

7. Conclusão

Foram analisados três dessas distribuições para avaliar de que forma o computador

hospedeiro se comporta, ou seja, qual das distribuições vai afetar de forma geral o

desempenho do computador, e também foram analisados como se comportam na parte

de segurança. As distribuições Linux de firewall e gateway que foram estudadas

Brazilfw [Brazilfw, 2010], Ipcop [Ipcop, 2010] e Endian Firewall [Endian, 2010].

Neste trabalho, também desenvolveu uma solução para melhorar a segurança em

ambiente Microsoft Windows, onde a segurança da ferramenta nativa e precária

[Multicaststorm, 2010].

Como mostra na figura 14 foi desabilitado o antivírus que acompanha o Endian

Firewall e Ipcop através de complemento, pode ser observado que a diferença e muito

pouca, sendo o mais rápido o Ipcop, mas e um projeto antigo que está usando kernel

2.4, antigo já o Brazilfw e o Endian usa o kernel 2.6 mais seguro e atualizado.

Na figura 15 mostra um comportamento esperado do Brazilfw por não ter

antivírus foi mais rápido das distribuições em segundo, o Ipcop em último o Endian.

Contudo a melhor solução em termos de segurança fica com o Endian por ser

uma distribuição com kernel atualizado e por ser a distribuição mais completa entre os

comparados, o desempenho perto das outras distribuições possui muito pouca diferença.

Na prática nos atuais micros a diferença mostrada nas figuras 15 e pequena pode ser

muito bem compensada pelo poder computacional não aproveitado do sistema.

.

8. REFERÊNCIAS

Brazilfw (2010). Página do Brazilfw. Disponível em:

<http://www.brazilfw.com.br/forum>. Acesso em: ago 2010.

Distrowatch (2010). Pagina referencial sobre distribuições Linux. Disponível em:

<http://distrowatch.com/ >. Acesso em ago 2010.

Endian Firewal (2010) Página da comunidade Endian Firewall no Brasil. Disponível

em:<http://endian.eth0.com.br>. Acesso em: ago 2010.

Ipcop (2010). Página ipcop firewall . Disponível

em<http://sourceforge.net/apps/trac/ipcop/wiki>. Acesso em: ago 2010.

Linux foudation (2010). Página fundação linux. Disponível em

<http://www.linuxfoundation.org/>. Acesso em nov 2010.

M. Campos, Iberê. Criando máquinas virtuais com o vmware. Revista Pnp, São

Paulo, n.7, p.12-21, abr.2008.

Minix3 (2010). Página Minix3 e um sistema operacional. Disponível em <

http://www.minix3.org>. Acesso em: nov 2010.

Morimoto, Carlos Eduardo. Virtualização. Servidores Linux Guia Prático. 2.ed.Porto

Alegre:Sul Editores,2009.cap.12,p- 621-654.

Multicaststorm (2010). Blog assuntos relacionados ao curso de redes de

computadores do SENAC. Disponível em < http://multicaststorm.blogspot.com/>

Acesso em: nov 2010.

Nessus (2010). Página the network vulnerability scanner. Disponível em

<http://www.nessus.org/nessus/>. Acesso em out 2010.

Passmark (2010). Página performancetest produto. Disponível em

<http:/passmark.com/products/PT.htm>. Acesso em nov 2010.

Securitymetrics (2010). Página scanner security. Disponível

<HTTP://www.securitymetrics.com/ >. Acesso em out 2010.

Smoothwall (2010). Página Smoothwall gateway e roteador. Disponível em

<http://www.smoothwall.org>. Acesso em ago 2010.

Squid-Cache (2010). Página do squid-cache otimização de entrega na web.

Disponível em <http://www.squid-cache.org/ >. Acesso em nov 2010.

VmWare Server (2010). Vmware Server.Disponível em

<http://www.vmware.com/br>.Acesso em: set 2010.

Xen (2010). Página xen hipervisor total. Disponível em <http://www.xen.org/

>.Acesso em nov 2010.