1

Capítulo

13

Desafios éticos e de

segurança

2

Objectivos de aprendizagem

Identificar

questões éticas, quanto às formas

pelas quais as tecnologias de informação nas

empresas afectam o emprego, as condições de

trabalho, a individualidade, a privacidade, o

crime e a saúde, identificando também

soluções para problemas sociais.

3

Objectivos de aprendizagem (continuação)

Identificar

os tipos de estratégias e defesas

utilizadas na gestão da segurança, sendo capaz

de explicar como podem ser utilizadas para

assegurar a segurança das aplicações de

negócios electrónicos.

Como

é que os gestores e profissionais das

empresas podem contribuir para diminuir os

efeitos prejudiciais e aumentar os efeitos

benéficos da utilização das tecnologias da

informação?

4

Secção I

Desafios

éticos, sociais e de segurança das TI

5

Responsabilidade ética

A

utilização das TI apresenta grandes desafios

de segurança, coloca questões éticas sérias e

afecta a sociedade de forma significativa.

As TI levantam questões éticas nestas áreas:

Crime

Privacidade

Individualidade

Emprego

Saúde

Condições de trabalho

6

Responsabilidade ética (continuação)

Mas

as TI também trouxeram resultados

benéficos.

Por

isso, é responsabilidade dos gestores

minimizar os efeitos prejudiciais e optimizar

os efeitos benéficos.

7

Responsabilidade ética (continuação)

Ética

empresarial

Categorias básicas de ética empresarial

Equidade

Direitos

Honestidade

Exercício do poder empresarial

8

Responsabilidade ética (continuação)

Teorias

de responsabilidade social empresarial

1.Teoria dos accionistas

Os gestores são agentes dos accionistas.

A única responsabilidade ética que têm é

aumentar os lucros, sem violar a lei nem

cometerem fraudes.

9

Responsabilidade ética (continuação)

Teorias

de responsabilidade social empresarial

(continuação)

1.Teoria do contrato social

As empresas têm responsabilidades éticas

perante todos os membros da sociedade,

que permite a existência das empresas com

base num contrato social.

10

Responsabilidade ética (continuação)

Teorias

de responsabilidade social empresarial

(continuação – contrato social)

§

1º – melhorar a satisfação económica dos

consumidores e dos funcionários, sem poluir o ambiente

nem exaurir os recursos naturais, sem deturpar o poder

político e sem submeter os funcionários a condições de

trabalho desumanas.

§ 2º – evitar práticas fraudulentas, respeitar os

funcionários na sua plenitude enquanto seres humanos

e evitar práticas que, sistematicamente, prejudiquem a

posição de algum grupo social específico.

11

Responsabilidade ética (continuação)

Teorias

de responsabilidade social empresarial

(continuação)

Teoria

dos parceiros envolvidos

Os gestores têm a responsabilidade ética

de gerir a empresa em benefício de todos

os parceiros envolvidos.

Casos mais óbvios: Accionistas,

Funcionários, Clientes, Fornecedores,

Comunidade local

Outros: concorrentes, estado, grupos de

interesses, as gerações futuras, etc.

12

Responsabilidade ética (continuação)

Ética

tecnológica (ética do uso da tecnologia)

Quatro princípios

Proporcionalidade

Consentimento informado

Justiça

Risco minimizado

13

Responsabilidade ética (continuação)

Ética

tecnológica (continuação)

Quatro princípios

Proporcionalidade

Os benefícios da tecnologia devem ser

maiores do que os malefícios e do que o

risco.

Não pode haver nenhuma alternativa

que alcance benefícios iguais ou

comparáveis, com menos malefícios ou

menor risco.

14

Responsabilidade ética (continuação)

Ética

tecnológica (continuação)

Consentimento informado

Quem é afectado pela tecnologia deve

compreender e aceitar os riscos.

Justiça

As vantagens e as desvantagens devem ser

distribuídas de forma justa. O risco deve ser

partilhado. (Quem beneficia deve assumir a

quota-parte dos riscos, quem não beneficia não

deve sofre um aumento significativo do risco.)

15

Responsabilidade ética (continuação)

Ética

tecnológica (continuação)

Risco minimizado

Ainda que a tecnologia seja aceitável

perante as três directrizes anteriores,

deve ser implementada de forma a evitar

todos os riscos desnecessários.

16

Responsabilidade ética (continuação)

Ética empresarial

Ética tecnológica

17

Ethical Responsibility (continued)

Directivas

éticas

AITP: Normas de Conduta Profissional

Face ao meu empregador, comprometo-me a:

Evitar conflitos de interesse e assegurar que o meu empregador fica ciente de potenciais

conflitos.

• Proteger a privacidade e confidencialidade das informações que me foram confiadas.

• Não sonegar, nem apresentar de forma equívoca, informações essenciais.

• Não tentar usar os recursos do meu empregador em benefício pessoal ou outro, sem a

devida autorização.

• Não me aproveitar das debilidades dos sistemas informáticos em meu benefício pessoal ou

para minha auto-recreação.

•

Face à sociedade, comprometo-me a:

Utilizar as minhas competências e os meus conhecimentos para prestar informações públicas, em

todas as minhas áreas de especialidade.

• O melhor que possa, assegurar que os frutos do meu trabalho são utilizados de forma socialmente

responsável.

• Apoiar, respeitar e cumprir as leis e regulamentos, transnacionais, nacionais, regionais e locais.

• Nunca sonegar, nem apresentar de forma equívoca, informações cruciais para questões de

interesse público, nem deixar de confrontar quaisquer informações desse género que venham a

público.

• Não utilizar informações privadas ou confidenciais sem autorização, em meu benefício pessoal.

•

18

Responsabilidade ética (continuação)

Directivas

éticas (continuação)

Um profissional responsável deve:

Agir com integridade.

Aumentar a competência profissional.

Estabelecer padrões elevados de

desempenho pessoal.

Aceitar a responsabilidade pelo trabalho.

Melhorar a saúde, a privacidade e o

bem-estar público geral.

19

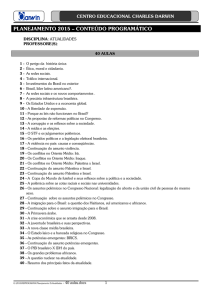

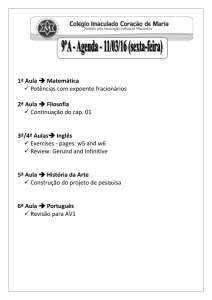

Crime informático/cibercrime

Processos

registados no Departamento de Investigação e Acção

PenaI (Lisboa)

de 1 de Janeiro de 1996 a 20 de Maio de 2002

20

Crime informático

«Em

Portugal, não há nenhum diploma legal que

acolha a expressão “cibercrime”. O nosso

legislador acolheu a expressão crime informático

(ou criminalidade informática) que traduz a

expressão anglo-saxónica “computer crime”.»

Lei

da Criminalidade Informática (109/91, de 17

de Agosto), adoptada na sequência da

Recomendação nº 9/89(1) , de 13 de Setembro de

1989, do Conselho da Europa.

21

Crime informático

A

referida lei (109/91) prevê especificamente os

seguintes crimes:

falsidade informática (artigo 4.º);

dano relativo a dados ou programas

informáticos (artigo 5.º);

sabotagem informática (artigo 6.º);

acesso ilegítimo (artigo 7.º);

intercepção ilegítima (artigo 8.º);

reprodução ilegítima de programa protegido

(artigo 9.º).

22

Crime informático

A legislação sobre Criminalidade Informática em Portugal não se esgota na Lei da Criminalidade

Informática – Lei 109/91, de 17 de Agosto.

Desde logo, no Código Penal estão previstos crimes como a burla informática (art.º 221º) , a

difamação (artigo 180.º), a devassa por meio da informática (artigo 193.º), o abuso sexual de

crianças - mais concretamente a difusão de pornografia infantil através da Internet, (que cai no

âmbito da previsão da al. d) do n.º 3 do art. 172º) -, a ameaça e coacção cometidas através da

Internet, reguladas em termos genéricos nos artigos 153.º a 155.º ou o abuso de cartão de garantia

ou de crédito (art. 225º).

Por outro lado, o Decreto-Lei n.º 252/94 de 20 de Outubro, que transpõe para a ordem jurídica

interna a Directiva n.º 91/250/CEE, do Conselho, de 14 de Maio, relativa ao regime de protecção

jurídica dos programas de computador, estipula expressamente no seu artigo 14º que “um

programa de computador é penalmente protegido contra a reprodução não autorizada”

remetendo directamente, no n.º 2 do mesmo artigo, para o disposto no n.º 1 do artigo 9.º da Lei da

Criminalidade Informática.

Quanto aos crimes como o acesso indevido a dados pessoais ou viciação ou destruição de dados

pessoais é aplicável a Lei n.º 67/98 - Lei da Protecção de Dados Pessoais, que transpõe para a

ordem jurídica portuguesa a Directiva n.º 95/46/CE, do Parlamento Europeu e do Conselho, de 24

de Outubro de 1995, relativa à protecção das pessoas singulares no que diz respeito ao tratamento

dos dados pessoais e à livre circulação desses dados.

(Ana Margarida Marques, “A Lei da Criminalidade Informática nos Tribunais Portugueses”)

23

Crime informático

A

definição da Association of Information

Technology Professionals (AITP) inclui:

Utilizar, aceder, modificar e/ou destruir, sem

autorização, equipamentos, software, dados ou

recursos da rede.

Revelar informações sem autorização.

Copiar software sem autorização.

24

Crime informático (continuação)

(continuação)

Privar um utilizador final do próprio

equipamento, software, dados e/ou recursos

da rede.

Utilizar ou conspirar na utilização de

computadores ou recursos da rede para

obter, ilegalmente, informações ou bens

tangíveis.

25

Crime informático (continuação)

Hacking

Prazer

no desafio intelectual de vencer ou

contornar limitações, particularmente na

informática.

Há uma tendência na imprensa para usar o

termo no sentido “criminosos informáticos”

(mais correctamente chamados crackers ou

phreakers).

Esta tendência incomoda os entusiastas mais tradicionais da

informática e da tecnologia, mas não todos: muitos, como Steve

Wozniak, fundador da Apple, faziam hacking sem se preocuparem

com a legalidade ou ilegalidade das suas actividades.

26

Crime informático (continuação)

Ciber-roubo

Entrada

não-autorizada em redes, seguida

de alteração fraudulenta de bases de dados

informáticas.

27

Crime informático (continuação)

Negação

de serviço

(DoS – Denial of Service)

(DDoS – Distributed Denial of Service)

Impedir o acesso aos sistemas por parte

dos utilizadores legítimos.

28

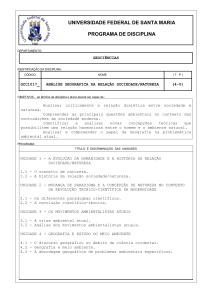

Crime informático (continuação)

Diagrama

de um

ataque

DDoS

29

Crime informático (continuação)

Utilização

não-autorizada no local de trabalho

Também chamada “roubo de tempo e de

recursos”.

Desde consultadoria privada e finanças

pessoais aos jogos de computador, passando

pela utilização indevida da Internet nas

redes empresariais.

30

Crime informático (continuação)

Pirataria

de software

Cópia não-autorizada de software

O software é propriedade intelectual,

protegida por lei e por acordos de licença.

31

Crime informático (continuação)

Pirataria

de propriedade intelectual

Outras formas de propriedade intelectual,

abrangidas pelas leis:

Música

Vídeos

Imagens

Artigos de imprensa

Livros

Outras obras escritas

32

Crime informático (continuação)

Vírus

informáticos e worms

Vírus

Um programa que, como um vírus biológico, faz cópias

de si próprio, propagando-se através de um hospedeiro,

geralmente danificando-o nesse processo. O hospedeiro é

outro programa informático, geralmente um sistema

operativo, que depois infecta aplicações noutros

computadores.

Worm

Um programa que se auto-replica, como um vírus. O

vírus liga-se a outro programa executável; uma worm é

autónoma e não precisa de outro programa para se

propagar.

33

Questões de privacidade

As

TI fazem com que seja viável, em termos

técnicos e económicos, recolher, armazenar,

integrar, intercambiar e obter dados e

informações, de forma rápida e fácil.

Benefício: aumenta a eficiência e a eficácia.

Mas também pode ter efeitos negativos nos

direitos do indivíduo à privacidade.

34

Questões de privacidade (continuação)

Questões

importantes de privacidade (ex.)

Acesso a e-mail pessoal, a registos

informáticos e partilha de informações

pessoais, obtidas a partir das visitas a sítios

Web e grupo de news.

Saber sempre onde está uma pessoa, através

de serviços móveis.

35

Questões de privacidade (continuação)

Questões

importantes de privacidade (ex.),

continuação

Utilizar informações sobre os clientes,

obtidas de várias fontes, para tentar vender

mais serviços empresariais.

Recolher dados pessoais para elaborar perfis

individuais dos clientes.

36

Questões de privacidade (continuação)

Privacidade

na Internet

Os utilizadores da Internet são muito

visíveis, vulneráveis a violações de

privacidade.

Área não vigiada, sem regras reais.

Os cookies guardam informações, sempre

que se visita um sítio Web.

Estas informações podem ser vendidas a

terceiros.

37

Questões de privacidade (continuação)

Privacidade

na Internet (continuação)

Protecção da privacidade:

Codificar as mensagens.

Escrever em grupos de news através de

sistemas de anonimato.

Pedir ao ISP para não vender os dados

pessoais a outras entidades comerciais.

Recusar fornecer dados e preferências

pessoais on-line.

38

Questões de privacidade (continuação)

Cruzamentos

informáticos de dados

Perfis informáticos e associação indevida de

dados pessoais ao perfil errado.

Os erros podem ser um grande problema.

39

Questões de privacidade (continuação)

Legislação

sobre privacidade

Vários países tentam impor a privacidade

dos ficheiros informáticos e das

telecomunicações.

Portugal: Comissão Nacional de Protecção

de Dados (www.cnpd.pt)

40

Questões de privacidade (continuação)

Censura

informática e calúnias informáticas

O lado oposto no debata sobre privacidade

Direito a ser informado (liberdade de

informação)

Direito de expressar opinião (liberdade de

expressão)

Direito de publicar a opinião (liberdade de

imprensa)

Spamming (intrusão comercial)

Flaming (mensagens ofensivas)

41

Outros desafios

Emprego

Houve

criação de novos empregos e aumento

da produtividade; contudo, as TI também

provocaram uma redução significativa de

outros tipos de empregos.

42

Outros desafios (continuação)

Monitorização

Privacidade

informática

no local de trabalho

Monitorização de pessoas, não apenas dos actos.

É contínua. Pode ser encarada como violação da

privacidade dos trabalhadores e das liberdades

pessoais.

Os trabalhadores podem não saber que são

monitorizados, ou de que forma são usadas essas

informações.

Pode aumentar o nível de stresse dos

trabalhadores.

Pode expoliar os trabalhadores da dignidade no

trabalho.

43

Outros desafios (continuação)

Condições

de trabalho

As TI eliminaram muitas tarefas monótonas

e desagradáveis, mas criaram outras.

44

Outros desafios (continuação)

Individualidade

Os

sistemas informáticos são criticados por

serem impessoais, desumanizando e

despersonalizando as actividades.

Arregimentação

45

Questões de saúde

Stresse

profissional

Lesões musculares

Esforço ocular

Exposição a radiações

Acidentes

Algumas soluções

Ergonomia (engenharia de factores humanos)

Objectivo: conceber ambientes de

trabalho saudáveis.

46

Soluções sociais

Efeitos

benéficos na sociedade

Resolver problemas humanos e sociais.

Diagnóstico médico.

Formação assistida por computador

Planeamento de programas de governo

Controlo da qualidade ambiental

Aplicação das leis

Controlo do crime

Procura de emprego