www.1001questoesdeconcurso.com.br

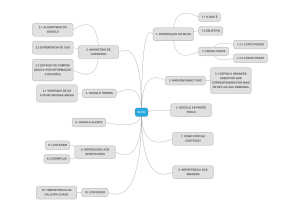

REDE DE COMPUTADORES

REDE DE COMPUTADORES

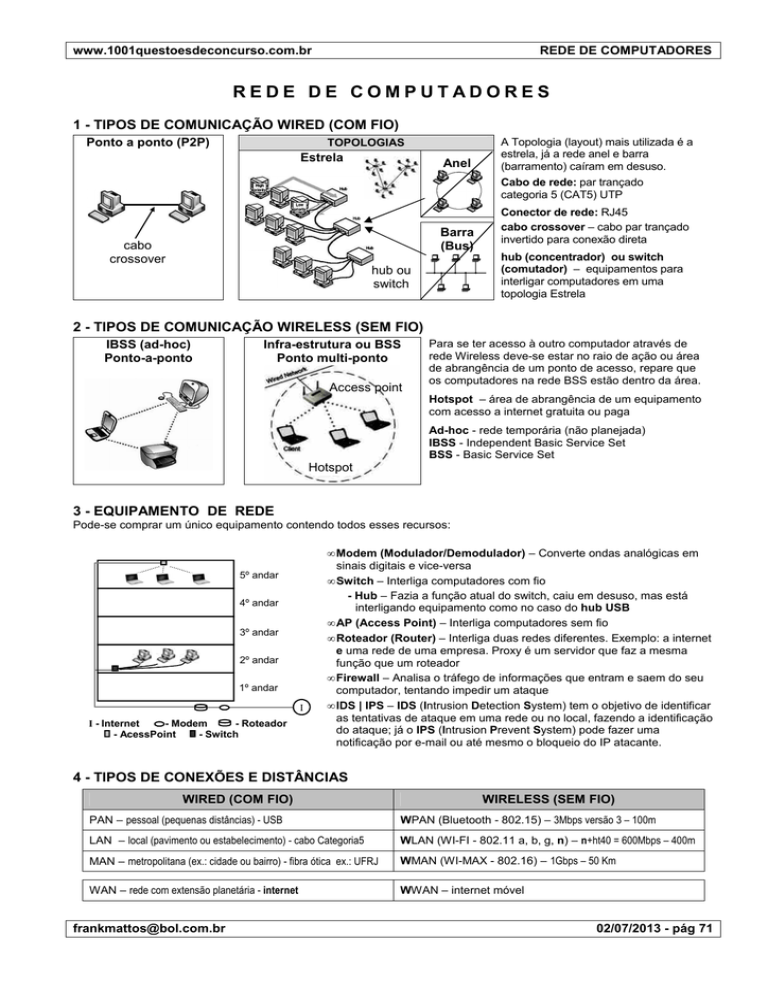

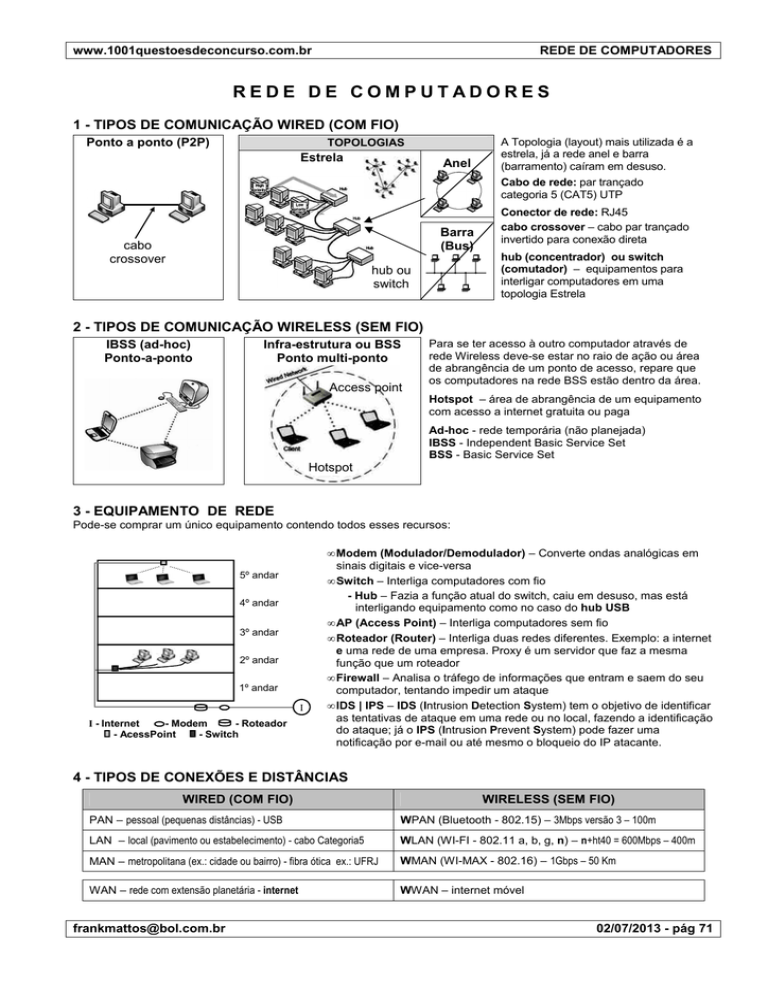

1 - TIPOS DE COMUNICAÇÃO WIRED (COM FIO)

Ponto a ponto (P2P)

TOPOLOGIAS

Estrela

Anel

A Topologia (layout) mais utilizada é a

estrela, já a rede anel e barra

(barramento) caíram em desuso.

Cabo de rede: par trançado

categoria 5 (CAT5) UTP

Barra

(Bus)

cabo

crossover

Conector de rede: RJ45

cabo crossover – cabo par trançado

invertido para conexão direta

hub (concentrador) ou switch

(comutador) – equipamentos para

interligar computadores em uma

topologia Estrela

hub ou

switch

2 - TIPOS DE COMUNICAÇÃO WIRELESS (SEM FIO)

IBSS (ad-hoc)

Ponto-a-ponto

Infra-estrutura ou BSS

Ponto multi-ponto

Access point

Para se ter acesso à outro computador através de

rede Wireless deve-se estar no raio de ação ou área

de abrangência de um ponto de acesso, repare que

os computadores na rede BSS estão dentro da área.

Hotspot – área de abrangência de um equipamento

com acesso a internet gratuita ou paga

Ad-hoc - rede temporária (não planejada)

IBSS - Independent Basic Service Set

BSS - Basic Service Set

Hotspot

3 - EQUIPAMENTO DE REDE

Pode-se comprar um único equipamento contendo todos esses recursos:

5º andar

4º andar

3º andar

2º andar

1º andar

I

I - Internet

- Modem

- Roteador

- AcessPoint

- Switch

• Modem (Modulador/Demodulador) – Converte ondas analógicas em

sinais digitais e vice-versa

• Switch – Interliga computadores com fio

- Hub – Fazia a função atual do switch, caiu em desuso, mas está

interligando equipamento como no caso do hub USB

• AP (Access Point) – Interliga computadores sem fio

• Roteador (Router) – Interliga duas redes diferentes. Exemplo: a internet

e uma rede de uma empresa. Proxy é um servidor que faz a mesma

função que um roteador

• Firewall – Analisa o tráfego de informações que entram e saem do seu

computador, tentando impedir um ataque

• IDS | IPS – IDS (Intrusion Detection System) tem o objetivo de identificar

as tentativas de ataque em uma rede ou no local, fazendo a identificação

do ataque; já o IPS (Intrusion Prevent System) pode fazer uma

notificação por e-mail ou até mesmo o bloqueio do IP atacante.

4 - TIPOS DE CONEXÕES E DISTÂNCIAS

WIRED (COM FIO)

WIRELESS (SEM FIO)

PAN – pessoal (pequenas distâncias) - USB

WPAN (Bluetooth - 802.15) – 3Mbps versão 3 – 100m

LAN – local (pavimento ou estabelecimento) - cabo Categoria5

WLAN (WI-FI - 802.11 a, b, g, n) – n+ht40 = 600Mbps – 400m

MAN – metropolitana (ex.: cidade ou bairro) - fibra ótica ex.: UFRJ

WMAN (WI-MAX - 802.16) – 1Gbps – 50 Km

WAN – rede com extensão planetária - internet

WWAN – internet móvel

[email protected]

02/07/2013 - pág 71

www.1001questoesdeconcurso.com.br

REDE DE COMPUTADORES

4.1 - FORMAS DE ACESSO À INTERNET (WAN E WWAN)

• Taxas de transmissão Dial up (Linha Discada): até 56Kbps

• Taxas de transmissão Banda Larga: acima de 56Kbps

Com Fio (WAN)

- ISDN (até 128Kbps)

- ADSL (VELOX – linha telefônica)

- CABO COAXIAL (NET-VIRTUA)

- ELÉTRICA (PLC)

- FTTH - Fibra Ótica – (GVT)

Sem Fio (WWAN)

- PREDIAL (rádio)

- SATÉLITE (rádio)

- MÓVEL ou CELULAR (rádio)

Gerações de celulares:

1G (analógicos)

2G (9600 ou 14000 bps)

2,5G (GSM, CDMA com 144 KBps)

2,75G (EDGE com 130 a 170 KBps)

3G (voz e imagem com até 10 Mbps)

4G (200Km/h – 100 Mbps)

5 - ETHERNET X INTERNET X INTRANET X EXTRANET

Padrão Ethernet (802.3) – podemos falar que quando uma pessoa vai montar uma rede local estará montando uma rede

de padrão Ethernet. Já que praticamente não existe outra.

TCP/IP – modelo (conjunto) de protocolos (normas) que regem hoje em dia a internet; não há como falar em acessar a

internet sem TCP/IP. Você utiliza os protocolos do TCP/IP o tempo todo, como: HTTP, HTTPS, FTP, SMTP, POP3, IMAP,

IP, TCP entre outros.

Camada

Protocolo

5.Aplicação

HTTP, SMTP, FTP, SSH, Telnet, SIP, RDP, IRC, SNMP, NNTP, POP3, IMAP, BitTorrent, DNS, Ping ...

4.Transporte

TCP, UDP, RTP, SCTP, DCCP ...

3.Rede

IP (IPv4, IPv6) , ARP, RARP, ICMP, IPsec ...

2.Enlace

Ethernet, 802.11 WiFi, IEEE 802.1Q, 802.11g, HDLC, Token ring, FDDI, PPP, Switch ,Frame relay

1.Física

Modem, RDIS, RS-232, EIA-422, RS-449, Bluetooth, USB

A tecnologia TCP/IP é colocada em uma rede local para a comunicação entre os seus computadores, também é utilizada

para as informações que trafegam em uma corporação, constituindo, assim, uma rede, Intranet ou Extranet.

Obs.: A Intranet e a Extranet podem ter ou não acesso à internet, o que difere uma intranet a uma extranet é o fato de ser

acessada por um grupo restrito, usuário registrado (incluindo funcionários e terceirizados), prestadores de serviço,

parceiros ou auditores.

INTERNET

Utiliza protocolos TCP/IP

REDE LOCAL

Hoje em dia utiliza padrão

Ethernet

empregado

empregado

não

empregado

[email protected]

não

empregado

INTRANET

Rede local (Ethernet) usando

TCP/IP – grupo restrito

(empregado) – informações

privadas

EXTRANET

Rede local (Ethernet) usando

TCP/IP – não empregado,

mas autorizados - informações

privadas

02/07/2013 - pág 72

www.1001questoesdeconcurso.com.br

REDE DE COMPUTADORES

6 - INTERNET

Internet - Meio de comunicação (mídia) por onde passam informações (dados lógicos), através de

rede física global intercontinental, isto é, um conglomerado de redes passando cabos submarinos,

antenas de rádios, satélites em escala mundial de milhões de computadores interligados pelo

Protocolo de Internet (IP) que permite o acesso a informações e todo tipo de transferências de

dados. A Internet é uma rede de escala planetária, contém divisões hierárquicas de backbones:

backbones internacionais, backbones nacionais e backbones metropolitanas.

6.1 - PROVEDORES SERVIÇO A INTERNET (ISP)

Empresas que prestam serviços na internet como: Acesso, Hospedagem (host), E-mail, Transferência, Backup entre outras.

Acesso – proporciona o acesso à internet. Todos têm que ter um para acessar à internet. Ex.: Globo.com, UOL e Click21

E-mail – gerencia contas de e-mial. Ex.: G-mail, Yahoo, zipmail

Hospedagem ou webhost – hospeda os sites de empresas e pessoas. Ex.: Locaweb, UolHost, Infolink

Backup – os dados são transferidos e são guardados como cópia de segurança. Hotbackup, Brazip e Silicom

7 - PROTOCOLO E SERVIÇO

7.1 - SERVIÇOS:

- WWW (acesso a página da Web)

(links, multimídia gráfica) (Navegador | Webmail)

- Transferência

(autenticada no servidor)

- Correio Eletrônico

(Outlook, Thunderbird e Lotus notes)

- Colaboração

(ICQ, MSN, Skype, Fórum, Wiki)

- Acesso Remoto

(realVNC, ultraVNC)

- Compartilhamento de arquivos

(emule, kazaa e Utorrent)

- Transmissão de mídia

(TV e VoIP) streaming e educação a distância

World Wide Web (WWW) ou simplesmente Web

Não é internet, e sim, o serviço mais utilizado sobre a rede internet. Toda vez que acessar uma página você pode falar que

utilizou a WWW.

Servidor WEB de

hospedagem do site

HD

7.2 - TABELA DE VÍNCULOS GERAIS:

SERVIÇO NA

INTERNET

TIPO DE

SERVIDOR

PROTOCOLO

TCP/IP

WWW

Web

HTTP

HTTPS

Transferência

FTP

FTP

Correio

(eletrônico)

E-mail

SMTP

POP3 | IMAP

[email protected]

7.3 - SERVIDORES DOS PROVEDORES:

FTP

WEB

EMAIL

02/07/2013 - pág 73

www.1001questoesdeconcurso.com.br

REDE DE COMPUTADORES

7.4 - PROTOCOLOS DO MODELO TCP/IP:

HTTP

HTTPS

FTP

SMTP

POP3

IMAP

TELNET

SSH

Porta

X

Download

Upload

Θ Acesso Remoto

X Criptografado

Θ

Θ X

Protocolo

80

HTTP

443

HTTPS

21

25

110

143

FTP

SMTP

POP

IMAP

23

TELNET

Explicação

Protocolo de navegação, transferência de arquivos

através de Link ou URL

http mais seguro com a transferência dos dados

criptografados através de chaves

Transferência em um servidor de FTP

Envio de e-mail transformado em texto (MIME)

Recebimento de e-mail (versão 3)

Recebimento e acesso remoto de e-mail por critério

Login remoto ou conexão remota sem segurança –

SSH (com segurança).

7.5 - PROTOCOLOS DO TCP/IP DE GERENCIAMENTO, TRANSPORTE, CONTROLE E ENDEREÇAMENTO:

TCP – protocolo de transporte de outros protocolos, além de verificar sem erros a sequencia da transferência dos dados.

UDP – protocolo de transporte, concorrente do TCP, mas sem o controle dos dados, isto é, não é confiável.

IP – identificação de um caminho na rede ou de uma máquina na rede (host).

DHCP – distribuição de IP de forma automatizada em máquinas através de um servidor.

IP dinâmico – pode mudar

IP estático – não muda

8 - URL (DOMÍNIO E O CAMINHO DO ARQUIVO)

O Registro.br é o órgão responsável pelo controle de domínios criados no Brasil. Domínios são os nomes que identificam

os endereços de sites na Web, como, por exemplo, “guia-ipc.com”. O www não faz parte do nome do domínio. O registro de

domínios brasileiros (.br) é controlado pela CGI (Registro.br).

75. 126. 161. 184

https://www.guia-ipc.com.br/prova/Prova Multi. html ? id=3:4661

protocolo nome do

servidor

usado

nome de domínio

(nome fantasia)

pasta

dentro do

domínio

nome do arquivo

extensão dado

do arquivo enviado

porta

9 - DNS (SERVIÇO DE NOME DE DOMÍNIO)

Servidores

URL = PROTOCOLO + ENDEREÇO

http://www.guia-ipc.com

mailto:[email protected]

ftp:// 74.125.47.99

uol

emdestak

google

guia-ipc

DNS

200.221.8.150

87.230.72.91

74.125.47.99

75.126.161.184

Você poderia colocar desta forma:

https://75.126.161.184/prova/prova%20multi.html

10 - REGRAS

10.1 - IP (PROTOCOLO DA INTERNET)

IPv4 (32bits) :

0.0.0.0 (menor) a 255.255.255.255 (maior)

Regra: três pontos, quatro numerações entre 0 e 255.

Obs.: o IPv4 será substituído pelo IPv6

Ex.: IPv6 - 128 bits - 3ffe:6a88:85a3:08d3:1319:8a2e:0370:734

[email protected]

02/07/2013 - pág 74

www.1001questoesdeconcurso.com.br

REDE DE COMPUTADORES

10.2 - DOMÍNIO (interNIC – cgi.br / registro.br)

NÍVEL

Segundo nível

Regra de nome de domínio:

2 a 26 caracteres

A a Z de 0 a 9

Acento, Hífen e Ç

Um exemplo real de domínio acentuado é:

http://www.insitesoluções.com.br

Convenção

servidor

www

s1

ww2

g1

www.detran

DOMÍNIO

Nome

nome

guia-ipc

travian

theyardscotland

globo

rj

DPN

Sufixo

Sufixo

primário

principal

tipo

país

.com

.br

.com

.pt

.org

.uk

.com

.gov

.br

- (*)

- (**)

(*) Instituição de ensino de terceiro grau vinculada ao MEC

(**) Estados Unidos

10.3 - REGRAS DE E-MAIL

Login

frankmattos

marcio.mascarenhas

frank_mattos

ouvidoria

global

Dentro

(at)

@

Domínio

nome

bol

guia-ipc

detran.rj

dirap.aer

airport

tipo

.com

.com

.gov

.mil

.org

país

.br

.br

.br

.ru

11 - CONHECIMENTO BÁSICO

Web 2.0

Web 3.0

Internet2

IP

Máscara

de IP

Default Gateway

(gateway padrão)

Ainda na teoria ou em jogada de marketing, significa uma segunda geração de comunidades e serviços onde os usuários terão

mais interatividade nas páginas (alteração de conteúdo, estrutura de design e utilização). Tendo como conceito a "Web como

plataforma", envolvendo wikis, aplicações baseadas em folksonomia, redes sociais e Tecnologia da Informação. Wikis são

softwares que permitem a edição colaborativa dos documentos para a sua publicação sem que seu conteúdo tenha sido revisto.

Ex.: Wikipédia.

Só daqui há cinco ou dez anos, a chamada Web semântica ou Web 3.0 (3ª Geração da internet) entrará em funcionamento.

Muito criticada como jogada de marketing por especialistas, como a web 2.0 também. Propõe-se na Web 3.0 a englobar todo o

conhecimento já utilizado, como também seus recursos tecnológicos, utilizando assim a internet de maneira mais inteligente.

A primeira foi a Web 1.0 que nós utilizamos atualmente na sua maioria, agora muitos dizem que já utilizamos a chamada Web

2.0, como mecanismo de motor de busca como Cadê e Google, e também os sites de serviço de colaboração, como: Orkut,

Wikipedia e YouTube.

Ou UCAID (University Corporation for Advanced Internet Development) Seria um teste do que será a internet, isto é, nova

estrutura de rede de computadores, muito mais rápida e econômica que a internet atual, que já está em funcionamento no

Brasil, voltada para projetos nas áreas de saúde, educação e administração pública, laboratórios virtuais e bibliotecas digitais.

Essa rede pode teoricamente chegar a transferência de 10Gbps ou 1,25GB/s.

Identifica o computador na rede. É formada por 32bits (isto é: 4 octetos: 28+28+28+28) exemplo: 192.168.0.1. Os números entre

os pontos são de 0 a 255. As duas primeiras numerações referem-se ao TCP/IP e as outras duas últimas ao computador da

rede local. O IP válido é o IP emprestado pelo provedor para acessar a internet e o IP da máquina é chamado de IP reservado.

Obs.: todo IP válido tem dono, seja uma empresa ou entidade certificadora.

Identifica qual dos 4 números do IP está direcionado para o TCP/IP e qual está direcionado para a rede local. Se a rede contiver

cinco computadores: 192.168.0.1, 192.168.0.2, 192.168.0.3, 192.168.0.4 e 192.168.0.5. Então a máscara será 255.255.255.0,

pois só a última será utilizada. Diferente do IP que vai de 0 a 255 e a máscara de rede contém duas opções: 0 e 255.

Em resumo é o IP do computador que está literalmente conectado à internet em uma rede local. Na rede exemplo acima dos

cinco computadores somente um está literalmente conectado à internet (ex.: 192.168.0.1), então, para os outros acessarem a

internet terão que chegar até esse computador, os outros quatro computadores terão no parâmetro de rede Default Gateway

(192.168.0.1)

[email protected]

02/07/2013 - pág 75

www.1001questoesdeconcurso.com.br

COMPUTAÇÃO EM NUVEM

COMPUTAÇÃO EM NUVEM

1 - INTRODUÇÃO

3 - EXEMPLOS DE APLICAÇÕES

Cloud computing refere-se a ideia de termos “computação

em nuvem”, ou seja, as mais variadas aplicações com a

mesma facilidade que temos com os programas instalados

em nossos próprios computadores, só que tudo

funcionando na internet. E suas informações e conteúdos

podem ser acessados, alterados ou incluídos de qualquer

lugar do mundo e de qualquer plataforma.

Um mero serviço de e-mail, como: Gmail ou Yahoo, pode

ser considerado um serviço de computação nas nuvens.

Existem várias aplicações como:

•

Discos virtuais na internet, como:

GoogleDrive e Skydrive (Microsoft);

•

Sites de armazenamento e compartilhamento de

fotos ou vídeos, como: Flickr, Instagram, Pinterest,

YouTube.

•

Antivírus em nuvem: Panda e Kaspersky

•

Google Apps: este é um suite de serviços em

nuvem que é oferecido pela empresa Google que

conta

com:

armazenamento

de

arquivos

(GoogleDrive);

função

de

aplicativos

de

processadores de texto, planilhas eletrônicas e

apresentações de slides (Google Docs), agenda

eletrônica (Google Calendar), programas de

mensagens de texto instantâneo (Google Talk), email com o seu domínio ([email protected]),

entre outros. As vezes é difícil diferenciar um

serviço do outro, exemplo: quando você tiver

utilizando o editor de texto do GoogleDocs, está

armazenando no GoogleDrive, e quando você abre

o GoogleDrive aparece no Top escrito

GoogleDocs. Um trabalha diretamente com o

outro, mas são serviços diferentes.

•

iCloud: é um serviço da Apple que armazena

músicas, fotos, vídeos, documentos e outras

informações do usuário.

1.1 - Por que uma Nuvem?

O desenho de uma nuvem é utilizado para fins de

abstração. Ela representa que há redes ali, não importa de

qual tipo ou tamanho, pois o usuário só precisa saber que a

aplicação está disponível na internet, não importa como. A

internet também pode ser representada por uma nuvem.

2 - SERVIÇO

No Brasil, essa recente tecnologia está sendo adotada

gradativamente. O serviço começou a ser oferecido em

2008, mas foi em 2012 que teve maior adoção. Cada vez

mais empresas de pequeno, médio e grande porte

consideram a possibilidade de utilizar esse serviço.

Normalmente no ambiente de trabalho, podemos acessar

todos os nossos arquivos e documentos de qualquer

computador da empresa, que tenham plataformas e

softwares adequados ou compatíveis, pois os mesmos

ficam armazenados em servidores. Normalmente o acesso

é limitado à empresa, e isso, facilita muito a nossa vida.

Agora imagina o acesso sem fronteiras e sem se preocupar

com a compatibilidade de software... É isso que oferece a

computação em nuvem.

Dropbox,

O Cloud Computing oferece computação na internet

(nuvem), ou seja, servidores, escalonamentos, backups,

redes de segurança, manutenção e softwares sem que

estejam instalados no computador do usuário. De qualquer

lugar do mundo ou plataforma, com a internet, é possível

acessar seus arquivos, criar planilhas, editar textos,

elaborar apresentação de slides, armazenar arquivos e

outros sem se preocupar com a estrutura, aplicação ou

manutenção. Como os usuários acessam do mesmo lugar,

a nuvem, fica mais fácil o compartilhamento de dados ou

trabalho colaborativo.

Uma das vantagens é que não é necessário pagar por uma

licença integral de uso, como acontece no modelo

tradicional de fornecimento de software.

[email protected]

02/07/2013 - pág 76

www.1001questoesdeconcurso.com.br

REDE SOCIAL

REDE SOCIAL

1 - INTRODUÇÃO

Com o surgimento da internet na década de 90, a web

seria concebida por Tim Berners Lee que praticamente

idealizou tudo o que nos temos hoje e muito mais. Só que

com a internet da época não era possível colocar em

prática.

Com o aumento considerável de usuários na internet era

necessário uma ferramenta de colaboração para

comunicação rápida entre as pessoas, já que o serviço de

correio eletrônico (e-mail) tinha as suas limitações. Com

isso foram criadas as primeiras redes que hoje chamamos

de redes sociais.

Primeiramente é necessário entender ou analisar o

significado de mídia social e rede social. Vários autores

não entram em um consenso ao empregar esses termos.

Na grande maioria é tratado da seguinte forma:

Rede Social: Esse termo está ligado basicamente aos

relacionamentos e vínculos entre as pessoas, com

interação de mais de um indivíduo reunidos em um

interesse comum, sejam eles: regional, religioso, político,

diversão ou simplesmente para compartilhar informações.

Mídia Social: São as estruturas, os alicerces, os meios

ou os canais por onde é possível existirem as redes

sociais online. Exemplo: Através do site do Facebook é

possível surgir uma rede de amigos ou pessoas com

objetivo em comum, criando assim as redes sócias.

My Space (2003)

O My Space surgiu logo após o Friendster e é

totalmente interativo, com espaços para músicas e fotos

em uma seção exclusiva para informações pessoais do

usuário. Foi um desses motivos que a tornou na época a

rede social mais popular do mundo, principalmente nos

Estados Unidos.

LinkedIn (2003)

Conhecida como a Rede Social dos

Empresários, pois não se trata apenas de uma integração

de grupos de pessoas amigas ou conhecidas que

compartilhavam algo em comum, e sim, a integração de

profissionais e empresas com o foco um pouco diferente

das outras redes sócias. Normalmente utilizada por

departamentos de recursos humanos para novas

contratações, pois é uma fonte de currículos virtuais,

como um portfólio online.

Orkut (2004)

Um engenheiro turco, de nome Orkut

Buyukkokten, funcionário do Google, criou uma das redes

sociais mais conhecidas até hoje. O seu propósito inicial

era fazer com que seus usuários criassem novas

amizades.

Facebook (2004)

2 - A EVOLUÇÃO DOS SITES DE REDES

SOCIAIS

As redes sociais virtuais tiveram um crescimento quase

que imensurável a partir do ano de 2002 e surgiram no

intuito de manter uma interação ou contato entre amigos

que estavam distantes. Veja a seguir um pouco da história

das redes sociais.

ClassMates.com (1995) – Foi criada com a finalidade de

um encontro entre amigos de faculdade, escola ou

colegas.

AOL Instant Messenger (1997) – Esse provedor foi

pioneiro na categoria bate-papo e teve um papel

importante na divulgação das mensagens instantâneas.

Sixdegress (1997) – Foi pioneira na criação de um perfil

virtual e lista de contatos.

Friendster (2002) – Bem próxima das redes sociais

atuais, chegou a ter mais de 3 milhões de usuários

cadastrados.

[email protected]

Fundado pelos ex-Estudantes da

Universidade de Harvard, Mark Zuckerber, Dustin

Moskovitz, Eduardo Saverin e Cris Hughes. The

Facebook como era conhecido no começo, funcionaria de

forma restrita, somente para estudantes da própria

Universidade.

Twitter (2006)

Criada pela corporação Obvios, a Rede Social

Twitter, foi considerada uma inovação pela agilidade da

comunicação da informação e também uma ferramenta

mais direta e simplificada, onde uma postagem pode

conter no máximo 140 caracteres.

Google + (2011)

Ainda é uma promessa, considerada por

muitos a junção de todas as ferramentas

das redes sociais em um único local.

02/07/2013 - pág 77

www.1001questoesdeconcurso.com.br

3 - CURIOSIDADES

As redes sociais não são maiores porque há restrições

quanto ao uso delas na China. As redes de meio digital

“Renren” e a “QQ” permitidas na china, totalizam em

média 800 milhões de usuários cadastrados, praticamente

um tesouro.

Esse gráfico demonstra bem o número de usuários de

cada rede social e a aparição de um gigante adormecido

que pode entrar bem na briga das redes sociais, o Skype.

REDE SOCIAL

4.2 - AS MAIS FAMOSAS E AS MAIS ACESSADAS

4º Posição: LinkedIn (http://br.linkedin.com/)

Com mais de 2 milhões de empresas mantendo as

páginas nessa mídia social, é de se esperar que LinkedIn

seja a maior rede social especifica para uso profissional e

empresarial do mercado mundial, fazendo o papel de

divulgação de profissionais. Das 100 empresas listadas

no “Ranking Fortune”, 75 delas utilizam os

métodos/soluções de recrutamento dessa rede social.

3º Posição: MySpace (http://www.myspace.com/)

O principal interesse dos brasileiros era o de ficar por

dentro dos assuntos relacionados aos seus artistas ou

bandas preferidas, podendo escutar seus hits

gratuitamente. Com a ascensão do Soundcloud e

Facebook, os usuários mudaram a forma e o foco como

encaram as redes sociais. Dando preferência a uma

página mais limpa, no caso do facebook que é de fácil

edição, além de conter um poder de divulgação maior. E

no caso do soundcloud, o armazenamento mais fácil e

com mais recursos de áudio.

O diferencial da Myspace é um catálogo crescente de

conteúdo de áudio e vídeo transmitidos, gratuitamente ou

pago, para os usuários e com ferramentas para artistas,

famosos ou anônimos, atingirem um novo público.

2º Posição: Twitter (https://twitter.com/)

3.1 - AS MAIS ACESSADAS E QUANTO

VALEM

Você pode fazer parte de uma rede social e raramente

acessa-la ou nunca. Atualmente Facebook e Twitter

brigam pelo primeiro lugar. Pelo fato de ser um elemento

extremamente virtual e recente para o mercado, os

valores atuais não são tão precisos e às vezes

erroneamente valorizados, visto o caso do facebook nas

bolsas de valores.

1° Facebook - 27 bilhões

2° Twitter - 16 bilhões

3° Youtube - 14 bilhões

4° Wikipédia - 1,5 bilhão

5° MSN - 5,7 bilhões

4 - MAIORES INFORMAÇÕES

4.1 - O QUE É UM BLOG

Blog nada mais é do que um diário virtual na internet,

onde o dono, ou editor, pode expor o que está sentindo, o

que gosta, o que fez ou vai fazer e até mesmo dar dicas

ou notícias interessantes para os amigos que os visitam.

Atualmente, existem milhares de blogs, com milhares de

assuntos.

Existem várias redes sociais que, de certa maneira,

utilizam os parâmetros do blog (também do fotolog) e

possibilitam agilidade de entretenimento entre os

usuários, que são facebook, Orkut, Myspace entre outros.

Essas redes são os que encabeçam a lista dos mais

famosos, junto com o Twitter que é considerado um

miniblog. Veja os mais famosos abaixo.

[email protected]

A rede Twitter conta com mais de 270 milhões de usuários

que postam informações. É um miniblog ou microblog de

informações em tempo real que conecta o usuário às

últimas ideias, ações, opiniões e notícias. O perfil pode ser

de uma empresa, um profissional, um famoso ou um

desconhecido. O usuário acessa essas informações

criando um perfil no site (ex.: @frankmattosprof) e se

adiciona nas contas que mais se identificam, para

acompanhar as conversas.

Uma das características do Twitter é a distribuição em

massa de pequena informação, com no máximo 140

caracteres, chamadas “Tweets”. Algumas empresas estão

proibindo ou deixaram de utilizar o Twitter, pois essa

limitação de caracteres é supostamente prejudicial, por

exemplo, para um jornalismo de qualidade.

O Twitter não é só mensagem, o usuário pode acessar

fotos, vídeos e conversas diretamente nos Tweets e

acompanhar toda sequência dessas informações em um

só local. Existe outro beneficio o marketing social do

Twitter que pode ser excepcional, como por exemplo:

ofertas especiais ou solicitação de opiniões dos usuários

sobre produtos

ASPECTOS BÁSICOS DO TWITTER

O Twitter possui um mecanismo e um vocabulário próprio.

Aqui estão alguns dos termos e parâmetros mais comuns:

•

•

@nomedeusuário: Essa é a sintaxe do perfil no

Twitter. Um exemplo de link para postar ou

twittar é @themattos.

Tweet: postagem de informação é “tweet”,

quando você retransmite se torna um “retweet”.

Isso pode ser feito apenas por meio de alguns

botões.

02/07/2013 - pág 78

www.1001questoesdeconcurso.com.br

•

•

•

•

•

Retweet: Retransmitir um tweet para a sua

própria lista de contatos.

Hashtag: São tópicos de busca no Twitter,

iniciado por tralha “#”. Se você estiver assistindo

um show ou um programa de TV e informarem o

número do assunto, por exemplo, 15 e quiser

passar algum tipo de informação sobre ele com

outros usuários que estiverem assistindo, poderá

fazer isso, procurando por #15.

Tweeps: Pessoas que usam o Twitter.

Twitosfera: Todos os usuários e os meios do

tweeters.

DM: Essa sigla significa em português,

Mensagem Direta, que permite enviar

diretamente uma mensagem para um usuário

especifico. Ex.: "d nomedousuario".

1º Posição: Facebook (http://www.facebook.com/)

O tráfego semanal do Facebook ultrapassa o gigantesco

Google nos Estados Unidos e com um número superior a

650 milhões de usuários. O Facebook chegou para

desbancar qualquer outro tipo de rede social com várias

inovações ou apenas com a concentração dos recursos já

utilizados nas outras redes sociais. Nela você tem uma

página onde pode postar o que está pensando no

momento, função parecida com o Twitte, os “tweets”. E

também uma “Página Blog”, como no Orkut ou Myspace,

podendo postar fotos, compartilhar vídeos, músicas,

entrar em jogos e fóruns. O número de usuários

adicionado ao seu perfil é limitado a 5.000 (cinco mil), um

número muito acima do concorrente, o que foi a principal

decadência do Orkut, principalmente no Brasil. O

Facebook foi criado com uma politica de só adicionar

amigos ou conhecidos, ou seja, pessoas que o usuário

possui algum relacionamento ou interesse, mas visando

também os políticos, músicos e celebridades, o facebook

criou uma página que torna isso ilimitado.

5 - ESPECÍFICOS

Existem redes sociais que não se encaixam no perfil ou

padrão de outras redes e por isso, as vezes não são nem

citadas como redes sociais. Vamos ver algumas com

características especificas.

Google+ ou Google Plus ou G+

Podemos dizer que a Empresa Google tenta, mas não

consegue se destacar no mercado de redes sociais. A

última tentativa foi o lançamento em 28 de junho de 2011

do Google+, a rede social mais diversificada e genérica.

Construída a princípio para unir os serviços sociais do

Google, como Google Contas, Google Buzz (extinto

serviço de chat) e Picasa Web (armazenamento e

compartilhamento de fotos), também introduziram muitas

características novas, incluindo Círculos (grupos de

amigos), Sparks (sugestões de conteúdo), Hangouts (chat

por vídeo) e Huddles (chat em grupo). É dita como a

maior tentativa da Google de abater a rede social

Facebook. Ainda está em período de testes fechados,

mas já alcançou 10 milhões de usuários.

[email protected]

REDE SOCIAL

Curiosidade:

O Presidente Obama respondeu as perguntas dos

cidadãos, na primeira entrevista, completamente virtual da

Casa Branca, pelo Google+.

Recursos:

•

•

•

•

•

Circles - Permite ao usuário organizar seus

contatos e amigos. Semelhante ao "Feed de

notícias" do Facebook, os usuários podem obter

as postagens daqueles em seus círculos, além

de postarem atualizações, fotos, vídeos e

compartilharem sites.

Hangouts - São lugares utilizados para facilitar e

agilizar a comunicação de grupos de bate-papo

com vídeo (máximo de 10 pessoas). Esse

recurso permite que qualquer pessoa na web

consiga se conectar.

Sparks - Uma forma de procurar através do

tradicional Google Search sem sair da página do

Google+.

Instant Upload – Armazenamento de fotos ou

vídeos em um álbum privado que é possível

compartilhar, mas é específico para dispositivos

móveis Android.

Huddle - Disponível para Android, iPhone e

dispositivos SMS para se comunicar dentro

desse recurso.

FLICKR

O Flickr é uma rede social para compartilhar e armazenar

um enorme banco de imagens, fotografias, ilustrações e

até screenshots.

YOUTUBE

Youtube é uma rede social para compartilhar e exibir

vídeos,

permitindo

que

esses

dados

sejam

disponibilizados em páginas, redes sociais e aplicativos.

PINTEREST

Precisa receber um convite e a grande maioria dos

inscritos é do sexo feminino. O Pinterest é um grande

painel virtual que permite o usuário organizar e

compartilhar imagens interessantes. Muito utilizado por

designers e em páginas de comercio eletrônico.

02/07/2013 - pág 79

www.1001questoesdeconcurso.com.br

REDE SOCIAL

6 - TABELA CONTENDO VARIAS REDES SOCIAIS

Nome

Ameba

Amiguinhos

aSmallWorld

Bebo

Logotipo

Beltrano

Blaving

Blip.fm

Clubão

Colnect

CouchSurfing

Cyworld

Dodgeball

Ebah

Facebook

Filmow

Flickr

Formspring

Foursquare

Friendica

Friendster

Gaia Online

Gazzag

Google+

GoPets

Hi5

imeem

Kaveris

Kibop

Last.fm

LinkedIn

LiveJournal

Mingle

Mixi

MySpace

Netlog

Orkut

Palco Principal

Par Perfeito

ShareTheMusic

Skoob

Skyscrapercity

Sonico

Tumblr

Twitter

V2V

Wallop

YuBliss

[email protected]

Descrição / Foco

Portal de relacionamento voltado para o público jovem.

Rede de amizades e relações amorosas com chat online.

Socialite Europeia

Colégios e Faculdades

Membros

Desconhecido

30.000

150.000

22.000.000

Registo

Aberto

Maiores de 14

Por Convite

Aberto

Fotolog, Comunidades, Eventos, Classificados.

Rede social da PMovil.

Rede social com temática musical, onde seus usuários são

tratados como DJs.

Rede social com chat, fotolog e videolog.

Rede social de colecionadores do mundo inteiro.

Rede social voltada para pessoas que gostam de viajar e que

gostam de hospedar viajantes em suas casas.

Coreia do Sul

Serviço baseado em celulares por localização geográfica.

Rede social de estudantes universitários no Brasil Compartilhamento de Arquivos Acadêmicos.

Maior rede social do mundo.

Rede social com foco em filmes e séries.

Compartilhamento de fotografias.

Rede social focada em perguntas.

Rede social e de microblogging com ênfase na geolocalização.

Rede social descentralizada com ênfase em segurança,

privacidade e comunicação com outras redes e serviços.

Geral

Anime e Jogos

Geral

Geral

Bichos de estimação virtuais

Geral

Instant messaging

Rede social para quem fala português.

Rede social para quem fala espanhol e português.

Rede social voltada para música. Forte presença brasileira

(mais de 30.000 usuários se declaram brasileiros).

É um site para busca de colegas e ex-colegas de profissão.

Blogging

Geral

Apenas em Japonês.

Geral

Rede Social voltada para jovens adultos europeus, de idades

entre 14 e 24 anos.

Afiliado ao Google, rede social com maior número de membros

no Brasil.

Rede social de música.

Rede de Relacionamento.

Plataforma virtual para a troca legal e gratuita de música.

Rede social para leitores.

Desconhecido

150.000

Desconhecido

Aberto

Aberto

Aberto

Desconhecido

871.049

Aberto

Aberto

Aberto

15.000.000

Desconhecido

2.000.000

Aberto

Aberto

Aberto

+908.000.000

115.000

4.000.000

Desconhecido

10.000.000

Desconhecido

Maiores de 13

Aberto

Aberto

Aberto

Aberto

Aberto

29.100.000

5.000.000

8.000.000

250.000.000

400.000

50.000.000

Desconhecido

Desconhecido

Desconhecido

40.000.000

Aberto

Aberto

Aberto

Maiores de 13

Aberto

Aberto

Aberto

Desconhecido

Desconhecido

Aberto

8.500.000

10.921.263

Desconhecido

5.000.000

130.000.000[9]

36.000.000

Aberto

Aberto

Por convite

Por Convite

Aberto

Aberto

120.000.000

Maiores de 13

100.000

420.000

Aberto

Aberto

Aberto

Aberto

Rede Social para discussão de temas

Possui Fórum/Galeria. Site de relacionamento voltado para os

povos de língua portuguesa, espanhola e inglesa.

Rede social (Microblogging)

Rede social de microblogging

Rede social que reúne voluntários de acordo com suas

afinidades e disposições para agir.

Rede social da Microsoft.

Rede social para auto-avaliação através de mitos modernos e

histórias.

572.000

43.660.000

Aberto

Aberto

20.900.000.

175.000.000

Voluntários

Aberto

Aberto

Aberto

Desconhecido

Desconhecido

Por convite

Aberto

02/07/2013 - pág 80

www.1001questoesdeconcurso.com.br

SEGURANÇA DA INFORMAÇÃO

SEGURANÇA DA INFORMAÇÃO

A informação, a que todos estão praticamente de acordo, é que a vítima fica muito mais vulnerável estando logado com o perfil de Administrador (root).

Já o usuário logado como perfil Padrão ou Limitado (home), faz com que se reduzam as invasões e ações maliciosas. Veja os elementos:

MALWARE

Vírus

Worm

Trojan

Spyware

Keyllogs e screenlogs

Rootkit

Ransonware

Adware

ATAQUES EXTERNOS

Phishing

Sniffer

Pharming

DoS / DDoS

1 - CÓDIGOS MALICIOSOS (MALWARE)

Para ser caracterizado como malware (vírus, worm, trojan e spyware), o arquivo têm que conter algumas características, como:

CARACTERÍSTICAS BÁSICAS DE UM MALWARE:

1º - tem que ser um arquivo

2º - o arquivo tem que ter programação

3º - uma parte ou toda a programação é mal-intencionada

EXTENSÕES

(*) Possibilidade de vírus ou qualquer outro Malware

EXTENSÕES

- Executável - EXE*

- Arquivo de Sistema – SYS*, BAT*, DLL*, COM*, INI*, PIF*, OVL*

- Protetor de Tela – SCR*

- Backup – BKF*, QIC*

- Arquivos compactados – ZIP*, RAR*, ARJ*

Pacote Office

- MS Word (editor de texto) – DOC*, DOT*, RTF, HTML*

- MS Excel (planilha eletrônica) – XLS*, TXT, HTML*

- MS Power Point (apresentação) – PPT*, PPS*, HTML*

- Internet – HTM*, HTML*, DHTML, SWF, ASP, VBS*, JAVA*

- Imagens – BMP, TIFF,GIF, JPG

- Música – WAV

- Música compactada – MP3, WMA

- Vídeo (filme) – AVI

- Vídeo compactado – MPEG, WMV, ASF

- Fonte – FON, TTF

- Acrobat – PDF

- Backup do Word – WBK*

As técnicas de detecção de vírus são a assinatura binária (simples ou completa), heurística, emulação e simulação de descodificação. A técnica

tem que ser bem elaborada para não encontrar os falsos-positivos (arquivos sadios que são identificados erroneamente)

Quando arquivo infectado não pode ser deletado ou consertado é colocado em Quarentena, isto é, o arquivo é isolado e não deixa executar a

programação maliciosa.

1.1 - VÍRUS

Infectos novos arquivos para se multiplicar.

Vírus Simples – substitui a programação usada em um arquivo de um Aplicativo e de um Sistema Operacional.

• Vírus de Boot – Ficam escondidos na área de inicialização do disquete ou do HD, que é reservada para informações relacionadas à

formatação do disco, dos diretórios e dos arquivos nele armazenados.

Vírus de Macro – Utiliza-se da programação (VBA) dos arquivos do Office, principalmente Word, Excel e Power Point.

Vírus de Script – Vírus que utiliza a programação das Páginas da Web (Vbs ou Java).

Subcategoria: Retrovírus – vírus que ataca antivírus;

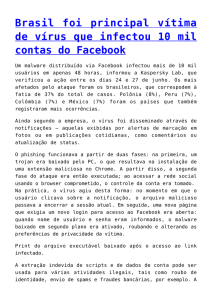

1.2 - WORM

Worm, ou verme, é um programa que se automultiplica. Ele não faz como o vírus infecta passando a programação para o outro arquivo, o que o

verme faz é gerar arquivo que não existia no local.

1.3 - TROJAN HORSE

Trojan Horse, Trojan, ou Cavalo de Tróia é um programa camuflado que contém uma segunda intenção. A verdade é que ele pode fazer

qualquer coisa, pois ele pode camuflar qualquer tipo de programação maliciosa.

Existem alguns nomes que podem se confundir com Trojan, como:

Backdoor – é a falha existente ou criada no computador para realizar uma invasão. Então o “vírus de backdoor” cria uma falha

Exploit – explora as falhas do seu computador para realizar um ataque e esse programa pode estar dentro de um trojan

[email protected]

02/07/2013 - pág 81

www.1001questoesdeconcurso.com.br

SEGURANÇA DA INFORMAÇÃO

1.4 - SPYWARE

Refere-se a programas que monitoram usuários, isto é, que interceptam ou tomam o controle parcial de operações realizadas pelo computador.

1.5 - KEYLLOGS

Rouba rotinas de teclado (senhas, logins entre outros elementos), normalmente cadastrado como Spyware. Screenllogs rouba tela.

1.6 - ROOTKIT

O objetivo é ter influência sobre o sistema operacional e tem o poder de se esconder em uma área restrita, sendo difícil de encontrá-los.

1.7 - RANSOMWARE

Oculta ou Criptografado os arquivos, pode até criar arquivos ou pastas falsas para confundir.

1.8 - ADWARE

Programação maliciosa embutidas em aplicativos que faz com que a vítima acione um botão para inserir ou instalar o elemento malicioso no

computador.

2 - ATAQUES NA REDE

Se o arquivo infectado passou pelo firewall terá que utilizar um antivírus para tentar removê-lo. Um firewall tenta impedir um ataque, filtrando e

analisando as informações na saída e na entrada do computador ou da rede.

2.1 - PHISHING / SCAMMING / PHISHING SCAN

Técnica de enviar um e-mail falso ou uma página Web também falsa, oferecendo um serviço ou uma informação induzindo o leitor a clicar em um

link, visando obter informações sensíveis e confidenciais.

2.2 - SNIFFER / SNIFFING

Esse programa serve para monitorar uma rede, mas também pode interceptar informações tramitando pela rede.

2.3 - PHARMING

Resumindo é a técnica de ataque utilizada para redirecionar o usuário para um endereço, de uma página web, errado, isto é, o servidor DNS é

atacado e forçado a ceder um endereço IP errado ao computador. Recebendo o endereço IP errado no computador, o usuário verá uma página

completamente diferente, da que digitou no campo de endereço do navegador ou do link que foi clicado.

2.4 - DOS / DDOS

Negação de serviço por excesso de informações, isto é, um computador envia excessivas informações geradas propositadamente para um

servidor com objetivo de travá-lo ou paralisá-lo, fazendo com que negue o serviço. Bot é programa utilizado para tornar o computador zumbi.

2.5 - OUTROS (SMURF, SPOOFING E HYJAKING)

3 - NOMES

Existem alguns nomes utilizados na internet relacionados à segurança que não estão diretamente vinculados à ameaça.

3.1 - BACKDOOR

Falha de segurança ou de programação que permite a invasão do computador. Por ela ou pela abertura dos backdoor é que são realizados os

ataques.

3.2 - SERVICE PACK

Pacote de atualizações da Microsoft. Exemplo: A versão Service Pack 3 (SP3) foi a última do Windows XP, já o Vista está na versão 2.

3.3 - HOAX

Também conhecidos como vírus social, o hoax são boatos em forma de textos, propagandas ou imagens circulando na Internet.

3.4 - SPAM

E-mails indesejáveis, geralmente de propagandas, que são enviados em grande quantidade para a sua caixa de e-mail. Existem muito antivírus

que contém anti-spam.

3.5 - POP-UP

Pequena janela de propaganda que abre sobre a janela ou na página da internet que está sendo visualizada no navegador. Os Sistemas

operacionais, os navegadores e os antivírus já contêm formas de bloquear na grande maioria, através de anti-popup, essa tela inconveniente que

aparece.

3.6 - OUTROS (CAPTCHA E HONEYPOTE)

[email protected]

02/07/2013 - pág 82

www.1001questoesdeconcurso.com.br

SEGURANÇA DA INFORMAÇÃO

4 - OS PRINCÍPIOS BÁSICOS DA SEGURANÇA EM REDE DE COMPUTADORES

PROPRIEDADES BÁSICAS:

C – CONFIDENCIALIDADE - Técnica de codificação das informações para ter sigilo ou ser confidencial (diferente de secreto).

A – AUTENTICIDADE - Técnica que confirma se realmente a informação é daquela pessoa ou local.

I – INTEGRIDADE - Técnica que confirma se o conteúdo não foi alterado.

N – NÃO-REPÚDIO - Conjunto de técnicas que impede ao emissor negar a autoria.

D – DISPONIBILIDADE - Garantia de manter as informações sempre disponíveis

5 - MODO DE UTILIZAÇÃO

5.1 - CERTIFICADO E CHAVE

CERTIFICADO: arquivo que contém informações de uma pessoa, rede ou empresa.

Alguns desses recursos supracitados utilizam chaves Simétricas e Assimétricas:

- Simétrica: as informações são iguais para os dois lados. Essa técnica não é muito utilizada, pois a sua implementação se torna insegura

uma vez que terá que passa a senha para o correspondente.

- Assimétrica: mais utilizada atualmente, pois as chaves são diferentes, sendo:

•

•

Chave privada: fica com a pessoa que solicitou o certificado e não pode entregar jamais a ninguém

Chave pública: entrega para a(s) pessoa(s) que gostaria de se corresponder.

Obs.: O que uma faz somente a outra desfaz, isto é, se a chave pública de “A” criptografa, somente a chave privada de “A” vai decriptografar, não

a de “B” e nem a de “C”.

Os certificados no Brasil estão vinculados a ITI (Instituto de Tecnologia da Informação) que é o órgão regulador (Raiz), em uma hierarquia abaixo

dela existem a Autoridades Certificadoras e a Autoridades de Registro. A autoridade de registro é a pessoa no balcão que irá dar o formulário para

preenchimento, esse formulário será entregue a Autoridade de Certificado para analisar e emitir o certificado que será devolvido a Autoridade de

Registro que irá entregar ao cliente.

[email protected]

02/07/2013 - pág 83

www.1001questoesdeconcurso.com.br

SEGURANÇA DA INFORMAÇÃO

CONFIDENCIALIDADE – normalmente se utiliza a técnica de chaves assimétricas, na qual você recebe a chave pública do destinatário e

criptografa com a chave dele. Neste momento somente a chave privada do destinatário irá decriptografar a mensagem, fazendo com que se uma

pessoa não autorizada receber a mensagem, mal intencionada ou não, não irá conseguir abrir e se abrir não vai conseguir ler, pois está toda ou

parte dela codificada. O que caracteriza sigilo ou confidencialidade.

Criptografia: chave pública

→

Decriptografia: chave privada

AUTENTICIDADE – você entrega primeiro a sua chave pública para a pessoa com quem deseja corresponder, só então você criptografa a

mensagem com a sua chave privada e envia para a pessoa. A sua chave pública, que está em posse do correspondente, terá o poder de afirmar

(decriptografar) que aquela mensagem foi enviada por você. Pois o correspondente vai conseguir ler, já que a mensagem foi decriptografada com

ela. Caracterizando assim a sua autenticidade nas informações.

Criptografia: chave privada

→

Decriptografia: chave pública

5.2 - COMPARAÇÃO DE HASH

INTEGRIDADE – não é feito por chaves e sim através de comparação de códigos gerados por programas. O mais utilizado para essa tarefa é o

programa MD que está na versão 5 (MD5). Esse programa, no computador do Remetente, gera um código (do conteúdo da mensagem ou de um

arquivo), chamado de HASH (hashR), que é enviado ao destinatário. O destinatário recebe a mensagem ou o arquivo e também o hashR. Por sua

vez, o Destinatário contém o mesmo programa (MD5) que gera o hashD do conteúdo recebido. Então agora existem dois HASH gerados do

conteúdo (hashR e o hashD) que são comparados. Se forem iguais existe integridade do conteúdo da mensagem enviada, caso o HASH seja

diferente, houve um erro no envio ou a mensagem foi alterada de alguma forma.

Hash do remetente

→

comparação

← Hash do destinatário

5.3 - NÃO REPÚDIO

Método que impede a pessoa que realizou o procedimento negue a autoria. Uma das formas mais utilizadas é conhecida como assinatura digital, que trata

de uma técnica que combina integridade e autenticidade. Muito utilizado por leilões, repartições públicas, forças armadas entre outras.

Assinatura Digital = Autenticidade + Integridade

[email protected]

02/07/2013 - pág 84

www.1001questoesdeconcurso.com.br

SEGURANÇA DA INFORMAÇÃO

5.4 - DISPONIBILIDADE

Técnica para deixar os recursos disponíveis para acesso, tendo que ter um planejamento para implementação de várias seguranças, como: Link

reserva, Servidor espelho, Backup e utilização de RAID, entre outras. Algumas empresas (provedores) já prestam esse serviço via internet.

BACKUP – Cópia de segurança que não pode estar geograficamente no mesmo local. Existem os backups: normal, incremental, diferencial,

cópia e diário.

- NORMAL (total ou completo): é o primeiro backup a ser feito, faz cópias dos arquivos selecionados (sinaliza o arquivo).

- INCREMENTAL: logo após o normal, os backups seguintes poderão ser os incrementais (sinaliza o arquivo) que se trata de:

- No Windows é criada uma cópia dos arquivos novos e dos arquivos que foram alterados comparando-os com os últimos marcados.

- DIFERENCIAL: logo após o normal, os backups seguintes poderão ser os diferencias que tratam de copiar os arquivos novos e os arquivos

que foram alterados comparando-os sempre com o primeiro dia (não sinaliza o arquivo).

O Incremental ocupa menos espaço, mas demora a restaurar os arquivos. Já o Diferencial ocupa mais espaço, mas a recuperação é mais rápida.

INCREMENTAL

1º

2º

N

I

3º

I

-

s

s

s

-

s

s

-

DIFERENCIAL

4º

hoje

1º

2º

I

I

N

D

s

3º

D

4º

hoje

D

D

-

s

s

s

-

RAID (Redundant Array of Independent Drives) – é a forma de se criar um armazenamento em vários discos

simultaneamente, com o objetivo de garantir segurança e desempenho. O RAID 1 é o mais utilizado para espelhamento,

no qual os dados gravados em um HD também são gravados no outro HD. Criando assim um backup dos dados.

Quando um dos HDs não funcionar, o outro entra em funcionamento automaticamente ou de forma manual sendo,

mesmo assim, muito mais rápido do que restaurar um backup tradicional.

HD

HD

LINK RESERVA – Se a empresa utiliza a internet como meio de propagação ou de recepção dos dados, caso o provedor ou a interface de

comunicação paralisar terá que ter outra opção.

ARQUIVO EM NUVEM e PROCESSAMENTO EM NUVENS (Cloud Computing) – Os arquivos que ficam armazenados permanentemente na

internet são chamados de Arquivos em nuvem. O processamento em nuvens, isto é, quando um computador na nuvem processa os dados

ao invés do seu computador. Isso já pode ser visto em algumas páginas que utilização de antivírus em nuvens, a utilização dos editores de

texto, planilhas e aplicativos para apresentação em nuvens como Google Docs e da Microsoft web App.

[email protected]

02/07/2013 - pág 85