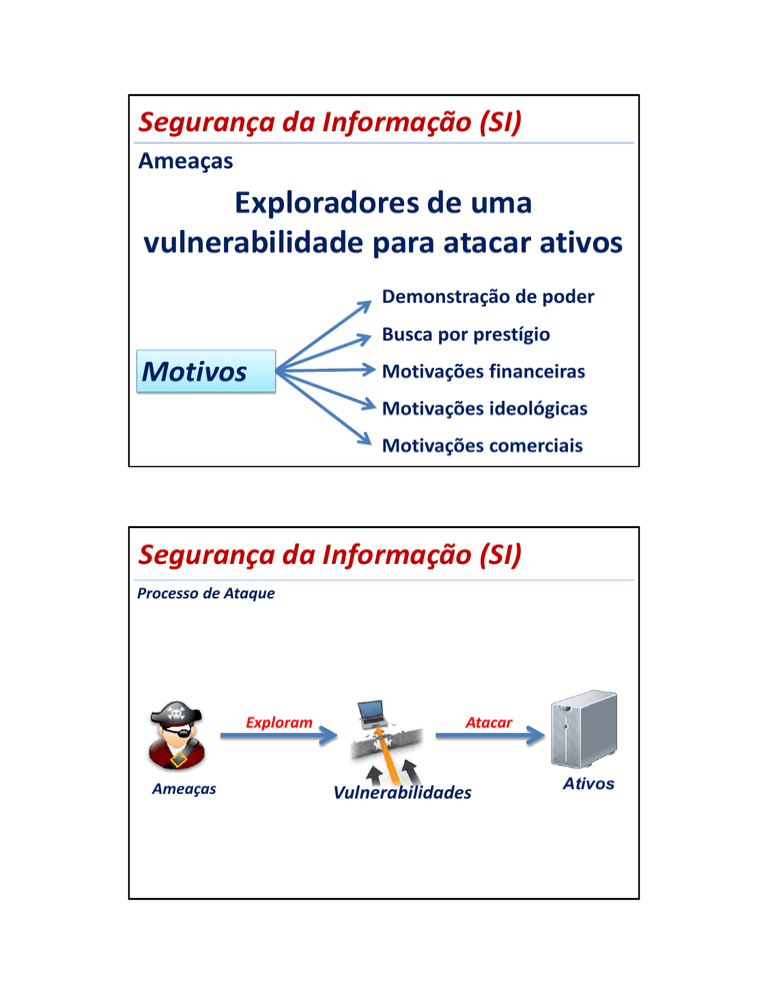

Segurança da Informação (SI)

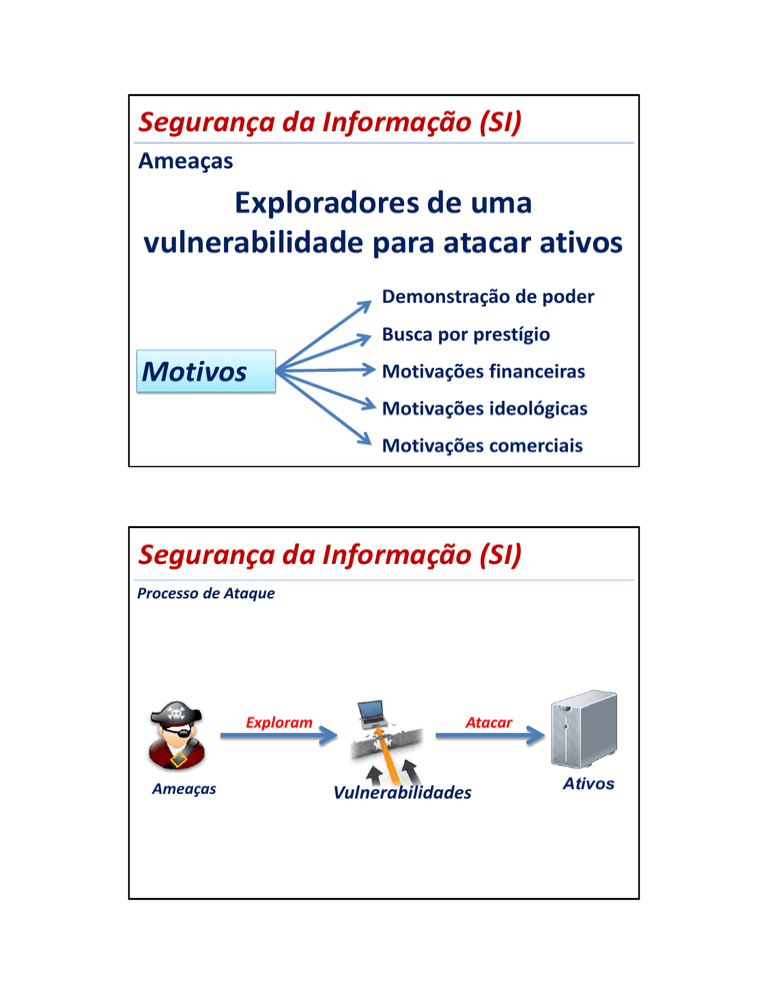

Ameaças

Exploradores de uma

vulnerabilidade para atacar ativos

Demonstração de poder

Busca por prestígio

Motivos

Motivações financeiras

Motivações ideológicas

Motivações comerciais

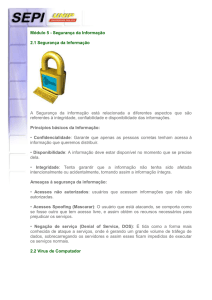

Segurança da Informação (SI)

Processo de Ataque

Exploram

Ameaças

Atacar

Vulnerabilidades

Ativos

Segurança da Informação (SI)

Ameaças

Ataque direto

Tipos de

Ameaça

Humanas

Não-humanas

Ataques Indiretos

Segurança da Informação (SI)

Ameaças Humanas

Hackers

Pessoa com alto conhecimento em

informática, capaz de encontrar

falhas em vários pontos do sistema

e utilizar-se delas para invadi-lo.

Segurança da Informação (SI)

Ameaças Humanas

Crackers

Um hacker mal intencionado.

Age de forma ilegal criando situações

para obter informações privilegiadas,

causar danos ou adquirir recursos.

É um criminoso

Segurança da Informação (SI)

Ameaças Humanas

Usuários descontentes e usuários leigos

Pessoa que por descuido ou revolta

podem levar os sistemas a falhas

de segurança.

Vazamento de dados e senhas

Segurança da Informação (SI)

Ameaças Humanas

Usuários descontente e usuários leigos

Proteção de Senhas

• Evitar palavras comuns e completas

• Mesclar Letras, Números e Sinais

• Não usar dados pessoais (nome da

mãe, aniversários, etc)

• Possui mais de 8 caracteres

• Modificar com frequência

Segurança da Informação (SI)

Ameaças Humanas

Tipos e Ataques de Crackers

Monitoramento de Redes

de Computadores

Formas de

Ataque

Falhas de Software

Engenharia Social

Phishing

Códigos Maliciosos

Segurança da Informação (SI)

Ameaças Humanas

Monitoramento de Redes

Chamado de Sniffing, é uma técnica

que consiste em inspecionar os dados

trafegados em redes de

computadores, por meio do uso de

programas específicos chamados de

sniffers.

Segurança da Informação (SI)

Ameaças Humanas

Engenharia Social

Tentativa de persuadir através de

interações humanas para que pessoas

revelem dados sensíveis sobre um

sistema de computadores ou de

informações.

Segurança da Informação (SI)

Ameaças Humanas

Phishing

Tentativas de adquirir dados pessoais

se passando por uma pessoa ou

empresa confiável.

Geralmente faz uso de spam.

Simula páginas de bancos ou cartão de

crédito para tentar conseguir senhas

Segurança da Informação (SI)

(UNIVERSA/PC-DF) No mundo cibernético, qual é

o termo utilizado para designar quem pratica a

quebra de proteções de softwares cedidos a

título de demonstração, usando-os por tempo

indeterminado, como se fossem cópias legítimas?

(A) Worm.

(B) Hacker.

(C) Trojan.

(D) Malware.

(E) Cracker.

Segurança da Informação (SI)

(IADES/2014/UFBA) Para garantir a segurança em

sistemas computacionais, à escolha da senha é

muito importante. Com base nesse tema é

correto afirmar que uma senha é fraca quando.

A) possui palavras completas.

B) é diferente das anteriores.

C) possui mais de 8 caracteres.

D) possui simultaneamente caracteres, dígitos e

letras maiúsculas e minúsculas.

E) não utiliza referência a nomes pessoais e da

empresa.

Segurança da Informação (SI)

(FGV/2010/CODESP-SP) As tentativas de invasão

às redes de computadores têm sido objeto de

preocupação dos profissionais de segurança nas

empresas. Uma técnica utilizada por fraudadores

está caracterizada a seguir:

- Mensagens são enviadas por e-mail, que

parecem ser originadas de instituições financeiras

ou empresas idôneas, contêm um link falso que

leva o cliente para um site também falso, mas

muito parecido com o original da instituição

financeira/empresa anunciada.

Segurança da Informação (SI)

- O conteúdo do e-mail induz o cliente/usuário a

fornecer dados pessoais e financeiros, por

exemplo, por meio de falsa atualização de

informações cadastrais. Nesse caso, os dados

digitados pelo cliente, como, por exemplo, o

número da sua agência, conta-corrente ou

poupança, e senha, são capturados pelo

cracker/hacker, e utilizado posteriormente.

Segurança da Informação (SI)

Essa técnica é conhecida por

A) cookie.

B) phishing.

C) spoofing.

D) denial of service.

E) dumpster of service

Segurança da Informação (SI)

(CESPE/2014/TJ-CE) A técnica de sniffing

A) utiliza um ou mais computadores para

indisponibilizar um serviço provido por outro

computador.

B) altera campos do cabeçalho de mensagens de

email para falsificar a origem da mensagem.

C) captura e inspeciona dados que trafegam em

uma rede.

Segurança da Informação (SI)

D) tenta adivinhar por tentativa e erro a senha de

um usuário.

E) altera o conteúdo de páginas web de forma

maliciosa e publica informações contra a

instituição mantenedora da página web

Segurança da Informação (SI)

(UESPI/2014/PC-PI) A utilização de práticas para

obter acesso a informações sigilosas em

organizações e sistemas computacionais, por

meio da exploração de confiança das pessoas

com habilidades de persuasão, é chamada de

A) engenharia reversa.

B) spyware.

C) engenharia social.

D) worm.

E) botnet.

Segurança da Informação (SI)

Ameaças Não-Humanas

Códigos Malicioso ou Malwares

Códigos maliciosos (malware) são

programas especificamente

desenvolvidos para executar ações

danosas e atividades maliciosas em

um computador.

Segurança da Informação (SI)

Ameaças Não-Humanas

Como se proliferam

• Exploração de vulnerabilidades existentes nos

programas instalados;

• Auto-execução de mídias removíveis

infectadas, como pen-drives;

• Acesso a páginas Web maliciosas, utilizando

navegadores vulneráveis;

Segurança da Informação (SI)

Ameaças Não-Humanas

Como se proliferam

• Ação direta de atacantes que, após invadirem o

computador, incluem arquivos contendo

códigos maliciosos;

• Execução de arquivos previamente infectados,

obtidos em anexos de mensagens eletrônicas,

via mídias removíveis, em páginas Web ou

diretamente de outros computadores (através

do compartilhamento de recursos).

Segurança da Informação (SI)

Ameaças Não-Humanas

Vírus

Vírus é um programa ou parte de um

programa de computador, normalmente

malicioso, que se propaga inserindo

cópias de si mesmo e se tornando parte

de outros programas e arquivos.

Segurança da Informação (SI)

Ameaças Não-Humanas

Vírus

Vírus de E-mail

Vírus de Boot

Tipos de

Vírus

Vírus de Macro

Vírus Polimórficos

Vírus de telefone celular

Segurança da Informação (SI)

Ameaças Não-Humanas

Vírus

• Vírus de E-mail – Recebido via e-mail, infecta

arquivos e programas e envia cópias de si

mesmo para os e-mails encontrados nas listas

de contatos gravadas no computador.

• Vírus de Boot -infecta a parte de inicialização

do sistema operacional. Assim, ele é ativado

quando o disco rígido é ligado e o Sistema

Operacional é carregado.

Segurança da Informação (SI)

Ameaças Não-Humanas

Vírus

• Vírus de Macro – Infectam softwaers

aplicativos. São vírus que se utilizam de

macros criadas em linguagem Visual Basic for

Applications (VBA), linguagem essa disponível

para utilização nos aplicativos do Microsoft

Office e algumas outras aplicações.

Segurança da Informação (SI)

Ameaças Não-Humanas

Vírus

• Vírus Polimórficos – São Vírus que “mudam

de forma”. A cada nova infecção, esses vírus

se modificam, para que o Antivírus se

“confunda” na hora de executar a varredura e

“não reconheça” o invasor.

• Vírus de telefone celular – Infectam aparelhos

móveis e celular e são transmitidos via

bluetooth ou MMS

Segurança da Informação (SI)

Ameaças Não-Humanas

Worm

Programa capaz de se propagar

automaticamente pelas redes, enviando cópias

de si mesmo de computador para computador.

Vírus

Se propaga

infectando arquivos

X

Worm

Execução automática

e independente

Segurança da Informação (SI)

Ameaças Não-Humanas

Bot e botnet

• Bot é um programa que permite

comunicação com o invasor permitindo

controle remoto. O computador infectado é

chamado de zumbi.

• Botnet é uma rede formada por centenas

ou milhares de computadores zumbis e que

permite potencializar as ações danosas

executadas pelos bots.

Segurança da Informação (SI)

Ameaças Não-Humanas

Spyware

Programa projetado para monitorar as atividades de

um sistema e enviar as informações coletadas para

terceiros.

Keylogger

Grava telas digitadas

Screenlogger

Grava tela do computador

Segurança da Informação (SI)

Ameaças Não-Humanas

Backdoor

Programa que permite o retorno de um invasor a

um computador comprometido, por meio da

inclusão de serviços criados ou modificados para

este fim. Usado para atacar novamente.

Invade

Segurança da Informação (SI)

Ameaças Não-Humanas

Cavalo de Troia (Trojan)

Programa malicioso que

podem entrar em um

computador disfarçados

como um programa

comum e legítimo.

Segurança da Informação (SI)

Ameaças Não-Humanas

Rootkit

Conjunto de programas e técnicas

que permite esconder e assegurar

a presença de um invasor ou de

outro código malicioso em um

computador comprometido.

Segurança da Informação (SI)

Ameaças Não-Humanas

Vírus

Worm

Códigos

Maliciosos

(Malwares)

Infectam arquivos. Se multiplicam

Se propagam automaticamente pelas

redes de computadores

Controlados remotamente.

Zumbis.

Bot e Botnet

Backdoor

Invasão futura.

Coletam informações.

Espiões.

Spyware

Cavalo de Troia

Rootkit

Se disfarçam em outros

programas.

Escondem o hacker invasor.

Segurança da Informação (SI)

(IADES/2014/UFRN) Há diferentes tipos de

vírus. Alguns são mais comuns, como os

manipulados por aplicativos que compõem o

pacote Microsoft Office (Word, Excel, e

PowerPoint, entre outros). É correto afirmar

que esse tipo de vírus é de

A) Boot.

B) Macro.

C) Spyware.

D) Trojan.

E) Worm.

Segurança da Informação (SI)

(IADES/2013/MP-GO) Códigos maliciosos

(malware) são programas desenvolvidos

especificamente para executar ações danosas e

atividades maliciosas em um computador. A

respeito desse assunto, assinale a alternativa

correta.

A) Vírus é um conjunto de programas e

técnicas que permitem esconder e assegurar a

presença de um invasor ou de outro código

malicioso em um computador comprometido.

Segurança da Informação (SI)

B) Worm é um programa projetado para

monitorar as atividades de um sistema e

enviar as informações coletadas para

terceiros.

C) Keylogger é um programa capaz de se

propagar automaticamente pelas redes,

enviando cópias de si mesmo de computador

para computador.

Segurança da Informação (SI)

D) Bot é um programa que dispõe de

mecanismos de comunicação com o invasor

que permitem que ele seja controlado

remotamente.

E) Rootkit é um programa de computador,

normal, malicioso, que se propaga inserindo

cópias de si mesmo e se tornando parte de

outros programas e arquivos.

Segurança da Informação (SI)

(IADES/2014/UFBA) Entre as diversas ameaças

e os vários tipos de código malicioso (malware)

que podem ser encontradas atualmente no uso

da internet e das redes de computadores, é

correto afirmar que

A) um rootkit é o conjunto de programas e

técnicas que permite esconder e assegurar a

presença de um invasor ou de outro código

malicioso em um computador comprometido.

Segurança da Informação (SI)

B) um cavalo de Troia (trojan ou trojan-horse) é um

programa que permite o retorno de um invasor a

um computador comprometido, por meio da

inclusão de serviços criados ou modificados para

esse fim.

C) um spyware é um programa capaz de se

propagar automaticamente pelas redes, enviando

cópias de si mesmo de computador para

computador, pela execução direta de suas cópias

ou pela exploração automática de falhas existentes

em programas instalados em computadores.

Segurança da Informação (SI)

D) um programa que, além de executar as

funções para as quais foi aparentemente

projetado, também executa outras funções,

normalmente maliciosas, e sem o

conhecimento do usuário, é chamado de

backdoor.

E) um programa projetado para monitorar as

atividades de um sistema e enviar as

informações coletadas para terceiros é um

worm.

Segurança da Informação (SI)

(MPE-RS/2011) Malware é um termo genérico que

abrange todos os tipos de programa

especificamente desenvolvidos para executar

ações maliciosas em um computador. Na literatura

de segurança, o termo Malware também é

conhecido por

A) Vírus

B) Worm

C) Software malicioso

D) Cavalo de Tróia

E) Spyware

Segurança da Informação (SI)

(COPEVE-UFAL/2009/UNEAL) Trojan Horse, ou Cavalo

de Tróia, é

A) um spyware que cria cópias de si mesmo e se

reenvia para outros computadores por meio de email.

B) um vírus do tipo worm que cria pastas indesejadas.

C) um spam com conteúdo adulto.

D) um programa que aparenta ser útil, mas pode abrir

portas no computador para uma invasão.

E) um tipo de programa que pode aquecer o

processador do computador até danificá-lo

totalmente.

Segurança da Informação (SI)

(FCC/2011/Banco do Brasil) Ativado quando o disco

rígido é ligado e o sistema operacional é carregado; é

um dos primeiros tipos de vírus conhecido e que

infecta a partição de inicialização do sistema

operacional. Trata-se de

A) vírus de boot.

B) cavalo de Troia.

C) verme.

D) vírus de macro.

E) spam.

Segurança da Informação (SI)

(FUMARC/2013/PC-MG) De acordo com a descrição

das ameaças à segurança de um usuário de

computador, correlacione as colunas a seguir,

numerando os parênteses.

I.

II.

III.

IV.

Cavalo de Troia

Worm

Spyware

Phishing

( ) Mensagem eletrônica que

simula um remetente confiável

para obter informações

confidenciais como senhas ou

números de cartões de crédito.

Segurança da Informação (SI)

(FUMARC/2013/PC-MG) De acordo com a descrição

das ameaças à segurança de um usuário de

computador, correlacione as colunas a seguir,

numerando os parênteses.

I.

II.

III.

IV.

Cavalo de Troia

Worm

Spyware

Phishing

( ) Programas espiões que

capturam padrões de

comportamento de usuários na

internet e enviam essa

informação a entidades externas.

Segurança da Informação (SI)

(FUMARC/2013/PC-MG) De acordo com a descrição

das ameaças à segurança de um usuário de

computador, correlacione as colunas a seguir,

numerando os parênteses.

I.

II.

III.

IV.

Cavalo de Troia

Worm

Spyware

Phishing

( ) Programas completos que se

propagam para infectar o

ambiente onde se encontram.

Segurança da Informação (SI)

(FUMARC/2013/PC-MG) De acordo com a descrição

das ameaças à segurança de um usuário de

computador, correlacione as colunas a seguir,

numerando os parênteses.

I.

II.

III.

IV.

Cavalo de Troia

Worm

Spyware

Phishing

( ) Fragmentos de código,

embutidos em um programa, para

atrair a atenção do usuário e

roubar senhas ou informações

confidenciais.

Segurança da Informação (SI)

(FUMARC/2013/PC-MG) De acordo com a descrição

das ameaças à segurança de um usuário de

computador, correlacione as colunas a seguir,

numerando os parênteses.

A sequência CORRETA, de cima para baixo, é:

A) I, III, II, IV.

B) III, IV, II, I.

C) IV, III, I, II.

D) IV, III, II, I.

Segurança da Informação (SI)

(FUNDEP/2013/CODEMIG) Os e-mails não solicitados

e enviados para um grande número de pessoas são

chamados de:

A) Backdoor.

B) Vírus.

C) Spam.

D) Mala direta.

Segurança da Informação (SI)

(FCC/2009/MPE-AP) Os técnicos precisam ter

consciência sobre softwares que têm objetivos de

monitorar atividades de uma Instituição e de enviar as

informações coletadas para terceiros de forma

dissimulada e não autorizada. Estes se enquadram na

categoria de software denominada

A) spyware.

B) backdoor.

C) phishing.

D) rootkit.

E) sniffer.

Segurança da Informação (SI)

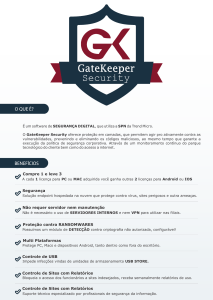

Proteção e Prevenção

Controle de Acesso

Antivírus

Formas de

Prevenção

Antispam

Firewalls

Criptografia

Cópias de segurança (Backups)

Segurança da Informação (SI)

Proteção e Prevenção

Controle de Acesso

Processo para permitir ou negar

que alguém acesso os ativos

Autenticação

Autorização

Auditoria

Segurança da Informação (SI)

Proteção e Prevenção

Antivírus

Programa ou software

especificamente desenvolvido

para detectar, anular e eliminar

de um computador vírus e outros

tipos de código malicioso.

Segurança da Informação (SI)

Proteção e Prevenção

Antivírus

Programa ou software

especificamente desenvolvido

para detectar, anular e eliminar

de um computador vírus e outros

tipos de código malicioso.

Segurança da Informação (SI)

Proteção e Prevenção

Antivírus

Processo de uso do Antivírus

Acesso a um

arquivo

Verificação

Segurança da Informação (SI)

Proteção e Prevenção

Principais Antivírus

Antivir

Avast

AVG

Microsoft Security

Essentials

Segurança da Informação (SI)

Proteção e Prevenção

Firewall

Mecanismo de proteção que faz o

controle e filtragem dos dados que

trafegam em uma rede ou

computador.

Regras de Firewall: Permitem ou negam

o acesso de acordo com a situação.

Segurança da Informação (SI)

Proteção e Prevenção

Firewall

Segurança da Informação (SI)

Proteção e Prevenção

Firewall

Controlam os dados

do computador

Tipos de

Firewall

Pessoal

Rede

Controlam os dados

da rede

Segurança da Informação (SI)

Proteção e Prevenção

Firewall

Firewall

É Diferente

• Autoriza conexões

• Impede invasão de

hackers

• Evita envio ilegal de

dados

• Configurável (Regras de

Firewall)

Antivírus

• Verifica os arquivo

instalados ou lidos no

computador

• Faz a limpeza ou a

exclusão dos arquivos

infectados

Segurança da Informação (SI)

Proteção e Prevenção

Antispam

Os filtros antispam já vem integrado

à maioria dos Webmails e programas

leitores de e-mails e permite separar

os e-mails desejados dos indesejados

(spams)

Segurança da Informação (SI)

Proteção e Prevenção

Antimalwares

Ferramenta que procura detectar e,

então, anular ou remover os códigos

malicioso de um computador. Os

programas antivírus, antispyware,

antirootkit e antitrojan são

exemplos de ferramentas

antimalware.

Segurança da Informação (SI)

(IADES/2014/GDF) Firewall e um software ou

um hardware que verifica informacoes

provenientes da internet, ou de uma rede, e

as bloqueia ou permite que elas cheguem ao

seu computador, dependendo das

configuracoes do firewall.

A partir da informacao apresentada, do

conceito e das funcionalidades do firewall,

assinale a alternativa correta.

Segurança da Informação (SI)

(A) A correta configuração de um firewall

dispensa outros dispositivos de segurança.

(B) Um firewall apresenta as mesmas

funcionalidades de um antivírus.

(C) Um firewall pode ajudar a impedir que

hackers tenham acesso ao computador.

Segurança da Informação (SI)

(D) Um firewall evita que o computador onde

esteja instalado receba softwares malintencionados, mas não pode impedir que

esse tipo de arquivo seja enviado desse

computador.

(E) Um firewall que faz parte de um sistema

operacional já vem pré-configurado e não se

permite alterar essa configuração inicial.

Segurança da Informação (SI)

(FUNCAB/2013/CODATA) Sobre sistemas

antivírus, é correto afirmar:

A) Garantem integralmente a segurança das

informações em seu computador.

B) Distribuem os arquivos contaminados pela

rede do seu computador, visando a

enfraquecer o vírus.

C) Por padrão, movem para a lixeira arquivos

contaminados do seu computador.

Segurança da Informação (SI)

D) Os programas antivírus examinam os

arquivos antes de abri-los e notificam o

usuário do computador, caso encontrem um

arquivo potencialmente não seguro.

E) Garantem a recuperação de arquivos

danificados por Cavalo deTroia.

Segurança da Informação (SI)

D) Os programas antivírus examinam os

arquivos antes de abri-los e notificam o

usuário do computador, caso encontrem um

arquivo potencialmente não seguro.

E) Garantem a recuperação de arquivos

danificados por Cavalo deTroia.

Segurança da Informação (SI)

(VUNESP/2014/PC-SP) O Comitê Gestor da Internet

no Brasil define ____________como um programa,

ou parte de um programa de computador,

normalmente malicioso, que se propaga inserindo

cópias de si mesmo e se tornando parte de outros

programas e arquivos, para executar ações danosas

ou atividades maliciosas em um computador.

Segurança da Informação (SI)

Assinale a alternativa que preenche corretamente a

lacuna do enunciado.

A) o spam

B) o vírus

C) o antivírus

D) a criptografia

E) o firewall

Segurança da Informação (SI)

(FCC/2011/INFRAERO) O controle de transmissão

de dados em uma rede de computadores, filtrando

e permitindo ou não a passagem dos dados, é a

principal função realizada pelo dispositivo

denominado

A) firewall.

B) firmware.

C) modem.

D) roteador.

E) antivírus.

Segurança da Informação (SI)

(FCC/2011/TRF) Dispositivo que tem por objetivo

aplicar uma política de segurança a um determinado

ponto de controle da rede de computadores de uma

empresa. Sua função consiste em regular o tráfego

de dados entre essa rede e a internet e impedir a

transmissão e/ou recepção de acessos nocivos ou

não autorizados. Trata-se de

A) antivírus.

B) firewall.

C) mailing.

D) spyware.

E) adware.

Segurança da Informação (SI)

(FESMIP-BA/2011/MPE-BA) O software que tem

como finalidade verificar as informações vindas da

rede, impedindo ou permitindo o acesso ao

computador é

A) Antivírus

B) Firewall

C) Malware

D) Spyware

E) Phishing.

Segurança da Informação (SI)

(CESGRANRIO/2014/Banco do Brasil) Informações

importantes de uma pessoa que teve seu

computador invadido foram coletadas e enviadas

para terceiros. Um amigo, especialista em

informática, sugere-lhe a instalação de um programa

que bloqueie o acesso de outros computadores que

estejam tentando se conectar a programas

instalados em seu computador. Esse tipo de

programa é chamado de

Segurança da Informação (SI)

A) bloqueador de pop-ups

B) antivírus

C) filtro antispam

D) filtro antiphishing

E) firewall

Segurança da Informação (SI)

(FUNDAÇÃO DOM CINTRA/2011/MAPA) O

dispositivo de segurança que bloqueia e-mails não

solicitados, que geralmente são enviados para um

grande número de pessoas, é conhecido por:

A) spyware;

B) filtro anti-spam;

C) SSL;

D) Worms;

E) SSH.