Professor

Mauricio Franceschini Duarte

[email protected]

CONFIDENCIALIDADE

• Sigilo (criptografia)

INTEGRIDADE

• Alteração controlada

• conteúdo completo

DISPONIBILIDADE

• Recursos e serviços em funcionamento

AUTENTICIDADE

• Veracidade da autoria

• Não repúdio e irretratabilidade

CESPE-TRE-PR-2009-ANALISTA JUDICIÁRIO

A confidencialidade, a integridade e a

disponibilidade da informação, conceitos

básicos de segurança da informação,

orientam a elaboração de políticas de

segurança, determinando regras e

tecnologias utilizadas para a salvaguarda

da informação armazenada e acessada

em ambientes de tecnologia da

informação.

C

CESPE – MPU – 2010 – TÉCNICO ADMINISTRATIVO

De acordo com o princípio da disponibilidade, a

informação só pode estar disponível para os

usuários aos quais ela é destinada, ou seja, não

pode haver acesso ou alteração dos dados por

parte de outros usuários que não sejam os

destinatários da informação.

E

(Cespe/TRE-BA/Analista Judiciário/Questão 28/2010)

Confidencialidade, disponibilidade e

integridade da informação são princípios

básicos que orientam a definição de

políticas de uso dos ambientes

computacionais. Esses princípios são

aplicados exclusivamente às tecnologias

de informação, pois não podem ser

seguidos por seres humanos.

E

Ameaças

SPAM

Vulnerabilidade

Engenharia Social

Golpes

Malwares

Cookies

Worm

BOT

Vírus

Trojan

Spywares

Keylogger

Screenlogger

Adware

Backdoor

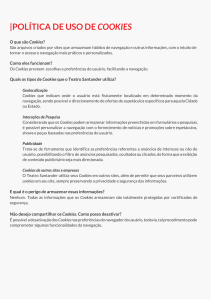

COOKIES

Arquivos de texto

.txt

COOKIES

COOKIES

Guardam informações

navegação

autenticação

preferências

COOKIES

Os sites salvam os cookies no micro do usuário

COOKIES

Ameaçam a privacidade do usuário.

E

E

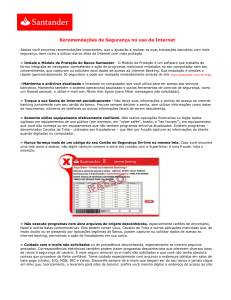

Engenharia Social

Método de ataque

Persuasão

Phishing Scam

E-mail SPAM ou páginas web fraudulentos

Pharming

Redirecionamento do endereço web - DNS

PRF -2008 - POLICIAL

E

C

SPAM

Mensagem eletrônica NÃO SOLICITADA

enviada em massa

Negação de Serviço

Internet

Malware

Malicious Software

Códigos Maliciosos

E

Adware

Advertising Software

Software de Propaganda

Backdoor

Porta dos Fundos

Retorno do invasor

Controle total

Métodos Criptográficos

Chave Simétrica (Única)

Métodos Criptográficos

Chave Assimétrica (Pública e Privada)

Métodos Criptográficos

Chave Assimétrica (Pública e Privada)

Assinatura Digital

Usa a Chave Assimétrica Invertida

Certificado Digital

Autenticação: identifica o site ou o usuário

Certificado Digital

Garante sigilo e privacidade

Certificado Digital

Controle de Acesso

Certificado Digital

Assinatura de Formulários e Mensagens

Certificado Digital

Emitido por uma Autoridade Certificadora

Certificado Digital

IE7

Autoridades

de Registro

Autoridade

Certificadora

Raiz

Autoridades

Certificadoras

ICP - Brasil

Autoridade Certificadora Raiz

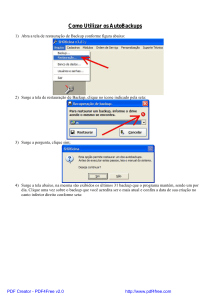

Backup

Normal/global

copia tudo e MARCA os arquivos copiados

Backup

Cópia de backup

copia tudo mas NÃO MARCA os arquivos copiados

Backup

Incremental

copia somente arquivos CRIADOS

ou MODIFICADOS desde o último backup e MARCA

Backup

Diferencial

igual ao incremental mas NÃO MARCA

Backup

Diário

copia somente arquivos criados

ou modificados DESDE UMA DATA e MARCA

Créditos

“SOBRE OS OMBROS DE GIGANTES”

ESTE MATERIAL FOI PRODUZIDO COM A AJUDA DAS FONTES ABAIXO.

Texto extraído da Cartilha de Segurança para Internet, desenvolvida

pelo CERT.br, mantido pelo NIC.br, com inteiro teor em

http://cartilha.cert.br/.

![[Escolha a data] Seu Nome Completo Brasileiro, solteiro, ?? anos](http://s1.studylibpt.com/store/data/001849757_1-6b4a312d5aeb46867d667aaf7c06dd3f-300x300.png)