CONECTIVIDADE

DE REDES

Conectividade de Redes

ÍNDICE

1 - INTRODUÇÃO

2 - MODELO DE REFERÊNCIA OSI

3 - BRIDGE

4 - SWITCH

5 - ROUTER

6 - RESUMO COMPARATIVO ENTRE OS DISPOSITIVOS DE REDE

6.1 - EXEMPLO DE INTERCONEXÃO DOS DISPOSITIVOS DE REDE

7 - TENDÊNCIA ATUAL

8 - INTERNET PROTOCOL SUITE

9 - ENDEREÇAMENTO IP

9.1 - SUBREDE

10 - ROTEADORES CISCO

11 - LABORATÓRIOS

LAB. 1 - CONFIGURANDO UM ROTEADOR CISCO NOVO (SETUP)

LAB. 2 - CONFIGURANDO IP NAS INTERFACES DO ROUTER

LAB. 3 - VERIFICANDO TAMANHO DA FLASH, SEU CONTEÚDO, VERSÃO DO IOS.

LAB. 4 - CRIANDO UMA REDE COM ROTEADORES

LAB. 5 - ROTA ESTÁTICA

LAB. 6 - ROTEAMENTO DINÂMICO (RIP)

LAB. 7 - OUTROS COMANDOS ÚTEIS

LAB. 8 - TRANSFERINDO CONFIGURAÇÃO OU IOS PARA UM PC, ATRAVÉS DE

TFTP SERVER

LAB. 9 - RECUPERAÇÃO DA SENHA

12 - PINAGEM DO CABO UTP DIRETO E CROSS-OVER

13 – GLOSSÁRIO

1

Conectividade de Redes

1 - INTRODUÇÃO

O finalidade deste Manual é:

aprendizado do endereçamento IP, o protocolo

mais utilizado em

internetworking;

configuração básica de roteadores Cisco (Laboratórios).

Antes porém, é necessário familiarizarmo-nos com alguns conceitos e

dispositivos de rede, para que possamos atingir melhor nossos objetivos. No

final deste Manual encontra-se um glossário de termos importantes em

internetworking, relacionados com as palavras do texto que estão destacadas

com “*”.

2 - MODELO DE REFERÊNCIA OSI

Este Modelo é utilizado universalmente para facilitar a compreensão do

funcionamento de uma rede, e também para que cada fabricante do setor

especialize-se em certa(s) camada(s) do modelo OSI (Open System

Interconnection) objetivando a otimização da tecnologia de redes num período

cada vez menor. Por exemplo: empresas como 3COM e D-LINK desenvolvem e

aprimoram placas de rede que estão relacionadas a camadas (layers) física e

de enlace; a camada de rede fica por conta de empresas que fabricam routers

como Cisco, Bay Networks e 3COM; as camadas acima destas são

desenvolvidas pelas empresas que atuam na área de NOS (Sistemas

Operacionais de Rede) como Microsoft e Novell que desenvolvem aplicações.

As duas camadas mais baixas são implementadas em hardware e software,

enquanto que as demais 5 camadas são implementadas somente em

software.

O Modelo OSI é dividido por 7 camadas:

7

APLICAÇÃO

6

APRESENTAÇÃO

5

SESSÃO

4

TRANSPORTE

3

REDE

2

ENLACE

1

FÍSICA

Aplicação (Application): É a camada mais próxima ao usuário. Fornece

serviços para processos de aplicação (como correio eletrônico,

transferência de arquivos e emulação de terminal) que estão fora do

modelo OSI. A camada de aplicação identifica e estabelece a

disponibilidade de cada lado da comunicação (e os recursos necessários

2

Conectividade de Redes

para conectá-los), sincroniza aplicações de cooperação, e estabelece o

procedimento para recuperação de erros e controle da integridade dos

dados. Também determina se existem recursos suficientes para

estabelecer a comunicação desejada.

Apresentação (Presentation): Garante que a informação enviada pela

camada de aplicação de um sistema será compreendida pela camada de

aplicação do outro. É também responsável pela estrutura dos dados usada

pelos programas e portanto, negocia a sintaxe de transferência de dados

para a camada de aplicação, ou seja, fornece o formato de código e

conversão. Exemplos: conversão de texto e dados em ASCII, EBCDIC, etc;

conversão de som e vídeo em MIDI, MPEG, etc; conversão de gráficos e

imagens em PICT, TIFF, JPEG, GIF, etc.

Sessão (Session): Estabelece, gerencia e encerra sessões entre aplicações

e gerencia a troca de dados entre entidades da camada de apresentação.

Fornece recursos para envio dos dados, classe de serviço, e envio de

status de exceção quando ocorrem problemas nas camadas de sessão,

apresentação e aplicação. Exemplos: NFS (Network File System), SQL

(Structured Query Language).

Transporte (Transport): A fronteira entre a camada de sessão e de

transporte pode ser considerada como o limite entre os protocolos* da

camada de aplicação e os demais protocolos abaixo. Enquanto as camadas

de aplicação, apresentação e sessão atuam em tarefas de aplicação, as 4

camadas abaixo atuam no transporte de dados. Esta camada é

responsável pela confiabilidade da comunicação de rede entre os nós

extremos. Fornece mecanismos para o estabelecimento, manutenção e

encerramento de circuitos virtuais, detecção e recuperação de erros de

transporte e controle de fluxo de informação.

Rede (Network): fornece conectividade e seleção de caminhos para dois

sistemas extremos de uma rede. A camada de rede proporciona um

endereço lógico consistente, evitando a necessidade de gerar broadcasts*

desnecessários, permitindo melhor uso da largura de banda. É nesta

camada que os roteadores operam.

Enlace (Data Link): Proporciona tráfego confiável de dados através de um

um link físico. Responsável pelo endereçamento físico, topologia da rede,

linha de disciplina (como sistemas extremos utilizarão o link de rede),

notificação de erro, entrega de frames* requisitados, e controle de fluxo. O

IEEE dividiu esta camada em duas subcamadas: a subcamada MAC

(Media Access Control) e a subcamada LLC (Logic Link Control). Às vezes

é chamada simplesmente de camada de link.

Física (Physical): Define especificações elétricas, mecânicas, funcionais e

de procedimento para ativação, manutenção e desativação do link físico

entre sistemas extremos. Características como níveis de tensão , timing de

transição de tensão, taxa de dados física, máxima distância de

transmissão, conectores físicos, entre outros, são definidos na camada

física.

3

Conectividade de Redes

WAN

LAN

ENLACE

(frames)

FÍSICA

(bits, sinais de

clock)

E

t

h

e

r

n

e

t

Dial

on

Dema

nd

802.2 LLC

8

0

2

.

3

8

0

2

.

5

F

D

D

I

S

D

L

C

H

D

L

C

link ISDN

X.25,

Frame

Relay PPP

V.24

EIA/TIA-232

G.703

V.35

EIA/TIA-449

EIA-530

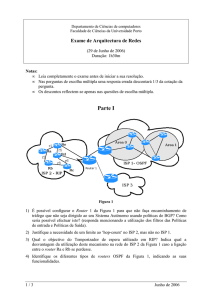

Figura 1 - Diagrama de protocolos das camadas 1 e 2

É importante observar que embora seja amplamente difundido, o modelo OSI

é só uma referência. Existem protocolos que englobam mais de uma camada

do modelo OSI em cada parte de sua estrutura.

3 - BRIDGE

Bridges* tornaram-se comercialmente disponíveis no início dos anos 80. No

início de sua utilização, bridges permitiam o envio de frames entre redes

homogêneas. Mais recentemente, bridging entre redes diferentes foram

também definidas e padronizadas. Muitos tipos de bridges emergiram como

importantes: a transparent-bridging é utilizada principalmente em ambientes

Ethernet*; source-route bridging em Token Ring*; translational bridging

permite a conversão entre os formatos e princípios de tráfego entre diferentes

tipos de mídia (geralmente entre Ethernet e Token Ring); source-route

transparent bridging combina algoritmos do transparent bridging e sourceroute bridging para permitir a comunicação entre uma mistura entre

ambientes Token Ring e Ethernet.

Os routers tomaram uma grande fatia do mercado em relação às bridges

puras devido a queda do preço e a recente inclusão da capacidade de bridging

em muitos roteadores. As bridges que sobreviveram incluem características

como filtros sofisticados, seleção de caminho pseudo-inteligente, e alta taxa

de throughput*. Embora um intenso debate entre os benefícios de bridging

versus routing era moda no final da década de 80, muitas pessoas agora

concordam que cada um possui seu lugar e que ambos são freqüentemente

necessários em uma topologia de rede eficiente.

3.1 - Como funciona

Briding ocorre na camada de enlace, que controla fluxo de dados, manipula

erros de transmissão, fornece endereçamento físico (não lógico), e gerencia

acesso ao meio físico; tudo isso através de protocolos da camada de enlace,

como Ethernet, Token Ring e FDDI.

Bridges não são dispositivos complicados. Elas analisam frames que chegam,

e realizam decisões de forwarding* baseadas na informação contida nos

frames, e envia-os aos respectivos destinos. Em alguns casos (por exemplo,

source-route bridging), o caminho completo ao destino está contido em cada

4

Conectividade de Redes

frame. Em outros casos (por exemplo, transparent bridging), frames são

enviados para um passo (hop*) de cada vez até chegar ao destino.

A transparência para os protocolos superiores é a principal vantagem do

briding. Devido às bridges operarem na camada de enlace, elas não são

requisitados para examinar informações das camadas superiores. Isso

significa que elas podem rapidamente enviar tráfego para qualquer protocolo

de rede. É comum que uma bridge envie tráfego Apple Talk, DECnet, TCP/IP,

XNS, e outros entre duas ou mais redes, visando aumentar a velocidade da

comunicação.

Bridges são capazes de filtrar frames baseados nos campos da camada 2. Por

exemplo, uma bridge pode ser programada para rejeitar (não enviar) todos os

frames originados de uma rede em particular. Filtros podem ser úteis para

lidar com broadcast e multicast* indesejados.

Bridges apresentam várias vantagens devido à capacidade de dividir redes

muito grande em pequenas unidades (segmentos menores). Primeiro, em

cada um destes segmentos menores, incidirá apenas o tráfego local, aliviando

assim o congestionamento da rede como um todo. Segundo, a bridge atua

como um firewall* para alguns alguns erros de rede potencialmente danosos.

Terceiro, bridges estendem o tamanho de uma LAN, permitindo a conexão de

estações distantes que anteriormente não podiam ser conectadas.

4 - SWITCH

O aperfeiçoamento das tecnologias de briding levou ao surgimento de bridges

com circuitos dedicados para cada porta ou conjunto de portas,

proporcionando um drástico aumento de performance. Estas bridges de

altíssima performance são chamadas de switches.

Os switches podem ser de porta (port-switch) ou de segmento (segmentswitch). A diferença é que o port-switch permite o acesso de apenas alguns

MAC Address* em cada porta (da Lannet/Madge, por exemplo são 8),

enquanto que o segment-switch permite o acesso de vários MAC Address em

cada porta porta (da Lannet/Madge, por exemplo são 64 K).

Existem dois tipos de tecnologia switch:

* cut-through : técnica de switching de pacote que envia os dados para a saída

de um switch, antes do pacote terminar de entrar totalmente. Um dispositivo

que utiliza cut-through lê, processa e envia pacotes assim que o endereço e a

porta destino forem detectadas. Também é conhecido como switching de

pacote on-the-fly.

* store-and-forward: Técnica de switching de pacote na qual os frames são

processados completamente antes de serem enviados para a porta

apropriada. Este processamento inclui cálculo de CRC e checagem do

endereço destino; além disso, os frames devem ser temporariamente

armazenados até que os recursos de rede (como um link não utilizado)

estejam disponíveis para enviar a mensagem.

5

Conectividade de Redes

5 - ROUTER

Roteamento é o trafego de informação entre redes de um ponto de origem a

um destino executado por dispositivos denominados routers (roteadores). Ao

longo do percurso, pelo menos um nó intermediário (router) é tipicamente

encontrado. Roteamento (routing) é constantemente comparado a bridging,

que parece realizar a mesma coisa, mas a principal diferença entre os dois é

que bridging ocorre na camada 2 (enlace), enquanto que roteamento ocorre na

camada 3 (rede), consequentemente suas tarefas são diferentes. O termo

roteamento começou a ser utilizado há duas décadas na literatura de

informática, mas só atingiu sua popularidade comercial por volta de 1985. O

motivo principal deste atraso foi a característica das redes em 1970. Naquela

época as redes eram muito simples e homogêneas. Só recentemente o

“internetworking” em larga escala tornou-se popular.

O roteador utiliza uma ou mais métricas* para determinar o melhor caminho

ao longo do qual o tráfego deve ser enviado. Routers enviam pacotes* de uma

rede à outra baseados na informação da camada de rede. Eventualmente é

chamado de gateway* (embora esta definição não seja correta atualmente).

5.1 - Determinação do caminho

Métrica é um padrão de medida ( por exemplo, comprimento do caminho) que

é utilizada pelos algoritmos de roteamento para determinar o melhor caminho

para um destino. Para auxiliar no processo da determinação de caminho, os

algoritmos de roteamento inicializam e mantêm tabelas de roteamento, que

contém informação de rota. A informação de rota varia dependendo do

algoritmo utilizado.

Os tipos de métricas são:

• Comprimento de caminho (path lenght)

• Confiabilidade (reliability)

• Delay

• Largura de Banda (bandwidth)

• Carga

• Custo de comunicação

Routers comunicam-se com outros routers (e mantêm suas tabelas de

roteamento) através da transmissão de uma série de mensagens. A

mensagem da atualização da tabela é uma delas. Atualizações de roteamento

geralmente consistem em alterações totais ou parciais da tabela. Analisando

atualizações de roteamento de todos os routers, um router pode construir

uma topologia detalhada da rede. Propagação de link-state é um outro

exemplo de uma mensagem enviada entre routers. Esta mensagem informa

aos outros routers sobre

o estado dos links dos routers emissores.

Informação de link pode também ser utilizada para obter uma topologia

detalhada da rede, que permite ao router decidir qual a melhor rota.

6

Conectividade de Redes

5.2 - Protocolos de roteamento

São Protocolos utilizados pelos roteadores para troca de informações da

tabela de roteamento.

Tipos:

• Estático ou Dinâmico: Mapeamentos da tabela de rota estática são

determinados pelo administrador. Estas rotas não mudarão a menos que o

administrador o faça. Algoritmos que utilizam rotas estáticas são simples

para projetar e a rede funciona bem em ambientes onde o tráfego da rede é

relativamente previsível. Pelo motivo do sistema de roteamento estático não

reagir a alterações da rede, eles são considerados imcompatíveis com as

atuais redes que constantemente crescem ou são alteradas. A maioria dos

algoritmos de roteamento atuais são dinâmicos.

Protocolos de roteamento dinâmico ajustam-se, em tempo real, diante de

alterações da rede. Eles realizam esta análise através de atualizações de rotas

trocadas pelos routers. Se a mensagem indica que uma mudança na rede

ocorreu, o software de roteamento recalcula as rotas e envia uma nova

mensagem de atualização de roteamento. Estas mensagens permeiam a rede,

levando os routers a executar novamente seus algoritmos e alterar suas

tabelas de roteamento convenientemente. Algoritmos de roteamento dinâmico

podem ser suplementados com rotas estáticas quando apropriado. Por

exemplo, uma router de “última saída” , ou “default gateway” (um router

específico no qual todos os pacotes não roteáveis são enviados) pode ser

designada. Este router atua como um repositório para todos os pacotes não

roteáveis, garantindo que todas as mensagens serão pelo menos entregues a

algum lugar.

• Link State ou Distance Vector : Algoritmos link state (conhecidos também

como algoritmos shortest path first) inumdam informações de roteamento para

todos os nós na rede. Entretanto, cada roteador envia somente a parte da

tabela de roteamento que descreve o estado dos seus próprios links.

Algoritmos distance vector (também conhecidos como algoritmos de BellmanFord) fazem com que cada roteador envie todos ou uma parte da sua tabela

de roteamento, mas somente para seus vizinhos. Resumidamente, algoritmos

link state enviam pequenas atualizações para todo lugar, enquanto distance

vector enviam grandes atualizações somente para os routers vizinhos.

Devido a sua convergência mais rápida, algoritmos link state são menos

suscetíveis a loops de roteamento em relação aos algoritmos distance vector.

Por outro lado, o link state requer mais CPU e memória do que o distance

vector. Apesar destas diferenças, ambos são algoritmos que rodam bem na

maioria das aplicações.

7

Conectividade de Redes

5.2.1 - Exemplos de Protocolos de Roteamento

Rota Estática

Rota estática é explicitamente configurada e colocada na tabela de

roteamento. Rotas estáticas têm prioridade sobre protocolos de roteamento

dinâmicos. Utilizaremos a rota estática em um dos laboratórios, mais adiante

neste Manual.

RIP

O RIP (Routing Information Protocol) é um protocolo de roteamento IGP*

fornecido com os sistemas UNIX BSD; é o mais comum IGP utilizado. O RIP

usa o hop count como métrica de roteamento. Utilizaremos o RIP em um dos

laboratórios, mais adiante neste Manual.

IGRP

O IGRP (Interior Gateway Routing Protocol) é um protocolo de roteamento IGP

que utiliza distance vector. Os protocolos distance vector solicitam a cada

router que enviem toda ou uma parte da sua tabela de roteamento dentro de

uma mensagem de atualização de rotas em intervalos regulares para cada um

de seus routers vizinhos. Como as informações de rotas se proliferam em uma

rede, os routers podem calcular distâncias para todos os nós da rede.

Protocolos de roteamento distance vector são frequentemente contrastados

com protocolos de roteamento link state, que enviam informações de conexões

locais para todos os nós da rede.

O IGRP utiliza uma combinação (vetor) de métricas. Delays de rede, largura

de banda, confiabilidade e carga são todos fatores de decisão de roteamento,

neste protocolo. Administradores de rede podem selecionar fatores de peso

para cada métrica. O IGRP usa tanto a configuração do administrador de rede

como também os pesos default para calcular automaticamente as melhores

rotas.

O IGRP fornece uma grande variedade de métricas. Por exemplo:

confiabilidade e carga podem assumir valores entre 1 e 255; largura de banda

pode assumir valores de 1200 bps a 10 Gbps; enquanto delay pode ter peso

de 1 a 24. Para fornecer flexibilidade adicional, o IGRP permite roteamento

multipath. Links com largura de banda duais iguais podem ser utilizadas

como uma só linha com o dobro de largura de banda e podem atuar com

redundância. Também utilizamos multipath quando as métricas para cada

caminho forem diferentes; por exemplo, se um caminho for 3 vezes melhor

que outro que possui métrica 3 vezes pior, o caminho será 3 vezes mais

utilizado.

8

Conectividade de Redes

EIGRP

Na versão de IOS 9.21, a Cisco introduziu uma versão melhorada do IGRP

que combina as vantagens do protocolo link state e do distance vector, o

EIGRP. Possui as seguintes características:

- convergência rápida: o EIGRP utiliza o DUAL (Diffusing Update Algorithm)

para conseguir uma convergência rápida. Um router rodando com EIGRP

armazena todas as tabelas de roteamento de seus vizinhos; assim ele pode

rapidamente adaptar-se a rotas alternativas. Se não existe rota apropriada, o

EIGRP sonda seus vizinhos para descobrir uma rota alternativa. Esta

sondagem é propagada até que uma rota seja encontrada.

- o EIGRP não faz atualizações periódicas; ele envia atualizações parciais

somente quando a métrica para a rota muda. A propagação é

automaticamente distribuída somente para os routers que necessitam da

informação de atualização. Portanto, graças a estas características o EIGRP

consome muito menos banda em relação ao IGRP.

- o EIGRP possui suporte para múltiplas camadas de rede como Appletalk, IP

e IPX. No Appletalk o EIGRP redistribui as rotas aprendidas pelo RTMP

(Routing Table Maintenance Protocol). No IP redistribui rotas aprendidas pelo

OSPF, RIP, IS-IS, EGP (Exterior Gateway Protocol) ou BGP (Border Gateway

Protocol). No IPX redistribui rotas aprendidas pelo RIP Novell ou SAP (Service

Advertisement Protocol).

Obs: O EIGRP é um protocolo proprietério da Cisco, portanto deve ser

utilizado somente quando todos os routers forem Cisco.

OSPF

OSPF (Open Shortest Path First) é um protocolo de roteamento de link state.

Ele propaga LSA (Link State Advertisement) para todos os routers da mesma

área hierárquica. Informações sobre as interfaces conectadas, métricas

utilizadas e outras variáveis estão incluídas nas LSAs. Como routers com

OSPF acumulam informações de link state, eles utilizam o algoritmo SPF

(Shortest Path First) para calcular o melhor caminho para cada nó.

O OSPF é eficiente quando temos uma rede relativamente estável, pois se

houverem mudanças constantes, como um novo nó na rede ou a retirada de

um router da rede, o OSPF inunda toda a rede a cada alteração, implicando

numa ocupação considerável da largura de banda, nesta situação.

9

Conectividade de Redes

5.3 - Protocolo Roteável,

Roteável

Protocolo de Roteamento e Protocolo Não

É comum confundir protocolos de roteamento com protocolos roteáveis.

Protocolos roteáveis são aqueles que são roteados numa rede; exemplos: IP

(Internet Protocol), DECnet, Apple Talk, Netware, OSI, Banyan VINES and XNS

(Xerox Network System). Protocolos de roteamento são aqueles que

implementam algoritmos de roteamento. Em outras palavras, eles roteam

protocolos roteáveis através da rede; exemplos: IGRP (Interior Gateway

Routing Protocol), EIGRP (Enhanced Gateway Routing Protocol), OSPF (Open

Shortest Path First), EGP (Exterior Gateway Protocol), BGP (Border Gateway

Protocol), roteamento OSI, APPN (Advanced Peer-to-Peer Networking), IS-IS

(Intermediate System to Intermediate System), e RIP (Routing Information

Protocol).

Protocolos não roteáveis são aqueles que não permitem a inserção de um

endereço lógico em sua estrutura, atuando somente com o endereço físico.

Exemplos: SNA, Netbeui, Netbios, DEC Lat, AppleTalk I, Lan Manager.

Quando necessitamos trafegar estes protocolos não roteáveis através de

roteadores, devemos configurá-los como bridge.

10

Conectividade de Redes

6 - RESUMO COMPARATIVO ENTRE OS DISPOSITIVOS DE REDE

Dispositivos de rede permitem comunicação entre dispositivos de

internetworking entre segmentos de redes locais

(LAN). Existem 4

dispositivos principais: hubs (repetidores), bridges/switches, routers e

gateways. Estes dispositivos podem ser diferenciados pela camada OSI na

qual eles estabelecem a conexão LAN-to-LAN. Hubs conectam LAN-to-LAN na

camada 1; bridges conectam LAN-to-LAN na camada 2; routers conectam

LAN-to-LAN na camada 3; e gateways conectam LAN-to-LAN nas camadas 4 a

7. Na figura 3 temos um diagrama desta comparação. Cada dispositivo

oferece a funcionalidade encontrada nas suas respectivas camadas e utilizam

a funcionalidade das camadas inferiores.

Figura 3 - Comparação das camadas de atuação dos dispositivos de rede.

11

Conectividade de Redes

6.1 - EXEMPLO DE INTERCONEXÃO DOS DISPOSITIVOS DE REDE

SERVIDOR

PLACA DE REDE

ou NIC (Network Interface Card)

FIBRA

ÓTICA

TRANSCEIVER

AUI/10Base FL

SWITCH

LET 36

E0

S0

MODEM

LP 64k

MODEM

HUB

S0

Patch-cord UTP

E0

ROUTER

ESTAÇÕES

12

Conectividade de Redes

7 - TENDÊNCIA ATUAL

Roteamento é um processo que necessita de bastante processamento da CPU,

e isto leva a um “gargalo” no desempenho da rede. Portanto, com a

necessidade da otimização da performance das funções de roteamento temos

hoje switches que atuam na camada 3 (conhecidos como 3LS - 3 Layer

Switch). Por exemplo: a Madge possui um módulo 3LS que é colocado num

Let-36 (concentrador de 18 slots que comporta módulos hub, switch, e

transceivers* de várias mídias); este módulo possui chips (ASIC’s Application Specific Integrated Circuits) que incorporam todo o hardware de

um router no seu interior, permitindo roteamento com a performance de um

switch. Protocolos como ATM*, ISDN*, Frame Relay* estão começando a

serem difundidos aqui no Brasil.

13

Conectividade de Redes

8 - INTERNET PROTOCOL SUITE

Origens

Em meados de 1970 a DARPA (Defense Advanced Research Projects Agency),

estava interessada em estabelecer uma rede de comutação de pacotes (packet

switching) para permitir comunicações entre instituições de pesquisa nos

EUA. A DARPA, junto com outras organizações governamentais

compreenderam o potencial da tecnologia de comutação de pacotes e logo

começaram a encarar o problema que virtualmente todas as empresas que

possuíam redes estavam tendo: comunicação entre computadores

espalhados. Com o objetivo de conectividade heterogênea em mente, a DARPA

uniu-se a Universidades e especialistas na área, para criar protocolos. O

resultado deste esforço concluído no final de 1970 foi o Internet Protocol

Suite , no qual o IP (Internet Protocol) e o TCP (Transport Control Protocol)

são os dois mais conhecidos.

Os protocolos Internet podem ser utilizados para comunicação de qualquer

componente das redes interconectadas. Eles adaptam-se tanto a LANs, como

WANs. O suite (conjunto) Internet inclui não somente especificações das

camadas baixas (como o TCP e o IP), como também especificações para

aplicações comuns como correio eletrônico, emulação de terminal e

transferência de arquivos. A figura 4 mostra alguns dos mais importantes

protocolos Internet e suas relações com o modelo de referência OSI:

Figura 4 - Internet Protocol Suite e o Modelo de referência OSI.

A criação e

um projeto

documetos

publicados,

documentação do Internet Protocol Suite assemelha-se muito a

de pesquisa acadêmico. Os protocolos são especificados em

chamados Request For Comments (RFCs). Os RFCs são

depois revisados e analisados pela comunidade Internet. As

14

Conectividade de Redes

otimizações dos protocolos são publicadas em novas RFCs. As RFCs fornecem

uma história interessante das pessoas, empresas e tendências que moldaram

o desenvolvimento do que é hoje um dos mais populares protocolos de

sistema aberto.

ARP e RARP

Em algumas mídias (como LANs IEEE 802), endereços de MAC’s e IP são

dinamicamente obtidos através de dois outros membros do Internet Protocol

Suite: o ARP (Address Resolution Protocol) e o RARP (Reverse Address

Resolution Protocol). O ARP utiliza mensagens de broadcast para obter o

endereço de hardware MAC correspondente a um endereço lógico (IP)

respectivo. O ARP é suficientemente padrão para permitir o uso do IP com

qualquer interface de mídia. O RARP utiliza mensagens de broadcast para

determinar o endereço IP associado com um endereço de hardware específico.

O RARP é particularmente importante para estações disk-less que podem não

saber seu endereço IP quando realiza o boot.

ICMP

O ICMP (Internet Control Message Protocol) executa várias tarefas dentro de

uma rede IP. A principal razão pela qual foi criado, era para reportar falhas de

roteamento que retornam a origem. Além disso o ICMP fornece mensagens

úteis como as seguintes:

- mensagens de “echo” e resposta para testar o alcance através de uma rede;

- redireciona mensagens para proporcionar roteamento mais eficiente;

- mensagens de timeout para informar à origem que um datagrama excedeu

seu tempo estipulado para existir na rede (TTL - Time To Live).

- propagação de rota e mensagem de solicitação de rota para determinar

endereços de routers em sub-redes diretamente conectadas.

A mais recente inclusão no ICMP fornece um método para que os novos nós

descubram a máscara de sub-rede corrente utilizada em uma rede.

TCP e UDP

A camada de transporte do Internet Protocol Suite é implementada pelo TCP

(Transport Control Protocol) e o UDP (User Datagram Protocol). O TCP fornece

dados de transporte orientado à conexão (garante o sequenciamento dos

pacotes), enquanto a operação do UDP é não orientado à conexão.

Protocolos das camadas superiores

O Internet Protocol Suite possui vários protocolos de camadas superiores que

incluem grande variedade de aplicações descritas na tabela abaixo:

15

Conectividade de Redes

Aplicação

Transferência de arquivos

Emulação de terminal

Correio eletrônico

Gerenciamento de rede

Serviço de arquivos distribuídos

Protocolo

FTP

Telnet

SMTP

SNMP

NFS, XDR, RPC, X Windows

Tabela 1 - Aplicações do Internet Protocol Suite

O FTP (File Transfer Protocol) permite transferir arquivos entre computadores.

O Telnet permite emulação virtual de terminal. O SNMP (Simple Network

Management Protocol) é um protocolo de gerenciamento de rede utilizado para

reportar anomalias na rede e setar valores limitantes na rede. O X Windows é

um protocolo popular que permite que terminais inteligentes se comuniquem

com computadores remotos como se estivessem diretamente conectados. O

NFS (Network File System), o XDR (External Data Representation) e o RPC

(Remote Procedure Call) permitem acesso transparente a recursos de rede

remotos. O SMTP (Simple Mail Transfer Protocol) fornece um mecanismo de

transporte de correio eletrônico. Estas e outras aplicações utilizam os

serviços de TCP/IP e outros protocolos IP de camadas inferiores p/ fornecer

serviços básicos de rede aos usuários.

16

Conectividade de Redes

9 - ENDEREÇAMENTO IP

Todo endereçamento de protocolo de camada 3 segue a seguinte estrutura:

Network Address

Host Address

Ou seja o endereço lógico completo é formado pelo endereço de rede +

endereço de host. Host é qualquer interface conectada à rede, por exemplo:

interface ethernet ou serial do router, servidor de arquivos, estação,

impressora, etc. O endereço IP é formado por 32 bits divididos da seguinte

maneira:

bbbbbbbb . bbbbbbbb . bbbbbbbb . bbbbbbbb , onde b = bit (0 ou 1)

ou pela forma utilizada pelo usuário:

ddd . ddd . ddd . ddd , onde ddd = número decimal variando de 0 a 255.

A quantidade de bits utilizada para endereço de rede e host é definida pela

classe de endereço IP e pela máscara de subrede associada ao endereço. As

classes são distribuídas da seguinte maneira:

Classe A:

8 bits

n

8 bits

h

8 bits

h

8 bits

h

Classe B:

n

n

h

h

Classe C:

n

n

n

h

n = endereço de rede (network address)

h = endereço de host (host address)

Esta classificação é baseada na regra do primeiro octeto:

Bits de mais significativos

0

10

110

1110

11110

10 Octeto em decimal

1 - 126

128 - 191

192 - 223

224 - 239

240 - 255

Classe de endereço

A

B

C

D

E

Tabela 2 - Classes de endereço IP

- A Classe A compreende os endereços de rede de 1.0.0.0 a 126.0.0.0. Como

são utilizados 24 bits de endereço para hosts, esta Classe permite endereçar

224 - 2, portanto, 16.777.214 hosts por rede. O endereço de rede 127.0.0.0 é

reservado.

- A Classe B compreende os endereços de rede de 128.1.0.0 a 191.254.0.0.

Como são utilizados 16 bits de endereço para hosts, esta Classe permite

endereçar 216 - 2, portanto, 65.534 hosts por rede.

17

Conectividade de Redes

- A Classe C compreende os endereços de rede de 192.0.1.0 a 223.255.254.0.

Como são utilizados 8 bits de endereço para hosts, esta Classe permite

endereçar 28 - 2, portanto, 254 hosts por rede.

OBS: 1) O número de hosts é subtraído por 2, pois nunca se utiliza

endereços de host com todos os bits 0 (endereço de rede) nem todos os bits 1

(endereço de broadcast).

2) O endereço de rede 128.0.0.0 não pode ser utilizado porque

estaríamos atribuindo 24 bits para endereço de host, sendo que mais de 16

bits para host somente é permitido na Classe A, cujo primeiro octeto é de 1 a

126. O mesmo raciocínio deve ser seguido se tentarmos utilizar o endereço de

rede incorreto 192.0.0.0.

3) O endereço de rede 191.255.0.0 na classe B não pode ser utilizado,

porque se enviarmos um broadcast nesta suposta rede, estaríamos atribuindo

o broadcast 191.255.255.255, sendo que ocorreria conflito, pois o endereço

de rede poderia ser considerado o 191.0.0.0, que não existe.

A, B e C são as Classes de endereço IP mais utilizadas.

Endereços de Classe D começam em 224.0.0.0 e são utilizados para

multicast. Endereços de Classe E começam em 240.0.0.0 e são reservados

para fins experimentais.

9.1 - SUBREDE

Todo o endereço IP é acompanhado por uma máscara - complemento que

utiliza o mesmo formato decimal do endereço IP, onde os bits 1 indicam quais

são os bits dos endereços IP a serem utilizados para rede, e os bits 0 indicam

quais são os bits do endereço IP destinados a host.

As Classes A, B e C permitem utilizar um número máximo de host para cada

rede. Quando utilizamos este número máximo de hosts, estamos atribuindo a

máscara natural da Classe. Assim, a máscara natural da Classe A é 255.0.0.0,

da Classe B é 255.255.0.0 e da Classe C é 255.255.255.0. Com o objetivo de

organizar e facilitar a administração de endereços IP de uma empresa,

aumentar o número de endereços de rede conforme as necessidades da

empresa, ou economizar endereços fornecidos por provedores de internet (que

atualmente disponibilizam apenas endereços de Classe C), é muito comum

utilizar-se a técnica de sub-rede. Como o próprio nome já diz, sub-rede é uma

das partes iguais em que uma rede é sub-dividida. Isto é possível através da

alteração da máscara natural, colocando-se bits 1 no início do campo de

endereçamento de host. Por exemplo: Um endereço Classe C possui 8 bits no

último octeto, destinados a host.; se utilizarmos os 3 bits mais significativos

desses 8, para subrede, conseguiremos obter 6 sub-redes ao invés de uma

rede só. Se a empresa dispõem de apenas 1 endereço de Classe C para

acessar, por exemplo, um provedor, porém deseja conectar várias redes

diferentes da empresa, a divisão em sub-redes será muito útil.

Com 3 bits, obtemos 6 sub-redes. Na realidade seriam 8 sub-redes mas

utilizamos o cálculo 23 - 2 = 6, pois um endereço de rede, ou sub-rede, não

pode ter todos os bits 0 (endereço de rede ou sub-rede) e nem todos os bits 1

(enderço de broadcast) no campo de host.

18

Conectividade de Redes

OBS: Quando utilizamos o RIP, os endereços de sub-rede

contíguos.

devem ser

Exemplo: Utilizando-se os 3 primeiros bits do último octeto (que seria

destinado todo para endereço de host se fosse utilizada a máscara natural)

para endereços de sub-rede, as sub-redes da rede 200.10.150.0 serão:

último octeto

000xxxxx

001xxxxx

010xxxxx

011xxxxx

100xxxxx

101xxxxx

110xxxxx

111xxxxx

Endereço de

sub-rede

200.10.150.0

200.10.150.32

200.10.150.64

200.10.150.96

200.10.150.128

200.10.150.160

200.10.150.192

200.10.150.224

Sub-rede

não usada

1a sub-rede

2a sub-rede

3a sub-rede

4a sub-rede

5a sub-rede

6a sub-rede

não usada

tabela 3 - Exemplo de subredes

x = bit destinado a endereço de host.

E sua máscara é 255.255.255.224, pois o último octeto em binário é

11100000.

OBS: quando aumentamos o número de sub-redes, conseqüentemente

estaremos diminuindo o número de hosts de cada sub-rede.

Temos, portanto:

Subrede

1a

2a

3a

4a

5a

6a

Endereços de hosts permitidos

200.10.150.33

200.10.150.65

200.10.150.97

200.10.150.129

200.10.150.161

200.10.150.193

a

a

a

a

a

a

200.10.150.62

200.10.150.94

200.10.150.126

200.10.150.158

200.10.150.190

200.10.150.222

Endereço de

sub-rede

200.10.150.32

200.10.150.64

200.10.150.96

200.10.150.128

200.10.150.160

200.10.150.192

Endereço de

broadcast

200.10.150.63

200.10.150.95

200.10.150.127

200.10.150.159

200.10.150.191

200.10.150.223

tabela 4 - Intervalo de cada subrede do exemplo.

19

Conectividade de Redes

10 - ROTEADORES CISCO

O roteador Cisco possui 4 tipos de memória: NVRAM, DRAM, FLASH e ROM.

- NVRAM: memória onde é armazenada toda a configuração do roteador. A

NVRAM é uma memória não volátl, isto é, quando desligamos o router seu

conteúdo é mantido.

- DRAM: pode ser de 4, 8, 16 ou 32 MB, dependendo do router e do IOS que

define a necessidade de mais ou menos memória para atuar com performance

ideal. Após o boot, a configuração da NVRAM é copiada para a DRAM e toda a

alteração da mesma é atualizada on-line não sendo necessário resetar o

router para que seja assumida a nova configuração. Na DRAM são

armazenadas também as tabelas de roteamento, o cache de ARP, o cache de

fast-switching, buffer de pacotes e fila de pacotes.

- FLASH: memória EPROM apagável eletronicamente de 4, 8 ou 16MB. A

Flash pode ser uma SIMM (Single In-line Memory Module) ou cartão PCMCIA.

Nela é armazenado um ou mais IOS (Internetworking Operating System) que

é o sistema operacional do router onde estão definidos o conjunto de

protocolos que o roteador tratará. (OBS: os routers da Bay Networks

armazenam tanto o sistema operacional do roteador como sua configuração

na memória Flash que é em cartão PCMCIA).

- ROM: contém os diagnósticos de power-on, programa de bootstrap, e subconjunto do Sistema Operacional.

Para que os roteadores conectem redes locais a redes remotas, são

necessárias interfaces para conexão a LANs (Ethernet, Token Ring, FDDI) e a

WANs (RS-232, V.35, HSSI, etc). A seguir temos uma tabela dos modelos de

roteador Cisco mais comercializados no Brasil, com suas respectivas

interfaces:

Modelo

2501

2507

2509

2511

2514

2522

4000

45xx

7000

7505

7507

7513

Interface

Ethernet

1

1 (hub 16

portas)

1

1

2

1

*

*

*

*

*

*

Interface Serial

Síncrona

2

2

Interface Serial

Assíncrona

-

Slots

2

2

2

10

*

*

*

*

*

*

8

16

-

3

3

7

5

7

13

-

Tabela 5 - Exemplos de Routers Cisco

* = depende do tipo de módulo colocado no slot.

20

Conectividade de Redes

Além das memórias e interfaces, todo router Cisco permite dois tipos de

conexão para configurar ou checar o status do mesmo:

- Console: conexão serial assíncrona que permite ligar um PC ao router para

configurá-lo ou examinar a situação de suas interfaces, processamento,

rotas, etc., utilizando o terminal do Windows, por exemplo. Esta conexão

pode utilizar RJ-45 ou DB-25. Nota: o cabo utilizado para esta conexão é

cruzado (Cross-Cable).

- Auxiliar: conexão serial assíncrona que permite ligar um modem ao router e

configurá-lo ou examinar a situação de suas interfaces, processamento, rotas,

etc., remotamente, através do terminal do Windows, por exemplo. Esta

conexão pode utilizar RJ-45 ou DB-25. Nota: o cabo utilizado para esta

conexão é direto.

O router Cisco possui os seguintes modos de operação:

- Modo EXEC usuário: verificações limitadas do router; e acesso remoto. - Router >

- Modo EXEC privilegiado: verificações detalhadas do router; debugging e

testes; manipulação de arquivos; e acesso remoto. - Router #

- Modo Setup: diálogo estabelecido na configuração inicial.

- Modo de Configuração Global: comandos de config. simples. - Router (config) #

- Outros modos de configuração: configurações complexas e multiline.

Router (config-mode) #.

- Modo RXBOOT: recuperação catastrófica em caso de perda da senha ou

quando o IOS é apagado acidentalmente da Flash.

21

Conectividade de Redes

11 - LABORATÓRIOS

LAB. 1 - CONFIGURANDO UM ROTEADOR CISCO NOVO (SETUP)

Para ter acesso diretamente ao router e configurá-lo, devemos ligar a COM1

ou COM2 do PC à entrada “console” do router, e utilizar o terminal do

Windows, Procom, ou qualquer outro emulador de terminal. Quando ligamos

um router novo, podemos verificar após o boot, que entramos na tela de

Setup. No Setup, entramos inicialmente com as senhas e posteriormente

inserimos os protocolos de roteamento, as configurações básicas

especificando as interfaces utilizadas e seus endereços.

Existem 3 tipos de senha no router Cisco:

- enable secret password: senha com criptografia de único sentido usada,

quando existe, ao invés da enable password. É solicitada para permitir o

acesso ao modo EXEC privilegiado do router que permite alterar suas

configurações e executar acessos restritos. Podemos configurá-la durante o

Setup ou através do comando “conf t; enable secret ...”, no modo EXEC

privilegiado.

- enable password: usada quando não existe a senha de enable secret e

quando se utiliza softwares antigos e algumas imagens de boot. Podemos

configurá-la durante o Setup ou através do comando “conf t; enablepassword ...”, no modo EXEC privilegiado.

- virtual terminal password: solicitada para permitir o acesso ao router através

de um terminal virtual (sessão Telnet). Podemos configurá-la durante o Setup

ou através do comando “conf t; line vty 0 4; login; password ...”, no modo

EXEC privilegiado.

Procedimento: ligue o router, responda as perguntas do setup, aceite as

alterações no final.

LAB. 2 - CONFIGURANDO ENDEREÇO IP NAS INTERFACES DO ROUTER

a) A partir do prompt user (>) digite “enable” ; em seguida entre com a senha

de enable secret; agora você está no modo EXEC (#):

router >

router > enable

password: *********

router #

b) Configure a interface ethernet 0; entre com os comandos abaixo descritos:

router# conf t

;configure terminal

router (config) # int e 0

;interface ethernet 0

router (config-if) # ip address 200.10.51.1 255.255.255.0

router (config-if) # ctrl z

;ou “exit, exit” sai do modo de configuração

router# wr mem

router# sh int e0

;show interface ethernet 0

OBS:

- O comando “conf t” permite entrar na configuração do router.

22

Conectividade de Redes

- Quando queremos saber quais são os comandos ou complementos dos

mesmos, utilizamos a tecla “?”, que gera uma lista das opções que temos em

qualquer etapa da configuração.

- Como pudemos notar, quando inserimos um comando, não há a

necessidade de digitá-lo da forma completa, mas sim digitar somente as

iniciais, desde que estas não sejam ambíguas às inicias de outro comando.

- na primeira linha obtida pelo comando “show int e0”, temos o status da

interface (up ou down) e de seu protocol (up ou down). Se a interface estiver

sem o comando “shutdown” na configuração do router, e a conexão física

estiver estabelecida (o cabo UTP plugado na ethernet), teremos a mensagem

de interface = up e protocol = up; porém se o link não estiver ativo, teremos

interface = up e protocol = down.

A tabela abaixo descreve alguns comandos importantes que mudaram de

sintaxe em versões mais recentes:

função

mostra a configuração da DRAM

mostra a configuração da NVRAM

salvar a configuração da DRAM para a NVRAM

Versão

< ou = 10.3

wr term

sh conf

wr mem

do IOS

> 10.3

show running

show startup

copy run start

Tabela 5 - Alteração de sintaxe de alguns comandos em versões de IOS > 10.3

c) Configure a interface serial 0:

router

router

router

router

router

router

# conf t

(config) # int s0

(config-if) # ip address 210.20.30.10 255.255.255.0

(config-if) # ctrl z

# copy run start

# sh int s0

OBS:

- O endereço de rede de uma interface NUNCA pode ser igual ao endereço de

rede de outra interface no mesmo router; exceto se estivermos utilizando o

protocolo de roteamento IGRP, ou equivalente, para fazer balanceamento de

carga.

- Se a interface serial em questão estiver sem o comando “shutdown” na

configuração do router, e a conexão física estiver estabelecida (link serial OK),

teremos a mensagem de interface = up e protocol = up; porém se o link não

estiver ativo (por exemplo, problemas com a companhia telefônica local ou o

modem), teremos interface = down e protocol = down.

23

Conectividade de Redes

LAB. 3 - VERIFICANDO TAMANHO DA FLASH, SEU CONTEÚDO, VERSÃO

DO IOS.

A partir do prompt user (>) ou EXEC (#), execute o comando “show flash”, e:

Anote o nome do IOS:

_____________________________________

Anote o tamanho da flash:

_____________________________________

Anote a quantidade de bytes livres:

_____________________________________

A partir do prompt user (>) ou EXEC (#), execute o comando “show version”,

Anote a versão do IOS:

_____________________________________

Anote o valor do config-register

_____________________________________

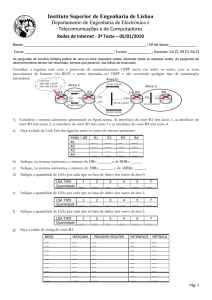

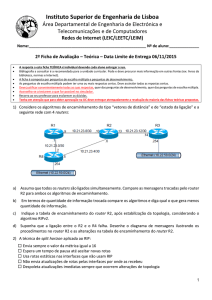

LAB. 4 - CRIANDO UMA REDE COM ROTEADORES

a) Dividam-se em 3 grupos. Cada grupo irá configurar o respectivo roteador

conforme o diagrama da rede abaixo.

S0 = 200.33.15.1

R1

(CAT_RIO)

S1 = 160.50.10.1

S0 = 200.33.15.2

R2

(CAT_SP)

S0 = 160.50.10.2

E0 = 170.50.10.2

E0 = 170.50.10.1

R3

(EPS)

Adote:

rede 200.33.15.0 - Subnet Mask = 255.255.255.0

rede 160.50.0.0 - Subnet Mask = 255.255.0.0

rede 170.50.0.0 - Subnet Mask = 255.255.0.0

Figura 5 - Exemplo de topologia de rede com routers.

24

Conectividade de Redes

b) Quais são as Classes de endereço IP utilizadas na topologia acima? _____

c) Cada grupo deve colocar a sigla da localidade no router, utilizando o

comando “hostname”:

router # conf t

router (config) # hostname nome

router (config) # ctrl z

nome #

d) Ao invés de modems para interligar as seriais dos routers, vamos utilizar

cabos RS232 DTE e DCE, interligados. Para haver a comunicação, devemos

configurar o router que estiver com o cabo DCE para clock interno, usando o

comando “clock rate” na serial:

router # conf t

router (config) # int s 0

router (config-if) # clock rate 56000

router (config-if) # ctrl z

router # wr mem

e) Habilite o Protocolo IP, como descrito abaixo, e configure os endereços das

interfaces utilizadas no seu router, conforme a figura 5.

router # conf t

router (config) # ip routing

router (config-if) # ctrl z

router # wr mem

f) Para descobrir os endereços das interfaces vizinhas conectadas ao seu

router, utilizamos o comando “show cdp neighbors”, porém antes devemos

habilitar o router para isso:

router # conf t

router (config) # cdp run

router (config) # ctrl z

router # wr mem

g) Para testar a conexão física e lógica, utilizamos o comando “Ping” (vide

glossário) . Execute o comando e verifique os resultados.

router # ping end. IP do router vizinho

!!!!!

... (mensagem) ...

router #

A “!” quer dizer que o pacote foi e voltou com sucesso. Se surgir “.”, significa

que o pacote não alcançou o destino. Se surgir “U”, significa que existe a rota,

porém o pacote não alcançou o destino.

h) Através do comando “Telnet” podemos emular um terminal. Execute o

comando e verifique os resultados.

router # Telnet (end. IP da interface de um router vizinho)

Digite “exit” para sair da emulação.

25

Conectividade de Redes

LAB. 5 - ROTA ESTÁTICA

a) Utilizando ainda a topologia da figura 5, tente executar um Ping na

interface de um router que não esteja diretamente ligado ao seu.

O Ping foi realizado com sucesso ? __________________________________________

b) Para que seu router conheça caminhos para alcançar novas redes, é

necessário que alimentemos sua tabela de roteamento com informações de

rotas. Neste laboratório utilizaremos a rota estática para isto. Execute:

router # conf t

router (config) # ip route (ender. da rede destino) (máscara da rede

destino) (interface do router mais próximo no caminho da rede destino)

router # ctrl z

router # copy run start

router # sh start

c) Teste, executando novamente o Ping do início do laboratório.

O Ping foi realizado com sucesso ? __________________________________________

d) Após testar o funcionamento da rota estática, retire-a da configuração,

executando o mesmo comando porém com o “no” na frente:

router # conf t

router (config) # no ip route (ender. da rede destino) (máscara da rede

destino) (interface do router mais próximo no caminho da rede destino)

router # ctrl z

router # copy run start

router # sh start

LAB. 6 - ROTEAMENTO DINÂMICO (RIP)

a) Neste estágio tente novamente executar o Ping no mesmo endereço do

laboratório anterior e verifique que não existe a rota.

Rota estática é segura e simples porém se a rede é muito grande, sua

administração será muito trabalhosa e cuidadosa, visto que seria necessária

a configuração das rotas em todos os routers da rede. Para evitar isso,

utilizam-se protocolos de roteamento dinâmico, que distribuem as tabelas de

roteamento para os seus vizinhos, sem a necessidade de configurar

manualmente cada rota; o mais comum é o RIP, que será utilizado neste

laboratório. A configuração do RIP é simples: basta habilitá-lo e selecionar as

interfaces do router em que será propagado o RIP, como descrito a seguir:

26

Conectividade de Redes

router

router

router

router

.

.

router

router

router

# conf t

(config) # router rip

(config-router) # network (ender. de rede da int. que vai propagar o RIP)

(config-router) # network (ender. de rede da int. que vai propagar o RIP)

# ctrl z

# copy run start

# sh start

b) Para visualizarmos o conteúdo da tabela de roteamento de um roteador,

utilizamos o comando “show ip route”. Execute-o, verifique e anote quais as

rotas obtidas diretamente, e dinamicamente.

____________________________________________________________________________

____________________________________________________________________________

c) Para evitar digitar sempre um endereço IP quando utilizamos o Telnet ou

Ping, podemos associar uma nome a este IP, utilizando o comando “IP host”.

Execute:

router

router

router

router

router

router

# conf t

(config) #

(config) #

(config) #

(config) #

#

ip host (nome do R1) (IP de uma interface ativa do R1)

ip host (nome do R2) (IP de uma interface ativa do R2)

ip host (nome do R3) (IP de uma interface ativa do R3)

ctrl z

Agora teste todos os nomes:

router # ping (nome do Router)

router # telnet (nome do Router)

OBS: foi escolhida uma interface ativa (interface = up, protocol = up) , pois o

Ping ou Telnet só são possíveis nesta situação.

27

Conectividade de Redes

LAB. 7 - OUTROS COMANDOS ÚTEIS

Neste laboratório, executaremos outros comandos comuns utilizados nos

routers Cisco. Execute cada comando abaixo, anote observações válidas, e

discuta eventuais dúvidas.

“show tech” - lista a configuração do router e uma série de parâmetros e

status do router. O resultado deste comando é salvo em arquivo texto e pode

ser enviado ao TAC (Technical Assistance Center) da Cisco para auxiliar

engenheiros a solucionarem eventuais problemas. Para salvar este report,

marcamos o trecho a ser salvo e colamos em um editor de texto (notepad).

____________________________________________________________________________

____________________________________________________________________________

“show proc” - Mostra a porcentagem de processamento da CPU do router.

____________________________________________________________________________

____________________________________________________________________________

“show prot” - Mostra os protocolos que estão rodando no router.

____________________________________________________________________________

____________________________________________________________________________

“reload” - Realiza o reboot do router.

____________________________________________________________________________

____________________________________________________________________________

28

Conectividade de Redes

LAB. 8 - TRANSFERINDO CONFIGURAÇÃO OU IOS PARA UM PC,

ATRAVÉS DE TFTP SERVER

Para salvar a configuração do router Cisco, podemos utilizar um servidor de

TFTP* (Trivial File Transfer Protocol), ou o “cut” and “paste” do windows entre

as telas do terminal do windows e um editor de texto (por exemplo, o

notepad). O router possui o TFTP client, portanto conectando a Ethernet do

mesmo em um PC que possua o TFTP Server, podemos transferir o IOS

(Internetworking Operating System) ou a configuração do router para um PC,

utilizando os comandos descritos abaixo. No Windows 3.1 podemos utilizar,

por exemplo, o stack (pilha) TCP Chameleon que possui, entre outros

protocolos Internet, o TFTP Server; já no Windows 95, podemos utilizar um

TFTP Server, obtido free pela internet no site web da Walusoft. Os comandos

utilizados para as transferências estão descritos abaixo:

“copy running tftp” - copia a configuração do router que está na DRAM, para

o TFTP Server conectado ao router.

“copy tftp running” - copia a configuração do TFTP Server conectado ao

router, para a DRAM.

“copy start tftp” - copia a configuração do router que está na NVRAM, para o

TFTP Server conectado ao router.

“copy tftp start” - copia a configuração do TFTP Server conectado ao router,

para a NVRAM.

“copy flash tftp” - copia o IOS da Flash, para o TFTP Server conectado ao

router.

“copy tftp flash” - copia o IOS que está no TFTP Server conectado ao router,

para a Flash.

Execute cada comando acima, anote observações importantes, verifique o

resultado em cada operação.

____________________________________________________________________________

____________________________________________________________________________

____________________________________________________________________________

____________________________________________________________________________

____________________________________________________________________________

____________________________________________________________________________

____________________________________________________________________________

29

Conectividade de Redes

LAB. 9 - RECUPERAÇÃO DA SENHA

Para recuperar a senha de um router com versão > = a 10.0, devemos seguir

os seguintes passos:

1) Entrar no modo ROM Monitor, pressionando-se “Ctrl” + “Break” ao ligar o

router;

2) Leia e anote o conteúdo original do config-register, que possui 16 bits

(visualizados pelo comando: > o ) através do comando:

> e/s 2000002 ________________________________________________________

3) Coloque o bit 6 do config-register em 1 para ignorar o Setup da NVRAM no

boot, através do comando:

> o/r 0x****

; “0x” significa hexadecimal.

4) Reinicialize o router:

>i

5) No modo SETUP, responda “NO” para tudo;

6) Entre no modo privilegiado:

router > enable

7) Carregue o conteúdo da NVRAM para a a memória ativa:

router # configure memory

8) Restaure a configuração original do config-register e habilite todas as

interfaces:

router

router

router

router

router

# conf t

(config) # config-register 0x (valor salvo no item 2)

(config) # int xx

(config-if) # no shutdown

(config-if) # ctrl z

9) Recupere ou troque a senha perdida:

router # show configuration

ou

router

router

router

router

router

router

# conf t

(config) # line console 0

(config-line) # login

(config-line) # password xxxxxxxxx

(config) # ctrl z

# copy wr mem

30

Conectividade de Redes

12 - PINAGEM DO CABO UTP DIRETO E CROSS-OVER

Para conectar uma estação (PC) a uma outra (PC), ou uma porta UTP* de um

hub a outro, ou uma porta UTP de um switch a outro, necessitamos ligar os

pinos de recepção de um lado, com os pinos de transmissão do outra.

Portanto devemos utilizar um patch-cord cross que possui a pinagem descrita

na tabela 6 . No entanto, quando ligamos a estação a um hub ou switch,

devemos utilizar um patch-cord pino a pino descrito na tabela 7, pois o hub

ou switch é que faz o cruzamento necessário para a comunicação. A

seqüência de cores deve ser mantida para que não haja problemas de ruído

em longas distâncias (que para categoria 5 o limite é 100m), pois o

trançamento dos pares de uma cor é diferente de outra.

CABO UTP CROSS

Pino

1

2

3

4

5

6

7

8

Cores de um lado

Branco/Verde

Verde

Branco/Laranja

Azul

Branco/Azul

Laranja

Branco/Marrom

Marrom

Cores do outro lado

Branco/Laranja

Laranja

Branco/Verde

Azul

Branco/Azul

Verde

Branco/Marrom

Marrom

Tabela 6 - Patch-cord ethernet UTP - cross

CABO UTP DIRETO

Pino

1

2

3

4

5

6

7

8

Cores de um lado

Branco/Verde

Verde

Branco/Laranja

Azul

Branco/Azul

Laranja

Branco/Marrom

Marrom

Cores do outro lado

Branco/Verde

Verde

Branco/Laranja

Azul

Branco/Azul

Laranja

Branco/Marrom

Marrom

Tabela 7 - Patch-cord ethernet UTP - direto.

31

Conectividade de Redes

13 - GLOSSÁRIO

*ATM (Asynchronous Transfer Mode): uma especificação do padrão ISDN, com

grande largura de banda, para fornecer serviços de cell-relay.

* AUI (Attachment Unit Interface): interface IEEE 802.3 entre um transceiver e

uma NIC (Network Interface Card). O termo AUI também pode se referir à

porta do painel de um dispositivo de rede onde se atacha um cabo AUI ou

transceiver

* Autonomous System: conjunto de redes sob uma administração comum

dividindo estratégias de roteamento comuns. Os autonomous systems são

subdivididos em áreas.

* Bridge: dispositivo que conecta e passa frames entre dois segmentos de rede

que utilizam o mesmo protocolo. Bridges operam na camada de enlace (layer

2) do modelo de referência OSI. Em geral uma bridge filtrará, enviará ou fará

"flooding" (técnica de tráfego utilizada por switches e bridges cujo tráfego

recebido em uma certa interface é enviado a todas as outras exceto à

interface na qual a informação foi originalmente recebida) em um frame que

chega, baseado no MAC Address* do mesmo.

* Broadcast: método de transmissão de mensagens para duas ou mais

estações ao mesmo tempo, como sobre uma LAN tipo bus ou por satélite;

mecanismo de protocolo que suporta endereçamento de grupo ou universal.

Qualquer transmissão para muitas estações receptoras.

* Ethernet: padrão de rede local primeiramente desenvolvido pela Xerox, e

posteriormente melhorado pela DEC e Intel. A Ethernet conecta PCs e

transmite a 10 Mbps (802.3) ou 100 Mbps (fast ethernet). Atualmente existe a

Gigabit Ethernet, porém sem preço competitivo. A Ethernet utiliza uma

topologia de barramento que permite a conexão de 1024 estações dentro de

cada segmento.

* FDDI (Fiber Distributed Data Interface): Padrão ANSI (American National

Standard Interface) para links de fibra ótica com taxas de até 100 Mbps e

distância de transmissão de 2 km.

* Firewall: roteador ou servidor de acesso considerado como buffer entre

qualquer rede pública conectada e a rede privada. O firewall utiliza access

lists e outros métodos para garantir a segurança às redes privadas.

* Forwarding: em tecnologia LAN, envio de um pacote de uma LAN à outra

através de uma bridge.

* Frame: Agrupamento lógico de informação enviado como uma unidade da

camada de enlace sobre um meio de transmissão. Refere-se geralmente ao

header e trailer, utilizado para sincronismo e controle de erro, que transporta

o dado do usuário contido na unidade.

* Frame Relay: padrão de protocolo da camada de enlace comutada que

gerencia múltiplos circuitos virtuais usando encapsulamento HDLC entre

dispositivos conectados. Frame relay é mais eficiente que X.25, protocolo pelo

qual é geralmente considerado um substituto.

32

Conectividade de Redes

* Hop: termo que descreve a passagem de um pacote de dados entre dois nós

de rede (por exemplo entre roteadores).

* Hub: Geralmente é o termo utilizado para descrever um dispositivo que

serve como um centro de uma topologia de rede estrela. Hubs podem ser

ativos (quando repetem os sinais enviados através deles), ou passivos

(quando não repetem, mas somente dividem os sinais que passam por eles).

Em Ethernet e IEEE 802.3, hub é um repetidor ativo multiportas.

* Gateway: Na comunidade IP, um termo antigo que referia-se a um

dispositivo de roteamento. Hoje, o termo router é utilizado para descrever nós

que perfazem esta função, e gateway refere-se a um dispositivo de finalidade

específica que realiza uma conversão da camada de aplicação (layer 7) da

informação de uma pilha de protocolo a outra.

* IGP (Interior Gateway Protoco): protocolo de roteamento usado para trocar

informções de rotas dentro de um autonomous system*. Os exemplos mais

comuns de IGPs são IGRP, OSPF e RIP.

* ISDN (Integrated Services Digital Network): padrão de rede que compreende

serviços de transmissão digital como dados e voz agrupados.

* LAN (Local-area network): rede local. Rede de alta velocidade e baixa taxa de

erro de dados que cobre uma área geográfica relativamente pequena (até

alguns poucos quilômetros). LANs conectam estações, periféricos, terminais e

outros dispositivos em um edifício ou área limitada. Padrões de LANs

especificam cabeamento e sinalização à camada física e de enlace, do modelo

OSI. Ethernet, FDDI* e Token Ring são tecnologias LANs muito utilizadas.

* MAC Address: Endereço padronizado da camada de enlace que é utilizado

por qualquer porta ou dispositivo que conecta-se a uma LAN. Outros

dispositivos na rede usam estes endereços para localizar portas específicas

na rede e para criar e atualizar tabelas de roteamento e estruturas de dados.

MAC addresses são formados por 6 bytes, que são “burned-in” (gravados) na

ROM da interface física de rede, e são controlados pela OUI (Organizationally

Unique Identifier) administrada pela IEEE. Para garantir que uma placa

nunca terá o mesmo endereço de outra. Por exemplo, a Cisco paga royalts

para colocar nas interfaces de seus roteadores o código do vendedor =

0000.0C. O MAC Address também é conhecido como endereço de hardware,

endereço de camada MAC ou endereço físico. Abaixo temos um exemplo:

24 bits

Código do Vendedor

24 bits

Número de Série

0000.0C12.3456

* Métrica: Método no qual um algoritmo de roteamento determina que uma

rota é melhor que outra. Esta informação é armazenada em tabelas de

roteamento. Métricas incluem bandwidth, custos de comunicação, delay, hop

count (hop = passagem de um pacote de dados entre dois nós de rede, por

exemplo routers. Hop count é uma métrica de roteamento utilizada para

medir a distância entre uma origem e um destino. O RIP utiliza-o como sua

única métrica), carga, MTU (Maximum Transmission Unit: tamanho máximo

33

Conectividade de Redes

de pacote, em bytes, que uma interface em particular pode tratar), custo de

caminho, e confiabilidade.

* Multicast: pacotes enviados a um sub-conjunto específico (grupo) de

endereços de rede.

* Pacote: Agrupamento de informação que inclui um header que contém

informação de controle e, geralmente, dados de usuário. Pacotes referem-se

freqüentemente a unidades de dados da camada de rede (layer 3). Os termos

datagrama, frame, mensagem, e segmento são também utilizados para

descrever agrupamentos de informação lógica nas várias camadas do modelo

de referência OSI e em vários nichos de tecnologia. Abaixo temos um

diagrama de encapsulamento relativo às várias camadas:

Frame

Ethernet

Pacote

IP

Segmento

UDP ou

TCP

Aplicação de rede

* Ping (Packet Internet Groper): mensagem de echo ICMP (Internet Control

Message Protocol) e sua resposta. Geralmente utilizado para testar a

acessibilidade de um dispositivo de rede.

* Protocolo: Descrição formal de um conjunto de regras e convenções que

impõem como os dispositivos devem trocar informações em uma rede.

* TFTP (Trivial File Transfer Protocol) : versão simplificada do FTP que permite

que arquivos sejam transferidos de um computador ao outro através da rede.

* Throughput: total de informação útil processada ou comunicada durante um

período de tempo específico; expresso em bits por segundo, pacotes por

segundo, ou unidades de medidas similares.

* Token Ring: mecanismo de acesso à rede e topologia na qual um frame ou

token (“bastão”) supervisor é passado de estação à estação em ordem

sequencial. Estações que desejarem obter acesso à rede devem esperar pelo

token para transmitir os dados. Em uma rede token ring, a próxima estação

lógica que recebe o token é também a próxima estação física no ring. O

padrão foi introduzido pela IBM e ratificado como o padrão 802.5. Conecta

PC’s via cabo TP em topologia estrela concentrando todos a um hub token

ring.

* Transceiver: interface entre a porta AUI de uma estação e o meio físico de

uma rede. Em Ethernet, também é conhecido como MAU (Media Attachment

Unit). O transceiver pode ser embutido em um módulo de rede ou pode ser

um dispositivo externo responsável pelas funções da camada física, incluindo

a conversão de dados digitais de uma interface Ethernet, detecção de colisão,

e inserção de bits na rede. Os transceivers Ethernet mais conhecidos são:

AUI/RJ-45, AUI/BNC, e AUI/10BaseFL. Os transceivers utilizados em Token

34

Conectividade de Redes

Ring são conhecidos como uma MSAU (Multistation Access Unit) para evitar

confusão.

* UTP (Unshielded Twisted Pair) : Cabo de pares especialmente trançados sem

blindagem metálica utilizado principalmente em cabeamento estruturado

horizontal.

* WAN (Wide-area network): rede de comunicação de dados que serve

usuários através de grandes áreas geográficas e geralmente utilizam

dispositivos de transmissão munidos de portadoras comuns. Frame Relay,

SMDS e X.25 são exemplos de protocolos WAN.

35

Conectividade de Redes

-

Bibliografia:

CDROM - Cisco Documentation

Introduction to Cisco Router Configuration - Student Guide

Advanced Cisco Router Configuration - Student Guide

Bay Networks Router Installation and Basic Configuration - Student Guide

Bay Networks Router Configuration & Management - Student Guide

Experiências profissionais.

Edição e Elaboração: Fernando Semerdjian

36