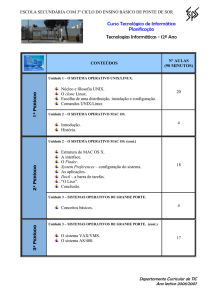

Capítulo 6

CAMADA DE

ENLACE

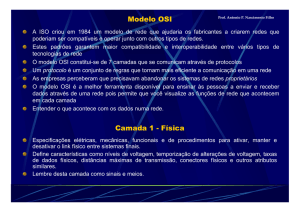

Conceitos

OBJETIVO

Conhecer funcionamento da camada 2 do modelo OSI;

Conhecer meios de LAN e modelo IEEE;

Compreender como a camada de enlace provê trânsito

de dados confiável através de um enlace físico:

–

–

Uso do Media Access Control Address (MAC ADDRESS);

Tratamento do endereçamento físico, da topologia da rede, da

disciplina de linha, da notificação de erros, da entrega

ordenada de quadros e do controle de fluxo.

SUMÁRIO

6.0 - Visão Geral;

6.1 - Padrões LAN;

6.2 - Números Hexadecimais;

6.3 - Endereçamento MAC;

6.4 - Enquadramento;

6.5 - Media Access Control.

6.0 - Visão Geral

Todos os dados enviados por uma rede procedem

de uma origem e se encaminham a um destino;

Camada de enlace do modelo OSI fornece acesso

aos meios de rede e à transmissão física através

deles, permitindo que dados transmitidos

localizem seus destinos em uma rede;

Camada de enlace trata da notificação de erros,

da topologia da rede e do controle de fluxo.

6.1 - Padrões LAN

Objetivo

–

–

–

Estudar como a camada 2 do modelo OSI fornece

acesso aos meios;

Mostrar os diversos padrões LAN;

Comparar modelo IEEE com modelo OSI

Mostrar a camada LLC;

Mostrar a camada MAC.

6.1 - Padrões LAN

Estrutura

–

–

–

–

–

–

6.1.1 - Camada 2

6.1.2 - Comparando as Camadas 1 e 2 do Modelo

OSI com os Diversos Padrões LAN;

6.1.3 - Comparando o Modelo IEEE com o Modelo

OSI;

6.1.4 - Logical Link Level (LLC);

6.1.5 - Subcamadas MAC;

6.1.6 - O LLC como um dos Quatro Conceitos da

Camada 2.

6.1 - Padrões LAN

6.1.1 - Camada 2

–

Camada 1 envolve meios, sinais, fluxo de bits que

trafegam pelos meios, componentes que colocam

sinais nos meios e diversas topologias;

–

Executa papel-chave na comunicação entre

computadores, mas somente seus esforços não são

suficientes;

Cada uma de suas funções tem limitações. Camada

2 trata dessas limitações;

–

6.1 - Padrões LAN

6.1.1 - Camada 2

–

Para cada limitação na camada 1, camada 2 tem uma

solução:

Camada 1 não pode se comunicar com camadas de nível

superior; camada 2 faz isso através do Logical Link Control;

Camada 1 não nomeia ou identifica computadores; camada 2

usa um processo de endereçamento (ou nomeação);

Camada 1 descreve apenas fluxos de bits; camada 2 usa

enquadramento para organizar ou agrupar bits;

Camada 1 não pode decidir que host transmitirá dados

binários de um grupo onde todos tentam transmitir ao mesmo

tempo; camada 2 usa sistema chamado Media Access

Control.

6.1 - Padrões LAN

6.1.1 - Camada 2

–

Leitura adicional:

The Data Link Layer

http://www.rad.com/networks/1994/osi/datalink.htm

Data Link Layer

http://www.zyxel.com/html/networkingguide/LAN/datalinklayer.html

CSMC 417

http://www.cs.umd.edu/class/spr1998/cmsc417-0101/98S15/index.htm

The Data Link Layer: Protocols

http://www.sju.edu/~jhodgson/netw/proto.html

6.1 - Padrões LAN

6.1.2 - Comparando as Camadas 1 e 2 do

Modelo OSI com os Diversos Padrões LAN

6.1 - Padrões LAN

6.1.2 - Comparando as Camadas 1 e 2 do

Modelo OSI com os Diversos Padrões LAN

–

IEEE é uma organização profissional que define

padrões de rede;

–

Padrões IEEE (incluindo o IEEE 802.3 e o IEEE

802.5) são padrões LAN predominantes e mais

conhecidos atualmente em todo o mundo;

–

IEEE 802.3 especifica a camada 1 (física) e a parte

do acesso por canal da camada 2 (enlace);

6.1 - Padrões LAN

6.1.2 - Comparando as Camadas 1 e 2 do

Modelo OSI com os Diversos Padrões LAN

–

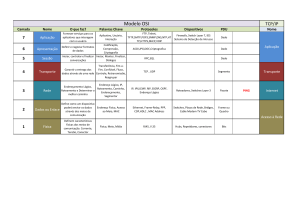

Modelo OSI tem sete camadas;

–

Padrões IEEE envolvem apenas as duas camadas

mais inferiores, portanto, camada de enlace é

dividida em duas partes:

Padrão LLC 802.2 independente de tecnologia;

Partes específicas dependentes de tecnologia que reúnem

a conectividade da camada 1.

6.1 - Padrões LAN

6.1.2 - Comparando as Camadas 1 e 2 do

Modelo OSI com os Diversos Padrões LAN

–

–

IEEE divide camada de enlace OSI em duas

subcamadas separadas:

Media Access Control (MAC) (transições para meios

inferiores);

Logical Link Control (LLC) (transições para camada de rede

superior).

Subcamadas são acordos vitais ativos que tornam a

tecnologia compatível e comunicação entre

computadores possível.

6.1 - Padrões LAN

6.1.3 - Comparando o Modelo IEEE com o

Modelo OSI

–

–

Padrão IEEE parece, à primeira vista, violar modelo OSI

de duas formas:

ele define sua própria camada (LLC), incluindo suas próprias

Protocol Data Unit (PDU), interfaces, etc;

parece que padrões da camada MAC, 802.3 e 802.5, cruzam

a interface entre a camada 2/camada 1.

Padrões 802.3 e 802.5 definem nomeação,

enquadramento e regras de Media Access Control em

torno das quais foram criadas tecnologias específicas;

6.1 - Padrões LAN

6.1.3 - Comparando o Modelo IEEE com o

Modelo OSI

–

Basicamente, modelo OSI é uma orientação geral

amplamente aceita;

–

IEEE surgiu posteriormente para resolver problemas

ocorridos após as redes terem sido criadas;

–

Currículo continuará a usar modelo OSI, porém,

importante lembrar que LLC e MAC executam

funções importantes na camada de enlace OSI;

6.1 - Padrões LAN

6.1.3 - Comparando o Modelo IEEE com o

Modelo OSI

–

Outra diferença entre padrões do modelo OSI e IEEE

é o padrão da placa de rede;

–

Placa de rede é onde reside endereço MAC da

camada 2, mas em muitas tecnologias, placa de rede

também tem transceiver (dispositivo da camada 1)

embutido e se conecta diretamente ao meio físico;

–

Assim, seria mais correto caracterizar placa de rede

como um dispositivo da camada 1 e da camada 2.

6.1 - Padrões LAN

6.1.4 - Logical Link Control (LLC)

–

IEEE criou subcamada de enlace lógica para permitir

que camada de enlace funcione independente das

tecnologias existentes;

–

Subcamada fornece versatilidade nos serviços para

protocolos da camada de rede que se encontram

acima dela, quando estiver se comunicando

efetivamente com várias tecnologias abaixo dela;

–

LLC, como uma subcamada, participa do processo

de encapsulamento;

6.1 - Padrões LAN

6.1.4 - Logical Link Control (LLC)

–

PDU do LLC é, às vezes, chamado de pacote LLC

(termo não muito usado);

–

LLC pega dados de protocolo de rede, um pacote IP,

e adiciona mais informações de controle para ajudar

a entregar esse pacote IP ao seu destino;

–

Ele adiciona dois componentes de endereçamento da

especificação 802.2:

Destination Service Access Point (DSAP);

Source Service Access Point (SSAP);

6.1 - Padrões LAN

6.1.4 - Logical Link Control (LLC)

–

Pacote IP é empacotado novamente, depois trafega

para subcamada MAC para ser tratado pela tecnologia

específica para encapsulamento e dados adicionais;

–

Exemplo dessa tecnologia específica poderia ser uma

das variedades de Ethernet, Token-Ring ou FDDI;

–

Subcamada LLC da camada de enlace gerencia

comunicação entre dispositivos em um único link de

uma rede;

6.1 - Padrões LAN

6.1.4 - Logical Link Control (LLC)

–

LLC é definido na especificação IEEE 802.2 e suporta

tanto serviços orientados à conexão quanto os não

orientados, usados por protocolos de camadas

superiores;

–

IEEE 802.2 define alguns campos nos quadros de

camadas de enlace que permitem que vários

protocolos de camadas superiores compartilhem um

único enlace de dados físico.

6.1 - Padrões LAN

6.1.5 - Subcamada MAC

–

Trata dos protocolos que um host segue para acessar

os meios físicos;

–

Leitura adicional:

Layer 2 - The Data Link Layer

http://cs.nmhu.edu/osimodel/datalink/

The Media Access Control (MAC) Sublayer Functions

http://www.100vg.com/white/mac.htm

6.1 - Padrões LAN

6.1.6 - O LLC como um dos Quatro Conceitos

da Camada 2

–

Camada 2 tem quatro conceitos principais que devem

ser aprendidos:

Se comunica com camadas de nível superior através do

LLC;

Usa convenção de endereçamento simples (nomeação

refere-se à atribuição de identificadores exclusivos:

endereços);

Usa enquadramento para organizar ou agrupar dados;

Usa MAC para escolher que computador transmitirá dados

binários, em um grupo onde todos os computadores tentem

transmitir ao mesmo tempo.

6.2 - Números Hexadecimais

Objetivo

–

–

–

Revisar/Ensinar base númerica hexadecimal;

Revisar/Ensinar conversão decimal-hexadecimaldecimal;

Mostrar endereço MAC.

6.2 - Números Hexadecimais

Estrutura

–

–

–

–

–

6.2.1 - Números Hexadecimais como Endereços

MAC;

6.2.2 - Númeração Hexadecimal Básica (hexa);

6.2.3 - Convertendo Números Decimais em

Números Hexadecimais;

6.2.4 - Convertendo Números Hexadecimais em

Números Decimais;

6.2.5 - Métodos para Trabalhar com Números

Hexadecimais e Binários.

6.2 - Números Hexadecimais

6.2.1 - Números Hexadecimais como

Endereços MAC

–

Sistemas numéricos decimais e binários já foram

estudados;

–

Números decimais expressam um sistema na base 10 e

os números binários expressam um sistema na base 2;

–

Outro sistema numérico importante é o sistema

hexadecimal (hexa) ou sistema de base 16;

–

Hexa é um método taquigráfico para representar bytes

de 8 bits armazenados no sistema do computador;

6.2 - Números Hexadecimais

6.2.1 - Números Hexadecimais como

Endereços MAC

–

Ele foi escolhido para representar identificadores por

facilmente representar o byte de 8 bits usando apenas

dois símbolos hexadecimais;

–

Endereços MAC têm 48 bits de comprimento e são

expressos com doze dígitos hexadecimais;

–

Primeiros seis dígitos hexadecimais, que são

administrados pelo IEEE, identificam fabricante ou

fornecedor Organizational Unique Identifier (OUI);

6.2 - Números Hexadecimais

6.2.1 - Números Hexadecimais como

Endereços MAC

–

Seis dígitos hexadecimais restantes compreendem

o número serial de interface, ou outro valor

administrado pelo fornecedor específico;

–

Endereços MAC são algumas vezes chamados de

burned-in addresses (BIAs) por eles serem

gravados na ROM e copiados na RAM quando

placa de rede é inicializada;

6.2 - Números Hexadecimais

6.2.1 - Números Hexadecimais como

Endereços MAC

6.2 - Números Hexadecimais

6.2.1 - Números Hexadecimais como

Endereços MAC

–

Leitura adicional:

OUIs Frequently Asked Questions

http://standards.ieee.org/faqs/OUI.html

Hex (hexadecimal) Explained

http://chem.csustan.edu/JTB/help/HEX/hex-def.htm

6.2 - Números Hexadecimais

6.2.2 - Numeração Hexadecimal Básica (hexa)

–

Hexadecimal é um sistema numérico de base 16

usado para representar endereços MAC;

–

Chamado de base 16 por usar dezesseis símbolos;

–

Combinações desses símbolos podem, assim,

representar todos os números possíveis;

–

Como há somente dez símbolos que representam

dígitos e a base 16 requer mais seis símbolos,

símbolos extras são as letras A, B, C, D, E e F;

6.2 - Números Hexadecimais

6.2.2 - Numeração Hexadecimal Básica (hexa)

–

Posição de cada símbolo (ou dígito) em um número

hexadecimal representa o número de base 16 elevado

a uma potência, ou expoente, baseado na sua

posição;

–

Lendo da direita para esquerda, primeira posição

representa 160, ou 1; a segunda posição representa

161, ou 16; a terceira, 162, ou 256, e assim por diante;

–

Exemplo:

4F6A = (4x 163+ (F[15] x 162)+ (6 x 16 1) + (A[10] x 160) =

20330

(decimal)

6.2 - Números Hexadecimais

6.2.2 - Numeração Hexadecimal Básica (hexa)

6.2 - Números Hexadecimais

6.2.3 - Convertendo Números Decimais em

Números Hexadecimais

–

–

–

Como acontece com números binários, conversão

de decimais em hexadecimais é feita com um

sistema chamado método de resto;

Nesse método, dividimos repetidamente número

decimal pelo número de base (no caso 16);

Depois, convertemos cada um dos restos em um

número hexadecimal;

6.2 - Números Hexadecimais

6.2.3 - Convertendo Números Decimais em

Números Hexadecimais

–

Exemplo:

Converta o número decimal 24032 em hexa.

–

24032/16

=

1502, com resto igual a 0

1502/16

=

93, com resto igual a 14 ou E

93/16

=

5, com resto igual a 13 ou D

5/16

=

0, com resto igual a 5

Reunindo os restos de trás para frente,

encontramos o número hexadecimal 5DE0;

6.2 - Números Hexadecimais

6.2.4 - Convertendo Números Hexadecimais

em Números Decimais

–

–

Converta números hexadecimais em decimais

multiplicando dígitos hexadecimais pelo número da

base do sistema (base 16) elevado ao expoente da

posição;

Exemplo:

Converta o número hexadecimal 3F4B em decimal.

3 x 163

=

12288

F(15) x 162

=

3840

4 x 161

=

64

B(11) x 160

=

1

16203 = equivalente

decimal

6.2 - Números Hexadecimais

6.2.5 - Métodos para Trabalhar com Números

Hexadecimais e Binários

–

Dois métodos para converter números binários em

números hexadecimais;

–

Primeiro é converter binário em decimal e depois

converter decimal em hexadecimal, usando métodos

já vistos;

–

Segundo método é usar calculadora científica;

–

Importante saber como fazer conversões decimais,

binárias e hexadecimais sem calculadora;

6.2 - Números Hexadecimais

6.2.5 - Métodos para Trabalhar com Números

Hexadecimais e Binários

–

Neste curso, maior número decimal com que

lidamos é 255; número binário mais longo é de 8

bits (11111111) e o maior número hexadecimal é de

2 dígitos hexa (FF);

–

Importante fazer esses cálculos rapidamente e de

cabeça, tanto para finalidades práticas quanto para

os seus exames.

6.3 - Endereçamento MAC

Objetivo

–

–

–

–

Estudar endereçamento MAC;

Mostrar inserção do endereço MAC nas interfaces;

Mostrar encapsulamento e desencapsulamento de

endereços;

Mostrar limitação do endereçamento MAC.

6.3 - Endereçamento MAC

Estrutura

–

–

–

–

–

6.3.1 - Identificadores MAC da Camada de Enlace;

6.3.2 - Endereços MAC e Placas de Rede;

6.3.3 - Como uma Placa de Rede Usa Endereços

MAC;

6.3.4 - Encapsulamento e Desencapsulamento de

Endereços na Camada 2;

6.3.5 - Limitações do Endereçamento MAC.

6.3 - Endereçamento MAC

6.3.1 - Identificadores MAC da Camada de

Enlace

–

Sem endereço MAC, teríamos um conjunto de

computadores sem nome na LAN;

–

Portanto, na camada de enlace, um cabeçalho e

possivelmente um trailer, são adicionados aos

dados da camada superior;

–

Cabeçalho e trailer contêm informações de controle

destinadas à entidade da camada de enlace no

sistema de destino;

6.3 - Endereçamento MAC

6.3.1 - Identificadores MAC da Camada de

Enlace

–

Dados das entidades da camada superior são

encapsulados no cabeçalho e no trailer da camada

de enlace;

–

Leitura adicional:

OUIs Frequently Asked Questions

http://standards.ieee.org/faqs/OUI.html

6.3 - Endereçamento MAC

6.3.2 - Endereços MAC e Placas de Redes

–

Todos os computadores têm uma forma exclusiva

de se identificar;

–

Cada computador, esteja ou não conectado a uma

rede, tem um endereço físico;

Nunca dois endereços físicos são iguais;

Chamado de endereço MAC, endereço físico está

localizado na placa de rede;

Antes de sair da fábrica, fabricante do hardware

atribui um endereço físico à cada placa de rede;

–

–

–

6.3 - Endereçamento MAC

6.3.2 - Endereços MAC e Placas de Redes

–

Esse endereço é programado em um chip na placa

de rede;

–

Como endereço MAC está localizado na placa de

rede, se ela for trocada em um computador,

endereço físico da estação muda para novo

endereço MAC;

Endereços MAC são gravados usando-se números

hexadecimais (base 16);

–

6.3 - Endereçamento MAC

6.3.2 - Endereços MAC e Placas de Redes

–

Dois formatos para endereços MAC:

0000.0c12.3456 ou 00-00-0c-12-34-56

–

Leitura adicional:

Hardware Address HOWTO

http://network.uhmc.sunysb.edu/hdw_addr/

6.3 - Endereçamento MAC

6.3.2 - Endereços MAC e Placas de Redes

6.3 - Endereçamento MAC

6.3.3 - Como uma Placa de Rede Usa

Endereços MAC

–

Ethernet e LANs 802.3 são redes de broadcast:

Todas as estações vêem os mesmos quadros;

Todas as estações devem examinar todos os quadros para

determinar se a estação é o destino.

–

Na Ethernet, se um dispositivo quer enviar dados para

outro, ele pode abrir um caminho de comunicação com o

outro dispositivo usando seu endereço MAC;

–

Quando origem envia dados em uma rede, eles

carregam o endereço MAC do destino pretendido;

6.3 - Endereçamento MAC

6.3.3 - Como uma Placa de Rede Usa

Endereços MAC

–

Como esses dados trafegam pela rede, placa de rede

em cada dispositivo verifica se seu endereço MAC

corresponde ao endereço de destino físico contido no

pacote de dados:

Se não corresponder, placa de rede descarta pacote de

dados;

Se não houver correspondência, placa de rede ignora pacote

de dados e permite que ele continue sua viagem pela rede

até a estação seguinte.

6.3 - Endereçamento MAC

6.3.3 - Como uma Placa de Rede Usa

Endereços MAC

–

À medida que dados trafegam pelo cabo, placa de

rede faz essa verificação em cada estação;

–

Placa de rede verifica endereço de destino no

cabeçalho do pacote para determinar se pacote está

endereçado adequadamente;

–

Quando dados passam pela estação de destino, placa

de rede dessa estação faz uma cópia, retira dados do

envelope e os passa ao computador.

6.3 - Endereçamento MAC

6.3.4 - Encapsulamento e Desencapsulamento

de Endereços na Camada 2

–

Parte importante do

encapsulamento e do

desencapsulamento é

adição de endereços

MAC origem e destino;

–

Informações não podem

ser enviadas ou entregues

corretamente em uma rede

sem esses endereços.

6.3 - Endereçamento MAC

6.3.5 - Limitações do Endereçamento MAC

–

Endereços MAC são vitais para funcionamento de

uma rede de computadores;

–

Eles fornecem uma forma dos computadores se

identificarem;

–

Eles dão aos hosts um nome exclusivo e

permanente;

–

Número de endereços possíveis não vão se esgotar

tão cedo já que há 1612 (ou seja, mais de 2 trilhões!)

de endereços MAC possíveis;

6.3 - Endereçamento MAC

6.3.5 - Limitações do Endereçamento MAC

–

Endereços MAC têm uma desvantagem principal:

Não têm estrutura;

São considerados espaços de endereço contínuos;

Fornecedores diferentes têm diferentes OUIs, mas elas

são como números de identidade;

Assim que sua rede atingir mais do que alguns poucos

computadores, essa desvantagem se tornará um problema

real.

6.3 - Endereçamento MAC

6.3.5 - Limitações do Endereçamento MAC

6.4 - Enquadramento

Objetivo

–

Estudar necessidade de formação de quadros de

mensagens;

–

Estudar um quadro genérico.

Estrutura

–

6.4.1 - Porque o Enquadramento é Necessário;

–

6.4.2 - Diagrama de Formato de Quadro;

–

6.4.3 - Três Analogias para Quadros;

6.4 - Enquadramento

Estrutura

–

6.4.4 - Um Formato de Quadro Genérico;

–

6.4.5 - Campos de Início de Quadro;

–

6.4.6 - Campos de Endereço;

–

6.4.7 - Campos de Comprimento/Tipo;

–

6.4.8 - Campos de Dados;

–

6.4.9 - Problemas e Soluções de Erros de Quadro;

–

6.4.10 - Campo de Parada de Quadro.

6.4 - Enquadramento

6.4.1 - Porque o Enquadramento é Necessário

–

Fluxos de bits codificados em meios físicos

representam grande realização tecnológica, mas

eles não são suficientes para fazer com que a

comunicação ocorra;

–

Enquadramento ajuda a obter informações

essenciais que não poderiam, de outra forma, ser

obtidas apenas com fluxos de bit codificados;

6.4 - Enquadramento

6.4.1 - Porque o Enquadramento é Necessário

–

–

Exemplos dessas informações são:

Quais computadores estão se comunicando entre si;

Quando comunicação entre computadores individuais

começa e quando termina;

Registro dos erros que ocorreram durante a comunicação;

De quem é a vez de "falar" em uma "conversa" entre

computadores.

Uma vez que se tenha uma forma de nomear os

computadores, pode-se passar para o

enquadramento, que é a próxima etapa;

6.4 - Enquadramento

6.4.1 - Porque o Enquadramento é Necessário

–

Enquadramento é o processo de encapsulação da

camada 2;

–

Um quadro é a unidade de dados do protocolo da

camada 2;

–

Leitura adicional:

TechEncyclopedia

http://www.techweb.com/encyclopedia/defineterm?term=frame

6.4 - Enquadramento

6.4.1 - Porque o Enquadramento é Necessário

6.4 - Enquadramento

6.4.2 - Diagrama de Formato de Quadro

–

Quando se está trabalhando com bits, diagrama

mais preciso para visualizá-los é gráfico de

voltagem x tempo;

–

No entanto, como estamos lidando com unidades

de dados maiores e informações de endereçamento

e de controle, gráfico de voltagem x tempo pode se

tornar muito grande e confuso;

6.4 - Enquadramento

6.4.2 - Diagrama de Formato de Quadro

–

Outro tipo de diagrama que pode ser usado é

diagrama em formato de quadro, baseado em

gráficos de voltagem x tempo;

–

São lidos da esquerda para a direita, como um

gráfico de osciloscópio;

Diagrama de formato de quadros exibe diferentes

agrupamentos de bits (campos) que executam

outras funções.

–

6.4 - Enquadramento

6.4.2 - Diagrama de Formato de Quadro

6.4 - Enquadramento

6.4.3 - Três Analogias para Quadros

–

Três analogias que ajudam a explicar os quadros:

Analogia da moldura de quadros

–

–

–

–

–

Moldura de quadro marca contorno de uma pintura ou de

uma fotografia;

Torna mais fácil transporte e protege pintura de danos

físicos;

Na comunicação entre computadores, moldura de quadros é

o quadro, enquanto pintura ou a fotografia é igual aos dados;

Quadro marca começo e fim dos dados e os torna mais

fáceis de serem transportados;

Quadro ajuda a proteger dados de erros.

6.4 - Enquadramento

6.4.3 - Três Analogias para Quadros

Analogia de empacotamento/remessa

–

Quando se envia um pacote grande e pesado, normalmente

são colocadas diversas camadas de material de embalagem;

–

Última etapa, antes de colocá-lo em um caminhão para ser

transportado, é colocá-lo sobre um estrado e embrulhá-lo;

–

Pode-se relacionar isso à comunicação entre computadores,

imaginando objeto empacotado com segurança como sendo

os dados e todo o pacote embrulhado sobre o estrado como

sendo o quadro.

6.4 - Enquadramento

6.4.3 - Três Analogias para Quadros

Analogia filmes/televisão

–

Filmes e a TV funcionam projetando uma série de quadros

ou imagens paradas, a uma taxa de 25 quadros por segundo

para filmes e 30 quadros por segundo para imagens de

televisão;

–

Por causa do movimento rápido de cada quadro, seus olhos

vêem um movimento contínuo ao invés de quadros isolados;

–

Esses quadros carregam informações visuais em pedaços,

mas todos juntos criam a imagem em movimento.

6.4 - Enquadramento

6.4.4 - Um Formato de Quadro Genérico

–

–

–

Há tipos diferentes de quadros descritos por

diversos padrões;

Único quadro genérico tem uma seção chamada de

campos e cada campo é composto de bytes;

Nomes dos campos são os seguintes:

Campo de início de quadro;

Campo de endereço;

Campo de comprimento/tipo/controle;

Campo de dados;

Campo de seqüência de verificação de quadro;

Campo de parada de quadro.

6.4 - Enquadramento

6.4.4 - Um Formato de Quadro Genérico

6.4 - Enquadramento

6.4.5 - Campos de Início de Quadro

–

Computadores conectados a um meio físico devem ter

alguma forma de chamarem a atenção uns dos outros

para difundir a mensagem, "Aí vem um quadro!”;

–

Tecnologias têm formas diferentes de fazer isso, mas

todos os quadros, independentemente da tecnologia,

têm uma seqüência de sinalização de início em bytes.

–

Leitura adicional:

Ethernet Frame

http://wks.uts.ohio-state.edu/sysadm_course/html/sysadm-326.html

6.4 - Enquadramento

6.4.6 - Campos de Endereço

–

–

Todos os quadros contêm informações de nomeação,

como, p. ex., nome do computador origem (end. MAC)

e destino (end. MAC);

Leitura adicional:

Ethernet Frame

http://wks.uts.ohio-state.edu/sysadm_course/html/sysadm-326.html

6.4 - Enquadramento

6.4.7 - Campos de Tamanho/Tipo

–

–

–

–

–

Maioria dos quadros tem alguns campos

especializados;

Em algumas tecnologias, campo de comprimento

especifica comprimento exato de um quadro;

Alguns têm campo de tipo, que especifica que

protocolo da camada 3 está fazendo pedido de envio;

Há também um conjunto de tecnologias em que

campos como esses não são usados;

Leitura adicional:

Ethernet Frame

http://wks.uts.ohio-state.edu/sysadm_course/html/sysadm-326.html

6.4 - Enquadramento

6.4.8 - Campos de Dados

–

–

Finalidade do envio de quadros é obtenção de

dados de camadas superiores, essencialmente os

de aplicativos do usuário, do computador de origem

para o de destino;

Pacote de dados que se deseja entregar tem duas

partes:

Primeiro, a mensagem que se deseja enviar;

Segundo, os bytes encapsulados que se quer que

cheguem ao computador de destino;

6.4 - Enquadramento

6.4.8 - Campos de Dados

–

Incluído nesses dados, também deve se enviar

alguns outros bytes;

–

Eles são chamados de bytes de enchimento, e

algumas vezes são adicionados para que quadros

tenham um comprimento mínimo por causa da

temporização;

Bytes do LLC também estão incluídos no campo de

dados nos quadros padrão IEEE;

–

6.4 - Enquadramento

6.4.8 - Campos de Dados

–

Lembre-se de que subcamada do LLC pega dados

de protocolo de rede, um pacote IP, e adiciona

informações de controle para ajudar a entregá-lo ao

seu destino;

–

Camada 2 se comunica com camadas de nível

superior através do Logical Link Control (LLC).

6.4 - Enquadramento

6.4.9 – Problemas e Soluções de Erros em

Quadros

–

Todos os quadros (e bits, bytes e campos neles

contidos) são suscetíveis a erros de uma variedade

de origens;

–

Necessário saber como detectá-los;

–

Forma ineficiente de fazê-lo:

enviar cada quadro duas vezes;

fazer computador de destino enviar de volta cópia do quadro

original ao de origem, antes de poder enviar outro quadro.

6.4 - Enquadramento

6.4.9 – Problemas e Soluções de Erros em

Quadros

–

Felizmente, há forma mais eficiente e eficaz em que

apenas quadros defeituosos são descartados e

retransmitidos;

–

Campo Frame Check Sequence (FCS) contém um

número calculado pelo computador origem e é baseado

nos dados do quadro;

–

Quando computador destino receber o quadro, ele

calculará novamente número FCS e o comparará ao

número FCS do quadro;

6.4 - Enquadramento

6.4.9 – Problemas e Soluções de Erros em

Quadros

–

–

Se os dois FCSs forem diferentes erro quadro

será ignorado e retransmissão solicitada à origem;

Três formas principais de calcular o número FCS:

Cyclic redundancy check (CRC) - executa cálculos

polinomiais nos dados;

Two-dimensional parity - adiciona um 8° bit que faz uma

seqüência de 8 bits ter um número ímpar ou par de uns

binários;

Internet checksum - adiciona os valores de todos os bits de

dados para obter uma soma.

6.4 - Enquadramento

6.4.10 - Campo de Parada de Quadro

–

Computador que transmite dados deve obter atenção

de outros dispositivos, para iniciar um quadro, e

depois assumir novamente o controle, para concluir o

quadro;

–

Tamanho do campo implica fim do quadro e quadro é

considerado concluído depois do FCS;

–

Algumas vezes há uma seqüência formal de bytes

chamada de delimitador de fim de quadro.

6.5 - Media Access Control

Objetivo

–

Estudar com mais detalhes o MAC;

–

Introduzir conceito de protocolos determinísticos e

não determinísticos.

6.5 - Media Access Control

Estrutura

–

–

–

–

–

6.5.1 - Definição de MAC;

6.5.2 - Três Analogias para o MAC;

6.5.3 - Protocolos MAC Determinísticos;

6.5.4 - Protocolos MAC Não-determinísticos;

6.5.5 - Três implementações Técnicas Específicas e

Seus MACs.

6.5 - Media Access Control

6.5.1 - Definição de MAC

–

MAC refere-se a protocolos que determinam que

computador em um ambiente de meios

compartilhados (domínio de colisão) tem permissão

para transmitir dados;

–

MAC, com o LLC, compreende a versão IEEE da

camada 2;

–

MAC e o LLC são subcamadas da camada 2;

6.5 - Media Access Control

6.5.1 - Definição de MAC

–

–

Duas grandes categorias de Media Access Control:

Determinística (revezamento);

Não determinística (primeiro a chegar, primeiro a ser

servido).

Leitura adicional:

MAC address

http://webopedia.internet.com/TERM/MAC_address.html

6.5 - Media Access Control

6.5.1 - Definição de MAC

6.5 - Media Access Control

6.5.2 - Três Analogias de MAC

–

Analogia da cabine de pedágio

Imagine como uma cabine de posto de pedágio controla

várias pistas de veículos que cruzam uma ponte;

Veículos têm acesso à ponte pagando um pedágio;

Nessa analogia, veículo é o quadro, ponte é o meio

compartilhado e pagamento do pedágio na cabine é o

protocolo que permite acesso à ponte.

6.5 - Media Access Control

6.5.2 - Três Analogias de MAC

–

Analogia da fila de ingresso

Imagine-se aguardando na fila para andar na montanharussa de um parque de diversões;

Fila é necessária para garantir a ordem; há um número

máximo especificado de pessoas que podem andar de

cada vez no carrinho da montanha-russa;

Finalmente, conforme a fila anda, paga-se o bilhete de

entrada e senta-se no carrinho;

Nessa analogia, pessoas são os dados, carrinhos são os

quadros, trilhos da montanha-russa são o meio

compartilhado e protocolo é a espera na fila e a

apresentação do bilhete.

6.5 - Media Access Control

6.5.2 - Três Analogias de MAC

–

Analogia da reunião

Imagine-se em uma mesa de reunião, juntamente com

outros membros de um grande grupo de colegas falantes;

Há um meio compartilhado, o espaço acima da mesa de

reunião (o ar), através do qual sinais (palavras faladas)

são comunicados;

Protocolo para determinar acesso ao meio é: primeira

pessoa que fala, quando todos se calam, pode falar

enquanto quiser, até concluir;

Nessa analogia, palavras de cada colega são os pacotes,

ar acima da mesa de reunião é o meio e a primeira pessoa

a falar na reunião é o protocolo.

6.5 - Media Access Control

6.5.3 - Protocolos MAC Determinísticos

–

Protocolos MAC determinísticos usam uma forma

de "revezamento”;

–

Algumas tribos nativas americanas tinham costume

de passar um "bastão da fala" durante as reuniões;

Quem pegasse o "bastão da fala" tinha permissão

para falar;

Quando a pessoa terminava, passava-o para outra

pessoa;

–

–

6.5 - Media Access Control

6.5.3 - Protocolos MAC Determinísticos

–

Nessa analogia, meio compartilhado é o ar, dados

são as palavras de quem fala e protocolo é a posse

do "bastão da fala”;

–

Bastão pode até mesmo ser chamado de "token".

Essa situação é parecida com um protocolo de

enlace de dados chamado Token-Ring;

Em uma rede Token-Ring, hosts individuais são

organizados em um anel;

–

–

6.5 - Media Access Control

6.5.3 - Protocolos MAC Determinísticos

–

Um token especial de dados circula em volta do

anel;

–

Quando um host quer transmitir, ele:

Captura token;

Transmite dados por um tempo limitado;

Em seguida coloca token de volta no anel,

onde ele pode ser passado ou capturado

por outro host.

6.5 - Media Access Control

6.5.3 - Protocolos MAC Determinísticos

–

Exercício:

–

Simular com os alunos um protocolo com passagem de

token;

Leitura adicional:

Media Access Control Protocol

http://www.ecs.umass.edu/ece/wireless/ECE671/hw6/node1.html

6.5 - Media Access Control

6.5.4 - Protocolos MAC Não-determinísticos

–

Protocolos MAC não-determinísticos usam uma

abordagem first-come, first-served (FCFS);

–

Final da década de 70 Universidade do Havaí

desenvolveu e usou um sistema de comunicação por

rádio (ALOHA) que conectava as ilhas havaianas;

–

Protocolo usado permitia que todos transmitissem à

vontade;

–

Isso levou à colisões das ondas de rádio, que podiam

ser detectadas pelos ouvintes durante as transmissões;

6.5 - Media Access Control

6.5.4 - Protocolos MAC Não-determinísticos

–

Entretanto, o que começou como ALOHA,

eventualmente, tornou-se um moderno protocolo

MAC, chamado de Carrier Sense Multiple Access

with Collision Detection ou CSMA/CD;

–

CSMA/CD é um sistema simples;

–

Todos que estiverem no sistema escutam para

detectar silêncio que é a hora certa para transmitir;

6.5 - Media Access Control

6.5.4 - Protocolos MAC Não-determinísticos

–

Entretanto, se duas pessoas falarem ao mesmo

tempo, colisão ocorrerá e nenhum dos dois poderá

transmitir;

–

Todas as outras pessoas que estiverem no sistema

ouvem a colisão, esperam pelo silêncio e tentam

novamente.

6.5 - Media Access Control

6.5.4 - Protocolos MAC Não-determinísticos

6.5 - Media Access Control

6.5.5 - Três implementações Técnicas

Específicas e Seus MACs

–

Três tecnologias comuns da camada 2 são TokenRing, FDDI e Ethernet;

–

Todas as três especificam questões relativas à

camada 2 (por ex., LLC, nomeação, enquadramento

e MAC), assim como componentes de sinalização da

camada 1 e questões dos meios;

6.5 - Media Access Control

6.5.5 - Três implementações Técnicas

Específicas e Seus MACs

–

Tecnologias específicas de cada uma delas:

Ethernet - topologia de barramento lógico (fluxo de

informações acontece em um barramento linear) e estrela

física ou estrela estendida (cabeada como uma estrela);

Token-Ring - topologia em anel lógica (fluxo de

informações é controlado em um anel) e estrela física

(cabeada como uma estrela);

FDDI - topologia em anel lógica (fluxo de informações é

controlado em um anel) e anel duplo (cabeado como um

anel duplo).

6.5 - Media Access Control

6.5.5 - Três implementações Técnicas

Específicas e Seus MACs