I ENCONTRO OPERACIONAL CRIMINAL DO

MINISTÉRIO PÚBLICO DE SANTA CATARINA

A Investigação dos

Crimes Cibernéticos

Augusto Eduardo de Souza Rossini - Promotor de Justiça

MINISTÉRIO PÚBLICO DO ESTADO DE SÃO PAULO

Novos paradigmas

Crimes tradicionais x Crimes cibernéticos

Classificação

Crimes puros

Crimes mistos

Definindo o crime

Formal

Material

Mera conduta

Definindo o local do crime

Regra geral do artigo 69, do Código de

Processo Penal:

“Determinará a competência jurisdicional:

I. o lugar da infração;

II. o domicílio ou residência do réu;

III. a natureza da infração;

IV. a distribuição;

V. a conexão ou continência;

VI. a prevenção;

VII. a prerrogativa de função.”

Meios de prova

Fonte de prova

Meio de prova

Meios de prova

De que maneira levar as fontes de prova

ao processo de maneira válida?

Como transformar os fatos contidos nas

fontes em meios de prova?

Meios de prova

Segurança: documentos eletrônicos x

documentos tradicionais

Questão da durabilidade

Meios de prova

Disquete

Cd-Rom

E-mail

Etc.

Medida Provisória 2.200-2 e a

Certificação Digital

Conceitos: Doutrinário x Legal

Medida Provisória 2.200-2 e a

Certificação Digital

Enfoques:

Penal

Processual Penal

Medida Provisória 2.200-2 e a

Certificação Digital

Art. 1o Fica instituída a Infra-Estrutura de

Chaves Públicas Brasileira - ICP-Brasil,

para garantir a autenticidade, a

integridade e a validade jurídica de

documentos em forma eletrônica, das

aplicações de suporte e das aplicações

habilitadas que utilizem certificados

digitais, bem como a realização de

transações eletrônicas seguras.

Medida Provisória 2.200-2 e a

Certificação Digital

Art. 10. Consideram-se documentos públicos ou

particulares, para todos os fins legais, os

documentos eletrônicos de que trata esta Medida

Provisória (ressalva do art.62, §, 1º, I, a, da CF).

Par.1. As declarações constantes dos documentos

em forma eletrônica produzidos com a utilização de

processo de certificação disponibilizado pela ICPBrasil presumem-se verdadeiros em relação aos

signatários, na forma do art. 131, do Código Civil

(Atual art.219).

A Missão da Medida Provisória

2.200-2

Assegurar a eficácia probatória do arquivo

eletrônico, a ele conferindo a natureza de

documento

FUNÇÃO DO DOCUMENTO:

REPRESENTAR, DE MODO IDÔNEO, DETERMINADO FATO OU PENSAMENTO

Requisitos de eficácia probatória

do documento

“CERTEZA DE QUE O DOCUMENTO

PROVÉM DO AUTOR NELE INDICADO”

AUTENTICIDADE

INTEGRIDADE

(Moacyr Amaral Santos, “Primeiras

Linhas de Direito Processual Civil”, 2º vol.,

3ª edição, p. 341).

CERTEZA DE QUE O DOCUMENTO

NÃO FOI OBJETO DE QUALQUER

ALTERAÇÃO EM SUA CONFIGURAÇÃO ORIGINAL

Documento tradicional X

documento eletrônico

Conceito de documento tradicional:

“COISA REPRESENTATIVA DE UM FATO E

DESTINADA A FIXÁ-LO DE MODO PERMANENTE E

IDÔNEO, REPRODUZINDO-O EM JUÍZO.” (Moacyr

Amaral Santos, “Primeiras Linhas de Direito

Processual Civil”)

Documento tradicional x

documento eletrônico

Conceito de documento eletrônico:

CADEIA DE BITS (ARQUIVO DIGITAL) CRIADA POR

UM PROGRAMA DE COMPUTADOR, SEM

VINCULAÇÃO NECESSÁRIA COM QUALQUER MEIO

FÍSICO, COM O FIM DE REGISTRAR, DE MODO

IDÔNEO, DETERMINADO FATO OU PENSAMENTO

Características do documento eletrônico

em face do documento tradicional

Dissociabilidade do Conteúdo do

documento em Relação ao meio físico

(concepção abstrata)

Possibilidade de alteração do conteúdo do

documento sem a produção de vestígios

aparentes

Conceitos

Conceito de Informática Forense:

Conjunto de técnicas aplicadas sobre dados

informatizados com a finalidade de conferirlhes validade probatória em juízo.

Ferramentas:

Equipamentos (Hardware)

Programas (Software)

Princípio procedimental básico da

Informática Forense

EXECUTAR PROCEDIMENTOS OPERACIONAIS

CAPAZES DE LEVAR TERCEIROS À CONVICÇÃO DE

QUE A CADEIA DE BITS DO DOCUMENTO

ELETRÔNICO, TAL QUAL ORIGINALMENTE

ENCONTRADA PELO ANALISTA FORENSE,

MANTÉM-SE ABSOLUTAMENTE PRESERVADA EM

SUA INTEGRIDADE EVIDENCIAL OU PROBATÓRIA,

ISTO É, PROTEGIDA DE ALTERAÇÕES ACIDENTAIS

OU DELIBERADAS.

Procedimento assecuratório da

eficácia probatória do arquivo

eletrônico apreendido

VINCULAÇÃO DO ARQUIVO A UMA OU MAIS

ASSINATURAS (CHAVES) DIGITAIS GERADAS POR

ALGORITMOS UTILIZADOS EM PROGRAMAS

ESPECIALMENTE PROJETADOS PARA ESSA

FINALIDADE, DE MODO A GARANTIR-LHES A

INTEGRIDADE.

Exemplo:

C:\Vendas\Agosto.xls

(20A6A1269C63899067985328D782922B)

A Função de Hash do Algoritmo

Md-5

PROCESSO:

CADA ARQUIVO É DIVIDIDO EM BLOCOS DE 512 BITS, POR

SUA VEZ DIVIDIDOS EM 16 BLOCOS MENORES DE 32 BITS,

APÓS O QUE SÃO EXECUTADAS, EM CADA UM DELES, 16

“ROUNDS” DE 4 FUNÇÕES MATEMÁTICAS (A, B, C e D), DE

FORMA A SER OBTIDO, NO FINAL DO PROCESSO, UMA

CHAVE DIGITAL REPRESENTADA POR UMA SEQÜÊNCIA

HEXADECIMAL DE 32 DÍGITOS PARA CADA ARQUIVO

SELECIONADO E COPIADO.

Efeito básico da Autenticação

Digital

GARANTIA DA INALTERABILIDADE LÓGICA

DO DOCUMENTO ELETRÔNICO, PELA

VINCULAÇÃO DE SEU CONTEÚDO (CADEIA

DE BITS) COM UMA CHAVE DIGITAL

AUTENTICADORA

DOCUM. ELETRÔNICO + CHAVE DIGITAL = PROVA

Transcrição do documento

eletrônico

CONCEITO:

PROCESSO DO QUAL RESULTE A

VISUALIZAÇÃO, EM IMPRESSO, DO

DOCUMENTO ELETRÔNICO ORIGINAL

Eficácia probatória da transcrição

do documento eletrônico

Requisito básico:

Demonstração da inalterabilidade lógica de

seu conteúdo (integridade) e/ou de sua

autoria (autenticidade).

Procedimento a ser executado:

Programa capaz de gerar uma chave digital

autenticadora.

Visão geral

Como funcionam a Internet e as outras redes?

estrutura da rede

como os computadores trocam dados através da

rede

como as pessoas utilizam a rede

Por que isso é importante?

o processo de evidências

saber como a rede funciona ajuda a encontrar uma

evidência específica

Terminologia básica

Host/site/nó

Rede

um computador de uma rede

dois ou mais computadores ou outros

dispositivos conectados uns aos outros e com

capacidade de trocar dados

Protocolo

um conjunto de padrões para troca de dados

através de uma rede

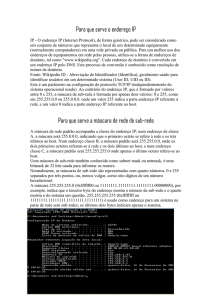

O que uma Internet?

Uma Internet

A Internet

uma grande rede composta de pequenas redes de

computadores (interconnected networks – redes

interconectadas)

Rede mundial de redes de computadores que utiliza

o protocolo de Internet (IP) para se comunicar

Uma Intranet

a rede interna de computador de uma organização,

freqüentemente, desconectada de outras redes

Que tipos de computadores estão (ou

podem estar) ligados à Internet?

Mainframes

Laptops

Computadores

pessoais (PCs)

Dispositivos

digitais

Uma rede descentralizada

Não existe o “centro” da Internet

Qualquer site ou rede pode ser conectado

com qualquer outro host ou rede

Os limites exatos da Internet estão em

fluxo constante

daí derivando o termo network cloud (nuvem

de rede)

Conectividade da Internet

PCs

de

casa

Linha

telefônica

Provedor de serviços

de Internet (ISP)

Rede

Conexão

a cabo

Rede

Linha DSL

Rede

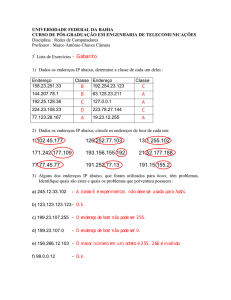

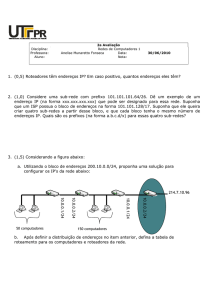

Como são identificados os hosts da

Internet?

Endereço

Cada rede/host (incluindo o computador de casa

conectado à Internet via conexão de discagem tem

endereço numérico específico de protocolo de

Internet (IP) num1.num2.num3.num4 (em que cada

número pode variar entre 0-255)

por exemplo, 198.7.0.2

além disso, quase todos os hosts e redes têm um

nome de domínio que é mais fácil do que números

para o ser humano lembrar e usar

A designação de endereços de IP

para cada usuário

Usuários de conexão de discagem quase

sempre recebem “endereços de IP dinâmicos”

o endereço pertence ao usuário somente durante a

sessão de uso

o número pode ser re-designado a outro usuário

muitas vezes em um único dia

Alguns usuários (por exemplo, alguns clientes

de provedores de serviços de cabo) possuem

“endereços de IP estáticos” que são

permanentemente designados e nunca mudam

Domínios

Um domínio tem sempre, pelo menos, 2

partes, lido da direita para a esquerda

o domínio de nível principal (por exemplo,

org)

o nome de nível secundário (por exemplo,

XYZ33)

Nomes adicionais podem se referir a

computadores específicos dentro de uma

rede

Domínios

Um domínio tem sempre, pelo menos, 2

partes, lido da direita para a esquerda

o domínio de nível principal (por exemplo,

org)

o nome de nível secundário (por exemplo,

XYZ33)

WWW.XYZ33.ORG

Domínio de nível principal

Domínios

Um domínio tem sempre, pelo menos, 2

partes, lido da direita para a esquerda

o domínio de nível principal (por exemplo,

org)

o nome de nível secundário (por exemplo,

XYZ33)

WWW.XYZ33.ORG

Domínio de nível secundário

Domínios

Um domínio tem sempre, pelo menos, 2

partes, lido da direita para a esquerda

o domínio de nível principal (por exemplo,

org)

o nome de nível secundário (por exemplo,

XYZ33)

WWW.XYZ33.ORG

Subdomínio

O que está por trás de um nome?

Domínios fornecem informações sobre o

computador correspondente

.com, .gov, .info, .org, .edu, .net, .int, .mil são

domínios “genéricos” de nível principal para tipos de

organizações

outros domínios de nível principal são baseados

geograficamente (por exemplo, .de para Alemanha,

.fr para França etc.)

Para cada endereço numérico de IP, pode-se

normalmente procurar pelo domínio

correspondente e vice-versa

Como os hosts de Internet

trocam dados

Informações a serem enviadas para outro host

de Internet são divididos em pequenos pacotes

de dados

Estes pacotes de dados são enviados através

da rede para o site recipiente

O site recipiente monta os pacotes e os

transforma em comunicações completas (por

exemplo, mensagem de e-mail) e processa de

maneira adequada (por exemplo, procede a

entrega do e-mail)

O que é um pacote?

Um pacote de dados de IP

inclui

informação de rota (de onde

veio e para onde vai)

os dados a serem transmitidos

Respostas do host recipiente

vão para o endereço da

fonte do pacote

neste caso, 172.31.208.99

172.31.208.99

10.135.6.23

011100101010101110

110110001001010100

...

Por que o endereço é importante?

A Internet é uma rede de comutação por

pacote

As partes componentes da comunicação

(i.e., os pacotes) enviadas para outro host

podem seguir por caminhos diferentes

Cada pacote realiza um ou mais hops

(saltos) ao longo da rede no caminho para

o seu destino

Como as pessoas utilizam a

Internet?

Como são formadas as evidências online?

Como as pessoas utilizam a

Internet?

A maioria na pura inocência

Em geral, os usuários não precisam se

preocupar com pacotes, endereços de IP ou

rota

O trabalho difícil de gestão das atividades de

nível mais básico da rede é realizado por

programas e aplicativos

Os usuários interagem com estes programas

através da interface do usuário (normalmente

uma imagem gráfica com janelas e o cursor do

mouse)

Mas enquanto isso...

A maioria dos hosts da rede não possuem

funções de monitoramento que são em grande

parte invisíveis e automáticas

Quase toda atividade de rede acaba sendo

registrada em algum lugar

algumas vezes de forma substantiva (por exemplo,

texto de um e-maiI)

mas mais freqüentemente na forma de registros de

operações (não o que foi dito, mas informações sobre

quando, onde e como etc.)

Quando a rede é a cena do crime, o caso pode

voltar-se inteiramente para os registros

Exemplo de um sistema de

registros

Registros de login

o equivalente cibernético dos registros mantidos pela

companhia telefônica

a maioria dos sistemas registra todas as vezes que

um usuário entra (logs in) no sistema (ou tenta e não

consegue)

os registros apresentam a hora de início, duração da

sessão, conta/ nota do usuário e (para usuários com

conexão de discagem) o endereço de IP designado

ao computador do usuário para aquela sessão

Amostra de registros de sessão

jdoe 172.16.43.129 Quar 06/09 19:48 – 20:37

(00:49)

jdoe 172.16.44.206 Ter 05/09 11:09 – 11:49

(00:40)

jdoe 172.16.43.5 Dom 03/09 09:45 – 11:20 (01:35)

Estes registros apresentam o nome do usuário, o

endereço de IP designado, dia, data, horários de

início e término e duração da sessão para o

usuário “jdoe”.

Aplicativos do usuário:

categorias gerais

Comunicação com outros usuários

Recuperação e armazenamento de

informações

Entrada em computadores remotos

Comunicação com outros usuários

on-line

Correio eletrônico (e-mail)

Usernet newsgroups

discussões de grupos em tempo não real

inerentemente de natureza pública

Salas de chat/ Internet Relay Chat (IRC)

privado (um a um) ou público (um para muitos)

interação em tempo real

privado ou público

“Mensagens Instantâneas”

Informações básicas e e-mail de

Internet

Os endereços de e-mail possuem o formato padrão

username@domain (por exemplo, [email protected])

Os e-mails seguem do host do emissor para o do

recipiente, onde se alocam no servidor de correio

(computador que guarda e entrega e-mails)

Informações básicas e e-mail de

Internet

Os endereços de e-mail possuem o formato padrão

username@domain (por exemplo, [email protected])

Os e-mails seguem do host do emissor para o do

recipiente, onde se alocam no servidor de correio

(computador que guarda e entrega e-mails)

Informações básicas e e-mail de

Internet

Da próxima vez que entrar e executar seu

programa de leitura de e-mail, o destinatário

recupera a mensagem em seu PC/ estação de

trabalho

Provas de atividades anteriores

Cópias de mensagens de e-mail enviadas anteriormente

podem ser guardadas

no sistema do emissor

no servidor do recipiente (mesmo depois que o destinatário o

tenha lido)

no próprio computador do recipiente

Provas de atividades anteriores,

parte II

O registro da transmissão de um e-mail (data,

hora, fonte, destino) normalmente é mantido nos

mail logs (registros de correio) do

sistema do emissor

no servidor do recipiente

Coleta de evidências em potencial:

correio eletrônico

Para captar e-mail recebidos de um suspeito ao longo

do tempo (em vez de procurar e-mails antigos

guardados na conta), podemos “clonar” a caixa de

entrada do suspeito

Todas as vezes que uma mensagem chega, uma cópia

adicional é feita clandestinamente

Guardar e armazenar informações

A World-Wide Web (WWW)

Protocolo de transferência de arquivo

(FTP)

Armazenagem remota de dados

O que é a World-Wide Web?

Um acervo de documentos (textos, imagens,

áudio, vídeo etc.) com acesso para o público em

geral

muitos documentos da Web contém links de

hipertexto que se referencia a outros documentos da

Web

Clicar o mouse nestes links acessa o documento de

referência

Os usuários visualizam as páginas da Web por

meio de programas de browser (Netscape,

Internet Explorer) executados no computador do

usuário

Endereços das páginas Web

Os endereços são denominados

Localizadores de Recursos Uniformes

(URLs)

Formato de URL de Web:

http://domainname path

o caminho pode incluir um ou mais nomes de

diretórios ou nomes de arquivos, por

exemplo,

http://www.xyz33.com.br/reunioes/indice.cfm

Navegar a Web: a interação entre o

cliente e o servidor

O usuário clica num link ou digita o

endereço de Web

a exemplo, http://www.xyz33.com.br

http://www.xyz33.com.br

Navegar a Web: a interação entre o

cliente e o servidor

O programa do cliente (browser) envia um

pedido ao computador (servidor da web) no

endereço IP especificado

a exemplo, http://www.xyz33.com.br

http://www.xyz33.com.br

Navegar a Web: a interação entre o

cliente e o servidor

O servidor da web transmite uma cópia do

pedido do documento solicitado (a exemplo, a

página da Web) para o computador solicitante

como sabe o endereço de retorno?

http://www.xyz33.com.br

Navegar a Web: a interação entre o

cliente e o servidor

O programa do cliente (browser) exibe o

documento transmitido na tela do usuário

http://www.xyz33.com.br

Evidência da consulta da Web: o

que fica no computador do usuário

Diretório de cache: cópias das páginas da Web

visitadas recentemente

Arquivo de histórico: lista das páginas visitadas

recentemente

Evidência da consulta da Web: o

que fica no computador do usuário

Registros detalhados para cada pedido por

qualquer página

Inclui data, hora, número de bytes e o mais

importante) o endereço de IP do sistema que

solicitou o dado

Amostras de registros de

servidores de Web

2005:04:01:05:18:06 64.209.181.52

36141/web/dir/meusite/foto.jpg

2005:04:01:13:00:36 192.168.70.13

22349/web/dir/meusite/pedofilia.html

2005:04:02:04:06:30 209.54.25.212

1763/web/dir/meusite/indice.html

Estes registros (do início de abril de 2005)

mostram a data e a hora do acesso, o endereço

de IP do visitante, número de bytes transferidos e

nome do arquivo/ página acessada.

Coleta de evidência em potencial:

rastreamento regressivo

Hipótese: o usuário está lendo e-mail num

serviço de e-mail baseado na Web (por exemplo

hotmail)

Podemos utilizar um rastreador (instalado no

servidor) para identificar o endereço de IP do

visitante

Login remoto

Realizado mediante o uso do programa telnet

Enquanto conectado a um host de Internet, o

usuário conecta-se a um host diferente e entra

no sistema

Método comum utilizado para invasão de hacker

dialup23.isp.com

telnet host2.com

isp.com

host2.com

login: silvajoao

senha:

Rastreamento regressivo

O host remoto (host2.com) mantém registro do

local a partir de onde o usuário se conectou

(neste caso, dialup23.isp.com)

Método comum utilizado para invasão de hacker

dialup23.isp.com

isp.com

host2.com

Rastreamento regressivo

Por sua vez, a isp.com possui registros que

indicam qual de seus clientes estava conectado

(tendo sido designado um determinado

endereço de rede) na data e hora especificada

dialup23.isp.com

isp.com

host2.com

Resumo

A Internet é uma rede de comutação por

pacotes

Programas e aplicativos protegem a maioria dos

usuários dos detalhes básicos sobre o

funcionamento da rede

Ao mesmo tempo, os sistemas mantém

registros numerosos de suas interações com o

resto da rede

Estes registros normalmente nos ajudam a

localizar e identificar criminosos ou pelo menos

apresentam evidências contra eles

Authenticator

“Cases”:

Concurso público

Câmara de Vereadores

Obrigado!

Augusto Eduardo de Souza Rossini

Tel. (11) 5522 0029

E-mail: [email protected]