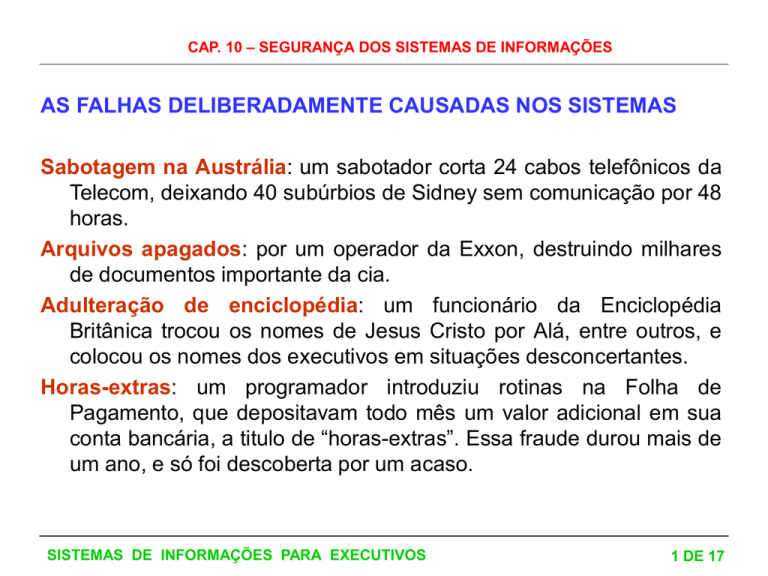

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

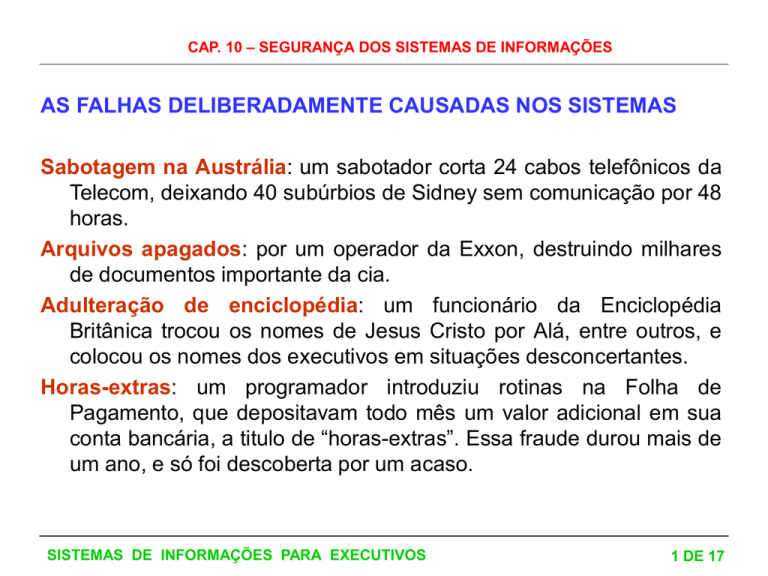

AS FALHAS DELIBERADAMENTE CAUSADAS NOS SISTEMAS

Sabotagem na Austrália: um sabotador corta 24 cabos telefônicos da

Telecom, deixando 40 subúrbios de Sidney sem comunicação por 48

horas.

Arquivos apagados: por um operador da Exxon, destruindo milhares

de documentos importante da cia.

Adulteração de enciclopédia: um funcionário da Enciclopédia

Britânica trocou os nomes de Jesus Cristo por Alá, entre outros, e

colocou os nomes dos executivos em situações desconcertantes.

Horas-extras: um programador introduziu rotinas na Folha de

Pagamento, que depositavam todo mês um valor adicional em sua

conta bancária, a titulo de “horas-extras”. Essa fraude durou mais de

um ano, e só foi descoberta por um acaso.

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

1 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

Arredondamentos lucrativos: um programador arredondava valores

como 456.9873 para 456.98, depositando o restante 0.0073 em sua

conta bancária. Com milhões de transações mensais, conseguia

um bom “extra”.

Estatisticas espertas: as contas pouco movimentadas, geralmente de

idosos, tinham parte de seu valor sacado e aplicado em nome do

programador, sendo estornados ao fim do mês (o programador

ficava com os juros).

Comércio de números de cartão de crédito: um webmaster, ao ser

despedido, copiou e vendeu milhares de números de c/c de clientes

da empresa.

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

2 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

Virus financeiro: um funcionário espalhou um virus dentro da

empresa, que invertia aleatoriamente digitos das planilhas Excel,

como trocar 183.45 por 813.45

Equipamento de clonagem de cartões instalado em caixas expressas

de Bancos

Fraude nas eleições no Brasil: com adulteração de software de

contagem de votos

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

3 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

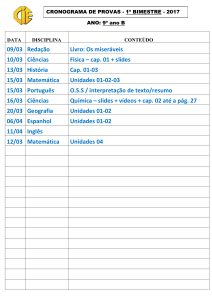

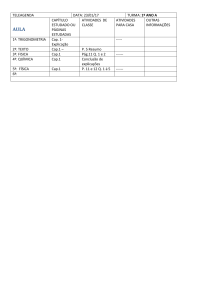

FRAUDES NA INTERNET

60 000

48 252

50 000

40 000

Núm ero de Fraudes na Internet

Relatadas ao FBI em 2002

30 000

16 775

20 000

10 000

6 087

2000

2001

2002

Fonte: http://w w w 1.ifccfbi.gov/strategy/statistics.asp

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

4 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

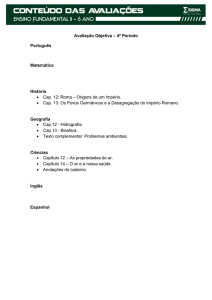

0% 5% 10% 15% 20% 25% 30% 35% 40% 45% 50%

46.1%

Leilões virtuais

31.3%

Produtos comprados mas não entregues

11.6%

Uso indevido de Cartão de Crédito

Investimentos

1.5%

Empresas

1.3%

Quebra de sigilo

1.1%

Furto de número de cartão de crédito

1.0%

0.5% Principais reclamações sobre fraude

na Internet relatadas ao FBI em 2002

0.4%

Conto do Vigário da Nigéria

(95% do total de casos)

Comunicações falsas 0.1%

Cheque bancário

Fonte: http://w w w 1.ifccfbi.gov/strategy/statistics.asp

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

5 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

HACKER (FUÇADOR)

UMA NOVA “PROFISSÃO” SURGIDA COM OS PCs E A INTERNET

EXEMPLOS DO QUE OS HACKERS PODEM FAZER

• Gerar um cartão de crédito válido mas falso, e fazer compras com

ele (credit wizard)

• "Bombardear" uma conta com milhares de e-mails, bloqueando sua

caixa de correio (e-mail bomb).

• Trafegar pela Internet sem ser descoberto (usando para isso um site

não identificável, localizado em algum pais) (anonymizer).

• Invasão de um Banco, transferindo dinheiro de uma conta para a

sua (bank cracking)

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

6 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

• Invadir uma rede de computadores e copiar as senhas usadas

(exploiter).

• Ficar observando o tráfego de uma rede, coletando informações

(sniffer).

• Provocar uma parada em um computador que administra uma rede

(servidor) da Internet ou em um computador especifico (attack).

• Apagar o BIOS de um computador, tornando-o inútil (vírus attack)

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

7 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

•

•

•

•

Alterar o conteúdo de uma home page (site hacking)

Construir vírus, worms e trojans (vírus lab)

Instalar pequenos programas ("java applets") pela Internet (hacking)

Enviar material criminoso encriptado por meio de figuras, musicas

ou outras formas disfarçadas (terrorismo).

• Copiar software comercial (software piracy)

• Quebrar a proteção de softwares comerciais, que podem então ser

usados sem senha nem registro (software cracking).

• Construir bombas caseiras, ou produtos químicos letais (terrorism)

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

8 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

•

•

•

•

•

•

Abrir cadeados, travas e fechaduras (lock picking)

Alterar o medidor de consumo de energia elétrica (phreaking)

Construir equipamento anti-radar (boxing)

Interceptar ligações telefônicas, ou fazer ligações gratuitas (boxing)

Mudar a área de acesso de um telefone celular (phreaking)

Usar computador de terceiros para armazenar arquivos próprios

(hacking)

• Ficar coletando informações sobre o que está sendo digitado no

teclado e enviá-las via e-mail (sniffer de teclado, keylogger,

keyboard scanner)

• Intercambiar músicas pela Internet em formato MP3 diretamente

entre dois computadores ("pear to pear" ou P2P)

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

9 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

TRÊS MODALIDADES DE HACKERS

O PRÓPRIO HACKER: INVASOR DE SISTEMAS, PODENDO OU

NÃO DANIFICÁ-LO, USANDO SUAS FALHAS DE SEGURANÇA

(“SECURITY HOLES”)

CRACKER: INVADE DE SISTEMAS, QUEBRA SUAS SEGURANÇAS

E INTRODUZ PROGRAMAS QUE PERMITEM TER CONTROLE

SOBRE O SISTEMA. ELIMINA PROTEÇÃO DE SOFTWARES

COMERCIAIS, QUE PODEM SER USADOS SEM SENHAS OU

NÚMEROS DE REGISTRO.

PHREAKER:

ESPECIALIZADO

EM

TELECOMUNICAÇÕES,

INVADINDO CENTRAIS TELEFÔNICAS E COMUNICAÇÕES VIA

SATÉLITE

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

10 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

PROGRAMAS MALICIOSOS

(MALVARES= MALICIOUS LOGIC SOFTWARE)

VIRUS: UM PROGRAMA QUE, INSTALADO EM UM PC, SE AUTODUPLICA, ESPALHANDO PARA OUTROS PCs. SEMPRE ESTÁ

INSERIDO EM ALGUM PROGRAMA NORMAL, E DEPENDE

DELE PARA FUNCIONAR.

WORM (VERME): SEMELHANTE AO VIRUS, MAS NÃO DEPENDE

DE PROGRAMAS NORMAIS PARA SER EXECUTADO

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

11 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

APPLET: SEMELHANTE AOS VIRUS E WORMS, MAS ESCRITO EM

JAVA. NÃO SE REPRODUZ, FICANDO PARASITANDO O PC.

TROJAN (“CAVALO DE TRÓIA”): NÃO SE REPRODUZ. FICA

INSTALADO NO PC, EXECUTANDO AÇÕES DEFINIDAS PELO

HACKER, COMO ATACAR UM SITE, DESCOBRIR AS SENHAS

BANCÁRIAS DA VITIMA OU DESTRUIR SEU SISTEMA, SE FOR

WINDOWS.

ADWARE E SPYWARE:

TROJANS

ESPECIALIZADOS

EM

REGISTRAR

O

COMPORTAMENTO DO USUÁRIOS: SITES VISITADOS, E-MAILS

ENVIADOS, BANCOS USADOS ETC. USADOS POR AGÊNCIAS

DE PROPAGANDA.

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

12 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

SCAMMERS

APLICADORES DE “CONTOS DE VIGÁRIO”.

O MAIS COMUM É O “GOLPE DOS NIGERIANOS”, TERCEIRA

MAIOR FONTE DE RENDA DA NIGÉRIA. UM E-MAIL SOLICITA

AJUDA PARA TRANSFERIR MILHÕES DE DÓLARES ILEGAIS

DOS EUA PARA O PAIS DA VITIMA. ESTA RECEBERÁ UMA

COMISSÃO DE 30%, MAS PRECISA “ADIANTAR” ALGUNS MIL

DÓLARES PARA INICIAR A OPERAÇÃO.

EXISTEM MILHARES DE GOLPES APLICADOS DIARIAMENTE, VIA

E-MAIL.

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

13 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

FURTO DE IDENTIDADE

MUDAM DE DONO A IDENTIDADE, SENHA, NÚM. DO CARTÃO ETC.

EXTORSÃO

Em 2002, o executivo de uma empresa financeira recebeu um chamado:

Uma pessoa queria um milhão de dólares, ou faria com que toda a

rede fosse derrubada, ficando a firma impedida de funcionar. O pessoal

de segurança de sistemas passou a noite toda procurando por algum

programa pernicioso na rede, mas nada achou. Na manhã seguinte, a

rede veio abaixo durante uma hora, na parte da manhã, paralisando as

operações financeiras da empresa.

Logo após, o telefone do executivo toca de novo: a mesma pessoa diz que

o próximo ataque será durante o período de pico, e não mais pela

manhã. O executivo resolveu então pagar-lhe a quantia solicitada.

Afinal, sua rede tinha sido hackeada e estava sob o controle de uma

pessoa desconhecida.

ZDnet News, 30-abr-2002

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

14 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

ESTEGANOGRAFIA

USO DE IMAGENS PARA TRANSMITIR MENSAGENS SECRETAS.

MUITO USADA PELA REDE AL QAEDA DE BIN LADEN, PARA

ENVIAR MANUAIS SOBRE TERRORISMO E ORDENS DE

COMANDO.

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

15 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

Uma inocente foto de Shakespeare, contendo uma

mensagem secreta esteganografada

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

16 DE 17

CAP. 10 – SEGURANÇA DOS SISTEMAS DE INFORMAÇÕES

CRIPTOGRAFIA

UMA

FORMA

SEGURA

DE

MANTER

DOCUMENTOS

CONFIDENCIAIS, SEM POSSIBILIDADE DE SEREM LIDOS,

EXCETO SE FOR CONHECIDA A SENHA PARA ABRI-LOS.

O PROGRAMA DE CRIPTOGRAFIA MAIS USADO E SEGURO É O

PGP (“PRETTY GOOD PRIVACY”). É OPEN SOURCE (PODE-SE

VER O CÓDIGO FONTE, O QUE O TORNA MUITO CONFIÁVEL).

UM OUTRO MUITO PRÁTICO (PARA WINDOES) É O CRYPTEXT. O

CYPHERIX TAMBÉM É USADO. NÃO SÃO OPEN SOURCE.

OS TRÊS SÃO GRATUITOS E PODEM SER BAIXADOS DA

INTERNET. VER TAMBÉM O KNOPPIX (STAND-ALONE).

SISTEMAS DE INFORMAÇÕES PARA EXECUTIVOS

17 DE 17