Segurança de Redes

Segurança física e lógica

Introdução

• O número de incidentes de segurança nos três primeiros

trimestres de 2006 foram quase iguais ao ano inteiro de

2005, denotando uma inversão na tendência observada

em 2004 e 2005.

• Estes dados são mostrados em um recente relatório da

CERT Coordination Center, acessível em

www.cert.org/stats.

O que é vulnerabilidade física?

Acesso físico aos equipamentos

• O acesso aos equipamentos de rede deve ser restrito.

Somente funcionários autorizados devem ter a chave da

sala de equipamentos.

• A solução para o problema de acesso aos equipamentos é

restringir o acesso, bem como criar um sistema controle de

acesso eficiente e conscientizar os funcionários de não

permitirem a entrada de pessoas não autorizadas.

• O cabo também deve ter o acesso restrito. Manter os

“shafts” (salas por onde passa a infraestrutura de uma rede)

fechados e passar os cabos por locais seguros são boas

medidas.

Sistemas de detecção de incêndio

• Um detector de incêndio pode-se basear em alguns

elementos: presença de fumaça, luminosidade de um

ambiente ou temperatura de um ambiente. O ideal é que

mais de um método seja utilizado.

Projeto de wiring closet

• Escolhendo um wiring closet

• Especificações do ambiente para

wiring closet

• Paredes, pisos e tetos

Escolhendo um wiring closet

• A escolha do local de um wiring closet é

uma das primeiras decisões que você

deve tomar ao planejar a sua rede. Muitas

vulnerabilidades podem ser evitadas

quando se faz um bom planejamento e

projeto.

Especificação de um wiring closet

• Todas as salas ou gabinetes escolhidos para

servir como wiring closet devem obedecer às

diretrizes que regulam os itens a seguir:

–

–

–

–

–

–

Materiais para paredes, pisos e tetos

Temperatura e umidade

Locais e tipos de iluminação

Tomadas elétricas

Acesso à sala e aos equipamentos

Acesso e suporte para os cabos

Paredes, pisos e tetos

• Sempre que possível, a sala deve ter um

piso elevado para acomodar os cabos

horizontais de entrada que são lançados

das áreas de trabalho. O revestimento dos

pisos deve ser de ladrilhos ou algum outro

tipo de acabamento. Isso ajuda a controlar

a poeira e protege o equipamento contra

eletricidade estática.

Sistemas de alimentação

• Muitos são os problemas que podem ocorrer

com a rede elétrica. Quedas de tensão, surtos

de tensão, picos de tensão e variação da

freqüência da rede. Sem contar que pela rede

elétrica podem chegar ruídos.

–

–

–

–

Filtro de linha

Estabilizador de tensão

No-break

Aterramento

Controle de temperatura e umidade

• Controlar a umidade e temperatura do ambiente

são questões importantíssimas para o bom

funcionamento dos equipamentos de rede.

• O ar muito úmido aumenta a corrosão das

partes metálicas dos equipamentos. O ar muito

seco propicia o surgimento de eletricidade

estática.

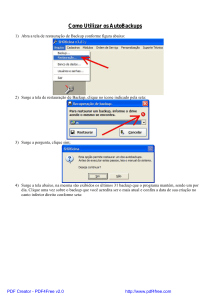

Transporte de dados

• O transporte de suas informações deve ser feito de

maneira organizada e cuidadosa. Qualquer problema

fará com que seus dados se percam sem possibilidades

de recuperação.

• Transportar os dados requer mídias seguras, e que

essas sejam transportadas de maneira adequada.

• Fazer backup de seu banco de dados em mídias que

serão transportadas para fora do prédio faz parte do seu

plano de segurança.

Segurança lógica

• Os ambientes computacionais estão cada vez

mais expostos a ataques executados por

hackers ou por vírus que podem causar um

grande prejuízo às empresas.

• Uma vulnerabilidade é uma falha que o usuário

mal intencionado poderá explorar para obter

algo que não é autorizado como usuário

legítimo daquele sistema ou ambiente de rede.

O que é vulnerabilidade de software

• Todos nós sabemos que os softwares não são livres de

erros. Quem nunca presenciou um computador travando

por causa de um software. Quando um software trava a

máquina, corremos o risco de perder arquivos que

estavam sendo salvos naquele momento.

• Os softwares são desenvolvidos para oferecer diversos

serviços aos usuários e muitos desses serviços

permitem o gerenciamento da máquina a distância,

como é o caso do telnet.

Números de portas

• Os números de portas são usados tanto pelo

TCP quanto pelo UDP para trocar informações

entre origem e destino e passa-las as camadas

superiores.

• Estes números é que controlam as diferentes

conversações que cruzam a rede ao mesmo

tempo.

Conhecendo um protocolo

• Conhecer a estrutura de um protocolo é

de grande importância para prever

ataques e impedir o estabelecimento de

conexões por certas portas.

Vírus, vermes e cavalos de tróia

• Outro fator de software que pode afetar o

desempenho de um sistema stand alone é

o sotware prejudicial. Especificamente, é

um tipo de software cujo único objetivo é

prejudicar a operação de uma rede.

Veremos que estes softwares podem ser

classificados em três categorias: vírus,

verme e cavalo de tróia.

Tipos de Backup

• Backup Total (completo)

• Backup Parcial (incremental)

• Backup Diferencial

![[Escolha a data] Seu Nome Completo Brasileiro, solteiro, ?? anos](http://s1.studylibpt.com/store/data/001849757_1-6b4a312d5aeb46867d667aaf7c06dd3f-300x300.png)