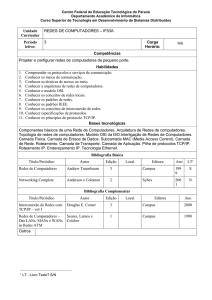

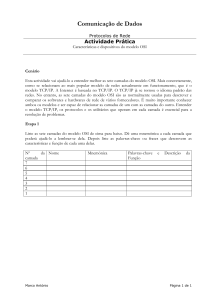

:. Disciplina: Serviços de Rede

Carga Horária: 60 horas

Ementa: TCP/IP. Entendendo as Comunicações

TCP/IP, Trabalhando com o TCP/IP, Aplicativos

Comuns do TCP/IP, Criando e mantendo Redes TCP/IP,

Domínios de DNS de nível mais alto.

Compartilhamento de Impressoras, Modem e Arquivos.

Projetando Redes com Windows 2000 Server / LINUX;

Administração de Usuários, Servidores de Impressão e

Arquivos, Servidores de Comunicação, DNS, WEB e EMAIL.

UNIDADE I - TCP/IP (TRANSMISSION CONTROL

PROTOCOL - INTERNET PROTOCOL)

1 - Entendendo as Comunicações TCP/IP;

1.1 - Arquitetura TCP/IP

1.2 - Camada Física;

1.3 - Camada da Interface de Rede;

1.4 - Camada Inter-Rede;

1.5 - Camada de Transporte;

1.6 - Camada de Aplicativo.

2 - Trabalhando com o TCP/IP;

2.1 - Instalando e Configurando o TCP/IP`;

2.2 - Configuração Automática;

3 - Localizando Host em uma rede IP;

4 - Aplicativos Comuns do TCP/IP;

4.1 - Escolhendo um esquema de endereçamento;

4.2 - Planejamento a disposição do Servidor;

4.3 -Solucionando problemas de rede e

conectividade

4.4 - Monitorando redes TCP/IP;

5 - Criando e mantendo Redes TCP/IP;

6 - Domínios de DNS de nível mais alto.

UNIDADE II – COMPARTILHAMENTO.

1. Porquê compartilhar Recursos e Periféricos;

2. Instalando a Impressora;

3. Habilitando o compartilhamento de Impressora;

4. Habilitando o Compartilhamento de Arquivos;

5. Acessando Diretórios Compartilhados;

6. Compartilhamento de Modem

de

6 - Compartilhamento de Modem

Instalando/Configurando Comp. de Internet

DHCP;

Configurando os demais Micros na Rede

UNIDADE III - PROJETANDO REDES COM O

W 2000 SERVER / LINUX

3.1 - Fundamentos;

3.2 - Administração de Usuários;

3.3 - Servidores de Impressão e Arquivos;

3.4 - Servidor de Comunicação;

3.5 - Servidor DNS;

3.6 - Servidor WEB;

3.7 - Servidor de E-MAIL

Bibliografia:

1 - Torres, Gabriel. - CURSO COMPLETO: REDES DE

COMPUTADORES. Axcel Books do Brasil Editora, Rio

de Janeiro, 2001;

1 - Morimoto, Carlos E. - CURSO DE REDES - 3ª

Edição, São Paulo, Moderna.

3 - TCP/IP - A BIBLIA / Rob Scrimger....[et al.];

Traduação de Edson Furmankievicz., DocWare Traduções

Técnicas - Rio de Janeiro; Campus, 2002

Revisão de Redes

• O que é uma rede ?

No mínimo 2 ou mais Micros interligados que compartilham

informações

•Componentes de uma Rede?

Placas de Redes, Cabeamento, Topologia, protocolo.

•Tipos de Configurações de Rede?

Centralizadas - Cliente - Servidor,

Descentralizadas - Ponto a ponto

•Tipos de Redes?

Diferenciam-se basicamente pela forma e dimensões: LAN,

MAN e WAN

•Topologias de Rede?

Referem-se a forma que os micros estão dispostos e como os

dados são transmitidos

•Infra-Estrutura de uma Rede?

Placas de Rede, Hubs, Comutadores, Repetidores, Pontes,

Roteadores, Gateways.

•Protocolos utilizados em Redes?

TCP - Roteável, n micros

NETBEUI - Não Roteável - 255 micros

IPX/SPX - Roteável - n micros.

•TCP/IP ?

4 grupos de 8 bits - Octetos

Dividido em 2 partes: Rede e Host

5 Classes. Sendo 3 utilizadas:

Classe A - 1 a 126 - R.H.H.H - Sub-rede:255.0.0.0

Classe B - 128 a 191- R.R.H.H - Sub-rede:255.255.0.0

Classe C - 192 a 223 - R.R.R.H-Sub-rede:255.255.255.0

O MODELO DE REFERÊNCIA OSI

O tráfego na rede é gerado quando ocorre uma solicitação na

rede. A Solicitação tem de ser alterada daquilo que o usuário

vê para um formato que possa ser utilizado na rede. Essa

transformação é possível por meio do modelo de referência

do Open Systems Interconnection (OSI), desenvolvido pela

Internacional Organization for Standardzation ( ISO)

O tráfego da rede é enviada na forma de pacotes de dados.

Um pacote de dados é a informação de um usuário

transformado em um formato entendido pela rede. Todas as

transformações derivam de um modelo OSI de 07 Camadas,

que é utilizado como uma diretriz pelos desenvolvedores de

programas de rede. Embora vários fabricantes manipulem

o modelo, ele ainda é fundação utilizada no

desenvolvimento.

As 7 camadas do modelo OSI, operam como blocos de

construção para os pacotes de dados. Cada camada

adicionará informações ao pacotes de dados, contudo o

pacote de dados

não é alterado. As informações

adicionadas a um pacote são chamadas de cabeçalho. O

Cabeçalho de uma camada é simplesmente a informação

que detalha o formato do pacote de dados. Esse cabeçalho

é recebido na camada correspondente do cliente receptor e

é utilizado para entender o formato do pacote. Todas as

camadas se comunicam com as camadas que lhe são

adjacentes. Isso significa que qualquer camada pode ser

comunicar com a camada diretamente acima ou abaixo

dela. A Comunicação por meio do modelo OSI de 7

camadas não tem um caminho definitivo, mas a

comunicação sempre ocorre verticalmente.

Aplicação

Aplicação

Apresentação

Apresentação

Sessão

Sessão

Transporte

Comunicação

Transporte

Virtual

Rede

Rede

Enlace

Enlace

Física

Física

Os pacotes de dados não tem de iniciar na camada 7, que é a

parte superior, ou na camada do Aplicativo. É possível, por

exemplo, que a comunicação comece na camada 3, mas a

camada 2 e 1 terão de ser utilizadas de modo que o

cabeçalho possam ser adicionados.

Suponha, que o cliente 1 utilize um utilitário que inicie na

Camada 3. A camada 3 adiciona um cabeçalho e passo-o

para a Camada 2, que também adiciona um cabeçalho e

passo-o para a Camada 1. A Camada 1, adiciona um

cabeçalho e o coloca na rede. O cliente 2 recebe o pacote e o

processa, iniciando na Camada 1. A Camada 1 remove o

cabeçalho que lhe foi adicionado pela Camada 1 no cliente 1

e passa as informações restantes para a Camada 2, que

remove o cabeçalho que foi adicionado pela Camada 2 no

cliente e assim sucessivamente

+ Cabeçalho de aplicativo

+ Cabeçalho de Apresentação

+ Cabeçalho de Sessão

+ Cabeçalho deTransporte

Aplicação

Apresentação

Sessão

Transporte

- Cabeçalho de aplicativo

- Cabeçalho de Apresentação

- Cabeçalho de Sessão

- Cabeçalho de Transporte

+ Cabeçalho de Rede

Rede

+ Cabeçalho deEnlace

Enlace

- Cabeçalho de Enlace

Física

- Cabeçalho Físico

+ Cabeçalho Físico

- Cabeçalho de Rede

A Camada de Aplicativo

A Camada 7, a mais alta no modelo OSI é a camada de

Aplicativo.É responsável por interagir com o aplicativo do

usuário; ela aceita os dados do aplicativo a partir do

aplicativo de software e fornece o serviço de aplicativo de

rede que é responsável pela solicitação do usuário.Alguns

exemplos de transformação de dados na camada de

Aplicativo incluem o seguinte:

•Envio de um e-mail, a camada de aplicativo, fornecerá

acesso ao serviço do Simple Mail Transfer Protocol

(SMTP)

•Uma transferência de arquivos pode ser realizada

utilizando o File Transfer Protocol (FTP). O Serviço de

FTP é uma responsabilidade da camada de Aplicativo.

•Solicitar um Site da Web, como www.contilnet.com.br, no

seu navegador colocará uma solicitação na camada de

Aplicativo para conversão do nome por meio do DNS e

também uma solicitação de protocolo para o HTTP

Os aplicativos existem na Camada de Aplicativo, mas

esses aplicativos são transparentes para o usuário. A Camada

de Aplicativo é a única camada que interage com o aplicativo

de software do usuário.

A CAMADA DE APRESENTAÇÃO

A Camada de Apresentação tem como principal

função a conversão, principalmente de linguagens. A

linguagem utilizada em redes é o protocolo. Se 2 clientes

utilizarem protocolos diferentes é necessário a conversão,

que é responsabilidade da Camada de Apresentação.

A Camada de Apresentação também é responsável pelo

gerenciamento de todos os dados. Ela fornece a conversão de

um conjunto de caracteres, criptografia de dados e

compactação

de dados. Também é responsável pelo

redirecionamento das solicitações de entrada e de saída.

Tanto a Camada de Aplicativo, quanto a de Apresentação,

fornecem serviços de rede, mais cada uma um tipo de serviço

diferente, o termo serviço de rede, pode ser confundido, para

tanto lembre-se que:

•Os serviços de aplicativos de rede são invocados pelo

usuário e se comunicam diretamente com a camada de

aplicativo. Um e-mail de um usuário utilizará o serviço de

aplicativo SMTP na camada de aplicativo.

•Os serviços de rede não são invocados diretamente pelos

usuários, mas são exigidos para comunicação de rede. Esses

serviços são transparentes aos usuários. Quando a camada de

Aplicativo recebe uma solicitação de um usuário para enviar

um e-mail, a camada de aplicativo utiliza um cabeçalho

SMTP para descrever a solicitação do usuário e passa isso à

camada de apresentação. Essa por sua vez utilizará o serviço

da estação de trabalho para solicitar os serviços do servidor

de e-mail.

•Os serviços de aplicativos de rede são invocados pelo

usuário e operam na camada de Aplicativo. Os serviços são

transparentes ao usuário e operam na camada de

Apresentação. Uma vez que o serviço de rede correto tenha

sido selecionada, uma sessão tem de ser estabelecida.

A CAMADA DE SESSÃO

Também conhecida como Camada de conexão de

Aplicativo, esta camada permite que aplicativos idênticos

que operam em dois clientes diferentes comuniquem-se.

Ela faz isso estabelecendo uma conexão virtual, com base

no nome do usuário, nome de computador ou credenciais

de rede do cliente. Faz o gerenciamento de uma conexão

virtual emitindo pontos de verificação nos dados que ela

recebe. Um Ponto de verificação informa aos aplicativos

A CAMADA DE TRANSPORTE.

A Quarta camada é responsável por verificar erros e

o controle de fluxo de dados.. Nessa camada, dois

protocolos são utilizados para transmissão de dados

o Transmission Control Protocol (TCP) e o User

Datagram Protocol (UDP).

Nessa camada, um nível adicional de conexão é fornecido se o

TCP for utilizado como o protocolo de transporte. Esse nível

adicional de conexão é o resultado de uma handshake de três

vias e garante a entrega do pacote de dados por meio do

reconhecimento de pacotes. O handshake de três vias é um

conjunto de saudações utilizado para determinar que tanto o

remetente como o receptor estejam prontos

para a

transferência de dados.

A principal diferença entre os dois protocolos na camada de

Transporte, TCP e UDP, é o pacote de reconhecimento.

TCP é uma entrega confiável de pacote por causa dos pacotes

de reconhecimento, embora ele seja mais lento que o UDP.

Um exemplo de um aplicativo que utiliza o TCP é o serviço

FTP.

O UDP não garante a entrega do pacote, mas oferece um

pacote de integridade. Tanto o TCP como o UDP realizarão

verificação de erros no recebimento dos pacotes de dados.

Se um pacote tiver erros, ele será descartado. Um exemplo

de um aplicativo que utiliza o UDO é o serviço TFTP

A CAMADA DE REDE

É responsável pelo endereçamento e roteamento da rede. O

Internet Protocol é utilizado para pacotes de endereçamento

e especificará o endereço de origem (remetente) e endereço

de destino(receptor) dos pacotes de dados. O endereço

específico é um endereço de 32 bits único, conhecido como

endereço TCP/IP. O Roteamento é realizado na camada de

rede para determinar o melhor caminho ou rota do destino.

Protocolos comuns de roteamento que operam na camada de

Rede incluem o Routing Information Protocol ( RIP), Open

Shorteste Path First (OSPF) e Border Gateway Protocol

( BGP).

A CAMADA DE ENLACE

É dividida em duas subcamadas: Controle de Enlace Lógico

e Controle dos Meios Físicos de Acesso (Central)

A Subcamada de Controle de Enlace Lógico é responsável

por inserir um cabeçalho e um trailer (teste de redundância

cíclica (CRC - Cyclical Redundancy Check) que realiza um

calculo de paridade do pacote de dados e coloca o resultado

no trailer. Quando o recepetor recebe os pacotes, um CRC

faz uma compração ao CRC do remetente. Se os resultados

forem correspondentes são váliods e são passados à

próxima camada. Caso contrário serão descartados

A subcamada MAC (Média Acess Control) coloca o

endereço físico da plca de rede na cabeçalho que é

adicionado ao pacote de dados. Um endereço MAC é um

número hexadecimal único de 12 algarismo que está em

todas as placas de rede

A CAMADA FÍSICA

É responsável principalmente por colocar os dados brutos

na rede. Os dados brutos são representados por um formato

binário ou conjunto de 1s e 0s. Referida como Camada de

Hardware, estabelece e mantém conexões entre o remetente

o receptor. Em resumo define como um cabo de rede é

anexado à placa de rede e como os dados devem ser

formatados para a transmissão.

Num resumo bem geral, as funcionalidades de cada

Camada do Modelo OSI/ISO

Aplicação: faz a interface entre o protocolo de

comunicação e o aplicativo.

Apresentação: codifica o dado para um formato

entendido pelo protocolo. È nesta camada que pode,

casualmente, ser feita a compressão de dados e

criptografia.

Sessão: permite que duas aplicações de computadores

diferentes estabeleçam uma sessão de comunicação.

Transporte: é responsável pela fragmentação no

transmissor e montagem no receptor, dos dados em

pacotes.

Rede: converte os endereços lógicos em endereços

físicos e determina qual rota vai ser seguida pelos

pacotes.

Link de dados (Enlace): adiciona informações como

endereço da placa de rede de origem, de destino, dados

de controle e o CRC, um esquema para detecção de

erros na transmissão.

Física: transforma a informação em sinais compatíveis

com o meio por onde os dados devem ser transmitidos,

elétrico ou óptico, por exemplo.

Protocolos

O protocolo nada mais é do que um conjunto de regras que

possibilita um ou mais dispositivos trocarem informações

utilizando a rede física (cabos e placas de comunicação).

Nestas regras existem formas de identificar e distinguir cada

um dos recursos e o que eles podem oferecer a todos na

rede. Existem vários protocolos no mercado, por isso a

necessidade de manter uma padronização quanto a

comunicação. O protocolo é para nós como um idioma, e a

rede física é a voz e a audição. Os vários protocolos

existentes como IPX/SPX, TCP/IP, NetBEUI, entre outros,

poderiam ser comparados com os vários idiomas existentes

no mundo tais como o Português, Inglês, Alemão, etc.

Segue-se abaixo, a lista dos protocolos mais comuns utilizados

em redes de computadores, e a suas respectivas descrições de

função:

TCP (Transmission Control Protocol): estabelece uma

conexão virtual entre equipamentos, confiável, para a troca

de dados, onde todos os pacotes são postos em seqüência e

checados.

UDP (User Datagram Protocol): forma uma conexão sem

controle de entrega dos pacotes. É tipicamente usado na

transmissão de informações de controle.

Telnet: utilizado para conexão em qualquer host conectado

à internet, apenas passando um nome de conta e senha.

FTP (File Transfer Protocol): utilizado para a transferência

de arquivos via download ou upload.

TFTP (Trivial File Transfer Protocol): utilizado para a

eletrônico.

NFS (Network File System): compartilhamento de arquivos.

X Windows: compartilhamento de aplicações.

SMTP (Simple Mail Transfer Protocol): usufruído para

gerenciamento de correio eletrônico.

LPD (Line Printer Deamon): impressão remota.

RPR (Remote Print): impressão.

SNMP (Simple Network Management Protocol): gerenciamento de

rede.

IP (Internet Protocol) responsável pelo roteamento dos pacotes e

fragmentação em datagramas.

ICMP (Internet Control Message Protocol): utilizado para enviar

mensagens de erro e controle para equipamentos e roteadores.

ARP (Address Resolution Protocol): converte endereços IP's em

endereços MAC, que nada mais são do que o endereço físico da placa

de rede.

RARP (Reverse Address Resolution Protocol): permite que uma

máquina descubra seu endereço IP através de um endereço físico,

fornecido por um servidor RARP. Geralmente é usado em máquinas

que fazem boot remoto.

1) Como funciona o TCP/IP?

O protocolo TCP/IP é , na verdade, um grupo de protocolos

que trabalham conjuntamente , com o objetivo de

estabelecer a comunicação e a transferência de dados

entre dois ou mais computadores ligados em rede.

O TCP ( Transmission Control Protocol ), como o próprio

nome diz , controla a transmissão do dados, cuidando para

que os dados enviados por um computador cheguem

integralmente ao destino correto .

O TCP nada mais é que uma biblioteca de rotinas

instaladas nos computadores origem e destino ( ou seja , todos

os computadores que utilizem o protocolo TCP/IP para se

comunicar ) que as aplicações como HTTP , mail , Telnet , e

outras , utilizam quando precisam executar o transporte de

dados entre hosts.

Para melhor gerenciar a transmissão , o TCP quebra os

dados a serem transmitidos em blocos menores , que

chamamos de pacotes ou datagramas. Utilizando esta

estrutura o TCP é capaz de verificar , se os datagramas

chegam ao destino correto ou se não houve perda de dados

durante a transmissão, retransmitindo o datagrama se

necessário. Fará também o processo inverso, juntando os

datagramas no host destino para a reconstituição dos dados

originais.

Enquanto o TCP cuida da segurança do envio e

recebimento dos datagramas o IP é responsável pela

transmissão em si , fazendo o serviço de roteamento, ou seja

, conduzindo os dados para os endereços corretos. Na

verdade , os dois protocolos se completam: enquanto o IP

identifica os endereços e cuida para que os dados sejam

enviados pelo meio físico , o TCP verifica se estes dados

enviados foram transmitidos corretamente.

2) Camadas do Protocolo TCP/IP

Os protocolos do TCP/IP atuam em camadas. A idéia é que

cada camada de software utilize e preste serviços para outras

camadas. São 4 as camadas que formam o TCP/IP:

APLICAÇÕES

Camada de aplicações: onde encontramos as aplicações que

funcionam dentro da Internet como HTTP , FTP , TELNET.

TRANSPORTE

Camada de Transporte: onde encontramos os protocolos de

transmissão de informações como o TCP e o UDP

REDE

Camada de Internet ou Camada de Rede: onde encontramos

os protocolos de conexão como o IP , o ICMP, o ARP e o

RARP

ACESSO A REDE

Camada de Sub-rede ou Acesso à Rede: responsável pelo

enlace entre diversas redes conectadas a Internet. Nesta camada

empregamos os gateways ou roteadores.

Estas camadas trocam informações entre si de uma forma

vertical e hierarquica , ou seja , a camada APLICAÇÕES passa

informações para TRANSPORTE , que passa para REDE que

passa para ACESSO A REDE. Cada camada trata das

informações que correspondem a sua função.

O conjunto de protocolos do TCP/IP é

baseado em quatro camadas. Estas quatro

camadas juntas definem o modelo de rede do

DOD (Department of Defense). Cada camada

é responsável por executar funções

especificas de rede e envolve diversos

protocolos. Abaixo encontramos o modelo do

TCP/IP sua interligação com o modelo OSI,

onde vemos equivalências de funções entre as

camadas:

Veja agora, a quais camadas pertencem os

protocolos e topologias de comunicação:

Não há nenhuma correspondência unívoca entre o Modelo

OSI e o Modelo TCP/IP. Cada camada do OSI, mapeia uma

ou mais camadas do modelo TCP/IP

Aplicação

Aplicação

Apresentação

Aplicativos que funcionam

dentro da Internet : HTTP

FTP , TELNET, GOPHER.

Sessão

Transporte

Transporte

TCP e o UDP

Inter-Redes / Internet

Rede

IP , o ICMP, o ARP e o RARP

Enlace

Física

Interface com Rede

Gateways ou roteadores.

O MODELO DE REFERÊNCIA DO TCP/IP

O TCP/IP não é um único protocolo, é um conjunto de

protocolos. Por causa da diversidade do TCP/IP, ele não

utiliza diretamente o modelo OSI, utiliza um modelo de

quatro camadas para comunicação, como mostrado na

figura anterior. A seguir iremos comentar algumas funções

de cada camada, conforme segue:

CAMADA DE APLICATIVO

É responsável pelos Aplicativos do TCP/IP. Há dois tipos de

aplicativos nessa camada: aplicativos baseados em soquete e

aplicativos do sistema básico de saída e entrada de rede

(NetBios). Os aplicativos baseados em soquetes existem em

todos os clientes que utilizam o TCP/IP, e possuem três

elementos :Um endereço IP, uma Porta e um tipo de Serviço.

A CAMADA DE TRANSPORTE

O principal propósito da camada de Transporte é conectar ou não

conectar. Dois protocolos são utilizados na Camada de Transporte.

O TCP e UDP. O TCP é uma comunicação confiável orientada para a

conexão que é mais lenta na transmissão. O UDP é uma

comunicação não - garantida sem conexão que é mais rápida na

transmissão.

Quando um aplicativo utilizado o TCP para comunicação, um

handshake de 3 vias é estabelecido, assegurando que os pacotes são

entregues livres de erros, na seqüência e sem perda ou duplicação de

dados. O TCP garante a entrega dos pacotes de dados, mais é mais

lento na transmissão.

Um aplicativo que utilize o UDP, não estabelece um hadshake de 3

vias e não oferece uma garantia de entrega. Essencialmente o UDP

envia os dados ao cliente receptor e espera que ele seja recebido.

A CAMADA DE INTER-REDE / INTERNET

A Camada Inter-Rede funciona quase da mesma maneira como a

Camada de Rede do Modelo OSI. É a principal responsável pelo

endereçamento e roteamento de rede. Além disso, essa camada é

responsável pela fragmentação do pacote. OS pacotes de dados são

montados e remontados para transmissão nessa camada.

Vários protocolos operam na camada de Inter-Rede, mais os mais

comuns são:

Internet Protocol (IP)

Internet Control Message Protocol (ICMP)

Address Resolution Protocol (ARP)

Internet Group Management Protocol (IGMP)

A CAMADA DE INTERFACE DE REDE

É correspondente às camadas de Enlace e as Camadas Física do

Modelo OSI e é responsável pelo acesso à rede. Ela se comunica

diretamente com a rede, é a ligação entre a topologia de rede e a

camada de Inter-rede.

Algumas aplicações do TCP/IP

A Camada de Aplicativo do modelo TCP/IP oferece vários aplicativos

para a comunicação de rede e seria quase impossível listar todos.

Alguns aplicativos mais importantes e comuns incluem:

Domain Name System (DNS)

File Transfer Protocol (FTP)

Dynamics Host Configuration Protocol (DHCP)

Simple Mail Transport Protocol (SMTP)

Post Office Protocol (POP3)

Hyper Text Transfer Protocol (HTTP)

Secure Sockets Layer (SSL )

Network Basic Input Output System (NetBIOS)

O protocolo TCP é utilizado na comunicação entre computadores

de uma rede Internet. Através dele , pode-se obter um serviço

confiável ,

ou

seja

, que

os dados

sejam transmitidos

integralmente para os destinos corretos.

As informações transmitidas entre os computadores podem

originar de diversas aplicações diferentes , como um E-MAIL ,

um acesso a HTTP ou uma transferência de arquivos ( FTP ).

Para que seja possível identificar a que serviço um

determinado datagrama pertence ,o TCP utiliza o conceito de

portas. Determinada a porta , toda a comunicação com a

aplicação é realizada e endereçada através dela

Uma porta é a representação numérica de um serviço

Internet. Alguns serviços têm números de porta padrão, como

podemos ver no quadro abaixo:

Serviço (Server)

Porta HTTP (WWW): 80

HTTPS (WWW seguro) :443

IRC (Chat, ou bate-papo) :6667

FTP (Transferência de arquivos) :21

TELNET (Emulação de terminal) :23

SMTP (Transferência de E-Mail entre MTAs) :25

As principais funções do TCP são:

Transferência de dados: transmissão de dados em blocos

( datagramas ) e em modo full-duplex ( envio e

recebimento simultâneos )

Transferência de dados urgentes: transmite primeiro

datagramas que contenham sinalização de urgência

Estabelecimento e liberação de conexão

Segmentação: O TCP pode dividir os dados a serem

transmitidos em pequenos blocos – os datagramas - que

são identificados para , no host destino, serem agrupados

novamente.

Controle de fluxo: o TCP é capaz de adaptar a transmissão

dos datagramas às condições de transmissões ( velocidade ,

tráfego ... ) entre os sistemas envolvidos.

Controle de erros: como vimos na segmentação , os

datagramas são identificados antes de serem transmitidos.

Além disso é adicionado o checksum , um número utilizado

para verificar e corrigir erros na transmissão.

O IP é o protocolo responsável por definir o caminho que um

pacote de dados deverá percorrer do host origem ao host

destino , passando por uma ou várias redes. Ao contrário do

TCP , o protocolo IP é chamado de Protocolo não-orientado

a conexão , o que significa que não há nenhuma verificação

de erro na transferência , ele apenas roteia os pacotes pela

rede.

1) Endereços IP

O endereço IP é identificação de um equipamento

conectado a Internet. Todos os equipamentos devem ter um

endereço IP associado e único que será utilizado na

comunicação entre os equipamentos. A definição de um

endereço IP segue uma série de especificações que são

definidas pela NIC ( Network Information Center ), que

atribui e controla os endereços IP pelo mundo para garantir a

segurança e unicidade dos endereços.

2) Formato e Categorias de Endereço IP

O endereço IP é constituído por 4 octetos ( 4 grupos de 8

bits ) que servem para identificar a rede (Net ID) a qual o

equipamento pertence e o próprio equipamento ou host

(HOST ID).

Existem 5 classificações para os endereços IP: Classe A,B,

C , D , E. Porém utilizamos apenas os endereços de classe

A , B e C. O que os diferencia é a divisão do número de

octetos que serão utilizados para identificação de rede e

para identificação de host:

Atualmente , a grande maioria de endereços IP são de

Classe C. Utilizando o conceito de sub-rede a capacidade

de combinações númericas para formação dos endereços

aumenta consideravelmente.

Apesar de serem configurados através de números

binários ( 0 e 1), os endereços IP são apresentados com

notação decimal, como: 200.246.128.241 , 192.168.10.123

, etc.

3) Como identificar a Classe de um endereço IP?

Através do número do primeiro octeto do IP conseguimos

identificar sua classe:

Classe A - 1 até 126 . Exemplo: 122.100.10.1

Classe B - 128 até 191. Exemplo: 177.172.122.30

Classe C – 192 até 223. Exemplo: 200.246.128.241

Entre os endereços de classe A e B , pulamos o 127, que

são endereços reservados para teste interno. Exemplo:

127.0.0.1 -–endereço de Loopback , ou seja , para teste de

comunicação da placa com o meio.

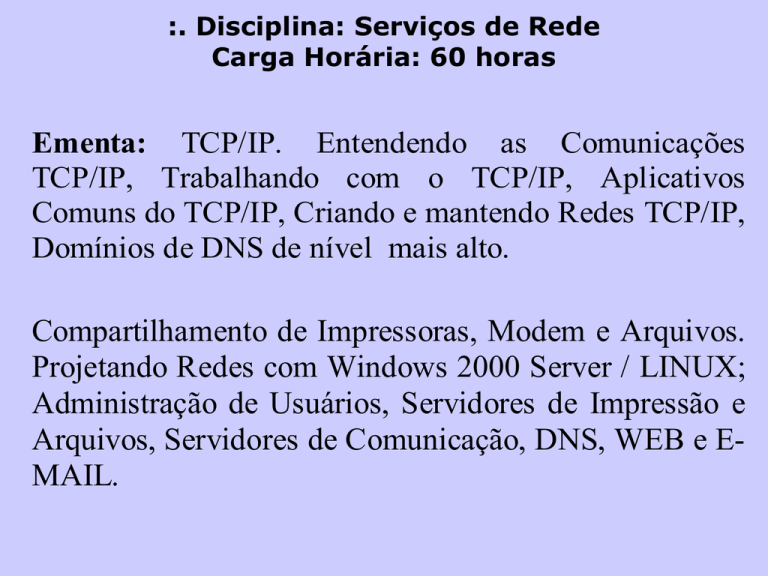

Inicialmente o TCP/IP, tinha uma arquitetura de 4 camadas, com

o passar dos anos, um modelo contemporâneo de arquitetura

TCP/IP de 5 camadas evoluiu como resposta ao Modelo de

referência do OSI de sete camadas. O propósito básico do modelo

é definir um conjunto de padrões abertos para qualquer

desenvolvimento atual ou futuro no campo do TCP/IP. Um

modelo de referência desempenha um papel muito importante

servindo como diretriz funcional para dividir os processos e

tarefas de comunicação da rede das seguintes maneiras

•Permite que os fornecedores desenvolvam produtos compatíveis;

•Facilita o entendimento de operações complexas;

•Categoriza as tecnologias de rede e suas implementações de protocolo,

o que permite um desenvolvimento de um design especializado das

funções modulares.

Aplicação

Apresentação

APLICAÇÃO

Sessão

Transporte

TRANSPORTE

Rede

INTER-REDE

Enlace

INTERFACE DE REDE

Física

FISICA

Assim como o modelo OSI, o modelo de arquitetura

TCP/IP é conjunto de camadas, onde cada camada

representa um grupo de tarefas específicas e facetas da

comunicação. Uma vez que o modelo TCP/IP é teórico,

essas camadas não existem fisicamente nem realizam

qualquer função. As implementações de protocolo, que são

uma combinação de hardware e software, na verdade

realizam as funções associadas com as camadas

correspondestes.

O Modelo TCP/IP consiste nas seguintes cinco camadas:

1. Camada Física - Fornece o meio físico (como os cabos,

placas, etc) para a transmissão de dados de um computador

para outro

2. Camada da Interface de Rede - É responsável por

identificar os dispositivos em uma rede com base nos seus

endereços de hardware e, desse modo, controlar o fluxo de

dados e organizar os bits da camada física em quadros.

3. Camada Inter-Rede - É responsável pela transmissão

(roteamento) dos dados em redes diferentes

4. Camada de Transporte - É responsável por organizar

as mensagens recebidas de camadas mais altas nos

segmentos, por controlar os erros e por controlar o fluxo

de fim a fim.

5. Camada de Aplicativo - Essa camada fornece a

interface do usuário de rede na forma de aplicativos e

serviços de rede.

A CAMADA FÍSICA

Como Vimos esta camada é a mais baixa do modelo TCP/IP

e é responsável pela transmissão física dos dados na mídia de

transmissão. O Caminho físico pelo qual os dados são

transmitidos na forma de ondas elétricas ou eletromagnéticas

é conhecido como meio de comunicação. Ela recebe os

dados das camadas superiores e converte em uma série de

bits para serem transmitido para o meio físico.

SINALIZAÇÃO

Em uma rede, os dados viajam de um computador para outro

na forma de sinais. Dependendo do meio de transmissão,

caem em duas categorias:

•Sinais Analógicos - Ondas Senoidais - estados mudam

constatemente

•Sinais Digitais - Apenas dois estados 0(Ausência) ou

1(Presença) de dados

TIPOS DE CONEXÕES FÍSICAS

O meio de transmissão conecta computadores em uma rede

de duas maneiras:

•Conexão Ponto a Ponto

•Conexão Multiponto

Em uma rede, o arranjo físico da mídia de transmissão é

conhecido como topologia de rede. As topologias mais

comuns em redes locais (LAN) são:

•Barramento

•Estrela

•Anel

•Grafo

DISPOSITIVOS DE REDE DA CAMADA FÍSICA

Vários dispositivos de rede de hardware são exigidos para

construir uma rede e conectar cada computador na rede ao

meio de transmissão. Os dispositivos associados a camada

Física do TCP/IP incluem:

•Conectores de Mídia: T, BNC,DB-25,DB-15, RJ-45

•Repetidores: HUBs (Ativo, Passivo), Modens, etc

A CAMADA DE INTERFACE DE REDE

As principais responsabilidades da camada da Interface de

Rede incluem:

•Unicamente Identificar os dispositivos em uma LAN com

ajuda dos endereços de MAC

•Organizar os bits recebidos a partir da camada física em

quadros

•Converter os endereços de IP em endereços de rede local e

vice-versa;

•Detectar e notificar os erros nas camadas superiores;

•Controlar o fluxo de dados

DISPOSITIVOPS DA CAMADA DA INTERFACE DE

REDE

Os dispositivos de rede comumente associados a camada da

Interface de Rede incluem:

•Placas de Rede - NICs;

•Pontes;

•Switchs

•Padrões de Controle de acesso à mídia física

•Disputa:

•Passagem de Token:

•Polling:

3

2

1

4

•Controle de Fluxo – evita que dispositivos receptores

sejam sobrecarregados por transmissores mais

rápidos.

•Taxa de controle de fluxo garantida; negociam uma

taxa de transmissão aceitável.

•Controle de Fluxo baseado em Janela Estática e

Dinâmica.

531 e 642 confirma

A janela está completa.

Enviando

Quantos aguarda por

Transmissão

Enviando!

Mais 6!

Frames?

confirmação.

6

5

4

3

2

1

6

A CAMADA INTER-REDE

Utiliza os endereços IP para transmitir pacotes nas redes. É

responsável pelo pacote de endereçamento e pelo

roteamento de datagramas nas redes.

COMUTAÇÃO

Pode haver mais de um caminho que vincule dois

dispositivos de comunicação nas redes. Para assegurar uma

entrega rápida, um sinal pode alterar essas caminhos como

e quando forem requeridos, utilizando as três seguintes

técnicas de comutação:

•Circuitos;

•Mensagens

•Pacote.

Comutação de Circuito

A comutação de circuito estabelece um caminho

que

permanece

fixo

durante

uma

conexão.(caminho dedicado).

Entretanto, possui desvantagens. O processo de

uma conexão pode levar tempo. O tráfego não

compartilha o caminho dedicado dos meios de

transmissão.

Msg 3

Host A

R2 Msg 2 R4

R1

Msg 1

R6

R3

R5

Comutação de Circuito

Host B

R = Roteador

Comutação de Mensagem

-Os roteadores de mensagens podem armazenar

A

de mensagem

transfere

-Ocomutação

endereçamento

de broadcast

usaa a banda

mensagens

até de

que

umprogramados

canal fique

disponível,

A

comutação

mensagem

trata

cada

Os

roteadores

são

com

mensagem

completa

de

um

roteador

para

o

passante da rede de maneira mais eficiente,

reduzindo

ocomo

congestionamento

da

rede.

mensagem

uma

entidade

independente.

informações

referentes

a

outros

roteadores

próximo,

ela é armazenada

antes de ser

enviando onde

mensagens

a vários destinos.

da

rede

e rotas

mais eficazes

que são de

reenchaminhada

posteriormente.

-A

principal

desvantagem

da

comutação

Cada

mensagem

contém

informações

de

-As

prioridades

das mensagens

podema ser

usados

para

reencaminhar

mensagens

mensagem

é a sua

inadequação

a aplicativos

de

endereço

que

descrevem

o

destino

das

A

comutação

de mensagens

possui

vantagens:

usadas

para gerenciar

o tráfego

da rede.

seus

destinos.

tempo

real, incluindo comunicação de dados,

mensagens.

vídeo e áudio.

R2

Host A

Msg 3

R4

R1

R6

R3

R5

Msg 2

Msg 1

Comutação de Mensagens

Host B

R = Roteador

Comutação de Pacote

Na comutação de pacote, as mensagens são

divididas em pacotes menores. Cada pacote possui

as informações de endereços de origem e destino,

a fim de que pacotes individuais possam ser

roteados na inter- rede de forma independente. Os

pacotes que compõem uma mensagem podem

seguir rotas diferentes na inter-rede.

4

3

2

1

Host A

1

4

R2

4

R1

3

2

1

R3

R4

2

4

1

2

3

R5

4

R6

2

Comutação de Pacote

4

3

3

2

1

Host B

R = Roteador

DESCOBERTA E SELEÇÃO DE ROTA

Os roteadores são os dispositivos de rede associados

às funções da camada Inter-rede. Para Assegurar uma

entrega mais rápida dos dados de um dispositivo para

outro, o roteador deve descobrir o caminho mais rápido e

mais curto. Esse método de determinar as rotas para uma

rede de destino é conhecido como descoberta de rota. Há

dois tipos de descoberta de rota:

•Método Distance Vector

•Método Link State

Tabela de Roteamento foi Alterado

Depois que um roteador constrói a sua tabela de

roteamento descobrindo as rotas às redes de destino, você

pode selecionar um caminho apropriado para dispositivo de

rede destino calculando o melhor caminho durante uma

transmissão. Essa Seleção pode ser dinâmica ou estática

•Seleção Estática de Rota: A tabela de roteamento é

criada e mantida pelo administrador de rede;

•Rotas são definidas e alteradas apenas por meio de

intervenção do administrador Garante segurança,

pois rotas só se alteram sob controle direto do

operador minimizando tráfego “desnecessário” na

rede.

• Problemas: Dependência da presença do operador;

Não oferece caminhos alternativos automaticamente.

•Seleção Dinâmica de Rota: A tabela de

roteamento é automaticamente mantida sem

qualquer interferência do administrador de

rede; Protocolos permitem que roteadores

determinem automaticamente a topologia da rede,

atualizando as tabelas à medida que mudanças

vão contecendo.

• Útil em redes com vários caminhos e que

dependem de vários administradores.

• Problemas: Troca de informações de roteamento

gera tráfego na rede.

CAMADA DE TRANSPORTE

ÉAsresponsável

principalmente

porlocalizar o destinatário ( na

camadas mais

baixas podem

mesma rede

ou interface

em redes entre

diferentes)

e transmitir

dados

•Fornecer

uma

as camadas

maisosbaixas

para ele. Entretanto,

camadas

não podem,

assegurar

(Camada

Inter-Rede,essas

Interface

de Rede

e Física)

e a

serviçosde confiáveis

camada

Aplicativo. de conexão. Quem cumpre esse

requisitos é a Camada de Transporte que utiliza dois

•Entrega

os para

dados

do remetente

para o destinatário

protocolos

propósitos

de Comunicação

: TCP e UDP

Host A

Host B

Aplicação

Aplicação

Rot 1

Rot 2

Rot 3

Transporte

Transporte

Rede (IP) Rede (IP) Rede (IP) Rede (IP) Rede (IP)

Enlace

Enlace

Enlace

Enlace

Enlace

Física

Física

Física

Física

Física

Rede1

Rede2

Rede3

Rede4

SERVIÇOS DE CONEXÃO

A camada de transporte fornece dois tipos de serviços de

conexão:

•Conexão orientada

Caminho lógico é estabelecido entre a origem e o destino,

permanecendo até o fim da comunicação quando é desfeita

Transmite os pacotes em seqüência e o destinatário recebe

os pacotes e reconhece até o último e devolve os pacotes

corrompidos.

Também é responsável pelo controle de fluxo de dados e

um controle de erro;

•Sem Conexão

O dispositivo do remetente transmite os dados ao

destinatário e não é responsável pela transmissão de

quaisquer dados que foram corrompidos ou perdidos na

transmissão

Cada mensagem é tratada de forma individual, entregue ao

destino através do caminho mais conveniente, determinado

pelo algoritmo de roteamento.

Não há garantia de entrega dos pacotes em seqüência e,

muitas vezes, nem garantia de chegada no destino final

(datagrama não confiável)

Há dois tipos de serviços sem conexão:

•Serviços sem conexão, reconhecidos:.

As mensagens de reconhecimento são trocadas se a

transmissão for ponto a ponto. Esses serviços também

fornecem controle de erro e de fluxo se a transmissão for

ponto a ponto.

•Serviços sem conexão, não - reconhecidos:

As transmissões não são reconhecidas e não é fornecido

qualquer controle de fluxo, controle de erros e ou controle

de sequência de pacote.

TRATAMENTO DE SEGMENTO

Além dos serviços de conexão confiável, é responsável por

quebrar grandes mensagens da Camada de Aplicativos em

segmentos que possam ser transferidos por meio de

transmissão. Isso é reconhecido como Fragmentação

(Transmissor) e Desfragmentação (Receptor)

CONTROLE DE FLUXO DE DADOS

O controle de fluxo de dados é também conhecido como

controle de fim a fim, isso porque o controle de fluxo da

camada de transporte lida com as conexões entre o

remetente e o nós do receptor. Realizado o controle de

fluxo utilizando os seguintes tipos de reconhecimentos:

•Reconhecimentos positivos e negativos;

•Reconhecimento go back n;

•Repetição seletiva de reconhecimento

Reconhecimentos Positivos e Negativos:

String

1

2

3

1

2

3

4

5

6

4

5

6

FAIL

OK String

String

1

2

3

1

2

3

4

5

6

4

5

6

Os dados enviados sem perda, recebem reconhecimento

positivo,

entretanto

os

corrompidos

recebem

reconhecimento negativo

Reconhecimento Go Back n :

String

1

2

3

1

2

3

4

5

6

4

5

6

OK

FAIL2,3,4,5

2,3,4,5

OK 1ee66

1

2

3

4

5

6

6

5

14

23

32

4

5

6

Os dados da string corrompida devem ser enviados

novamente a partir do pacote numerado n na última

transação.

Repetição Seletiva de Reconhecimento:

String

1

2

3

1

2

3

4

5

6

4

5

6

OK

FAIL

OK1,3,5

22 ee e446

1

2

3

1

42

23

4

5

6

4

5

6

Os dados da string corrompida devem ser enviados somente

os pacote perdidos ou danificados.

CONTROLE DE ERROS.

As

vezes, a perda de dados é inevitável durante a

transmissão. Além disso, é possível que os dados alcancem o

destino certo, mas sejam corrompidos durante o processo de

transmissão. A Camada de Transporte controla esses erros da

seguinte maneira:

•Durante uma transmissão são atribuídos números únicos aos

segmentos para evitar duplicidade dos números de um

segmento, e perda de alguns pacotes;

•Os pacotes que excederam seu intervalo existente são

descartados, pois quanto maior for o duração da transmissão

do pacote, maior será a probabilidade de corrupção;

•Durante uma sessão, apenas um caminho virtual é utilizado

para minimizar a probabilidade de perda de pacotes de dados;

A CAMADA DE APLICATIVO

É a Camada mais alta no modelo de arquitetura

TCP/IP. Ela também é a camada mais importante,

uma vez que interage diretamente com o usuário.

Suporta

todos os protocolos necessários para

fornecer os serviços de rede, como serviços de

arquivos, serviços de mensagem, serviços de

banco de dados e serviços de impressão.

Como resultado, todas as camadas as transações são

iniciadas nessa camada. Na verdade, as outras

camadas do modelo existem para suportar essa

camada.

A CAMADA DE APLICATIVO

Os Protocolos mais comumente utilizados nesta camada

incluem:

OSI

TCP/IP

Aplicação

Apresentação

Camada de

Aplicação

Sessão

Transporte

Camada de

Transporte

Rede

Camada

Internet

Enlace

Física

Camada

de rede

FTP

TELNET

SMTP

TCP

DNS

TFTP

SNMP

UDP

ICMP

ARP

Internet Protocolo

Ethernet Token Ring Token Bus FDDI

COMUNICAÇÃO ENTRE CAMADAS

•Receptor:

•Na

passagem

Inverso

de uma

do Remetente:

camada- Verticalmente;

para outra é adicionados os

•Camada

Superior

-->

Inferior

Cabeçalhos;

Emissor

Dados

Receptor

Aplicação

Apresentação

Sessão

Transporte

Rede

Enlace

Física

A Dados

P A Dados

Aplicação

Apresentação

Sessão

Transporte

Rede

Enlace

Física

S P A Dados

T S P A Dados

R T S P A Dados

E R T S P A Dados E

F E R T S P A Dados E F

FORMATOS DO CABEÇALHO

Dependendo do tipo de Comunicação - Confiável ou não- o

Confiável, os cabeçalhos da camada de Transporte podem

ter os seguintes tipos: Cabeçalho de TCP ou Cabeçalho de

UDP

FORMATO DO CABEÇALHO DE UDP – pg53

PORTA DE ORIGEM UDP

COMPRIMENTO DA

MENSAGEM DE UDP

PORTA DE DESTINO UDP

SOMA DE VERIFICAÇÃO DE

UDP

Formato do Cabeçalho de TCP – pg52

PORTA DE ORIGEM

PORTA DE DESTINO

NÚMERO DE SEQUÊNCIA

NUMERO DE RECONHECIMENTO

Comprimento RESERVADO

BITS DE

TAMANHO DA JANELA

do cabeçalho

CONTROLE

RCVR

SOMA DE VERIFICAÇÃO (Inter Rede)

PONTEIRO DE URGÊNCIA

OPÇÕES (SE ALGUMA)

PREENCHIMENTO

Formato do Cabeçalho de IP – pg117

VER

IHL

TIPO SERVIÇO

COMPRIMENTO TOTAL

IDENTIFICADOR

TIME TO LIVE

FLAGS

PROTOCOLO

DESLOCAMENTO

DE FRAGMENTO

SOMA DE VERIFICAÇÃO DE

CABEÇALHO

ENDEREÇO DE ORIGEM

ENDEREÇO DE DESTINO

OPÇÕES E PRENCHIMENTO

Formato do Cabeçalho de IP – pg117

VER

HLEN

TIPO SERVIÇO

COMPRIMENTO TOTAL

IDENTIFICADOR

TIME TO LIVE

FLAGS

PROTOCOLO

DESLOCAMENTO

DE FRAGMENTO

SOMA DE VERIFICAÇÃO DE

CABEÇALHO

ENDEREÇO DE ORIGEM

ENDEREÇO DE DESTINO

OPÇÕES E PRENCHIMENTO

(VER) -- Contém

a oversão

do protocolo

IP utilizadado

(HLEN)

Fornece

comprimento

do

cabeçalho

(IDENTIFICADOR)

(DESLOCAMENTO - DE

Contém

FRAGMENTO)

um número -inteiro

Contém

único

a

para criarOo comprimento

datagrama. Ele

é utilizado

para

verificar

segmento.

do

campo

é

de

quatro

bitsdos

que

posição

identifica

do fragmento

o datagrama

no datagrama

para a se

montagem

o datagrama

se o transmissor, o receptor e quaisquer roteadores

fragmentos.

for fragmentado.

(TIPO

DE SERVIÇO)

– Contém informações

sobre

existentes

entre

eles

concordam

quanto

ao

formato

(FLAGS)

– Contém

informações

para montagem

de

como

processar

o

datagrama

e

a

qualidade

do

serviço

(TEMPO

DE VIDA)

-software

especifica

quanto otempo,

em

do

datagrama.

Todo

IP

verifica

campo

de

pacotes. Sempre contém o valor 0 simboliza que pode

segundos,

o datagrama

pode

existir,

os

roteadores

que

versão

antes

de

processar

um

datagrama,

para

(COMPRIMENTO

TOTAL)

Fornece

o

comprimento

ser fragmentado, 1 não pode ser fragmentado, já é, e é

processam

os de

datagramas

valor por

assegurar-se

que

ele

sereduz

adapta

ao

formato

que1do

oe

total

dopor

datagrama,

incluindo

oesse

comprimento

seguido

outros

fragmentos.

remover

quando seu tempo chega a 0.

softwareoespera.

cabeçalho

edatagrama

dos dados.

CAMADA FÍSICA

Cada Camada em um sistema de comunicação desempenha

um papel crucial para a comunicação bem-sucedida na

rede. A falha em uma única camada faz com que todo o

sistema de comunicação falhe. Por consequência, cada

camada de comunicação deve funcionar adequadamente

para que o sistema de comunicação inteiro em uma rede

funcione adequadamente

A Camada Física recebe os dados que são transmitidos

para ela a partir das camadas superiores e os formata, de

modo que possam ser enviados por uma mídia de

transmissão como cabo, fibra óptica, microondas, e ondas

de rádio.

MÉTODOS DE TRANSMISSÃO: pg58

1. Analógico;

2. Digital

TECNOLOGIAS E MECANISMOS DE TRANSMISSÃO

•Banda Básica

•Banda Larga

•Banda Larga mid-split

•Banda Larga de duplo cabo

•Comutação de Circuito;

•Comutação de mensagens;

•Comutação de Pacotes.

CAMADA DA INTERFACE DE REDE - 81

Os endereços de MAC, drivers de placas de rede e interface

específicas para uma função das placas de rede na camada

da Interface de Rede. Embora, corresponda a uma´parte da

camada Física do Modelo OSI, ela não faz parte das

transmissões de dados reais. Os dispositivos de rede

associados à camada da Interface de Rede são:

•Placas de Rede;

•Pontes;

•Hubs Inteligentes

As principais responsabilidade dessa camada são:

•Identificar os nós na rede;

•Organizar os bits recebidos dos meios físicos de uma rede

em grupos lógicos conhecidos como quadros e controlar o

tamanho desses quadros.

•Converter endereços de IP em endereços da rede local;

•Controlar o fluxo de dados;

•Encapsular e transmitir os dados de saída;

•Detectar erros sem corrigí-los

•Fornecer serviços e capacidade de endereçamento à

camada de Inter-Rede.

PARTES TÍPICAS DE UM PACOTE DE REDE

Um pacote é um bloco de dados enviados na rede.Em

camadas diferentes, é conhecido por nomes diferentes

•Física --> Bits;

•Interface de Rede --> Quadros;

•Inter-rede -->Datagramas;

•Transporte -->Segmento;

•Aplicativo --> Mensagens.

CAMADA INTER-REDE

Se os seus dados precisam passar por um roteador de rede

IP que utilize diferentes tamanhos de quadros, então você

viu a camada Inter-Rede em funcionamento. Se seu

computador tentar comunicar-se com um host inexistente

na rede, o protocolo ICMP da Camada Inter-Rede é

responsável pela mensagem que permite que você saiba

que do outro lado “não existe ninguém em casa”. A

Camada de Inter-Rede do TCP/IP é responsável pelo pacote

de endereçamento e pelo roteamento de datagramas nas

redes.

Três protocolos funcionam juntos para fornecer os serviços

da camada Inter-Rede.

•IP;

•ICMP;

•IGMP

2. TRABALHANDO COM O TCP/IP

2.1 - INSTALANDO E CONFIGURANDO – pg169

Antes que comece a configurar o TCP/IP em qualquer

Sistema Operacional, obtenha as informações necessárias

sobre todos os computadores da rede. Nem todas dessas

informações serão necessárias ao configurar um sistema.

Várias

serão

solicitadas

e

outras

determinadas

automaticamente.As informações são categorizadas como

“Informações sempre necessárias” ou “Informações

algumas vezes necessárias”.

Informações sempre necessárias

Independentemente do Sistema Operacional no qual está

configurando o TCP/IP, você sempre precisará das

seguintes informações:

•Nome da máquina ou host;

•O Driver de Dispositivo;

•Informações de configuração das placas de rede do

hardware que identifica o formato do quadro do

adaptador;

•O Endereço IP;

•A Máscara de Rede;

•O Endereço de Broadcast

Informações algumas vezes necessárias

Ao configurar o TCP/IP, o seu sistema talvez solicite as

seguintes informações:

•Nome do domínio;Conexões TCP/IP; Status do Gateway;

•Endereço do Servidor;

Segue alguns básicos que devem ser seguidos ao configurar o

TCP/IP, embora possa existir variações em diferentes

Sistemas operacionais:

1. Ativar o TCP/IP vinculando ao Kernel do S.O;

2. Adicionar nomes de todos os host;

3. Criar tabelas de roteamento;

4. Configurar o servidor de domínio de nome;

5.Ajustar o computador para otimizar o desempenho.

Instalando o TCP/IP no Mundo Microsoft – pg180

•Windows 95/98/Me

1.Selecionar

Iniciar--> Configurações -->Painel de

Controle

Instalando o TCP/IP no Mundo Microsoft

•Windows 95/98/Me

2. Dê um clique duplo no

ícone Redes para abrir

a caixa de diálogo rede, por

default a guia de configuração está ativa;

3.Clique no botão adicionar

para abrir a caixa de diálogo

selecionar

tipo

de

componentes de rede

Instalando o TCP/IP no Mundo Microsoft

•Windows 95/98/Me

4.Selecione Protocolo e

em seguida clique em

Microsoft e procure

TCP/IP, clique nele e dê

um clique em OK

•Windows NT Server

1.Selecionar

Controle

Iniciar--> Configurações -->Painel de

2. Dê um clique duplo no ícone Redes para abrir a caixa

de diálogo rede, por default a guia de Identificação está

ativa;

3.Ative a guia de Protocolos e clique no botão adicionar

para abrir a caixa de diálogo para Selecionar novo

Protocolo de Rede

4.Na lista de protocolos de Rede, selecione TCP/IP e

clique em OK;

5.Se um Servidor DHCP estiver configurado, uma caixa de

mensagem aparece, solicitando se deve ou não utilizar o

Servidor DHCP. Selecione Não para uma Configuração

Manual.

•Windows 2000 Server

1. Selecionar

Iniciar--> Configurações -->Redes e

Conexões Dial-Up

2. Clique com o botão direito do mouse na conexão em

que deseja instalar e selecione Propriedades no menu de

atalho. Se quiser configurar a LAN, clique com o botão

direito do mouse em “Conexões de Redes Locais” e

selecione propriedades no menu de atalho para abrir a

janela de propriedades;

3. Ative o Guia Geral;

4. Se a lista dos componentes instalados não exibir TCP/IP,

clique em Instalar para iniciar o processo;

5. Clique em Protocolo e em seguida em adicionar para

abrir a caixa de diálogo Selecionar Protocolo de Rede;

6.Clique em TCP/IP e clique em OK

•Configurando Manualmente o TCP/IP

Aprendemos como instalar o TCP/IP em diferentes sistemas

operacionais da Microsoft, agora iremos aprender como

ativar serviços do TCP/IP e configurá-los. O TCP/IP pode

ser configurado das seguintes formas:

•Configuração automática: Fornece endereços IP padrão

reservados que variam de 169.254.0.1 à 169.254.255.254 e

sub-mascára de 255.255.0.0 - Entretanto Servidores

Gateway, WINS e DNS não são automática configurados-->

Redes únicas e não conectadas a Internet

•Configuração dinâmica: Requer um Servidor DHCP, onde

são atribuídos dinâmicamente as informações sobre os

Servidores de Endereços IP’S, Máscara de Sub-rede,

Gateway, DNS e de WINS do DHCP.

•Configuração Manual: Quando uma rede tem múltiplos

segmentos e não há nenhum servidor DHCP, o TCP/IP

precisa ser configurado manualmente, onde são atribuídas as

informações de configuração como Endereços IP, Máscara

de sub-rede, Gateway, Wins e DNS Manualmente.

Para configurar o TCP/IP para os sistemas operacionais da

Microsoft, precisamos configurar os seguintes itens:

•Endereços IP;

•Máscara de Sub-Rede;

•Gateway Padrão

•Servidor DNS;

•Servidor WINS.

Microsoft Windows 98

Se sua rede tiver um servidor DHCP, o TCP/IP pode ser

configurado dinâmicamente. Caso contrário, você precisara

configurar o TCP/IP manualmente por meio dos seguintes

passos;

1.Na caixa de diálogo

Rede,

Selecione

TCP/IP e clique em

propriedades para abrir

a Caixa de diálogo

Propriedade TCP/IP;

2. Na guia de endereços IP,

selecione “Especificar um

Endereço IP” e insira o

endereço IP e a máscara de

sub-rede;

3. Configure os servidores

de Gateway, WINS e DNS

se requerido utilizando

respectivamente as guias

Gateway, Configurações

WINS e Configurações

DNS.

Depois que a configuração estiver completa, você precisa

reiniciar o computador.

Microsoft Windows NT

Ao instalar o TCP/IP, se você selecionar a opção Habilitar

Automaticamente Configurações DHCP na caixa de diálogo

“Propriedades TCP/IP” e se um servidor de DHCP estiver

disponível na rede, os conjunto de configurações TCP/IP são

completadas automaticamente. Caso contrário, você

precisará configurar o TCP/IP manualmente seguindo os

seguintes passos:

1.Na caixa de diálogo Propriedades de Redes, selecione o

protocolo de TCP/IP. EM seguida, clique no botão

propriedades para abrir a caixa de diálogo Propriedades

TCP/IP;

2. Na lista de adaptadores, selecione o adaptador de rede que

deseja configurar;

3. Selecione “Especificar Endereços IP”, insira o Endereço

Ip, Mascara de Sub-rede e Gateway Padrão.

4.Se quiser utilizar um servidor de DNS para resolução de

nome, você pode clicar em guia DNS e adicionar as

informações do servidor DNS.

5. Se precisar utilizar o Servidor de WINS para resolução de

nome e sua rede tem um servidor WINS, você pode ativar a

guia Endereços WINS e inserir o endereço. Caso o Servidor

WINS não estiver especificado a resolução de nome está

limitada a LAN.

6. Para permitir um roteamento de pacote, clique na guia

Roteamento e marque a caixa de seleção “Habilitar

Encaminhamento de IP”;

7. O Routing Information Protocol (RIP), permite que as

rotas sejam definidas estática ou dinâmicamente.

8. OK, OK e reinicializar a máquina para as alterações

possam ter efeitos.

Visualizando a configuração de IP - pg188

Sempre que surgem problemas de rede, o primeiro passo

para solucionar os problemas é visualizar as informações de

configuração IP, as quais incluem: Endereço IP, Máscara de

sub-rede e Gateway padrão. Você pode visualizar essas

informações de configuração utilizando o utilitário ipconfig

Utilize o utilitário Winipcfg para visualizar a configuração

do IP no Windows 95/98.

Você pode visualizar um relatório detalhado da

configuração utilizando o comutador /all com o comando

ipconfig. O comando ipconfig /all exibe um relatório

detalhado da configuração de todas as interfaces.

Visualizando a configuração de IP

No Windows 95/98 com o

comando WINIPCFG

No MS-DOS com o

comando IPCONFIG.

O que é Domínio ? Pg-217

•Servidores de nome

•Resolvedores

•Entendo o espaço do nome

•Servidores de Raiz

•Domínios de nível mais alto

•Domínios de segundo nível

•Servidores de Raiz

Nível Raiz

Raiz

•Domínios de nível

mais alto

arpa

abc

Nível Superior

com

def

edu

gov

Nível

Secundário

•Domínios de segundo nível

int

mil

isp1

net

isp2

org

isp3

Consultas recursivas e interativas

Consulta Recursiva

Serv. de nome de Raiz

Host2.real.com?

Host2.real.com?

142.207.83.14

Real.com 142.207.82.1

Goofy.cartoon.com

Resolvedor

Serv. de nome .com

Servidor de Nome

Cartoon.com

Serv. de nome real.com

Escolhendo um esquema de endereçamento ? Pg-409

Agora que entendemos a função do TCP/IP, é hora de

começar a juntar todas as partes para construir sua rede.

Portanto, veremos quais os requisitos de endereçamento

para a rede, afim de termos o melhor esquema de

endereçamento.

Avaliando as necessidade de endereçamento

Há muitos fatores que precisam ser avaliados antes de

determinar o esquema de endereçamento que será

utilizado, incluindo:

•Configuração Física da Rede;

1.Configuração Física da Rede;

Há vários tipos de redes que você pode utilizar. Cada rede

fornecerá diferentes benefícios. Token Ring, por exemplo,

permite desenvolver os sistemas colocados em cada anel

muito mais além do que a Ethernet. Entretanto, a velocidade

de transmissão é mais lenta; A maioria das topologias pode

ser aumentada utilizando pontes ou outros dispositivos de

rede que permitem estender o número de sistemas que pode

ser colocado em um único segmento.

Para planejar eficientemente o número de estações que

podem ser colocadas em um segmento, é necessário

determinar quanto o tráfego de rede um único sistema

gerará. Vários tipos de tráfego diferentes poderiam estar

presentes em uma rede, incluindo:

•Transferência de arquivos;

•Tráfego de navegador da Web;

•Verificação de e-mail;

•Aplicativos de rede, como SQL Server;

•Comunicação de Grupos ( Multicasting );

•Aplicativos de área de trabalho executando em um

servidor;

2.Localizações a serem servidas

Normalmente, todos os sistemas serão colocados em uma

localização e você pode conectar as redes simplesmente

enganchando os vários segmentos a um Backbone simples.

Entretanto, à medida que a organização cresce, a

probabilidade de ter de cobrir grandes distâncias aumenta.

Neste caso, você precisará construir uma rede maior que a

rede local simples (LAN). Daí surge a necessidade de

planejar os tipos de redes abaixo:

•CAN (CAMPUS AREA NETWORK) - 2 ou mais edifícios

muitos próximos.

“Controle total sobre a rede”

MAN (METROPOLITAN AREA NETWORK) - Distâncias

Metropolitanas;

“Obter Conectividade por um ISP local ou Telefonia.

Alguma parte do cabeamento não estará sob seu controle”

WAN (WIDE AREA NETWORK ) - Outros Estados,

Cidades ou Países.

“Seus dados mais expostos,Muito menos controle sobre as

condições da linha”

3. Requisitos de Desempenho

Embora fosse excelente fornecer Ethernet gigabits a cada

usuários de toda a rede corporativa, isso seria complicado

devido ao custo. Parte do planejamento da rede envolve

determinar um nível realista de desempenho. Quando

estiver contemplando o esquema de endereçamento, dois

fatores afetam o desempenho que um usuário vê.

O primeiro fator é simples e direto - Quanto maior for o

número de host em um segmento de rede, menor será o

desempenho deste segmento.

O segundo fator que precisa ser visto é o tipo de tráfego que

os host geram e a quantidade real de tempo que gastam se

comunicando.

Endereços Públicos Versus Privados pg-413

Uma das decisões mais simples e dietas que você precisará

tomar é se utilizará endereços de rede privada ou pública

(Internet).

Há três grupos de endereços que foram reservados para

utilização como endereços de rede privada, esses endereços

nunca são utilizados na internet. Os intervalos são:

10.0.0.0 a 10.255.255.255 - sub-máscara:

172.16.0.0 a 172.31.255.255 - sub-máscara:

192.168.0.0 a 192.168.255.254 - sub-máscara:

Calculando suas necessidades de endereços pg-415

Agora chegou a ora de dimensionar as necessidades de

endereços. Alterar o esquema de endereçamento de IP

depois que já colocou sua rede em serviço é um

empreendimento importante e, como você estaria tirando o

acesso dos usuários durante um longo período, poderia se

deparar com um grande número de reclamações ou queixar.

Sabemos que o endereço IP é dividido em 2 partes :

endereço da rede e endereço do host na rede.

Se estiver lidando com uma rede local, precisa adicionar um

endereço de sub-rede que possa ser utilizado para

determinar em qual sub-rede dentro de sua rede há um

host.

Ao lidar com multiplas localizações, então precisará

adicionar um endereço de localização, então os 32 bits do IP

podem

conter

até

4

parte

de

informações:

rede,localização,sub-rede e host.

Internamente a uma organização, é preciso indicar

para cada máquina qual parte do endereço usar

Isto é feito com uma máscara de sub-rede

° Também representada na forma a.b.c.d

(p.ex.: 255.255.255.0)

8, 16 ou 24 bits

Rede

Máscara

Variável

Localização Sub-Rede

Máquina

Para determinar quanto de endereço utilizar, você precisará

examinar sua rede.Quantas localizações você tem hoje e

quantas pretende expandir.

O próximo passo é determinar o número máximo de subredes que você terá de algum modo em alguma localização.

Pode-se ser adotada duas abordagens:

1.Determinar arbitrariamento, conforme seu layout física

de sua rede e onde você acredita que combinará sistemas.

2.Analisar o tráfego e a topologia utilizada.

Agora iremos determinar o numero máximo de clientes a

serem colocados em uma sub-rede, seguindo os seguintes

passos:

1.Determine a largura da Banda máxima da topologia;

2.Divida a taxa de Mbps por 10.

3.Multiplique o número de Mbps por 3.600

4.Determine a quantidade de tráfego que o usuário usará

num dia.

5.Dobre esta estimativa para permitir tráfego de segundo

plano

6. Divida o número que você calculou no Passo 4 por 10.

Agora divida o numero do Passo 3 pelo numero do Passo 5.

Isso fornecerá o numero máximo de host que você deve

colocar em uma sub-rede em um mundo perfeito.

CALCULO DE TRÁFEGO DE ESTAÇÃO

1.Tabela para Cálculo para tráfego de e-mail Exemplo

A) Número de e-mails por dia;

100

B) Tamanho médio de bytes de e-mail

750

C) Porcentagem de e-mails com anexos

10%

D) Tamanho médio de bytes de anexos.

35.000

E) Dados de mensagens por dia ( A*B)

100*750=75.000

F) Dados de anexo por dia ( A*C*D)

3.500.000

G) Tráfego de correio por dia em megabytes

((E + F) / 1024)

((75.000 +3.500.000) / 1024 = 3.491

2.Tabela para transferência de Arquivos - Isso só conta

se os arquivos forem armazenados no Servidor

Exemplo

H) Tamanho do Perfil Médio MB

N/d

I) Número Médio de arquivos trabalhados por dia

75

J) Tamanho médio de um arquivo em MB

0,08

K) Tráfego de transferência de arquivos por dia MB

( H + (I*J))

( 0 + (75*0,08)) = 6

3.Tabela para tráfego de navegação

Exemplo

L) Número de páginas visitadas por dia

150

M) Tamanho médio de bytes de páginas

10.240

(padrão 10.240)

N) Tráfego de navegador por dia (L*M/1024)

O) Tráfego total por estação ( G + K + N)

( 3.491 + 6 + 1.500) = 4.997

1.500

Divisão de sub-redes:

O objetivo dessa seção é explicar divisão em sub-redes.

Calculando o ID de localização:

Determinando se uma estação é local ou remota

Item

Notação decimal

em pontos

Representação binária

IP LOCAL

158.35.64.7

10011110 00100011 01000000 00000111

Mascara de

sub-rede

255.255.0.0

11111111 11111111 00000000 00000000

ID de rede

158.35.0.0

10011110 00100011 00000000 00000000

IP-ALVO

158.35.80.4

10011110 00100011 01010000 00000100

Mascara de

sub-rede

255.255.0.0

11111111 11111111 00000000 00000000

ID da rede

158.35.0.0

10011110 00100011 00000000 00000000

Local ou

Remoto

Local

Exercício Proposto:

Determinando se uma estação é local ou remota

Item

Notação

decimal

Notação

decimal

Notação

decimal

Notação

Decimal

IP LOCAL

158.14.64.7

120.14.64.7

214.35.147.12

192.14.2.358

Mascara de

sub-rede

255.255.0.0

255.0.0.0

255.255.255.0

255.255.255.0

ID de rede

158.14.0.0 120.0.0.0 214.35.147.0 192.14.2.0

IP-ALVO

158.34.80.4

120.17.58.47

214.35.147.13

191.14.2.358

Mascara de

sub-rede

255.255.0.0

255.0.0.0

255.255.255.0

255.255.0.0

ID da rede

Local ou

Remota

158.34.0.0 120.0.0.0 214.35.147.0 191.14.0.0

Remoto

Local

Local

Remoto

Obs.: A máscara de Sub-rede tem a função de restringir a

quantidade de Sub-redes e Hosts numa rede.

Máscara de

Sub-rede

255.255.0.0

255.240.0.64

Cálculo Quant.

Sub-rede

256-255 = 1

256-240 = 16

Cálculo Quant.

Host

256-0 = 256

256-64 = 192

Necessitamos escolher qual a classe de endereço privado

será usado. A, B ou C. (10, 172, 192)

No mundo real, a maioria das organizações utiliza o

endereço de classe A (10.0.0.0), porque esse endereço

fornece o maior percentual para crescimento.

Na máscara de sub-rede da classe A padrão, os bits que

representam o endereçamento de rede são ligados (1s) e

os bits de host são desligados (0s)

11111111 00000000 00000000 00000000

Se mais redes são necessárias, mais bits na máscara de

sub rede precisarão ser utilizados para a rede. Se

adicionarmos os quatro bits que serão utilizados para

determinar a localização, a máscara de sub-rede fica

semelhante a:

11111111 11110000 00000000 00000000

Quando o valor binário é convertido de volta para decimal,

a nova máscara de sub-rede parece revelar-se:

11111111 11110000 00000000 00000000

255

240

0

0

O próximo passo é descobrir o endereço IP para cada

localização. Que podemos chamar de ID (identificador) de

localização.

Como o 10 é parte atribuída ao endereço, somente os

valores no segundo octeto mudarão e os últimos dois

octetos serão 0.0. para todos os IDs de localização.

Possíveis máscaras de sub-rede e o incremento relacionado

Máscara de

Sub-rede

Binário

Valor de Coluna

(Incremento)

255.0.0.0

11111111 00000000 00000000 00000000

n/d

255.128.0.0

11111111 10000000 00000000 00000000

128

255.192.0.0

11111111 11000000 00000000 00000000

64

255.224.0.0

11111111 11100000 00000000 00000000

32

255.240.0.0

11111111 11110000 00000000 00000000

16

255.248.0.0

11111111 11111000 00000000 00000000

8

255.252.0.0

11111111 11111100 00000000 00000000

4

255.254.0.0

11111111 11111110 00000000 00000000

2

255.255.0.0

11111111 11111111 00000000 00000000

1

0000 = 0

0001 = 1

0010 = 2

0011 = 3

0100 = 4

0101 = 5

0110 = 6

0111 = 7

1000 = 8

1001 = 9

1010 = 10

1011 = 11

1100 = 12

1101 = 13

1110 = 14

1111 = 15

Muitas pessoas têm dificuldade de entender

que nem toda alteração no número do

segundo octeto será uma sub-rede diferente.

No exemplo, as sub redes 10.14.0.0 e

10.15.0.0 estão ambas na mesma

localização; entretanto 10.16.0.0 não está

mesma localização.

11111111 00000000 00000000 00000000

Localização Sub-rede

Quantidade total de sub redes na mesma

localização

00001110 = 14

00001111 = 15

00010000 = 16