Aulas 41 e 42 – TEC 11ºF

Redes de computadores

Prof. António dos Anjos

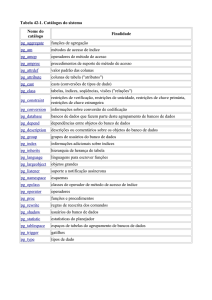

Ethernet – Frame (recordar)

Preamble

Start

End. MAC Destino

End. MAC Origem

Protocolo

Dados

CRC

7 Bytes

1 Byte

6 Bytes

6 Bytes

2 Bytes

46-1500 Bytes

4 Bytes

Preamble

Start

Código do protocolo encapsulado pelo frame; (e.g. 0x800 == IP)

Dados

Endereço MAC da NIC de origem;

Protocolo

Endereço MAC da NIC de destino;

Endereço MAC origem

Indica o início do frame propriamente dito. (1 byte com os bits 10101011)

Endereço MAC destino

Serve para sincronizar o NIC destino com o NIC fonte. ( 7 bytes com os bits 10101010)

Protocolo da camada de Rede (que está encapsulado no frame);

CRC

Cyclic Redundancy Check – Para a verificação da integridade do frame.

MAC Address – FF:FF:FF:FF:FF:FF

Qual o valor em binário?

11111111 11111111 11111111 11111111 11111111 11111111;

Endereço de Broadcast:

Para o envio de frames de broadcast;

Os destinatários são todos os “hosts” que partilham

um mesmo meio físico de TX.

Ethernet – Limites de payload

Mínimo 46 bytes:

Obriga a que o frame ocupe toda a distância entre NICs;

100BaseTx – 100m (recordar);

CSMA/CD (recordar);

Máximo 1500 bytes:

Adoptado por protocolo para não ter comprimento infinito;

MTU – Maximum Transmission Unit

REDE

MTU (bytes)

Hyperchannel

65535

16 Mbits/sec token ring (IBM)

17914

4 Mbits/sec token ring (IEEE 802.5)

4464

FDDI

4352

Ethernet

1500

X.25; ISDN

576

Point-to-Point (low delay)

296

Packet Sniffing

Definição:

Intercepção e análise dos pacotes que

“viajam” dentro de um sistema ou rede

informáticos.

Sniffing – Legislação

Lei nº 109/91 de 17 de Agosto:

Artigo 8º – Intercepção ilegítima

1. Quem, sem para tanto estar autorizado, e através de

meios técnicos interceptar comunicações que se

processam no interior de um sistema ou rede informáticos,

a eles destinadas ou deles provenientes, será punido com

pena de prisão até três anos ou com pena de multa.

2. A tentativa é punível.

Packet Sniffing – Utilidade

Nas mãos correctas:

Permite a um administrador diagnosticar e resolver

problemas relativos ao tráfego da rede.

Nas mãos erradas:

Permite obter dados sensíveis relativos a uma

rede, utilizador, etc. (e. g. endereços MAC,

endereços IP, nomes de utilizador e palavras

passe).

Packet Sniffing - Funcionamento

É necessário um programa (packet sniffer)

que coloque o NIC em modo promíscuo;

Quando o NIC estiver em modo promíscuo,

vai aceitar todos os pacotes enviados para o

meio físico partilhado;

O packet sniffer pode então recolher esses

pacotes, analisá-los e apresentá-los numa

forma mais compreensível ao utilizador.

Packet Sniffing - Limites

Não é possível, de forma trivial, “snifar” os pacotes

emitidos por NICs que não partilhem o mesmo meio

físico de TX que o computador onde está instalado o

sniffer;

Para ultrapassar será necessário recorrer a, por exemplo,

trojans.

Não é possível, de forma trivial, “snifar” os pacotes

numa rede onde o dispositivo central é um switch

(pelo menos depois dos MAC Addresses estarem

todos memorizados na cache do switch);

Para ultrapassar será necessário recorrer a, por exemplo, arp

request flooding.

Packet Sniffers

Os mais comuns:

Packetboy (para windows);

Iris (para windows);

Ethereal; (o que vamos usar nas aulas);

tcpdump (vamos dar uma olhada);

Ethereal

É provavelmente o melhor sniffer, freeware, disponível

tanto para Windows como para Linux;

Faz uma análise e apresentação bastante organizada

e detalhada dos pacotes;

Requer a instalação de um driver que permitirá à NIC

recolher todos os pacotes da rede:

winpcap no caso do Windows;

libpcap no caso do Linux.