SEGURANÇA DA

INFORM AÇÃO

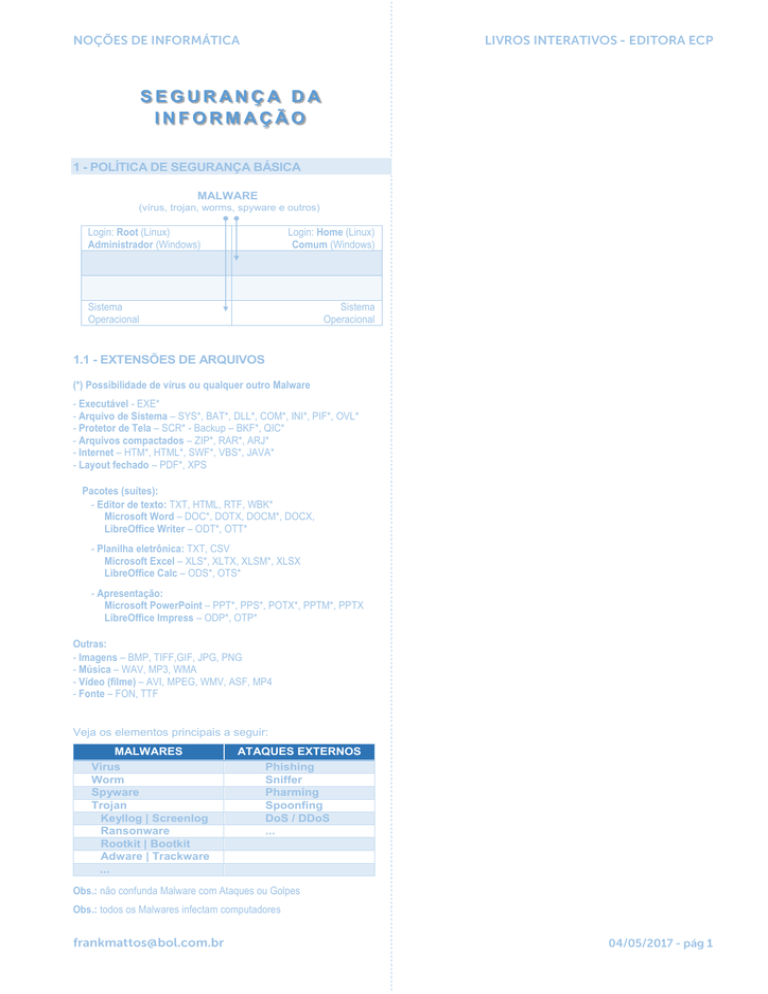

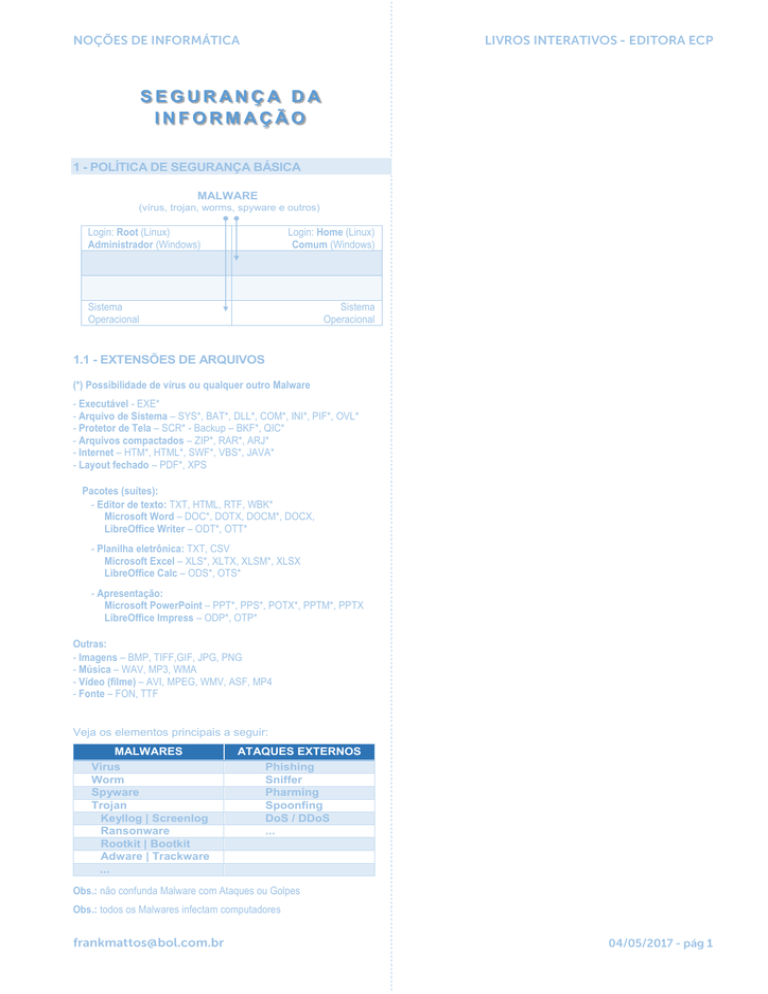

1 - POLÍTICA DE SEGURANÇA BÁSICA

MALWARE

(vírus, trojan, worms, spyware e outros)

Login: Root (Linux)

Administrador (Windows)

Login: Home (Linux)

Comum (Windows)

Sistema

Operacional

Sistema

Operacional

1.1 - EXTENSÕES DE ARQUIVOS

(*) Possibilidade de vírus ou qualquer outro Malware

- Executável - EXE*

- Arquivo de Sistema – SYS*, BAT*, DLL*, COM*, INI*, PIF*, OVL*

- Protetor de Tela – SCR* - Backup – BKF*, QIC*

- Arquivos compactados – ZIP*, RAR*, ARJ*

- Internet – HTM*, HTML*, SWF*, VBS*, JAVA*

- Layout fechado – PDF*, XPS

Pacotes (suítes):

- Editor de texto: TXT, HTML, RTF, WBK*

Microsoft Word – DOC*, DOTX, DOCM*, DOCX,

LibreOffice Writer – ODT*, OTT*

- Planilha eletrônica: TXT, CSV

Microsoft Excel – XLS*, XLTX, XLSM*, XLSX

LibreOffice Calc – ODS*, OTS*

- Apresentação:

Microsoft PowerPoint – PPT*, PPS*, POTX*, PPTM*, PPTX

LibreOffice Impress – ODP*, OTP*

Outras:

- Imagens – BMP, TIFF,GIF, JPG, PNG

- Música – WAV, MP3, WMA

- Vídeo (filme) – AVI, MPEG, WMV, ASF, MP4

- Fonte – FON, TTF

Veja os elementos principais a seguir:

MALWARES

Vírus

Worm

Spyware

Trojan

Keyllog | Screenlog

Ransonware

Rootkit | Bootkit

Adware | Trackware

...

ATAQUES EXTERNOS

Phishing

Sniffer

Pharming

Spoonfing

DoS / DDoS

...

Obs.: não confunda Malware com Ataques ou Golpes

Obs.: todos os Malwares infectam computadores

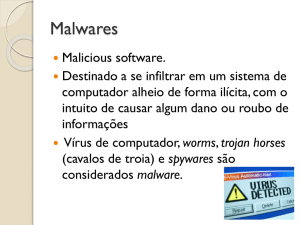

2 - CÓDIGOS MALICIOSOS (MALWARE)

2.1 - GRUPO PRINCIPAL

Alguns livros antigos só trazem três elementos principais, Vírus,

Worm e Trojan. Já os livros atuais incluem o Spyware ao Grupo.

VÍRUS

WORM

TROJAN (Cavalo de Tróia)

SPYWARE

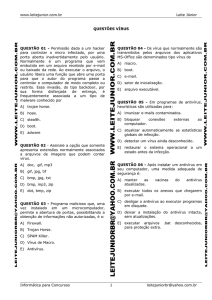

2.2 - TIPOS DE VÍRUS

Uma vez executado, ele se auto multiplica, infectando outros

arquivos. Precisa de hospedeiro para se multiplicar e que o

arquivo tenha possibilidade de programação.

Vírus de Sistema - ataca o Sistema Operacional

Vírus de Boot - ataca a inicialização ou partição

do Sistema Operacional.

TimeBomb - depois da infecção, ele só será

executado em um dia específico.

Ex.: Halloween ou Chernobyl.

Vírus de Aplicativo - ataca os Aplicativos: Word, Excel,

Power Point, Writer, Calc, Impress, Chrome, Firefox, Corel

Draw ou Photoshop.

Vírus de Macro - ataca os arquivos criados pelos

aplicativos, do pacote MS Office (Word, Excel e Power

Point) e do LibreOffice (Writer,Calc e Impress).

Vírus de Script - vírus que utiliza a programação das

Páginas da Web (Vbs ou Javascript), executando algum

tipo de maldade através dos navegadores.

Retrovírus - ataca antivírus e deixa-o inutilizável.

Rookit | Stealth | Polimórficos - se escondem do

antivírus, com objetivo de permanecer na máquina, da

seguinte forma:

- Rootkit - apagando os rastros.

- Stealth - criptografando o código malicioso.

- Polimorfico - alterando o código malicioso e o tamanho.

2.2 - GRUPO SECUNDARIA ou SUBGRUPOS

KEYLLOG (SPYWARE)

SCREENLLOG (SPYWARE)

TRACKWARE (SPYWARE ou ADWARE)

RANSOMWARE (TROJAN)

ROOTKIT (VÍRUS ou TROJAN)

BOOTKIT (VÍRUS ou TROJAN)

ADWARE (SPYWARE ou TROJAN)

2.3 - OUTROS ELEMENTOS MALICIOSOS

EXPLOIT (TROJAN ou SPYWARE)

BACKDOOR (TROJAN)

BOT ou ROBÔ

WABBIT

PUPs - Programas Potencialmente Indesejáveis

Normalmente, no software freeware ou shareware estão

vindo incorporados na instalação, com ou sem a autorização

do usuário, os PUPs. Eles alteram as configurações ou

sequestram a nossa página inicial e mecanismo de buscas

do navegador, além de exibirem mensagens publicitárias

incômodas, muitas das vezes também recebem o nome de

Hijacker ou Hyjacker. Existem ainda, os PUPs malintencionados, que capturam senhas, cartões de crédito e

outras informações, esses são considerados Spyware ou

Adware.

HOAX

Podemos dizer que o hoax é um certo tipo de SPAM (email

não desejado ou não solicitado enviado para várias

pessoas). A função do hoax é o de propagar boatos pela

internet de forma que a informação distorcida atinja um

número muito grande de pessoas.

4 - ATAQUES NA REDE

PHISHING / SCAMMING / PHISHING SCAN

hacker

SNIFFING

PHARMING

vítima

DoS

DDoS

Bot - programa utilizado para tornar o computador zumbi.

Botnet - rede de computadores que foram atacados com Bot.

IP Spoofing

IP origem: 172.32.0.7 | IP destino: 10.0.0.12

192.168.0.9

Internet

10.0.0.12

IP origem: 10.0.0.12 | IP destino: 172.32.0.7

172.32.0.7

Email Spoofing

Defacement ou Deface

O termo refere-se a “danificar a superfície”, isto é, é um

ataque para modificar a página de um sítio na Internet.

Veja a página atacada do ibge.gov.br: http://goo.gl/kkNEAf

Outros

Veja os golpes acessando: http://cartilha.cert.br/golpes/

5 - FERRAMENTAS DE SEGURANÇA

FIREWALL

Características:

-

ANTIMALWARE (ANTIVÍRUS)

As técnicas de detecção de vírus são a assinatura binária

(simples ou composta), heurística, emulação e simulação

de descodificação. A técnica tem que ser bem elaborada

para não encontrar os falsos-positivos (arquivos sadios

que são identificados erroneamente).

Quando arquivo infectado não pode ser deletado ou consertado

é colocado em Quarentena, isto é, o arquivo continua no

mesmo local, apenas é identificado e não é permitido a ele

executar a programação maliciosa.

Lista de programas antivírus:

Kaspersky

Malwarebytes

AdAware

SUPERAntiSpyware

Norton Antivírus

Avast

Microsoft Security Essentials

Trend

BitDefender

McAfee

NOD32

Panda

Avira

AVG.

O Microsoft Security Essentials é um antivírus completo e

gratuito que pode ser baixado da internet, e não é nativo na

instalação do Windows. Ele substituía o Windows Defender,

que era apenas um AntiSpyware e AntiAdware, na versão do

Windows Vista e 7. A partir do Windows 8 ou superior, o

Security Essentials foi incorporado ao Windows Defender que

passou a ser um antivírus completo e nativo.

CAPTCHA

SNIFFER

HONEYPOT

6 - SENHAS

Acesse para saber mais em http://cartilha.cert.br/senhas/

O que você não deve usar em suas senhas:

Nomes, Sobrenomes, Contas (Logins) de usuário, Números

de documentos, Placas de carros, Números de telefones,

Datas e Teclas da sequência do teclado.

Exemplos de senha fraca:

senha123

qwertyasdfg

carla230980

O que você deve usar em suas senhas:

Números aleatórios, Misturar letras e números, Grande

quantidade de caracteres, alternar letras Maiúsculas e

minúsculas e Sinais de pontuação.

Exemplos de senha forte:

The_Mattos.095412

P@[email protected]@

16,18MICx10TMR

Software Crack

Um crack é um software usado para quebrar um sistema de

segurança qualquer, de senhas a número de série. É possível

descobrir o algoritmo usado pelo fabricante do software para

gerar números seriais válidos, além de um editor

hexadecimal ou, até mesmo, usar engenharia reversa para

procurar rotinas para verificar o serial dentro do programa.

7 - PRINCÍPIOS BÁSICOS DA SEGURANÇA

FUNDAMENTOS BÁSICOS:

C – CONFIDENCIALIDADE

Propriedade que permite criptografar as informações para ter

sigilo de conteúdo, isto é, tornando-as confidências, onde só o

destinatário correto consiga compreender ou ler.

A – AUTENTICIDADE

Propriedade que confirma se realmente a informação é daquela

pessoa ou local.

I – INTEGRIDADE

Propriedade que confirma se o conteúdo foi alterado ou não.

N – NÃO-REPÚDIO (Irretratabilidade)

Propriedade que impede que o autor negue a sua ação.

D – DISPONIBILIDADE

Propriedade para manter as informações sempre disponíveis,

mesmo em caso de sinistro, utilizando vários mecanismos.

7.1 - MODO DE UTILIZAÇÃO

CERTIFICADO E CHAVE

Certificado -

Simétricas e Assimétricas:

- Chave Simétrica -

- Chave Assimétrica (chave pública) -

Chave privada -

Chave pública -

Obs.:

ITI (Instituto de Tecnologia da Informação)

ICP-Brasil – Infraestrutura de chave pública Brasil

AC - Autoridades Certificadoras -

AR - Autoridades de Registro -

8 - PROPRIEDADES

C – CONFIDENCIALIDADE

A – AUTENTICIDADE

I – INTEGRIDADE

N – NÃO-REPÚDIO (Irretratabilidade)

D – DISPONIBILIDADE

8.2 - AÇÕES PREVENTIVAS

DISPONIBILIDADE –

9 - DISPONIBILIDADE

9.1 - BACKUP

BACKUP – Cópia de segurança que não pode estar

geograficamente no mesmo local.

Existem os backups: Normal, Incremental, Diferencial,

Cópia e Diário.

- NORMAL (Total, Completo ou Full): é o primeiro

backup a ser feito, faz cópias dos arquivos selecionados

(o programa sinaliza o arquivo, indicando que foi feita

uma cópia desse arquivo).

- INCREMENTAL: logo após o Normal, nos próximos dias

os backups seguintes poderão ser os Incrementais:

- DIFERENCIAL: logo após o Normal, nos próximos dias

os backups seguintes poderão ser os Diferenciais:

- CÓPIA: É realizado depois do backup Normal e os

arquivos não são sinalizados. Esse backup faz cópia

de um ou mais dias, normalmente uma sequência de

dias, entre o backup Normal e o último Incremental.

- DIÁRIO: Muito parecido com o Backup do tipo Cópia,

mas faz cópia de apenas um dia.

Sinalizar:

Backup Incremental

Backup Diferencial

Características Gerais:

Compactado:

Local:

Mídias:

Quantidade:

Consecutivamente:

9.2 - RAID

RAID (Redundant Array of Independent Drives)

OUTROS

Ver também: Dual Band (Link duplo), Load Balance, Cluster e

Nuvem.