Prof. André Alencar

Informática CESPE

REDES, INTERNET E INTRANET

1.

(Banco da Amazônia Técnico Científico Administração 2010) As placas de rede do tipo Wi-Fi operam sob uma arquitetura do

tipo Ethernet e servem para conectar computadores a redes do tipo WAN (wide area network), por cabo de par trançado.

2. (SEPLAG DF SEDF Monitor 2009) Os equipamentos de uma rede de comunicação têm diversas finalidades, como, por exemplo,

a de conectar máquinas e até outras redes entre si, como fazem as pontes, os hubs e os roteadores

3.

(SEPLAG DF SEDF Monitor 2009) Os discos virtuais nas redes são áreas locais do computador do usuário que são ocupadas

por arquivos temporários criados durante a navegação pelas páginas, como cookies, informações de login e senhas.

4. (CEF Técnico Bancário RJ/SP 2010) Acerca dos conceitos de Internet e intranet, assinale a opção correta.

A) SMTP é uma tecnologia utilizada apenas na intranet, quando não existe conexão com a Internet.

B) FTP é o protocolo de envio e recebimento de e-mail utilizado quando as mensagens de correio eletrônico não possuem remetentes.

C) Em uma intranet, a troca de dados entre clientes e servidores é realizada com o uso do protocolo Wi-Fi.

D) Em grandes áreas de uma cidade, como aeroportos e shopping centers, normalmente se encontra disponível a tecnologia WAN,

que é um tipo de rede sem fio para acesso à Internet.

E) O acesso a páginas web, da Internet ou de uma intranet, é feito com o uso do HTTP ou protocolo de hipertexto.

5. (CEF Técnico Bancário 2010) Com relação a conceitos de Internet e intranet, assinale a opção correta.

A) Um modem ADSL não pode ser utilizado em uma rede local, pois sua função é conectar um computador à rede de telefonia fixa.

B) O modelo cliente/servidor, em que uma máquina denominada cliente requisita serviços a outra, denominada servidor, ainda é o

atual paradigma de acesso à Internet.

C) Um servidor de páginas web é a máquina que armazena os

nomes dos usuários que possuem permissão de acesso a uma quantidade restrita de páginas da Internet.

D) Domínio é o nome dado a um servidor que controla a entrada e a saída de conteúdo em uma rede, como ocorre na Internet.

E) A intranet só pode ser acessada por usuários da Internet que possuam uma conexão http, ao digitarem na barra de endereços do

navegador: http://intranet.com.

6. (TRE MT Técnico Administrativo 2010) Com relação ao uso da Internet e da intranet, assinale a opção correta.

A) As intranets são destinadas ao uso em locais remotos, onde não se dispõe de acesso a provedores de acesso à Internet.

B) Para se realizar uma conexão à intranet, é necessário um provedor de acesso instalado na máquina do usuário e um cabo de

banda larga para a transferência de arquivos de dados.

C) Na Internet, o acesso dedicado é feito por meio de uma linha privativa, com conexão disponível 24 horas por dia.

D) A conexão à Internet por ondas de rádio permite a utilização de tecnologias sem fio, para que se possa captar sinal e acessar

diretamente as redes de comunicação a partir de zonas rurais, mas requer que haja linhas telefônicas fixas instaladas nas

proximidades.

E) A Internet, também denominada WWW, é uma única rede de computadores, de abrangência mundial, formada por inúmeras

intranets, as quais disponibilizam as informações que trafegam

na Internet em tempo real.

7. (SEDUC ES Agente de Suporte Educacional 2010) Intranet é uma rede local de computadores, restrita aos limites internos de

uma organização, na qual é utilizada a mesma tecnologia empregada na Internet.

8. (SEDUC ES Agente de Suporte Educacional 2010) A intranet possibilita a transferência de um arquivo por FTP (file transfer

protocol) de um computador para outro dentro de uma mesma organização.

9. (INCA Técnico Administrativo 2010) URL é o nome para a localização de um recurso da Internet, o qual deve ser exclusivo para

aquela máquina, endereço de um sítio web ou também o endereço de correio eletrônico de um usuário. Um exemplo de URL é o

endereço do Cespe na Internet: http://www.cespe.unb.br.

10. (INCA Técnico Administrativo 2010) As intranets são criadas para que dados de uma empresa sejam compartilhados,

internamente, com os usuários da rede interna, não estando disponível para usuários externos à rede. Pode ter os mesmos recursos

da Internet, mas, por ser uma rede interna, não utiliza o protocolo TCP/IP usado na Internet.

11. (SEAD PB Fiscal Agropecuário 2009) Considerando o endereço http://www.saia.pb.gov.br/index.html, assinale a opção

incorreta acerca de Internet e intranet.

A) No endereço considerado, o segmento index.html indica que a página foi criptografada e que é necessário senha para acessá-la.

B) No endereço em questão, o termo gov indica que se trata de um sítio do governo.

C) No referido endereço, o termo br indica que se trata de um sítio do Brasil.

D) No endereço considerado, o trecho http identifica um protocolo de comunicação utilizado para transferir dados por intranets e pela

Web.

Com relação a conceitos de Internet e de intranet, julgue os itens subsequentes.

12. (MI Assistente Administrativo 2009) O procedimento de copiar arquivo de um sítio da Internet para o computador pessoal é

denominado download, ao passo que o procedimento para transferir arquivos do computador para a Internet é chamado upload.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

1

Prof. André Alencar

Informática CESPE

13. (MI Assistente Administrativo 2009) No endereço https://www.mi.gov.br, o termo https refere-se à intranet do Ministério da

Integração Nacional.

14. (MI Assistente Administrativo 2009) O Internet Explorer e o BrOffice são exemplos de navegadores da Internet.

15. (ANAC Técnico Informática 2009) Intranet é uma rede de computadores interna à organização e mantida com a finalidade de

possibilitar o compartilhamento de dados e informações, agilizando o trabalho e reduzindo custos.

16. (IBRAM Técnico 2009) As intranets podem ter os mesmos serviços e produtos que a Internet, sejam eles de correio eletrônico,

acesso a páginas de hipertextos, upload e download de arquivos. A única diferença entre intranet e Internet é que a intranet é

destinada ao acesso de usuários externos a uma organização, como clientes e fornecedores, por exemplo, ou para acesso remoto de

casa pelos empregados de uma empresa.

17. (IPOJUCA Analista 2009) Intranet é uma rede, restrita a um grupo de usuários, que utiliza os mesmos recursos e protocolos que

a Internet, como o TCP/IP, o FTP, o SMTP, entre outros.

18. (MDS Agente Administrativo 2009) A URL é um identificador de endereços utilizado pelos diversos hospedeiros de páginas na

Internet. Vários hospedeiros de páginas podem ter a mesma URL, o que facilita a dedução e, portanto, o acesso do usuário a um sítio.

19. (SEPLAG DF SEDF Apoio Administrativo 2009) O FTP é um protocolo usado na Internet para realizar download de

informações.

20. (SEPLAG DF SEAPA Analista 2009) O endereço www.minhaempresa.com.br especifica um sítio da Web de uma organização

governamental de nome minhaempresa, localizada no Brasil.

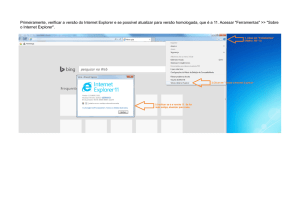

A figura abaixo mostra uma janela do Internet Explorer 7 (IE7), na qual é exibida parte de uma página da Web. Com relação a essa

janela, ao IE7 e a conceitos relacionados à Internet e(ou) a intranet, julgue os itens que se seguem.

21. (STF Analista Administrativo 2008) A

seqüência

de

caracteres

http://www.google.com.br é um exemplo de

endereço na Internet. Nesse endereço, os

caracteres http identificam um protocolo.

22. (STF Técnico Administrativo 2008) Na

Internet, o termo cookie é utilizado para designar

um tipo de vírus que tem por função destruir

dados contidos no disco rígido de um computador

infectado.

23. (STF Técnico Administrativo 2008) A

estrutura de endereço de correio eletrônico

[email protected] está incorreta, pois após o

conjunto de caracteres “.com” é obrigatória a

inclusão de um ponto seguido por uma seqüência

de letras que indique o país do usuário do

endereço, independentemente de qual seja esse

país.

A figura acima mostra uma janela do Internet Explorer 7 (IE7), em que é exibida parte de uma página da Web. Com relação a essa

janela, ao IE7 e à Internet, julgue os itens seguintes.

24. (STF

Técnico Administrativo 2008) Os caracteres

http://www.unb.br/ não correspondem a um URL, pois, na World

Wide Web, nenhum URL pode iniciar com os caracteres http.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

2

Prof. André Alencar

Informática CESPE

Considerando a figura abaixo, julgue os itens

subseqüentes, acerca do Internet Explorer 6 e dos

conceitos de Internet.

25. (MPE RR Auxiliar de Manutenção 2008) De

acordo

com

os

conceitos

da

Internet,

www.mp.rr.gov.br é um endereço de correio

eletrônico

26. (PC PA Agente Administrativo 2007) Desejando obter informações acerca de seu contracheque, um servidor acessou o sítio

www.sead.pa.gov.br e, após algumas operações de navegação, obteve a página web mostrada na janela do Internet Explorer 6 (IE6)

ilustrada acima. Considerando essa figura e conceitos relativos à Internet, assinale a opção correta acerca do IE6.

(A)

O conteúdo da página pode ser copiado usando o recurso Copiar do menu Arquivo.

(B)

No IE6, figuras não podem ser copiadas, apenas salvas.

(C)

Sabendo que a figura à direita na página mostrada é a logomarca do governo do Pará, uma forma de copiá-la é clicar com o

botão direito do mouse sobre ela e selecionar a opção Copiar.

(D)

O texto contido na janela mostrada só poderá ser salvo se for selecionado corretamente.

27. (PMRB Administrador 2007) A seqüência de caracteres [email protected] é um exemplo de URL, ou endereço de página

da Web, e a seqüência de caracteres www.empresa.com.br é um exemplo de endereço de correio eletrônico.

28. (Prefeitura Municipal de Limeira 2007) No endereço www.limeira.sp.gov.br, o segmento .gov indica que se trata de um sítio do

governo

29. (Prefeitura Municipal de Limeira 2007) A Internet é um exemplo típico de que a globalização rompe as barreiras geográficas,

pois agiliza a troca de informações, o intercâmbio de idéias e as transações financeiras, mas uma desvantagem é que o ambiente

oferecido pode não ser completamente seguro

30. (PMRB Agente Administrativo 2007) maria/[email protected]@brasileiro é uma seqüência de caracteres que apresenta

a estrutura padrão de um endereço de correio eletrônico. Nessa seqüência, maria corresponde ao nome do usuário de e-mail, www

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

3

Prof. André Alencar

Informática CESPE

indica que o usuário está na Web, comercial é a seqüência de caracteres usada para indicar páginas de empresas. O fato de o

usuário de correio eletrônico morar no Brasil é indicado pela palavra brasileiro.

31. (CEARAPORTOS Técnico Administrativo 2004) O cliente de e-mail é, em geral, um programa instalado no computador do

usuário, que permite o envio e o recebimento de correspondências eletrônicas (e-mail) usando os protocolos SNMP.

32. (CEARAPORTOS Técnico Administrativo 2004) Os sistemas do tipo webmail são instalados em máquinas servidoras. Eles

dispensam a prévia instalação de clientes de e-mail nos computadores dos usuários, e permitem o uso de navegadores web para o

envio e a leitura de e-mails.

33. (CEARAPORTOS Técnico Administrativo 2004) Plug-ins são módulos de programas que processam arquivos cujos tipos não

são compreendidos diretamente por um navegador. Eles podem ser obtidos por download na Internet e automaticamente integrados

ao navegador. São exemplos de plug-ins: Java Virtual Machine, Windows Media Player, Real Audio Music Player e Apple Quick Time.

34. (Banco da Amazônia Técnico Científico Administração 2010) A Internet funciona a partir do modelo cliente/servidor, no qual

os computadores dos usuários operam como clientes conectados aos servidores que funcionam como provedores de acesso e de

serviços de correio eletrônico, transferência de arquivos e acesso a páginas web.

35. (Banco da Amazônia Técnico Científico Administração 2010) A Internet por rádio, no Brasil, ainda é um serviço de baixa

velocidade, sujeito a intempéries e inoperante no caso de dias nublados, porque utiliza infraestrutura por satélite.

36. (Banco da Amazônia Técnico Científico Administração 2010) Uma rede do tipo VPN (virtual private network) é fundamental

para evitar que vírus ou programas maliciosos entrem nos computadores de determinada empresa, já que esse tipo de rede é

configurado de modo a bloquear qualquer arquivo que não seja reconhecido pelo firewall nela instalado.

37. (INCA Técnico Administrativo 2010) VPN (virtual private network) é uma rede virtual que pode compartilhar a infraestrutura

física das redes públicas de transferência de dados, mas que possui protocolos de segurança e de controle de acesso mais restritos,

como criptografia e uso de firewall, para restringir acessos não autorizados.

38. (BRB Escriturário 2010) O acesso à Internet em alta velocidade por meio de conexão dial-up, via linha telefônica, também

conhecido como serviço ADSL, dispensa o uso de modem, visto que, nesse caso, a conexão ocorre diretamente a partir de

infraestrutura das empresas de telefonia fixa ou móvel (celular).

39. (TRE MT Analista Judiciário 2010) Considerando os conceitos básicos de tecnologias e ferramentas associadas à Internet e

intranet, assinale a opção correta.

A) Para se acessar a Internet ou uma intranet, é suficiente que o usuário tenha o Internet Explorer instalado em seu computador.

B) A tecnologia 3G disponibiliza serviços de telefonia e transmissão de dados a longas distâncias, em um ambiente móvel, incluindo o

acesso a Internet.

C) O Outook Express possui mais funcionalidades do que o Microsoft Outlook, como, por exemplo, Agenda e Contatos.

D) A intranet disponibiliza serviços semelhantes aos da Internet dentro de uma rede local, mas não permite que esses serviços sejam

acessados de outros locais.

E) ADSL é um serviço implementado pelo Internet Explorer que permite aumentar a velocidade de acesso a Internet.

40. (TRE BA Básico Nível Superior 2010) No acesso à Internet por meio de uma linha digital assimétrica de assinante (ADSL), a

conexão é feita usando-se uma linha de telefone ligada a um modem e os dados trafegam em alta velocidade.

41. (MI Assistente Administrativo 2009) A terceira geração de padrões e de tecnologias de telefonia móvel, denominada 3G,

permite conexão com a Internet.

42. (SEJUS ES Técnico Penitenciário 2009) Os sítios da Internet acessíveis por meio de protocolo FTP são usados para a

transferência de arquivos em diversos formatos, permitindo tanto a cópia quanto a gravação de arquivos no sítio.

43. (SEPLAG DF SEDF Apoio Administrativo 2009) Uma conexão à Internet por meio de rede que utilize tecnologia dial-up não

permite fazer download de arquivos do tipo PDF, já que os sítios web são incompatíveis com essa tecnologia

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

4

Prof. André Alencar

Informática CESPE

Considerando os conceitos de Internet e a figura abaixo, que mostra uma janela do Outlook Express com uma página do Internet

Explorer 6, julgue os próximos itens.

44. (PMV Agente Cultural 2008) Para se enviar o e-mail

da figura, é necessário estar conectado à Internet,

usando-se Plug and play

45. (PMV Agente de Proteção Ambiental 2008) A

tecnologia ADSL permite conexão rápida e segura, o que

garante a integridade dos dados do usuário.

46. (SEGER ES Analista Administrativo Financeiro

2007) Rede de acesso WLAN é sinônimo de rede de

acesso dialup.

Considere que o navegador Internet Explorer 7 (IE7)

esteja em uma sessão de acesso online à Internet, em

um computador do tipo PC cujo sistema operacional é o

Windows XP. Considere ainda que a figura acima ilustre

a janela do IE7 utilizada nessa sessão de uso. A partir

dessas informações e sabendo que o computador tem

acesso à Internet por meio de uma rede ADSL, julgue os

itens seguintes.

47. (SEGER ES Especialista em Políticas Públicas

2007) As informações apresentadas são suficientes para

se concluir que, na referida sessão de uso do IE7, três

páginas web estão sendo acessadas pelo navegador, em

três tabs distintas, mas em uma única janela do IE7.

48. (SEGER ES Especialista em Políticas Públicas

2007) Para que a referida sessão de acesso à Internet

possa estar-se realizando, é necessário o uso de um número IP que permita que dados solicitados à rede possam ser obtidos pelo

referido computador

49. (SEGER ES Especialista em Políticas Públicas 2007) O fato de acessar a Internet por meio de uma rede ADSL assegura ao

computador imunidade a vírus de computador.

50. (Prefeitura Municipal de Limeira 2007) Para se acessar a intranet a partir de um computador de uma empresa, é necessário

que esse computador possua um modem e um contrato com o provedor de serviços da intranet.

Com o objetivo de obter informações acerca do concurso público da

CER/RR, um usuário da Internet acessou, por meio do Internet Explorer 6

(IE6) e a partir de um microcomputador PC, cujo sistema operacional é o

Windows XP, o sítio http://www.cespe.unb.br e, após navegação nas

páginas Web desse sítio, obteve a que está mostrada na janela do IE6

ilustrada na figura da página seguinte. Considerando essas informações,

julgue os itens seguintes, relativos à Internet e ao IE6.

51. (CER/RR Administrador 2004) Para que o acesso acima descrito

tenha ocorrido com sucesso, o computador do usuário deveria ter instalada

uma placa fax/modem ou um modem, caso o acesso tenha sido por meio

de uma linha discada que utiliza tecnologia dial-up ou ADSL.

52. (CEARAPORTOS

Técnico Administrativo 2004) Além dos

denominados desktop, outros equipamentos podem ser usados para

conexão em banda larga com a Internet, como celulares com tecnologia

WAP ou GPRS, em que taxas de até 2 Mbps podem ser obtidas.

53. (CEARAPORTOS Técnico Administrativo 2004) O acesso à Internet

pode ser contratado de organizações chamadas provedoras de acesso à

Internet. Em alguns casos, essas empresas oferecem conectividade por

meio de linha ADSL, de banda larga, que pode suportar taxa de 1,5 megabytes por segundo para download e upload de arquivos.

54. (CEARAPORTOS Técnico Administrativo 2004) O navegador é um programa que permite realizar a transmissão de arquivos

entre o computador cliente e computadores servidores web disponíveis na Internet. Em geral, os protocolos http (hypertext transport

protocol), https (http secure) e ftp (file transfer protocol) são usados para a transferência de arquivos.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

5

Prof. André Alencar

Informática CESPE

55. (CEARAPORTOS Técnico Administrativo 2004) Os tipos de arquivo transferidos entre servidores e clientes http são indicados

por meio da tabela de mime-types. São exemplos comuns de mime-types: text/Plain, image/html, image/gif, image/jpeg e

application/pdf.

56. (TRE BA Técnico Administrativo 2010) Uma das formas de busca de informações na Internet utilizando os sítios de busca,

como o Google, é por meio da utilização de operadores booleanos, os quais podem variar dependendo da ferramenta de busca

utilizada.

57. (Banco da Amazônia Técnico Científico Administração 2010) O serviço de acesso à Internet por ADSL não necessita de

modem para estabelecer uma conexão, que é realizada por um cabo UTP dedicado, ligado entre o computador do usuário e o

provedor de acesso.

58. (TRE BA Técnico Administrativo 2010) Um sítio de chat ou de bate-papo é um exemplo típico de grupo de discussão em que

os assuntos são debatidos em tempo real. Para essa finalidade, a comunicação pode ser de forma assíncrona, o que significa que é

desnecessária a conexão simultânea de todos os usuários.

59. (TRE BA Básico Nível Superior 2010) Um grupo de discussão é uma maneira fácil e imediata de se interagir na Internet, a

exemplo dos chats que, em tempo real, possibilitam a duas ou mais pessoas se comunicarem de forma assíncrona. Os blogs e os

fotologs também constituem exemplos de grupos de discussão.

60. (BB Escriturário 2009) Ao estabelecer conexão com servidores web, os navegadores, tais como o Microsoft Internet Explorer e o

Mozilla Firefox, empregam com grande frequência o protocolo HTTP. Nesse protocolo, um pedido é enviado do navegador para o

servidor e, em seguida, uma resposta é enviada do servidor para o cliente. Essa resposta, usualmente, contém no seu corpo um

documento digital.

61. (FUNESA SE Assistente Administrativo 2009) A vantagem do navegador Internet Explorer 7.0 em relação a sua versão anterior

são os recursos para identificar e eliminar qualquer tipo de assinatura de vírus.

62. (TCE TO Técnico de Controle Externo 2009) Acerca das ferramentas de busca de informações na Internet, assinale a opção

correta.

A) As ferramentas de busca como Google, Yahoo e AltaVista, por exemplo, oferecem serviços gratuitos para pesquisa de páginas na

Internet.

B) Para ser usada, uma ferramenta de busca deve ser primeiramente instalada no computador em uso.

C) Em comparação a outras ferramentas de busca, a vantagem do Google é permitir encontrar documentos mesmo em computadores

sem acesso à Internet, pois ele armazena localmente os conteúdos dos sítios.

D) O Outlook é uma ferramenta de pesquisa de sítios na Internet mais completa que o Google, principalmente porque permite a busca

de sítios com informações acadêmicas.

E Na Internet, só é possível acessar documentos que estejam indexados pelas ferramentas de busca.

63. (PC RN Delegado 2009) Google é um serviço que permite a realização de buscas avançadas por meio da combinação de

resultados ou da inclusão de palavras-chave. A busca por uma expressão inteira, por exemplo, delegado de polícia, no Google pode

ser feita a partir

da digitação do trecho

A) (delegado de polícia)

B) {delegado de polícia}

C) \*delegado de polícia*/

D) “delegado de polícia”

E) _delegado_de_polícia

64. (TRE MA Analista Judiciário 2009) Acerca das ferramentas de navegação na Internet, assinale a opção correta.

A) É possível configurar qual será o navegador padrão usado para navegação na Web, caso haja mais de um software com essa

finalidade instalado no computador.

B) O Firefox é um browser que não precisa de plug-ins para executar arquivos de som ou vídeo.

C) O Internet Explorer é uma ferramenta utilizada para navegar na Internet que também disponibiliza opções de edição de arquivos e

tratamento de imagens no formato HTML.

D) Os pop-ups são janelas adicionais abertas automática e obrigatoriamente pelo browser para apresentar ao usuário recursos como

confirmar senha, imprimir ou enviar uma página por e-mail.

E) O Outlook Express é um software de webmail do sistema Windows que pode ser usado para gerenciar caixas de correio eletrônico

e acessar páginas HTML e que também permite o envio destas a destinatários incluídos no catálogo de endereços do usuário.

65. (TRE MA Analista Judiciário 2009) Com relação às ferramentas de busca na Internet, assinale a opção correta.

A) O Mozzila é uma ferramenta de busca avançada na Internet que oferece acesso a páginas que não são apresentadas pelo Google.

B) Na opção de páginas em português do Google, o usuário poderá ter acesso apenas a conteúdos disponíveis no domínio .pt, de

Portugal.

C) O Google é uma ferramenta de busca para acesso a páginas indexadas pelo sítio Wikipedia em qualquer idioma.

D) As ferramentas de busca disponíveis na Internet evoluíram para permitir o acesso aos arquivos armazenados em máquinas

pessoais de todos os usuários que estejam, no momento da busca, conectados à rede.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

6

Prof. André Alencar

Informática CESPE

E) As opções avançadas de busca do Google permitem a combinação de diversas palavras para formar um nome, seja com todas as

palavras informadas no campo de busca, seja

com qualquer uma das palavras ou até sem uma palavra específica que se deseja utilizar para filtrar a pesquisa.

66. (IBRAM Técnico 2009) A pesquisa na Internet pode ser otimizada por meio de caracteres especiais que filtram o resultado. É o

caso, por exemplo, dos caracteres booleanos AND, OR e NOT, que são aceitos por ferramentas de sítios de pesquisa como o Google,

o Cadê e o Altavista.

67. (MDS Agente Administrativo 2009) As empresas de TV por assinatura a cabo oferecem a opção de conexão à Internet por meio

de redes locais com tecnologia ADSL, o que permite o acesso e o uso dos serviços correntes disponíveis para essa tecnologia.

Considere que o navegador Internet Explorer 7 (IE7) esteja em uma sessão de uso, em um computador PC cujo sistema operacional é

o Windows XP. Considere ainda que a figura acima ilustre a janela do IE7 utilizada nessa sessão de uso. A partir dessas informações

e sabendo que o computador tem acesso à Internet por meio de uma rede WLAN, julgue os itens seguintes.

68. (SEGER ES Analista Administrativo Financeiro 2007) Caso o referido computador tenha nele instalado o conjunto de

ferramentas de software denominado Skype, é correto concluir que, a partir desse computador e dessas ferramentas de software,

principalmente do protocolo VoIP, é possível acessar serviços de IPTV.

69. (BRB Advogado 2010) A linguagem HTML é utilizada para formatar o conteúdo de uma página da Internet e pode ser editada

com o uso de qualquer editor de texto.

70. (ANATEL Técnico em Regulação de Serviços Públicos de Telecomunicação 2004) Uma das ferramentas utilizadas na

elaboração de páginas web é a linguagem HTML (hypertext markup language), que garante proteção à propriedade da informação

contida no código de uma página. Essa característica garante que, apesar de se poder acessar o conteúdo de informação presente

em uma página, não se tenha acesso ao código que permitiu inserir tal conteúdo na página. Essa é uma das proteções disponíveis na

Internet contra a pirataria da informação.

71. (BRB Advogado 2010) O conjunto de técnicas usadas no protocolo WWW permite a criptografia das conexões de rede

realizadas por meio dos protocolos XML, HTTP e FTP.

72. (BRB Advogado 2010) O conjunto de técnicas usadas no protocolo WWW permite a criptografia das conexões de rede

realizadas por meio dos protocolos XML, HTTP e FTP.

73. (BRB Advogado 2010) O DNS (domain name system) é um protocolo de aplicação que faz a conversão de um nome em um

endereço IP.

74. (BRB Advogado 2010) O uso de HTTPS (HTTP seguro) permite que as informações enviadas e recebidas em uma conexão na

Internet estejam protegidas por meio de certificados digitais.

75. (BRB Advogado 2010) O protocolo FTP, utilizado para videoconferência na Internet, tem um modo de conexão ativo, em que o

cliente negocia os parâmetros da conexão.

76. (BRB Escriturário 2010) Para que o SMTP, um protocolo de recebimento de mensagens de e-mail pela Internet, seja utilizado, é

necessário um endereço IP do servidor que armazene as mensagens de correio eletrônico do usuário do serviço.

77. (BRB Escriturário 2010) Com o surgimento da WWW (world wide web), o acesso a arquivos de conteúdo apenas textual evoluiu

para arquivos que agregam diversos formatos, com destaque para os documentos hipermídia, que são a união de hipertexto com

multimídia, ou seja, textos com links, imagens, sons, vídeos, entre outros recursos

78. (Aneel Nível Superior 2010) FTP é um protocolo de comunicação que permite o envio de arquivos anexos a mensagens de

correio eletrônico, sem a necessidade de compactar esses arquivos.

79. (SEPLAG DF SEAPA Analista 2009) O principal protocolo da Internet, também utilizado nas intranets, é o TCP/IP. Ambas as

redes partilham do uso de protocolos como HTTP e SMTP para acesso a páginas html e mensagens de correio eletrônico,

respectivamente.

80. (MI Assistente Administrativo 2009) O termo Wi-Fi é entendido como uma tecnologia de interconexão entre dispositivos sem

fios na qual é usado o protocolo IEEE 802.11.

81. (DPF Agente 2009) A sigla FTP designa um protocolo que pode ser usado para a transferência de arquivos de dados na Internet.

82. (TRT 1º Região Analista Judiciário Execução de Mandados 2008) Com relação à Internet, a intranet e a redes de

computadores, assinale a opção correta.

A) Diversas redes locais, assim como a Internet, utilizam o protocolo de comunicação TCP/IP.

B) LAN é o nome dado a redes que conectam computadores localizados a distâncias muito longas, da ordem de milhares de

quilômetros.

C) Nas redes Wi-Fi, todos os computadores estão conectados por meio de fibras ópticas, utilizando um servidor denominado hub.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

7

Prof. André Alencar

Informática CESPE

D) O serviço denominado Telnet permite o acesso de páginas web contedo texto, hiperlinks e elementos gráficos, de forma similar às

páginas visualizadas no Internet Explorer e no Mozilla Firefox.

E) Intranet é um termo específico usado para denominar o tipo de rede que contém um número máximo de 5 computadores

interligados.

83. (PC RN Delegado 2009) A Internet consiste em um conjunto de computadores, recursos e dispositivos interligados por meio de

uma série de tecnologias e protocolos. Na Internet, utiliza-se uma pilha de protocolos denominada

A) OSI.

B) ADSL.

C) TCP/IP.

D) HTTP.

E) SMTP.

84. (SEPLAG DF SEDF Monitor 2009) Na Internet, a comunicação via e-mail é realizada com o uso de um protocolo de troca de

mensagens, o SMTP.

85. (DPF Agente 2009) As intranets, por serem redes com acesso restrito aos usuários de empresas, não utilizam os mesmos

protocolos de comunicação usados na Internet, como o TCP/IP.

86. (SEPLAG DF SEDF Monitor 2009) As intranets são redes que funcionam por meio de protocolos exclusivos, diferentes daqueles

usados na Internet, sendo sua aplicação o armazenamento, na Internet, de conteúdos sigilosos a apenas usuários autorizados por

meio de senhas.

87. (TCU Técnico de Controle Externo 2009) Intranet e extranet são redes de computadores em que se utiliza a tecnologia da

Internet para o fornecimento de serviços.

88. (PMRB Administrador 2007) Não é possível, em uma intranet, a troca de mensagens de correio eletrônico entre dois usuários de

dois computadores pertencentes a essa intranet.

89. (SEDUC ES Agente de Suporte Educacional 2010) Um sítio exibido no Internet Explorer pode ser aberto pelo editor de texto

MS-Word, porém não pode ser aberto pelo MS-Excel.

90. (DPU Técnico Administrativo 2010) Assinale a opção correta a respeito de conceitos, ferramentas, aplicativos e procedimentos

de Internet.

A) A Internet é financiada pelo custo do envio de mensagens eletrônicas, as quais são contabilizadas pelos provedores de acesso à

Internet e repassadas para o usuário a partir da sua conta telefônica, doméstica ou empresarial.

B) Para acesso a uma rede de comunicação por meio de uma linha telefônica ou de um sistema de TV a cabo, é necessário o uso do

equipamento denominado modem.

C) Tanto o Internet Explorer como o Google Chrome permitem a edição e alteração de arquivo no formato html ou htm.

D) Para que os dados trafeguem facilmente na Internet, utilizam-se apenas os protocolos TCP/IP para acesso à rede, e envio de email e arquivos.

E) Por questões de segurança do computador, uma mensagem de correio eletrônico somente pode ser aberta se houver software

antivírus instalado na máquina.

91. (CEF Nível Superior 2010) A respeito de conceitos e modos de utilização de tecnologias associadas à Internet e à intranet,

assinale a opção correta.

A) O navegador Internet Explorer permite fazer downloads de arquivos e salvá-los em pastas e subpastas do disco rígido no

computador local.

B) A utilização do Outlook Express tem a vantagem, em relação ao Microsoft Outlook, de não necessitar de configuração prévia para o

envio e recebimento de mensagens de correio eletrônico.

C) Para se fazer upload de um arquivo armazenado no disco rígido do computador, é necessário anexar o arquivo a uma mensagem

do cliente de e-mail.

D) Um arquivo que for recebido em anexo a uma mensagem de correio eletrônico pode ser armazenado em uma pasta qualquer do

disco rígido do computador, desde que o nome

do referido arquivo não seja alterado.

E) Na intranet, os arquivos são armazenados em servidores localizados fisicamente na empresa; enquanto, na Internet, os arquivos

são armazenados em servidores externos.

92. (UERN Analista Técnico Nível Superior 2010) A respeito de conceitos relacionados à Internet e intranet, assinale a opção

correta.

A) A intranet é uma rede pública que, embora use tecnologia diferente, contém as mesmas informações da Internet.

B) A intranet é uma rede de comunicação que somente pode ser instalada em uma empresa de grande porte, porque oferece acesso

ilimitado à Internet.

C) As tecnologias utilizadas na Internet e na intranet são diferentes no que diz respeito ao protocolo, que é o IP na Internet, e o IPv6

na intranet.

D) O Internet Explorer 7 é um browser que permite acessar mais de um site da Internet em uma mesma sessão de uso.

E) O filtro de phishing é recurso do Internet Explorer 7 que permite detectar sítios que enviam phishing pela Internet. Após a instalação

de qualquer antivírus no computador, esse recurso

E-mail: [email protected]

8

http://br.groups.yahoo.com/group/prof_andre_alencar/

Prof. André Alencar

Informática CESPE

é automaticamente desabilitado.

93. (DPU Analista Técnico Administrativo 2010) Assinale a opção correta a respeito de conceitos básicos, ferramentas, aplicativos

e procedimentos de Internet.

A) O correio eletrônico é um serviço de troca de mensagens de texto, que podem conter arquivo anexado. Esse serviço utiliza um

protocolo específico denominado FTP.

B) Um modem ADSL é um equipamento que permite que uma linha telefônica seja compartilhada simultaneamente por tráfego

analógico de voz e outro digital de dados.

C) Se a conta de e-mail está localizada em um servidor do tipo Exchange Server, quando o usuário acessar as suas mensagens, elas

são automaticamente baixadas para a máquina usada pelo usuário para fazer o acesso à conta, não ficando cópia das mensagens

acessadas nos servidor.

D) Usando a ferramenta Telnet, pode-se verificar se uma máquina está ou não no ar, e até mesmo obter o endereço IP dessa

máquina.

E) O uso do modelo OSI permite uma melhor interconexão entre os diversos protocolos de redes, que são estruturados em sete

camadas, divididas em três grupos: entrada, processamento e saída.

94. (CEF Técnico Bancário 2010) Com relação à Internet, assinale a opção correta.

A) O servidor Pop é o responsável pelo envio e recebimento de arquivos na Internet.

B) Quando se digita o endereço de uma página web, o termo http significa o protocolo de acesso a páginas em formato html, por

exemplo.

C) O protocolo ftp é utilizado quando um usuário de correio eletrônico envia uma mensagem com anexo para outro destinatário d e

correio eletrônico.

D) A URL é o endereço físico de uma máquina na Internet, pois, por esse endereço, determina-se a cidade onde está localizada tal

máquina.

E) O SMTP é um serviço que permite a vários usuários se conectarem a uma mesma máquina simultaneamente, como no caso de

salas de bate-papo.

95. (UERN Agente Técnico Administrativo 2010) Considerando a figura acima, que ilustra uma janela do Internet Explorer 6 (IE6),

em uso para acesso à Internet, assinale a opção correta.

A) No campo Endereço do IE6, os caracteres http://www.uern.br identificam a URL da página exibida e especificam o protocolo de

hipertextos usado em uma página web.

B) Um link é um texto ou imagem sensível ao clique do mouse que permite a exibição em tela de outra página do próprio sítio

www.uern.br que está sendo acessado. Uma ligação externa a

outro sítio, como, por exemplo, ao endereço www.cespe.unb.br , é chamada de hiperlink.

C) Quando se acessa a página web mostrada na figura, os arquivos que estão localizados no servidor de FTP do referido sítio são

convertidos em HTML pelo IE6, para que sejam exibidas as imagens e os textos de maneira gráfica, editada e organizada.

E-mail: [email protected]

9

http://br.groups.yahoo.com/group/prof_andre_alencar/

Prof. André Alencar

Informática CESPE

D) Na página mostrada do IE6, o botão Intranet oferece acesso a uma área restrita apenas a usuários cadastrados. Para isso,

empregam-se protocolos diferentes do TCP/IP usados na

Internet, os quais permitem o acesso sem restrição.

E) A Internet funciona no modelo cliente-servidor, no qual o usuário acessa uma máquina remota (cliente) para obter os dados que

são exibidos no monitor (servidor), de acordo com

o serviço utilizado, como, por exemplo de acesso a páginas web, correio eletrônico ou transferência de arquivos.

96. (CEHAP PB Técnico 2009) Com relação à Internet, assinale a opção correta.

A) A tecnologia de TV a cabo, que permite acesso do computador à Internet, não apresenta vantagens quando comparada à conexão

via linha telefônica.

B) Para se conectar notebook à Internet, é necessário instalar o software Scandisk, para evitar a contaminação do computador por

vírus.

C) Webmail é um sítio de busca que permite localizar pessoas na rede por meio do endereço eletrônico e formar comunidades de

relacionamento.

D) RSS (really simple syndication) é uma forma de agregar notícias e blogs por meio de assinatura.

97. (TCE TO Técnico de Controle Externo 2009) Acerca de conceitos de Internet, assinale a opção incorreta.

A) TCP/IP é o protocolo utilizado pelos computadores conectados à rede mundial.

B) Na Internet, cada computador tem um endereço numérico próprio para que as informações cheguem adequadamente a seus

destinatários.

C) O acesso à Internet pode ser feito, atualmente, via telefone, TV a cabo, rede sem fio e via satélite.

D) Os usuários da Internet devem estar cadastrados com nome, endereço e telefone em um sítio central que controla a rede.

E) Pela Internet, é possível enviar e receber mensagens de correio eletrônico, arquivos e cartões postais, e também vírus eletrônico.

98. (TRE MA Técnico Administrativo 2009) Acerca de conceitos relacionados à Internet e intranet, assinale a opção correta.

A) A Internet é uma rede mundial de computadores, administrada pelo governo norte-americano, para disponibilizar informações do

mundo inteiro.

B) Intranet é a mesma coisa que Internet, só que ela foi criada para ser acessada apenas por usuários externos a determinada

instituição.

C) Para se acessar a Internet, basta ter um computador conectado na rede elétrica, pois, com o advento das redes sem fio,

atualmente não são mais necessários cabos ou fios de telefonia para o acesso.

D) Fazer parte da Internet significa usufruir de diversos serviços, como correio eletrônico, acesso a conteúdo livre ou pago, sendo

necessário, para tanto, utilizar o protocolo TCP/IP.

E) O endereço www.minhaempresa.com.br identifica uma intranet que só pode ser acessada por usuários comerciais no Brasil.

99. (TCE AC Analista de Controle Externo 2009) Considerando a figura acima, que apresenta uma página web do Tribunal de

Contas do Estado do Acre (TCE/AC) acessada por meio do Internet Explorer 6.0, assinale a opção correta.

A) Para se fazer o download da figura contida na página mostrada, é suficiente clicar a figura com o botão direito do mouse; clicar a

opção Salvar Imagem Como; na janela disponibilizada, digitar um nome para o arquivo; e clicar Salvar.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

10

Prof. André Alencar

Informática CESPE

B) Ao se digitar a palavra tribunal no campo

e clicar o botão

arquivos existentes no computador cujo nome possua a palavra tribunal.

, será apresentada uma lista de todos os

C) Ao se selecionar um dos parágrafos do texto na página mostrada e pressionar o botão

formatação do texto.

D) Ao se clicar a ferramenta

E) O menu

, serão apresentadas opções de

, será aberta uma nova página para edição de texto.

apresenta recursos para se fazer upload das páginas preferidas pelo usuário.

100.

(TRE MA Analista Judiciário 2009) Quanto aos conceitos de Internet e intranet, assinale a opção correta.

A) O ISP (Internet Service Provider) é a instituição que regula o fornecimento de endereços web no mundo para a criação de novos

sítios da Internet.

B) As intranets podem oferecer os mesmos serviços que a Internet, como transferência de arquivos e acesso a páginas HTML;

entretanto, devido ao fato de que seus usuários se conectam em uma área restrita, geralmente institucional, as intranets não utilizam o

protocolo TCP/IP.

C) VPN, firewall e serviços de criptografia são recursos especiais que agregam segurança no acesso à Internet.

D) O protocolo FTP permite o envio e recebimento de mensagens de e-mail entre usuários da Internet por meio de programas de

correio eletrônico.

E) O acesso discado à Internet é feito via linha telefônica, sem a necessidade de uma empresa ou provedor de acesso, dada a

facilidade de se ter disponível uma ampla rede de telefonia nas grandes cidades.

101.

(IPOJUCA Analista 2009) A WWW (world wide web), ou teia de alcance mundial, pela qual se acessam os arquivos em

HTML ou outros formatos para visualização de hipertextos, também é usada para acessar aplicativos que possuem outras finalidades,

como email, transferência de arquivos e acesso a bases de dados.

102. (TRT 1º Região Técnico Judiciário 2008) Com relação à

figura apresentada, que ilustra uma janela do Internet Explorer

7 (IE7), assinale a opção correta.

A) Por meio do URL www.google.com, tem-se acesso a

ferramentas que podem facilitar a procura por informações na

World Wide Web.

B) Ao se clicar o botão

, será iniciado o acesso à página

web definida como página inicial a ser carregada quando o IE7

é aberto.

C) O protocolo TCP/IP não está envolvido na transferência de

dados que compõem a página web mostrada na figura.

D) Ao clicar a palavra

, mostrada na janela do IE7,

será iniciado o acesso a uma página web cujo principal objetivo

é permitir a realização de tradução automática de textos para a

língua inglesa.

E) Ao se clicar o botão

será fechado e a conexão entre o computador em uso e a Internet será finalizada.

, à direita do botão

, o IE7

103. (TRT 1º Região Técnico Judiciário 2008) Ainda com relação à janela do IE7 apresentada, e a conceitos de informática,

assinale a opção correta.

A) Ao se clicar o botão

, localizado próximo ao canto superior direito da figura mostrada, a janela do IE7 será minimizada.

B) A exemplo do IE7, o aplicativo Mozilla Firefox é também um navegador da Internet. Entretanto, o Mozilla Firefox não permite a

exibição de páginas com elementos gráficos, como a mostrada na figura, porque é um browser apenas para textos.

C) Ao se clicar o botão

, é aberta uma caixa de diálogo que permite a definição do tamanho das fontes usadas nos textos das

páginas web que são acessadas.

D) Embora o navegador IE7 possa ser utilizado em computadores que acessam a Internet por meio de linha discada, esse aplicativo

não pode ser executado em computadores que estejam conectados a uma rede local que utilize o padrão Ethernet para conexão entre

seus computadores.

E) Ao se clicar, no IE7, o menu

, será exibida uma lista de opções, entre as quais aquela denominada Opções da Internet,

que permite, entre outras ações, definir a página inicial que deverá ser carregada quando o IE7 for executado.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

11

Prof. André Alencar

Informática CESPE

104.

(PC PA Agente Administrativo 2007) Considerando conceitos relacionados à Internet, assinale a opção correta.

(A)

TCP/IP é um conjunto de protocolos de rede, amplamente usado na Internet, que estabelece comunicações através de redes

interconectadas de computadores com várias arquiteturas de hardware e diversos sistemas operacionais.

(B)

O termo hipertexto é utilizado para identificar textos com mais de 50 caracteres.

(C)

Hiperlink é um conceito desenvolvido para portais, uma vez que ele aponta para uma grande quantidade de páginas.

(D)

Telnet é um serviço que permite a comunicação de voz via Internet.

105.

(PC ES Agente 2009) As redes wireless possuem a vantagem de permitir conexão à Internet, mas não permitem a conexão

à intranet por se tratar de rede corporativa local.

106.

(PC ES Agente 2009) Para se fazer upload e download de arquivos na intranet é necessário que o usuário tenha o sistema

zipdriver instalado no computador.

107.

(TCE AC Analista de Controle Externo 2009) Com relação a Internet e intranet, assinale a opção correta.

A) O protocolo HTTPS foi criado para ser usado na Internet 2.

B) Um dos principais problemas da Internet, a disseminação de vírus pode ser solucionado com a instalação de javascripts nos

computadores dos usuários.

C) A adoção da intranet nas organizações tem sido uma opção mais econômica, comparada a opções que envolvam a aquisição de

software e hardware de alto custo.

D) Intranet e Internet são semelhantes por proporcionarem benefícios como colaboração entre os usuários, acesso fácil a informações

e serviços disponíveis, se diferenciando apenas quanto ao protocolo de transmissão de dados.

E) Com a evolução dos sistemas de informação, o futuro da intranet é se fundir com a Internet, o que irá gerar a Internet 2, com uma

capacidade de processar informações 10 vezes superior à atual.

108.

(DPF Agente 2009) Um cookie é um arquivo passível de ser armazenado no computador de um usuário, que pode conter

informações utilizáveis por um website quando este for acessado pelo usuário. O usuário deve ser cuidadoso ao aceitar um cookie, já

que os navegadores da Web não oferecem opções para excluí-lo.

109.

(SEPLAG DF SEDF Apoio Administrativo 2009) Se, durante uma navegação na intranet e, posteriormente, na Internet,

observa-se que algumas páginas, quando acessadas pela primeira vez, demoram mais para carregar que quando acessadas da

segunda vez em diante, é correto inferir que parte ou o total dos arquivos que compõem essas páginas podem ter sido armazenados

após o primeiro acesso, em uma pasta temporária.

110.

(TCU Técnico de Controle Externo 2009) A Internet é controlada no Brasil pela ANATEL, órgão governamental

regulamentador de telecomunicação no país.

111.

(TRT 1º Região Analista Judiciário

Execução de Mandados 2008) A figura acima

ilustra uma janela do Internet Explorer 7 (IE7), em

que está sendo exibida parte de uma página web.

Com relação a essa figura e à Internet, assinale a

opção correta.

A) Ao se clicar o botão

, localizado à direita de

, a janela mostrada será maximizada, de

forma que a página web acessada poderá ser

visualizada por inteiro.

B) Ao se clicar o menu

, é aberta uma

lista de opções, entre as quais está a opção

Copiar, que permite copiar para a área de

transferência uma figura existente na página web.

C) Ao se clicar o botão

denominada Abrir nova janela, que tem como função principal permitir a criação de novas páginas web.

, é aberta a janela

D) Ao se clicar o ícone

, na barra de título do IE7, será aberta uma nova janela do IE7, exibindo a página definida como inicial.

E) A seguinte seqüência de ações pode permitir que se acesse a página associada ao endereço www.unb.br: no campo

, substituir todo o grupo de caracteres que se inicia em http pelos caracteres www.unb.br e, em seguida,

clicar

.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

12

Prof. André Alencar

Informática CESPE

Considerando a figura acima, que ilustra uma janela do Internet Explorer 6.0, e os conceitos de organização de arquivos, julgue os

seguintes itens.

112.

(MI Analista Técnico Administrativo 2009) Por meio da ferramenta

no computador em uso.

, é possível localizar arquivos

113.

(MI Analista Técnico Administrativo 2009) É possível fazer o download do arquivo pas.zip em um disco que possua espaço

livre superior a 12,4 MB.

114.

(MI Analista Técnico Administrativo 2009) Desde que autorizado, é possível copiar a figura contida na página web

utilizando-se o seguinte procedimento: clicar essa figura com o botão direito do mouse, selecionar, na lista disponibilizada, a opção

Salvar imagem como e, a seguir, clicar o botão Salvar.

115.

(MI Analista Técnico Administrativo 2009) Para se fazer uma cópia do arquivo pas.zip, é necessária a instalação do

software Winzip ou Linuxzip no computador em uso.

116.

(IBRAM Analista 2009) Um URL (uniform resource locator) é usado na Internet para designar a localização de um objeto.

Nas intranets, que são redes corporativas, a localização de um objeto é dada por um LRL (local resource locator).

A figura abaixo mostra uma janela do Internet Explorer 7 (IE7),

na qual é exibida parte de uma página da Web. Com relação a

essa janela, ao IE7 e a conceitos relacionados à Internet e(ou)

a intranet, julgue os itens que se seguem.

117.

(STF Analista Administrativo 2008) Ao se clicar o

botão ,

é aberto o programa Outlook Express, que permite

o envio e o recebimento de mensagens de correio eletrônico,

mediante o acesso, para cada usuário, a uma conta de correio

eletrônico.

118.

(Aneel Nível Superior 2010) A linguagem HTML,

utilizada para criar documentos hipertextos, pode ser

interpretada por qualquer navegador e não precisa ser

compilada.

119.

(SEJUS ES Técnico Penitenciário 2009) Internet Explorer é um editor de páginas web que permite ao usuário, durante uma

consulta, alterar a página visitada, de modo a criar links aleatórios a outras páginas e, com isso, facilitar o acesso de outros usuários

120.

(TRE MA Analista Judiciário 2009) Os software de acesso a páginas HTML da Internet não incluem o

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

13

Prof. André Alencar

Informática CESPE

A) Galeon e o Internet Explorer.

B) Opera e o Outlook Express.

C) Windows Explorer e o Internet Explorer.

D) Internet Explorer e o Netscape.

E) Opera e o Firefox.

121.

(DPF Agente 2009) O Google é um instrumento de busca que pode auxiliar a execução de diversas atividades, como, por

exemplo, pesquisas escolares.

122.

(IBRAM Técnico 2009) Os navegadores utilizados para navegação em páginas web podem ser de origem comercial ou

gratuita, destacando-se, pela sua facilidade de uso e instalação, o Mozilla, o Opera, o Thunderbird e o Outoolk Express.

123.

(DPU Analista Administrativo 2010) Com relação ao uso e às opções do Mozilla Firefox, tendo como base a figura acima

que mostra uma página acessada com esse navegador, assinale a opção correta.

A) Na opção Código-Fonte, do menu

, é possível ter acesso ao código html do documento e fazer alterações necessárias,

caso haja algum erro de carregamento na página.

B) Por padrão, ao se clicar o botão

, será aberta uma nova tela, com o mesmo conteúdo da tela mostrada na figura.

C) A opção

da barra de menus exibe as versões anteriores das páginas do sítio da DPU, já publicadas.

D) Caso um cadeado fechado tivesse sido apresentado no rodapé dessa página, ele indicaria que o Firefox está conectado a um

servidor web que provê suporte ao HTTP seguro.

E) Usando o botão

, é possível ter acesso imediato aos dez sítios mais acessados em toda a Internet e ficar por

dentro dos principais acontecimentos. Também é possível configurar essa opção por assunto ou área temática, para se listar os

principais sítios

correlatos.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

14

Prof. André Alencar

Informática CESPE

124.

(CEF Técnico Bancário RJ/SP 2010) Considerando a figura acima, que ilustra uma janela do Mozzila Firefox, com uma

página em exibição, assinale a opção correta.

A) O modo offline é utilizado para navegação em páginas de intranet apenas para usuários cadastrados pelo administrador da rede

por meio de uma senha pessoal e intransferível.

B) Mesmo em modo offline, é possível utilizar o Mozilla Firefox para visualizar uma página web em formato html ou equivalente, que

esteja armazenada no computador em uso.

C) A partir da informação e do sinal de adição (+) em

, é correto inferir que uma

nova página web, com o mesmo conteúdo da página em exibição, está disponível em outro endereço da Web.

D) O ícone

indica que a página em exibição possui erros de programação e pode ser enviada ao endereço que está sendo

acessado para reciclagem digital, a fim de que seu código seja aproveitado por outros programadores.

E) Na situação da janela mostrada, é correto inferir que o sítio correspondente ao endereço https://www.caixa.gov.br provavelmente

estava fora do ar, no momento em que o acesso foi tentado.

125.

(SEPLAG DF SEDF Monitor 2009) O Mozilla Firefox é um navegador de páginas da Internet que possui um mecanismo de

atualização automática gratuita de novas versões, que funciona em conjunto com as atualizações do Internet Explorer 8.

126.

(Banco da Amazônia Técnico Científico Administração 2010) Cliente web ou WWW, a exemplo do Internet Explorer e do

Mozilla Firefox, é um programa utilizado para acessar os servidores que armazenam, na Internet, as páginas de usuários ou

organizações.

127.

(SEFAZ AC Fiscal 2009) Com relação aos navegadores de Internet Firefox 3.5 e Internet Explorer 6.0 (IE6), assinale a

opção correta.

A) Complementos são programas que ampliam os recursos dos navegadores web. No IE6, é possível ativar ou desativar um

complemento a partir da opção Gerenciar Complementos, encontrada no menu Editar.

B) O Firefox, por padrão, bloqueia janelas popup inconvenientes em sítios da Web. Caso se deseje que determinados sítios utilizem

popups, é possível habilitar permissão específica por meio de funcionalidades disponibilizadas na aba Conteúdo, da janela Opções...,

acessada no menu Ferramentas.

C) No Firefox, ao se pressionar as teclas

e

, abre-se a janela Gerenciador de Downloads, que apresenta uma lista com

os downloads em andamento e também os downloads finalizados.

D) Ao se clicar o botão

, presente na barra de ferramentas do IE6, obtém-se a versão mais recente da página web exibida.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

15

Prof. André Alencar

128.

(AGU Técnico Administrativo 2010) Ao se clicar o botão

frequentemente atualizado e publicado por um sítio.

129.

(AGU Técnico Administrativo 2010) Ao se clicar a opção

que permite enviar a página ou seu link por correio eletrônico.

Informática CESPE

, os feeds da página serão exibidos. Feed é um conteúdo

, serão apresentadas diversas opções, entre elas a

130.

(SEDUC ES Agente de Suporte Educacional 2010) No Internet Explorer 6.0, ao se acionar o ícone

página inicial desse navegador.

131.

(MS Nível Superior Todas áreas 2010) No Internet Explorer, ao se clicar o botão

configurar o endereço URL do site que será exibido ao iniciar o navegador Internet Explorer.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

, abre-se a

, o usuário tem possibilidade de

16

Prof. André Alencar

Informática CESPE

132.

(DPU Técnico Administrativo 2010) Considerando a figura acima, que ilustra uma página eletrônica, assinale a opção

correta com relação ao uso do Internet Explorer (IE) da Microsoft.

A) Após se digitar o endereço de uma página a ser acessada, o botão permite conferir se esse endereço está ou não correto.

B) A partir do menu do IE, é possível visualizar qualquer página que esteja arquivada no sítio que se está acessando no momento, e

não apenas a página inicial (homepage).

C) Para se acessar determinado sítio, é necessário inserir seu endereço na barra de endereços, ou então, utilizando-se de um

mecanismo de busca (conforme o da figura mostrada), buscar

um local por palavra-chave ou então por um nome específico do sítio desejado ou de seu conteúdo.

D) A figura acima apresenta a página principal do sítio Google, que pode ser utilizado para pesquisas na Internet, caso o computador

esteja conectado, ou permite a busca de informações localmente, se o computador do usuário não estiver conectado à rede.

E) O botão disponibiliza funcionalidades que permitem visualizar uma lista de páginas mais acessadas pelo IE na Internet.

Em relação aos modos de utilização de tecnologias, ferramentas, aplicativos e procedimentos associados à Internet, julgue os itens a

seguir, a partir da figura acima, que mostra uma página acessada utilizando-se o Internet Explorer 8 (IE8).

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

17

Prof. André Alencar

Informática CESPE

133.

(AGU Administrador 2010) Com a ativação da opção Navegação InPrivate no menu , informações da sessão de navegação, tais

como cookies, arquivos de Internet temporários e histórico, são excluídas quando o IE é fechado.

134.

(AGU Administrador 2010) O símbolo

apresentado na página ilustrada na figura indica erro na navegação

decorrente de a página ter sido criada para navegação em sistema Linux e estar sendo acessada em computador cujo sistema

operacional é o Windows.

135.

(AGU Administrador 2010) Utilizando-se o campo Expressão de busca exibido nessa página, é possível localizar, no sítio da

Advocacia-Geral da União (AGU) ou em outros sítios da Internet, informações que contenham a expressão digitada nesse campo.

136.

(CEF Técnico Bancário 2010) Considerando a figura cima, assinale a opção correta a respeito do Internet Explorer (IE).

A) A opção permite que a página que está sendo carregada em tela seja limpa, eliminando dela os itens já carregados.

B) O botão oferece acesso à página principal do portal do país de onde se acessa a Internet.

C) Os botões permitem recuar ou avançar, de maneira linear, nas páginas que foram abertas no IE.

D) Na barra de menus, a opção Favoritos permite a edição gráfica da página que foi acessada.

E) Um clique simples no botão faz que a página acessada seja atualizada em tela.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

18

Prof. André Alencar

Informática CESPE

137.

(UERN Agente Técnico Administrativo 2010) Ainda considerando a figura apresentada acima, assinale a opção correta, a

respeito de funcionalidades do IE6.

A) O botão

oferece a opção de retornar à página inicial de qualquer sítio visitado em um acesso à Internet.

B) No primeiro acesso a um sítio desconhecido, os botões

permitem navegar sequencialmente pela página anterior e

pela seguinte do sítio, como se fosse um livro, sem a necessidade de se clicar nos links das páginas.

C) O botão

homepage.

constitui um atalho para o acesso direto à página inicial do sítio que está sendo acessado, também denominada

D) Quando do acesso a determinada página web, o IE6 oferece, por meio do botão

, a possibilidade de adicionar o endereço

da referida página a um diretório geral ou outro criado pelo usuário, a fim de facilitar posteriormente o acesso, ao mesmo sítio sem

que seja necessário digitar o endereço da página em questão.

E) Para se comunicar com o administrador do sítio (webmaster) pela Internet, é correto clicar o botão

caixa de e-mail com o endereço do webmaster no campo

respectivo.

que disponibiliza uma

138.

(TRE MA Analista Judiciário 2009) Considerando a figura acima, que ilustra uma janela do Internet Explorer 6 (IE6),

assinale a opção correta.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

19

Prof. André Alencar

A) O botão

Informática CESPE

é utilizado para atualizar a página acessada pelo usuário.

B) Para se abrir uma nova guia de navegação, deve-se selecionar o botão

ou acessar a opção Abrir nova guia, no menu

.

C) O botão

disponibiliza funcionalidade que permite bloquear ou desbloquear pop-ups.

D) A opção de pesquisa na barra de endereço é acionada pelo botão

.

E) O IE6 não pode ser usado para a navegação pela estrutura de diretórios e arquivos armazenados localmente na máquina do

usuário.

139.

(DPF Agente 2009) A figura acima mostra a parte superior de uma janela do Internet Explorer 7 (IE7), em execução em um

computador com sistema operacional Windows Vista, em que a página da Web http://www.google.com.br está sendo acessada. Com

relação a essa janela, ao IE7 e a conceitos de Internet, julgue os itens que se seguem. Ao se clicar o botão

estiver sendo exibida no navegador passará a ser a página inicial do IE7 sempre que este navegador for aberto.

, a página que

A figura abaixo mostra uma janela do Internet Explorer 7 (IE7), na qual é exibida parte de uma página da Web. Com relação a essa

janela, ao IE7 e a conceitos relacionados à Internet e(ou) a intranet, julgue os itens que se seguem.

140. (STF Analista Administrativo 2008) Ao se digitar, no campo específico para inclusão de palavras para pesquisa, as palavras

Supremo Tribunal e se clicar o botão

, será iniciada uma busca por páginas que contenham a expressão

exata, mas não páginas que contenham as duas palavras na ordem invertida — Tribunal Supremo.

141.

(STF Analista Administrativo 2008) Clicar o botão

acesso a páginas da Web que tenham sido previamente incluídas

faz que o menu Favoritos seja aberto. Esse menu permite o

A figura acima mostra uma janela do Internet Explorer 7 (IE7), em que é exibida parte de uma página da Web. Com relação a essa

janela, ao IE7 e à Internet, julgue os itens seguintes.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

20

Prof. André Alencar

142. (STF Analista Administrativo 2008) O botão

Informática CESPE

permite que o usuário retorne à página da Web que havia sido exibida

anteriormente à página atual.

143. (STF Analista Administrativo 2008) O botão

permite ao usuário adicionar a página da Web que está sendo exibida a

uma lista de páginas favoritas.

144.

(STF Analista Administrativo 2008) Ao se clicar o botão

, à direita de

, aparecerá uma janela contendo uma

mensagem perguntando se a seção de uso do aplicativo IE7 deve ser encerrada, e, ao se clicar o botão Sim, na referida janela, essa

seção será encerrada.

145. (TRT 1º Região Analista Judiciário 2008) Considerando

a figura acima, que mostra uma janela do Internet Explorer (IE),

assinale a opção correta.

A) Para acessar a página em que se pode realizar download

das últimas atualizações do IE, é suficiente clicar

B) Para fechar o IE, é suficiente clicar o botão

canto superior direito da janela mostrada.

.

, próximo ao

C) Ao se clicar o botão

, é iniciado o carregamento da

primeira página que tiver sido acessada após a página inicial do

IE.

D) O menu permite o acesso à ferramenta Localizar, que pode

auxiliar a procura por palavras em páginas web.

E) Ao se clicar o botão

, todos os aplicativos que estiverem

abertos serão fechados, com exceção do IE.

Considerando a figura abaixo, que mostra uma janela do

navegador Internet Explorer 6 (IE6) com parte da página do

Ministério Público do Estado de Roraima, julgue os itens que se seguem.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

21

Prof. André Alencar

Informática CESPE

146. (MPE RR Assistente Administrativo 2008) Para recortar o texto da página e transferi-lo para um documento do Word, é

suficiente clicar a ferramenta

, abrir o documento do Word e clicar a opção Colar do menu Editar.

147. (MPE RR Assistente Administrativo 2008) Para se incluir a página na lista de

148.

(MPE RR Assistente Administrativo 2008) Ao se clicar a ferramenta

segurança será gerada

é suficiente clicar a ferramenta

, a página será compactada e uma cópia de

149. (MPE RR Auxiliar de Manutenção 2008) Para se visualizar o histórico de navegação é suficiente clicar a ferramenta

150. (MPE RR Auxiliar de Manutenção 2008) É possível utilizar a ferramenta

.

.

para se localizar uma informação na Internet.

Julgue os itens seguintes, considerando que um usuário tenha acessado o sítio da prefeitura municipal de Vitória por meio de conexão

ADSL utilizando o Internet Explorer 6.0 (IE6) e, nesse sítio, aberto a página mostrada na figura acima, que contém um formulário

criado no Word 2002.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

22

Prof. André Alencar

151.

(PMV Agente de Proteção Ambiental 2008) Ao se clicar o botão

152.

(PMV Agente de Proteção Ambiental 2008) A ferramenta

fazer a correção desses erros.

Informática CESPE

, a página exibida será atualizada.

permite buscar erros de grafia no formulário mostrado e

153.

(PMV Agente de Proteção Ambiental 2008) O formulário pode ser copiado para um arquivo do Excel seguindo-se os

seguintes procedimentos, sucessivamente: clicar a opção Selecionar tudo do menu Editar; clicar a opção Copiar do menu Editar; abrir

um arquivo do Excel e, nesse arquivo, levar o cursor para a posição desejada; clicar a opção Colar do menu Editar

Considerando a figura abaixo, que ilustra uma janela do Internet Explorer 6.0 contendo uma página da prefeitura municipal de Vitória,

acessada utilizando-se um computador com o Windows XP instalado, julgue os itens que se seguem.

154.

(PMV

Fiscal

de

Arrecadação 2008) Ao se

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

23

Prof. André Alencar

clicar a ferramenta

Informática CESPE

, a página será configurada como página inicial.

Considere que o navegador Internet Explorer 7 (IE7) esteja em uma sessão de uso, em um computador PC cujo sistema operacional é

o Windows XP. Considere ainda que a figura acima ilustre a janela do IE7 utilizada nessa sessão de uso. A partir dessas informações

e sabendo que o computador tem acesso à Internet por meio de uma rede WLAN, julgue os itens seguintes

155.

(SEGER ES Analista Administrativo Financeiro 2007) Caso seja clicado o botão

, a página web mostrada na área

de páginas da janela do IE7 acima será adicionada ao grupo de páginas denominadas favoritas do IE7.

156.

(SEGER ES Analista Administrativo Financeiro 2007) Por meio do conjunto de botões

, é possível acessar

funcionalidades relacionadas a filtragem de phishing do IE7, que são recursos de segurança da informação disponibilizados por esse

navegador.

157.

(SEGER ES Analista Administrativo Financeiro 2007) O campo

janela do IE7, permite que seja realizada pesquisa por informações na Internet.

, na

158.

(SEGER ES Especialista em Políticas Públicas 2007) Sabendo-se que

refere-se a um

sítio especializado no serviço webmail, é correto afirmar que, por meio de serviços disponibilizados por esse sítio, deve ser possível

enviar e receber mensagens de correio eletrônico utilizando-se o referido computador

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

24

Prof. André Alencar

Informática CESPE

A figura ao lado mostra uma janela do Internet Explorer 6.0 (IE6) em que parte de uma página da Web do sítio do SEBRAE está

sendo exibida. Com relação a essa figura, ao IE6 e à Internet, julgue os itens a seguir.

159.

(SEBRAE AC Analista Contábil 2007) A ferramenta

permite copiar a imagem da página para outro arquivo.

A figura ao lado mostra uma janela do Internet Explorer 6 (IE6), em que

é exibida uma página da Web. Com relação a essa figura, ao IE6 e à

Internet, julgue os itens subseqüentes

160.

(PMRB Administrador 2007) Ao se clicar o botão

, é disponibilizada uma ferramenta que tem como

função principal permitir ao usuário a visualização de

detalhes na página em exibição.

161.

(PMRB Administrador 2007) Ao se clicar o botão

anteriormente à atual.

, será exibida a página da Web que havia sido acessada

A figura abaixo ilustra uma janela do Internet Explorer 6 (IE6),

em que é exibida uma página da Web. Com relação a essa

figura, ao IE6 e à Internet, julgue os itens a seguir.

162.

(PMRB Agente Administrativo 2007) Ao se clicar o

botão

, a página em exibição é bloqueada, de forma que

nenhum usuário possa mais acessá-la, no futuro, no

computador em que o IE6 está instalado. Essa ferramenta

pode ser utilizada, por exemplo, para impedir que menores de

idade acessem páginas da Web inapropriadas. Para

desbloquear a página, é necessário o fornecimento de uma

senha secreta.

163.

(PMRB Agente Administrativo 2007) Quando o IE6

é aberto, existe sempre uma página da Web que ele exibe

inicialmente. Caso se deseje, em algum momento, retornar a essa página inicial, é suficiente clicar o botão

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

.

25

Prof. André Alencar

Informática CESPE

Com relação à figura abaixo, que mostra uma janela do

Internet Explorer 6 (IE6), em que é exibida parte de uma

página da Web, julgue os itens seguintes.

164.

(PMRB Agente Administrativo 2007) Para se

acessar a página da Web relacionada ao serviço de busca do

sítio comercial Google, é suficiente digitar, no campo

, a seqüência de caracteres www.google.gov e,

em seguida, clicar

165.

.

(PMRB Agente Administrativo 2007) Ao se clicar o

botão

, será aberta uma ferramenta do IE6 que tem por

função permitir a edição e o envio de mensagens de correio

eletrônico.

Com o objetivo de realizar uma pesquisa acerca das universidades federais brasileiras, um usuário da Internet acessou o sítio do MEC

— http://www.mec.gov.br — e, depois de algumas operações com os recursos desse sítio, ele obteve a página Web ilustrada ao lado,

na janela do Internet Explorer 6, software que o usuário utilizou em sua navegação. Na página mostrada, observa-se uma tabela

criada a partir de aplicativos específicos que contém, nos campos indicados por “Instituições”, hyperlinks para respectivos sítios das

universidades e fundações listadas. A partir dessas informações e da figura mostrada, julgue os itens a seguir, relativos à Internet e ao

Internet Explorer 6.

Com o objetivo de obter informações acerca das áreas protegidas no território brasileiro, um usuário da Internet acessou o site do

Ministério do Meio Ambiente — http://www.mma.gov.br — por meio do Internet explorer 5, em um microcomputador Pentium 4 com

winchester de 40 GB e RAM de 512 MB. Uma das páginas visitadas pelo usuário está mostrada na janela ilustrada na figura acima.

Com base nessa figura, julgue os itens a seguir.

166.

(PC RR Agente Carcerário 2004) Dispondo do software e do hardware necessários, caso o usuário deseje imprimir o

conteúdo da página mostrada, é suficiente que ele clique o botão

167.

.

(PC RR Agente Carcerário 2004) Caso deseje obter outras possíveis páginas da Internet que contenham informações

relacionadas ao assunto acima mencionado, o usuário poderá fazê-lo por meio do botão

campo específico para pesquisa na Internet será disponibilizado na janela do Internet Explorer 5.

168.

. Ao clicar esse botão, um

(PC RR Agente Carcerário 2004) Em geral, as páginas acessadas durante a sessão de uso do Internet Explorer 5

mencionada acima podem ser novamente acessadas por atalhos disponibilizados pelos botões

e

.

169.

(PC RR Agente Carcerário 2004) Devido ao fato de a RAM do computador ser de 512 MB, no acesso à Internet descrito

acima, as taxas de transmissão de download de informação serão da ordem de 512 kbps.

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

26

Prof. André Alencar

170.

Informática CESPE

(PC RR Agente Carcerário 2004) Após consultar as páginas do Ministério do Meio Ambiente, caso o usuário deseje acessar

a página associada ao URL http://www.cespe.unb.br, é suficiente que ele digite esse URL no campo

o botão

e, em seguida, clique

.

171.

(DPF

Agente

Administrativo

2004)

Recursos

disponibilizados

pelo IE6 ao se clicar o Botão

permitem

que

páginas web previamente

acessadas

possam

ser

visualizadas novamente.

172.

(DPF

Agente

Administrativo 2004) Vírus

de computador pode ser

contraído no acesso a

páginas web. Para que o IE6

possa rastrear vírus de

computador contraído em

determinada sessão de uso,

é necessário que ele

disponha de um software

antivírus, o qual é ativado

por meio do botão

.

Considerando

a

figura

abaixo, julgue os itens

subseqüentes, acerca do

Internet Explorer 6 e dos

conceitos de Internet.

173.

(ANATEL Técnico em Regulação de Serviços Públicos de Telecomunicação 2004) Por meio do botão

, a página

web ilustrada poderá ser impressa caso haja uma impressora disponível e devidamente configurada, conectada ao computador ou a

uma rede local da qual este faça parte.

A janela do Internet Explorer 6 (IE6) mostrada

acima ilustra uma página Web de endereço

http://www.banese.com.br, obtida em uma

sessão de uso do IE6, realizada a partir de um

microcomputador PC. Com relação a essa

janela, ao IE6 e à Internet, julgue os itens

seguintes.

174.

(BANESE Técnico Bancário 2004)

Por meio do botão

, é possível acessar

diversos recursos do IE6 que permitem, a

partir de aplicativo de correio eletrônico

previamente

configurado,

enviar

as

informações da página ilustrada na forma de

uma mensagem de correio eletrônico. O

aplicativo de correio eletrônico que permite o

envio das informações desejadas pode ser

configurado a partir de opção encontrada no

menu FERRAMENTAS.

175.

(ANATEL Técnico em Regulação de

Serviços Públicos de Telecomunicação

2004) Com base na janela mostrada, é correto

E-mail: [email protected]

http://br.groups.yahoo.com/group/prof_andre_alencar/

27

Prof. André Alencar

Informática CESPE

concluir que, ao se clicar o botão

, o IE6, na sessão de uso descrita acima, permitirá a visualização da primeira página obtida

nessa sessão, que se trata da página denominada inicial.

Com o objetivo de obter informações acerca do concurso público da