Tese Concursos – Informática – Gabarito Comentado Apostila da UFG – Prof. Marco Antônio.

Gabarito Comentado

Gestão da Informação Página 1

1) C – DataWharehouse não é uma técnica para

criação de Sistemas e sim considerado um Banco de

Dados em uma organização.

2) Repetiu a primeira.

HARDWARE página 11

1)

A – A porta USB conhecida também como

barramento USB. Permite o encaixe de vários

periféricos externos.

2)

Letra B – Possui as portas USB, Cartão de

Memória, P2(áudio) e VGA Saída de Vídeo VGA.

3)

Verdadeira – A tecnologia associada a Smart

Card nesta questão está referenciando ao teclado com

leitora de cartões, utilizado em estabelecimentos

comerciais como banco, hospitais, edifícios, órgãos

públicos ou instituições de ensino.

6) A resposta esta na B – Firewire, devido ao fato de

mencionar áudio e vídeo para sua transmissão.

4) Letra C – Remover o pendrive sem fechar os

arquivos abertos e remover o hardware com

segurança a partir do ícone de hardware

encontrado na área de notificação da barra de

tarefas, pode corromper os arquivos do pendrive,

mas pode haver faíscas elétricas. Portanto questão

anulada pela UFG na época.

5)

Como já fizemos. A resposta é Garrafas de

Tinta. Novo recurso encontrado nas impressoras mais

atuais.

6)

(A mesma questão mencionada no item 6

abaixo da questão 3).

7) C – Os barramento mais antigo é a letra “C” “SIMM”

8) B – Os cartões SDHC (Segurança Digital de Alta

Capacidade) e SDXC (Segurança Digital com Capacidade

Estendida)

9) Letra A – Barramento – Conjunto de vias ou trilhas

que transportam dados de um chip a outro na placa

mãe.

10) C – Pulseira antiestética. Conforme já comentado

em sala. A UFG não poderia colocar esta questão,

devido ao fato da mesma ser de Cargo de Técnico em

Manutenção.

11) Conforme já mencionada no item 5.

12) Letra B. Já contou tudo sobre SSD.

13) Letra A. HDMI é a melhor qualidade de impressão.

14) Verdadeira, mas anulada. A figura na prova não

ficou nítida a ponto do usuário confundir com outras

extremidades.

15) B – Questão de Unidades de Medidas conforme

explicamos em nossas aulas.

16) Repetiu a questão 9.

17) Letra D – Teclado.

WINDOWS

1 – A - Falsa, podemos alterar as dimensões através

do atalho de teclado ALT+Barra de Espaço onde ativa

o Menu Controle, dois cliques na barra de título ou

+.

B – Colocaram “F”, mas em minha experiência

caberia recurso. Pois quando a questão menciona

Janela e não caixa de diálogo é correto, mas, o

responsável pelo desenvolvimento da prova

generalizou, por isso ele colocou a questão correta.

C – Sim, esta está em nossas teclas de atalho neste

tópico.

D – Falsa, para fechar você pode aplicar um clique

com o botão direito no ícone correspondente à barra

de tarefas.

E – Falsa – Clicando com o botão direito sobre a

barra você pode perceber as opções cascata,

empilhada ou lado a lado.

2 – D – Questão da UFG, e como vocês já sabem a UFG

é meio louca, sem comentários. O usuário final

dificilmente utiliza a janela executar para executar

programas.

3 – A – Para minimizar todas as janelas exceto a ativa

utiliza-se este conjunto de teclas: + Home.

4 – I – Verdadeiro devido ao fato de poder criar estes

itens no desktop.

II – Falsa, nada haver a pasta system32 já vem

instalada com o Windows.

III – Verdadeira o Windows realmente não é

imune a vírus.

IV – Falsa o IE6 é padrão do Windows XP.

V – Perfeita – O Windows permite a conexão com

redes locais e à distância.

Portanto, a verdadeiro os itens I, III e V. Letra C.

5) Verdadeira - É possível conforme explica a

pergunta. Incluir uma pasta ou arquivo na biblioteca

consiste em fazer uma cópia desta pasta ou arquivo

para dentro da biblioteca do drive atual.

6) Letra A – Falsa, é possível sim alterar a extensão do

nome de um arquivo.

Letra B – Falsa, o correto é 255 caracteres sem

incluir a extensão. Já a sua extensão pode possuir de

0 ou mais letras.

Letra C – Falsa, uma pasta pode conter arquivos e

sub-pastas.

Letra D – Falsa, os caracteres mencionados são

válidos para nome de arquivos os que não são, anote

aí

7) A – Questão da FCC muito bem elaborada.

8) B – Painel de Controle.

9) A – O ícone que informa uma impressora

compartilhada realmente é o mencionado na figura.

10) Letra “C” também conhecida como Área de

Transferência.

11) Letra D – biblioteca.

Tese Concursos – Informática – Gabarito Comentado Apostila da UFG – Prof. Marco Antônio.

6)

12) Verdadeira – Este recurso serve para posicionar a

janela nas laterais da tela quanto maximizar a mesma,

quando soltamos a janela arrastada na barra de título

na parte superior do monitor.

13) Sim, é possível através de um clique com o Botão

Direito do mouse e escolhendo em seguida Abrir

Com, em seguida é só escolher o programa desejado

a abrir o arquivo.

14) F – A resposta correta é a Calculadora do

Windows que possui desde cálculos simples até

avançados.

15) C – CTRL+A, este conjunto de teclas seleciona

todos os arquivos e pasta da referida pasta

posiocionada.

16) V – Perfeita questão, pois explicou passo a passo

o procedimento de se inserir incluir uma pasta na

biblioteca.

17) C – Os passos corretos são estes. Lembrando que

a FUNIVERSA insiste em como fazer determinada

ação, estilo Carlos Chagas.

18) C – Não tem jeito! As Organizadoras pegam no pé

mesmo! Veja que você deve saber tudo sobre um

determinado item. A letra “C” diz tudo que o Internet

Explorer permite no quesito tarefas realizadas.

Portanto ficou a letra “c”.

19) V – O menu iniciar realmente permite várias

configurações a partir de um clique com o botão

direito sobre a barra de tarefas.

20) Letra B – Exibe a janela do Windows Explorer.

16) Letra D – Não concordei com a resposta pois, ao

posicionar o cursor em um ícone de janela

minimizada na barra de tarefas. Veremos uma janela

restaurada mas nem sempre uma janela maximizada.

Windows 8

1) A – Realmente, no Windows 8 em qualquer versão

para chegar aos botões de configuração. Faz-se o

movimento indicado na letra “A”.

2)

V – Desde a versão XP, já podeira se fazer

várias ações ao mesmo tempo. Além dos

processadores de núcleo duplo.

3) Perfeita questão – O modo suspensão é muito

utilizado em casos que o usuário sairá de perto

do micro por alguns instantes, ao retornar basta

pressionar qualquer tecla do teclado exceto a

tecla de liga/desliga que o computador volta ao

ponto em que se estava antes.

4) Letra “D” – A intensidade do sinal de Redes Wifi é observado através do sinal mencionado

neste item.

5) Letra A – Executar a instalação do programa de

forma manual. Recorrendo ao Painel de

Controle, Programas e recursos ou procurar os

programas SETUP encontrado na pasta onde o

programa está ou no CD do fabricante.

7)

8)

9)

Letra C – O programa original pernace em sua

pasta e seu atalho será eliminado de vez sem

passar pela lixeira. Há possibilidades de

recuperação através de programas especiais.

Letra B – Há possiblidades de organizar as

janelas clicando-se com o botão direito sobre a

barra de tarefas, escolhendo em seguida janelas

em cascata, lado a lado ou empilhadas.

Letra A – CTRL+F1 Exibe ou oculta a faixa de

opções.

Letra D – As opções da janela mencionada estão

todas na letra D. Conforme a figura a seguir:

WORD

1) B – CTRL+J – Alinha à esquerda e à direita ao

mesmo tempo.

2) Verdadeira – A criação de índice depende da

aplicação de estilos de título primeiramente nos

títulos dos parágrafos conforme explicação em sala e

em

breve

em

novo

site:

www.especificaonline.com.br.

3) Letra A e Letra B – As duas guias permitem a quebra

de página.

4) Perfeita questão – As linhas e bordas podem ser

alteradas quanto a espessura e cor.

5) Letra C – Realçar no texto as alterações realizadas.

6) Letra B – Destacar em negrito trechos de um

documento baseados em um modelo.

7) Verdadeira – Caso o usuário cole através do Colar

Especial, o Word permite a colagem como imagem, o

que tranca a possibilidade alteração.

8) Verdadeiro – Questão bem difícil. Primeiro, não

temos o hábito de criar Marcas D´água, segundo que

jamais o usuário final ficaria testando qual modo de

exibição exibe ou não as marcas d´água.

9) Letra D – Seleciona todo o parágrafo.

10) Verdadeira – No caso de desligamento do micro

ou falta de energia, o Word recupera o arquivo ao

abrir este aplicativo.

11) B – Ativa o dicionário de Sinônimos.

12) B – Notas de Rodapé se encontra na Guia

Referências.

Tese Concursos – Informática – Gabarito Comentado Apostila da UFG – Prof. Marco Antônio.

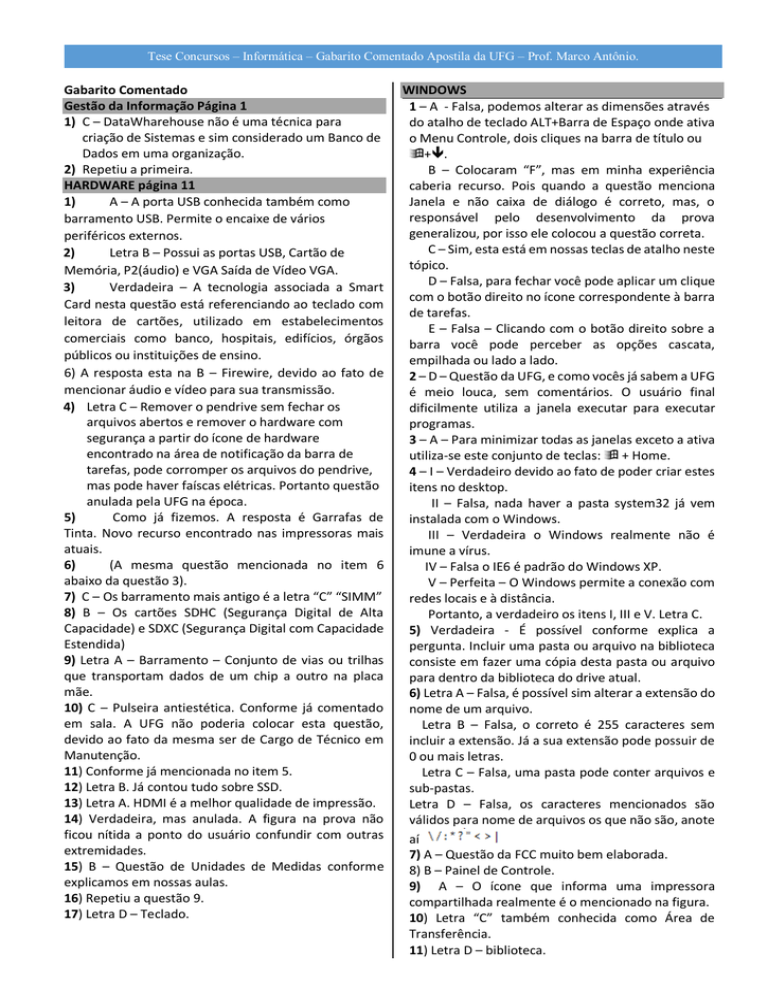

Excel

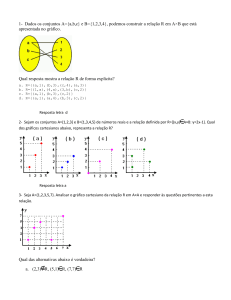

Através da figura responda as questões abaixo

referentes ao Excel 2010. Lembrando, após a

digitação das fórmulas foi pressionado ENTER.

1) =CONT.SE(A2:C6;”=2”) Retorna 4

Resposta: Verifica-se somente os valores

maiores ou iguais a dois dentro do intervalo

proposto. Neste contexto, encontramos a

resposta 14 números conforme figura a seguir.

Portanto Falsa a questão.

2) =CONT.NUM(A1:C5) Retorna 15

4)

Portanto Letra “B”

05) =MOD(C5;A6) Retorna 0

A

B

C

Será “0” devido ao fato do resultado do resto ser

“0”. Portanto a questão é verdadeira.

06) =MED(B2:C6;A3:C1) Retorna 8.

Marque o item correto: Resposta será letra “B”

devido ao fato de que o comando CONT.NUM

conta quantas células contém apenas conteúdo

numérico. Neste caso são 15. Resposta verdadeira.

a)2

b)15

c)0

d)9

Tese Concursos – Informática – Gabarito Comentado Apostila da UFG – Prof. Marco Antônio.

uma para as outras. Processo chamado de Direct

Home).

3) Letra A – Quando queremos enviar uma

mensagem para vários usuários, sem que os

receptores vejam os e-mails postados.

Devemos colocar esses e-mails na linha CCO ou

BCC(Com Cópia Carbono).

7)

Verdadeira.

Internet

1 – A – HTTP e SMTP onde o HTTP(Protocolo de

Transferência de Hipertextos, permite a transferência

do conjunto de itens de uma página web hospedada

um servidor web para a máquina cliente. Já o SMTP é

usado apenas para o envio de mensagens de e-mails

para um destinatário.

2 –Falsa – Vamos aprender a abrangência das redes

ou seja o tamanho das conexões. Inicia-se por

LAN(Local Área Network ou rede local),

MAN(Metropolitana(Cidades ou estados) Área

Network), WAN(Wide(Global) Área Network). Então,

quando falamos em rede MAN em sua maioria

trabalha com redes sem fio para transmissão de um

ponto a outro. As antenas devem ficar direcionadas

4) F – O Worm se replica e necessita não necessita de

um hospedeiro para se propagar. Caso ele hospedasse

em um arquivo ou programa seria considerado vírus.

Portanto o Worm, lembrando não é considerado vírus e

sim malware(programa malicioso)

5) Falsa – O próprio Windows 8 já possui a pasta

Onedrive justamente para esta integração com a

computação em nuvens.

6) Falsa – Os protocolos da camada OSI e TCP/IP são

utilizados por qualquer Sistema Operacional. Portanto,

são considerados Universal.

7) C – Links – Um link pode enviar executar um

programa ou arquivo na máquina ou enviar o usuário

para outra página quando este usuário estiver

navegando em uma página web.

8) Letra A – Protocolo de Controle de

Host(Computadores em rede) Dinâmico. Este protocolo

cria de forma aleatória IP´s. São os famosos IP´s

variáveis que é gerado por este protocolo a cada acesso.

9) Letra “A” – O que diferenciou da letra D foi o CTRL+F

que vem do termo “Find” pesquisar. Já o CTRL+L

conforme indicado no item A da questão seleciona a

barra de endereços. Portanto a verdadeira é a letra A”.

10) F – O termo Cloud Storage é genérico e serve para

designar qualquer tipo de armazenamento em nuvens,

necessita de um cadastro ou seja, uma autenticação do

usuário e permite o armazenamento de arquivos tanto

em nuvens públicas quanto privadas.

11) Verdadeira – Neste caso a questão está

relacionando com nuvens privativas.

12) Tecnologia para transmissão de áudio na Internet é

chamada de Usenet em termos mais comuns o mesmo

que Streaming ou Webcasting. Utilizada por cursos

online ou juris online atualmente. Portanto é a letra “E”

a verdadeira.

13) Letra “D” – A letra “D” explicou tudo sobre Intranet.

14) Mais uma da UFG – A UFG cobra muito termos da

Internet e dessa vez não foi diferente. “Cobrou

Cookies”, que são pequenas informações gravadas na

máquina do usuário e alguns no servidor web com a

intenção de estudar as preferências do usuário. Sites

como comércio eletrônico utilizam este recurso sempre

que o usuário faz uma pesquisa nesses tipos de sites.

15) Letra B – Apagará os cookies e outros dados de seu

navegador.

16) Letra D – bluetooth – Rede sem fios para

transmissão entre dispositivos móveis como celular,

Tese Concursos – Informática – Gabarito Comentado Apostila da UFG – Prof. Marco Antônio.

som automotivo, impressoras, máquinas fotográficas,

filmadoras entre outros aparelhos que já permitem essa

comunicação entre si com uma distância de até 10

metros. Não se esqueça que atualmente temos também

a rede IRda(Infravermelho Acesso a Dados) utilizados

entre trenas de medição, alinhamento automotivo de

rodas entre outros dispositivos.

17) Letra A – Não se esqueça que atualmente temos o

Midori, Konqueror, Safari, Opera entre outros.

SEGURANÇA DA INFORMAÇÃO

1) Letra “D” utilizar senhas para acesso ao computador,

executar backup´s ou seja cópias de segurança.

2) Letra “D” Navegação InPrivate – Tipo de navegação

que evita a gravação de dados na máquina do usuário

ao fechar o navegador.

3) Falsa – A aplicação de uma política de segurança

requer um orçamento em mídias graváveis como HD´S,

DVD´S ou Fitas Dat, requer também Antivírus

atualizados, máquinas com firewall filtradoras de

pacotes e bloqueio a determinados acessos pelo

administradores de redes.

4) F – (Repetiu da matéria de Internet) A partir do

momento em que um programa hospeda-se em outro

com a finalidade de danificar, apagar ou excluir

informações ele passa a ser considerado como vírus. O

Worm conforme a cartilha.cert.br não é considerado

vírus e a cartilha está correta devido ao fato desse

programa não se alojar em arquivos, pastas e

programas, ele se autoduplica contaminando

computadores em redes.. Portanto a questão é falsa.

5) Verdadeira - Os Botnet´s são conhecidos como BOT´s,

programas que invadem computadores sem o

consentimento do usuário permitindo o hacker

vasculhar todas pastas e arquivos do computador

vítima.

6) Falsa – A palavra garantir é uma palavra “forte” em

relação aos conceitos de segurança da informação.

Inferir que uma instalação de Firewalls em todos os

computadores de uma rede já resolve os problemas de

segurança é inverídico. Em uma rede que possua dados

sensíveis ao negócio deve-se criar uma política de

segurança, estudos técnicos, implementação de uma

rede do tipo VPN(Virtual Private Network) entre outros

recursos de segurança.

7) Falsa – O correto é fazer uma cópia dos arquivos e

pastas para um dispositivo externo e guardá-los em um

local seguro.

8) Falsa – Este princípio se aplica à Integridade da

informação. Para ser verdadeira a questão deveria ter

mencionada que a informação deverá chegar às mãos

do receptor correto e autorizado.

9 – Letra “D” - informações críticas e sensíveis ao

negócio como banco de dados de clientes de um banco

ou empresa deverão conter toda uma política de

acessos, filtradores, criptografia nas redes e vários

outros recursos de segurança.

10) Verdadeira – Às vezes o Concurseiro se engana com

Firewall do Windows. Primeiro que é um filtrador de

pacotes, segundo que permite a configuração de

diversos tipos de bloqueios e regras e terceiro que o

mesmo é considerado também Hardware em provas de

concursos.

11) Falsa – Brincou com agente! Se não podem ser

seguidos por seres humanos, qual a finalidade dos

princípios então.

12) Os três itens estão verdadeiros perante às

explicações da questão.

13) Falsa – O Firewall protege ambientes Internos e

Externos.

14) Bem explicado o conceito de Confidencialidade

portanto verdadeira.

15) Perfeita – Realmente entre as características de um

certificado digital exite sim um emissor, do prazo de

expiração 1 ano, 2 anos ou 3 anos e uma assinatura

digital.

16) Item I – Falsa devido ao fato de todos os itens

mencionados contém características de um Certificado

Digital

Item II – Verdadeira, todo o conteúdo acima explica

a função de um Certificado Digital.

Item III – Verdadeira, toda URL que possui o

protocolo HTTPS contém um certificado digital e uma

Layer Secure Sockets que um programa cuja finalidade

é proteger o HTTP.

Gabarito Final “C”.

17) Letra C – Mas a organizadora FCC sem coloca

questão com uma certa ambiguidade nos termos. Veja

que em um momento da questão comenta-se que “o

princípio da informação que evita que ela seja

adulterada ou destruída em a permissão de seu gestor”

dá indícios do princípio da confidencialidade,

concordam comigo?.

18) Letra “B” – Tome cuidado com as teclas de atalho.

19) Verdadeira a letra “D” – Perfeita! bem explicado, os

três itens são verdadeiros.

20) Verdadeira – A maioria das corporações já tem se

atentando para este tipo de procedimento.

Normalmente se retira todas as regalias de acesso à

Internet do funcionário e isso é uma prevenção contra

acessos indevidos e não autorizados na máquina da

empresa, bem como evita a entrada de vírus ou

programas maliciosos.

21) (Está sem numeração) - VPN – Rede Virtual Privativa

– Utilização de método de tunelamento que oferece

conectividade de rede em longa distância.

DMZ – Perímetro de Segurança criado para proteger

a rede interna e dados sensíveis ao negócio.

IDS – Sistema de Detecção de Intrusão.

RoBot – Programas robóticos. Hackers utilizam os

Tese Concursos – Informática – Gabarito Comentado Apostila da UFG – Prof. Marco Antônio.

BOT´s milhões de computadores robóticos que

conseguem invadir um servidor permitindo o acesso

remoto pelo invasor.

Hijacker – Programa que sequestram o DNS da

página, insere chaves em registros de navegadores ou

de Sistemas Operacionais com a intenção de enviar o

usuário a uma página falsa, o mesmo que “Pharming”.

Portanto, 2, 4, 1, 3 e 5. Letra “C”.

WRITER

1) A – Exibe a barra “funções de desenhos”.

2) Letra C. O recurso utilizado foi anotação que é

considerado no Word como comentário.

3) Verdadeira – Um dos principais recursos que veio

com o pacote LibreOffice é permitir exportar um

arquivo em formato PDF.

4) Falsa – O Impress está voltado para arquivos com

extensão .ODP

5) Falsa – A opção Exportar Diretamente como PDF

está contida em todos os aplicativos do LibreOffice.

6) Falsa – Pode sim ser instalado sobre qualquer

versão atual do Windows, ou seja, Versões 7 e 8.1

Pro e até a XP.

7) Letra “A” – Esta opção está contida no Menu

Arquivo

8) Letra D – Preste bastante atenção que a questão

está pedindo a função do botão “selecionado” e

não a função de todos os botões.

9) Letra D – ODT é o padrão do aplicativo Writer do

pacote LibreOffice.

10) Letra D – Outra questãozinha que devemos prestar

bastante atenção porque no enunciado pede

respectivamente a função dos botões da direita

para esquerda e não como estamos acostumados a

ver da esquerda para direita.

11) Falsa – É apresentada o menu dropdown conforme

indica no enunciado da questão quando clicar no

na seta ao lado do botão novo, aí sim, abrirá um

menu permitindo que se abra novo aplicativo do

pacote LibreOffice. Conforme figura a seguir.

12) Verdadeira – No Excel é o contrário o resultado é

uma duplicação do número arrastado, mas como

estamos falando de Calc. Realmente este aplicativo

processa uma sequencia dos números arrastados.

13) F – A versão DOCX não pode ser aberta por todas

as versões do Word como o 2003 por exemplo. Já

o LibreOffice Writer permite abrir várias extensões

incluindo o DOCX.

14) Letra B – para mover uma figura no Writer é só

arrastar a figura para uma nova posição do texto.

15) Letra A – O único detalhe que foi alterado de 2009

para 2014 foi o nome da opção de Alterar

Capitalização para Alterar Caixa.

16) Letra A – Sim, o usuário aplicando um clique na seta

que acompanha o comando Novo conforme indica

a figura a seguir .

17) Letra A – As organizadoras como a CESGRANRIO

ouUEG estão adotando este tipo de comparação e

m teclas de atalho. Complicado se as outras

organizadoras adotar essa brincadeira em provas.

18) Letra C – ODT(Writer), ODS(Calc) e ODP(Impress).

19) Letra C – Mudou tudo no LibreOffice em

comparação com o Word 2003 onde este comando

se localizava no Menu Arquivo opção Configurar

Página.

20) Letra E – Ferramentas – Opções – Categoria Salvar.

21) Letra A – Menu Exibir

22) Letra D – Todos os comandos bateram com os

botões mencionados na figura.

23) Falsa, ainda não é possível salvar nesses formatos.