Java é atualizado, mas ainda

é ameaça à segurança dos

usuários

As novas configurações de segurança do Java, projetadas para

bloquear ataques drive-by download do navegador, podem ser

contornadas por crackers, disse um pesquisador no domingo

(27/1). Vale lembrar que ataques desse tipo instalam

automaticamente malwares nas máquinas de usuários que visitam

sites comprometidos.

A

notícia

veio

na

sequência

de

várias

e

embaraçosas

vulnerabilidades 0-day, e do recente compromisso assumido pelo

chefe de segurança do Java de que a sua equipe corrigiria os

bugs no software.

As configurações de segurança do Java que podem ser

contornadas foram introduzidas no mês passado, com o Java 7

Update 11. Essas disposições permitem que os usuários decidam

quais applets podem ser executados dentro dos navegadores. A

mais rigorosa das quatro configurações supostamente bloqueia

qualquer applet não-assinado com um certificado digital

válido.

Outras restrições aprovam livremente a maioria dos applets

não-assinados, executam applets não-assinados somente se o

próprio Java estiver atualizado, ou exibem um aviso antes que

applets não-assinados sejam executados.

Mas, de acordo com CEO da Security Explorations Adam Gowdiak,

nenhuma dessas configurações chega a atrapalhar um cracker. “O

que descobrimos é que o código Java não-assinado pode ser

executado com sucesso em um sistema-alvo Windows, independente

do nível de segurança definido pelo usuário no Painel de

Controle do Java”, escreveu o especialista em um post no

domingo (27/1), na lista de discussão Bugtraq. “O ‘alto’ ou

‘muito alto’ não importa muito aqui. Ainda assim o código será

executado.”

Seguro, mas nem tanto

Depois de identificar a vulnerabilidade e criar um exploit

prova dea conceito que funciou no Java 7 Update 11 (a versão

lançada há duas semanas) rodando em Windows 7, Gowdiak

reportou o bug para a Oracle.

Sua descoberta torna discutível – pelo menos em teoria – a

última alteração de segurança da Oracle. Quando liberou a

atualização de emergência em 13 de janeiro para anular duas

vulnerabilidades críticas do plug-in do Java, incluindo uma

que foi ativamente explorada por cibercriminosos, a Oracle

também redefiniu automaticamente o Java para o nível de

segurança “Alto”. Nessa configuração, o software notifica os

usuários antes que eles possam executar applets não-assinados.

Embora não haja evidências de que crackers estejam explorando

essa nova vulnerabilidade, Gowdiak deu a entender que não

seria difícil para eles o fazerem. “Ela deve ser considerada”,

disse Gowdiak. “Estamos realmente surpresos ao descobrir o

quão trivial

segurança.”

é

contornar

essas

novas

configurações

de

Os cibercriminosos intensificaram seus ataques contra o Java e

o seu plug-in, e algumas empresas de segurança estimam que

eles sejam responsáveis ??por mais de metade de todas as

tentativas de explorações. Na maioria das vezes, exploits Java

são utilizados para realizar ataques drive-by download.

Gowdiak publicou sua reivindicação poucos dias depois de a

Oracle lançar uma gravação de uma conferência entre os líderes

do grupo de usuários Java e o principal gerente sênior de

produto, Milton Smith, responsável por supervisionar a

segurança do software. Eles discutiram as recentes

vulnerabilidades e o caminho que a Oracle estava tomando.

Durante a chamada, Smith explicou os aperfeiçoamentos de

segurança para o Java 7, incluindo a introdução das

configurações do Update 10 e a mudança do padrão de “médio”

para “alto” do Update 11. “As mudanças efetivamente fazem com

que applets não-assinados não sejam executados sem um aviso”,

disse Smith. “Algumas das coisas que estávamos vendo eram

feitos silenciosos, onde as pessoas clicam em um link dentro

de um e-mail e sem querer comprometem a máquina. Mas agora,

essas características realmente impedem isso. Mesmo que o Java

tenha um exploit, seria muito difícil atacar em silêncio.”

Mas, de acordo com Gowdiak, não é bem assim que acontece. “As

melhorias de segurança feitas recentemente para o Java 7 de

jeito nenhum impedem ataques silenciosos”, escreveu o

especialista no Bugtraq.

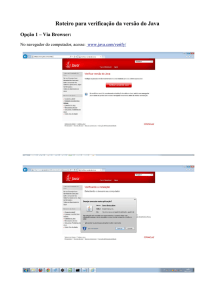

Quando questionado sobre como os usuários que necessitam

executar o Java em seu navegador devem se proteger, Gowdiak

sugeriu que eles migrassem para um navegador com “click-toplay” – um recurso que obriga os usuários a autorizar

explicitamente a execução de um plug-in. Tanto o Chrome quanto

o Firefox incluem o click-to-play. “Isso pode ajudar a

prevenir a exploração automática e silenciosa de

vulnerabilidades conhecidas e ainda não corrigidas do plug-in

do Java”, disse Gowdiak.

Java é atualizado, mas ainda é ameaça à segurança dos usuários

– Segurança – COMPUTERWORLD.