Querido candidato, segue a análise da Prova Preambular da Acadepol para o cargo de

Agente de Telecomunicações.

61) Os slots da placa de sistema ou motherboard são usados para conectar placas de

expansão, tais como placas de vídeo, de som, de rede, dentre outras. Podemos citar

como exemplos de padrões de slots usados atualmente

a. ZIF, AGP e AGP EXPRESS

b. PCI, AGP, PCI EXPRESS

c. PCI, LGA e AGP

d. ISA, PCI e ZIP EXPRESS

e. PCI, AGP E LGA

Gabarito Oficial B. (A resposta do gabarito está correta)

Vimos em sala de aula a evolução dos slots de expansão (também conhecidos como

soquetes). Slots ISA, PCI (padrão Intel), AGP (Portas Aceleradoras Gráficas) e PCI-E

(Express), evolução do padrão PCI da Intel. Questão para quem acompanhou nossas

aulas extremamente simples

62) São Exemplos de periférico de entrada, periférico de saída e periférico hibrido,

respectivamente:

a. mouse, monitor touch screen e impressora laser

b. caixa de som, monitor de vídeo e monitor touch screen

c. mouse, impressora multifuncional e monitor de vídeo

d. scanner, teclado e modem

e. teclado, monitor de vídeo e modem

Questão 62. Gabarito Oficial E. (A resposta está correta)

A alternativa A, traz os respectivos periféricos: mouse (entrada), monitor touch screen

(híbrido) e impressora laser (saída). Vamos analisar as outras questões.

A alternativa B, caixa de som (saída), monitor de vídeo (saída), monitor touch screen

(híbrido).

Alternativa C, mouse (entrada), impressora multifuncional (saída) e monitor de vídeo

de vídeo (saída).

Alternativa D, scanner (entrada), teclado (entrada) e modem (híbrido).

Finalizando, alternativa E, teclado (entrada), monitor de vídeo (saída) e modem

(híbrido). É essa a alternativa que segue a sequência de tipos de periféricos citados na

questão.

Obs: Mesmo que se considere a impressora multifuncional como híbrida, vimos em

sala de aula que o conceito está errado, ainda assim, a alternativa correta é a do

gabarito.

63) Debian, Ubuntu e RedHat são exemplos de

a. distribuição do sistema operacional Linux

b. suíte de aplicativos para escritório de código aberto

c. softwares utilitários livres, destinados à segurança do computador e da rede

d. softwares de dados que utilizam linguagem SQL.

e. browser e gerenciadores de correio eletrônico com código-fonte aberto

Gabarito Oficial A. (A resposta está correta).

As distro Linux são sistemas operacionais Unix-like incluindo o kernel Linux e outros

softwares de aplicação. Organizações comerciais, como a Red Hat, Ubuntu, SUSE e

Mandriva, bem como projetos comunitários como Debian e Gentoo montam e testam

seus conjuntos de software antes de disponibilizá-los ao público. Há registro de mais

de 300 distribuições ativamente mantidas, embora menos de 20 delas sejam

largamente conhecidas.

Algumas distribuições populares oferecem a possibilidade de execução em modo Live

CD, que permite o uso integral do Linux sem instalação ou alteração dos dados

armazenados no disco rígido do computador: o sistema roda integralmente a partir de

um CD-ROM desde o momento em que o computador é ligado.

64) Em um disco rígido, a divisão da mídia magnética em trilhas, setores e cilindros é

conhecida como formatação

a. de particionamento

b. lógica

c. de baixo nível

d. de alto nível

e. de alocação

Gabarito Oficial C. (Passível de recurso). Vejamos:

Originalmente, os discos magnéticos do HD nenhum apresentam nenhuma

organização. Para que os dados possam ser armazenados e lidos de forma organizada,

é necessário que o HD seja previamente formatado. Em primeiro lugar, temos a

formatação física, na qual os discos são divididos em trilhas, setores e cilindros e são

gravadas as marcações servo, que permitem que a placa lógica posicione corretamente

as cabeças de leitura.

Nos HDs atuais, a formatação física é feita em fábrica, durante a fabricação dos discos.

O processo envolve o uso de máquinas especiais e, apenas para garantir, restrições são

adicionadas no firmware do drive, para que a placa lógica seja realmente impedida de

fazer qualquer modificação nas áreas reservadas. Graças a isso, é impossível

reformatar fisicamente um drive atual, independentemente do software usado.

No caso dos drives "pré-ATA", como os antigos ST-506 e ST-412, a história era

diferente. Eles precisavam ser periodicamente reformatados fisicamente através do

setup, pois as mudanças de temperatura, a vibração causada pelo motor de rotação e

as próprias operações de leitura e gravação acabavam por alterar a posição das trilhas

na mídia magnética, causando desalinhamento e dificultando a leitura dos dados pela

cabeça de leitura. Era necessária, então, uma nova formatação física, para que as

trilhas, setores e cilindros, voltassem as suas posições iniciais.

No caso dos discos atuais, esse processo não é mais necessário, pois as mídias são

muito mais confiáveis e a placa controladora pode compensar eventuais desvios

rapidamente, simplesmente calibrando o movimento do braço de leitura.

Então o que vem a ser a "formatação de baixo nível" de uma unidade ATA (IDE) ou

SATA?

Na verdade, o termo "baixo nível" é um pouco inadequado. O processo de baixo nível

usado pela primeira vez anos atrás em discos rígidos MFM tem pouca semelhança com

o que hoje chamamos de "formatação de física" de unidades ATA (IDE) ou SATA. O

único método seguro para inicializar todos os dados em um dispositivo Seagate é a

opção Zero Fill (Preenchimento zero) do SeaTools for DOS. Esse é um processo simples

de gravar zeros (0) na unidade de disco rígido inteira.

Como percebermos, existe uma confusão na elaboração da questão da Acadepol, vou

verificar a possibilidade de recursos em literatura que poderá embasar a nossa

argumentação. Aguardem.

65) Como exemplos de sistema Operacional, software utilitário e software aplicativo,

podemos citar na respectiva ordem

a. Windows, BrOffice-Calc e McAffee Viruscan

b. MSOffice Word, Winzip e CorelDraw

c. Unix, Winzip e BrOffice-Writer

d. Linux, MS-DOS e Winrar

e. Norton SpeedDisk, MSOffice Excel e Windows

Gabarito Oficial C. (A resposta está correta).

Sem sobressaltos.

A alternativa A, nos traz: Windows (S.O.), BrOffice- Calc (aplicativo planilha eletrônica) e

McAfee Viruscan (utilitário antivírus).

A alternativa B: MSOffice Word (aplicativo), Winzip (utilitário compactador) e CorelDraw

(aplicativo para desenho).

A alternativa C: Unix (S.O.), Winzip (utilitário) e BrOffice-Writer (aplicativo editor de texto).

Alternativa D por sua vez, traz: Linux (S.O.), MS-DOS (S.O.) que precedeu o Windows e Winrar

(utilitário compactador).

Finalmente, a alternativa E: Norton SpeedDisk (utilitário para hard-disk), MSOffice Excel

(aplicativo planilha eletrônica) e Windows (S.O.).

66) Uma rede de comunicações privada utilizada por uma empresa ou um conjunto de

empresas, construída sobre uma rede pública de comunicações, como, por exemplo, a

internet, é conhecida por

a. ISDN- Integrated Services Digital Network

b. VPN - Virtual Private Network

c. Rede wi-fi

d. Wlan - Wireless local

e. Data Warehouse

Gabarito Oficial B. (A resposta está correta).

Apesar da questão está formulada de forma confusa, aprendemos em aula que uma Rede VPN

(Virtual Private Network), utiliza uma rede pública, por exemplo, a "internet" para estabelecer

uma ligação de dados entre dois pontos, estes dados têm a particularidade de serem

codificados (cifrados) de tal forma que apenas os dois intervenientes os conseguem

compreender.

67) O dispositivo físico de uma rede sem fio que realiza a interconexão entre os

demais dispositivos móveis, denomina-se:

a. web sys

b. firewall

c. share point

d. acces point

e. power point

Gabarito Oficial D. (A resposta está correta).

Um Access point é o aparelho que distribui o sinal de radiofrequência para o

ambiente. Ele apenas distribui o sinal que chega num determinado local, empresa ou

residência, pelo cabo da operadora de internet, via sinal de rádio no ambiente.

Já o roteador wireless te oferece além do sinal de radiofrequência, a função de

roteamento, e outras funções mais, como DHCP, firewall, etc.

A diferença prática: se você tem uma conexão ADSL com modem roteador, precisa

apenas do Access point para distribuir o sinal sem fio, pois o modem roteador já faz o

compartilhamento de rede. Entretanto, se você tem conexão via cabo, que permite

apenas um micro plugado à ela, use o roteador wireless para, além de distribuir o sinal

de radio, permitir que mais máquinas entrem em rede na mesma conexão.

68) Com a ferramenta da guia de revisão "contar palavra", existente no Microsoft

Word 2010, é possível verificar em um documento

a. além de outras informações, o número de páginas, sílabas e caracteres

b. somente o número de palavras e caracteres

c. além de outras informações, o número de páginas, parágrafos e linhas

d. além do número de palavras, somente o número de páginas e caracteres

e. somente o número de palavras e linhas

Gabarito Oficial C. (A resposta está correta).

Meu surpreendeu a Acadepol questionar sobre o Word 2010. Esse processador de texto da

Suíte Microsoft, consta do pacote Office recentemente lançado. Será que em seu ambiente de

trabalho de trabalho a Acadepol já migrou para o Office 2010?

Já na versão do Office 2007, a Microsoft abandonou a interface de “menu suspenso e barra de

ferramentas”mudando para a chamada interface baseada em “faixa de opções”.

Essa interface consiste em guias organizadas ao redor de situações ou objetos. Os controles

em cada guia são organizados em diversos grupos. A faixa de opções hospeda um conteúdo

mais rico que o dos menus e das barras de ferramentas utilizados até então.

1- Guias: foram criadas para

serem orientadas por tarefas.

2- Grupos: dentro de cada guia

quebram uma tarefa em

subtarefas.

3- Botões de comando: em cada

grupo possuem um comando ou

exibem um menu de comandos.

Na questão acima, “com a ferramenta da guia de revisão "contar palavra", existente no

Microsoft Word 2010, é possível verificar em um documento”

Os números de páginas, parágrafos, linhas e outras informações.

69) Quais as teclas de atalho que, utilizadas na área de trabalho do Windows 7,

permitem a abertura da janela do programa Windows Explorer, apresentando os

recursos de gerenciamento de arquivos e unidades de armazenamento conectadas ao

sistema

a. Ctrl + E

b. Ctrl + Esc

c. Winkey + M

d. Alt + Barra de espaço

e. Winkey + E

Gabarito Oficial E. (A resposta está correta).

Ctrl + E

Ctrl + Esc

Winkey + M

Alt + Barra de espaço

Winkey + E

Centraliza o parágrafo no Word

Abre o botão Iniciar

Minimiza uma aplicação no Windows

Mostra o menu do sistema para a janela ativa

Abre o Windows Explorer

70) São recursos de acessibilidade dos sistemas operacionais Windows Vista e

Windows 7

a. Lupa, reconhecimento de fala do windows, teclado virtual e corretor ortográfico

b. Teclado ergonômico, narrator, reconhecimento de voz do Windows e lupa

c. corretor ortográfico, lupa e teclado Virtual

d. narrator, lupa, reconhecimento de fala do Windows e teclado virtual

e. tradutor de idiomas, teclado virtual e reconhecimento de voz do Windows

Gabarito Oficial D. (A resposta está correta)

Veja as imagens:

São as opções disponíveis no Painel de Controle do Windows Vista ou Seven com

relação a Acessibilidade. Para saber mais: http://windows.microsoft.com/ptBR/windows7/products/features/accessibility.

71) Qual é o site de relacionamento ou rede social fundada pelo estudante Mark

Zuckerberg, no ano de 2004, atualmente com mais de 700 milhões de usuários ativos e

ainda em plena expansão?

a. Linkedln

b. Orkut

c. MySpace

d. Twitter

e. Facebook

Gabarito Oficial E. (Sem comentários)

72) O pacote de aplicativos de escritório BrOffice.org oferece, dentre outras

ferramentas, uma planilha de cálculo, um editor de apresentação, um processador de

texto e um gerenciador de banco de dados. Como se denominam tais ferramentas?

a. Calc, PowerPoint, Writer e Access

b. Calc, Impress, Writer e Base

c. Math, Impress, Word e Base

d. Math, Draw, Writer e Base

e. Excel, PowePoint, Word e Access

Gabarito Oficial B. (A resposta está correta). São os aplicativos BrOffice, hoje conhecido

também como LibreOffice. Baixe já na sua máquina é livre: http://pt-br.libreoffice.org/.

73) Qual programa abaixo não se classifica como um navegador da web (browser)?

a. Mozilla Firefox

b. Internet Explores

c. Thunderbird

d. Google Chrome

e. Opera

Gabarito Oficial C. (A resposta está correta).

Nas nossas aulas de internet eu sempre alertei que o candidato precisava conhecer pelo

menos meia dúzia de browsers. Vocês lembram-se dessa imagem:

`

O Mozilla Thunderbird é um gerenciador cliente de correio eletrônico.

74) Em relação a um banco de dados é incorreto afirmar que

a. um banco de dados possui várias tabelas, que são compostas de linhas, chama das

domínios e colunas, também conhecidas por tuplas

b. um banco de dados é um arquivo que contém um conjunto de informações

organizadas

c. os programas que usualmente gerenciam banco de dados são chamados de SGBD

(Sistema Gerenciador de banco de dados)

d. Microsoft SQL Server, Oracle e Firebird são exemplos de aplicativos de banco de

dados

e. Os Banco de dados relacionais são aqueles onde, num único arquivo, podem existir

várias tabelas integradas trocando e compartilhando informações.

Gabarito Oficial A. (Passível de recurso). Vejamos:

Sobre banco de dados temos conceitos pétreos:

Registros (ou tuplas): Cada linha formada por uma lista ordenada de colunas

representa um registro, ou tupla.

Os registros não precisam conter informações em todas as colunas, podendo assumir

valores nulos quando assim se fizer necessário. Resumidamente, um registro é uma

instância de uma tabela, ou entidade.

Exemplo: O empregado Pedro é uma instância (registro) da tabela funcionário, e a

função Analista Comercial é a instância (registro) da tabela cargo. Uma associação

entre estas duas tabelas criaria a seguinte instância de relacionamento: Pedro é

Analista Comercial, onde o verbo ser representa uma ligação entre os registros

distintos.

Colunas (ou atributos): As colunas de uma tabela são também chamadas de Atributos.

Ao conjunto de valores que um atributo pode assumir chama-se domínio. Por

exemplo: em um campo do tipo numérico, serão somente armazenados números.

Portanto, As tuplas representam os valores de uma tabela. A Figura abaixo mostra

uma tabela Empregado preenchida com valores hipotéticos. Note que as colunas da

tabela representam os atributos, enquanto as linhas representam as tuplas. Se uma

tabela não tiver tuplas, ela estará vazia, ou seja, sem dados. Desse modo, quando

efetuarmos uma busca no Google, recebemos como resposta as tuplas do banco de

dados do Google que estão relacionadas de alguma forma com o texto procurado.

Informalmente, as tuplas são também chamadas de registros pelos desenvolvedores.

Os atributos e as tuplas de uma tabela Empregado.

Como percebermos, na alternativa proposta como certa no gabarito oficial da

Acadepol:

Um banco de dados possui várias tabelas, que são compostas de linhas, chamadas

domínios e colunas, também conhecidas por tuplas.

Existe uma confusão de conceitos. A banca cita que domínios e colunas também são

conhecidos como tuplas, o que não é verdade.

Vou verificar a possibilidade de recursos em literatura que poderá embasar a nossa

argumentação. Aguardem.

75) O Vírus que visa atacar o registro de partida e a tabela de alocação de arquivos

(FAT) do disco rígido de um microcomputador é conhecido como:

a. Virus de Script

b. Trojan Horse

c. Virus de Macro

d. Virus de Boot

e. Worm

Gabarito Oficial D. (A resposta está correta).

Durante nosso curso falamos do Firmware que é a primeira camada de software que roda

numa máquina.

Falamos ainda que o Firmware inicia o que se costumou chamar de processo de boot, ou

simplesmente boot da máquina.

Durante o processo de boot ocorre três coisas importantes:

1º) Teste de todos os componentes do computador através de um programa chamado

POST (Power On Self Test), ou programa de auto-teste.

2º) Leitura da BIOS (Basic Input Output System), configuração do computador com

inicialização dos drivers necessários para o seu computador funcionar.

3º) Carga do sistema operacional que está no HD para a memória RAM. Nesta etapa o

programa gravado na memória RAM (Firmware) “desce” até o primeiro setor (MBR) do

1º disco do 1º canal da controladora (por exemplo, IDE 0/Master).

O MBR contém 512 bytes de informação da estrutura organizacional do disco

(partições, código de arranque do sistema operacional.

Os vírus de boot alteram o setor de boot de todos os discos que encontrarem a partir

do momento em que estiverem carregados em memória (RAM). Isto faz com que o

vírus seja carregado automaticamente para a memória antes mesmo do sistema

operacional toda a vez em que for dado um boot com um disco contaminado.

76) Qual opção abaixo não apresenta um modelo de gráfico padrão do Microsoft Excel

2010?

a. Ações

b. Células

c. Radar

d. Bolhas

e. Colunas

Gabarito Oficial B. ( A resposta está correta).

Esta questão pode ser simplesmente se resolvida por eliminação. Sem nenhum problema.

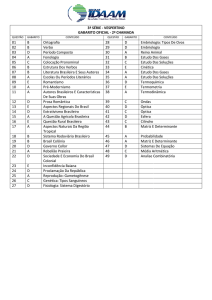

77) Como é conhecido o modelo que divide o funcionamento de uma rede de

computadores em sete níveis: camada física, link de dados, camada de rede,

transporte, sessão, apresentação e aplicação?

a. ARCNET

b. MAC

c. OSI

d. Bolhas

e. Colunas

Gabarito Oficial C. (A resposta está correta).

Como falamos a Acadepol sempre faz referência a sete camadas ISSO/OSI. Olha a imagem que

trabalhamos em sala de aula, lembram-se:

Considero esta questão extremamente simples.

78) Uma rede de comunicação sem fio formada por dois computadores e impressora,

sem utilização de um ponto de acesso ou estação base central, trata-se de um clássico

exemplo de:

a. Conexão Bluetooth

b. VPN - Virtual Private NetWork

c. rede Wi-Fi dedicada

d. rede Wireless Ad-hoc

e. rede Wireless Multiponto

Gabarito Oficial D. (A resposta está correta).

Esse é o texto que foi trabalhado em aula:

Ad-hoc, é composta por estações dentro de um mesmo espaço que se comunicam

entre si sem a ajuda de uma infra-estrutura. Qualquer estação pode estabelecer uma

comunicação direta com outra estação (protocolo OLSR - Optimized Link State

Routing).

Infrastructure é utilizado um ponto de acesso que é responsável por quase toda a

funcionalidade da rede. De modo a aumentar a cobertura e uma rede infrastructure

vários pontos de acesso podem ser interligados através de um backbone.

Essa foi a imagem que usei:

Sem problemas para resolver a questão.

79) Padrão que permite transmitir energia elétrica usando o próprio cabo de rede

juntamente com a transmissão dos dados e que pode ser usado para alimentar pontos

de wireless, instalados em lugares de difícil acesso, é conhecido como:

a. NAS ( Network Attached Storage)

b. No-break

c. Balanced Twisted Pair

d. DAS (Direct Attached Storage)

e. PoE (Power over Ethernet)

Gabarito Oficial E. (A resposta está correta).

Em muitas situações, pontos de acesso e outros dispositivos de rede precisam ser

instalados em telhados e outros locais de difícil acesso. Nesses casos, além do cabo de

rede, é necessário fazer a instalação elétrica, o que aumenta os custos. O Power over

Ethernet, ou PoE, é um padrão que permite transmitir energia elétrica usando o

próprio cabo de rede, juntamente com os dados, o que soluciona o problema.

80) Como é conhecido o programa adicional para browsers que habilita funções extras

como exibição de vídeos, animações, leitura de arquivos PDF (Acrobat Reader), entre

outros?

a. plug-in

b. frame

c. sniffer

d. phishing

e. pop-up

Gabarito Oficial A. (A resposta está correta.)

Um plugin é um programa instalado no navegador que permite a utilização de recursos

não presentes na linguagem HTML, na qual são criadas as páginas.

Um exemplo comum de plugin é o Flash Player que é um visualizador de programas

escritos em flash. Este plugin é usado pelo Firefox quando for necessário executar um

programa em flash no navegador (como banners animados, jogos ou os vídeos

do YouTube).

Outro muito comum é o plugin para Java. É um programa que permite executar

aplicações Java muito usadas pelos sites de bancos para criar teclados virtuais e por

outros sites para fazer sistemas de notícias.

Além destes há uma variedade enorme de outros plugins como o instalado pelo Adobe

Reader para exibição de arquivos PDF dentro do Firefox e o Windows Media Player e

QuickTime para exibição de vídeos.

Qual é a diferença entre plugin e extensão?

Um plugin é um programa instalado no Firefox que adiciona recursos que podem ser

usados por páginas web. Por exemplo, os plugins Flash, Java e Windows Media Player

permitem que as páginas tenham recursos que não são suportados por padrão, como

som e vídeo.

Já uma extensão é um programa feito especialmente para o Firefox para criar ou

modificar alguma funcionalidade. A existência ou não de alguma extensão não

interfere na visualização das páginas.

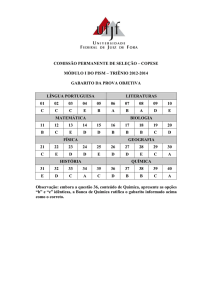

Finalizando. Prova constante de 20 questões:

Assunto

Hardware

Software

Software Livre

Sites de Relacionamento

Internet

Rede

Windows

Banco de dados

Segurança

Questões

%

3

4

1

1

3

4

2

1

1

15%

20%

5%

5%

15%

20%

10%

5%

5%

20

Ficamos assim, precisamos montar um bom recurso para as questões 64 e 74.

Até mais.

Formado em Tecnologia de Informação na

Universidade Mackenzie, com

especialização em Administração de

Empresas na FGV. Atua como professor

para concurso público na Central de

Concursos em São Paulo e na FacFito na

cidade de Osasco.