Módulo 7

Segurança

Lição 1

Introdução a Segurança

Versão 1.0 - Jan/2008

JEDITM

Autor

Aldwin Lee

Cheryl Lorica

Equipe

Rommel Feria

John Paul Petines

Necessidades para os Exercícios

Sistemas Operacionais Suportados

NetBeans IDE 5.5 para os seguintes sistemas operacionais:

•

Microsoft Windows XP Profissional SP2 ou superior

•

Mac OS X 10.4.5 ou superior

•

Red Hat Fedora Core 3

•

Solaris™ 10 Operating System (SPARC® e x86/x64 Platform Edition)

NetBeans Enterprise Pack, poderá ser executado nas seguintes plataformas:

•

Microsoft Windows 2000 Profissional SP4

•

Solaris™ 8 OS (SPARC e x86/x64 Platform Edition) e Solaris 9 OS (SPARC e

x86/x64 Platform Edition)

•

Várias outras distribuições Linux

Configuração Mínima de Hardware

Nota: IDE NetBeans com resolução de tela em 1024x768 pixel

Sistema Operacional

Processador

Memória

HD Livre

Microsoft Windows

500 MHz Intel Pentium III

workstation ou equivalente

512 MB

850 MB

Linux

500 MHz Intel Pentium III

workstation ou equivalente

512 MB

450 MB

Solaris OS (SPARC)

UltraSPARC II 450 MHz

512 MB

450 MB

Solaris OS (x86/x64

Platform Edition)

AMD Opteron 100 Série 1.8 GHz

512 MB

450 MB

Mac OS X

PowerPC G4

512 MB

450 MB

Memória

HD Livre

Configuração Recomendada de Hardware

Sistema Operacional

Processador

Microsoft Windows

1.4 GHz Intel Pentium III

workstation ou equivalente

1 GB

1 GB

Linux

1.4 GHz Intel Pentium III

workstation ou equivalente

1 GB

850 MB

Solaris OS (SPARC)

UltraSPARC IIIi 1 GHz

1 GB

850 MB

Solaris OS (x86/x64

Platform Edition)

AMD Opteron 100 Series 1.8 GHz

1 GB

850 MB

Mac OS X

PowerPC G5

1 GB

850 MB

Requerimentos de Software

NetBeans Enterprise Pack 5.5 executando sobre Java 2 Platform Standard Edition

Development Kit 5.0 ou superior (JDK 5.0, versão 1.5.0_01 ou superior), contemplando

a Java Runtime Environment, ferramentas de desenvolvimento para compilar, depurar,

e executar aplicações escritas em linguagem Java. Sun Java System Application Server

Platform Edition 9.

•

Para Solaris, Windows, e Linux, os arquivos da JDK podem ser obtidos para

sua plataforma em http://java.sun.com/j2se/1.5.0/download.html

•

Para Mac OS X, Java 2 Plataform Standard Edition (J2SE) 5.0 Release 4, pode

ser obtida diretamente da Apple's Developer Connection, no endereço: http://

developer.apple.com/java (é necessário registrar o download da JDK).

Para mais informações: http://www.netbeans.org/community/releases/55/relnotes.html

Segurança

2

JEDITM

Colaboradores que auxiliaram no processo de tradução e revisão

Aécio Júnior

Alexandre Mori

Alexis da Rocha Silva

Angelo de Oliveira

Bruno da Silva Bonfim

Denis Mitsuo Nakasaki

Emanoel Tadeu da Silva Freitas

Guilherme da Silveira Elias

Leandro Souza de Jesus

Lucas Vinícius Bibiano Thomé

Luiz Fernandes de Oliveira Junior

Maria Carolina Ferreira da Silva

Massimiliano Giroldi

Paulo Oliveira Sampaio Reis

Ronie Dotzlaw

Auxiliadores especiais

Revisão Geral do texto para os seguintes Países:

•

•

Brasil – Tiago Flach e Vinícius G. Ribeiro (Especialista em Segurança)

Guiné Bissau – Alfredo Cá, Bunene Sisse e Buon Olossato Quebi – ONG Asas de Socorro

Coordenação do DFJUG

•

•

•

•

•

Daniel deOliveira – JUGLeader responsável pelos acordos de parcerias

Luci Campos - Idealizadora do DFJUG responsável pelo apoio social

Fernando Anselmo - Coordenador responsável pelo processo de tradução e revisão,

disponibilização dos materiais e inserção de novos módulos

Rodrigo Nunes - Coordenador responsável pela parte multimídia

Sérgio Gomes Veloso - Coordenador responsável pelo ambiente JEDITM (Moodle)

Agradecimento Especial

John Paul Petines – Criador da Iniciativa JEDITM

Rommel Feria – Criador da Iniciativa JEDITM

Segurança

3

JEDITM

1. Objetivos

Este módulo trata segurança na perspectiva da linguagem Java. Discutiremos porque Java é dito

seguro, o que significa segurança e, mais importante ainda, aprenderemos as melhores formas de

se utilizar os dispositivos de segurança da plataforma Java dentro de seus próprios projetos.

Veremos algumas das características básicas da plataforma Java que proporcionam segurança: o

Class Loader, o verificador de bytecode e o gerente de segurança. Também serão abordadas as

extensões que valorizam o modelo de segurança em Java através das assinaturas digitais,

provedores de segurança, e o controlador de acesso. O objetivo desta lição é fornecer uma

compreensão da arquitetura de segurança do modelo Java e como esse pode ser melhor utilizado.

Pressupõe-se que o leitor tenha um bom conhecimento sobre programação Java. Em particular,

como escrever projetos Java, pois avançados recursos de segurança e algoritmos de criptografia

serão discutidos, é feito de tal forma que o leitor é primariamente interessado em utilizar a

biblioteca para executar determinadas tarefas. Iremos analisar a um nível fundamental o que é

uma assinatura digital e como ela pode ser criada e utilizada; entretanto, não abordaremos a

teoria da criptografia por trás de uma assinatura digital ou provar que uma assinatura digital é

realmente segura.

Para aqueles que são suficientemente versados nestas matérias, mostraremos como as bibliotecas

podem ser incrementadas para suportar novos tipos de algoritmos criptográficos; porém, a

matemática rigorosa e definições de criptografia não serão discutidas neste material.

Ao final desta lição, o estudante será capaz de:

•

Conhecer sobre os principais aspectos de segurança

•

Aprender boas práticas de segurança

•

Observar as práticas de segurança aplicadas à linguagem Java

Segurança

4

JEDITM

2. Introdução a Segurança

O Glossário Nacional de Segurança de Sistemas de Informação dos Estados Unidos (EUA) define

a Segurança de Sistemas de Informação (INFOSEC) como:

Proteção de sistemas de informação contra o acesso não-autorizado a informação ou sua

modificação, seja por meio de armazenamento, processamento ou tráfego, e contra a

negação de serviços aos usuários autorizados ou o fornecimento destes para usuários não

autorizados, incluindo medidas necessárias para detectar, documentar e bloquear tais

ameaças.

Um documento completo para maiores referencias pode ser encontrado em:

http://www.cnss.gov/Assets/pdf/nstissd_501.pdf

Uma forma simples para expressar esta definição é “prover informação e serviço correto para as

pessoas certas no momento certo”. Segurança da informação significa no fornecimento de dados

corretos para pessoas de quem possuem direitos do acesso a tais dados. Além disso, está

incluída o bloqueio da informação para pessoas sem permissão para sua visualização.

Há vários anos atrás, quando as redes de computadores não eram tão dominantes quanto são nos

dias de hoje, era relativamente fácil guardar as informações. Naquela época, para poder causar

algum dano ao sistema, era necessário ter acesso físico ao sistema. Acesso remoto, acessibilidade

das redes e a Internet mudaram tudo isso.

"A rede é o computador", uma expressão criada pela Sun Microsystems em meados dos anos

oitenta, representa uma das grandes verdades destes tempos. Temos mais e mais computadores

conectados à rede a cada dia que passa. Aplicações passaram de um sistema único (por exemplo,

época dos mainframes) para um modelo múltiplo de cooperação entre os diferentes módulos de

sistemas.

À medida que a rede cresce, a segurança da informação torna-se mais vulnerável. Sistemas estão

mais propensos a ataques e outras concessões de acesso e revelam uma janela aberta para

grupos ou indivíduos com motivações hostis.

Especialistas em segurança costumam dizer que a melhor maneira de manter seus dados seguros

é retirar o computador da rede e bloquear todas as portas para o acesso, isso inclui, portas USB,

unidades de CD-ROM, DVD-ROM ou mesmo disquetes.

Infelizmente, nesse estado, o poder do sistema não é explorado de forma eficaz. Em vez de tornar

o sistema indisponível para a rede, medidas de segurança devem ser definidas para proteger as

informações e os serviços.

Segurança

5

JEDITM

3. Os principais aspectos de segurança

Listados abaixo, estão os cinco elementos de segurança da informação aceitos.

●

Confidencialidade – Garantia de que as informações não serão divulgadas a pessoas não

autorizadas, processos ou dispositivos

●

Integridade de Dados – Condição existente que os dados não serão interceptados no

caminho de sua origem e não foram acidentalmente ou maliciosamente, modificados ou

destruídos até seu destino.

●

Disponibilidade – Acesso confiável a dados e informações de serviços para os usuários

autorizados

●

Controle de Acesso – Diz respeito ao acesso físico ou lógico do sistema

●

Não-repúdio – Busca evitar que as partes envolvidas em um acordo ou protocolo neguem

atos realizados. Diz respeito diretamente à votação digital e tratamento com dinheiro.

Confidencialidade, integridade e disponibilidade, também conhecidos como o Infosec da CIA

Triad, são os principais aspectos de segurança. Cada elemento é discutido em detalhe a seguir.

3.1. Confidencialidade

De forma simples, confidencialidade restringe as informações apenas às pessoas que tenham o

acesso autorizado. Isto significa que a informação só estará disponível para aqueles que têm

permissão para acessar os dados. Os indivíduos que não têm acesso por direito à informação e

não devem ser capazes de visualizar os dados e devem ter o acesso negado. A informação não

deve ser fornecida ou difundida além do que é necessário ou autorizado.

Pode ocorrer violação de sigilo quando os dados são acessados, seja, por um indivíduo ou

organização que não estão autorizados a visualizá-los.

Suponha ir a um terminal em uma agência bancária para verificar seu extrato. Coloca-se o cartão

do banco, digita-se a senha e seleciona-se a opção "Emitir Extrato". É possível olhar para o lado

ou para trás, para perceber se existe um “olheiro” observando essa transação. Estes "olheiros"

podem não ser capazes de roubar o seu dinheiro; entretanto, irão saber quanto dinheiro sua

conta contém. Não se deseja permitir que outras pessoas venham a conhecer o conteúdo de sua

conta, quer seja para um fim malicioso ou não. Seu segredo é descoberto no momento em que

alguém vê sua senha, a transação, ou o saldo de sua conta.

Outro exemplo que pode ser pouco claro é o de navegar na Internet em um cybercafé. Algumas

dessas lojas podem ter pacotes de sensores olfativos instalados em seus servidores (sniffers).

Pacotes de sensores olfativos são programas que interceptam e roubam informações que podem

ser usadas para analisar cada registro passado através da rede ou parte da rede. Alguns destes

sensores olfactivos são legitimamente utilizados para monitorar e solucionar problemas de rede.

No entanto, a mesma utilidade pode também causar violações de sigilo. Estes pacotes podem ser

utilizados por indivíduos mal intencionados para obter diversas informações, como o site

navegado, o login do usuário e detalhes mais sigilosos, tais como, a senha de sua conta bancária,

ou seu número de cartão de crédito.

Confidencialidade assegura que as informações estejam seguras, de uma forma que só as pessoas

autorizadas têm a permissão para conhecer os dados.

3.2. Integridade

Garante que as informações passadas não sejam corrompidas ou alteradas de alguma forma. Esta

propriedade não só assegura que sejam autênticas e completas como também, garante que

possam ser confiáveis e invocadas.

Integridade assegura:

●

Modificações não são feitas por pessoal não autorizado aos dados ou processos

Segurança

6

JEDITM

●

Alterações só podem ser realizadas por pessoal autorizado aos dados ou processos

●

Os dados são internamente e externamente consistentes

No entanto, convém notar que a integridade dos dados não é lidar com a exatidão dos dados.

Essa propriedade garante que somente as informações disponíveis no sistema seja a mesma

informação que o usuário acessou em tempos trás. A integridade dos dados pode ser

comprometida quando a informação seja corrompida, voluntariamente ou involuntariamente,

antes que seja lida pelo seu destinatário. Assume-se que, se a informação foi gerada

corretamente, será preservada nesse estado.

A fonte da integridade deve ser de confiança em que o remetente da informação seja alguem que

realmente supomos que seja. A fonte de integridade pode ser comprometida quando um agente

burla ou forja a sua identidade através de informações incorretas enviadas para um destinatário.

Spoofing é uma situação em que os dados de identidade são falsificados por mascaramento numa

situação de verdade.

Uma espécie de falsificação é chamada de phising. Alguns bem conhecidos endereços WEB são

reproduzidos de forma a ter um visual parecido com o do endereço oficial. Este tipo de ataque é

freqüentemente realizado com um endereço falso, onde as vulnerabilidades dos navegadores WEB

são exploradas para encobrir a falha. Estes endereços procuram enganar os usuários solicitando

informações sobre seus dados pessoais, tais como, nome completo, nome de usuário, senha e

informações do cartão de crédito. Sem suspeitas, as vítimas são encaminhados para endereço e

no final uma mensagem de erro é exibida indicando que a senha está incorreta. Neste momento,

a informação já foi recolhida pelos atacantes para o seu próprio benefício.

Integridade de dados é ter confiança de que a informação não foi alterada entre a sua

transmissão e sua recepção. Note que, em um modo formal de segurança, a integridade é mais

interpretada restritivamente no sentido de proteção contra a destruição ou alteração não

autorizada de informações.

3.3. Disponibilidade

No momento em que a informação é necessária, será exibida e pronta para ser utilizada pelo

pessoal autorizado. Todos os recursos autorizados – dados, funcionalidades e serviços - devem

estar disponíveis quando necessários.

É possível que a confidencialidade e a integridade da informação estejam protegidas porém, para

um invasor, estes dados não devem ser acessíveis. Isso faz com que a informação seja inútil e,

portanto, sem garantia.

Um bom exemplo da violação de disponibilidade é o da “negação de serviço” ou “ataque DoS”.

Um “ataque DoS” é um tipo de ataque contra uma determinada rede que se destina a colocar as

redes em situação de submissão de dados, através da inundação de ataques, isto torna o tráfego

inútil. Talvez um dos mais populares foi o ataque "Code Red" realizado em 2001.

Code Red explorava a vulnerabilidade de um determinado servidor WEB para perturbar o serviço.

Code Red era um verme (um programa que conecta-se a outras máquinas e se auto-replica)

que começou a infectar as máquinas rodando suas várias versões no servidor. O vírus enviava seu

código através de uma solicitação HTTP e explorava uma determinada porta – descobrindo a

vulnerabilidade. O vírus era executado no computador do cliente. Em vez de voltar a corrigir uma

página da WEB, o vírus retornava seu próprio código HTML e exibia a seguinte mensagem:

Bem vindo ao http:// www.worm.com!

Atacado por chineses!

Outra versão do mesmo vírus tentou atacar um determinado endereço IP, enviando grandes

quantidades de dados inúteis. O referido endereço IP pertencia ao endereço www.whitehouse.gov.

Em vez de exibir o site oficial da Casa Branca, o texto apresentado acima era exibido. O tráfego

do site da Casa Branca foi redirecionado para um outro endereço IP e atacou o endereço IP numa

URL que não era mais válida.

Disponibilidade

Segurança

é

a

garantia

de

que

os

sistemas

sejam

responsáveis

pela

entrega,

7

JEDITM

armazenamento e processamento de informações e sejam disponíveis quando necessário, por

aqueles que necessitam.

Segurança

8

JEDITM

4. Boas Práticas de Segurança

Boas práticas de segurança dizem respeito aos seguintes atributos:

●

●

●

●

●

Identificação e autenticação

Autorização

Controle de acesso

Não repudiação

Auditoria

4.1. Identificação e Autenticação

É um processo de dois passos que determina quem é autorizado a acessar a informação em um

sistema. Identificação valida a identidade do usuário provendo um identificador único como o

nome de usuário ou o número do usuário. Autenticação é o processo de verificar a identidade

mostrada pelo usuário. Usada para estabelecer a validade da transmissão, do emissor ou da

mensagem.

Autenticação é baseada em, pelo menos, um dos três fatores a seguir:

•

•

•

O usuário sabe – autenticação pode ser verificada provendo algo que somente o usuário

sabe, como a sua senha ou seu número de identificação pessoal (NIP)

O usuário possui – autenticação pode ser verificada provendo detalhes através de um

dispositivo como um cartão inteligente ou um token

O usuário é – autenticação pode ser verificada usando a biometria, tal como, impressão

digital, voz, DNA, retina ou características da íris

Identificação e autenticação são geralmente implementadas para serviços pessoais de aplicações

WEB como programas de envio de e-mail, bancos on-line e leilões on-line para determinar a

identidade do usuário. Sem a identificação e a autenticação, esses serviços não poderiam ser

implementados porque a identidade de outros usuários seria comprometida. Imagine se fosse

possível conhecer a conta bancária de outras pessoas sem nenhuma autenticação. A

confidencialidade dos usuários seria comprometida.

4.2. Autorização

É o privilégio de acesso aos dados de um usuário, sistema ou processo. Autorização define as

permissões e os direitos de um usuário em um sistema. Geralmente, depois de um usuário (ou

processo) ser autenticado, a autorização determina o conjunto de ações que aquele usuário pode

efetuar no sistema.

Os sistemas operacionais mais modernos definem conjuntos de permissões que são variações ou

extensões de três tipos básicos de acesso:

•

Leitura: O usuário pode ler o conteúdo dos arquivos e listar o conteúdo dos diretórios

•

Escrita: O usuário pode mudar o conteúdo de um arquivo ou diretório adicionando,

criando, apagando ou renomeando

•

Execução: Se o arquivo for um programa, o usuário pode executar o programa. Os

usuários podem entrar no diretório

Estas permissões e direitos são implementadas de maneira diferentes nos sistemas baseados em

Controle de Acesso Discrecionária e Controle de Acesso Mandatório.

4.3. Controle de Acesso

Limita o acesso a recursos do sistema a usuários, processos, programas ou outros sistemas

autorizados. Este é um termo genérico para o processo pelo qual um sistema controla a interação

entre os usuários e os recursos do sistema.

O Controle de Acesso provê proteção contra o uso não autorizado de recursos, incluindo:

Segurança

9

JEDITM

●

Uso de recurso de comunicação

●

Leitura, escrita ou deleção em um recurso de informação

●

Execução de um recurso de processamento

Um esquema popular de controle de acesso é manter uma Access Control List (lista de controle de

acesso) ou ACL. ACL especifica quais operações o conjunto de usuários ou grupos podem realizar

nos vários recursos.

Existem dois tipos de Técnicas de Controle de Acesso:

Controle de Acesso Discrecionária (CAD) é um meio de restringir acesso a objetos baseado na

identidade e na necessidade de conhecer dos usuários e/ou grupos dos quais o objeto pertence.

Os controles são Discrecionária na medida em que um objeto com uma certa permissão de acesso

é capaz de passar aquela permissão (direta ou indiretamente) para qualquer outro objeto.

Geralmente, elas são feito na discrição do dono do objeto, como permissões de arquivo/diretório

e posse de usuário/grupo. Sistemas CAD permitem ao usuário determinar inteiramente o acesso

dado aos seus recursos, o que significa que eles podem, por acidente ou malícia, conceder acesso

a usuários não autorizados.

Controle de Acesso Mandatório (CAM) é um meio de restringir acesso a objetos baseado na

sensitividade da informação contida nos objetos e na autorização formal dos assuntos para

acessar informações de tal sensitividade.

A característica mais importante do CAM diz respeito a proibição do controle total de objetos para

os usuários que os criaram. A política de segurança do sistema (como criada pelo administrador)

determina inteiramente os direitos de acesso concedidos, e o usuário não pode conceder acesso

mais restrito ao seus recursos do que aquele que o administrador especifica.

Por exemplo, em CAD, a usuária Alice pode ter a permissão tanto para ler como para alterar um

arquivo, enquanto que o usuário Bob só pode ler o arquivo. Em contraste, um controle de acesso

não discrecionário implica em que todos os usuários acessando um determinado recurso recebem

os mesmos direitos, quaisquer que sejam os níveis de compartilhamento destes.

4.4. Não Repudiação

É o conceito de garantir que um contrato ou um acordo, que tenha sido feito,

negado por nenhuma das partes envolvidas em momento futuro.

não possa ser

●

Não repudiação de origem protege contra o emissor que nega que a mensagem foi

enviada. Prova que o dado foi enviado

●

Não repudiação de entrega protege contra o receptor que nega que os dados foram

recebidos. Prova que o dado foi recebido

Isto significa que a não repudiação garante que o emissor e o receptor foram as partes que

realmente enviaram e receberam as mensagens. Em outras palavras, isto assegura que o emissor

dos dados recebe uma prova da entrega da mensagem e que o receptor recebe uma prova da

identidade do emissor, ou seja, nenhum dos dois poderá negar o fato.

Muitas organizações querem tornar seguras as mensagens de email de seus colaboradores. MIME

Seguro é uma solução de segurança de email comumente suportada pelos servidores nos dias de

hoje pois, não provê somente confidencialidade, autenticação de dados e proteção de integridade

como também a não repudiação para mensagens de email usando assinaturas digitais.

4.5. Auditoria

Auditoria de segurança é a prática de coletar e avaliar as evidências de um sistema das práticas e

operações de uma organização. Auditoria pode envolver avaliar e monitorar sistemas, verificar

computadores em busca de fraquezas de segurança e executar sistemas de detecção de intrusos

que possam sinalizar possíveis falhas. A avaliação das evidências garante se os sistemas de

informação da organização estão seguros, mantem a integridade dos dados e se os mesmos estão

operando efetivamente e eficientemente para atingir os objetivos da organização.

Segurança

10

JEDITM

O objetivo de uma auditoria de TI é revisar e avaliar a disponibilidade, confidencialidade e

integridade dos sistemas de informação das organizações respondendo as seguintes perguntas:

●

Os sistemas da organização estarão disponíveis para o negócio sempre que requeridos?

(Disponibilidade)

●

A informação presente nos sistemas será mostrada apenas para usuários autorizados?

(Confidencialidade)

●

A informação provida pelo sistema é sempre confiável, precisa, e entregue no prazo?

(Integridade)

Vale a pena notar que auditoria de maneira nenhuma prevê ataques. Apenas grava eventos,

maliciosos ou não, para que se tenha registro de possíveis brechas que possam ser consultados

para ajudar a reparar os defeitos.

Trilhas de Auditoria podem ser implementadas em qualquer sistema para gravar todas as ações

dos usuários. Auditoria pode ser usada para monitorar as atividades dos usuários garantindo que

nenhuma atividade maldosa seja executada. Eventos, ações e data e hora que podem ser usados

para auditar uma atividade do usuário em um determinado sistema.

Segurança

11

JEDITM

5. Práticas de Segurança e a linguagem Java

A plataforma Java foi projetada com uma forte ênfase em segurança. A linguagem Java é segura

em tipagem. O código só pode acessar locais de memória que é autorizado a acessar, e somente,

numa maneira bem definida. No mais, na linguagem Java, carregamento seguro de classe e

mecanismo de verificação garantem que apenas código Java legítimo seja executado.

A arquitetura inclui um grande conjunto de interfaces de programação de aplicações,

ferramentas, e implementações de protocolos de segurança, mecanismos e algoritmos

comumente usados,

Interfaces de infra-estrutura de criptografia e chave pública provêm as bases para se desenvolver

aplicações seguras. Interfaces para atribuir autenticação e controle de acesso habilitam aplicações

a se resguardarem contra acessos não autorizados de recursos protegidos.

Isto dá ao usuário um framework de segurança consistente para se escrever aplicações, e

também provê ao usuário ou administrador um conjunto de ferramentas para gerenciar as

aplicações de maneira segura.

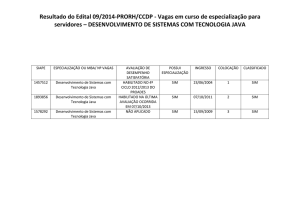

A plataforma Java implementa boas práticas de seguranças como mostradas na tabela abaixo.

Cada característica será discutida em maior detalhe ao longo deste módulo.

Confidencialidade

Integridade

Disponibilidade

JVM

X

X

Carregadores de Classe

X

Gerenciadores de Segurança

X

Identificação e

Autenticação

NãoRepudiação

X

X

X

X

Assinaturas e Certificados

Digitais

X

X

Lista de Controle de Acesso

X

X

X

X

X

X

X

Tabela 1: Boas Práticas de Segurança e a linguagem Java

Segurança

Conteúdo

X

Sumário de Mensagens

JAAS

Auditoria

X

Domínios de Segurança

Criptografar, Encriptar, SSL

Autorização

12

Módulo 7

Segurança

Lição 2

Sandbox

Versão 1.0 - Jan/2008

JEDITM

1. Objetivos

Sempre que é discutida a segurança Java, normalmente ela é focada no modelo de Sandbox

(caixa de areia). Este modelo permite ao usuário final configurar restrições e permissões para um

programa.

Tradicionalmente, executamos segurança nos computadores baseados em um sistema de

confiança. Antes de executar um sistema, deveríamos ter a confiança no código-fonte deste. Uma

vez que a aplicação tenha passados por esta checagem, possui mandato no sistema em que está

sendo executada. Se por qualquer motivo o programa possui uma intenção maliciosa, poderá

destruir o sistema sem problemas, visto que não existem restrições ao programa. Expondo isto de

forma simples, para proteger o computador devemos restringir o que fazer em primeiro lugar.

Ao final desta lição, o estudante será capaz de:

•

Identificar o modelo de segurança padrão empregado – Sandbox

•

Conhecer os componentes da Sandbox

•

Realizar as configurações dos componentes da Sandbox

•

Definir os domínios de proteção de sua aplicação

•

Aplicar a política de segurança, por intermédio das permissões

•

Entender como as classes podem ser assinadas (certificação digital)

Segurança

4

JEDITM

2. Modelo Sandbox

O modelo Sandbox torna fácil proteger o computador de programas carregados a partir de fontes

não confiáveis. Em lugar de obter a confiança no recurso, a segurança é alcançada permitindo que

qualquer programa seja executado entretanto, restringindo suas ações que poderia danificar seu

computador. A vantagem é que invés de restringir ou checar qualquer coisa que entra em seu

computador, a Sandbox permite que qualquer programa seja executado e previne que este

realizar qualquer ação que poderia danificar o sistema.

O modelo de segurança Java gira ao redor desta idéia de uma Sandbox. Gira ao redor da idéia de

que quando é permitido que um programa seja executado no computador, deveríamos ser

capazes de fornecer um ambiente onde o programa pode fazer o que foi projetado para fazer e ao

mesmo tempo permite a habilidade de restringir acesso aos recursos que ele não deveria acessar.

Há diferentes tamanhos de Sandbox tipicamente configuradas para um programa Java. Estes são:

●

Mínima – Onde um programa tem acesso à CPU, possui sua própria memória, bem como

acesso para dispositivos de interface humana (isto é, Monitor, Teclado, Mouse)

●

Padrão – Similar a mínima, exceto que também fornece acesso ao servidor WEB da qual

o programa Java foi carregado

●

Restrita – Similar a padrão, exceto que também fornece acesso para certos, mas não

todos, recursos do sistema operacional

●

Aberta – Esta permite ao programa acessar qualquer recurso do sistema anfitrião

O modelo de segurança Java envolve todo aspecto de sua arquitetura. Para ser capaz de

assegurar que este está corretamente no lugar em que necessitamos olhar para diferentes partes

da arquitetura, bem como entender como estas tecnologias funcionam juntas.

Os seguintes componentes são os fundamentos do Modelo de Segurança Java:

•

•

•

•

Características de segurança construídas na JVM (Máquina virtual Java)

A arquitetura do carregador de classes

O verificador de arquivos de classe

O gerenciador de segurança e a API Java

Uma força chave do modelo da Sandbox Java é sua customização. Da lista acima, o carregador de

classes e o gerenciador de segurança são completamente customizáveis. Para definir sua própria

segurança, você define sua própria implementação ou subclasses de java.lang.SecurityManager.

Com sua implementação do gerenciador de segurança, você define seus próprios métodos para

controlar o acesso a um determinado recurso - como escrever em um arquivo, por exemplo.

Adicionalmente, é recomendado criar um gerenciador de segurança quando criamos um

carregador para instanciar classes a partir de recursos não confiáveis.

Segurança

5

JEDITM

3. Componentes Principais de uma Sandbox

Três componentes da Sandbox funcionam juntos para assegurar a segurança Java quando o

código é carregado. O gerenciador de segurança reforça os limites de uma Sandbox e restringe as

ações que são válidas.

3.1. Carregador de Classes

Em Java, o carregador de classes carrega os bytecodes a partir das classes compiladas, força

limites de espaços de nome. Isto controla partes da JVM que o código pode acessar.

Classes carregadas a partir do sistema de arquivos local tem seu próprio nome de espaço.

Adicionalmente, um nome de espaço para cada fonte de rede também é definido. Isto assegura e

protege a JVM do conflito provocado por classes com o mesmo nome.

3.2. Verificador de Bytecodes

Uma vez que o carregador de classes carregou uma classe, chama o verificador de bytecodes. A

tarefa principal deste é conferir o código para ver se o mesmo está de acordo com a especificação

da linguagem de programação Java e procurar por quaisquer das seguintes violações:

●

Regras da linguagem de Programação Java

●

Restrições de nome de espaço

●

Estouros de pilha (overflows e underflows)

●

Conversão ilegal de tipos de dados

O verificador de bytecodes pode provar o seguinte:

●

O arquivo de classe tem o formato correto

●

Classes finais não possuem subclasses e métodos finais não estão realizando polimorfismo

por override

●

Cada classe possui uma única superclasse

●

Não existe conversão ilegal de atributos para tipos primitivos

●

Não existe conversão ilegal em objetos

3.3. Gerenciador de Segurança

O propósito do gerenciador de segurança é determinar quais operações uma classe tem permissão

para executar. De forma simples, o gerenciador de segurança é responsável por determinar a

maioria dos parâmetros de uma Sandbox Java. Se um sistema em Java tenta escrever em um

arquivo ou conectar-se a um recurso de rede, primeiro deve obter permissão do gerenciador de

segurança. Além disso, quando um aplicativo deseja modificar o estado dos serviços, o

gerenciador de segurança controla tais operações se as julgar perigosas.

Por padrão, um gerenciador de segurança não é usado quando um programa está sendo

executado. Para habilitar uma aplicação Java a usá-lo, deve ser especificado:

–D java.security.manager

Para applets e plug-ins Java, o gerenciador de segurança é carregado automaticamente. Para

reforçar: aplicações Java não tem um gerenciador de segurança instalado por padrão, enquanto

Applets Java possuem um gerenciador de segurança muito estrito para proteger recursos locais.

Segurança

6

JEDITM

4. Elementos da Sandbox Java

Em termos de administração de segurança, Java possui os seguintes elementos:

4.1. Permissões

Cada classe tem um conjunto de permissões que define o que está autorizada a executar. A

Sandbox Java é então definida com base nestas permissões. Quando uma ação é executada por

uma classe, as permissões são checadas pela máquina virtual. Se determinada classe não deveria

ter a permissão para executar uma ação em particular, uma exceção é lançada e a operação é

bloqueada.

Classes do núcleo da API Java sempre possuem permissão para executar qualquer ação.

Quaisquer outras classes, mesmo que definidas na variável classpath, devem ter permissão para

executar qualquer ação sensível. Estas permissões são definidas em arquivos de política de

segurança que são administrados pelos usuários finais e são usados pela Sandbox para gerenciar

os arquivos de política de segurança.

Permissões empregadas pela máquina virtual são baseadas em um sistema de classes. Isto

significa que qualquer aplicação ou API pode definir suas próprias permissões e assegurar que os

usuários ou administradores possuem as permissões das APIs antes de executar. A próxima lista

descreve as permissões padrões usadas pelo núcleo de classes Java:

●

java.io.FilePermission

○

●

java.net.SocketPermission

○

●

Ações: nenhuma, as classes tem ou não permissão para executar uma operação em

tempo execução

java.lang.reflect.ReflectPermission

○

●

Ações: nenhuma, as classes tem ou não permissão para executar uma operação em

tempo execução

java.io.SerializablePermission

○

●

Ações: nenhuma, as classes tem ou não permissão para executar uma operação em

tempo execução

java.security.SecurityPermission

○

●

Ações: nenhuma, as classes tem ou não permissão para executar uma operação em

tempo execução

java.net.NetPermission

○

●

Ações: nenhuma, as classes tem ou não permissão para executar uma operação em

tempo execução

java.awt.AWTPermission

○

●

Ações: ler e escrever

java.lang.RuntimePermission

○

●

Ações: aceitar, escutar, conectar e resolver

java.util.PropertyPermission

○

●

Ações: ler, escrever, apagar e executar

Ações: nenhuma, as classes tem ou não permissão para executar uma operação em

tempo execução

java.security.AllPermission

○

Segurança

Ações: nenhuma, as classes tem ou não permissão para executar uma operação em

tempo execução

7

JEDITM

4.2. Code Sources

São localizações que indicam de onde as classes serão carregadas. Pode incluir a URL das classes

bem como quem as assinou. É importante notar que ambos são opcionais. A URL da classe pode

ser o um arquivo de URL do sistema ou da rede.

Pode-se associar permissões baseadas na URL a partir da qual foi carregada ou baseada somente

em quem a assinou. Também é possível assinalar permissões de uma combinação de URL e do

assinador. Esta URL dentro do código fonte também é conhecida como codebase.

Code Sources são uma combinação de codebase e assinante. O campo assinante deve coincidir

com o pseudônimo armazenado na chave keystore. Codebases podem ser quaisquer URL válidas,

e como tais, usam barras "/" como separadores de níveis ou diretórios, mesmo que estejam no

sistema de arquivos local.

O final da URL também tem um impacto na definição. Existem quatro casos:

●

URL especifica um arquivo .jar – Somente classes dentro daquele arquivo jar são parte do

codebase

●

URL termina com uma barra – Somente arquivos .class no diretório são parte do codebase.

Arquivos não estão inclusos

●

URL termina com um asterisco – Todos os arquivos .jar e .class no diretório pertencem ao

codebase

●

URL termina com um hífen – Todos os arquivos .jar e .class pertencem ao diretório e todos

os subdiretórios pertencem ao codebase

Note que a estrutura de um diretório não é afetada pelo nome do pacote. Por exemplo, para

carregar a classe up.jedi.Login, não é necessário adicionar o diretório acima onde aparece. Por

exemplo, jedi.upd.edu.ph/, e não jedi.upd.edu.ph/up/jedi/.

Segurança

8

JEDITM

5. Domínios de Proteção

Um domínio de proteção é uma associação de permissões com um Code Source em particular.

Domínios de proteção são o conceito básico para uma Sandbox padrão. Informam como o código

carregado de um local em particular como por exemplo, www.sun.com tem a permissão de

escrever em um arquivo e possui o código assinado por quem tem a permissão para iniciar os

trabalhos de impressão.

5.1. KeyStores

Classes Java podem ser assinadas através do uso de certificados digitais juntamente com a

ferramenta jarsigner. Deste modo, temos a possibilidade de conceder permissões para código

assinado por uma determinada entidade.

O código assinado pode ser manipulado através do uso de uma keystore. A keystore é

basicamente onde é armazenado os certificados, de chave pública, que são usados para assinar o

código utilizado. Antes de executar qualquer código assinado, a chave pública é usada para

assiná-la dever ser obtida e então instalada na keystore do sistema. Alguns sistemas, como os

navegadores, aceitam certificados de chave pública quando os arquivos são carregados pela

primeira vez, sendo então assinados mas, usualmente, estes certificados devem ser

descarregados e instalados antes de se executar um aplicativo.

Keystores são administradas através do utilitário keytool fornecido na distribuição padrão Java.

Por padrão, a keystore é localizada em um arquivo chamado .keystore encontrada no diretório

home do usuário. Quando um certificado de chave pública é instalado em uma keystore, o

administrador insere no certificado um nome ou um apelido que é usado para uma futura

referência. Este apelido é usado na administração dos vários certificados e também é o nome

usado no arquivo de política de segurança.

5.2. Arquivos de Política de Segurança

A administração da Sandbox Java é feita listando-se várias permissões no arquivo de política de

segurança Java. A JVM pode manipular múltiplos arquivos de política de segurança em várias

localizações. Apesar disso, por padrão, usa dois arquivos de política de segurança específicos. O

arquivo de política de segurança global java.policy, encontrado em $JREHOME/lib/security/, é

usado por todas as instâncias de uma JVM no sistema. É considerado um arquivo de política de

segurança global porque é compartilhado por todas as instâncias da JVM a partir deste JRE

particular.

Em adição ao arquivo de política de segurança global, um usuário específico chamado .java.policy

também pode ser encontrado no diretório do usuário. As permissões definidas neste arquivo mais

aquelas no arquivo de política de segurança global definem as permissões dadas para um

programa.

Arquivos de política de segurança são apenas arquivos de texto simples. Ferramentas como

policytool podem ser usadas para administrá-los. Estes arquivos de política de segurança também

são usados com a JAAS (Java Authentication and Authorization System) e, devido às nuances de

sintaxe, é recomendado editá-los manualmente.

Na maioria dos casos, o código carregado advém de uma única localização. Há também casos

onde existem múltiplas Code Sources para uma simples localização, tal como, utilizar a RMI. Para

casos como esse, as permissões dando acesso a um recurso em particular é sempre a interseção

de permissões e de todas as permissões concedidas em todos os codebases.

Permissões concedidas para uma única Code Source são concedidas como a união de todas as

permissões dos arquivos de política usados pela JVM para todas as Code Sources relacionadas,

bem como os assinantes, enquanto que para uma aplicação remota as permissões são

determinadas pela interseção de todas as permissões em todas as Code Sources ativas.

Segurança

9

JEDITM

5.2.1. A Ferramenta Policytool

É um software gráfico usado para gerenciar o arquivo java.policy. Possui um argumento na linha

de comando

–file nomeDoArquivo

Que se informa o nome do arquivo de política de segurança que se deseja editar. Este argumento

não define o carregamento do arquivo $HOME/.java.policy no diretório do usuário; se este arquivo

não existir, por padrão, nenhum arquivo é carregado.

5.2.2. Permissões além dos Arquivos de Política de Segurança

A maioria das permissões dadas para um conjunto de código vem dos arquivos de política de

segurança. Entretanto, algumas aplicações tem garantia de permissão para o código que elas

carregam, e os carregadores de classe padrão Java concedem permissão adicional para classes

que elas carregam.

Classes carregadas a partir do sistema de arquivos têm permissão para ler arquivos no diretório e

subdiretórios a partir dos quais elas foram carregadas. Classes carregadas a partir de um recurso

de rede através de HTTP têm, por padrão, concessão para conectar-se de volta com o host de

onde elas foram carregadas; elas também têm permissão para aceitar conexões a partir daquele

host.

5.2.3. O arquivo java.policy

Por padrão, usuários não têm acesso ao arquivo java.policy em seu diretório home, o que significa

que o conjunto padrão de permissões para todos os programas Java sendo executados na JVM,

são definidos no arquivo encontrado em $JREHOME/lib/security/java.policy.

Este é o conteúdo do arquivo java.policy para Java 5:

keystore "${user.home}${/}.keystore";

// As extensões padrões obtém as permissões por default

grant codeBase "file:${{java.ext.dirs}}/*" {

permission java.security.AllPermission;

};

// Padrão de

grant {

permission

permission

permission

permission

permission

permission

permission

permission

permission

permission

permission

permission

permission

"read";

permission

"read";

permission

permission

"read";

permission

"read";

permission

"read";

permission

permission

Segurança

permissões garantidas para todos os domínios

java.lang.RuntimePermission "stopThread";

java.net.SocketPermission "localhost:1024-", "listen";

java.util.PropertyPermission "java.version", "read";

java.util.PropertyPermission "java.vendor", "read";

java.util.PropertyPermission "java.vendor.url", "read";

java.util.PropertyPermission "java.class.version", "read";

java.util.PropertyPermission "os.name", "read";

java.util.PropertyPermission "os.version", "read";

java.util.PropertyPermission "os.arch", "read";

java.util.PropertyPermission "file.separator", "read";

java.util.PropertyPermission "path.separator", "read";

java.util.PropertyPermission "line.separator", "read";

java.util.PropertyPermission "java.specification.version",

java.util.PropertyPermission "java.specification.vendor",

java.util.PropertyPermission "java.specification.name", "read";

java.util.PropertyPermission "java.vm.specification.version",

java.util.PropertyPermission "java.vm.specification.vendor",

java.util.PropertyPermission "java.vm.specification.name",

java.util.PropertyPermission "java.vm.version", "read";

java.util.PropertyPermission "java.vm.vendor", "read";

10

JEDITM

permission java.util.PropertyPermission "java.vm.name", "read";

};

A primeira linha define keystores inclusas no arquivo $USER/.keystore, onde verifica os

certificados de entidades que possuem código assinado. As próximas seções definem permissões

para certas propriedades Java.

Por padrão, as classes têm permissão para chamar Thread.stop(), escutar uma porta não

privilegiada e umas poucas propriedades do sistema. É importante notar que, enquanto a

aplicação tem a permissão para escutar as conexões de socket, não lhes é permitida as aceitas,

por padrão.

5.2.4. O arquivo java.security

Por padrão, a Sandbox é controlada por meio dos dados do arquivo java.security encontrado em

$JREHOME/lib/security/java.security/, que pode ser editado por administradores de sistema.

Para definir um novo arquivo de política de segurança, o definimos como:

policy.url.n = url

Onde n é um número. Por exemplo, os arquivos de política padrão são definidos como:

policy.url.1=file:${java.home}/lib/security/java.policy

policy.url.2=file:${user.home}/.java.policy

Outra entrada no arquivo java.security é policy.expandProperties, permite substituições para

outras propriedades para o tornar mais portável.

Também é possível aos usuários definir seu próprio arquivo de política de segurança por ocasião

da execução de uma aplicação através de linha de comando. Para restringir este comportamento,

ajustamos a propriedade policy.AllowSystemProperty para false. Isso determina uma Sandbox

com permissões e propriedades padrões que não podem ser modificadas pelos usuários finais.

Segurança

11

Módulo 7

Segurança

Lição 3

Gerenciadores de Segurança

Versão 1.0 - Jan/2008

JEDITM

1. Objetivos

De acordo com a perspectiva das API’s do Java, existe um gerenciador de segurança que se

encontra no controle do policiamento da segurança de uma aplicação. Existem também outras

facetas que são de importância para a segurança em Java, mas a regra utilizada pelo gerenciador

é vital na definição das rotinas de segurança que serão ativadas na execução de um programa em

particular.

Numa visão simplificada, o gerenciador de segurança é responsável por determinar a maioria dos

argumentos da Java Sandbox. Isto significa que todas as regras estabelecidas pelo gerenciador

determinam quais operações são permitidas ou não. Se um aplicativo Java tenta abrir um

arquivo, deseja se conectar com outra máquina em uma rede, ou se deseja alterar o estado de

um serviço, o gerenciador de segurança decide se autoriza tais operações ou as rejeita,

baseando-se nas regras definidas.

Ao final desta lição, o estudante será capaz de:

•

Compreender a arquitetura dos Gerenciadores de Segurança

•

Conhecer os métodos dos Gerenciadores de Segurança

•

Construir um Gerenciador de Segurança customizado

Segurança

4

JEDITM

2. Gerenciadores de Segurança de Aplicativos

Applets Java possuem uma segurança muito restritiva por padrão. Por outro lado, aplicativos Java

não possuem estas definições de segurança por padrão. Então, é possível notar que o gerenciador

de segurança é utilizado somente se for explicitamente instalado.

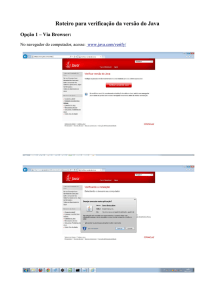

Figura 1: Estrutura do Gerenciador de Segurança Java

Para instalar o gerenciador de segurança especifica-se o parâmetro –D java.security.manager na

execução de um aplicativo Java. Este gerenciador será automaticamente instalado pelo Applet

Viewer ou um plug-in Java.

É possível conferir se uma aplicação já se encontra com o gerenciador de segurança carregado

também é possível. Isto é realizado por meio do método getSecurityManager. Este método

retorna uma referência relativa ao gerenciador de segurança ou null, se nenhum gerenciador de

segurança foi carregado ou definido. Como exemplo:

SecurityManager secureApp = System.getSecurityManager();

Outro método que pode ser utilizado é o setSecurityManager. Permite que o usuário configure

manualmente o gerenciador de segurança para o sistema. Como por exemplo:

System.getSecurityManager(new SecurityManagerImpl());

Segurança

5

JEDITM

3. Métodos dos Gerenciadores de Segurança

Agora que conhecemos como o gerenciador de segurança funciona, mostraremos o que o

gerenciador de segurança é capaz de fazer. As classes do gerenciador de segurança,

SecurityManager, oferecem métodos para realizar a verificação de segurança. Estes métodos

agem em conjunto com alguns aspectos do sistema Java, tais como: acesso à arquivos, à rede, à

própria JVM, à serviços, à recursos do sistema e mesmo a aspectos de segurança.

3.1. Rastrear o Acesso

A seguir, temos os métodos utilizados pelo gerenciador de segurança para rastrear o acesso a

arquivos.

public void checkRead(FileDescriptor fd)

public void checkRead(String file)

public void checkRead(String file, Object context)

Estes métodos verificam se o programa tem permissão para ler um arquivo. O primeiro destes

métodos obtém sucesso quando a proteção de domínio permite, em tempo de execução, acesso

ao arquivo por meio do FileDescriptor. Os próximos métodos obtém sucesso se a proteção de

domínio possui permissão de leitura em um arquivo com um nome que coincida ao argumento

contendo o nome do arquivo informado e a partir de um determinado contexto.

public void checkWrite(FileDescriptor fd)

public void checkWrite(String file)

Estes métodos verificam se o programa tem permissão para escrever em um determinado

arquivo. O primeiro método obtém sucesso quando a proteção de domínio permite, em tempo de

execução, acesso ao arquivo por meio do FileDescriptor. E o segundo obtém sucesso se a proteção

de domínio possuir permissão de gravação em arquivo com o nome que coincida ao argumento

contendo o nome do arquivo informado.

public void checkDelete(String file)

Este método verifica se o programa tem permissão para eliminar um determinado arquivo. Obtém

sucesso se a proteção de domínio possuir uma permissão de exclusão de um arquivo com um

nome que coincida ao argumento contendo o nome do arquivo informado.

O gerenciador de segurança utiliza os seguintes métodos para verificar o acesso à rede:

public void checkConnect(String host, int port)

public void checkConnect(String host, int port, Object context)

Estes métodos servem para verificar se o programa pode abrir uma conexão com outro

computador em uma porta no computador host. Obtém sucesso se a proteção de domínio possuir

uma conexão via socket com o mesmo nome do host, porta e em determinado contexto.

public void checkListen(int port)

Este método verifica se o programa pode criar um novo servidor em determinada porta. A

proteção de domínio deve possuir uma permissão de monitoramento de socket onde o host seja

localhost, o alcance da porta inclua a porta especificada aberta com a ação de escutar.

public void checkAccept(String host, int port)

Este método verifica se o programa pode aceitar (em um servidor existente) a conexão de um

cliente que possa ser originária de um dado host e porta. A proteção de domínio deve possuir

uma permissão de socket onde o host e a porta sejam iguais aos argumentos passados para o

método.

public void checkMulticast(InetAddress addr)

public void checkMulticast(InetAddress addr, byte ttl)

Este método verifica se o programa pode criar um multicast em um determinado endereço IP.

Segurança

6

JEDITM

Obtém sucesso se a proteção de domínio possuir uma permissão de se conectar e aceitar

conexões socket com um host que seja igual ao endereço dado, o alcance da porta de todas as

portas, e a ação.

public void checkSetFactory()

Este método verifica se o programa possui permissão para alterar a fábrica de sockets. Quando a

classe Socket é utilizada para criar o socket, recebe um novo socket da fábrica, que fornece um

socket padrão baseando-se no protocolo TCP. Entretanto, um programa poderia instalar uma

fábrica de sockets que fizesse com que todos os sockets fornecidos possuam semânticas

diferentes, tais como sockets que enviam informações sobre o rastreamento de algum dado. A

proteção de domínio deve ter permissão durante a execução de um programa através do método

setFactory.

3.2. Verificar a JVM

A verificação da JVM é realizada empregando-se os seguintes métodos:

public void checkCreateClassLoader()

A distinção realizada sobre as classes confiáveis e não confiáveis é baseada no local de onde a

classe é carregada. Como resultado, o carregador de classe toma uma importante decisão, desde

que o gerenciador de segurança esteja configurado para questionar ao carregador onde a classe

se encontra. O carregador é também responsável por certificar de que determinadas classes são

assinadas. Tipicamente, uma classe não confiável não pode ser permitida para realizar uma

criação de um carregador de classes. Este método é chamado somente pelo construtor da classe

através do Class Loader: se for possível realizar a criação de um objeto desta classe (ou obter

previamente a referência de um objeto) para fazer uso deste. Para obter sucesso, a proteção de

domínio deve possuir permissão durante a execução.

public void checkExec(String cmd)

Este método é utilizado para prevenir a execução arbitrária de comandos de sistema vindos de

classes não confiáveis. Classes não confiáveis não podem, por exemplo, executar um processo

distinto que remova todos os arquivos de seu disco rígido. Este processo necessitaria não ser

escrito em Java, é claro, pois, caso contrário, não existiria gerenciador de segurança que pudesse

restringir esta ação. Para obter sucesso, a proteção de domínio deve possuir uma permissão de

execução com o mesmo nome do comando dado através do argumento passado.

public void checkPropertiesAccess( )

public void checkPropertyAccess(String key)

A JVM possui um conjunto de propriedades globais (de sistema) que contém informações sobre o

usuário e a máquina: nome do usuário, diretório raiz, entre outras informações. Classes não

confiáveis têm, geralmente, acesso negado a algumas dessas informações em uma tentativa de

limitar a quantidade a informações (espionagem) que uma applet pode fazer. Normalmente, estes

métodos apenas previnem acesso às propriedades de sistema; uma classe não confiável é livre

para enviar suas próprias propriedades e compartilhá-las com outras classes se assim desejar.

Para ter sucesso, o domínio corrente de proteção deve carregar uma permissão de propriedade.

Se uma chave é especificada, então o nome da permissão de propriedade deve incluir

determinada chave e ter definida uma ação de leitura. De outra forma, o nome da permissão de

propriedade deve ser “*” e a ação deve ser de leitura e escrita.

public boolean checkTopLevelWindow(Object window)

Classes Java, sem levar em consideração se são confiáveis ou não confiáveis, normalmente tem

permissão para criar janelas top-level no desktop do usuário. Entretanto, há uma preocupação

acerca de uma classe não confiável apresentar uma janela que se pareça exatamente com outra

aplicação no desktop do usuário e, dessa forma, guiar o usuário a fazer algum procedimento que

não deveria ser realizado. Por exemplo, uma applet pode apresentar uma janela que se pareça

exatamente com uma sessão telnet e então capturar a senha do usuário quando este responder a

um pedido de informação da senha. Por essa razão, janelas top-level são criadas por classes não

Segurança

7

JEDITM

confiáveis e possuem um banner de identificação. Esse método é diferente de outros no

gerenciamento de segurança, pois possui três resultados:

●

Retornar verdadeiro, a janela será criada normalmente;

●

Retornar falso, a janela será criada com o banner de identificação.

●

Lançar uma exceção de segurança (assim como todos os outros métodos da classe de

gerenciamento de segurança) para indicar que a janela não deve ser criada; a maioria dos

aplicativos criados realiza esta ação.

Para que este método retorne verdadeiro, o domínio de proteção corrente deve carregar uma

permissão AWT denominada showWindowWithoutWarningBanner.

3.3. Aspectos Gerais de Segurança

Estes são os métodos cuidam de alguns aspectos de segurança:

public void checkMemberAccess(Class clazz, int which)

A API reflection é poderosa o bastante a tal ponto que, por inspeção, um programa pode

determinar atributos de instância e métodos particulares de uma classe (embora não possa

realmente acessar esses atributos ou chamar esses métodos). Todas as classes tem a permissão

de inspecionar qualquer outra classe e descobrir seus atributos e métodos públicos. Todas as

classes carregadas pelo mesmo Class Loader tem a permissão de inspecionar todos os atributos e

métodos de outras. De outra forma, o domínio de proteção corrente deve carregar uma permissão

em tempo de execução com o nome de accessDeclaredMembers. A implementação padrão desse

método é bastante frágil. Diferente de todos os outros métodos que foram vistos, é um erro lógico

sobrescrever esse método e depois chamar super.checkMemberAccess( ).

public void checkSecurityAccess(String action)

O pacote de segurança depende desse método no gerenciador de segurança para decidir quais

classes podem executar certas operações relacionadas a segurança. Como um exemplo, antes de

uma classe ter permissão de uma chave particular, esse método é chamado com um argumento

do tipo String indicando que uma chave particular está sendo lida. Como é esperado, apenas

classes confiáveis têm permissão de executar quaisquer operações relacionadas a segurança.

public void checkPackageAccess(String pkg)

public void checkPackageDefinition(String pkg)

Esses métodos são usados em conjunto com um Class Loader. Quando um Class Loader é

requisitado a carregar uma determinada classe com um nome de pacote em particular, primeiro

perguntará ao gerenciador de segurança se é permitido realizar esta ação através da chamada ao

método checkPackageAccess(). Isso permite ao gerenciador de segurança ter certeza que uma

classe não autorizada não está tentando usar classes específicas da aplicação que ela não deveria

ter conhecimento. Similarmente, quando um Class Loader realmente cria uma classe em um

pacote em particular, pergunta ao gerenciador de segurança se é permitido fazê-lo, através da

chamada ao método checkPackageDefinition(). Isso permite ao gerenciador de segurança prevenir

que uma classe não confiável carregue uma classe a partir da rede e armazene-a dentro, por

exemplo, do pacote java.lang.

Repare na distinção entre esses dois métodos: no caso do método checkPackageAccess(), a

pergunta é se o Class Loader pode referenciar a classe como um todo, isto é, se podemos chamar

uma classe no pacote da Sun. No método checkPackageDefinition(), os bytes da classe foram

carregados e o gerenciador de segurança está sendo questionado se eles podem pertencer a um

pacote em particular. Por padrão, o método checkPackageDefinition() nunca é chamado e o

método checkPackageAccess() é chamado apenas para pacotes listados na propriedade

package.access dentro do arquivo java.security. Para ter sucesso, o domínio de proteção corrente

deve ter uma permissão em tempo de execução com o nome de defineClassInPackage.+<pkg>

ou accessClassInPackage.+<pkg>.

Segurança

8

JEDITM

4. Construir Gerenciadores Customizados

Para criar seu próprio gerenciador de segurança, é necessário estender a classe SecurityManager.

Como visto na sessão anterior, a classe SecurityManager possui uma série de métodos que podem

ser chamados pelas classes Java. Sobrescrevendo esses métodos, pode-se criar políticas de

segurança definidas pelo usuário que, quando carregadas em uma aplicação, irão fornecer o nível

de segurança desejado.

Há algumas considerações a serem observadas ao se construir um gerenciador de segurança. Aqui

estão algumas questões que podem ajudar neste processo:

●

Quais métodos devem ser implementados?

●

Novos métodos precisam ser adicionados?

●

Como os métodos serão implementados?

●

Quão restritas as regras de segurança deverão ser?

Um exemplo de um gerenciador de segurança customizado é a classe PasswordSecurityManager,

detalhada em:

http://java.sun.com/developer/onlineTraining/Programming/JDCBook/signed2.html

O gerenciador de segurança customizado para este programa solicita que o usuário entre com sua

senha antes de permitir um FileIO para escrever um texto em um arquivo ou ler um texto a partir

de um arquivo.

Import java.io.*;

public class PasswordSecurityManager extends SecurityManager{

private String password;

private BufferedReader buffy;

public PasswordSecurityManager(String p, BufferedReader b){

super();

this.password = p;

this.buffy = b;

}

// Solicitar ao usuário final uma senha, verifica a senha e retorna

// verdadeiro se a senha estiver correta ou falso se não estiver.

private boolean accessOK() {

int c;

String response;

System.out.println("Senha, por favor:");

try {

response = buffy.readLine();

if (response.equals(password))

return true;

else

return false;

} catch (IOException e) {

return false;

}

}

public void checkRead(String filename) {

if((filename.equals(File.separatorChar + "home" +

File.separatorChar + "monicap" +

File.separatorChar + "text2.txt"))){

if(!accessOK()){

super.checkRead(filename);

throw new SecurityException("Sem Chance!");

} else {

FilePermission perm = new FilePermission(

File.separatorChar + "home" +

Segurança

9

JEDITM

}

}

}

File.separatorChar + "monicap" +

File.separatorChar + "text2.txt", "read");

checkPermission(perm);

}

public void checkWrite(String filename) {

if((filename.equals(File.separatorChar + "home" +

File.separatorChar + "monicap" +

File.separatorChar + "text.txt"))){

if(!accessOK()){

super.checkWrite(filename);

throw new SecurityException("Sem chance!");

} else {

FilePermission perm = new FilePermission(

File.separatorChar + "home" +

File.separatorChar + "monicap" +

File.separatorChar + "text.txt" ,

"write");

checkPermission(perm);

}

}

}

Como visto, os métodos checkRead e checkWrite foram sobrescritos. A implementação

customizada para SecurityManager.checkWrite testa o caminho /home/monicap/text.txt. Se o

caminho existir, solicita ao usuário a senha. Se estiver correta, o método checkWrite executa a

checagem de acesso através da criação de uma instância da permissão requerida e passando-a ao

método SecurityManager.checkPermission. Essa checagem terá sucesso se o gerenciador de

segurança encontrar um sistema, usuário ou arquivo de política de segurança com a permissão

especificada.

Ao invés de adicionar a política de segurança no código fonte, pode-se optar por colocá-la em um

arquivo separado, como um arquivo .properties ou .xml. Pode-se, então, solicitar ao gerenciador

de segurança a leitura desse arquivo e estabelecer uma política de segurança dessa forma. Essa

técnica faz com que a implementação das políticas de segurança sejam flexíveis, já que novas

regras adicionadas ao código fonte podem requerer a modificação do código, recompilação e

redistribuição da aplicação a cada vez que fossem modificadas.

Por exemplo, em Enterprise Java Beans (EJB), políticas de segurança podem ser especificadas no

elemento security-permission do descritor weblogic-ejb-jar.xml. O exemplo seguinte concede

acesso de leitura e escrita a um diretório temporário no filesystem do servidor para os EJB:

<weblogic-enterprise-bean>

<!-- instruções webLogic enterprise bean vão aqui -->

</weblogic-enterprise-bean>

<security-role-assignment>

<!-- As tarefas opcionais de segurança vão aqui -->

</security-role-assignment>

<security-permission>

<description>

concede permissão de leitura e escrita para a pasta ext no drive d:

</description>

<security-permission-spec>

grant {

permission java.io.FilePermission "d:${/}ext${/}-", "read,write";

}

</security-permission-spec>

<security-permission>

4.1. Instalando os Gerenciadores de Segurança

Uma vez que as regras de segurança foram estabelecidas e a classe gerenciadora de segurança

que irá impor as regras feitas, deste modo, pode-se agora instalar o gerenciador de segurança em

Segurança

10

JEDITM

uma aplicação. Isso é feito usando-se o método estático setSecurityManager da classe System,

como apresentado a seguir.

try {

System.setSecurityManager(new SecurityManagerImpl());

} catch (SecurityException se) {

System.err.println(“Gerenciador de Segurança já está instalado!!!”);

}

Deve-se notar que um gerenciador de segurança pode ser instalado, mas a permissão para

instalar um gerenciador diferente pode ser concedida. Assumindo que uma permissão não seja

concedida, então uma SecurityException será disparada. Depois que o gerenciador de segurança

foi instalado, o código da aplicação não precisa referenciar a este diretamente. Isso porque a JVM

irá fazer todas as referências ao gerenciador depois da instalação, a menos que uma chamada

explícita a um método seja necessária.

Segurança

11

Módulo 7

Segurança

Lição 4

Segurança em Java

Versão 1.0 - Jan/2008

JEDITM

1. Objetivos

Segurança na plataforma Java foi inicialmente concebida para proteger as informações em um

computador de serem acessadas ou modificadas (incluindo alterações que um programa malicioso

poderia introduzir).

Essas ações já foram implementadas no modelo Java de segurança desde a versão 1.0. O serviço

de autenticação foi adicionado em seguida, na versão 1.1, seguido do modelo de criptografia

disponível na versão 2.0 (como uma extensão) e auditoria que pode ser acrescentada por

qualquer programa Java, fornecendo uma auditoria completa de gerenciamento de segurança.

Provavelmente novos serão serão adicionados no futuro.

Ao final desta lição, o estudante será capaz de:

•

Descriminar o que é Segurança

•

Compreender o modelo de Segurança implementado em Java

•

Obter mais dados sobre a Sandbox

Segurança

4

JEDITM

2. O que é Segurança?

Entende-se por segurança como um conjunto de serviços ou aspectos que fornecem maior

confiança ao uso de um sistema, dentre as quais, destacam-se:

●

Proteção contra programas maléficos

Programas não devem ter autorização a executarem processos que podem prejudicar o ambiente

de um usuário, tais como cavalos de Tróia e programas prejudiciais que se replicam, como um

vírus de computador.

●

Bloqueio a programas invasivos

Os programas devem ser impedidos de descobrir informações particulares sobre o computador ou

sobre a rede do computador.

●

Autenticação

A identidade das partes envolvidas no programa, tanto do autor como a do usuário, devem ser

verificadas.

●

Criptografia

Os dados que o programa envia e recebe através da rede, como arquivos ou dados, devem ser

codificados.

●

Auditoria

Operações potencialmente sensíveis sempre devem ser autenticadas.

●

Bem-definida

Especificações de segurança devem ser seguidas.

●

Verificação

Regras de funcionamento devem ser definidas e confirmadas.

●

Bem-comportada

Os programas devem ser impedidos de consumir recursos do sistema em demasia: utilização da

CPU por muito tempo, excesso de memória, entre outros

●

Padrão de segurança

Os programas devem ser compatíveis com algum padrão de segurança. Pode-se possuir algum

tipo de certificação, ou seja, certificar que determinados procedimentos de segurança são

seguidos. Por exemplo, certificação C2 ou B1 do governo dos Estados Unidos.

2.1. Compreendendo como funciona a Segurança em Java

O ponto da condução de segurança é o modelo de distribuição de programas Java. Uma das

maiores forças de Java é a sua capacidade para trazer programas em uma rede ou executar os

programas a partir de outra JVM. Isso é algo a mais que os atuais usuários de computador dentro

de um contexto com uma única JVM no navegador. Embora a idéia por trás de código portátil, que

está começando a se infiltrar em outras aplicações, tais como, as aplicações baseadas na

tecnologia JINI. Conjugado com o aumento da utilização da Internet, Java possui a capacidade de

trazer programas para um usuário conforme sua necessidade. Essa característica de programas já

desenvolvidos serem facilmente distribuídos tem sido a forte razão para a rápida aceitação e

implantação de sistemas Java.

Em última análise, Java é ou não seguro? Este é um julgamento subjetivo e individual no qual os

usuários terão de fazer com base nas suas próprias exigências. Para se ter um sistema livre de

vírus, que possa autenticar corretamente ou encriptar seus dados, é exigido que todas as

operações sejam auditadas. Desta forma, é necessário construir um auditoria nas aplicações e,

em seguida, na plataforma Java.

Uma visão muito pragmática da segurança pode ser então elaborada: a questão não é se um

Segurança

5

JEDITM

sistema que necessita de uma determinada característica é qualificado como "não seguro", de

acordo com a definição de segurança. A questão é saber se Java possui as características que

atendem às suas necessidades.

Segurança

6

JEDITM

3. Implementação Segura em Java

Segurança em Java é fornecida através de algumas partes do núcleo de sua plataforma, além da

biblioteca Java Cryptography Extension (JCE) e Java Secure Sockets Extension (JSSE).

Estas são as facilidades básicas fornecidas pelo núcleo de segurança da plataforma Java:

●

Uma política de segurança configurável que permite evitar que programas Java leiam seus

arquivos, fazendo ligações de rede para outros hospedeiros, acessando a impressora sem a

devida permissão, e assim por diante. Esta política é baseada em Java Access Control, que

por sua vez depende das classes Loaders, Security Manager e proteções da linguagem.

●

A capacidade de gerar Message Digests e obter uma maneira simples (mas não segura) de

determinar se os dados que o seu programa lê foram alterados.

●

A capacidade de gerar assinaturas digitais para detectar se os dados lidos no programa

foram modificados (ou para enviar dados e permitir que o destinatário destes possam

detectar se foram modificados durante o transporte).

●

Um elemento-chave para administração das chaves necessárias para se obter as

assinaturas digitais.

●

Um suporte a infra-estrutura extensível.

JCE alavanca o núcleo da plataforma Java de segurança ao fornecer uma variedade de operações

criptográficas:

●

Criptografia básica e avançada

●

Segurança na chave

●

Segurança no corpo da mensagem

●

Uma alternativa à chave de gerenciamento de sistema

Por último, a JSSE fornece Secure Sockets Layer (SSL), que auxilia na criptografia dos dados.

Para se comunicar com um servidor SSL ou cliente SSL, podemos utilizar estas bibliotecas de

extensão. Se a aplicação escrever no cliente ou no servidor e desejamos aplicar a criptografia

então, podemos utilizar essa extensão ou as facilidades da JCE.

3.1. Sandbox Java

Este modelo de segurança gira em torno da idéia de uma Sandbox (vista em lições anteriores). A

idéia central é que um aplicativo possa ser alojado de forma segura e restrita em um determinado

computador. Pretende proporcionar um ambiente onde este programa possa ser executado

entretanto, controlar sua execução em uma área com certos limites. É possível permitir que este

programa tenha acesso somente a determinados recursos do sistema, em geral, certificar-se de

que o programa estará confinado dentro de uma Sandbox.

A Sandbox é encarregada de proteger um determinado número de recursos. Considere os

recursos típicos de um computador: o usuário da máquina tem acesso, por exemplo, a muitas

coisas, internamente, acesso a memória local (memória RAM) e, externamente, acesso a um

servidor de arquivos ou outras máquinas da rede. Para executar Applets, também devemos ter

acesso ao WEB Services, cujo acesso pode ser feito através da rede particular ou da internet.

Dados trafegam através de todo este modelo, a partir da máquina do usuário, por meio da rede e,

eventualmente, para o disco rígido. Cada um desses recursos deve ser protegido. Essas proteções

da Sandbox formam a base do modelo de segurança do Java, tais como:

●

Um programa que possui acesso a memória e a CPU, bem como ao servidor WEB onde foi

carregado. Isso é muitas vezes é um estado padrão para a Sandbox.

●

Um programa que possui acesso à CPU, a memória, ao servidor WEB e um conjunto de

recursos específicos (tais como, arquivos locais, máquinas locais, entre outros). Uma

palavra de processamento de programa, por exemplo, pode ter acesso aos documentos do

diretório no sistema de arquivo local, mas não em relação a quaisquer outros arquivos

Segurança

7

JEDITM

●

Um programa que possui o acesso a todos os recursos seja qual for a máquina servidora

que se encontra instalado.

Sandbox não é um uniforme padrão para todos os modelos. A expansão de suas fronteiras é

baseada em uma noção de confiança. Em alguns casos, pode-se confiar nos programas Java para

acessar o sistema de arquivos, em outros, pode-se confiar o acesso a apenas parte do sistema de

arquivos, e ainda, em outros casos, não é possível confiar-lhes nenhum acesso ao sistema de

arquivos.

Segurança

8

Módulo 7

Segurança

Lição 5

Classes de Segurança em Java

Versão 1.0 - Jan/2008

JEDITM

1. Objetivos

Cada classe Java possui um conjunto de permissões que definem as atividades que a classe está

autorizada a executar. Quando um programa Java tenta executar uma operação delicada, as

permissões são pesquisadas para todas as classes envolvidas: se cada classe possuir a permissão

para realizar determinada operação desejada, então a autorização é concedida. Caso contrário,

uma exceção é lançada e a operação falha.

Ao final desta lição, o estudante será capaz de:

•

Conhecer as regras e permissões de segurança

•

Entender as classes de regras, de permissão e de acesso

•

Aprender detalhes sobre exceções associadas a segurança