Proteja sua infraestrutura de tentativas

de ataque e acidentes, utilizando o

sistema operacional para hospedar

serviços locais em rede.

Hardening em Linux

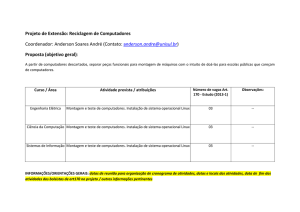

O curso consiste na análise de ameaças, minimização de riscos e execução de

atividades corretivas das vulnerabilidades identificadas. Este curso é destinado à

administradores de redes e de servidores Linux interessados em proteger suas redes e

realizar tunning em seus servidores web, através da implementação de módulos de

segurança e Web Application Firewall (WAF).

Características

O curso está dividido em dez sessões, totalizando 40 horas;

O curso oferece atividades práticas em laboratório. Cada aluno tem sua própria

estação de trabalho;

A Escola Superior de Redes oferece material didático exclusivo.

Competências desenvolvidas

Ao final do curso o aluno estará apto a:

Realizar aplicações de baseline de segurança, com foco em Hardening do sistema

operacional, tanto dentro do contexto do modelo DAC, como também, do modelo

MAC;

Utilizar os recursos, tanto na área de usuário (userland) como também, os recursos

arrojados do Kernel do Linux;

Colocar um servidor Linux em produção, utilizando boas práticas de segurança que

também possibilitará conformidade com vários itens destacados na NBR ISO/IEC

27002:2008.

Conhecimentos prévios

Para aproveitamento ideal do conteúdo é necessário ter conhecimento de

administração de sistemas Linux e de segurança de redes ou feito os cursos

de Administração de Sistemas Linux e Segurança de Redes e Sistemas.

esr.rnp.br

Programa do curso

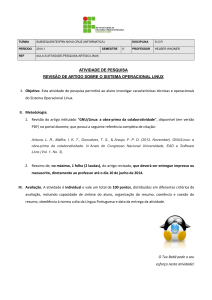

Hardening em Sistema Linux - Pós Instalação;

Atualização e Segurança via Debsecan;

Arquivos com permissão de Suid bit;

Remoção de SUID BIT;

esr.rnp.br/seg10

Hardening em Linux (SEG10)

CUR-SEG10-0001-17

esr.rnp.br

esr.rnp.br/seg10

Segurança no Sistema de Arquivos;

Segurança no Terminal;

Desabilitar o uso do CTRL+ALT+DEL em distribuições Linux antigas;

Limitar o uso dos terminais texto Gerenciamento de Privilégios;

Instalação de Pacotes Específicos;

Segurança do Grub;

Controles de Segurança para Contas de Usuários;

Controles de Autenticação coma utilização do PAM;

Procurar por senhas fracas;

Utilização de Quota;

Utilização de ACL - Posix 1e;

Comando Sudo (Superuser Do);

Prevenção "Escape Shell";

Registro de Eventos (log) e HIDS;

Trilhas de Comandos;

Servidor Sylsog centralizado;

Definição da Política de Rotacionamento de Logs;

Contabilização de Processos;

Auditoria com HIDS;

Serviços de Redes;

Checklist nos Serviços do Sistema;

Gerenciamento de Serviços de redes em Inetd e Xinetd;

Segurança de Serviços de Redes;

Refinando o uso do SFTP;

Mitigação de ataque de Força Bruta;

Remoção de Módulos não utilizados;

Configuração de Módulo Expires;

Ocultando a versão do servidor;

Module Security (Modsecurity);

Controle sobre arquivos htaccess;

Hardening PHP;

PS-Watcher - Monitoração de Serviços Ativos;

Proxy Web;

Proxy Web - SQID;

Instalação e Configuração do Proxy Cache;

Uso de ACL's no Squid;

Estrutura de CACHE do Squid;

Criação de ACL's;

ACL Time- Regras temporizadas;

Autenticação por LDAP;

Monitoramento dos Logs do Squid com SARG;

Firewall;

Uma visão a partir do Datagrama;

Fundamentos para IPtables;

Tabelas e chains;

Política Básica;

Especificando Interfaces de entrada e saída;

Trabalhando em ICMP (RFC 792) Segurança em Perímetro;

Regras de Controle;

Construindo um Script de Firewall;

Tradução de Endereçamento IP;

Hardening em Linux (SEG10)

CUR-SEG10-0001-17

Powered by TCPDF (www.tcpdf.org)

Direcionamento de Portas;

Monitoramento das Conexões na tabela NAT;

Usando Tabela Mangle;

Analisando o conteúdo dos Datagramas;

Port Knocking;

Tuning de Kernel;

Tuning TCP;

Desabilitando o valor de ECN;

Melhorando o Tratamento para início de Conexões;

Tuning ICMP;

Desligando resposta de Broadcast;

Tuning IP;

Auditoria na Camada de Kernel;

Geração de relatórios com a ferramenta AUREPORT.

esr.rnp.br

esr.rnp.br/seg10

Hardening em Linux (SEG10)

CUR-SEG10-0001-17