Novas falhas de segurança do

Java permitem instalação de

trojans em PCs

O plugin do Java para navegadores web mais uma vez está sendo

usado por hackers para atacar computadores desprotegidos. Os

criminosos são capazes de utilizar uma falha de segurança do

complemento para forçar o download de trojans a fim de

estabelecer acesso remoto com as máquinas infectadas.

A companhia de segurança virtual FireEye foi a responsável

pela identificação da falha que, mais uma vez coloca em cheque

o nome de um dos plugins mais utilizados na internet.

Particularmente falando, a companhia observou a ação bemsucedida de hackers ao atacarem as versões 6 e 7 do Java.

Ainda assim, o código malicioso só conseguiu funcionar quando

os computadores infectados acessaram páginas da web também

infestadas.

Dessa forma, na maioria dos casos, a falha permite a

instalação do trojan, mas ele não consegue de fato atuar no

computador. Mesmo assim, a empresa aconselha a desinstalação

da ferramenta até que uma atualização seja feita e resolva a

situação.

Esse tipo de dificuldade com o Java já rendeu problemas bem

maiores que este. Empresas que fabricam computadores tiveram

suas redes atacadas por hackers que conseguiram o feito a

partir de problemas do plugin. Um dos casos foi o da Apple,

que informou não ter perdido nenhum dado durante o ataque.

Fora isso, o Facebook também experimentou os perigos do Java,

passando por situação similar à da Maçã.

Novas falhas de segurança do Java permitem instalação de

trojans em PCs.

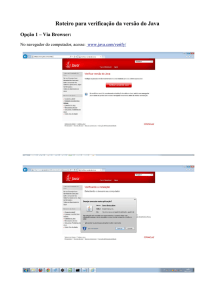

Oracle libera Update 13 do

Java

e

corrige

50

vulnerabilidades

A Oracle anunciou nesta sexta-feira (1/2) que liberou o Java7

Update 13, que corrige 50 vulnerabilidades. Destas, 44 afetam

especificamente o plugin do software em navegadores – ou seja,

podem ser exploradas em desktops por meio de aplicações web e

applets Java.

Segundo o site The Next Web, a atualização vem completamente

fora de escala – ela foi originalmente programada para 19 de

fevereiro, mas o motivo para a pressa é que a empresa foi

notificada sobre “uma das vulnerabilidades estar sendo

ativamente explorada na rede e afeta o Java Runtime

Environment dos browsers”.

Curiosamente, a Oracle pulou o update 12 e ainda não está

claro o porquê.

Para quem ainda está utilizando o software, a atualização pode

ser baixada diretamente no site da Oracle.

Oracle libera Update 13 do Java e corrige 50 vulnerabilidades

– Internet – IDG Now!.

Java é atualizado, mas ainda

é ameaça à segurança dos

usuários

As novas configurações de segurança do Java, projetadas para

bloquear ataques drive-by download do navegador, podem ser

contornadas por crackers, disse um pesquisador no domingo

(27/1). Vale lembrar que ataques desse tipo instalam

automaticamente malwares nas máquinas de usuários que visitam

sites comprometidos.

A

notícia

veio

na

sequência

de

várias

e

embaraçosas

vulnerabilidades 0-day, e do recente compromisso assumido pelo

chefe de segurança do Java de que a sua equipe corrigiria os

bugs no software.

As configurações de segurança do Java que podem ser

contornadas foram introduzidas no mês passado, com o Java 7

Update 11. Essas disposições permitem que os usuários decidam

quais applets podem ser executados dentro dos navegadores. A

mais rigorosa das quatro configurações supostamente bloqueia

qualquer applet não-assinado com um certificado digital

válido.

Outras restrições aprovam livremente a maioria dos applets

não-assinados, executam applets não-assinados somente se o

próprio Java estiver atualizado, ou exibem um aviso antes que

applets não-assinados sejam executados.

Mas, de acordo com CEO da Security Explorations Adam Gowdiak,

nenhuma dessas configurações chega a atrapalhar um cracker. “O

que descobrimos é que o código Java não-assinado pode ser

executado com sucesso em um sistema-alvo Windows, independente

do nível de segurança definido pelo usuário no Painel de

Controle do Java”, escreveu o especialista em um post no

domingo (27/1), na lista de discussão Bugtraq. “O ‘alto’ ou

‘muito alto’ não importa muito aqui. Ainda assim o código será

executado.”

Seguro, mas nem tanto

Depois de identificar a vulnerabilidade e criar um exploit

prova dea conceito que funciou no Java 7 Update 11 (a versão

lançada há duas semanas) rodando em Windows 7, Gowdiak

reportou o bug para a Oracle.

Sua descoberta torna discutível – pelo menos em teoria – a

última alteração de segurança da Oracle. Quando liberou a

atualização de emergência em 13 de janeiro para anular duas

vulnerabilidades críticas do plug-in do Java, incluindo uma

que foi ativamente explorada por cibercriminosos, a Oracle

também redefiniu automaticamente o Java para o nível de

segurança “Alto”. Nessa configuração, o software notifica os

usuários antes que eles possam executar applets não-assinados.

Embora não haja evidências de que crackers estejam explorando

essa nova vulnerabilidade, Gowdiak deu a entender que não

seria difícil para eles o fazerem. “Ela deve ser considerada”,

disse Gowdiak. “Estamos realmente surpresos ao descobrir o

quão trivial

segurança.”

é

contornar

essas

novas

configurações

de

Os cibercriminosos intensificaram seus ataques contra o Java e

o seu plug-in, e algumas empresas de segurança estimam que

eles sejam responsáveis ??por mais de metade de todas as

tentativas de explorações. Na maioria das vezes, exploits Java

são utilizados para realizar ataques drive-by download.

Gowdiak publicou sua reivindicação poucos dias depois de a

Oracle lançar uma gravação de uma conferência entre os líderes

do grupo de usuários Java e o principal gerente sênior de

produto, Milton Smith, responsável por supervisionar a

segurança do software. Eles discutiram as recentes

vulnerabilidades e o caminho que a Oracle estava tomando.

Durante a chamada, Smith explicou os aperfeiçoamentos de

segurança para o Java 7, incluindo a introdução das

configurações do Update 10 e a mudança do padrão de “médio”

para “alto” do Update 11. “As mudanças efetivamente fazem com

que applets não-assinados não sejam executados sem um aviso”,

disse Smith. “Algumas das coisas que estávamos vendo eram

feitos silenciosos, onde as pessoas clicam em um link dentro

de um e-mail e sem querer comprometem a máquina. Mas agora,

essas características realmente impedem isso. Mesmo que o Java

tenha um exploit, seria muito difícil atacar em silêncio.”

Mas, de acordo com Gowdiak, não é bem assim que acontece. “As

melhorias de segurança feitas recentemente para o Java 7 de

jeito nenhum impedem ataques silenciosos”, escreveu o

especialista no Bugtraq.

Quando questionado sobre como os usuários que necessitam

executar o Java em seu navegador devem se proteger, Gowdiak

sugeriu que eles migrassem para um navegador com “click-toplay” – um recurso que obriga os usuários a autorizar

explicitamente a execução de um plug-in. Tanto o Chrome quanto

o Firefox incluem o click-to-play. “Isso pode ajudar a

prevenir a exploração automática e silenciosa de

vulnerabilidades conhecidas e ainda não corrigidas do plug-in

do Java”, disse Gowdiak.

Java é atualizado, mas ainda é ameaça à segurança dos usuários

– Segurança – COMPUTERWORLD.

Está na hora de reescrever o

Java

do

Bitdefender

zero,

alerta

Se a última vulnerabilidade do Java significa alguma coisa, é

que está na hora de a Oracle reescrever a linguagem de

programação.

Ao menos é o que acha Bogdan Botezatu, analista sênior de

ameaças online da Bitdefender. A empresa de antivírus com sede

na Romênia estima que ao menos 100 milhões de computadores

estejam vulneráveis a ataques por conta da última

vulnerabilidade 0-day do Java.

“A Oracle precisa pegar alguns componentes centrais do Java e

escrevê-los do zero”, disse o especialista, em uma entrevista.

O problema com produtos mais maduros, como o Java e os da

Adobe, é que eles passaram por muitas mãos ao longo dos anos.

“Esses produtos se tornaram tão grandes e foram desenvolvidos

por tantos programadores que as fabricantes muito

provavelmente perderam o controle sobre o que está no

produto”, disse Botezatu.

Lutando contra falhas

Os resultados dos recentes esforços da Oracle em corrigir as

vulnerabildiades em Java reafirmam o que o especialista da

Bitdefender disse.

Por exemplo, a Oracle corrigiu três vulnerabilidades em

segurança em agosto de 2012, juntamente com o lançamento do

Java 7, versão 7 rev. 7. Algumas horas depois de liberar o

patch, o fundador e CEO da Security Explorations, Adam

Gowdiak, encontrou uma vulnerabilidade causada pela

atualização.

Alguns especialistas em segurança dizem que o Java sobreviveu

ao seu papel, mas suas funções são manipuladas por outras

tecnologias.

A última vulnerabilidade 0-day encontrada na linguagem de

programação pode também ser atribuída a uma correção feita

pela atualização de segurança liberada em outubro do ano

passado. Essa atualização estava incompleta e abriu uma brecha

para a vulnerabilidade descoberta na semana passada, de acordo

com Gowdiak.

“Agora é uma boa hora para reescrever alguns dos principais

componentes do início e garantir que eles estejam livres de

bugs, em vez de continuamente liberar correções para a

aplicação, de uma versão para outra”, disse Botezatu.

O analista reconhece, no entanto, que isso é improvável de

acontecer. “A Oracle não está aberta a fazer grandes mudanças,

porque eles poderiam quebrar aplicações já existentes no

mercado”, acrescentou.

O problema que a empresa enfrenta com o desenvolvimento do

Java é o mesmo que enfrentam todas as fabricantes de

softwares: como melhorar um programa sem que destrua a

compatibilidade com as versões anteriores?

“Olhe para o Windows Vista e veja como ele falhou em sua

adoção, porque alguns aplicativos dos consumidores não

funcionavam do XP para Vista”, explicou Botezatu.

No entanto, alguns sinais indicam que a Oracle está tentando

resolver algumas das questões levantadas por Botezatu. Na

sexta-feira (12/1), a empresa anunciou que, começando pelo

lançamento do Java 8 em setembro, novos lançamentos serão

feitos por um cronograma de dois anos.

Está na hora de reescrever o Java do zero, alerta Bitdefender

– Notícias – CIO.

Oracle lança patch que pode

acabar

com

brecha

na

segurança do Java

Na semana passada, foi aberto para todo o público que a última

atualização do Java trazia uma brecha de segurança. Esta

brecha permitia que hackers instalassem aplicativos no seu

computador sem que você tivesse conhecimento. Agora, depois de

muitas críticas, a Oracle, empresa responsável pelo plugin,

lançou uma nova atualização para acabar com o problema.

Durante a última semana, diversos pontos da internet revelaram

que a versão atual do Java estava corrompida, de modo que

hackers poderiam se aproveitar para instalar aplicativos

maliciosos no seu computador sem que você soubesse. A falha

estava tão aparente que poderia ser explorada com facilidade.

Por estar presente em milhares de sites, até mesmo o

Departamento de Segurança Nacional dos Estados Unidos divulgou

um comunicado alertando a todos e pedindo para que o plugin

fosse desativado até que uma solução fosse encontrada. Isso

veio com uma nova atualização lançada pela Oracle. Ela deve

fechar a brecha e tornar obrigatório que toda ação diferente

do normal iniciada pelo Java necessite da aprovação do usuário

para ser aplicada.

A desconfiança continua

Mesmo com o lançamento do novo update, especialistas em

segurança na internet ainda estão com o pé atrás em relação ao

Java. Isso se tornou ainda mais evidente com a declaração de

Adam Godwiak que, em uma entrevista à Reuters, disse que não

acredita que a última atualização é suficiente e que não

ousaria em dizer que o Java é seguro para os usuários.

Até que uma solução mais concreta seja aplicada pela Oracle, o

jeito é desativar o plugin no computador, utilizando-o apenas

em casos especiais.

Oracle lança patch que pode acabar com brecha na segurança do

Java.

Nova falha do Java ameaça

todos os PCs e não tem

correção

Uma vulnerabilidade Java anteriormente desconhecida (também

chamada de 0-day) e ainda sem correção está sendo utilizada em

ataques por cibercriminosos para infectar computadores com

malware, de acordo com pesquisadores em segurança. E o Brasil

está entre os países mais afetados.

Um pesquisador de malware independente, que usa o pseudônimo

de Kafeine, reportou nesta quinta (10) a existência do exploit

na rede. Crackers estão usando tais kits de exploração para

silenciosamente instalar o malware nas máquinas dos usuários

que visitam sites comprometidos – ataques conhecidos como

drive-by download.

“Há múltiplas redes de publicidade (ad networks)

redirecionando para sites infectados, ampliando o problema.

Encontramos anúncios em sites legítimos, especialmente na

Inglaterra, Brasil e Rússia, que levam para domínios com o

exploit. Isso inclui sites de previsão do tempo, notícias e,

claro, pornografia”, escreveu o pesquisador Kurt Baumgartner,

da Kaspersky Lab, no blog da empresa.

Os pesquisadores estão compartilhando amostras da ameaça

somente com empresas de segurança. “Isso poderia ser o caos”,

disse ele. “Eu acho que é melhor fazer menos alarde sobre isso

por enquanto.”

“Nós podemos confirmar que é uma nova vulnerabilidade”, disse

o analista sênior de ameaças online da empresa de antivírus

Bitdefender, Bogdan Botezatu. “Nós reproduzimos o mecanismo de

exploração no Java 7 Update 9 e Update 10. Outras versões

talvez também estejam vulneráveis. Estamos atualmente

analisando se outras versões antigas estão em risco.” Até onde

os testes da Bitdefender mostraram, o exploit é específico

para o Java 7, disse Botezatu.

Pesquisadores da empresa de segurança AlienVault também

confirmaram que o exploit funciona mesmo em uma instalação

totalmente corrigida do Java 7. A ameaça utiliza truques

similares para contornar as restrições de segurança do Java,

da mesma forma que fazia um kit diferente de exploração do

plug-in que foi utilizado por cibercriminosos em agosto de

2011, disse o gerente da AlienVaults Labs, Jaime Blasco em

um blog.

O exploit já foi adicionado a kit de ferramentas populares

como o Blackhole, bem como no Cool Kit Exploit, disse

Botezatu. “Outros relatos mencionam que também foi adicionado

ao Redkit [um conjunto de ferramentas de exploração

diferente], mas não podemos confirmar a informação no

momento.”

Atualização ainda não prevista

Utilizando captura de pacotes para o tráfego associado ao novo

exploit Java, os pesquisadores da Bitdefender foram capazes de

rastrear alguns ataques em 7 de janeiro. No entanto, eles

acreditam que os golpes provavelmente começaram no último dia

2 ou 3, segundo Botezatu.

O código de ataque 0-day identificado é outro exemplo de

vulnerabilidades de segurança Java que decorrem da

implementação insegura da API Reflection do Java”, disse Adam

Gowdiak, fundador da Secutiry Explotations – uma empresa de

segurança

polonesa

especializada

em

pesquisa

de

vulnerabilidades do Java.

O vetor de exploração usado no novo ataque também é conhecido

pela Oracle, juntamente com o código de prova de conceito

adicional para a edição de agosto, completou o especialista.

A Oracle ainda precisa confirmar a vulnerabilidade ou divulgar

planos para as correções. A próxima atualização crítica para o

Java está programada para 19 de fevereiro. A empresa não tem

comentários adicionais para fazer no momento, segundo informou

um representante.

Quando confrontados com uma situação semelhante em agosto, a

Oracle decidiu sair de seu ciclo trimestral de patches e

liberou uma atualização de emergência. “Eu acho que a Oracle

não irá liberar um patch fora de hora novamente, sem

investigar minuciosamente toda a extensão dos danos e garantir

a qualidade da correção”, disse Botezatu.

“A última vez que fizeram isso, em agosto, a correção na

verdade acabou abrindo portas para uma técnica de exploração

similar em versões do Java que não estavam vulneráveis

anteriormente. Acredito que esta foi uma importante lição que

pode atrasar o lançamento de uma correção.”

Como se proteger

Os usuários devem desativar o plug-in do Java em seus

navegadores o mais rápido possível e mantê-lo desativado até

que um patch seja lançado, disse Botezatu. Aqueles que

precisam de suporte Java no navegador em determinados sites

devem permitir que o plug-in seja executado apenas nesses

sites. Para fazer isso, basta desabilitar o javascript nas

propriedades de seu navegador, o que geralmente é feito no

campo “Opções da Internet – Avançadas” do browser.

Nova falha do Java ameaça todos os PCs e não tem correção –

Internet – IDG Now!.

Alerta:

Malware

ataca

servidores HTTP baseados em

Java

Pesquisadores em segurança da empresa de antivírus Trend Micro

identificaram um tipo de malware que tem como alvo servidores

HTTP baseados em Java. O vírus, com função backdoor (porta dos

fundos), permite que crackers executem comandos maliciosos nos

sistemas de base.

A ameaça, conhecida como BKDR_JAVAWAR.JG, vem em forma de

JavaServer Page (JSP), um tipo de página que pode ser

implantada e servida apenas por um servidor web especializado

em servlet container, como o Apache Tomcat.

Uma vez que essa página é implantada, o cracker pode acessá-la

remotamente e utilizar as funções do browser, realizar uploads

e downloads, editar, excluir, ou copiar arquivos do sistema

infectado utilizando uma interface web. Essa é uma

funcionalidade similar a fornecida por backdoors baseados em

PHP, popularmente conhecidos como PHP web shells.

“Além de ter acesso a informações confidenciais, o cracker

obtém o controle sobre o sistema infectado por meio do

backdoor e pode realizar mais comandos maliciosos no servidor

vulnerável”, disseram os pesquisadores da Trend Micro, na

quinta-feira, em um post no blog.

O JSP pode ser instalado por outro malware que já está rodando

no sistema que hospeda servidores HTTP baseados em Java e

Sevlet Container, ou ainda pode ser baixado quando o navegador

acessa sites maliciosos do sistema infectado.

De acordo com o relatório da Trend Micro, o malware tem como

alvo sistemas que rodam Windows 2000, Windows Server 2003,

Windows XP, Windows Vista e Windows 7.

“Outro modo de atacar é quando o cracker verifica sites

alimentadas pelo Apache e, depois, tenta acessar o gerenciador

de aplicações web Tomcat”, disseram os pesquisadores da Trend

Micro. “Utilizando uma ferramenta de cracking, cibercriminosos

podem

realizar

login

e

ganhar

funções

de

gerenciamento/administração permitindo a implantação de um

arquivo WAR (Web Application Archive) compactados com backdoor

no servidor.”

A fim de proteger o servidor de tais ameaças, os

administradores devem utilizar senhas fortes que não possam

ser facilmente quebradas utilizando ferramentas de força

bruta, devem também implantar todo tipo de atualizações de

segurança disponíveis para os seus sistemas e softwares e

evitar navegar por sites desconhecidos ou não confiáveis,

sugerem os pesquisadores da Trend Micro.

Alerta: Malware ataca servidores HTTP baseados em Java –

Notícias – CIO.

Nova

vulnerabilidade

encontrada no Java: 1 bilhão

de usuários afetados

Um novo dia, uma nova vulnerabilidade é encontrada no Java.

Mas diferente da falha relatada no mês passado, a nova parece

ser um pouco mais séria. Segundo a empresa que a descobriu,

chamada Security Explorations, a falha afeta todos os

navegadores atuais com o plugin do Java nas versões 5, 6 e 7.

Eles afirmam que todos os 1 bilhão de usuários do plugin estão

vulneráveis.

Especificamente, a empresa cita que as versões Java SE 5

Update 22, Java SE 6 Update 35 e Java SE 7 Update 7 (que são

as mais recentes) contém a vulnerabilidade. A falha permite

driblar uma restrição de segurança da máquina virtual de Java,

a conhecida sandbox, o que abre a possibilidade de execução de

códigos maliciosos no computador.

Os testes foram executados com o Windows 7 de 32 bits e nas

versões mais recentes (e estáveis) dos navegadores Firefox,

Chrome, Opera, Internet Explorer e Safari, e em todos a

vulnerabilidade estava presente. Isso não quer dizer, no

entanto, que outros sistemas não estão vulneráveis – Adam

Gowdiak, o CEO da empresa e pesquisador que divulgou a

descoberta, diz que outros sistemas operacionais, tanto de 32

quanto de 64 bits, estão vulneráveis.

Assim como a falha mais recente, a recomendação aqui é mesmo

desativar o plugin caso você não use. A Oracle, que mantém o

Java, ainda não teve tempo de liberar uma correção de

segurança, já que a existência da vulnerabilidade foi

divulgada ainda hoje. A firma não diz se já viu na web algum

ataque explorando essa falha e estima que a Oracle só vai

corrigi-la no dia 16 de outubro, que é a data em que está

agendada a próxima atualização.

Com informações: ComputerWorld.

Fonte: TecnoBlog