CENTRO FEDERAL DE EDUCAÇÃO TECNOLÓGICA

Especialização

Em

Bancos de Dados

Disciplina: Redes de Computadores

Parte III – Arquitetura TCP/IP

(Camada de Rede)

Prof. Adalton Sena, MSc

3.0 – A Camada de Rede

3.1 – A Arquitetura TCP/IP

9 Arquitetura TCP/IP x Protocolos TCP/IP

9 Os protocolos TCP/IP resultaram do projeto

DARPA (Defense Advanced Research Projects Agents)

do DoD (Departament of Defense) USA

9 Inicialmente a proposta foi rejeitada

9 Aceito somente após incorporado no BSD (Berkley

Software Distribution) Unix 4.2

9 Sua popularidade é baseada em:

9 Estrutura cliente-servidor robusta

9 Alta disponibilidade

9 Todos os S.O’s pulares o incorporaram

9 código fonte aberto

Fevereiro / 2006

Parte II – A arquitetura TCP / IP

3.0 – A Camada de Rede

3.1 – A Arquitetura TCP/IP

9 Objetivos

9 Interconectar sub-redes locais ou remotas e

distintas do ponto de vista de hardware e

software

9 O TCP/IP permitiu computadores do DoD

comunicarem-se local ou remotamente

9 Para isto as redes deveriam ser projetadas de

maneira que fossem independentes entre si

9 A falha de uma não deveria interferir na falha da

outra

9 A comunicação entre tais sub-redes deveria ser

transparente

9 Isto era fundamental para o DoD

3.0 – A Camada de Rede

3.1 – A Arquitetura TCP/IP

9 Poderíamos ter navios de guerra onde

computadores se comunicavam entre si e com

outros navios

9 A comunicação entre sistemas (redes) remotos

dava-se através de roteadores

9 O DoD sempre foi um dos principais compradores

de tecnologia como o TCP/IP

9 O DoD “obrigou” os grandes fabricantes, como HP,

IBM, Digital e outros, a embutir o TCP/IP nos

equipamentos e sistemas por ele adquirido

9 Várias versões do TCP/IP surgiram

9 Isto facilitou a interconexão de sistemas diferentes

comunicarem-se.

9Ex.: PC com windows 95 e Mac que roda System 7.5

Parte II – A arquitetura TCP / IP

3.0 – A Camada de Rede

3.1 – A Arquitetura TCP/IP

9 Em resumo:

9 A função dos protocolos TCP/IP é transmitir

dados (pacotes) entre computadores, verificando

se estes pacotes foram recebidos.

9 Os protocolos TCP/IP estão presentes hoje em:

9 Sistemas Operacionais

9 Roteadores

9 Switchs

9 HUB

9 etc

Parte II – A arquitetura TCP / IP

Parte II – A arquitetura TCP / IP

3.0 – A Camada de Rede

3.2 - TCP/IP e a Internet

9 A Internet surgiu na década de 70

9 Formada inicialmente pelo DoD, Centros de

Tecnologia e Campus Universitários de pesquisa

9 A partir daí outros órgãos como bibliotecas, farmácias, laboratórios e outros foram conectando-se

9 Desta forma formaram uma Inter-Redes (InterNet)

9 Na década de 80 empresas privadas começaram a

entrar

9 Em 1996 surgiu o HTML

9 Iniciava o Comércio Eletrônico na Internet

9 Os benefícios da Internet são inúmeros

Parte II – A arquitetura TCP / IP

3.3 – Roteamento

9 É a principal função da camada de Inter-redes

9 Esta atividade é realizada baseada em algum

algoritmo

9 De acordo com o algoritmo de roteamento os

pacotes serão encaminhados para determinadas

saídas

9 Para os serviços orientados a conexão, esta

decisão é tomada apenas no estabelecimento do

Circuito Virtual

9 Roteamento x Encaminhamento

3.3 – Roteamento

9 Propriedades desejáveis em um algoritmo de

roteamento:

- Correção

- Estabilidade

- Simplicidade

- Equidade

- Robustez

- Otimização

9 Classificação dos algoritmos de roteamento:

9 I) Adaptativos (Dinâmicos)

9 Alteram suas decisões de roteamento de acordo com

o estado da rede como topologia e tráfego

9 II) Não Adaptativos (Estáticos)

9 Suas decisões de roteamento não se baseiam no

estado da rede

9 A rota é escolhida off-line

Parte II – A arquitetura TCP / IP

3.3 – Roteamento

9 Exemplos de Algoritmos de Roteamento

9 Caminho mais curto

9 Inundação

9 Valor de Distância

9 Estado de enlace

9 Hierárquico

9 Por Difusão

9 Por Multidifusão

9 Em redes Ad Hoc

Parte II – A arquitetura TCP / IP

3.4 – Congestionamento

9 É outra função importante da camada de rede

9 É o que chamamos quando existem pacotes em

excesso na rede

9 Sempre que o número de pacotes atinge a capacidade da sub-rede há perca de pacotes

9 Situações como esta geram verdadeiros colapsos

na rede

9 Causas do Congestionamento

9 Várias linhas de entrada e apenas 1 de saída

9 Memória Insuficiente dos roteadores

9 Processadores Lentos

9 Baixa velocidade dos enlaces

Parte II – A arquitetura TCP / IP

3.4 – Congestionamento

9 Controle de congestionamento e controle de fluxo

são distintos:

I) Controle de Congestionamento

9 Relacionado às características globais da sub-rede:

hosts, roteadores e enlaces

9 Procura garantir o transporte dos pacotes na subrede

II) Controle de Fluxo

9 Relacionado ao tráfego ponto a ponto

9 Procura garantir que os dados enviados por um

transmissor não se perca no receptor

Parte II – A arquitetura TCP / IP

Parte II – A arquitetura TCP / IP

3.4 – Congestionamento

9 As soluções relacionadas ao controle de

congestionamento podem ser divididas em em

dois grupos

Loops Abertos

9 Tentam resolver o problema com um bom projeto

9 Tentam fazer com que o problema não ocorra

9 Desta forma um pacote só será aceito se não

gerar congestionamento

9 Não levam em consideração o estado atual da

rede

Parte II – A arquitetura TCP / IP

3.4 – Congestionamento

II) Loops Fechados

9 Baseado no conceito de loop de feedback

9 Possui 3 partes

I) Monitoramento da Sub-rede

II) Enviar estas informações para algum lugar,

onde decisões serão tomadas

III) Aplicar a decisão para corrigir o problema

9 Métricas utilizadas para o monitoramento:

9 Percentual de pacotes descartados

9 Média do comprimento da fila nos roteadores

9 Número de pacotes com timeouts

9 Atraso

3.4 – Congestionamento

9 Outras alternativas para o congestionamento:

A) Indicar em um bit ou campo de cada pacote a

presença de congestionamento

B) Enviar pacotes de consultas periodicamente

9 Em todas as soluções o objetivo é tomar decisões

necessárias para evitá-lo ou reduzí-lo

9 Baseado nessas estratégias vários algoritmos

foram propostos

9 Na presença de congestionamento as alternativas

são: - Aumentar o recurso

- Diminuir a carga

9 A camada de transporte também trata do

controle de congestionamento

Parte II – A arquitetura TCP / IP

3.4 – Congestionamento

9 Abaixo alguns exemplos de Algoritmos:

9 Bit de Advertência

9 Pacotes Reguladores

9 Pacotes Reguladores Hop-a-Hop

9 Escoamento de Carga

9 Detecção aleatória prematura

9 Controle de Flutuação

Parte II – A arquitetura TCP / IP

3.5 – O Protocolo IP

(Internet Protocol)

9 É o protocolo que une a Internet

9 É o protocolo padrão no nível Inter-Redes

9 Trabalha com o melhor esforço (Best Effort)

9 Ele tenta entregar cada datagrama enviado

9 Não oferece garantias quanto a:

9Entrega correta

9Duplicação de datagramas

9Entrega Atrasada

9Adulteração de dados

9Perda de datagramas

9 É não orientado a conexão

9 Muitas técnicas de roteamento baseiam-se nele

Parte II – A arquitetura TCP / IP

3.5 – O Protocolo IP

(Internet Protocol)

9 Abaixo a estrutura do seu cabeçalho

Parte II – A arquitetura TCP / IP

3.5 – O Protocolo IP

(Internet Protocol)

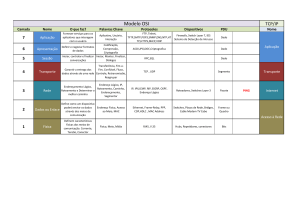

Os campos do Cabeçalho IP

A) Version

9 Especifica a versão em uso para o datagrama

9 As versões são IPv4 e IPv6

9 E o IPv5 ?

B) Type of Service

9 Seu tamanho total pode chegar a 64Kbytes

Parte II – A arquitetura TCP / IP

9 Indica o tipo do serviço utilizado pelo

datagrama

9 Inicialmente ele serviu para distinguir entre

diferentes classes de serviços

9 Várias combinações são permitidas

Parte II – A arquitetura TCP / IP

3.5 – O Protocolo IP

3.5 – O Protocolo IP

(Internet Protocol)

B) Type of Service (cont...)

9 Possui 6 bits que contém

9 3 bits Î predence (tinha prioridade de 0 a 7)

9 3 bits para flags

9 Retardo

9 Vazão

9 Confiabilidade

9 A combinação destes bits depende do objetivo

ou tipo de tráfego

9 Na prática os roteadores comuns ignoraram

este campo

9 Não havia QoS

(Internet Protocol)

B) Type of Service (cont...)

9 A IETF (Internet Engineering Task Force) alterou

este campo para uso com QoS

9 Ele foi usado em DiffServ (Serviços

Diferenciados)

C) Identification

9 Permite ao host destino identificar a que

datagrama pertence um fragmento recebido

9 Todos os fragmentos possuem o mesmo

identificador

9 Fragmentação x Segmentação

Parte II – A arquitetura TCP / IP

Parte II – A arquitetura TCP / IP

3.5 – O Protocolo IP

3.5 – O Protocolo IP

D) DF (Don’t Fragment

9 Campo de 1 bit

9 Indica para os roteadores não fragmentarem o

datagrama

F) Fragment Off Set

9 Informa a que ponto do datagrama atual o

fragmento pertence

9 Devem ser múltiplos de 8bytes, exceto o último

9 São 13 bits Î 8.192 fragmentos por datagrama

9 Logo o tamanho máximo do datagrama é

65.536 bytes Î 64Kbytes

(Internet Protocol)

E) MF (More Fragments)

9 Campo de 1 bit

9 Indica ainda existem fragmentos a serem

transmitidos pertencentes ao datagrama

9 Ao setar em zero, isto significa que não há mais

fragmentos a serem transmitidos

(Internet Protocol)

G) Time to Live (TTL)

9 Limita a vida útil do datagrama (255 s)

9 Ele é decrementado a cada Hop ou quando é

enfileirado por muito tempo

Parte II – A arquitetura TCP / IP

Parte II – A arquitetura TCP / IP

3.5 – O Protocolo IP

3.5 – O Protocolo IP

(Internet Protocol)

G) Time to Live (TTL) (cont...)

9 Quando o contador chega a zero o pacote é

descartado

9 Neste caso é enviado um pacote de advertência

ao transmissor

H) Protocols

9 Indica o protocolo de transporte o datagrama

será entregue, TCP ou UDP

Parte II – A arquitetura TCP / IP

(Internet Protocol)

I) Source Address e Destination

9 Indica o endereço IP da rede e host origem e

destino

H) Options

9 Opções do datagrama

Opção

Descrição

Security

Especifica o Nível de Segurança

Strict Source Routing

Mostra o caminho percorrido completo

Loose Source Routing

Lista de roteadores que não devem ser esquecidos

Record Route

Faz os roteadores armazenarem seu IP

Timestamp

Faz os roteadores anexarem seu endereço e hora de

passagem

Parte II – A arquitetura TCP / IP

3.5 – O Protocolo IP

3.5.1 – Endereçamento IP

3.5 – O Protocolo IP

3.5.1 – Endereçamento IP

9 Dentro de uma rede IP cada estação recebe um

endereço IP único

9 Foi projetado desde o início com o objetivo de

divididos em 4 octetos de 8 bits

9 Os endereços IP’s foram divididos em 5 classes

9 8 bits geram 256 combinações diferentes

9 Utilizamos a representação decimal em vez da

binária para facilitar o representação

9 Classe B Rede

. Rede . Host . Host

128 a 191 0 a 255 0 a 255 0 A 255

9 Um endereço IP é composto por 2 partes:

9 Parte I Î Identifica a Rede

9 Parte II Î Identifica o host

9 Assim: Maior nº de redes Î Menor nº de hosts

Menor nº de redes Î Maior nº de hosts

Parte II – A arquitetura TCP / IP

3.5 – O Protocolo IP

3.5.1 – Endereçamento IP

9 Número de redes e hosts possível

Nº de Redes

9 Classe A Î

126

9 Classe B Î

32254

9 Classe C Î 16.777.214

Nº de hosts

16.777.214

65.534

254

9 Nem todas as combinações são permitidas

9 Algumas são reservadas

I 0.xxx.xxx.xxx:

9 Nenhum endereço IP pode começar com 0

9 Este endereço indica que ser está na mesma

9 rede (rota padrão)

Parte II – A arquitetura TCP / IP

3.5 – O Protocolo IP

3.5.1 – Endereçamento IP

IV) xxx.0.0.0:

9 Nenhum identificador de hosts pode ser

composto apenas de zeros

9 Outras combinações permitidas: 65.89.0.130

ou 165.35.0.95

V) xxx.xxx.xxx.255 ou xxx.xxx.xxx.0 :

9 Nenhum endereço classe C pode terminar com

zero ou 255

9 Obs: os endereços XXX.255.255.255

XXX.XXX.255.255 e XXX.XXX.XXX.255

são endereços de Broadcasting

Parte II – A arquitetura TCP / IP

9 Classe A Rede

1 a 126

. Host . Host . Host

0 a 255 0 a 255 0 a 255

9 Classe C Rede

. Rede . Rede . Host

192 a 223 0 a 255 0 a 255 1 A 254

9 Classe D Î 224 a 239 (reservada)

9 Classe E Î 240 a 247 (reservada)

Parte II – A arquitetura TCP / IP

3.5 – O Protocolo IP

3.5.1 – Endereçamento IP

II) 127.xxx.xxx.xxx:

9 O 127 é utilizado para o próprio host

9 Pode ser usado para testes de serviços na

própria estação

9 Endereço de Loopback

III) 255.xxx.xxx.xxx ou xxx.xxx.255.255

ou xxx.255.255.255

9 Nenhum identificador de rede pode ser 255

9 Nenhum identificador de hosts pode ser

composto apenas por endereços 255

9 Combinações permitidas: 70.35.255.198 ou

167.42.255.78

Parte II – A arquitetura TCP / IP

3.5 – O Protocolo IP

3.5.1 – Endereçamento IP

9 Dentro de uma LAN, qualquer faixa pode ser

utilizada, desde que não haja conexão com a

internet

9 Para isto recomenda-se o uso de faixas

reservadas como por exemplo:

10.X.X.X e 192.168.X.X

9 Neste caso pode ser feito o uso de PROXY para

acesso a INTERNET

Parte II – A arquitetura TCP / IP

3.5.1 – Endereçamento IP

Máscaras de Sub-rede Î Padrão / Simples

9 É um parâmetro complementar ao endereço IP

9 Normalmente formada apenas pelos valores 0 e

255 (simples ou padrão)

9 255 Î refere-se ao endereço da rede

9 0 Î refere-se a endereço do Host

9 Máscaras padrões

9 Classe A Î 255.0.0.0

9 Classe B Î 255.255.0.0

9 Classe A Î 255.255.255.0

Î

Î

Î

(255/8)

(255/16)

(255/24)

3.5.1 – Endereçamento IP

Máscaras de Sub-rede Î Padrão / Simples

Classe

End. IP

End. Rede

End Host

75.

120.201.128

159.198.75.105

159.198.

75.105

200.181.150.30

200.181.150.

30

A

75.120.201.128

B

C

3.5.1 – Endereçamento IP

9 Em máscaras simples todo o octeto é usado para

endereçar a rede

9 Em máscaras complexas um octeto é dividido em

duas partes

9 Assim a primeira parte endereça a rede e a segunda

endereça os hosts

9 Em máscaras simples utilizamos apenas decimais 0

e 255

9 255 Î 11111111

9 0 Î 00000000

9 Assim:

255 . 255 . 255

.

0

11111111 11111111 11111111 00000000

Parte II – A arquitetura TCP / IP

3.5.1 – Endereçamento IP

Máscaras de Sub-rede Î Complexas

9 Exemplo: Considere que uma sub-rede irá se

conectar a INTERNET através de um backbone.

Para isso foi recebido uma faixa de IP’s Classe C,

sendo 200.217.170.X 255/24

200.217.170.0

200.217.170.1-254

200.217.170.255

Î

Î

Î

End. da Rede

End. dos hosts

End. de Broadcasting

9 Problema: - Precisamos de dois segmentos de

rede, pois a rede é ligada através de

um roteador

- Não podemos alterar o 200.217.170

9 Solução: utilizar uma máscara complexa

Parte II – A arquitetura TCP / IP

255.255.0.0

255.255.255.0

9 Para que servem as máscaras ?

9 Para mascarar endereços IP dentro de subrede em classes distintas

9 Ex: 200.215.106.103 (255/24)

9 Classe Î C Host Î 103

9 Ex: 200.215.106.103 (255/16)

9 Máscara Classe B Î Host Î 106.103

9 Dentro de uma mesma sub-rede todos os hosts

precisam ter a mesma máscara

Parte II – A arquitetura TCP / IP

Máscaras de Sub-rede Î Complexas

Máscara

255.0.0.0

Parte II – A arquitetura TCP / IP

3.5.1 – Endereçamento IP

Máscaras de Sub-rede Î Complexas

9 Conversão Decimal Î binário

Passos:

I) Comece dividindo o decimal dado por 2

II) Em seguida faça sucessivas divisões dos resultados

obtidos por 2

III) O resultado serão os binários (0 e 1) de traz para

frente

Ex: Qual a representação binária do decimal 32

9 Conversão Binário Î Decimal

Passos:

I) Chamemos de n a quantidade de bis menos 1

II) Da esquerda para a direita escreva os sequência

binária da seguinte forma:

bit1 x 2n + bit2 x 2n-1 + bit3 x 2 n-2 +... + bit n x 2n-n

Ex.: 10101011

Parte II – A arquitetura TCP / IP

3.5.1 – Endereçamento IP

Máscaras de Sub-rede Î Complexas

9 Suponha que na sua sub-rede existam 14 hosts

9 Podemos então dividir o último octeto de maneira

que tenhamos dois segmentos de rede e os 14 hosts

endereçados

9 Se dividirmos o último octeto em duas partes

poderíamos ter:

1111 0000

4 bits = 16 combinações

Rede Host

9Solução: utilizar uma máscara complexa

9Obs: O primeiro e último endereço da rede não

podem ser utilizados pois são os endereços de rede e

broadcasting respectivamente

Parte II – A arquitetura TCP / IP

3.5.1 – Endereçamento IP

Máscaras de Sub-rede Î Complexas

9 1111 0000 Î End de Rede

= 240

9 1111 1111 Î End de Broadcasting = 255

9 Logo teríamos as sub-redes:

9 0001 0000 ( 16) até 1110 0000 (224)

9 Ou seja 14 sub-redes com 14 hosts para

cada uma delas

9 Suponha que seja escolhida a rede 12 (1100)

9 Teríamos os Endereços: 1100 0000 = 192 até

1100 1111 = 207

9 Ou seja 14 hosts

3.5.1 – Endereçamento IP

Máscaras de Sub-rede Î Complexas

9 Outras máscaras complexas

Bits de Rede

Bits de Hosts

Máscara

N.º de Redes

Nº de Hosts

11

000000

192

2

62

111

1111

11111

111111

00000

0000

000

00

224

240

248

252

6

14

30

62

30

14

6

2

9 Obs: O primeiro endereço (11000000) Î Rede

O último endereço (11001111) Î Broadcasting

Parte II – A arquitetura TCP / IP

3.6 – CIDR

Parte II – A arquitetura TCP / IP

3.6 – CIDR

(Classless Interdomain Routing)

(Classless Interdomain Routing)

9 O crescimento de hosts na internet vem reduzindo

o número de IPs disponíveis

9 Em 1987 os projetistas acreditavam que a Internet

poderia atingir no máximo 100.000 redes

9 Em 1996 esse número foi alcançado

9 Em princípio estariam disponíveis mais de 2

bilhões de endereços

9 Entretanto milhões são desperdiçados devido a

organização em classes

9 O vilão é a rede de Classe B

9 Entretanto, mais da metade das redes Classe B tem

menos de 50 hosts

9 Neste caso a Classe C funcionaria bem, mas com

limitações

9 O ideal seria disponibilizar 10 bits para a Classe C

9 Assim teríamos 1022 hosts na rede

9 Não dá pra culpar os projetistas, pois a Internet

não foi criada com o propósito que é usada hoje

9 Entretanto se tivessem sido alocados 20 bits para a

classe B outro problema teria surgido

9 O Crescimento das Tabela de Roteamento

9 Porque?

9 Na classe A temos 16 milhões de endereços

9 Na Classe C temos 256

9 O ideal, teoricamente, seria utilizar a Classe B

Parte II – A arquitetura TCP / IP

3.6 – CIDR

(Classless Interdomain Routing)

9 Endereços IP’s possuem duas partes (Rede e

Host)

9 Os roteadores precisam conhecer as redes, não

necessariamente os hosts

9 Se tivéssemos meio milhão de redes de Classe C,

cada roteador teria meio milhão de entradas

9 Isto traria problema de armazenamento e

performance

9 Outro problema: Replicação das tabelas de

roteamento entre os roteadores

9 Outra solução, seria estabelecer hierarquia de

nomeação por pais, por exemplo

9 Problema: Paises pequenos teriam a mesma

quantidade que países grandes

Parte II – A arquitetura TCP / IP

Parte II – A arquitetura TCP / IP

3.6 – CIDR

(Classless Interdomain Routing)

9 A solução que deu mais disponibilidade extra de

endereços IP’s foi o CIDR

9 A idéia básica é alocar os endereços IP’s restantes

em blocos de tamanhos variáveis sem levar em

consideração a classe

9 A eliminação da classe torna o encaminhamento

mais complexo

Encaminhamento Baseado Em Classes

9 Quando um pacote chegar a um roteador o

endereço IP é quebrado para descobrir a a que

classe ele pertence

9 Existia uma tabela para cada classe

9 Buscava-se nessa tabela para identificar a saída

correta para encaminhar o datagrama

Parte II – A arquitetura TCP / IP

3.6 – CIDR

(Classless Interdomain Routing)

Encaminhamento Baseado CIDR

9 Cada entrada na tabela de roteamento é estendida é

estendida com uma máscara de 32 bits

9 Assim existe apenas uma tabela de roteamento

9 Cada entrada possui

9 Endereço IP

9 Máscara

9 Saída (linha de saída)

3.6 – CIDR

(Classless Interdomain Routing)

Encaminhamento Baseado CIDR (cont...)

9 Cada entrada é compartilhada com o endereço

destino

9 Para a correspondência mais próxima é escolhida a

linha de saída

9 Caso exista mais de uma correspondência, é

escolhida aquela com máscara de rede com menor

número de hosts

9 Quando um pacote chega ao roteador é feita uma

busca na tabela de rotas

Parte II – A arquitetura TCP / IP

Parte II – A arquitetura TCP / IP

3.6 – CIDR

3.6 – CIDR

3.6.1 - A Notação CIDR

9 Usa-se a notação binária preferencialmente

9 Exemplo:

9 End. IP Î 10

. 217

. 123 .

7

00001010 . 11011001 . 01111011 . 00000111

9 Máscara Î 255 . 255 . 240 .

0

11111111 . 11111111 . 11110000 . 00000000

9 Notação CIDR: 10.217.123.7/20

9 Outros exemplos:

Notação

Decimal

Máscara em Binário

/9

255.128.0.0

11111111.10000000.00000000.00000000

/17

255.255.128.0

11111111.11111111.10000000.00000000

/26

255.255.255.192

11111111.11111111.11111111.11000000

3.6.1 - A Notação CIDR

9 Como calcular o Identificador de rede ?

9 Serão necessários:

9 Um Endereço IP

9 Máscara de sub-rede

9 Passos:

I) Converter o endereço IP em binário

II) Converter a máscara de sub-rede em binário

III) Faça um AND lógico bit a bit entre o endereço IP e a

máscara

IV) O resultado obtido será o identificador da rede

Obs: 1) O identificador da rede é o primeiro endereço da

rede da faixa daquela rede

2) O primeiro e último IP não pode ser usado pois

representam o endereço da rede e broadcasting

respectivamente

Parte II – A arquitetura TCP / IP

3.6 – CIDR

3.6.1 - A Notação CIDR

9 Ex.: IP 10.217.123.7/20

9 IP

Î 00001010 . 11011001 . 01111011 . 00000111

9 Máscara Î 11111111 . 11111111 . 11110000 . 00000000

9 Aplicando o AND lógico, temos

9 Rede Î 00001010 . 11011001 . 01111000 . 00000000

9 Em decimal Î 10.217.112.0/20

Parte II – A arquitetura TCP / IP

3.6 – CIDR

3.6.2 – Determinando Hosts Locais ou Remotos

9 Hosts locais são aqueles que possuem o mesmo

identificador de rede

9 Ex 1: Considere os endereços IP’s abaixo:

9 A Î 10.217.123.7/10 e B Î 10.218.102.3/10

9 IP de A Î 00001010.11011001.01111011.00000111

9 Máscara Î 11111111.11000000.00000000.00000000

9 Rede Î 00001010.11000000.00000000.00000000

9 Em decimal: Id Rede Î 10.192.0.0

---------------------------------------------------------------9 IP de B Î 00001010.11011010.01100110.00000011

9 Máscara Î 11111111.11000000.00000000.00000000

9 Rede Î 00001010.11000000.00000000.00000000

9 Em decimal: Id Rede Î 10.192.0.0

Parte II – A arquitetura TCP / IP

Parte II – A arquitetura TCP / IP

3.6 – CIDR

3.6 – CIDR

3.6.2 – Determinando Hosts Locais ou Remotos

3.6.2 – Determinando Hosts Locais ou Remotos

9 Ex 2: Considere os endereços IP’s abaixo:

9 Exemplos de outras máscaras

9 A Î 10.217.123.7/20 e B Î 10.218.102.3/20

9 IP de A Î 00001010.11011001.01111011.00000111

9 Máscara Î 11111111.11111111.11110000.00000000

9 Rede Î 00001010.11011001.01110000.00000000

9 Em decimal: Id Rede Î 10.217.112.0

---------------------------------------------------------------9 IP de B Î 00001010.11011010.01100110.00000011

9 Máscara Î 11111111.11111111.11110000.00000000

9 Rede Î 00001010.11011010.01100000.00000000

9 Em decimal: Id Rede Î 10.218.96.0 (diferentes)

9 Obs: O número de hosts em uma sub-rede é calculado

assim: 2n – 2 , onde n é o nº de zeros.

Parte II – A arquitetura TCP / IP

3.6 – CIDR

3.6.3 – Combinação de Redes

9 Exemplo: Considere uma organização que deseja

conectar 800 computadores à Internet.

9 Como fazer o endereçamento mais otimizado

possível de maneira que a perca de IP´s seja a

mínima ?

9 Resolvendo:

9 Opções: 1) Usar classe B Î 65.534 endereços

9 Desperdícios de 64.734 IP´s

2) Usar quatro classes C Î 1.016 Endereços

9 Desperdícios de 216 IP´s

9 Inclusãode 4 rotas em cada roteador

3) Usar Combinação de Redes

9 Esta estratégia combina vários endereços em uma

única rede sem a idéia de classe

Parte II – A arquitetura TCP / IP

3.6 – CIDR

3.6.3 – Combinação de Redes

9 Cont... do Exemplo...

9 A organização poderia então obter uma única

identificação de rede de 22 bits (/22)

9 Assim poderíamos ter 10 bits para endereçar hosts

9 O que daria 1.024 - 2 = 1.022 hosts válidos

9 Isto ainda deixaria a rede com uma sobra de 222

9 Vantagens:

9 Não desperdiça endereços

9 Cria apenas uma entrada de rota nos roteadores da

Internet

Parte II – A arquitetura TCP / IP

3.7 – IPv6

Parte II – A arquitetura TCP / IP

3.7 – IPv6

9 As limitações do IPv4 motivou a criação do IPv6

9 Crescimento exponencial da Internet

9 Objetivos do IPv6

9 Aumentar a quantidade de Hosts

9 Simplificar o IP visando maior performance dos

roteadores

9 Maior segurança

9 QoS

9 Permitir mudança de hosts de lugar em mudança de IP

9 Coexistência entre as duas versões

9 Em 1990 a IETF iniciou este movimento

9 As propostas variavam desde modificações no IPv4

até a criação de um totalmente novo

9 Após várias discussões e revisões foi apresentada

proposta SIPP (Simple Internet Protocol Plus)

9 Em seguida foi atribuída a sigla IPv6

9 A rigor o IPv6 não é compatível com o IPv4

9 Entretanto é compatível com os demais protocolos

auxiliares, como :

9 TCP, UDP, ICMP, OSPF, BGP e DNS

9 Até 1992 várias propostas surgiram

Parte II – A arquitetura TCP / IP

Parte II – A arquitetura TCP / IP

3.7 – IPv6

3.7 – IPv6

Principais mudanças no IPv6:

Principais mudanças no IPv6 (cont):

I) Endereços mais longos Î 16 bytes

III) Segurança

9 São escritos com 8 grupos de 4 dígitos

hexadecimais separados por :

9 Ou seja, cada grupo tem 16 bits

9 Assim podemos ter 2128 endereços

9 Ex: 8000:0000:0000:0000:0123:4567:89AB:CDEF

9 Ou na forma decimal tradicional:

9 Autenticação

9 Criptografia

IV) QoS

9 Uma das grandes características

9 ::192:31:20:46

II) Simplificação do Cabeçalho

9 7 campos contra 13 do IPv4

Parte II – A arquitetura TCP / IP

3.8 – ICMP

Parte II – A arquitetura TCP / IP

3.9 – ARP

(Internet Control Message Protocol)

(Address Resolution Protocol)

9 Protocolo de controle de mensagem da Internet

9 Serve para monitoração de enlaces Î PING

9 As mensagens trocadas por hosts são encapsuladas

em um pacote IP

9 Exemplos de mensagens:

9 A informação no nível de enlace não reconhece

endereço IP

9 No nível de enlace a informação possui um

endereço físico

9 Cada fabricante possui um identificador para

garantir a unicidade do endereço físico da interface

de rede

9 Ex: Ethernet Î Endereço de 48 bits

9 Objetivo do ARP:

Tipo de Mensagem

Destination Unreacheable

Não foi possível entregar o pacote

Time Execeded

Parameter Problem

Source quench

Redirect

Echo

Echo Reply

Timestamp Request

Timestamp Reply

Campo TTL atingiu zero

Campo de cabeçalho inválido

Pacote Regulador

Redireciona pacotes

Pergunta a um Host se ele está ativo

Desposta de Ativo (sim)

Igual a Echo, mas com timbre de hora

Igual a Echo Reply, mas timbre de hora

Descrição

9 Dado um endereço IP ele descobre qual o endereço

físico do Host (interface de rede)

9 Considere uma rede endereçada por 10.0.0.0/25 e

os seguintes hosts: 10.0.0.1, 10.0.0.2, e 10.0.0.3

9 Como o Host 1 vai transmitir para o host 3?

Parte II – A arquitetura TCP / IP

3.10 – RARP

(Reverse Address Resolution Protocol)

9 Faz o inverso do ARP

9 Dado um endereço ETHERNET, ele descobre qual

o endereço IP

9 Funcionamento:

9 Um host diz: Meu MAC é: 10:04:05:18:1F:D6,

qual o meu IP ?

9 O servidor RARP responde

Parte II – A arquitetura TCP / IP

3.11 – DHCP

(Dynamic Host Configuration Protocol)

9 Inicialmente chamado de BOOTP

9 A evolução do BOOTP gerou o DHCP

9 Papel Principal: Atribuir endereços IP’s a hosts de

maneira automática

9 Funciona em ambiente local ou remoto

9 O serviço é oferecido por um servidor DHCP

9 Funcionamento:

9 Cada máquina deve está configurada para

buscar um endereço IP automaticamente

9 Logo após a inicialização, o Host transmite por

difusão um pacote DHCP DISCOVERY

Parte II – A arquitetura TCP / IP

Parte II – A arquitetura TCP / IP

3.11 – DHCP

(Dynamic Host Configuration Protocol)

3.12 – OSPF

(Open Shortest Data First)

9 É um algorítmo de roteamento utilizado em

um Sistema Autônomo (SA)

9 Funcionamento (Cont):

9 Este pacote deve encontrar o servidor DHCP

9 O servidor DHCP, verifica o endereço de rede

(MAC), armazena-o e atribui um Endereço IP

dentro de uma faixa pré-configurada

9 Esta atribuição tem um tempo de concessão:

9 Este tempo impede que um IP fique atribuído

eternamente a um host

9 É chamado de Protocolo de Gateway Interior

9 Um algoritmo para roteamento entre SA’s é

chamado de Protocolo de Gateway Exterior

9 Na Internet original o protocolo usado era o

RIP Î Protocolo de Vetor de Distância

9 Em 1998 a IETF tornou o OSPF padrão na

Internet como protocolo de gateway interior

Parte II – A arquitetura TCP / IP

3.12 – OSPF

(Open Shortest Data First)

9 Características

9 Abertura

9 Variedade de unidade de medida de distância

como: Distância física dos enlaces, retardos etc.

9 Dinâmico (em relação à topologia física da rede)

9 Roteamento baseado em tipos de serviços

9 Balanceamento de Carga

9 Suporte para sistemas hierárquicos

9 Segurança

Parte II – A arquitetura TCP / IP

3.12 – OSPF

(Open Shortest Data First)

9 Compatível com 3 tipos de conexões

9 Linhas ponto a ponto, exatamente, (2 roteadores)

9 Redes de multiacesso com difusão Î LANs

9 Redes de multiacesso sem difusão Î WAN

9 Sua métrica é o Caminho Mais Curto

9 Distância física, retardo, etc..

9 Para isto transforma o conjunto de redes

(roteadores + linhas) em um grafo orientado

9 Cada arco recebe um custo

9 Em seguida é escolhido o caminho mais curto

Parte II – A arquitetura TCP / IP

3.12 – OSPF

(Open Shortest Data First)

9 Distingue 4 classes de roteadores

9 Roteador Interno

9 Roteador de Borda

9 Roteador de backbone

9 Roteador de Fronteira

9 Esses tipos de roteadores eventualmente se

sobrepõem

9 Mensagens do OSPF

Tipo da Mensagem

Hello

Link State Update

Descrição

Descobre os vizinhos do reteador

Fornece custo de transmissão aos vizinhos

Link State Ack

Confirma a Atualização do estado do enlace

Database Description

Anuncia as atualizações do transmissor

Link State Request

Solicita informações do parceiro

Parte II – A arquitetura TCP / IP

Parte II – A arquitetura TCP / IP

3.12 – BGP

(Border Gateway Protocol)

9 Protocolo de Gateway Exterior

9 Em um único AS, o OSPF é recomendado

9 Entre SA’s é o usado o BGP

9 As métricas utilizadas são políticas

9 Exemplos

9 Nenhum tráfego deve passar por certos SA’s

9 Nunca trafegar pacotes que comecem no Iraque e

terminem no Pentágono

9 Descartar Pacotes vindos do Afeganistão

9 Tráfego que inicie e terminem na IBM não devem passar

pela Microsoft

9 Estas políticas são configuradas manualmente em

cada roteador

9 Elas não fazem parte do protocolo em si

Parte II – A arquitetura TCP / IP