ANÁLISE DE VULNERABILIDADES EM JAVA WEB APPLICATIONS

Helder Jefferson Ferreira da Luz, Fábio Dacêncio Pereira

Centro Universitário Eurípides de Marília, UNIVEM, SP

Objetivos

No Brasil, o Centro de Estudos, Resposta e

Tratamento de Incidentes de Segurança no

Brasil (CERT.br) mantém um gráfico atualizado

de incidentes reportados envolvendo redes

conectadas à Internet no Brasil, mostra que

ocorreu um aumento de 61% de incidentes em

2009 em relação a 2008 [1].

Neste

contexto,

está

sendo

desenvolvido um software que identifica

diversas vulnerabilidades em um código Java,

buscando em especial as vulnerabilidades que

possibilitem SQL Injection e XSS, por serem as

principais ameaças de acordo com a OWASP

Foundation e IBM [2] [3].

Métodos/Procedimentos

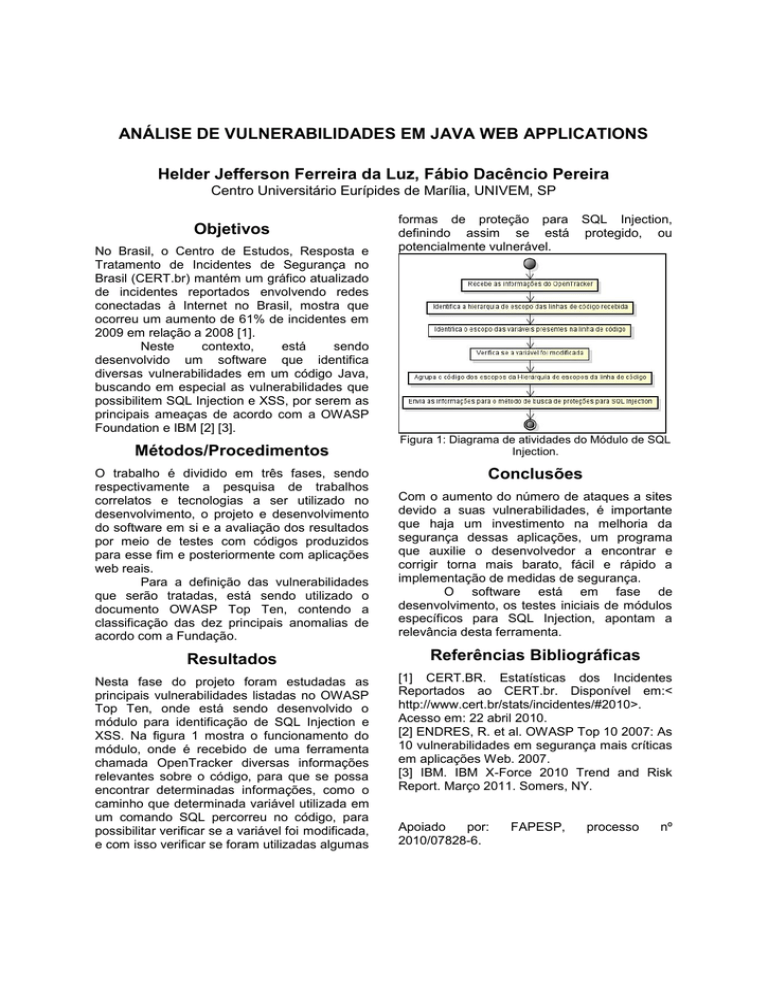

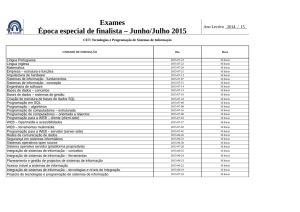

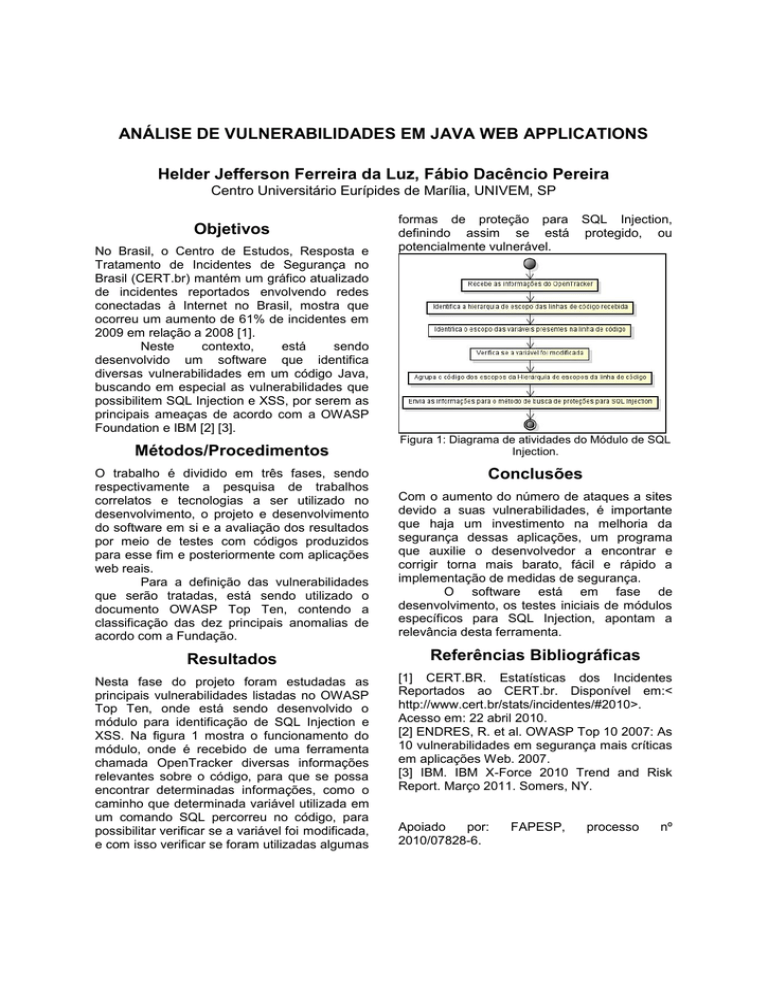

formas de proteção para SQL Injection,

definindo assim se está protegido, ou

potencialmente vulnerável.

Figura 1: Diagrama de atividades do Módulo de SQL

Injection.

Conclusões

O trabalho é dividido em três fases, sendo

respectivamente a pesquisa de trabalhos

correlatos e tecnologias a ser utilizado no

desenvolvimento, o projeto e desenvolvimento

do software em si e a avaliação dos resultados

por meio de testes com códigos produzidos

para esse fim e posteriormente com aplicações

web reais.

Para a definição das vulnerabilidades

que serão tratadas, está sendo utilizado o

documento OWASP Top Ten, contendo a

classificação das dez principais anomalias de

acordo com a Fundação.

Com o aumento do número de ataques a sites

devido a suas vulnerabilidades, é importante

que haja um investimento na melhoria da

segurança dessas aplicações, um programa

que auxilie o desenvolvedor a encontrar e

corrigir torna mais barato, fácil e rápido a

implementação de medidas de segurança.

O software está em fase de

desenvolvimento, os testes iniciais de módulos

específicos para SQL Injection, apontam a

relevância desta ferramenta.

Resultados

Referências Bibliográficas

Nesta fase do projeto foram estudadas as

principais vulnerabilidades listadas no OWASP

Top Ten, onde está sendo desenvolvido o

módulo para identificação de SQL Injection e

XSS. Na figura 1 mostra o funcionamento do

módulo, onde é recebido de uma ferramenta

chamada OpenTracker diversas informações

relevantes sobre o código, para que se possa

encontrar determinadas informações, como o

caminho que determinada variável utilizada em

um comando SQL percorreu no código, para

possibilitar verificar se a variável foi modificada,

e com isso verificar se foram utilizadas algumas

[1] CERT.BR. Estatísticas dos Incidentes

Reportados ao CERT.br. Disponível em:<

http://www.cert.br/stats/incidentes/#2010>.

Acesso em: 22 abril 2010.

[2] ENDRES, R. et al. OWASP Top 10 2007: As

10 vulnerabilidades em segurança mais críticas

em aplicações Web. 2007.

[3] IBM. IBM X-Force 2010 Trend and Risk

Report. Março 2011. Somers, NY.

Apoiado

por:

2010/07828-6.

FAPESP,

processo

nº