Segurança de Redes de Computadores

Aula 6

Segurança na Camada de Aplicação

Obtenção de Acesso não Autorizado via Malwares

Vírus, Worms, Trojan e Spyware

Prof. Ricardo M. Marcacini

[email protected]

Curso: Sistemas de Informação

1º Semestre / 2015

http://moodle.lives.net.br

Terminologia...

Malware (malicious software)

Software desenvolvido para obter acesso não

autorizado a uma estação de rede

Tipos de Malware:

SEGURANÇA DE REDES - 06

2

Terminologia...

Malware (malicious software)

Software desenvolvido para obter acesso não

autorizado a uma estação de rede

Tipos de Malware:

Vírus: capacidade de fazer cópias de si mesmo em outros

arquivos para propagação (usuário é ativo)

SEGURANÇA DE REDES - 06

3

Terminologia...

Malware (malicious software)

Software desenvolvido para obter acesso não

autorizado a uma estação de rede

Tipos de Malware:

Vírus: capacidade de fazer cópias de si mesmo em outros

arquivos para propagação (usuário é ativo)

Worms: capacidade de utilizar falhas na rede (software)

para se espalhar pela rede (usuário é passivo)

SEGURANÇA DE REDES - 06

4

Terminologia...

Malware (malicious software)

Software desenvolvido para obter acesso não

autorizado a uma estação de rede

Tipos de Malware:

Vírus: capacidade de fazer cópias de si mesmo em outros

arquivos para propagação (usuário é ativo)

Worms: capacidade de utilizar falhas na rede (software)

para se espalhar pela rede (usuário é passivo)

Trojan: software “disfarçado” de uma programa

inofensivo que executa instruções escondidas

SEGURANÇA DE REDES - 06

5

Terminologia...

Malware (malicious software)

Software desenvolvido para obter acesso não

autorizado a uma estação de rede

Tipos de Malware:

Vírus: capacidade de fazer cópias de si mesmo em outros

arquivos para propagação (usuário é ativo)

Worms: capacidade de utilizar falhas na rede (software)

para se espalhar pela rede (usuário é passivo)

Trojan: software “disfarçado” de uma programa

inofensivo que executa instruções escondidas

Spyware: software para monitorar hábitos de navegação

de internet e coletar dados pessoais

SEGURANÇA DE REDES - 06

6

Terminologia...

Malware (malicious software)

Software desenvolvido para obter acesso não

autorizado a uma estação de rede

Tipos de Malware:

Malwares atuais utilizam e combinam características

de vírus/worms/trojan/spyware...

SEGURANÇA DE REDES - 06

7

Terminologia...

Atualmente, Malwares são desenvolvidos

para obtenção de vantagens financeiras

Premissa: No lugar de apenas desabilitar uma

recurso de rede (máquina) infectada, é possível usála para trabalhar a favor do atacante...

“Mercado” altamente

lucrativo

Envio de SPAMS

Envio de Ataques DoS

Marketing Digital

Coleta de Dados Bancários

...

SEGURANÇA DE REDES - 06

Adware

8

Estrutura de um Malware (avançado)

→ Atacantes

→ Controladores (handlers)

→ Vítimas (bots) – Rede Infectada

SEGURANÇA DE REDES - 06

9

Estrutura de um Malware (avançado)

→ Atacantes

→ Controladores (handlers)

→ Vítimas (bots) – Rede Infectada

Atacantes

Atacantessão

sãoresponsáveis

responsáveispor

porativar

ativarum

umcontrolador

controlador

Envia

Enviacomandos

comandos(aos

(aoscontroladores)

controladores)que

queserão

serãoexecutados

executadosnas

nasvítimas

vítimas

Recebem

Recebemdados

dados(confidenciais)

(confidenciais)coletas

coletasnas

nasvítimas

vítimas

SEGURANÇA DE REDES - 06

10

Estrutura de um Malware (avançado)

→ Atacantes

→ Controladores (handlers)

→ Vítimas (bots) – Rede Infectada

Controladores

Controladoressão

sãomáquinas

máquinasespeciais

especiaisna

narede

redeque

quemantém

mantémuma

umalista

lista

de

decomandos

comandoseesoftwares

softwaresque

queserem

seremexecutados/instalados

executados/instaladosnas

nasvítima

vítima

**Controladores

Controladoresgeralmente

geralmentesão

sãoservidores

servidores(web)

(web)sempre

sempreativos.

ativos.

**Os

Oscontroladores

controladorestambém

também“escondem”

“escondem”quem

quemsão

sãoos

osatacantes.

atacantes.

SEGURANÇA DE REDES - 06

11

Estrutura de um Malware (avançado)

→ Atacantes

→ Controladores (handlers)

→ Vítimas (bots) – Rede Infectada

Vítimas

Vítimassão

sãomáquinas

máquinasinfectadas

infectadaspelo

pelomalware.

malware.

**OOmalware

malwarebusca

busca(de

(detempos

temposem

emtempos)

tempos)comandos

comandosnos

noscontroladores.

controladores.

**Recebem

Recebeminstruções

instruçõescomo

comorealizar

realizarSPAM,

SPAM,realizar

realizarataques

ataquesDDOS,

DDOS,

enviar

enviardados

dadosde

denavegação

navegação(senhas),

(senhas),alterar

alterarconfigurações,

configurações,etc...

etc...

SEGURANÇA DE REDES - 06

12

Estrutura de um Malware (avançado)

→ Atacantes

→ Controladores (handlers)

→ Vítimas (bots) – Rede Infectada

Esta

Estaestrutura

estruturadificilmente

dificilmenteéédetectada

detectadapor

poranti-vírus,

anti-vírus,pois

poisooprograma

programa

malware

malwareraiz

raiz(que

(quese

seconecta

conectaaos

aoscontroladores)

controladores)tem

temestrutura

estruturainofensiva.

inofensiva.

**ÉÉum

umsimples

simplesCLIENTE

CLIENTEde

derede.

rede.

**OOanti-vírus

anti-vírusdetecta

detectaoutros

outrossoftwares

softwaresinstalados

instaladosposteriormente,

posteriormente,mas

mas

não

nãodetecta

detectaoomalware

malwareoriginal...

original...

SEGURANÇA DE REDES - 06

13

Estrutura de um Malware (avançado)

→ Atacantes

→ Controladores (handlers)

→ Vítimas (bots) – Rede Infectada

Vamos

Vamosimplementar

implementaruma

umaestrutura

estruturaAtacante,

Atacante,Controlador,

Controlador,Vítima...

Vítima...

SEGURANÇA DE REDES - 06

14

Estrutura de um Malware (avançado)

→ Atacantes

→ Controladores (handlers)

→ Vítimas (bots) – Rede Infectada

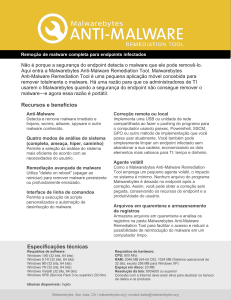

Como

Comose

seproteger?

proteger?

**Anti-vírus

Anti-vírusatualizado

atualizado

**Software

Softwarefirewall

firewallpara

parabloquear

bloquearacesso

acesso(OUTPUT)

(OUTPUT)aos

aoscontroladores

controladores

(é

(énecessário

necessáriomonitorar

monitoraraarede

redepara

paraidentificá-los)

identificá-los)

SEGURANÇA DE REDES - 06

15